例题1

1.查壳,为64位,无壳

2.使用ida64打开

(1)发现为rc4加密

(2)双击encrypt,发现密钥

(3)双击key,发现密码和密钥

(4) 按shift+e将密码转化成字符串,密钥转化为十六进制

(5)在线平台转化

(6)没有直接得到flag,可以看到

(7) 将得到的十六进制字符串每一位都与0*31异或,写脚本

(8) 可以得到flag:HYNUCTF{R^C^4_With_more_X0r!!!}

例题二

1.查壳,发现有壳,且为篡改壳

2.修改壳

(1)用upx打开十六进制修改

(2)将USP全部改为UPX,按ctrl+s保存

(3)再重新脱壳 ,脱壳成功

3.再使用ida64

(1)进入后发现为base64加密

(2)点击encode,找到密文

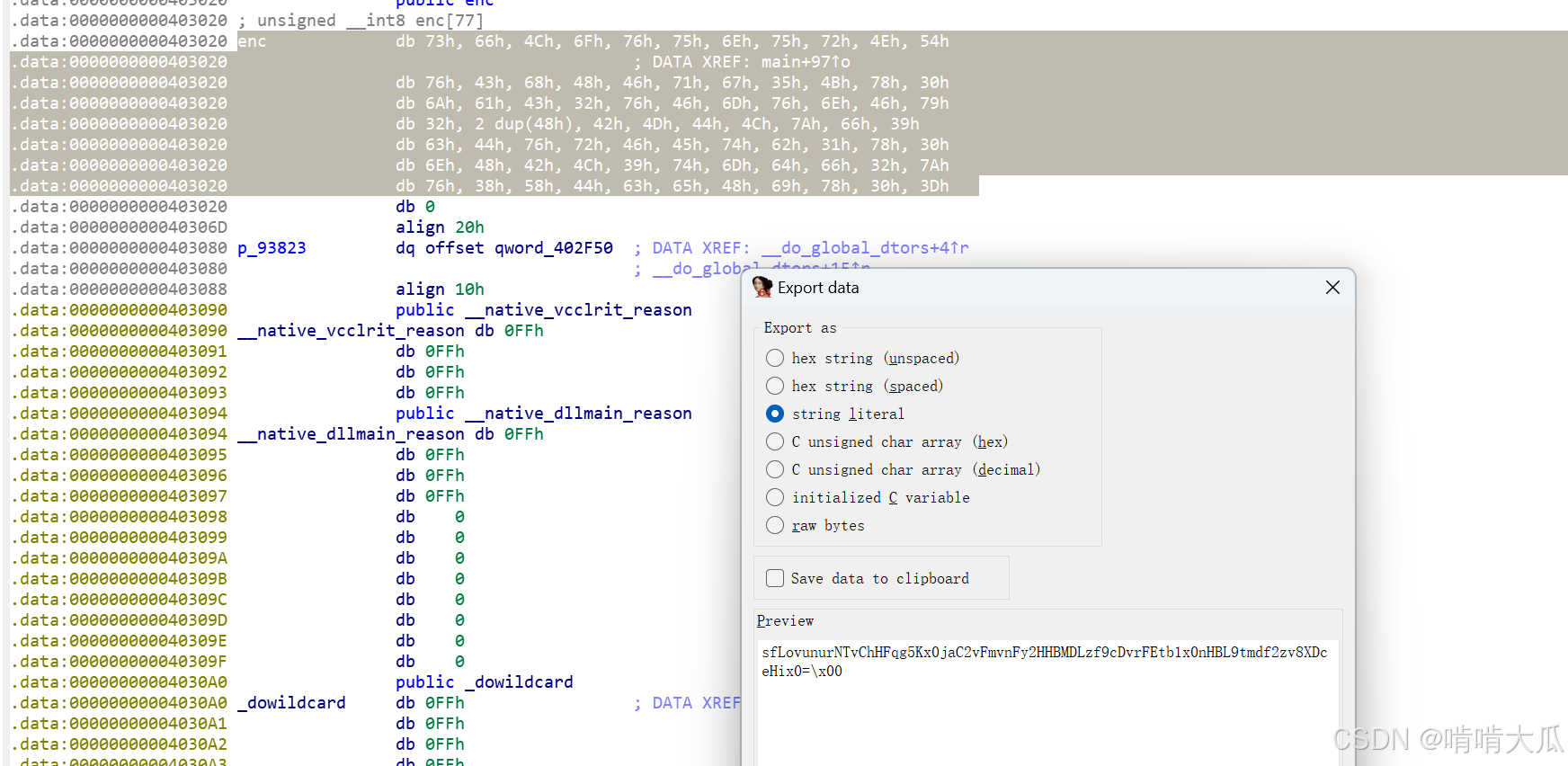

(3) 进入点击enc

(4)转化为字符串

(5)base64换码了,使用换码表

其中这一行是根据flag来变得

(6)运行得到flag为HYNUCTF{Upx_@nd_B@se_1S_changed_BuT_y0u_Can_S01ve_1t!!!}

802

802

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?