对于这个DNS欺骗 就是修改地址的映射关系

我们今天将百度的地址 修改为我们kali虚拟机的IP

这样的话 我们靶机请求百度这个IP 将会转到我们的kali机IP上

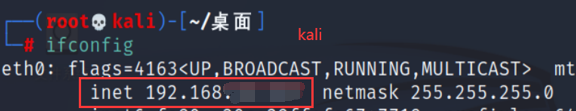

我们需要用到两台虚拟机,一台kali,一台win7(这是我的两台,大家自己随意开,一台有软件,另一台随意)

使用的软件是ettercap

-

首先,先查两台虚拟机的IP

-

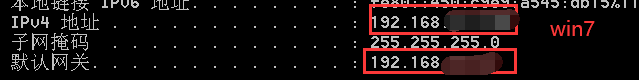

接下来在kali机里,编辑域名和IP的虚假映射关系,在kali里打开终端,输入:vim /etc/ettercap/etter.dns,修改成下图所示,保存退出

意思是:将百度的地址 映射成 kali的IP

意思是:将百度的地址 映射成 kali的IP -

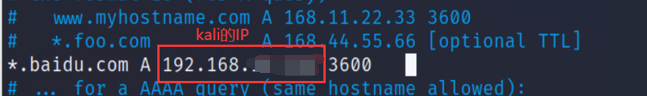

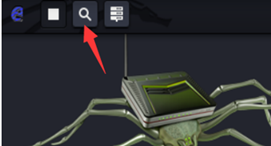

开启监听模式,右上角的小龙-09-ettercap。扫描局域网中的在线主机,从扫描结果中寻找目标主机。首先打开Sniff菜单,选择Unified sniffing命令,在打开的对话框中选择etho网卡开启监听,如下图所示。

-

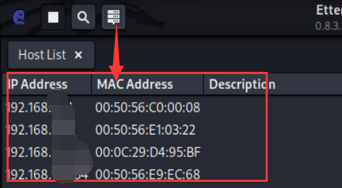

扫描局域网主机,然后选择Hostslist命令,可以查看扫描结果中的所有在线主机信息。

-

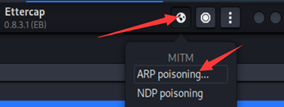

开启ARP欺骗

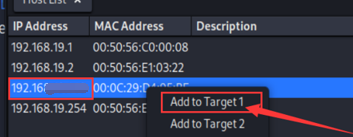

a) 在Hostslist里可以查看到所有在线的主机,首先,在靶机(win7)IP地址上,右击,然后add to target1

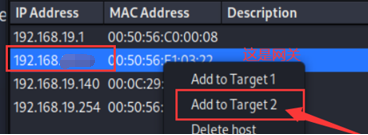

b) 然后,在网关IP地址上单击鼠标右键,然后add to target2

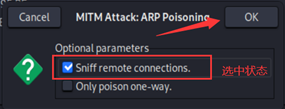

c) 接着打开Mitm菜单,选择ARP poisoning命令,在弹出的对话框中选中Sniff remote connections 复选框,开启“嗅探远程连接”模式,OK,完成ARP欺骗设置

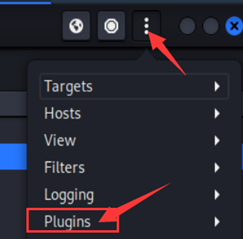

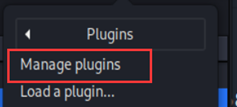

d) 最后激活DNS欺骗插件。右上角的三个点—最后一个Plugins—manage plugins—双击 dns_spoof

他前面出现*就是代表已经开启,并且下面还会出现activating

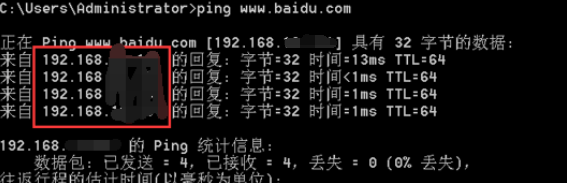

e) 测试是否成功开启DNS欺骗。在靶机(win7)开启命令行,输入:ping www.baidu.com

收到的回复都是来自kali机的IP,就成功了

收到的回复都是来自kali机的IP,就成功了

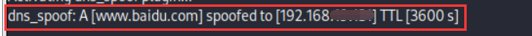

切回到kali,我们可以看到Ettercap显示了相应的提示信息“dns_spoof:A[www.baidu.com]spoofed to kali的IP”:

1110

1110

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?