作者:千霄、至均,阿里云安全专家,研究领域聚焦于Web攻防。

声明:本文为原创投稿,首发于CSDN,未经允许不得转载。

欢迎技术投稿、约稿、给文章纠错,请发送邮件至heyc@csdn.net

在宗派林立的检测技术武林中,语义化检测引擎近两年已成热门绝学。它的力量在于,让攻击检测更精确、更聪明、更人性化。

“智能语义检测”这门武艺的江湖故事,要从它的前辈“基于规则的检测引擎”开始说起。

十几年里,基于规则的引擎一统江湖。直到现在,江湖上大多数的WAF是基于规则的WAF。其原理是每一个会话都要经过一系列的安全检测,每一项检测都由一个或多个检测规则组成,匹配了检测规则,请求就会被认为非法而拒绝。

听起来很简单?其实对于运维者和企业客户来说,规则检测的软肋就在于他的“道法复杂,不变通”。

基于规则的WAF能有效的防范已知安全问题。但安全运维者首先必须知道攻击的全部特点,根据这些特点制定规则。所以基于规则的WAF需要一个强大的规则库支撑,并且规则库需要及时更新来应对最新的攻击。

这时,问题就来了。基于规则的WAF,因为规则的描述能力有限,有些攻击方法和攻击场景无法通过规则来描述完备。我们举一个例子,

如果“大道至简!”是一串攻击请求,当WAF成功防御过一次后,就会更新一个规则 ——但凡包含“至”、“简”“!”这三个特征的,就可能是攻击!—— 但如果下次接到了一个正常请求:“至繁归于至简!”,WAF也会把它归到攻击那一类,这就产生了我们所谓的误报。

同时,攻击者会通过复杂的变形来完成攻击。这时,规则又是无法穷尽所有的攻击变形的。还是刚才那个例子,当上次的攻击者做了一个“变体”,将攻击请求变成了“大道无为”,那么WAF就检测不到了,也就是所谓的漏报了。

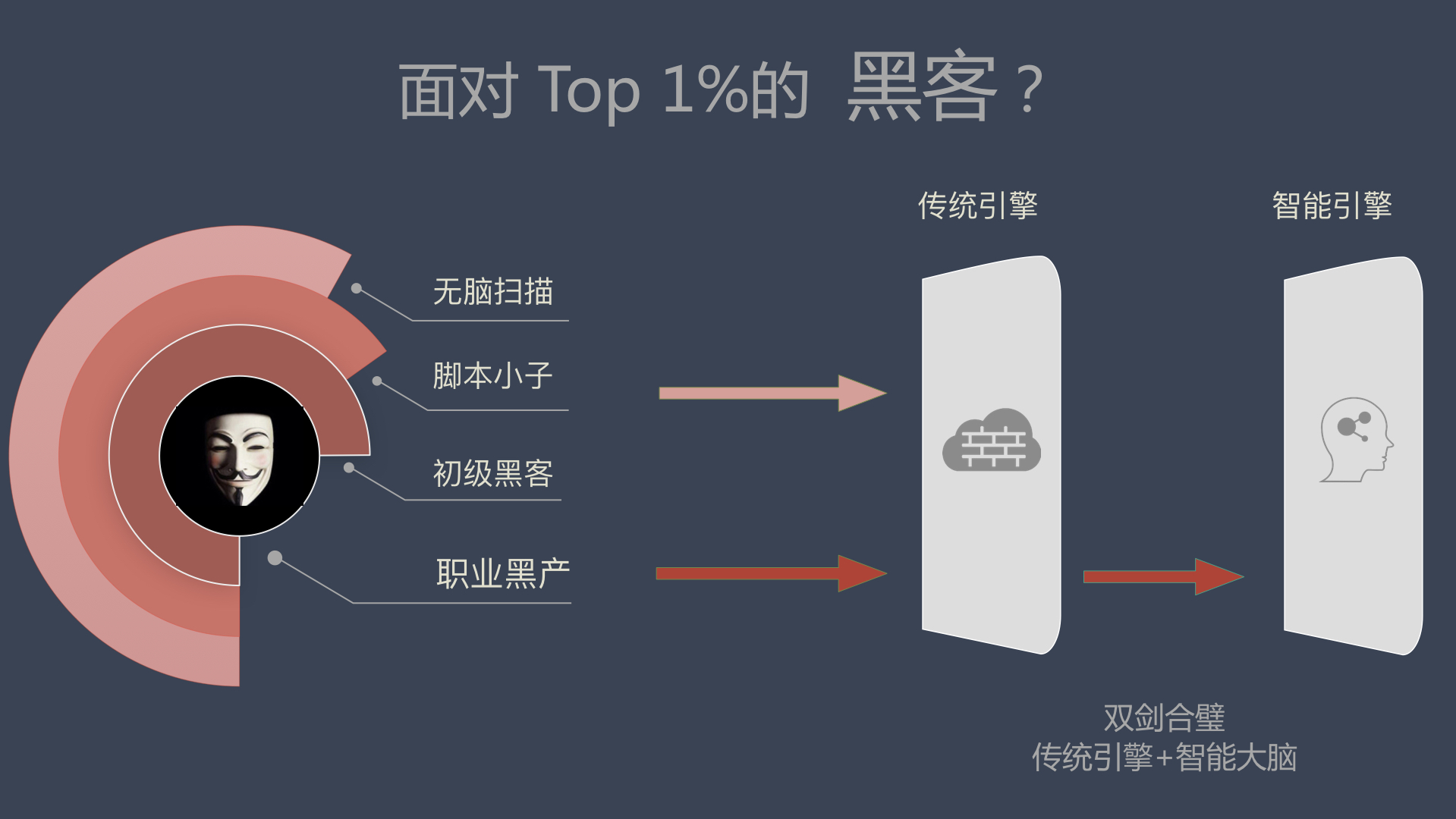

总而言之,基于规则的检测不能有效防御未知的威胁,比如攻击变体,0day攻击。除此之外,对于企业安全运维人员来说,正则引擎的维护压力大,成本高,各派武林人士都在YY:“有没有一种检测引擎和算法,不需要人去维护规则,也可以应对千变万化的攻击!?”

智能引擎检测这个武林绝学,就在这样的江湖背景下,千呼万唤始出来。

攻击行为语义化 —— 离门之剑,以不变应万变

语义检测引擎的内功在于,会把自然语言中的语义、顺序和场景,纳入考虑范围;知道一个特征,在这个场景、顺序下可能是攻击,在另一个中则不是。延续刚才“大道至简”的例子:

规则引擎:

只用“至”、“简”“!”来判定一个请求是否是攻击。漏报误报率高

智能语义检测引擎:

- “大道至简!”是攻击

- “至繁归于至简!”因为场景和顺序不对,不是攻击

- 通过机器学习,能分辨出“大道无为”是“大道至简”的变体

本文介绍了智能语义检测在Web安全领域的应用,对比了传统基于规则的WAF与智能语义检测引擎的优劣。通过攻击行为语义化、归一化和攻异等招式,揭示了智能引擎如何有效防御未知威胁,减少误报和漏报,以及未来可能的发展趋势。

本文介绍了智能语义检测在Web安全领域的应用,对比了传统基于规则的WAF与智能语义检测引擎的优劣。通过攻击行为语义化、归一化和攻异等招式,揭示了智能引擎如何有效防御未知威胁,减少误报和漏报,以及未来可能的发展趋势。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3841

3841

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?