PS. 标题部分为概念考点,加粗为可能成为考点的部分,小字非加粗部分为个人注释与理解

参考书目:《网络安全技术与实践%20第3三版》 刘建伟 王育民

Part 1. 框架

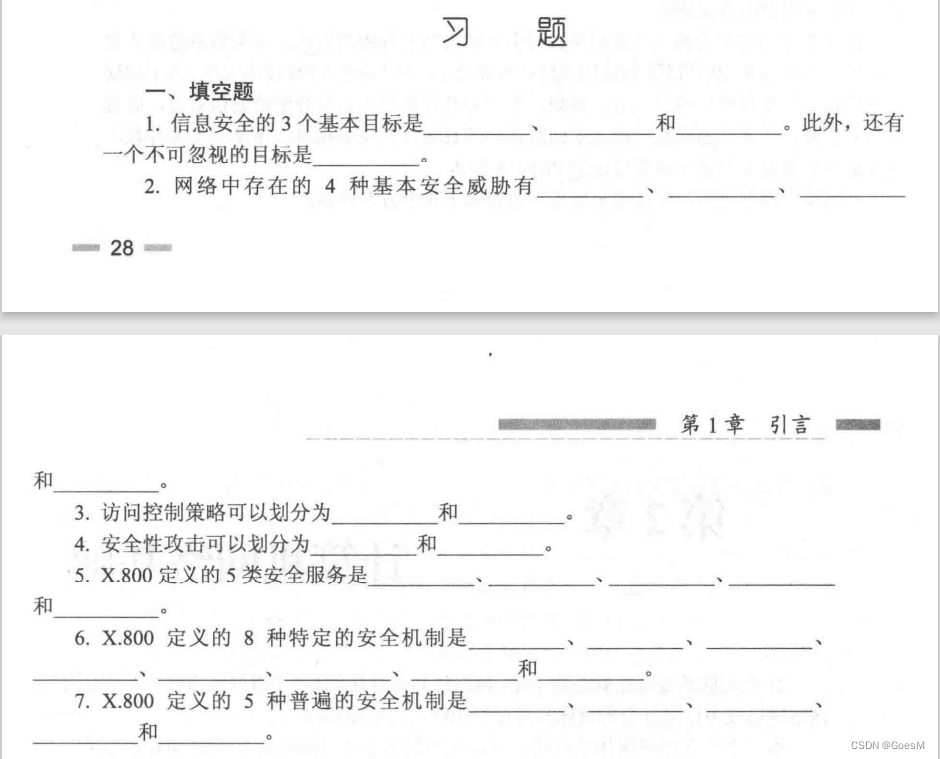

一、 计算机安全的三个基本目标: 保密性、完整性、可用性。 [ 重要目标:真实性、可溯源性 ]

- 保密性: 即信息的加密问题;保证信息双方以外的任意第三方无法获取。

- 完整性: 即保证信息无损。 破坏完整性的行为有:篡改、删除、添加、干扰

- 可用性: 即信息的可使用性。保证用户自己能用

(关于可用性,举两个不恰当的例子:

一个是,你给自己游戏账号设置了一个极其复杂的密码,安全性极高,但就是你自己也忘了密码是啥了,然后就g了;

另一个是,有一个人虽然不知道你的密码,但写了个程序导致你,一启动游戏电脑就关机,以至于你也完不成游戏)。

二、 OSI 对安全问题的三大分类:安全攻击、安全机制、安全服务

- 安全攻击: (攻)即破坏保密性、完整性、可用性等安全问题的行为。

- 安全机制: (防)即 我为了防御安全攻击,设定的一套防御方案、防御体系。

- 安全服务: (反攻)即安全机制下的一些具体行为,包括防御手段 和 为了防御而采取的攻击手段。

Part 2. 安全攻击、安全威胁

三、 安全攻击的两大类型: 被动攻击、主动攻击

- 被动攻击: (守株待兔)包括信息泄露、流量分析、窃听、检测等。性质:被动攻击 难以被察觉,重点在于预防。

- 主动攻击:(主动性更强)包括伪装、重放、消息修改、拒绝服务、非法访问等。性质:主动攻击的方式方法千变万化,难以绝对预防。

- 重放攻击:把之前对方接受过的文件原封不动地再发给对方(主要通过 用户认证)

四、基本威胁:信息泄露、完整性破坏、拒绝服务、非法访问

- 信息泄露(被人知道):窃听、流量分析、电磁/射频截获、人员疏忽、媒体废弃物

- 完整性破坏(被人修改):渗入、假冒、旁路控制、授权侵犯、物理侵入

- 拒绝服务(有权使用的人不能使用):植入、特洛伊木马、陷门、服务欺骗。(通过过度访问以崩掉服务系统,有点像竞赛里说的“卡评测”)

- 非法访问(无权使用的人非法使用):窃取

大概对应一下就是:信息泄露与非法访问 对应的是 保密性问题; 完整性破坏对应完整性问题;拒绝访问对应可用性问题。

五、主要威胁:渗入威胁、植入威胁

- 渗入威胁: 假冒、旁路控制、授权侵犯。

- 植入威胁: 特洛伊木马、陷门

六、安全策略的基本原则:责任。安全策略有:授权+访问控制。访问控制策略包括:强制性访问策略(划分等级)、自主性访问策略(基于身份和任务)。

七、网络攻击的常见形式:口令窃取、信息泄露、缺陷和后门攻击、协议缺陷、拒绝服务攻击、欺骗攻击、认证失效、指数攻击

- 口令窃取:

进攻方式:口令尝试、窃取口令文件、窃听记录口令

防御方式:不用低级口令、保护口令文件

彻底解决手段:一次性口令(一次一密)- 欺骗攻击:

方法:发送虚假信息、虚假网址等。- 缺陷和后门攻击:

网络蠕虫: 向守护程序发送新的代码;蠕虫向缓冲区注入大量数据。

缓冲器溢出:堆栈上执行代码时被干扰

缺陷 指程序本身不满足某些特定需求,从而形成弱点。- 认证失效:

使得被攻击方的主机无法进行加密功能能,密码认证的方式变得无效。- 协议缺陷:

协议本身存在缺陷。- 信息泄露:

DNS有丰富的数据来源,容易被黑客利用。- 指数攻击:(即可以快速复制与传播的攻击形式)

蠕虫:程序自行传播

病毒:依附于其他程序传播。- 拒绝服务攻击(使用户无法正常使用)

方法一:(类似于竞赛中的卡评测) 过度使用服务,使软件、硬件过度运行或网络连接超过其容量;

方法二: 直接造成关机或系统瘫痪,或者降低服务质量。

分布式拒绝服务攻击:多台Internet主机同时向目标进行攻击

Part 3. 安全服务

八、X.800定义的五类安全服务:数据保密性、数据完整性、认证、访问控制、不可否认性

- 认证: 证实使用者身份【对应目标:可溯源性】

- 访问控制: 允许被授权方的访问、阻止 未被授权方的访问(组织非授权访问)【对应目标:可用性】

- 数据保密性:保护数据,防止非授权泄露 【对应目标:保密性】

- 数据完整性:保证数据为授权实体发出的原始信息(没有被修改、插入、删除或重发)【对应目标:完整性】

- 不可否认性:通信过程中,通信实体必须承认其行为。【对应目标:真实性】

九、OSI层中的七层参考模型

1-7表示:

物理、数据链路、网络、传输、会话、表示、应用

倒记:应表会传网数物记

PS. 网络协议详细知识链接:https://zhuanlan.zhihu.com/p/152590226

Part 4. 安全机制

九、X.800 定义的安全机制:加密、流量填充、路由控制、数据完整性、访问控制、数字签名、认证交换、公证

- 加密:信息加密【对应目标:保密性

- 流量填充:填充流量频率段的空白,防止流量监测手段,防被动攻击【对应目标:保密性

- 路由控制:选择安全的网络线路进行通信【对应目标:保密性

- 数据完整性:保证数据不被篡改、模仿、删除等【对应目标:完整性

- 访问控制:强制性访问控制 与 自主性访问控制 【对应目标:可用性

- 数字签名: 电子认证方式【对应目标:可溯源性

- 认证交换:线下、实体的认证方式【对应目标:真实性

- 公证: 可信的第三方公证双方身份【对应目标:可溯源性、真实性

Part 5. 安全模型

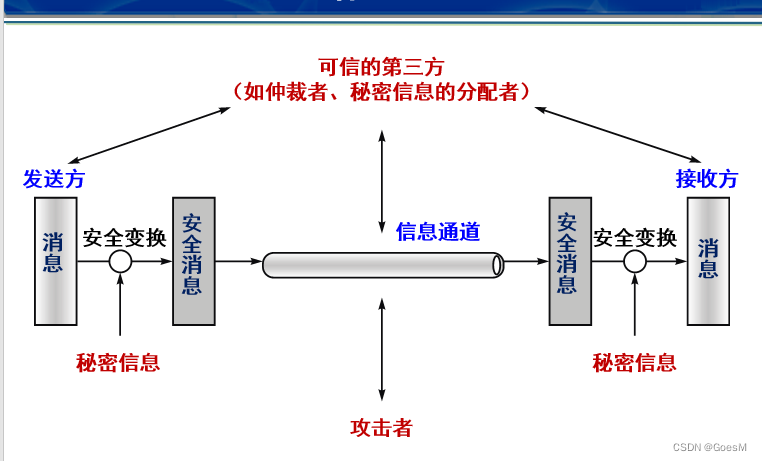

十、网络安全模型:发送方->安全变换->信息通道->安全变换->接收方;[ 可信第三方对发送双方即信息通道起作用;攻击者主要对信息通道进行攻击 ]

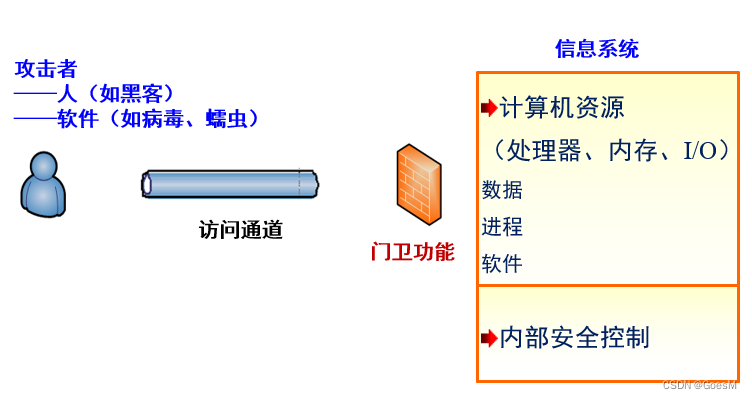

十一、 网络访问安全模型:攻击者/访问者 -> 访问通道 -> 门卫 -> 信息系统、内部安全体制

习题

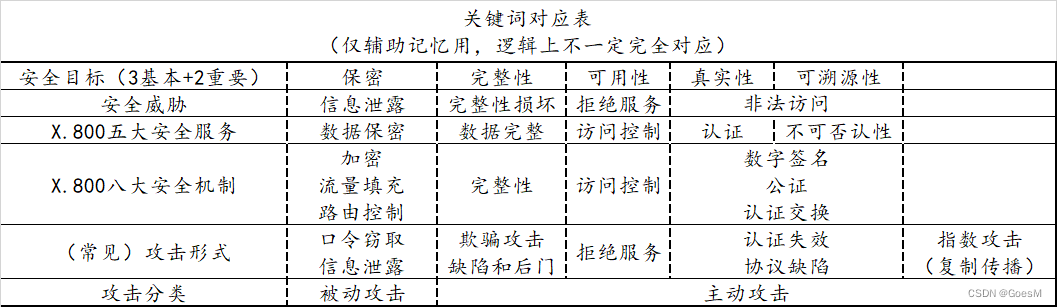

辅助记忆表

9841

9841

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?