信息收集

靶机开机后,按e键进入安全模式

修改下图位置为:rw signie init=/bin/bash

按ctrl+x进入bash

vi /etc/network/interfaces

修改下图两个位置为ens33

注意x是删除

i是输入

然后退出

打开kali

识别存活主机(也就是识别攻击目标):

arp-scan -l

端口扫描:

nmap -sV -p- -A -O 192.168.28.129

发现22端口和80端口,分别对应ssh协议和http协议

ps:常见端口号

21 tcp FTP 文件传输协议

22 tcp SSH 安全登录、文件传送(SCP)和端口重定向 (xshell)

23 tcp Telnet 不安全的文本传送

80 tcp HTTP 超文本传送协议(www)

443 tcp HTTPS used for securely transferring web pages(用于安全传输网页)

主要利用的还是80和443的网页端口

查看80端口访问URL(http://192.168.28.19)

发现问题,输入之后跳转到另一个URL(http://deathnote.vuln/worldpress)

这是没有绑定IP和域名的原因

vim /etc/hosts 进入vim模式 i 进入编辑模式

添加192.168.60.142 deathnote.vuln

esc退出编辑模式 :wq 进入末行模式保存并退出

绑定域名和IP之后就可以访问啦

看看主页上我们能获取什么信息(能点的都点点试试) my fav line is iamjustic3 找到一个像密码的东西先记着

我们接下来进行目录扫描:

dirsearch -u http://deathnote.vuln

扫到两个有用的

robots.txt打开没什么用

另一个打开是一个登陆页面

回到主页发现hint 查看提示

找到一个notes.txt的文件或者看到L的评论

在主页上点了一堆发现了comment评论页面但是L的评论打不开

这个行不通,换一个思路

这个网站是使用wordpress搭建的,对于其插件主题的漏洞,kali自带wpscan的扫描器

wpscan --url http://deathnote.vuln/wordpress/ -e u

找到用户名kira

通过cewl生成字典

cewl http://deathnote1.vuln/wordpress/ -w pwd.txt

ls

cat pwd.txt查看一下生成的密码

开始有字典爆破

wpscan --url http://deathnote.vuln/wordpress kari -P pwd.txt

没有发现有效密码,那换个思路,再看看有什么有用的信息

通过已知的用户名kari

密码就是一开始发现的iamjustic3

登陆成功

找到一个notes.txt

发现了文件的路径获得密码字典

另一个思路,再试试dirb扫描,通常扫描dirb和dirsearch都试试,dirb基于字典会更全一些

dirb http://deathnote.vuln/wordpress/

发现了一个上传文件的路径uploads,打开

打开2021下的07,发现了两个关键文件,是我们心心念念想要找到的notes.txt还有user.txt

打开这两个文档,发现是用户名和密码的字典

这是密码的字典

这是用户名的字典

新建俩文件夹 user.txt 和notes.txt

把他们复制出来

放到新建的俩文件里

wpscan --url http://dearhnote.vuln/wordpress user.txt -P notes.txt

发现还是爆破不出来,试试爆破ssh

hydra -L user.txt -P notes.txt ssh://192.168.60.142

爆破出来用户名是L 密码是death4me

尝试ssh登录

ssh l@192.168.60.142

输入密码ssh连接成功

提权

先尝试能不能登录root用户,发现不行

先看看当前用户下有什么有用的信息ls 发现一个user.txt文件 cat user.txt查看一下内容发现是ook加密

用解密工具进行解密Brainfuck/OoK加密解密 - Bugku CTF

发现没有什么用

继续看看能不能发现什么,L是一个关键人物

find / -name L 2>/dev/null

执行find命令时可能输出大量无权限的内容,2>/dev/null 把错误输出到“黑洞”,只输出有权限能查看到文件

发现opt/L,继续看看有没有好东西

爆出了两个

fake-notebook-rule 伪造的笔记本规则

kira-case Kira的案例

两个都看看,新进入案例文件

讲了一个死亡案例,说我们会在fake-notebook-rule有所发现

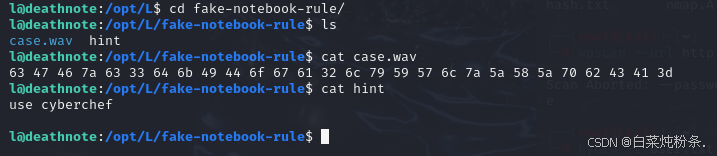

fake-notebook-rule中发现了case.wav和hint

分别查看一下case.wav给出一组16进制数

hint给出提示使用cyberchef

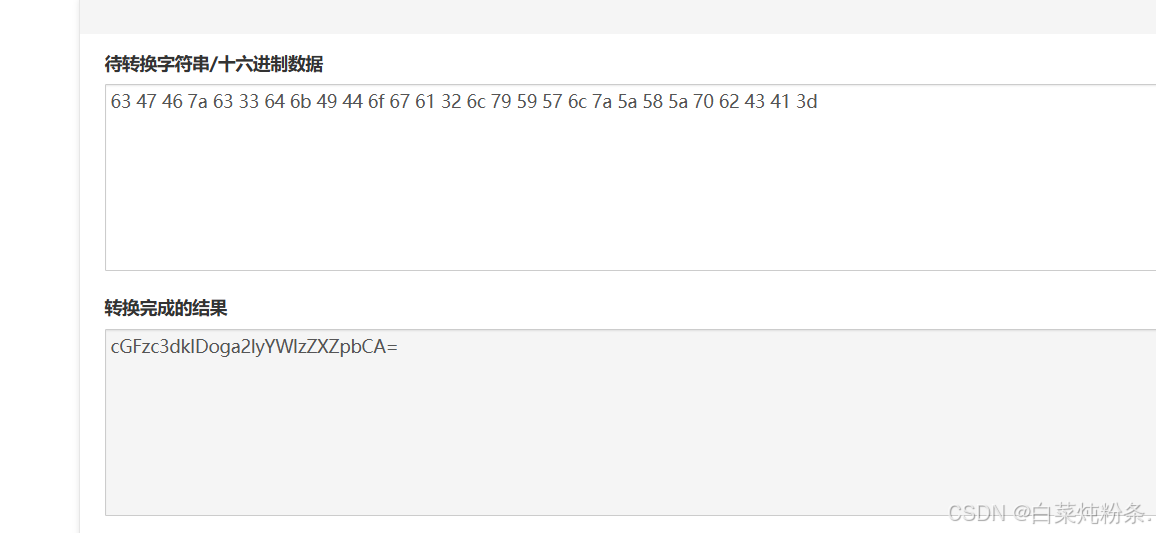

我们把case.wav中的16进制数进行第一步16进制数转换

再把得到的进行base64解码

得到密码是kiraisevil,猜测是kira用户的密码

成功切换用户

还是进行最高root权限的尝试,发现可以sudo su登录成功

ls,cd root发现root下有root.txt文件

cat root.txt

成功!!!!

2592

2592

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?