DHCP存在的问题:

1. 用户使用静态IP,可能导致地址冲突用户假设

2. 非法的DHCP服务器,使vlan内用户获取到错误的IP地址导致无法上网。

DHCP Snooping :在接入交换机上使用DHCP Snooping相关功能,可以实现防止下联用户架设非法DHCP服务器。将接分为信任接口和非信任接口。开启之后默认情况下所有接口都是非信任接口。

拓扑

基础配置见文章华为eNSP-DHCP配置(无中继、有中继):

LSW2

[SW2]int e0/0/4

[SW2-Ethernet0/0/4]port link-type access

[SW2-Ethernet0/0/4]port default vlan 20

LSW4 做为假的DHCP服务器为PC2 提供IP地址

[SW4]vlan 20

[SW4-vlan20]int e0/0/1

[SW4-Ethernet0/0/1]port link-type access

[SW4-Ethernet0/0/1]port default vlan 20[SW4]int Vlanif 20

[SW4-Vlanif20]ip address 192.168.20.254 24[SW4]dhcp enable

[SW4]ip pool PC2

[SW4-ip-pool-pc2]network 192.168.20.0 mask 24

[SW4-ip-pool-pc2]gateway-list 192.168.20.254

[SW4-ip-pool-pc2]dns-list 8.8.8.8

[SW4-ip-pool-pc2]excluded-ip-address 192.168.20.200 192.168.20.253//排除地址验证效果[SW4]int Vlanif 20

[SW4-Vlanif20]dhcp select global

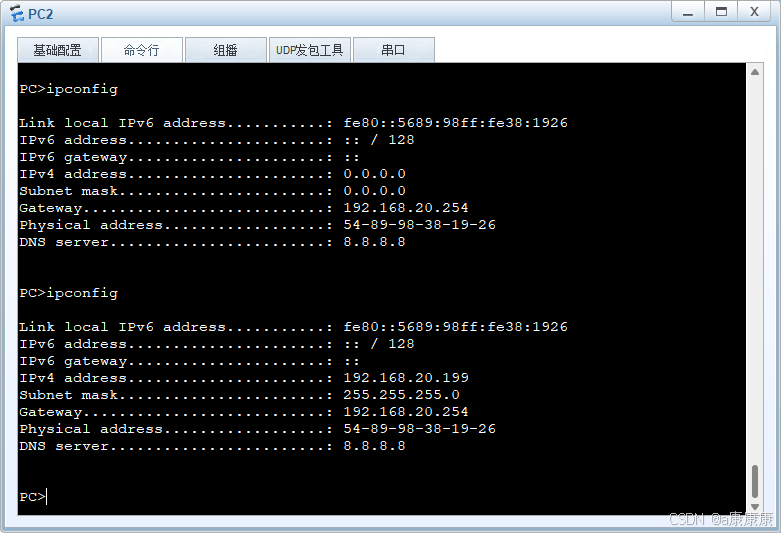

此时PC2获取到了LSW4上的DHCP 错误的的地址

DHCP Snooping 配置

LSW2

[SW2]dhcp enable //全局激活DHCP功能

[SW2]dhcp snooping enable //全局激活DHCP Snooping功能

[SW2]int e0/0/1

[SW2-Ethernet0/0/1]dhcp snooping trusted //指定特定端口为信任端口

配置完成后,PC2重新获取到的地址时 从AR1上获取的DHCP地址

LSW2开启了DHCP Snooping功能,因此会侦听DHCP报文的交互过程并记录下来,形成DHCP绑定表

3718

3718

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?