目录

五、三个技术组合拳:打造真正可视、可控、可追溯的网络安全能力

在今天这个万物互联的时代,网络已经成了企业的生命线。可惜的是,“有网就有风险”这句话一点没错。不管是有意为之的攻击,还是无意中的配置错误,都会给企业带来极大的损失。很多时候,真正的问题不在于有没有发生安全事件,而在于——我们有没有发现它?能不能看清它是怎么发生的?有没有办法还原整个过程?

这时候,“网络流量安全分析系统”、“全流量回溯取证”、“网络安全探针”这些词就不是高大上的技术名词,而是每一个网络安全人员、运维工程师都该真切理解和掌握的“救命工具”。

全流量分析系统|网络探针![]() http://anatraf.com

http://anatraf.com

一、网络安全最怕的不是攻击,而是“看不见”

很多人对网络安全的认知还停留在“有个防火墙就行了”、“杀毒软件能查杀就够了”。但在实际工作中,最头疼的往往不是攻击来了,而是你根本不知道它来了。

APT攻击可以潜伏数月不动声色,勒索软件往往在你毫无察觉时就加密了整个文件系统。真正的安全问题,不是表面上的异常流量,而是隐藏在常规访问背后的“异常行为”。而这一切的前提是——你得先有全局视角的流量感知能力。

这就引出了第一个主角:网络流量安全分析系统。

二、网络流量安全分析系统:让你看到网络里发生了什么

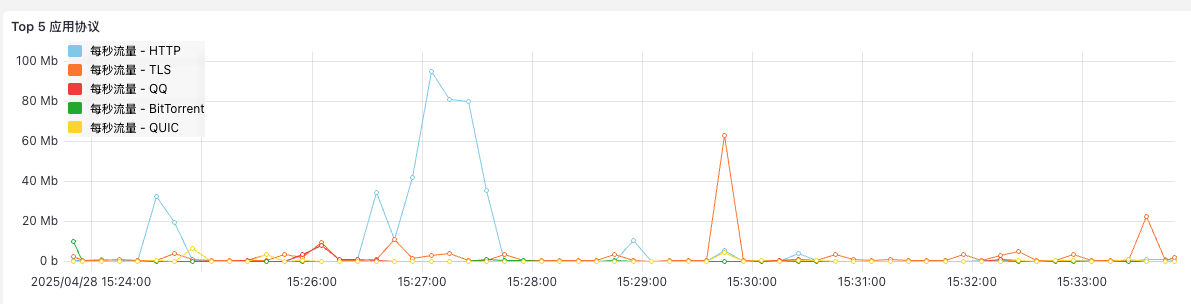

简单说,网络流量安全分析系统就是“网络摄像头+显微镜”的结合。它能对经过的每一份网络流量进行深度解包、协议分析、行为建模,再结合威胁情报库,判断哪些流量是正常的,哪些可能是威胁。

它能回答以下几个关键问题:

-

这台主机为什么突然往境外某个IP发出大流量?

-

某个用户怎么频繁触发可疑端口通信?

-

某个业务系统的数据包中,是否夹带了敏感信息?

很多入侵和异常操作,其实都留有“水面下的痕迹”,只是传统日志根本看不到。但网络流量不会说谎,只要分析得够细,就能找到问题根源。

三、全流量回溯取证:发现问题之后,得能“倒带重播”

问题来了:如果我们今天发现某台服务器被入侵了,你能还原出入侵过程吗?

常规日志可能早就被删了,或者压根没记录关键细节。这个时候,全流量回溯系统就发挥作用了。

全流量回溯取证,顾名思义,就是把网络中每一包数据都记录下来,不抽样、不丢包,然后通过时间线、会话线索、应用协议等维度重放整个通信过程。

它能做的事包括:

-

回看攻击者是怎么一步步登录系统、横向移动、上传恶意脚本的;

-

找到数据泄露的源头:哪个文件、什么内容、通过哪条连接泄露了;

-

结合威胁情报或IOC(入侵指标)进行历史命中检测,哪怕是半年前的威胁,也能追溯到最初的通信。

这就像是给你的网络装了个“黑匣子”,飞机出问题了,可以随时回放过程、定位原因、优化防护。

四、网络安全探针:前哨眼睛,把控第一道防线

有了分析系统和取证能力,我们还需要“数据来源”。这时候,网络安全探针就登场了。

网络安全探针就像是部署在网络关键节点的“传感器”,可以是部署在核心交换机旁的旁路设备,也可以是轻量级的虚拟探针,作用就是采集、镜像、解析网络流量。

探针的作用不仅是“把数据送进分析系统”,还可以做本地预处理,比如:

-

基于规则实时告警;

-

协议识别和五元组分类;

-

本地缓存关键会话流量,为后续回溯提供“线索”。

一个好的探针架构,应该可以灵活部署在核心链路、东西向流量节点、边界出口等关键位置,并且具备高性能解包、不丢包、不影响主链路的能力。

五、三个技术组合拳:打造真正可视、可控、可追溯的网络安全能力

把这三个系统能力串起来,就能形成一个闭环:

-

探针部署 → 抓取实时流量;

-

流量分析系统 → 实时检测、行为建模、异常告警;

-

全流量存储和回溯 → 出问题能复盘、溯源、交证据。

这不是“买了三样工具”的堆砌,而是形成了一种闭环的安全运营能力。尤其在零信任、东向流量增长的环境下,传统边界安全措施越来越无力,只有掌握自己的网络流量,才能真正守住数据资产。

六、写在最后

以往企业更多关注“入侵防御”——有没有挡住外来的攻击。但现在,威胁来自内部(如员工误操作、内部渗透),也可能是躲在加密流量、合法协议里的“隐形人”。

网络流量分析和回溯取证能力,是你真正理解自己网络运行状态的基础。

一句话:你看得见,才防得住;你能重放,才有追责依据。

如果你的网络里已经部署了安全设备,但还没部署网络流量分析系统,也没有完整的流量回溯方案,那建议你尽快规划。不是因为你一定会被攻击,而是当攻击来了,你至少能说清楚“发生了什么”。

598

598

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?