目录

5. WP.29 R156 - Software Update

1. 什么是UNECE WP.29

UNECE: The United Nations Economic Commision for Europe , 联合国欧洲经济委员会。创建于1947年,是联合国经济及社会理事会下属的五个地区委员会之一。总部位于瑞士日内瓦。

WP.29:Working Party of experts on technical requirement of vehicles , 联合国世界车辆法规协调论坛。成立于1952年,是联合国欧洲经委会内陆运输委员会体制框架内的一个独特的全球监管论坛。WP.29的工作是我国汽车行业参加的主要国际汽车技术法规工作。

2. WP.29合规认证要求

UNECE WP.29 TF-CS/OTA工作组定义了联合国网络安全法规草案,于2020年正式发布了针对车辆网络安全的准入认证法规,定义了OEM应构建网络安全管理体系,确保车型满足相应的网络安全要求。2020年6月通过的R155,R156,R157三项车辆法规,具备里程碑意义,并于2021年1月正式生效。

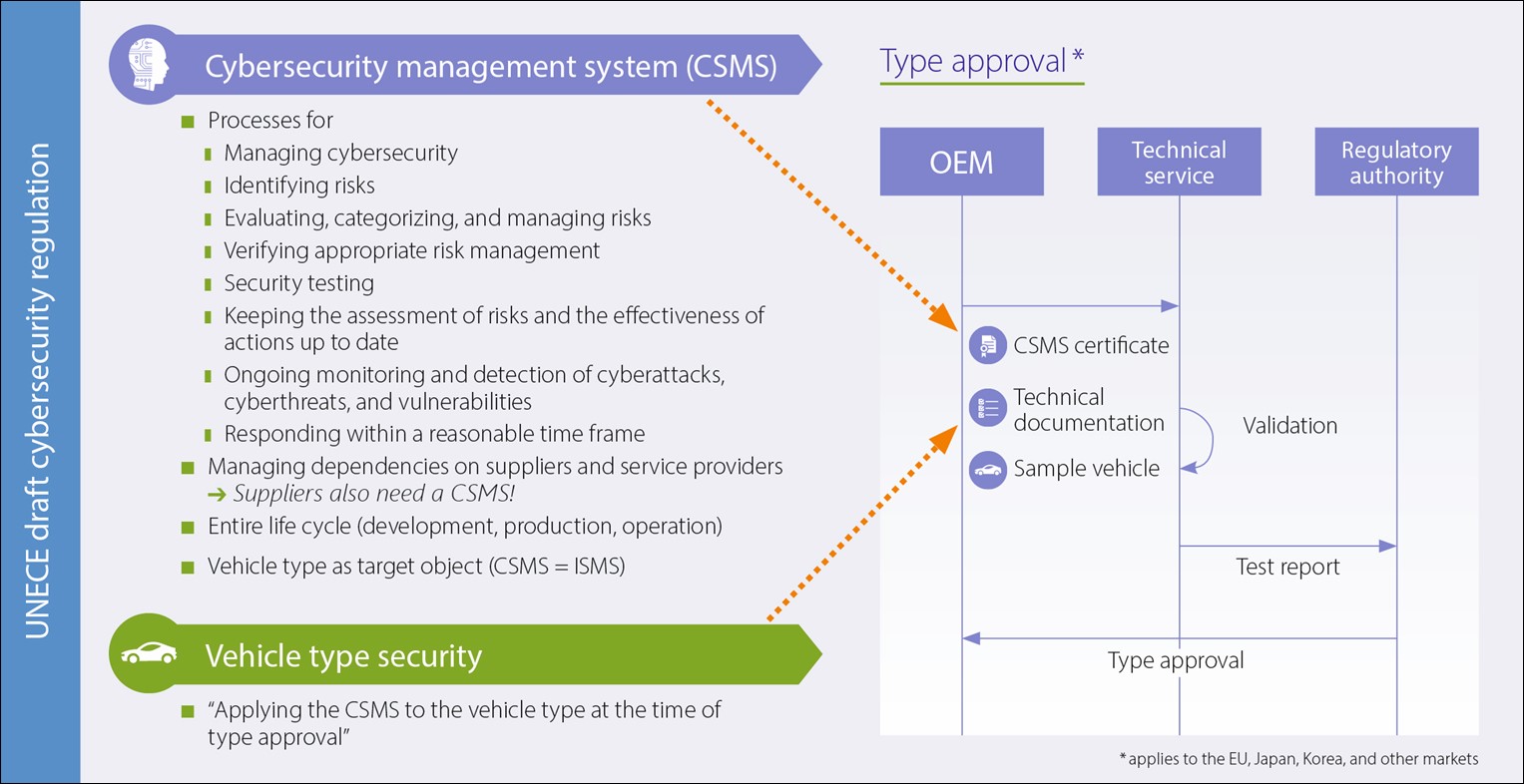

TF-CS/OTA 的法规包括了两项核心要求:运行Cybersecurity management system(CSMS)以及在车型审批时,CSMS在特定车型上的应用。

CSMS(Cybersecurity management system / 网络安全管理体系认证) , 主要审查OEM是否在车辆完整生命周期的各个阶段均制定了网络安全管理流程,以确保汽车全生命周期中都有对应的流程措施,最终用来控制风险。

VTA(Vehicle type approval/车辆型式审批认证), 针对OEM的网络安全开发中的具体工作执行情况进行审查,旨在确保车辆的网络安全防护技术能覆盖各生命周期的安全需求,且保证实施网络安全防护能有效防控特定车型面临的网络安全风险。

CSMS认证是VTA认证的前提,只有完成CSMS认证及VTA认证才算满足WP.29 R155。

3. WP.29和ISO/SAE 21434之间的关系

ISO/SAE 214314:道路车辆-信息安全工程 , 提供了在产品、项目和组织层面减少网络安全风险的指导方针。

WP.29和ISO/SAE 21434是互补的,两者以类似的方式保护现代车辆。他们都要求在车辆的整个生命周期中,从开发到生产,一直到生产后的服务时间;两者都需要在组织内部建立有效的网络安全管理体系。这两项都需要执行非常彻底的TARA活动,即车辆整个生命周期的威胁分析和风险评估。两者都需要对车辆的供应链进行有效的管理。

WP.29通常规定了要达到合规性必须要做什么,ISO/SAE 21434给出了实现合规性的方法。ISO/SAE 21434概述了围绕网络安全管理系统(CSMS)的流程要求。标准第5章-组织的网络安全管理(Organizational cybersecurity management)规定了组织层面网络安全管理的要求,是组织内部最高层面的安全方针。组织中CSMS的牵头部门应基于本章内容制定租住网络安全管理的总体方针,然后识别和推动相关责任方建立各自模块(如开发、运维、供应商管理等)的网络安全管理体系。标准第6章-项目依托的网络安全管(Projectdependent cybersecurity management&

文章详细介绍了UNECEWP.29法规,特别是关于车辆网络安全的R155和软件更新的R156规定,以及它们与ISO/SAE21434标准的关系。WP.29要求汽车制造商建立网络安全管理体系(CSMS)和车辆型式审批(VTA),确保车辆在整个生命周期中的网络安全。ISO/SAE21434提供了信息安全工程的指导。R155自2021年起强制执行,要求车辆具备网络安全防护,而R156则规范了软件更新流程,确保升级安全。

文章详细介绍了UNECEWP.29法规,特别是关于车辆网络安全的R155和软件更新的R156规定,以及它们与ISO/SAE21434标准的关系。WP.29要求汽车制造商建立网络安全管理体系(CSMS)和车辆型式审批(VTA),确保车辆在整个生命周期中的网络安全。ISO/SAE21434提供了信息安全工程的指导。R155自2021年起强制执行,要求车辆具备网络安全防护,而R156则规范了软件更新流程,确保升级安全。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1917

1917

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?