1. 对称加密与非对称加密

对称加密:对称加密比较简单,就是客户端与服务器共用同一个密钥,该密钥可以用于加密一段内容,同时也可以用于解密这段内容。对称加密的优点是加密解密效率高,但是在安全性方面可能存在一些问题,因为密钥存放在客户端有被窃取的风险。对称加密的代表算法有:AES、DES等。

非对称加密:非对称加密将密钥分成了两种:公钥和私钥。公钥通常存放在客户端,私钥通常存放在服务器。使用公钥加密的数据只有使用私钥才能解密,反过来使用私钥加密的数据也只有使用公钥才能解密。非对称加密的优点是安全性更高,因为客户端发送给服务器的加密信息只有用服务器的私钥才能解密,因此不用担心被别人破解,但缺点是加解密的效率相比于对称加密要差很多。非对称加密的代表算法有:RSA、ElGamal等。

2. 传统HTTP在网络传输时存在什么问题

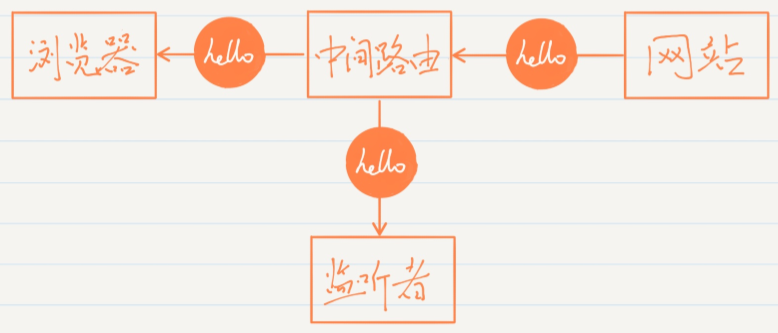

HTTP在网络传输数据时信息都是明文的,因此很容易出现数据被监听和窃取的情况,示意图如下:

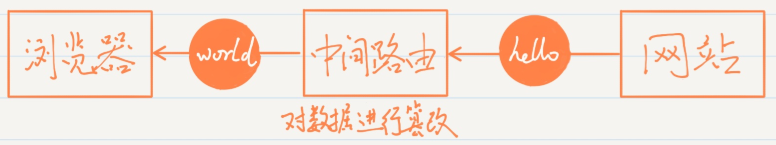

也就是说,使用HTTP传输数据至少存在着数据被监听以及数据被篡改这两大风险,因此HTTP是一种不安全的传输协议。

3. 探讨HTTPS怎样实现安全传输

3.1 HTTP + 对称加密

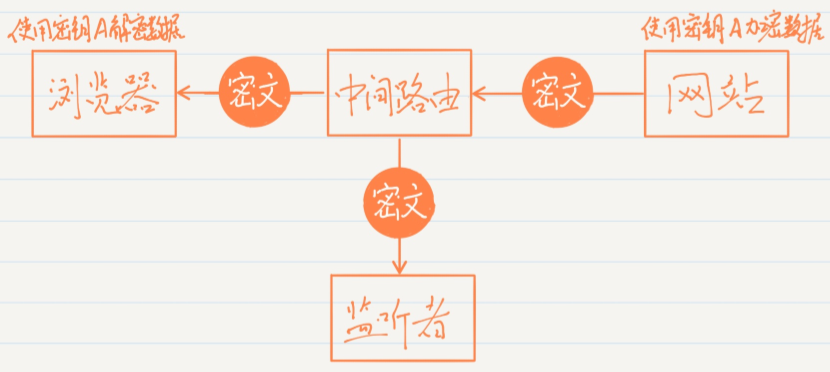

既然HTTP数据在网络上以明文传输是不安全的,那显然需要对数据进行加密再传输。考虑对称加密效率较高,首先考虑采用对称加密的方法,示意图如下:

从上图可以看到,由于网络上传输的数据都是加密后的密文,所以不怕被监听者获取到,而浏览器收到密文后用协商好的密钥对数据进行解密就可以了。

但上述方法中存在一个巨大的漏洞:浏览器和网站怎样商定使用什么密钥呢?

浏览器和网站要使用相同的密钥才能正常对数据进行加解密,但是如何让这个密钥只让它们俩知晓,而不被任何监听者知晓呢?你会发现不管怎么商定,浏览器和网站的首次通信过程必定是明文的。这就意味着,按照上述的工作流程,我们始终无法创建一个安全的对称加密密钥。

所以,只使用对称加密看来是永远无法解决这个问题了,这个时候我们需要将非对称加密引入进来,协助解决无法安全创建对称加密密钥的问题。

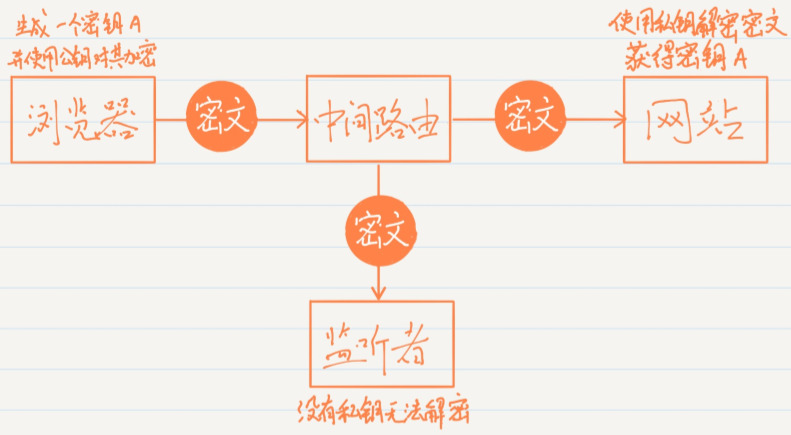

3.2 HTTP + 对称密钥 + 非对称密钥

如下图所示,如果我们想安全的创建一个对称加密的密钥,可以让浏览器这边来随机生成,但是生成出来的密钥不能直接在网络上传输,而是要用网站提供的公钥对其进行非对称加密。由于公钥加密后的数据只能使用私钥来解密,因此这段数据在网络上传输是绝对安全的。而网站在收到消息之后,只需要使用私钥对其解密,就获取到浏览器生成的密钥了。

使用这种方式,只有在浏览器和网站首次商定密钥的时候需要使用非对称加密,一旦网站收到了浏览器随机生成的密钥之后,双方就可以都使用对称加密进行通信了,因此工作效率是非常高的。

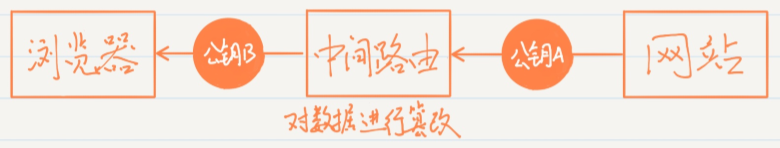

但是对于上述过程,同样还差了非常关键的一步:浏览器该怎样才能获取网站的公钥呢?虽然公钥是属于公开的数据,在网络上传输不怕被别人监听,但如果公钥被别人篡改了怎么办?示意图如下:

也就是说,只要我们从网络上获取任何网站的公钥,就必然存在着公钥被篡改的风险。而一旦你使用了假的公钥对数据进行加密,那么就可以被别人以假的私钥进行解密,后果不堪设想。

3.3 HTTP + 对称加密 + 非对称加密 + CA证书

CA机构专门用于给各个网站签发数字证书,从而保证浏览器可以安全地获取各个网站的公钥。那么CA机构是如何完成这个艰巨的任务的呢?下面开始一步步解析。

首先,网站管理员需要向CA机构进行申请,将自己的公钥提交给CA机构。CA机构则会使用我们提交的公钥,再加上一系列其他的信息,如网站域名。有效时长等,来制作证书。

证书制作完成后,CA机构会使用自己的私钥对其加密,并将加密后的数据返回给我们,我们只需要将获得的加密数据配置到网站服务器上即可。

然后,每当有浏览器请求我们的网站时,首先会将这段加密数据返回给浏览器,此时浏览器会用CA机构的公钥来对这段数据解密。

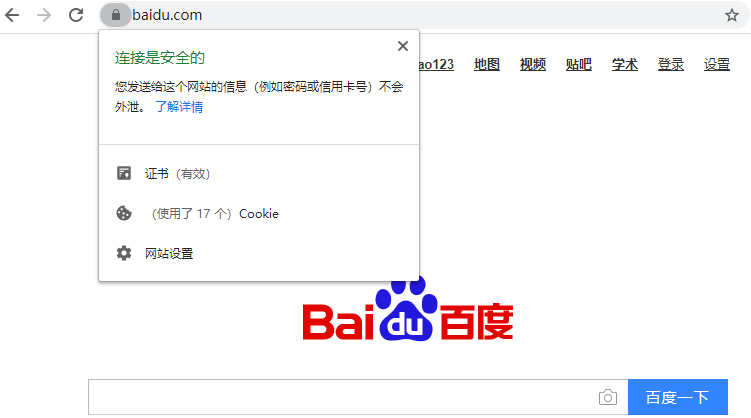

如果能解密成功,就可以得到CA机构给我们网站颁发的证书了,其中当然也包括了我们网站的公钥。可以在浏览器的地址栏上,点击网址左侧的小锁图标来查看证书的详细信息,如下图所示。

得到了公钥之后,接下来的流程就和刚才示意图中所描述的一样了。

而如果无法解密成功,则说明此段加密数据并不是由一个合法的CA机构使用私钥加密而来的,有可能是被篡改了,于是会在浏览器上显示一个著名的异常界面,如下图所示。

那么和刚刚无法安全获取浏览器公钥一样,此处浏览器又该如何安全地获取到CA机构的公钥呢?

这个问题就很好解决了,因为世界上的网站是无限多的,而CA机构总共就那么几家。任何正版操作系统都会将所有主流CA机构的公钥内置到操作系统当中,所以我们不用额外获取,解密时只需遍历系统中所有内置的CA机构的公钥,只要有任何一个公钥能够正常解密出数据,就说明它是合法的。

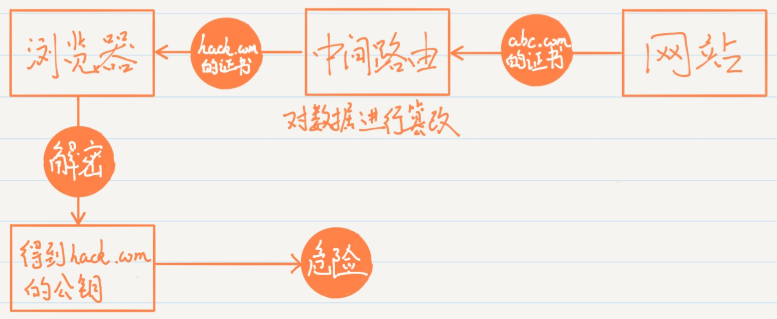

但是即使使用CA机构的公钥能够正常解密出数据,目前的流程也还是存在问题的。因为每一家CA机构都会给成千上万的网站制作证书,假如攻击者知道abc.com使用的是某家CA机构的证书,那么他也可以同样去这家CA机构申请一个合法的证书,然后在浏览器请求abc.com时对返回的加密证书数据进行替换。示意图如下:

可以看到,由于攻击者申请的证书也是由正规CA机构制作的,因此这段加密数据当然可以成功被解密。

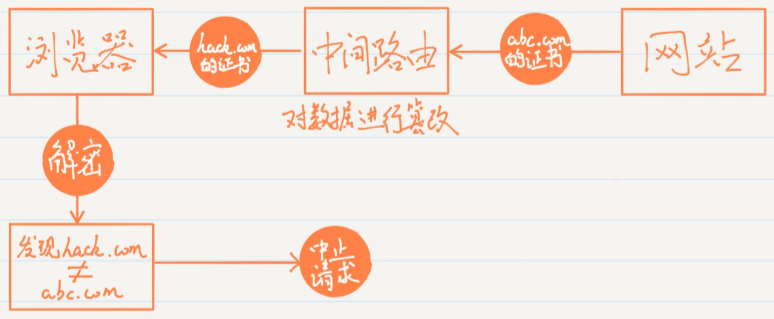

也正是因为这个原因,所有CA机构在制作的证书时除了网站的公钥外,还要包含许多其他数据,用来辅助进行校验,比如说网站的域名就是其中一项重要的数据。

同样是刚才的例子,如果证书中加入了网站的域名,那么攻击者就只能无功而返了。因为,即使加密数据可以被成功解密,但是最终解密出来的证书中包含的域名和浏览器正在请求的域名对不上,那么此时浏览器仍然会显示异常界面。示意图如下:

方案设计到这里,其实我们的网络传输就已经做到足够的安全了。当然,这其实也就是https的工作原理。

总结:https使用的是对称加密还是非对称加密呢?答案也很明显了,https使用的是对称加密与非对称加密相结合的方式。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?