一、网络威胁的发展历程

传统计算机病毒的特征: 通过媒介复制进行感染,达到破坏个人计算机的目的。例如:U盘病毒

二、信息安全发展历程

信息安全发展的4个阶段:

通信保密阶段——>计算机安全阶段——>信息技术安全阶段——>信息保障阶段

通信保密阶段:

时间:19世纪40~70年代

特点:(1)通过密码技术解决通信保密问题;

(2)保证数据的保密性和完整性;

标志:(1)1949年《博阿弥通信的信息理论》使密码学成为一门学科;

(2)1976年美国斯坦福大学的Diffie和Hellman首次提出公钥密码体制;

计算机安全阶段:

时间:19世纪80~90年代

特点:确保计算机系统中的软硬件及信息在处理、存储、传输中的保密性、完整性和可用性;

标志:美国国防部在1983年出版的《可信计算机系统评价标准》

信息技术安全阶段:

时间:19世纪90年代

特点:强调信息的保密性、完整性、可控性、可用性的信息安全阶段、即ITSEC(Information Technology Security)

标志:1993年至1996年美国国防部在TCSEC的基础上提出了新的安全评估标准《信息技术安全通用评估准则》,简称CC标准。

信息安全保障阶段:

时间:19世纪90年代后期至今

特点:信息安全转化成整体角度考虑其体系建设的信息保障阶段,也称为网络信息系统安全阶段。

标志:各个国家分别提出自己的信息安全保障体系。

三、网络安全发展现状分析

攻击考验无处不在:攻击频发、攻击多样化、攻击隐蔽化

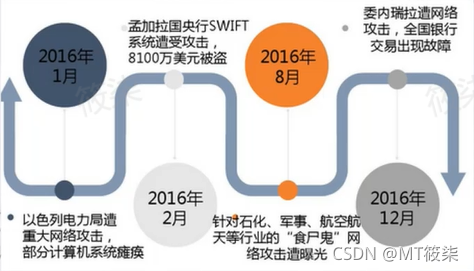

攻击频发:

攻击多样化:美国通信运营商Verizon 2019年发布的《数据泄露调查报告》中展示了网络攻击事前、事中、事后的攻击类型分布。

攻击隐蔽性:伴随着网络的普及和数据资产的增加,网络攻击已经深入到社会生活的方方面面,网络攻击的形式和手段也随着技术水平的提升而不断更新,攻击和攻击者的隐蔽性也在进一步加强。

恶意软件和“零日”漏洞数量攀升:

网络安全的概念变大:

网络空间划入第五空间:

四、网络安全发展趋势

信息和数据泄露将无处不在

新技术被黑色产业不断深度利用:

AI、loT、云等新技术在智慧城市、关键信息基础设施建设、金融欺诈制造安全等新场景下的应用在给社会生活带来极大便利的同时也带来了更高的网络安全风险,风险的根源在与黑色产业更为积极地利用这些技术进行网络攻击。

物联网引发的安全威胁升级:

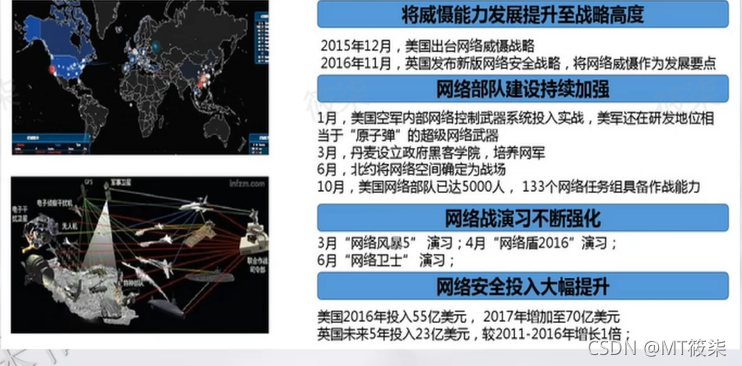

国家层面的安全对抗:

2017年,随着各类网络攻击技术的迅速发展,针对信息基础设施的攻击频率将进步增加,产生的后果将更加严重。

网络战的风险增加:

网络安全监管越发严格—法律体系逐步形成:

网络安全贴身护航成刚需:

技术革新发展新方向:

人是重要的安全组成部分:

全球网络安全环境发生的变化:

用户所需要的企业级网络安全:实用、简单、有效

深信服智安全架构:建设思路、能力模型、实施框架

1、智安全建设思路:风险驱动、立体保护、主动防御

(1)风险驱动:持续的评估风险是安全控制措施能够对症下药的前提。

风险评估可以根据承载业务资产的重要程度去考虑到威胁发生的频率和资产本身产生的脆弱性,综合评估发生安全事件的可能性及影响。

(2)立体保护:风险处置不能仅仅依赖于边界防御,而是要通过云、网、端和安全服务的各个层面进行防御、检测和响应。一个层面的控制上出现了遗漏可以通过其他层面的控制措施予以补充。各个层面也可以通过立体化的协同防护,实现整体性,结构化的对风险进行充分处置。

(3)主动防御:需要结合威胁情报进行持续的安全检测和风险预测,去实现主动防御。在入侵行为对信息系统产生影响之前,可以精确的实现预警、构建弹性的防护体系、规避转移降低信息系统所面临的风险。

2、智安全能力模型:APDRO

(1)智能: 智能化的增强防御、检测和响应。可以提供以数据为驱动、是人工智能为算法的基础的安全。提升自动化能力,去面对大量的威胁。

(2)防御:保证关键服务的交互,提供对潜在网络安全事件进行限制或控制其造成的影响能力。

(3)检测:识别网络安全事件的发生,可以提供持续的发现网络安全事件的比例

(4)响应:提供对潜在网络安全风险事件所造成的影响进行控制能力

(5)运营:提供监督、检测企业的安全状况,入侵检测和响应安全事件的能力

智安全实施架构:

面向未来、有效保护:

1302

1302

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?