文章目录

一、实验目的和要求

- 目的

1.理解DHCP防护的原理

2.掌握DHCP服务器的配置

3.掌握DHCPF防护的配置 - 要求

掌握DHCPF的配置

二、实验环境(实验设备)

硬件: 微型计算机;交换机、路由器。

软件: Cisco Packet Tracer Student

三、实验步骤与结果

1、按照实验拓扑图连接设备

2、在路由器上配置地址池

开启 dhcp 服务:

Router(config)#service dhcp

创建一个名为 vlan10 的地址池:

Router(config)#ip dhcp pool vlan10

设置分配给子网的网关:

Router(dhcp-config)#default-router 192.168.10.254

设置可分配的子网地址段:

Router(dhcp-config)#network 192.168.10.0 255.255.255.0

返回上一级:

Router(dhcp-config)#exit

创建一个名为 vlan20 的地址池:

Router(config)#ip dhcp pool vlan20

设置分配给子网的网关:

Router(dhcp-config)#default-router 192.168.20.254

设置可分配的子网地址段:

Router(dhcp-config)#network 192.168.20.0 255.255.255.0

设置不分配的地址,不将网关分配出去:

Router(config)#ip dhcp excluded-address 192.168.10.254

设置不分配的地址,不将网关分配出去:

Router(config)#ip dhcp excluded-address 192.168.20.254

3、在子接口上配置 ip 地址作为vlan 的网关,并封装对应的数据帧进入子接口

Router(config)#int f0/0.10

开启 dot1Q:

Router(config-subif)#encapsulation dot1Q 10

配置 IP :

Router(config-subif)#ip address 192.168.10.254 255.255.255.0

返回上一级:

Router(config-subif)#exit

进入子接口:

Router(config)#int f0/0.20

开启 dot1Q :

Router(config-subif)#encapsulation dot1Q 20

配置 IP:

Router(config-subif)#ip address 192.168.20.254 255.255.255.0

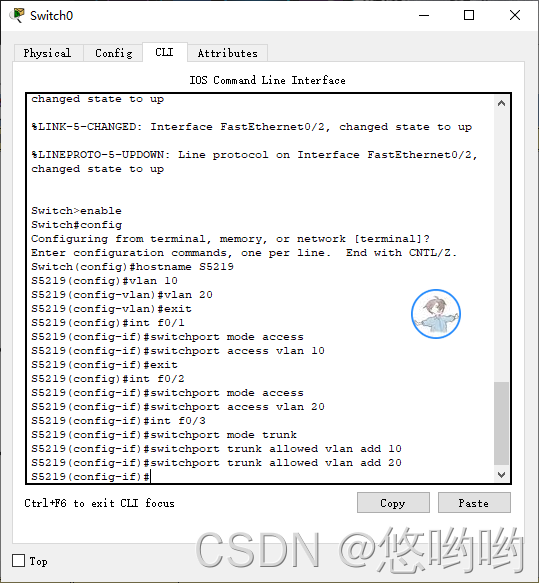

4、在交换机的配置

创建vlan10 vlan20:

Switch(config)#vlan 10

Switch(config-vlan)#vlan 20

Switch(config-vlan)#exit

进入接口配置模式:

Switch(config)#int f0/1

接口设置为access模式:

Switch(config-if)#switchport mode access

将接口划分到vlan10中:

Switch(config-if)#switchport access vlan 10

Switch(config-if)#exit

进入接口配置模式:

Switch(config)#int f0/2

接口设置为 access 模式:

Switch(config-if)#switchport mode access

将接口划分到 vlan 20 中:

Switch(config-if)#switchport access vlan 20

进入接口配置模式:

Switch(config)#int f0/3

接口设置为 access 模式:

Switch(config-if)#switchport mode trunk

将接口划分到 vlan 10 中:

Switch(config-if)#switchport trunk allowed vlan add 10

允许 vlan20 数据通过:

Switch(config-if)#switchport trunk allowed vlan add 20

5、在PC上选择自动获取方式获得IP,可查看到获取IP成功。

6、DHCP防护的配置

开启dhcp snooping:

Switch(config)#ip dhcp snooping

检测非信任端口收到的 DHCP 请求报文的源 MAC 和CHADDR 字段是否相同,以防止DHCP 耗竭攻击,该功能默认即为开启:

Switch(config)#ip dhcp snooping verify mac-address

进入链接 DHCP SERVER的接口 f0/3:

Switch(config)#interface fastEthernet 0/3

将接口设置为信任:

Switch(config-if)#ip dhcp snooping trust

总结

- 和单臂路由相同,这里是把手动配置IP换成了dhcp的方式。

- 对于不使用dhcp获取ip的主机,可以在交换机上手动添加绑定表。

763

763

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?