在这篇文章中将分享程序员在编程过程中应了解的安全小常识。

来源

http://securitycompass.com/training/free/course-demos/

SQL Injection

SQL Injection的“入侵场所”

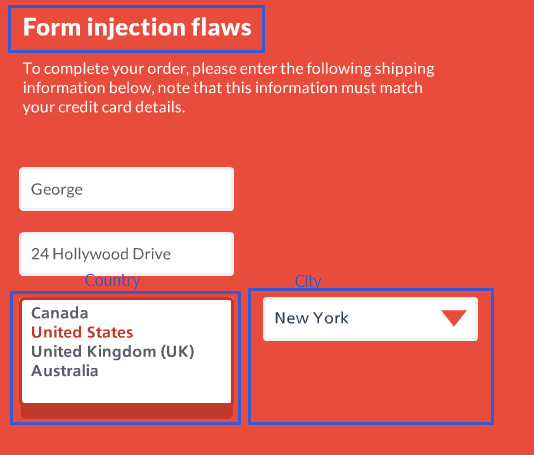

1.Web Form

2.URL Parameter

3.Web Service

以URL Parameter为例

假如界面上需要用户注册,注册时要选择所在国家和城市。城市下拉框的内容随着国家下拉框的内容变化而变化,也就是级联的。

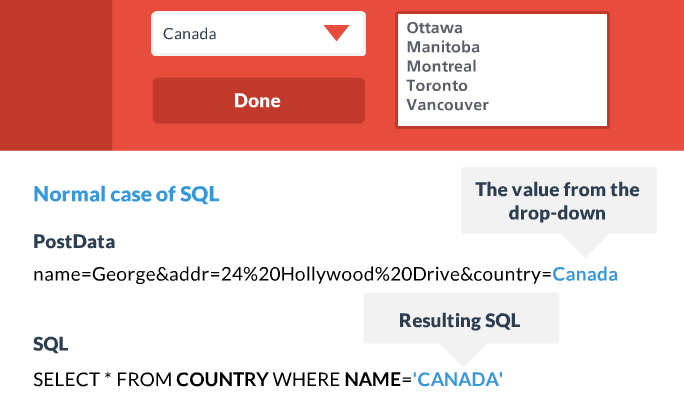

Normal Case

前端进行Ajax请求时,请求的数据封装在PostData;

后端处理时,将传进来的参数拼接在SQL字符串上;

Evil Case

将PostData中的数据通过 ‘、 UNION、以及最后的注释符“–” ,成功使原本的SQL语句多加了一个查询内容ÿ

本文介绍了程序员应了解的SQL Injection安全问题,包括其入侵途径,如Web Form、URL Parameter和Web Service。以URL Parameter为例,说明了正常情况与恶意攻击(Evil Case)的区别,并展示了如何通过注入SQL代码获取未授权数据。最后,文章提到了防御SQL Injection的必要性。

本文介绍了程序员应了解的SQL Injection安全问题,包括其入侵途径,如Web Form、URL Parameter和Web Service。以URL Parameter为例,说明了正常情况与恶意攻击(Evil Case)的区别,并展示了如何通过注入SQL代码获取未授权数据。最后,文章提到了防御SQL Injection的必要性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1264

1264

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?