BugKu_MISC_(2)

前言

BugKu平台练习wp

提示:以下是本篇文章正文内容,下面案例可供参考

0X06 easy_nbt

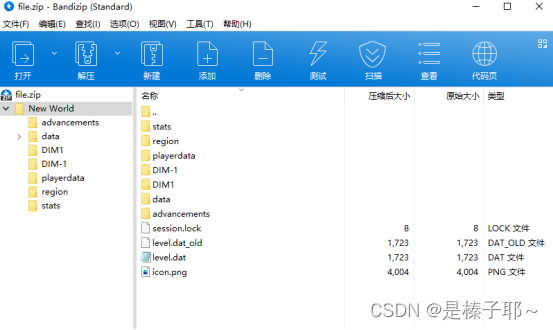

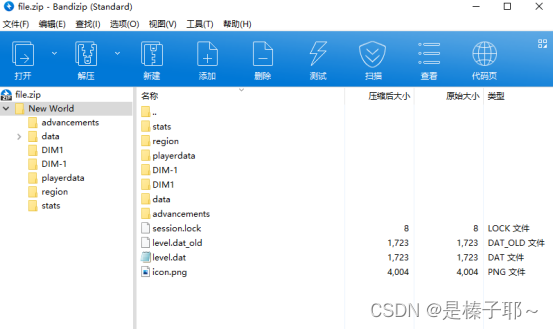

下载得到一个压缩包,尝试解压,有好多东西,感觉像是我的世界的存档文件,还是把它丢到kali里面去用binwalk分析一下的好

没有什么特别的东西,全是压缩包,那就把这个压缩包解压好了,解压之后发现有一个备份文件(level.dat)

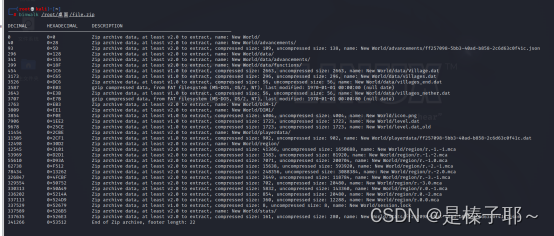

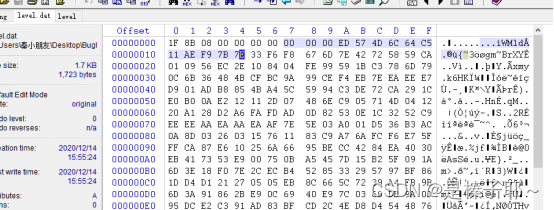

在kali里面继续分析level.dat,发现它原本是一个.gzip后缀的压缩包

那就把它解压一下(可以在kali里面使用命令binwalk -e 文件名 进行解压)

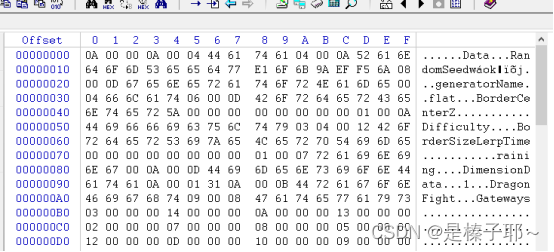

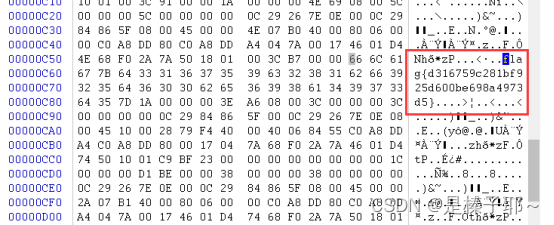

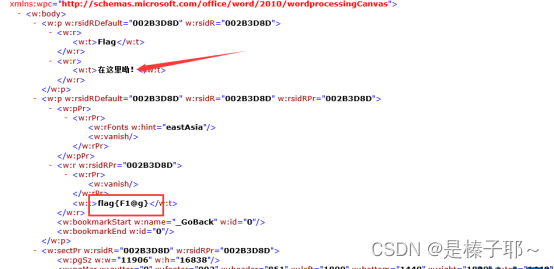

在这里我是直接把它的后缀名改成了.zip,然后对它解压一下就得到了一个文件,把它丢到winhex里面去查看一下

它不再像之前的备份文件那样是一堆乱码了

之前level.dat用winhex打开如下所示

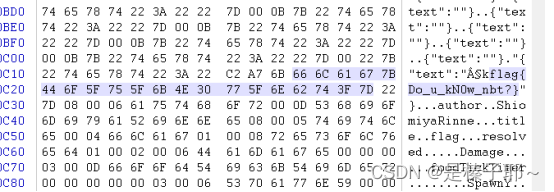

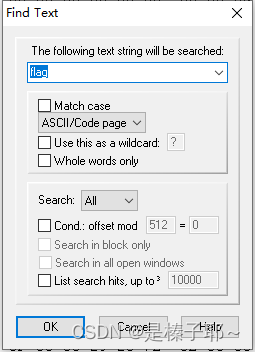

用文本搜索一下有没有flag这样的字眼

找到了一个看起来像的,不知道是不是,那就提交看看,结果是正确的。

小知识:

- 分析隐藏文件:binwalk 文件名

- 分离隐藏文件:binwalk -e 文件名

0X07 简单取证1

下载后解压发现是一个config文件,这个文件夹是存放windows用户名和明文密码等主要配置文件的,一般位于windows的system32文件夹中。

根据题目的提示,我们要去找它的用户名和对应的密码,这就要用到一个工具——mimiikatz

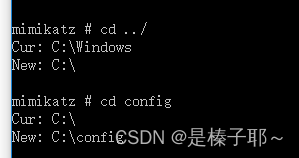

打开mimiikatz之后切换到解压后的配置文件config所在的文件夹,在这里我是直接将config复制到了C盘下面(我是在虚拟机里面做的)

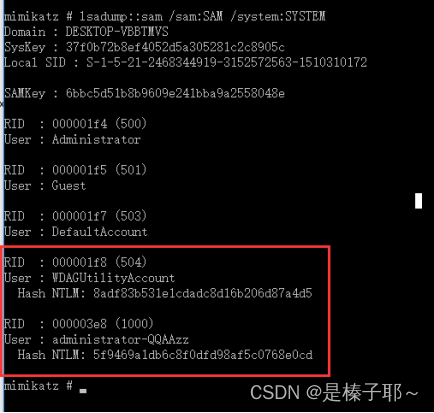

使用命令lsadump::sam /sam:SAM /system:SYSTEM查看这个文件夹里面所有的用户名和密码,得到结果如下图所示:

在这里有两个结果,那我就挨个去尝试,解密hash值。

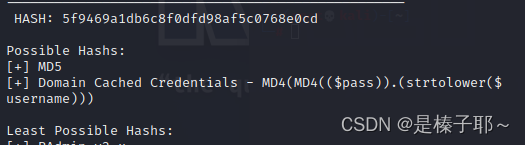

在kali里面用hash-identifier 看一下是什么加密

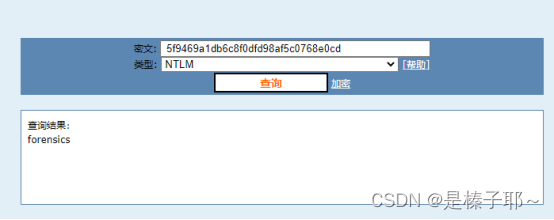

去解密一下(md5在线解密破解,md5解密加密 (cmd5.com))

根据题目给的格式得到flag

flag{administrator-QQAAzz_forensics}

提交一下

小知识:

- Mimikatz获取系统密码:

(参考链接:http://www.javashuo.com/article/p-fmtzssld-kz.html)

Lsadump::sam - 该命令转储安全账户管理器(SAM)数据库。它包含用户密码的NTLM,有时包含LM哈希。

0X08 telnet

题目的名字叫做telnet,我们很容易就联想到了telent协议。

telent协议是TCP/IP协议族中的一员,是Internet远程登录服务的标准协议和主要方式。它为用户提供了在本地计算机上完成远程主机工作的能力。在终端使用者的电脑上使用telnet程序,用它连接到服务器。终端使用者可以在telnet程序中输入命令,这些命令会在服务器上运行,就像直接在服务器的控制台上输入一样。可以在本地就能控制服务器。要开始一个telnet会话,必须输入用户名和密码来登录服务器。Telnet是常用的远程控制Web服务器的方法。

(来源于百度百科

https://baike.baidu.com/item/Telnet/810597?fromtitle=TELNET%E5%8D%8F%E8%AE%AE&fromid=421825&fr=aladdin)

具体要怎么做呢。。

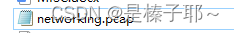

先打开压缩包吧

打开之后我们可以看到它是一个后缀为.pcap的文件。

.pcap这个后缀是什么文件呢?

.pcap文件是常用的数据报存储格式,可以理解为就是一种文件格式,只不过里面的数据是按照特定格式存储的,所以我们想要解析里面的数据,也必须按照一定的格式。普通的记事本打开pcap文件显示的是乱码,用安装了HEX-Editor插件的Notepad++打开,能够以16进制数据的格式显示,用wireshark这种抓包工具就可以正常打开这种文件,愉快地查看里面的网络数据报了,同时wireshark也可以生成这种格式的文件。

(参考链接:https://blog.csdn.net/ytx2014214081/article/details/80112277)

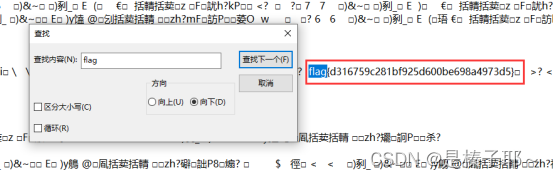

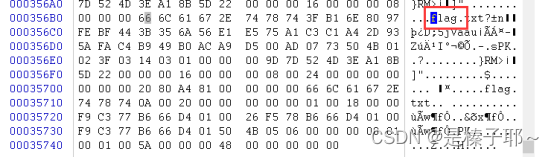

这里我是用winhex打开了它,找一下有没有关键词flag

在这里

提交看看,结果正确。

既然.pcap的后缀打开是乱码,那如果我们改一下后缀会不会有不一样的效果呢?

在这里尝试将.pcap改为我们常见的文本格式.txt,然后再打开看看会不会出现关键词flag

这样也能找到呢

0X09 眼见非实

解压文件得到一个word文档,但是当我打开它的时候。。。

Emmm…好像没有什么东西,眼见非实?

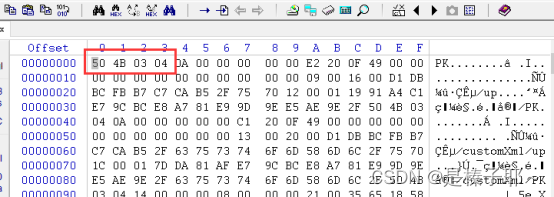

还是把它放到winhex里面看看趴

可以看到开头就是50 4B 03 04

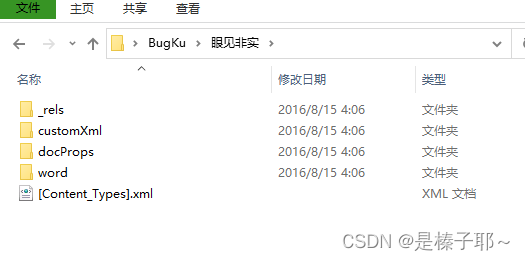

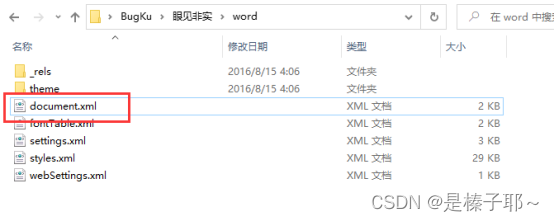

这是zip的文件头,那么就尝试一下把后缀改成.zip然后解压它,得到下面这些文件,挨个查看一下有没有我们要用的信息

它说flag在这里,那应该就是下面这个了,提交它,结束啦

小知识:

———常用文件头———

JPEG (jpg),文件头:FFD8FFE1

PNG (png),文件头:89504E47 (0D0A1A0A)

GIF (gif),文件头:47494638

ZIP Archive (zip),文件头:504B0304 RAR Archive

(rar),文件头:52617221

XML (xml),文件头:3C3F786D6C

MPEG (mpg),文件头:000001BA

MPEG (mpg),文件头:000001B3

AVI (avi),文件头:41564920

———不常用———

TIFF(tif),文件头:49492A00

Windows Bitmap (bmp),文件头:424D

CAD(dwg),文件头:41433130

Adobe Photoshop (psd),文件头:38425053

Rich Text Format(rtf),文件头:7B5C727466

HTML (html),文件头:68746D6C3E

Email [thorough only]/(eml),文件头:44656C69766572792D646174653A

Outlook Express (dbx),文件头:CFAD12FEC5FD746F

Outlook (pst),文件头:2142444E

MS Word/Excel(xls.or.doc),文件头:D0CF11E0

MS Access (mdb),文件头:5374616E64617264204A

WordPerfect (wpd),文件头:FF575043

Postscript(eps.or.ps),文件头:252150532D41646F6265

Adobe Acrobat(pdf),文件头:255044462D312E

Quicken (qdf),文件头:AC9EBD8F

Windows Password(pwl),文件头:E3828596

Wave (wav),文件头:57415645

Real Audio(ram),文件头:2E7261FD

Real Media (rm),文件头:2E524D46

Quicktime(mov),文件头:6D6F6F76

Windows Media (asf),文件头:3026B2758E66CF11

MIDI(mid),文件头:4D546864

(这是之前在一个页面找到的,具体链接找不到了)

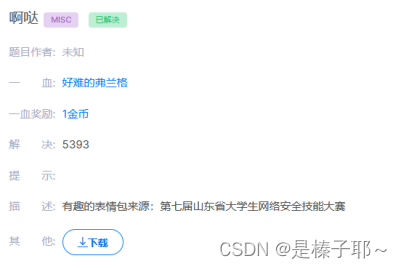

0X10 眼见非实

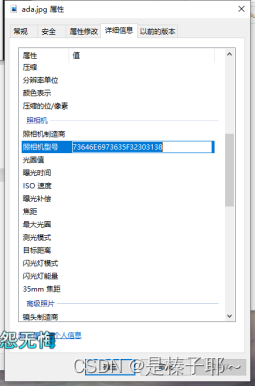

解压得到一张图片,第一步先查看它的属性,看看有没有什么信息

它有相机型号耶( •̀ ω •́ )y 73646E6973635F32303138

拿它去解码一下,没准后面有用 sdnisc_2018

后面要干嘛呢?我要不知道,还是丢进winhex去趴,然后搜索一下有没有flag

Emm…是这里面还有文件的意思吗?

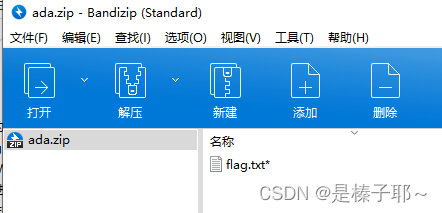

那我改一下后缀试试,然后尝试解压,可以在预览文件这里看到有一个flag.txt文件,会是我们要的吗?

解压它!

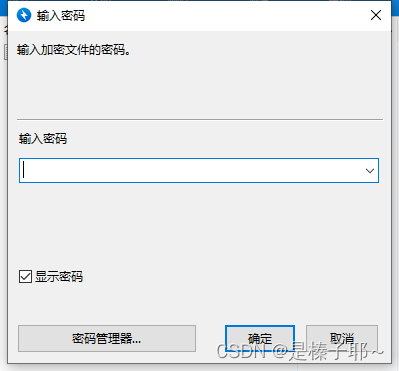

要密码。。。用一下之前解密得到的东西试试

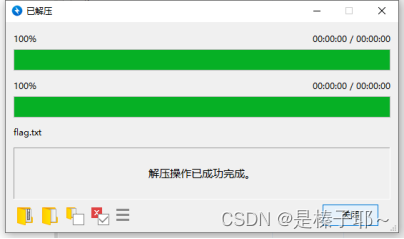

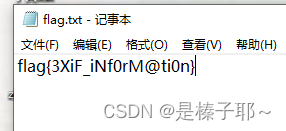

解压成功了,看看里面是不是我们要的flag

1368

1368

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?