原文:

annas-archive.org/md5/083c3297857a23b795821fddb2728172译者:飞龙

前言

每年,我都会参加世界各地的安全会议。我绝不会错过的一个演讲者就是约翰尼·朗。约翰尼不仅是安全领域中最有趣的演讲者之一,他的演讲中还充满了有趣的想法,这些想法都基于一个基石,那就是安全减缓中应该是第一道防线的常识。

约翰尼不仅挑战你不要忽视显而易见的事实并更加警觉周围环境,他的无技术黑客手法采用了麦克盖弗式的方法,绕过昂贵的安全技术,有时这些技术完全依赖于保护数据和场所。

每天,各大公司花费数千美元投入高科技安全防御,却忽略了无技术含量的简单漏洞,这些漏洞正是无技术黑客可以利用的。在这本书中,约翰尼提出了令人瞠目结舌的攻击手法,安全专业人士必须考虑到这些漏洞。在匆忙完成任务并转向下一个话题的过程中,许多安全经理忽略了简单的缺陷,导致他们花费巨资购买的技术变得毫无用处。

安全部门对简单威胁的忽视导致了这种自满;在威胁发生时,攻击者占据了上风。入侵者总是选择攻击中最易逾越的路径,而许多企业则计划应对不可能完成的任务。约翰尼将通过用手巾绕过物理锁,跟在一群员工后面进入建筑物,搜寻垃圾桶以揭示敏感专有信息,利用谷歌和 P2P 网络挖掘内部员工和消费者发布的敏感信息,然后向你展示,所有这些事情汇集在一起可能为攻击者提供攻击的开门机会。

安全业务中最容易被忽视的因素是人为因素。即使是最昂贵的技术也无法为您提供任何好处,如果攻击者可以打电话给一名员工并说服他们关闭它或更改其设置以制造时机。社会工程可能是黑客最喜欢的武器。为什么要浪费时间进行复杂的技术妥协,当你可以打几个电话从毫不知情的人那里收集看似无害的信息,并利用它们打开大门呢?

在我作为一个黑客的前生中,社会工程学让我以创纪录的速度——几分钟内就能进入门槛。之后,我必须找到并利用技术漏洞来实现我的目标。杰克·怀尔斯在这本书中提供的社会工程学例子可能看起来太好以至于不真实。但事实并非如此。这只是一个单一的借口,人类的想象力可以想出许多许多更多。问题是,你或你的同事、雇主、父母会上当吗?社会工程学章节将揭示无技术黑客如何操纵他们的受害者,这可能是最常见的攻击方法,没有技术解决方案能保护您的信息。

消费者和企业都会在《约翰尼的无技术黑客》的页面中找到有价值的信息,这将引起他们的警觉。这本书清楚地说明了 IT 经理在设计安全计划以保护他们的业务时应考虑的经常被忽视的威胁。不仅企业会发现本书的内容引人入胜,消费者也将获得保护自己免受身份盗窃、入室盗窃以及加固家用计算机系统防御的方法。就像他的《Google 黑客》一样,约翰尼再次提供了一个有趣但发人深省的窥视黑客技术和对手所利用的创造力。

—凯文·米特尼克

引言

什么是“非技术黑客”?

当我进入这个领域时,我知道我必须紧跟技术潮流。我花了许多个不眠之夜在家庭网络中摸索学习。我的练习得到了回报。经过多年的努力和专心学习,我创建了一个小而精英的渗透测试团队。我很优秀,我的foo很强大。网络在我面前俯首称臣。我的同事们尊敬我,我以为自己是大人物。然后我遇到了文斯。

文斯四十多岁,目光犀利,看起来有些欧洲风格,他与公司人群融为一体;他经常穿着一件黑色皮风衣,一件漂亮的衬衫,深色西裤,黑色翼尖鞋和偶尔戴着黑色礼帽。他有一种明显的气质。关于他的传奇故事传为佳话。有人说他曾是联邦调查局的一员,为政府从事深黑项目。其他人坚称他是某种雇佣兵天才,将他的黑暗秘密卖给出价最高的人。

他很出色。他能做出有趣且看似不可能的事情。他能撬锁、短路电子系统,并用花哨的电子设备从空气中提取信息。他曾向我展示过他建造的一个叫做“范艾克”什么的系统。它可以嗅探来自 CRT 的电磁辐射并重新组装它,让他能够从四分之一英里外窃听某人电脑显示器上的内容。他教会我一台黑白电视可以用来监视 900MHz 的蜂窝电话通话。我仍然记得自己曾经驼背在地下室的桌子上,用一把长鼻钳在一台旧黑白电视的 UHF 调谐器上操作。当我听到那台旧电视的扬声器里传来一段蜂窝电话通话时,我决定从文斯那里学到一切。

在我们的第一个工作之前,我感到非常害怕。幸运的是,我们有不同的角色。我负责执行内部评估,模拟内部威胁。如果一名员工走上歧途,他可能对网络造成无法言喻的破坏。为了正确模拟这一点,我们的客户为我们提供了一个工作空间、一个网络插孔,以及一个合法的非管理员用户的用户名和密码。我的任务是利用这些凭证获取对关键网络系统的管理权限。例如,如果我成功访问了存储在公司数据库中的机密记录,那么我的努力就被认为是成功的。我在内部评估方面几乎有完美的记录,对自己的能力充满信心。

文斯将进行一项模拟外部物理威胁的身体评估。该设施拥有一流的物理安全措施。他们在昂贵的锁具、传感器和监控设备上投入了大量资金。我知道文斯将用他的高科技超能力摧毁它们。他负责处理物理部分,而我负责处理内部部分,我们是安全极客的“梦之团队”。

当文斯坚持让我帮他完成评估的体力部分时,我几乎摔倒了。我想象着一部詹姆斯·邦德电影,文斯是“Q”,而我(当然)是穿着忍者突击装备的詹姆斯·邦德。文斯会提供各种小工具,比如范·艾克什么的,而我会渗透到周边并监视他们的监控器之类的东西。我暗自咯咯笑着,想象着我们会对电子键盘系统或近距离锁做些不自然的事情。我想象着当我们从监控室的天花板上悄无声息地绳降下来后,把守卫们用胶带粘在椅子上时,他们的表情。

我迫不及待地想开始了。我告诉文斯交出我们将用来突破安全系统的外星小工具。当他告诉我他没有带任何工具时,我笑了笑并戳了他一下。我从来不知道文斯是个开玩笑的人。当他告诉我他真的没有带任何装备时,我短暂地考虑过推他一下,但我听说他是六种不同武术的黑带,所以我只是礼貌地问他到底在想什么。他说我们要有创意。这位雇佣兵天才,所有流言的风暴中心,竟然没有带任何装备。我问他在没有任何装备的情况下如何能有创意地攻击一座高度安全的建筑。他只是看着我,傻笑着。我永远不会忘记那个笑容。

我们花了上午时间查看了现场。它由几栋多层建筑和几个员工停车场组成,全部被防护围栏围住。每个人都通过前门进出。幸运的是,大门是开着的,没有守卫。在文斯开车的情况下,我们绕过一栋建筑,停在它的后面,可以看到装卸区。

“那里,”他说。

“哪里?”我问。

“那里,”他重复道。

文斯的幽默有时候很糟糕。我总是无法完全确定他是在开玩笑。我跟着他的手指看到了一个装卸区。在卸货门的后面,几名工人正忙着搬运包裹。“装卸区?”我问。

“那就是你的入口。”

我发出了“噗”的声音。

“没错。简单。”他说。

“我说‘噗’不是指简单。我是指‘噗’是指那里有人,而你说我要进去。”

“那里有,你也在那里。”他说。文斯总是这样乐于助人。“看起来像你属于这里。向员工打招呼。友好地。评论一下天气。”

我这么做了,我进去了。然后我这么做了,我进去了,我发现自己在里面。我四处走动,拿起一些坦克和军事装备的蓝图,复印了它们,然后离开了。就这样。我跳过了我的心每分钟跳 400 下的描述和关于军事监狱会是什么样子以及有关 Bubba 的传闻的想法,但我做到了。这是社会工程学中最简单的事情,而且奏效。没有人质疑我。我走向车的时候,我无法掩饰住的微笑。文斯消失了。几分钟后,他从建筑物里出来,拿着一小堆信纸。

“你是怎么进去的?”我问。

“和你一样的方式。”

“那你为什么不自己做?”我问。“我必须先确定它能不能用。”

我是文斯的实验品,但这并不重要。我很兴奋,准备做更多。我们接下来的目标建筑看起来像一座绝对的堡垒。没有装卸区,唯一可见的入口是前门。它是木头和钢铁制成的——对我来说太像城堡门了——大约有六英寸厚,配备了一台接近卡读卡器。我们看着员工刷卡,拉开门走进去。我建议我们尾随而入。我状态正佳。文斯摇摇头。显然他有其他计划。他朝建筑物走去,当我们走近前门时放慢了脚步。离门还有六英尺远时,他停了下来。我走过他一步,转过身来,背对着门。

“天气不错,”他看着门,对我说。

“嗯,是的,”我勉强说出。

“攀岩的好日子。”

我开始转身看着建筑物。我没有考虑过爬上去。

“不,”他说。“别转身。我们聊聊吧。”

“Chat?”我问。“关于什么?”

“你昨晚看到那场熊队的比赛了吗?”他问道。我完全不知道他在说什么,甚至不知道熊队是谁,但他继续说道。“天哪,那真是别有风味。那支队伍的合作方式,几乎就像是……” 文斯说着,前门打开了。一名员工推开门,朝停车场走去。“他们像一个整体一样移动,”他继续说道。我情不自禁地转过身来。门已经关上了。

“该死,”我说。“我们本可以进去的。”

“是的,一个衣架。”

文斯有时说些奇怪的话。这只是他的一部分。这不是疯子说的话,只是大多数人太迟钝而无法理解的话。我有一个很好的想法,我刚刚目睹了他的第一个疯子时刻。“我们走吧,”他说。“我需要一块抹布。我需要回酒店。”我不知道他为什么需要一块抹布,但听到他仍然是个安全的疯子我感到放心。我听说过用斧头杀人的,但从没听说过用抹布杀人的。

我们默默地回到了酒店的路上;文斯似乎陷入了沉思之中。他停在了酒店前,停了车,让我等着他。几分钟后,他拿着一个铁线衣架和一块湿毛巾出现了。他把它们扔到了后座上。“应该管用,”他说着,滑进了座位并关上了车门。我不敢问。离开酒店,他继续说道。“我应该能用这些进去。”

我瞥了他一眼。我无法准确地说出那个表情是什么,但我想它大概介于“我遇到了令人不快的气味”和“你头上有只大蜘蛛”的之间。无论哪种情况,我都相当确信他要么是失去了理智,要么是被外星人偷走了。我假装没听见他。不过,他还是继续说了下去。

“每栋建筑都必须有出口,”他说。“联邦法律规定,紧急情况下,出口门必须从内部向外操作,用户不需要任何关于其操作的事先知识。”我眨了眨眼,透过挡风玻璃望着天空。我想知道外星人是不是接下来就要来找我了。“此外,出口不得需要使用任何钥匙或特殊令牌。因此,出口门很容易离开。”

“这与我们刚才看到的那扇门有关,对吧?” 我问道。这些话让我吃了一惊。文斯和我几乎在同一频率上。

他看着我,那时我知道我的表情是什么样子的。我本能地拍打了一下我几乎感觉到头上的大蜘蛛。“这与那扇门有一切关系,”他说着,朝前窗外看了看,然后向左转弯。我们又驶回到了工地。“那个设施的前门,”他继续说道,“是很难对付的。它使用了非常重型的磁性插销系统。我猜它会抵挡住 40 英里/小时车辆的撞击。那些门非常厚,很可能有屏蔽,并且近距离系统很昂贵。”

“但你有一块毛巾,”我说。我忍不住。

“完全正确。你注意到门上的出口机制了吗?”

我没有这样做,虚张声势是不可能的。“没有,”我承认道。

“你需要注意一切,”他说着,停顿了一下盯着我。我点了点头,他继续说道。“出口机制是一个银色的金属杆,大约腰部高度。”

我抓住机会。“哦,对了。推杆。” 这个术语听起来足够专业。

“不,不是推杆。” 拒绝通行。“那扇门上的杆是触摸敏感的。它不是通过压力运作的,而是在感觉到被触摸时才运作。在火灾中非常方便。”我们驶过了工地的大门,停了下来。文斯解开安全带,从后座拿起了衣架和毛巾。他把衣架解开,制成了一根又长又直的坚固、细的铁丝。他将它对折,将毛巾放在一端,然后将衣架的末端围绕着毛巾,然后弯曲整个物体,形成了一个有趣的 90 度角的白色毛巾旗帜。我明智地避免了对使用它向卫兵投降的任何评论。“走吧,”他说。

我们走到前门。快到下午 6 点了,几乎没有什么员工在附近。他走到门口,将衣架的毛巾端塞在腰部高度的门缝中,并开始转动衣架。我听到门的另一侧有毛巾在晃动。几秒钟后,我听到了一声闷响,文斯拉开门走了进去。我站在那里瞪大眼睛看着门关上了。门重新打开了,文斯探出头来。“你来不?”

客户的简报真是令人叹为观止。在他们花费了数百万美元来保护那栋建筑之后,他们发现整个系统都被一块毛巾和一个金属衣架打败了,就因为缺了一块价值 50 美元的门隙板。高管们难以置信,并要求证据,文斯通过实地考察提供了证据。我从未了解到那次演示的结果,但我永远不会忘记我学到的教训:最简单的解决方案通常是最实际的。

当然,我们可以搞乱近距离系统,弄清楚锁的磁容限度,或者爬墙使用我们的焊接火炬——就像电影里那样——在天花板上打个洞,但我们没必要这样做。这就是无技术入侵的本质。要充分利用无技术攻击,需要技术知识,但并不需要技术知识就能重复它。最糟糕的是,尽管简单,但无技术攻击也许是最致命和被误解的。

多年来,我已经学会了听从文斯的建议。我现在注意到一切,并努力控制复杂的思维。现在,我几乎从未下岗。我不断发现新的攻击向量,其中最危险的攻击向量可以被任何有决心的人执行。

无技术入侵的关键

无技术黑客的关键在于简单思考,保持警觉,并且睁大眼睛,抬高头。例如,当我去商场或其他人群密集的地方时,我会观察人群。对我来说,陌生人是一个有趣的谜题,我会本能地尽可能多地了解他们。当我在机场遇到一个商人时,我的大脑会超负荷运转,试图感知他的座位号和社会地位;了解他的健康问题;理解他的家庭状况(或感知他的性取向);推断他的财务状况;推测他的收入水平;推断他的饮食习惯;猜测他的家庭地址。当我去餐厅时,我会在周围的对话中游走,吸取有趣的信息片段。我的注意力漫游,分析周围的环境,吸收一切。当我走过建筑物的停车场时,我会查看沿途的车辆,以确定内部发生了什么,建筑物的居民可能是谁。我做所有这些事情不是因为我有未被诊断出的注意力缺陷障碍,而是因为这已经成为我的工作习惯。我亲眼见证了感知的力量。面对严峻的安全挑战时,我不冲动。我退后一步,静观其变。一次良好的感知水平总能使局势平衡。

—约翰尼·朗

^(1) 范艾克窃听

第一章:垃圾桶潜水

黑客以各种不同的方式窃取机密数据,但你知道他们甚至可以在不接触网络的情况下直接从公司网络中吸取敏感数据吗?你可能会认为我在说无线技术,它根本不需要任何“接触”,但我没有。做个好人,不要看到这一页顶部大大的粗体字写着的两个“D”字,当我告诉你黑客可以在不依赖任何技术的情况下完成这一点时,请表现出惊讶。或者,不要配合,假装不惊讶。事实上,也许你最好认为你的个人或公司机密不会暴露在某个垃圾箱里,等待着一个无技术的黑客把它们抓走。如果是这样的话,你最好跳过这一章节。

垃圾桶潜水介绍

垃圾桶潜水涉及… 潜水 进 垃圾桶 寻找有价值的信息。我知道,在定义短语中使用该短语是不礼貌的,但这就是垃圾桶潜水,或者说曾经是的。如下一张照片所示,我发现有趣的东西就在那里,等待着被拿走。

我经常在明处发现有价值的垃圾,就像下一张照片中显示的保险账单,通过透明的垃圾袋可以看到。

下一张照片显示了一个堆放的属于网络管理员的废弃文件。我运用自己强大的直觉力确定这些文件属于一个管理员。

根据下一张照片,"Fred"显然对他的工作不满意——他正在careerbuilder.com上努力搜索新的职位。这张打印出来的资料揭示了很多关于 Fred 的信息。基于这个单一文件,你还能告诉我关于他的什么其他信息吗?

首先,很有可能 Fred 有某种四年制学位,否则他就不会打印出一个需要那么多学历的工作描述。根据职位的薪水,可以很肯定地认为他的年薪远低于$80,000,他正在寻找一个全职工作机会,很可能是在国防航空工业工作。这种事情让我想写一本《外国情报机构招募入门指南》。别再费力地寻找目标的姓名、电子邮箱、雇主、教育背景、国防部门关联以及职业愿景了。只需要一个愚蠢的垃圾桶搜索就能找到有价值的招募目标。

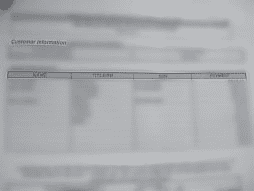

个人信息是一回事,但我经常也发现敏感的公司信息。下一张照片显示了一张采购订单,详细列出了公司的几千美元的采购。

尽管这个表格的形式相当陈旧,但它列出了大量信息,包括客户的姓名、地址和电话号码,服务的描述(其性质是技术性的,并透露了有关客户内部运作的信息),以及授权管理签名(如果经理仍在服务公司工作,这可能对伪造者有用)。

采购订单并不是什么大不了的事,但我认为下一个文件可能是。上面标着“不得传播”。

传播是一个很大的词,我觉得人们可能不明白它的意思。当到了丢弃(或者我应该说是扔掉)文件的时候,这会造成明显的问题。尽管混淆的短语比比皆是,比如专有信息。我发现它写在下一个文件上,这个文件躺在垃圾箱外面的地面上。

使用一个更清晰的短语可能会更好,“仅限内部使用”。但即使是这个短语显然也有些令人困惑,因为我发现它写在这个现在著名的垃圾箱里晃来晃去的文件上。

我想我错过了像这样的警告词的重点。在《公主新娘》中,因尼戈·蒙托亚说得对:“你一直在使用那个[短语]。我不认为它意味着你认为的那样。”我赞成禁止混淆的短语,比如“专有信息”和“不得传播”。我建议在每份文件上都加上更清晰的标语,比如“放在停车场供所有人阅读”。至少那时人们对该做什么不会感到困惑,当该丢弃这东西的时候。

而且,如果你认为走过垃圾箱并抓住挂在外面的东西需要大量的努力,我有好消息。有时,如果你非常幸运,你只需站在一个风大的日子里等待敏感信息就会吹到你的脸上。这正是我的朋友迈克在一天工作中所发生的。他抓住了那张令人不快的文件,在发现它不属于他的雇主后,他与我分享了它。现在我与你分享。

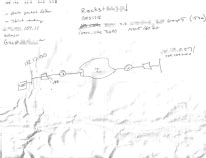

这一堆涂鸦对于未经训练的人来说可能看起来不起眼,但任何技术人员都会告诉你,这张地图勾勒出控制计算机网络所需的一切。模糊的 IP 地址是一个真实的地址,而用户名(admin)和密码(模糊,以字母“G”和“a”开头)提供了登录机器作为管理员所需的一切。页面顶部另一个密码(模糊,以“R0ck3t”开头)提供了访问另一个私有 IP 地址(模糊,以“0.57”结尾),也许还可以访问私有网络上的其他机器。路由和子网图以及诸如数据包过滤器和严格路由之类的术语表明,这位涂鸦者在技术上很熟练,而诸如 AES128、MD5 和 ipsec 之类的术语则表明他或她至少在某种程度上关注安全,但简单的事实仍然是,这份文件被抛弃了(连同迈克没有费力拿出来的其他文件一起),好像它不重要一样。

一名高科技攻击者可能会花费数小时、数天或数周来试图绕过 AES-128 加密和 IPSEC,以访问其后面的私有网络。即便如此,他或她也将努力绕过内部机器的安全性,以访问“火箭”盒子。另一方面,一个无技术的黑客可以在片刻之间绕过整个网络的安全性,只需将文件从脸上撕下来并保存下来即可。

幸运的是,这种停车场垃圾很少见。诚然,我只见过少数几例如此明目张胆的情况。大多数情况下,我必须真正推动极限,将头伸进垃圾箱里,往里面看。我在一个垃圾箱里发现了下一份文件,它正好在一堆类似文件的打开盒子上。这份文件列出了客户姓名、账户信息和销售代表的方便列表,以及他们的佣金和社会安全号码。竞争对手公司可能对这些文件感兴趣,但身份盗窃者会对它们感到兴奋。

当我发现下图所示的垃圾箱时,我感到失望,因为显然它刚刚被倒空。留下的一堆白色信封似乎无害,直到我看到红色粗体字“医疗信息”。下一张照片中所示信封的粗糙、撕裂的边缘似乎暗示着某个笨蛋收到了账单邮件,打开了它,把它放回信封里扔给了像我这样的恶心(有才华的)无技术黑客。如果这是我的发票,我会把它撕碎,然后用碎片铺在猫的猫砂盆里——这似乎连最专注的垃圾分类者都能阻止。

但是白色信封并不是这个垃圾箱里唯一的。我发现了几封信封,每封信封上都有同样的朱红色字体,意识到其他每封信封(就像下一张照片中显示的那样)都是未打开的,而且每封信封上都有不同的邮寄地址。

好奇心驱使,我走到建筑物前面查看租户名单。果然,在大楼指示牌上列出了我在被丢弃的信封上看到的医疗服务提供者的名字。那一刻,我知道这不是一个粗心的病人,而是一个粗心的医疗服务提供者。

我模糊地记得有关一项法规的事情,该法规威胁对泄露患者信息的医疗服务提供者实施严厉处罚。后来通过谷歌搜索(是的,谷歌,而不是雅虎,谢谢),我发现了 1986 年《内部税收法典》的修正案,以缩写 HIPAA(《健康保险便携性和责任法》)而闻名,涉及患者隐私。具体来说,它涉及通过制定和执行标准来保护健康数据的机密性和安全性,并威胁对其建议标准的明显滥用处以高达 25 万美元的罚款。尽管我知道这不是一项 25 万美元的罪行,但我知道某个地方肯定有人会因知道这家公司的所作所为而感到恼火。

你告诉他们了吗?

我有一种感觉,我几乎每章都会在这里加上这个侧边栏,但是这需要重复。我经常看到这种近乎犯罪的疏忽,但我几乎从不报告。从道义上讲,我知道我应该这样做,但是我报告发现的事情的运气很差。我被斥责过,被威胁要采取法律行动,还被骚扰过太多次,因为我试图做正确的事情。所以目前,我不再参与报告的游戏。相反,我在我的书籍和演讲中使用这些照片的编辑版本,以提高人们对这个问题严重性的认识。至少通过这种方式,这些照片可以起到某种积极的作用。

那么问题的解决方案是什么呢?首先,提高对垃圾重要性的认识。像下一张照片中的这样的标志是一个很好的提醒。

锁住垃圾箱门以确保安全也是一个很好的方法。

即使这个大门上锁了,一个积极的垃圾箱潜水员也会跳过围栏。大门锁加上垃圾箱锁倒也不是一个坏主意,但是当涉及到压制危险的垃圾桶文件时,黄金法则是将一切都碎纸。但是碎纸是一个主观的词。有很多种类的碎纸机,每一种都提供不同级别的安全性。一台通用的条切碎纸机会将文件切成垂直条,这些条可以很容易地重新组装。十字切割碎纸机会将垂直条水平切割。结果碎片越小,重新组装文件就越困难。例如,一个基本的条切碎纸机将文件切成 1/8 英寸 × 1 1/8 英寸的碎片,就像这张照片中显示的那样。

一台顶级的、极具侵略性的扫描仪将文件粉碎成 1 毫米 × 5 毫米的粉末颗粒(在下一张照片中显示),即使是世界上最好的间谍机构也会感到沮丧。

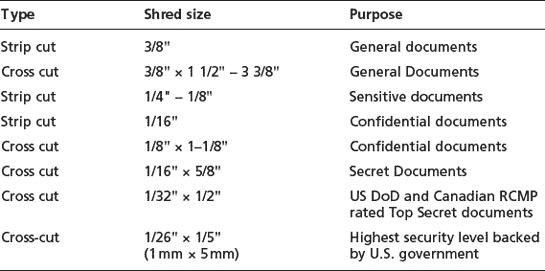

表格 1.1 列出了从最不安全到最安全的碎纸机规格。

表格 1.1 碎纸机规格

一台来自办公用品商店的体面的“微切碎纸机”大约需要 200 美元,可以将纸张、CD 甚至信用卡切割成 3/32 × 5/16 的碎片,提供比平均水平更好的安全性。一般来说,你会得到你所付出的代价。无论你选择什么,都比将文件整张放入垃圾桶或放在停车场里要好。

在坏人发现之前知道垃圾桶里有什么也是明智的。如果你负责公司的安全工作,考虑至少每周去一次垃圾箱。了解一下被丢弃的东西以及它们在落入大绿箱子时的状况。如果你是一个希望保护隐私的消费者,请购买一个个人碎纸机,并与家人讨论在丢弃之前应该被碎纸的内容。如果你的家人拒绝合作,你可能需要考虑搬家。如果他们不是特别吵闹,你可能会发现另一个带锁的垃圾箱有另一个很好的用途。

(开玩笑!)

第二章:跟随行为

黑客和忍者像……聪明人和隐秘刺客一样。好吧,事实上,他们根本不太搭配,除非你有一个非常聪明的忍者或一个非常致命的黑客,在这种情况下,我们更多地谈论的是黑客忍者,这是一种完全不同的品种。甚至不要让我开始谈论海盗忍者黑客。但我岔开了话题。黑客和忍者都喜欢穿黑色,并且他们都有能力悄悄进入建筑物并与阴影融为一体。他们还都能做到那个烟雾伎俩——让他们毫发无损地穿过墙壁,被一个看起来很酷(但发臭)的烟雾团包围。不可能吗?几乎不可能。继续阅读,我将揭示另一种纯粹的、无技术的黑客(忍者)魔法。

P.S. - 我向我的武神館兄弟姐妹谦卑地道歉,因为我对忍者的刻板(但与文化相关)描述。

跟随行为简介

跟随授权人员进入建筑物简单地意味着——基本上是靠他们的余波行事。当我建议跟随一位授权人员进入一个实际上是堡垒的建筑物时,文斯选择了湿毛巾伎俩。考虑到情况,他的想法更好,但跟随行为仍然是获得进入安全建筑的最佳无技术方法之一。跟随行为已成为一个家喻户晓的术语,这意味着这是一个普遍存在的问题。

多年前,我被派去对一个州政府设施进行身体评估。该设施分为两个明显的区域:一个开放区域供一般公众使用,一个限制区域供州政府雇员使用。我们的任务是进入限制区域,并获得内部封闭计算机网络的访问权限。我们的初步侦察显示,开放区域和限制区域相连,但一名武装警卫守在连接走廊上。进入安全区域的前门同样受到保护。每个侧门都有装有刷卡读卡器的门(其中没有一个看起来容易受到湿毛巾伎俩的影响)。更糟糕的是,装备有武装警卫的标记车辆在停车场巡逻。

尽管起初受到严格的安全措施的打击,我们仍然保持了监视,并最终找到了收获。我们在安全区域的一个侧门周围聚集,发现一群员工正在闲聊抽烟。我立刻意识到我们已经找到了进入的方法。我们去了最近的加油站,我买了一包香烟和一个打火机。

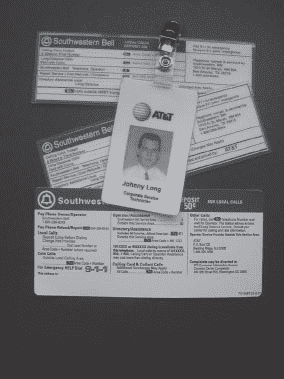

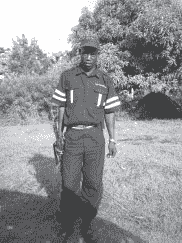

我准备好以一名电话技术员的身份社会工程学地进入建筑物。我穿着破烂的牛仔裤、工作靴和一件带有电话公司标志的白色 T 恤。我夹在领口上的是电话公司的员工徽章。我的明黄色工具箱上有电话公司的标志,透明的顶部露出了一小堆品牌化的电话信息条。工具箱里装满了电话测试设备。一顶破旧的安全帽完成了这个造型。

这身正式的装扮当然是完全虚构的。我从互联网上下载了电话公司的标志。我自己用烫画纸印了这件 T 恤。我在家里的打印机上打印了徽章,并用 2 美元的工具包把它打膜了。电话测试设备是合法的,是从各种来源收集起来的,就是为了这种场合。我在路边找到了这顶破旧的安全帽。它破旧的状态使它更加真实可信。

不管我演技有多好,靠近吸烟者的群体都是个坏主意。如果他们从停车场看着我走过来,他们会认为我是局外人。如果他们从大楼出来发现我已经在那里,正在抽烟,他们可能会认为我已经从大楼出来休息了一会。

集体吸烟的人回到室内后,我赶紧走向侧门,点燃了一支香烟。两名员工最终出来了,开始在他们之间交谈。我随意地点点头,加入了他们的闲聊。他们谈论着公司政治,我在恰当的时候点头表示同意,并不时吐出烟雾,以确保他们相信我对香烟很熟悉。我抱怨电话系统最近一直出问题。他们笑了笑并表示同意(幸运的是),我尽量不要被香烟呛到,心里想着自己是否会因为感觉到的头晕而变得像我感觉的那样难受。当他们熄灭烟时,他们刷卡回到室内。我把烟掐在路边——这是企业吸烟者的失礼行为——并为他们拉开了门。他们感谢我这个友好的举动,我跟在他们后面进去了。再说一遍。他们感谢我为他们拉开门,尽管我刚因为他们的缘故闯入了他们的大楼。一旦进入室内,我就可以按照我的意愿行事了。

我穿过大楼,从未受到挑战。有一次,我甚至走进了安保办公室。接待员看到我时很惊讶,直到我指着一个空桌子告诉她电话坏了。她不确定电话是否坏了,但还是让我进去了。毕竟,我是电话维修员。我把工具箱扔在桌子上,拿起电话听到了拨号音。我摇摇头,把电话放回底座上,然后把工具箱和一叠看起来很重要的文件一起搬离了桌子。我离开办公室,嘀咕着关于愚蠢的工作订单,以及他们总是给我错误的插孔号,以及这总是让我看起来像个白痴。接待员咯咯笑着告诉我随时欢迎再来。我想她可能喜欢我。可能是因为头盔吧。

总的来说,那是一个不错的一天。我们通过一系列简单的、无技术含量的攻击再次攻破了一座要塞。我们带走了大量文件,证明我们已经进入内部,而我的袖珍电脑装满了数百兆敏感的国家数据。员工们从未质疑我,因为他们认出了我衬衫和徽章上的标志。由于标志和装备看起来合法,我很可能就是我所表现出的样子。但我故意扮演了一个来自错误电话公司的技术员。我选择的公司是一家知名的数据和语音服务提供商,但他们不提供本地硬件支持。简单来说,即使我是那家电话公司的员工,我也没有理由进入该设施,即使我进入了,我也不会测试电话手柄。

一切归结为扮演一个令人信服的角色。我使用了古老的尾随技术来获得进入建筑物的初始权限,然后加入了大量社会工程学来与建筑物内遇到的每个人搭讪。每个员工都以我为准,尽管他们中的任何一个都可能立即结束闯入行为。

电话技术员恶作剧并不是我唯一可以使用的手段。根据情况,我可以扮演快递员、电工、水管工、电梯维修工或任何其他类型的服务人员。选择多种多样。我所需要做的就是在正确的时间出现在正确的地方,展现令人信服的态度,并穿着得体。找到正确的时间和地点需要耐心。巧舌如簧需要练习。

穿着得体需要更多的工作,但即使这样也相对简单。让我们看看如何才能获得正确的外观。

穿着得体

获取一张照片很有帮助。起初,我遇到了困难。我担心人们会被我跟踪的方式吓到,我记得我竭尽全力避免被他们发现。我在开车时拍下了这张电话技术员的照片。

看看我车窗上完美聚焦的贴纸(是的,狂热的无技术黑客,当时我开着一辆本田)。更糟糕的是,那家伙看到我拍照,转身看着我开过去。他可能记下了我的车牌号码并报告给当地电话技术员跟踪热线。隐秘计划泡汤了。有一次,我甚至从人行道踏入一排灌木丛,以抓拍一个正在接近的快递员的高质量隐秘照片。照片拍得不好,但至少我交了一个新朋友。快递员很好心地帮我脱离了刺人的冬青灌木。

最终,我学会了听从自己的建议,现在我选择了更简单的方法——我只是问我的目标是否允许我拍几张照片。我礼貌地询问(避免那种跟踪者的氛围),大多数人都很乐意帮忙。在某些情况下,我会编造一个关于我孩子喜欢大卡车的故事,然后问我的目标是否介意为快速拍照摆姿势。毕竟,谁会拒绝一个小孩的快乐呢?下一张(被大幅模糊处理的)照片中的快递员非常乐意。我拍到了他的卡车、他的服装,甚至他的员工徽章——足够详细以组合出一个令人信服的快递员角色。

不要打击信使!

所以快递员让我给他拍照。如果我利用他的照片伪装成他进入某个地方,他应该被解雇,甚至受到责备吗?几乎不可能。如果我穿着快递员的服装在目标建筑内游荡,帮自己拿一些超级机密文件,那么目标的安全计划就有问题了。归根结底,大多数人都以表面价值看待世界。如果员工在徽章或 Polo 衫上看到熟悉的标志,他或她自然会假设我就是表面上看到的那个人。与陌生人对抗在社交上很尴尬,但正如我已经说过的——只需要一个警惕的人就能让我的团队停下来。

很抱歉我把下一张照片中的所有可识别的东西都模糊处理了,但请相信我的话;那是另一家知名快递公司的快递员。

下一张照片中的电话技术员在我拍照时正在认真工作。由于他允许我拍照时非常有礼貌,我选择不偷窥他的会话。

如果我告诉你下一张照片中的电话技术员中有一个是假的,你能告诉我是哪一个吗?

下一张照片中的家伙是煤气和电力技术员还是黑客?他戴着一个带有正确煤气和电力标志的官方帽子,手里拿着一个电子小玩意。考虑到许多煤气和电力员工在外出工作时穿着的方式,你可能永远分辨不出区别。

最后一个例子,考虑一下下一张照片中的技术人员。在当今的高科技环境中,这样的场景相对常见。他显然在思考一个普通凡人永远无法完全理解的深刻技术问题。看他辛勤工作,打扰他似乎有点无礼,所以我只是拍了一些照片。

然而,正如下一张照片所示,他并不是普通的技术人员。是的,他把笔记本电脑插入了一个 ATM 机。

这会让他比刚才更可疑吗?可能不会。他可能是一个黑客吗?也许。但机会表明他正是他看起来的那个人——一个带着 ID 牌的 ATM 维修工。但是难道每个像样的 ATM 黑客都会携带一些看起来合法的徽章吗?

当你作为一个注重安全的公民第一次要揭露一个潜在的黑客时,你很可能会对这种情况产生严重的疑虑。在黑客进行算法的过程中去接近任何技术宅都是一个普遍愚蠢的想法。技术宅对这种事情都会变得暴躁。此外,如果你打扰了他,而他恰好正在认真工作,那他会非常不高兴。另一方面,如果这个家伙有胆量在繁忙的走廊中央劫持 ATM,那么他可能毫不犹豫地说出一个大胆的谎言让你离开。如果他真的有本事,他会跟你说服你交出你的员工工牌,这样他就不用再受到干扰,以保护你的银行账户免受邪恶的 ATM 黑客的侵害。

正确评估情况可能会让人头晕目眩,但幸运的是你不需要扮演义警。如果你觉得有什么不对劲,告诉那些受雇来关心的人。安保人员、警察、空中警察、戴着镜面太阳眼镜的特勤队员和学校过街警卫都非常关心保护他们负责的人。即使他们只关心保护自己,大多数人也喜欢他们工作所带来的薪水。所以如果你告诉他们有潜在的安全威胁,他们要么会采取行动,要么在那个坏蛋抢走一切之后被解雇。无论如何,让他们有机会做好工作总比成为全职的监考员要好。我相信你一定有比烦扰无辜旁观者更重要的事情要做。

对于那些负责安保人员、警察、空中警察、戴着镜面太阳眼镜的特勤队员和学校过街警卫的人:确保你的人员得到足够的信息,知道如何处理“访客”,而且他们倾向于选择正确的方式而不是走捷径。并留意那些似乎引诱尾随的情况。例如,下一张照片显示了一名女子在美国政府设施的安全门刷卡进入的情况。

下一张照片显示了同一扇门大约十秒钟后的情况。

大约十五秒后,门终于关上了,这足以让闯入者溜进去。那个刷卡的女士不见了踪影。注意这些情况。坏人们肯定会留意的。

真实世界的尾随练习

尾随描述了跟随一个人进入安全区域的行为,但进入只是开始。跟随我,看看一个典型的尾随会是什么样子。我通过一个侧门跟随一名员工进入了目标建筑物。尽管我在员工后面尾随,但后来我意识到门甚至没有锁。然而,门上却挂着一个仅限紧急出口的标志。一旦进入建筑物,我就准备好了相机。一旦准备好,我发现另一名员工在走廊里徘徊。我将相机放在腰间,拍下了下面一系列照片。

这位女士面容和善,非常有礼貌。我为抓拍到她的挂绳和工作证的细节的一系列快速照片感到内疚,但她并不是唯一一个安全意识不强的员工。在建筑物内部,我还抓拍了几张其他工作证的照片。

当我在走廊里漫步时,我发现这个垃圾袋放在一扇锁着的办公室门外。

透明袋子里装着一些典型的办公室垃圾:香蕉皮、苏打罐、纸盘和美国运通账单。

大多数办公室都被锁上,受到近距离读卡器的保护。选择不使用高科技的方法,我忽略了这些锁着的空间,继续漫步。我在一个办公室套房外拍下了下一张照片。

这部电话并没有像它本来那样有趣。它列出了电话的呼叫功能,而不是一个方便的人员目录:呼叫等待、电话会议、呼叫转移和呼叫停车。另一方面,邮件堆似乎很有趣。采取不动手的方法,我没有翻阅,但最上面的信封是另一张美国运通账单。

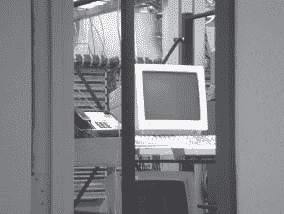

当我继续在走廊里漫步时,我看到一扇敞开的门,看起来像是一个清洁工的储藏室。我调整角度往里看,然后停住了脚步。

这不是一个清洁工储藏室,而是一个网络储藏室。这个尾随者的圣杯就在我面前,敞开着,完全无人看管。不仅如此,每个控制台都已登录,让我可以为公司的电话和计算机网络系统做任何我想做的事情。我可以安装后门,放置蠕虫(“…一个多头蠕虫,用来破解加密并在加密网络中搜索数字足迹,”正如约翰·特拉沃尔塔在电影*《剑鱼》*中所说)或者任何我想要的。或者我可以选择一个不那么好莱坞的方法,安装我的自己的 WAP 或硬件键盘记录器。无论哪种方式,公司的电话、电子邮件和机密信息都在我掌握之中,而无需使用任何高科技攻击。

尽管大多数设施的安全意识要比这个高得多,但我在职业生涯中发起的每一次真实攻击都涉及某种无技术的黑客手段。在日常生活中保持警惕,像一个黑客一样思考,你也会开始注意到这些事情。

^(1) 当然,我模仿的电话公司与此无关。我与他们没有关系,这种攻击方式也并不反映该特定电话公司的安全问题。我的公司和我都不赞成这种行为,除非是在经过授权的安全测试中。请不要在走廊里对每一个可怜的电话技术员进行全身扑击。

第三章:肩窥

伙计。在你的肩膀上冲浪?哇。不,这不是冲浪和体操的混合,但这是一项运动—一种黑客运动。忘记你认为的黑客在你在键盘上敲出密码时盯着的情景。我们谈论的是 X-Games 版本,黑客仅凭借他们的头脑就能从笔记本电脑中吸取超级机密数据。这里没有心灵朋友网络,只有纯粹的充满咖啡因的黑客创造力。如果你喜欢在笔记本电脑上有一个屏幕,这样你就可以看到自己在做什么,那么不要读这一章。因为当你通过一个无技术黑客的眼睛体验肩窥时,你可能会想要把笔记本电脑的屏幕扯掉。

什么是肩窥?

肩窥是一种经典的无技术攻击,就像肩膀本身一样存在已久。这是一种简单的攻击方式。坏人所做的就是从受害者肩膀上窥视,看看他或她在做什么。在旧时代(大约在 1990 年之前),这种技术被用来窃取通话卡号码,当受害者在公共电话亭中输入时。小偷可以重复使用这些数字来进行免费的长途电话,或者以低于市场价值的价格出售给他人。尽管如今有更简单的方法来获取通话卡号码,但键盘监视的技能仍然有许多非常实用的用途。例如,考虑下面在办公用品店收银台上呈现的安全屏幕。

就像商店内的所有终端一样(包括许多顾客可访问的终端),这个终端提示输入员工编号和密码。这个亭子根据输入的凭据允许访问权限。显然,经理的访问级别会比员工或顾客(通常没有凭据的)高。对于某些交易,例如高价值物品的退货,需要经理登录。如下一张照片所示,一个熟练的键盘观察者(或手机视频摄像头用户)可以捕捉输入的按键。

一个无技术的黑客可以在顾客终端上重复使用这些凭据来做各种有趣(读:恶毒)的事情。

保持这些数字私密

如果你在众目睽睽之下输入敏感数据,那么要在按键和漫游的眼睛之间创建某种屏障。这可能需要你重新调整身体位置,或者用空闲的手创建一个屏障。如果你不愿意这样做,那为什么要设置密码呢?

键盘数据捕获仍然相当老派。当世界变得数字化时,肩窥者将目光从键盘转向键盘,不再寻找电话卡号,而是密码。这并不是一件容易的事。每次我尝试这样做,我都会想起经典电影Sneakers中的经典情节。整个黑客“梦之队”都被一个数学家输入密码的视频镜头搞糊涂了。倒带视频,他们最终意识到密码是看不清的——受害者只是挡住了视线。幸运的是,本章不是关于捕捉那些瞬息的密码。它是关于保持警觉,并意识到肩窥者已经进化到超越观察键盘的阶段。

盒子外

在我们讨论实际的肩窥技术之前,让我们先谈谈通过观察机器本身来轻松对目标进行画像有多容易。考虑下一张照片中的旅行者。

一个真正的技术人员可能已经仅凭机器的设计和背面的端口就能确定 IBM ThinkPad 的年龄和型号。一个黑客可能会绕到机器后面偷看屏幕,试图了解更多关于这个目标的信息。但一个合格的非技术黑客(或敏锐的观察者)会查看贴在笔记本盖上的名片,上面显示了目标的姓名、公司、职位、地址、办公电话和手机号码。贴名片的现象正变得越来越流行。这些天我到处都看到它们。这里是我在野外捕捉到的另一个。

贴名片的另一种形式是公司提供的库存标签。许多时候这些只是简单的小条形码标签,但有些(如下一张照片中显示的)更大,揭示了相当多的信息。

检查下一张照片中我捕捉到的公司贴纸之王。

这台可怜的笔记本不仅贴有公司库存标签,还装饰有公司标志和一个超亮的橙色标志,用英文和我猜是中文大喊“超敏感”。即使是一个不识字的笔记本小偷也可能意识到这台笔记本值得偷。这提出了一个重要观点。虽然笔记本贴纸可以用来对受害者进行画像,但它们也可以用来标记一台笔记本的价值,使所有者成为盗窃或暴力行为的目标。我想起了我在现场看到的美国政府的“机密”、“秘密”和“绝密”标签。虽然我理解这些标签在混合分类政府环境中的实际价值,但我在野外看到了太多这样的标签。即使是无害的“非机密”标签也表明设备在或周围使用于政府空间,使设备成为盗贼、间谍和飞碟阴谋论者的目标。

对贴纸说“不”

那些贴纸必须得走。如果你被迫将它们贴在你的装备上,考虑在旅行时在上面贴上一张便利贴。这样至少可以将贴纸(以及可以从中推断出的信息)隐藏起来,不让太好奇的眼睛看见。

谈论贴纸时,不可能不提及最著名的贴纸之一:便利贴。我在旅行中见过多少便利贴我都说不清楚。它们经常出现在显示器和桌子上,几乎总是包含着一些有趣的信息,这些信息是不需要任何技术的黑客可以利用的。我在一个高档酒店的货运码头发现了下面的这些机器。

不要去理会填满了每一个角落、几乎每一寸墙壁的文件。试着把注意力集中在解锁的文件柜之外,看看计算机系统和那些漂亮的便利贴。对我的眼睛来说,大部分都是无用的,但其中一个包含了看起来像是登录凭据的信息,根据网络电缆的判断,这些凭据可以认证到酒店网络——同样的网络也为客人注册数据库提供服务。一个不需要技术的黑客可以在不触摸任何设备或犯下任何罪行的情况下收集到大量信息。如果有人发现他在房间里?嗯,他只是一个迷失了方向的寻找洗手间的客人。祝你好运去证明反面。

肩部冲浪的绝佳地点

有许多绝佳的肩部冲浪地点,但有些比其他地方更好。首先,让我们来谈谈机场。

在机场,第一个肩部冲浪的机会出现在办理登机手续时,尤其是在自助服务亭上,我们在第九章中会更详细地谈论这个问题。办理登机手续时,自助服务亭清晰地显示了旅行者的姓名、目的地、座位分配和常旅客号码等信息。安检口也提供了独特(而且令人不安)的肩部冲浪机会,可以看到 TSA 特工在工作时的情景。

既然在安检口周围闲逛拍摄 TSA 特工的照片不是一个明智的做法,一个不需要技术的黑客最终会去行政休息室,在那里他要么合法进入,要么通过社交工程的方式进入。这些休息室经常挤满了正在进行重要活动的知名人士,其中大多数对肩部冲浪者毫不知情。

门口也是一个很有趣的地方,因为座位是背靠背排列的,而且不断出现的疲惫旅行者形成了喧闹和分散注意力的氛围。下面的照片就是在这样的环境中拍摄的。

尽管角度尴尬,照明条件糟糕,但屏幕仍然清晰可读(我已经模糊了屏幕,以保护用户清晰的 Outlook 电子邮件会话)。半私密的信息亭提供了更好的照明,使得远处的冲浪者更容易看到。下一张照片中显示的收购副总裁完全没有意识到我的存在,他正在输入一封机密的部门内邮件。

机场及周围的休息室也提供了绝佳的冲浪机会,正如下一张照片所示。

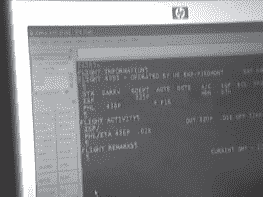

虽然机场系统很少成为大多数无技术黑客的目标,但不可能不注意到无人看管的机场工作站。下一张照片中显示的航空公司“Sabre”系统几乎是在请求被人摆弄。

咖啡店是肩部窥视者的另一个最爱,就像下几张照片所示。

环境越舒适,其顾客越不警惕。我个人见过在咖啡店编辑的建筑设计(下一张照片所示)到机密邮件和政府提案文件等各种内容,而其他无技术黑客也告诉我更有趣的事情。

商务休息室不仅为信息亭黑客(在 第九章 中讨论)提供了绝佳机会,也为肩部窥视者提供了机会,就像下一张照片所示。

如果在酒店商务休息室工作是很重要的事情,那么这件事可能非常重要。肩部窥视者知道这一点。保持警惕。

保密,保护好

对于明显带有极客风的《指环王》引用,我表示抱歉,但甘道夫说得对。把私人事务与公众隔离开来。不要在公共场所处理个人事务,也不要让自己成为目标。注意你所呈现的形象,并在必要时减弱它。如果你必须在公共场所处理私人事务,考虑使用笔记本电脑隐私过滤器(尝试谷歌搜索“笔记本电脑隐私过滤器”)。当然,要记住,经验丰富的肩部窥视者会看到隐私过滤器,并正确地假设你正在处理一些敏感信息。因此,过滤器的存在可能会使你或你的设备成为目标。我提到了把私人事务留在公共场所外吗?这是你最好的选择。

电子扣除

信息确实比硬件更有价值,专业的小偷明白这一点。尽管业余小偷可能对像笔记本电脑这样的物品的相对价值有相当了解,根据它的年龄和硬件规格,但专业人士通常会使用无技术手段来确定机器上存储的数据的相对价值,通过对机器用户的画像进行分析。我们已经看过一些有趣的外部线索,但分析机主的最佳方式是看屏幕。

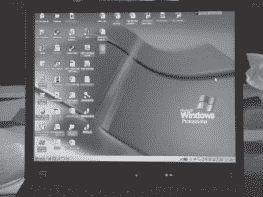

StankDawg (www.stankdawg.com) 发表了一篇名为The Art of Electronic Deduction (www.docdroppers.org/wiki/index.php?title=The_Art_of_Electronic_Deduction)的论文,探讨了攻击者可以从有趣的电子来源中获取信息的方法。从他的论文中得到启示,看看下面这张我在咖啡店里发现的一台暂时无人看管的笔记本电脑的照片。

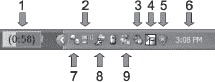

我已经修改了图像以保持所有者公司名称的机密性,但通过屏幕上的信息,一个有经验的非技术黑客可以获取大量信息。首先,桌面背景表明笔记本电脑正在运行 Windows XP 专业版。其他美学线索,如开始按钮配置,也支持这一点。机器的操作系统是技术攻击者可以用来确定发动攻击类型的必要信息。通常,攻击者需要分析一系列网络数据包响应来确定这些信息,但在这种情况下这是不必要的 - 不太可能笔记本电脑的所有者已经安装了另一个操作系统的桌面背景。关注桌面上的图标,我们可以立即推断用户所在公司,因为一个图标(在上面的图像中模糊)清楚地表明了这一点。下面的图标帮助我们推断更多。

单词sales表明这是某种销售软件,但通过谷歌搜索发现 SalesLogix 是中市场 CRM(客户关系管理)软件的领导者。搜索结果显示 SalesLogix 是“网络上最强大的销售工具”。我们可以自信地推断所有者从事销售工作。下面的图标指的是SAP,一个常见的商业软件解决方案提供商。

SAP 登录客户端的存在表明服务的登录凭据也可能安装在笔记本电脑上。如果一个小偷拿走了这台机器,他或她可能有机会使用存储的凭据登录公司的 SAP 系统。下面的图标标题为SecuRemote。

通过谷歌搜索发现SecuRemote是一个虚拟专用网络(VPN)客户端。与 SAP 登录软件一样,VPN 凭据的全部或部分可能驻留在笔记本电脑上,允许对手访问公司网络。至少,特定品牌的 VPN 的存在对技术攻击者是有价值的信息。

下面的图标显示了 Palm 个人数字助理(PDA)软件已安装在这台机器上。所有者可能拥有 Palm 设备,并且该设备的内容很可能已备份或同步到笔记本电脑上。

下面的图标显示了 AT&T 全球网络客户端的存在。

再次,这个网络客户端可能具有缓存的凭据,这可能允许拥有笔记本电脑的对手以机主的身份登录。一个不幸命名的图标如下所示。

我只希望这份文件不包含任何实际访问代码。那将使坏人的工作变得太容易。

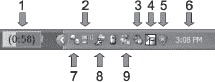

桌面图标提供了大量信息,但技术娴熟的攻击者可以通过查看屏幕上的其他细节了解更多信息。例如,通过查看下面的任务栏,您可以确定哪些信息?

这个任务栏本身透露了大量信息。布局显示我们正在看一个现代版本的 Windows,很可能是 Windows XP。但每个图标也有意义。您能识别出多少?以下是每个图标代表的内容。

-

这是电池指示器,显示这台机器是一台笔记本电脑,还有五十八分钟的电池剩余时间。我们可以看出这台机器没有插入电源,因为电池旁边没有电源插头图标。

-

这个图标显示这台机器已连接到(并与)无线接入点通信。第三个图标。

-

这个图标表示系统扬声器已静音。

-

这是 IBM 硬盘活动保护 程序图标。它显示这台机器是一台 IBM 笔记本电脑,并且没有检测到系统震动(机器最近没有掉落)。

-

这个图标代表微软安全中心,目前已禁用—这意味着机器的安全级别不够理想,可能容易受到攻击。这也证实了机器正在运行现代版本的 XP。

-

这是系统时钟,设置为下午 3:08。这些信息可以与当前当地时间相关联,帮助确定机主所在的时区。如果不是设置在他们所在地,那就是设置在他们来自的地方。

-

这个图标属于 Trillian 即时通讯程序。Trillian 网站 (www.ceruleanstudios.com) 将该程序描述为“一个功能齐全、独立、可换肤的聊天客户端,支持 AIM、ICQ、MSN、Yahoo Messenger 和 IRC。” 它继续说道:“它提供了原始网络客户端无法实现的功能,同时支持标准功能…” 简单来说,Trillian 是一个即时通讯客户端替代品。图标的风格表明 Trillian 已连接并登录。

-

这是备受欢迎的 AIM(AOL 即时通讯)图标,其风格表明程序已连接到服务器,用户已登录。

-

这个图标属于微软即时通讯(MSN),其风格显示程序正在运行,但用户未登录。

-

如果这个人同时运行 Trillian、AIM 和 MSN 看起来很奇怪,那么你已经注意到了一个有趣的点。Trillian 软件使 AIM 和 MSN 客户端变得多余。所以除了这个人可能正在错误的地方寻找爱情之外,他或她可能并不那么懂技术——似乎没有理由同时连接 AIM 和 Trillian。这些客户端正在使用的事实给观察者提供了更多研究的理由,因为 MSN 和 AIM 都要求用户在线注册账户,并创建个人资料,其中可能包含个人信息。雅虎的即时通讯客户端目前是插件最多、在线资料最多的。雅虎用户必须非常小心,不要透露太多个人信息。

即时通讯个人资料的陷阱

我们可以写一整本关于使用即时通讯程序的隐私影响的书。当注册账户时,新用户会创建各种数据轨迹,黑客或身份盗贼可能会揭露这些轨迹。虽然我们没有足够的页面空间来讨论这里所有潜在的陷阱,但只要明白,如果你关心自己的隐私,配置不当的即时通讯客户端是个坏消息。

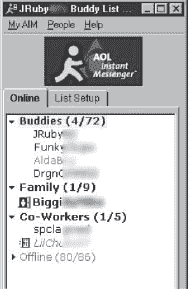

对这个即时通讯用户的在线调查至少需要一个用户名。如果聊天窗口保持打开状态,就像下面由 StankDawg 提供的那个窗口一样,用户的名字就会清晰可见地显示在窗口顶部。

拥有登录用户名后,观察者可以开始在线信息收集活动,以了解机器的所有者。这个活动还包括搜索目标好友的信息。拥有一个好友列表(就像下面所示的列表,也是由 StankDawg 提供的)的观察者可以深入了解目标的个人生活,从最不注重隐私的好友资料开始。

有时候好友列表上的名字并不像好友列表本身的外观那么重要。StankDawg 提供了下面显示的雅虎即时通讯好友列表。

很明显,这个用户是披头士的粉丝。社会工程师可以利用这个信息作为谈话的开端。正如 StankDawg 所说,观察者可以创建一个“证据的堆积”,利用看似无用的巧合证据来建立目标的个人资料。当这些证据来自多个来源——屏幕截图、肢体语言、着装、举止等——观察者可以构建一个对潜在目标非常准确的个人资料。

但是通过这种方式建立的任何个人资料都可能存在缺陷。最好的非技术黑客意识到这一点,并不会忽视任何一条证据。考虑下面展示的扩展任务栏。这是我们之前讨论过的即时通讯迷的任务栏的扩展版本。

有很多以前看不见的有趣图标,但箭头标记的那个尤其具有启发性。洋葱图标代表 Vidalia,这是一个集成了 Tor(洋葱路由器)和 Privoxy 的软件包,这两个工具用于匿名化用户的互联网活动。使用 Privoxy Tor 上网的用户可以完全匿名地上网。远程网站无法知道用户来自哪里,而任何嗅探本地网络流量的人也无法看到用户要去哪里。这个只有四十像素大小的小图标,却能告诉我们很多关于这台机器用户的信息。用户不是一个不懂得 AIM 和 MSN 区别的半吊子网民。至少,他或她是一个隐私倡导者,最坏的情况下,他或她可能在做一些邪恶的事情。这种推测可能是错误的,但最好的非技术黑客可以准确地将所有这些有趣的细节提炼成事实,然后基于这些事实做出决定——所有这些都在极短的时间内完成。

哎呀!这太多了!救救我!

最好的防御方法是在旅行时保持警惕。不要让自己置身于引诱肩窥者的情况中。在使用设备时将背靠墙壁,永远不要让设备无人看管。不要穿着公司标志。从移动计算设备中删除多余的标记和信息,特别是如果你的公司名称可能会吸引对手的话。你的组织中的���术支持人员可能会给你提供一长串旅行时要避免的技术事项。听从他们的建议。

电子推断绝对是一门艺术。我们可以在这个话题上一页页地填满内容,但要明白我们在这里要表达的意思——你屏幕上的每一寸都包含着对非技术黑客感兴趣的内容。如果你的设备上有一些可能引诱小偷或非技术黑客的东西,就不要让它暴露在公众视线之中。让自己成为目标毫无意义。

令人兴奋的真实冲浪体验

军事情报

解释非技术黑客思维的最佳方式是向您展示。在这一部分,我们将看一些真实的肩窥会话。第一个例子集中在下一张照片中的家伙身上。

很明显他是美国军方的一员。他制服上的标志和徽章透露了很多信息,尤其是对于那些有军事知识的人来说。虽然某些对手可能会因为他的军事背景而对他感兴趣,但任何一个非技术黑客都可以通过观察这个家伙周围的装备学到很多东西。

首先很明显他是 Mac 用户。他正在使用 Mac PowerBook,他的白色耳机是 iPod 的标志性物品。屏幕外的 Mac Addict 杂志证实了这一点——他是一个真正的 Apple 粉丝。更仔细的观察揭示了他也是一个游戏玩家。他的 dock 中的图标(如下所示)意味着他安装了魔兽世界(WoW)和 Ventrillo 语音通信软件。

一个社会工程师可能会利用这些知识来谋取利益,选择要么与他进行一场关于魔兽世界或 Windows 的对话。但许多非技术黑客会避免社会工程,除非绝对必要。通过靠近这个人来冲浪,对手可以学到很多,正如我们将看到的。

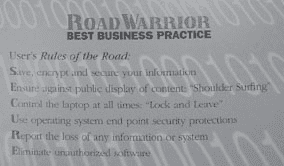

但我必须说,我对发现这个特定目标背对着世界,戴着耳机感到惊讶,尤其是考虑到我最近发现的“路上战士”指南。

这份指南包括一个方便的撕下来的钱包卡片,提醒“路上战士”“确保不要在公共场合展示内容:肩窥”。该指南还主张“成为一个警惕和警觉的旅行者”。

然而,正如你可以从下一张照片中看出的那样,靠近这家伙很简单,这要归功于他大声放着耳机,而且他面向角落的位置。

事实证明,他并不是随意浏览网页——他正在登录 BEA WebLogic 服务器的管理控制台。考虑到 Weblogic 是重量级的工业级软件,可以安全地假设他正在忙于工作——也许甚至是官方的美国政府业务。当他输入凭据时,我迅速调整了相机,拍了另一张照片。闪光灯闪烁,目标急转身,终于注意到了我。我低头看着相机,揉了揉眼睛,假装被自己的闪光灯弄瞎了。他耸耸肩,回到工作中,我想他相信我是某种刚刚摸清门道的数码相机新手。这位路上的战士并不想假设我在拍他的照片。当然,那可能会给他带来各种不愉快。所以他做了大多数便携式电脑用户会做的事情——他假设了最好的情况,然后回到了工作中。这让非技术黑客的工作变得更容易。

扔下来!

我并不是建议你对每个可能在窥视你的怪人进行身体冲撞。我建议的是,如果你认为自己是目标,并对其他事情感兴趣,比如喝咖啡,那就关闭你的电脑。大多数非技术黑客会知道他们已经被发现,然后离开。如果他们离开了,当他们离开时,随意地留意他们,并试图在他们逃跑之前好好看看他们和他们的车辆/自行车/滑板/赛格威。当他们离开后,看看你正在做的事情,考虑所有都已泄露,并相应地采取行动。如果你的窥视者在你关闭盖子后没有离开,无论如何都要继续留意他或她。如果他或她继续表现可疑,就采取行动。通知经理、保安或监考员。做点什么。如果那个行动涉及到身体暴力,千万不要告诉法官这是我的主意。

飞机间谍活动

下一个例子发生在商业客机的 30,000 英尺高空。飞机上是很难偷窥的,因为一个窥视者通常只能查看周围的人或者在厕所附近的通道上,那里的乘客倾向于待在那里。在其他地方窥视陌生人会让卧底空中警察感到紧张。

由于我在旅行时几乎没有睡觉(有那么多的非技术性黑客需要做,谁能睡觉呢?),我清醒着捕捉到了下一排发生的深夜笔记本电脑派对。起初,我对此并不是很感兴趣,因为我坐在对面的窗口位置上,旁边的走廊位置坐着一个清醒而过度摄取咖啡因的陌生人。但是,当我的邻居站起来去洗手间时,我忍不住拍了一张大开眼界的照片。我关闭了闪光灯,拍下了下一张照片。

照片很无聊,角度太尖锐了,但当我观察这个人的时候,我意识到他的整个举止都在表明他是政府的。他的翼尖鞋很好,但并不是太好。他的文件夹明显是政府发放的,而我偷窥到的他的手提包里似乎有某种政府徽标。我不感兴趣地再观察了几分钟,直到我的遮挡相机的邻居回来。当他坐下来时,他拿起了飞行杂志并开始翻阅。我觉得解脱了。尽管这场偷窥可能很好,但是偷窥仍然是一项艰苦的工作。但是命运似乎并不完全如此,游戏才刚刚开始。这个政府雇员拿出一本装满了看起来有趣的文件的笔记本。从飞机的另一边拍摄那些文件似乎有点棘手,但我举起我的外套做了一个临时的窗帘,调整了一下变焦,迅速拍下了一张照片。似乎没人注意到。

更多的文件浮出水面,我被它吸引了。尽管我通常不是那种跟踪政府雇员的人,但我知道这家伙正在做一些重要的事情,而且他似乎不在乎谁在看他做这些事情。我接受了他的邀请,最终瞥见了一个引人入胜的标题页。我没来得及把相机拿出来拍下下一张照片。

页面(用怪兽标题字体编写)上写着政府系统 EW/SIGINT 2006 战略计划。任何业余的 GoogleDork 都能告诉你,“EW/SIGINT” 在军事术语中意味着电子战信号情报。当我意识到自己在 3 万英尺高空浏览政府的 2006 年电子战信号情报战略计划时,我感到心跳加快。我立即停止拍摄我那个粗心的联邦朋友,并从那时起就被黑色直升机跟踪。不过我并不太担心,因为现在我知道如何用一块廉价的数字手表和一小片胶带来禁用他们的电子系统。尽管有时晚上我妻子会抱怨噪音。

抢劫银行

通过他们的电子和物理安全系统,银行成为了高安全性目标前五名之一。但在这个行业中我学到的一件事是,即使是最好的安全系统也存在一个共同的缺陷:懒惰的人类。当我经过这家银行时,我真的没有打算在接下来抢劫它。

但当我走过前门时,我瞥见银行经理坐在他的角落办公室里,正在处理他的计算机系统。我停下脚步,转身透过窗户看着他。虽然他在我视线范围内,但似乎没有注意到我。我掏出我的(随身携带的)相机,后退一步,拍下了下一张照片。

他毫不知情地转过身,在他的办公桌上开始处理一些文件工作。我仍站在原地,将相机对准他的屏幕拍了一张照片。我查看了图片,意识到相机对焦在他的百叶窗上,使屏幕上的文字完全无法辨认。经理继续在他的办公桌上工作,所以我调整了焦距(这花了我一些时间,因为我很少需要这样做),拍了几张照片。最终,我得到了一些像下面这样的照片,完美清晰地捕捉到了屏幕上的文字。(方框内的区域未经修改—我已经模糊了其余部分以保护无辜者。)

当我站在那里,通过相机的 LCD 屏幕阅读银行经理的屏幕时,我意识到——从银行偷钱是如此无聊。银行拥有的信息远比他们保险箱里的实际流动资产更有价值。无论是专业罪犯还是业余身份盗窃者都可以轻松地变现银行的信息库,获得数百万美元的现金,而风险比冲进大堂并劫持人质要小得多。我想知道个人信息的一屏可以卖多少钱。当我考虑如果我是坏人我会多富有时,银行家从他的办公桌上站起来离开了办公室。我再次调整了变焦并拍摄了他办公桌上的一些文件。最终,变焦设置合作了,我拍摄了他的文件的清晰图像。

我从未想过一个没有技术的黑客如何简单地从银行获取信息。我查看了他办公室的其他部分,并拍摄了一些像下面这样的照片。

我检查了这些图片,发现它们都清晰无比。经过几分钟,经理从办公室门走了回来。当我站在那里,相机对着他的客人桌,我想知道我是否已经得到足够的信息可以在黑市上出售,以支付我的保释金。我从未想到他实际上可能已经去警告安全人员关于他的新窥视黑客朋友。他在桌子周围走动,调整了他的腰带和裤子,然后一头扎进了他那充满弹簧的椅子里,甚至没有看我一眼。

我等待了一些紧张的时刻,完全预料到会被一个爱扳扳板机的银行保安电击。但事情并没有发生。我转身继续经过办公室,几乎撞上了一名正在吸烟休息的办公室员工。那名员工没有注意到我——他正忙着在他的手机上聊天,就在银行家的办公室外。我突然意识到,银行家“屏蔽掉了”在他办公室外逗留的每个人。他已经习惯了路过的人,现在他窗外的每个人(包括没有科技的黑客类型带着相机的人)都是一个无害的无关紧要的存在。安保人员经常遇到同样的问题,他们在监视录像监视器上连续观看几个小时后,对于什么也不发生已经习以为常了,当最终发生了某事时,他们却错过了。

我能拿到这些照片的复印件吗?

呃,不。让我再说一遍。我不是坏人。如果我是,我要么富有,要么在第 13 号牢房里嫁给巴巴。因此,我有着相当高的道德标准,只是在提高我职业生涯中利用的威胁的意识。我也不是在处理我目睹的每一个潜在威胁,比如这个银行的问题。大多数人不太喜欢我这样的人去拨弄他们的东西。

当我在银行进行后来的(合法的)访问时站在出纳员柜台前,我的目光漫游到柜台后面的技术设备上。我掏出手机相机拍下了下面的照片。

这张小小的、模糊的、经过大幅修改的(保护我的后端)打印机照片看起来并不起眼。抱歉。但我包含它有两个原因。首先,如今几乎可以在任何地方拍照——甚至是武装警卫挂出的机场海关桌子,所有的标志都写着“禁止拍照”。

我包含打印机照片的第二个原因并不是因为打印机本身,而是因为顶部的贴纸(模糊等等),清楚列出了银行用于计算机支持的 I.T.公司的名称和电话号码。如果你认为装扮成电脑维修人员只在电影中起作用,那就再想想吧。我成功地做过几次。而且当我这样做时,我并没有奢侈地知道实际的 I.T.支持公司是谁。

在非洲乌干达抢银行

最近在非洲乌干达进行的一次宣教之旅中(参见johnny.ihackstuff.com/uganda),我并没有完全进入无技术的黑客思维模式。毕竟,这是一个与我在美国家中完全不同的地方。但当我站在金贾市最大银行的一个 ATM 机前时,我不禁注意到银行每扇锁着的门上方有一种奇怪的开放式铁栅栏。我忍不住拍下了下面的照片。

当我看着取景器中的照片时,我的脑海中充满了这种围栏可能带来的所有潜在安全问题。我的导师文斯可能会对这种设置感兴趣。晾衣架的把戏可能被用来打开门或阻挡安全摄像头,或者……我的思绪被一个推搡打断,我转身。一个表情不悦、手持威胁性步枪的男士站在我身后。“不准拍照。把相机收起来,”他说,几乎(但并不完全)礼貌地。

步枪令人印象深刻,制服更令人印象深刻。他的帽子和翻领上印有一个标志,上面写着“严密安全”。讽刺的是,我在一个许多人可能认为是第三世界的地方,却面对着也许是我在任何地方见过的最好的安全系统。我瞥了一眼那个人的肩膀,突然注意到另外三名同样武装和着装的保安沿着银行的外围。

“太棒了,”我微笑着说。

保安的表情松弛了,微笑消失了。“把相机收起来,”他说。我低头看了看,意识到我仍然拿着相机。我清了清嗓子,把相机收了起来。真是太棒了。

第四章:物理安全

锁是一项严肃的业务,而锁匠则是真正的工程师,大多数都有多年的实践经验。但是当你将受人尊敬的老行业锁匠行业与黑客的创新结合在一起时会发生什么呢?那时,魔法就会再次出现。你和我曾依赖的锁被无技术工具如钢笔、电子牙线器和卫生纸卷击败;保护我们物品的组合锁的几万种组合在不使用任何工具的情况下不到三分钟就被破解;政府强制我们在行李上使用的锁也被由苏打罐衬垫和废弃的塑料碎片制成的工具攻破;而最令人不安的是,保护我们孩子免受伤害的枪支锁在聪明地使用饮管后就会被打开。一旦我们的锁被这些琐碎的攻击击败,我们就依赖于我们的摄像头、运动传感器和报警系统,只见它们也被轻易地绕过。听起来很严重吗?确实如此。我们将邀请一些世界上最杰出的专家加入我们,并且我们在路上会玩得很开心,但我相信当你逐渐穿越最长最深入的章节时,你会感受到安全景观上空的阴云。欢迎来到物理安全世界,无技术黑客风格。

介绍

我记得我的第一个物理评估。我想象自己撬锁和禁用电子监视系统。我想象自己是电影《异形》中的那个海军陆战队员,哈德森(由比尔·帕克斯顿饰演),在电子锁中疯狂地摆弄着电线,试图让他的团队安全进入内部。尽管我最终在现实生活中闯入了各种令人惊叹的地方,并最终绕过了许多电子监视系统,但我从未不得不诉诸于撬锁。更简单的技术总是占优势。在本节中,我将分享一些初学者犯罪者和经验丰富的专业人士都依赖的无技术技巧。

撞锁

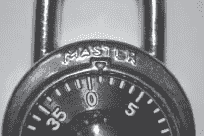

撬锁是一项技术练习。它需要对锁的机械结构和内部有所了解,而且完善技术需要相当多的练习。撞锁则属于无技术黑客范畴。这种技术涉及使用撞钥匙,这些钥匙是通过切割一个钥匙空白而制成的,使得每个切割都达到最大深度,而尖端和肩部被磨平了约半毫米。对于训练有素的眼睛来说,撞钥匙具有非常明显的外观特点。切割得太均匀,就像下面照片中所示的那样。

(经 Toool 批准——开放撬锁组织)

这种技术是通过将撞钥匙插入锁中,轻轻转动并轻击钥匙来实现的。锁内底部的内部销被推动,将动量传递给位于其上方的销。当顶部销向上飞起时,底部销保持在下方。当销分开时,插芯可以转动,如果操作正确,锁将打开。用撞钥匙绕过锁比用传统的锁挑选集或电子挑选设备挑选锁需要更少的技巧。这意味着只要有合适的撞钥匙,几乎任何人都可以破解一个易受攻击的锁。有关预防和识别易受攻击的锁的更多信息,请参阅侧边栏中提到的参考资料,或联系专业的锁匠或安全提供商。

撞击信息宝库

撞击锁已经存在很多年了,但由于最近的几部作品而变得流行起来。Marc Tobias 的书籍Locks, Safes, and Security^(1)是专业人士的绝佳参考书,其中包括了关于撞击(有时被称为“敲击”)的精彩内容。他的网站(security.org)和警报页面(security.org/dial-90/alerts.htm)也是绝佳的资源。如果你正在寻找更易获取的材料,我强烈推荐由 Toool 的 Barry Wels 和 Rop Gonggrijp 撰写的精彩白皮书“Bumping Locks”(www.toool.nl/bumping.pdf),以及他们在connectmedia.waag.org/toool/whatthebump.wmv上的精彩视频工作坊What the Bump?。Toool 网站(www.toool.nl)有大量资源和视频,我强烈推荐。

Shimming 挂锁 (与 Deviant Ollam)

Shimming是使用薄工具绕过或禁用锁内的闩机制。通过在锁内的正确位置工作一张或一片材料(通常是钢或铝),可以迫使负责保持锁舌或螺栓的组件被推到一边,从而释放机制。这通常只有在锁的关键元素完全依赖于弹簧压力才能点击到位时才可能。实质上,shimming 使锁操作起来就像用户正在锁定一样。如果将挂锁关上需要一个小杆滑开,shimming 就是专注于让那根杆滑开。这类似于经典的“信用卡”攻击,其中使用信用卡将锁定的门的闩推开。

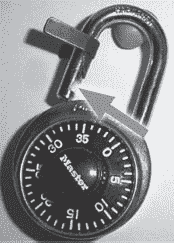

下面的照片显示了一个传统的 Master^®品牌组合锁在被撬开后的样子。撬片被滑入锁体,进入保持杆和锁舌凹槽之间的腔室。这个动作会打开锁。

照片由 Deviant 提供

有几种方法可以确定一个锁是否可以撬动。其中最简单的方法之一是打开锁,并用小工具如挑子或扳手工具戳测保持条(位于锁体内的挂钩室内)。如果条可以轻易被推开,那么它是带弹簧加载的,很可能可以被撬动。如果你感觉自己被拉入了一个未知的锁技术的荒野,并被抛弃,让我试着简单解释一下:你可以用细棍戳一戳锁的敏感部位,看看它是否可以用同样的细棍打开。这并不是一个太过于泛化的说法。

有些锁在挂钩的两侧都有凹槽,就像下一张照片中显示的那样。这种锁很容易被探测和撬动,因为尽管有两个凹槽,但锁具有一个单一的简易保持条机构,意在无论锁体何种方式固定,都能容纳锁体。

照片由 Deviant 提供

如果一个多凹槽锁包含两个单独的保持条,那么撬动可能会变得更加困难。由于挂锁的构造方式,给这两个条中更隐蔽的一个进行“戳测”是不可行的。但测试一个条就足够了;如果锁的保持机构的一侧带有弹簧加载,另一侧可能也是如此。撬动多凹槽锁的问题在于你必须使用两个撬片,一个用于每个凹槽。如果挂钩沿着横梁的缝隙很紧,这可能会引起问题。商店购买的由弹簧钢制成的撬片往往过厚,这意味着攻击者必须使用更薄的东西,比如来自苏打水或啤酒罐的铝条。认为这仍然是太多的技术废话?记住,我们现在谈论的是用两根细长的棍子打开锁。通常。

我可以给你拿点什么吗?啤酒,苏打水?

黑客们和啤酒罐是什么关系?是的,你可以用铝罐制作一个非常不错的撬片。它明显是低技术的,而且效果非常好,但为了避免这本书成为罪犯的指南,我只会给你提供一个 URL,让你了解 Deviant 的一篇很棒的概述:www.i-hacked.com/index.php?option=content&task=view&id=189。

一定要测试你的锁抗撬的能力。对于一个业余者来说,确定一个锁是否能被撬动可能会很困难。例如,下一张照片中的锁是一种 Master 锁,它在大多数零售店都很容易买到。这通常意味着你所得到的东西与你所付出的相符,但它采用了双球机制,不可撬动。

照片由 Deviant 提供

这里有一些选择(无意冒犯)抗撬锁的技巧:

-

一个不需要任何钥匙或密码就能关闭的锁几乎总是内部带有弹簧加载装置,因此容易受到撬开的影响。

-

在使用过程中操作钥匙被永久固定的锁(称为保钥挂锁)通常不容易被撬开。

-

在包装上宣传“双球”机制的锁很可能不容易被撬开。

-

挂锁的锁扣或护套(主要目的是阻止螺栓切割器的使用)往往很难或不可能被撬开。除了难以被撬开外,这种锁通常由更高质量的构造组成,并具有提供更好安全性的锁定机制。

-

锁匠通常会推荐某些品牌的挂锁。相信他们的建议。Deviant 推荐来自 Sargent & Greenleaf 的 8088 和 8077 系列锁,这些锁被用于国防部文件柜。这是双重认可。

Master Lock 组合锁蛮力攻击

在我小时候,我记得看到 Master Lock 的酷炫广告,那把锁即使被步枪子弹穿透也能保持安全。对我来说,Master^®成为了安全的代名词。直到今天,许多人仅凭品牌名称购买 Master Lock。然而,不要仅仅根据品牌名称购买,因为几乎所有品牌都提供各种安全级别的锁。始终调查所有产品,确保您获得符合您需求的产品。例如,这款 Master Lock 1500D 组合锁在各处都有销售。

但是公司没有将这款锁宣传为高安全性锁。他们建议这种锁用于最基本的安全应用。尽管如此,我每天几乎都能看到这款锁用于高安全应用,尽管事实上有一种危险的蛮力攻击几乎使大多数版本的这款锁变得毫无用处。

蛮力攻击是一种技术,通过检查问题的每个可能解决方案来确定是否为解决方案。例如,在有三个滑块的滑片锁上,所有可能的组合都在 000 和 999 之间。如果有人从 001 开始,002、003,逐渐尝试每一种可能的组合,蛮力攻击保证他们将在一千次尝试中打开锁。如果对手有足够的耐心来完成攻击,大多数机械组合锁都可以被蛮力攻破——这就是锁的安全级别所在。

幸运的是,大多数坏人没有耐心去蛮力破解组合锁。以 Master Lock 为例,如果我们假设拨号盘上的每个数字都是活动的(事实并非如此),我们将剩下 40³或 64,000 种可能的组合。如果攻击者每 5 秒尝试一种组合——考虑到清除过程和左右转——可能需要长达 88 小时,或近 4 天的时间才能尝试完所有组合。按照这个速度,攻击者会失败,而不是锁。

我即将描述的一个快捷方式将组合数量减少到 100 个。每次尝试 5 秒钟,攻击者只需 8 分钟就能暴力破解 100 个组合。由于这本书是关于保护你自己的资产,我不会详细介绍使用这种技术打开锁所需的所有细节,但我会告诉你如何找出你组合的最后一个数字。如果你能发现组合的第三位数字,你应该选择更强的锁。更好的做法是请一位专业的锁匠评估你的情况。

首先,对锁的扣进行施加张力。一个简单的方法是用一只手拿住锁,用一根手指向上施加压力在杆上,如下一张照片所示。这个时尚的拇指环对这个练习是可选的。

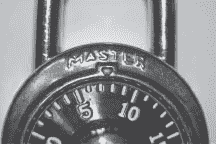

接下来,开始转动拨号。如果施加了足够的张力,拨号应该会停在两个数字之间。我将这称为粘点。每个受影响的锁上有 12 个粘点。第一步是找到并记录每个粘点的位置。例如,这把锁的第一个粘点的下边界是,如下一张照片所示。

这个相同粘点的高边界是 2,如下一张照片所示。

这些数字之间的中点是 1.5,显然不是整数。要找到下一个粘点,释放扣上的张力,将拨号转过当前粘点的高边界,然后重新施加张力。拨号应该再次停在某处,显示出下一个粘点的位置。一些粘点会停在整数上。例如,下一张照片显示了下一个粘点的低边界是 7.5。

我知道你,亲爱的读者,明白我在谈论什么,即使没有这些图片,但让我们再看一张,这样我们就涵盖了偶数、奇数、高位和低位的粘点。这个相同粘点的高边界是 8.5,如下一张照片所示。

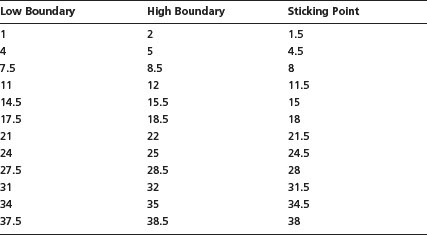

这意味着粘点停在。通过记录每个粘点,最终你会得到类似我在这个表格中得到的东西。

我的锁上的粘点

注意到超过一半的粘点不落在整数上。这些是诱饵,应从潜在组合数字列表中移除。在这个例子中,剩下五个数字:8、15、18、28 和 38。注意到大多数这些数字的末位数字都是相同的——数字八。这些匹配数字也应该从列表中移除,只留下一个数字(15),这是我锁的组合的最后一个数字。

如果这种技术适用于您的锁,那么锁很可能容易受到暴力破解攻击。如果这种技术不起作用,您可能有一把新型的 1500D 主锁。据推测(在www.wikihow.com/Crack-a-Master-Combination-Lock上),以数字 800 开头的 1500D 主锁的序列号不容易受到这种攻击,尽管有未经证实的消息报告称也成功地对这些新锁进行了攻击。无论如何,不要轻易抛石于主锁。做好你的研究,不要购买基本的安全产品来执行高安全任务。考虑购买更高安全性的主锁,或者咨询专业的锁匠或安全专家。

真实的情况!

有几个网站详细讨论了这个漏洞。然而,确定组合的第一和第二位数字涉及相当数量的数学和记忆。蒂姆“托尔”穆伦在 Syngress 出版的《入侵网络:如何拥有影子》中提供了一种他想出的快捷方式。这个故事由蒂姆、瑞安“蓝野猪”拉塞尔和我共同创作,讲述了黑客在现实世界中的能力的“扣人心弦”的故事。据说这个故事是虚构的,但是像主锁暴力破解这样的技术并不是。看看整个“入侵”系列,看看当黑客摘掉手套时你可能会遇到什么!

比较卫生纸和圆筒锁

圆筒锁被用于各种应用中,但它们经常出现在笔记本电脑安全设备中,就像下一张照片中所示的那样。

1992 年,BBC 报道称某些圆筒锁容易被不熟练的小偷绕过。十二年后的 2004 年 8 月,马克·托比亚斯,锁,保险柜和安全的作者,发现肯辛顿和 Targus 在他们的笔记本电脑锁产品中使用了类似的圆柱轴设计。他的报告表明,这些锁可以很容易地被钢笔或卫生纸筒绕过。2004 年 9 月,克里斯·布伦南在他的论坛(www.bikeforums.net)上描述了一个昂贵的克里普顿自行车锁(使用相同的圆柱轴设计)如何被一支 Bic 笔绕过。克里斯在www.bikeforums.net/video上发布了视频,引发了媒体的狂热报道。

巴里·韦尔斯(Barry Wels)来自 Toool。在一个黑客会议上演讲时,巴里制作了一个视频(www.toool.nl/kensington623.wmv),展示了如何将绕过技术应用于特定的肯辛顿笔记本电脑锁系统。黑客社区发现这个视频很有趣,但一般公众却对他用卫生纸卷的纸板在短短几秒钟内完成绕过技术感到震惊。

尽管总是有人猜测谁是第一个想到某个想法的人,但将近一百万人从巴里的网站上下载了视频,无数其他人则从 YouTube.com 等网站下载了它。我喜欢巴里的视频,因为它非常易于理解,并清楚地展示了我在这本书中试图展示的内容,即即使是最复杂的安全系统也会受到简单攻击的威胁。如果你的笔记本电脑上有敏感数据,并且你依赖于单一的锁定设备来保护这些数据,那么无论这个锁是否容易受到这种攻击,你都很可能会遭受损失。每当你依赖于单一层次的安全性时,你都很可能会受到威胁。笔记本电脑锁不是一个坏主意,但如果你担心在设备上丢失敏感数据,还是考虑一些加密解决方案吧。最重要的是,试着像一个黑客一样思考。在那种思维模式下,一个纤细的电缆是最好的解决方案吗?

电动牙线:一个经典的低技术产品

开锁需要真正的技巧。要做到这一点,你必须对锁的操作原理有所了解,并且需要练习。随着新设备的出现,如开锁枪和其他电动工具,开锁似乎比以往任何时候都更容易。但是,这些工具并不是百分之百可靠的。它们需要相当的技巧才能成功操作。此外,它们价格昂贵。大多数业余爱好者不会考虑在不百分之百可靠的专业设备上投资一小笔财富。

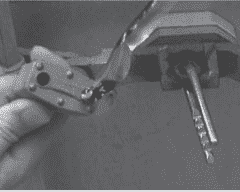

尽管如此,对于新型的电动牙线设备,如这种设备,垂涎欲滴的东西仍然有一定的吸引力。

我不确定是谁想到了黑客这个天真无邪的东西,但有人确实想到了。结果是一个微小而廉价的电动开锁枪。根据 Inventgeek.com 的杰瑞德·布克的说法,这个小装置,即使与临时张力扳手结合使用,也能在几秒钟内打开大多数挂锁。

这种黑客行为涉及修改牙线以接受更强的电源。然后,将牙线插入锁中时,它可以产生足够强的震动来摆动卡柄从锁定位置解开。一定要查看 www.inventgeek.com 获取更多信息,并确保全力以赴地攻击任何你看到悄悄靠近的人携带电动牙线的情况。他们肯定在做些什么。

笔记本电脑锁被啤酒击败 (与马特·菲德勒和马克·韦伯·托比亚斯合作)

许多组合锁容易受到一种称为“探测门”的攻击的影响。在这种技术中,使用小夹板来探测锁的组合转轮(如下图所示),试图找到“门”或开口,以显示组合并最终打开锁。2004 年 8 月,Security.org 报告称,Targus Defcon CL “计算机电缆锁”(型号 PA410U)容易受到这种攻击方法的影响。

照片由马克·韦伯·托比亚斯提供

因此,Targus 重新设计了他们的锁以解决这个问题。锁的新版本(Defcon“装甲”CL,型号 ASP10US)配备了新的装甲电缆。分析验证了 Targus 通过将门移到锁芯的内部来解决初始问题。然而,发现了一种新的方法,使锁暴露于通过锁体末端的组合更改螺钉探测的风险。这种技术将允许攻击者探测门(逐个滑块),但是为了执行此攻击,坏人需要移除塑料外壳,或者在外壳上滑入非常薄的垫片。

照片由马克·韦伯·托比亚斯提供

这就是啤酒罐的作用。此攻击需要厚度为 0.015 英寸或更少的垫片。物理安全专家马特·菲德勒(Matt Fiddler)和马克·韦伯·托比亚斯发现,从啤酒罐切下的带只有 0.005 英寸厚的带子完美地起作用。

照片由马克·韦伯·托比亚斯提供

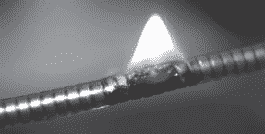

但是对这种锁的滥用仍在继续,迈克和马克揭示了电缆本身也可以被攻击。为此,坏人首先需要将电缆上的薄塑料涂层去除。如下一张照片所示,一个香烟打火机可以迅速去除薄 PVC 涂层。

照片由马克·韦伯·托比亚斯提供

在去除 PVC 外壳后,锁可以被普通的斜口钳夹住并切断,如下一张照片所示。

正如这些测试所显示的那样,在选择任何安全设备时都要保持警惕,但是笔记本电脑锁尤为重要。笔记本电脑上的数据往往比硬件本身更有价值。明智地投资并进行适当的测试。在使用任何安全设备之前进行研究总是划算的。

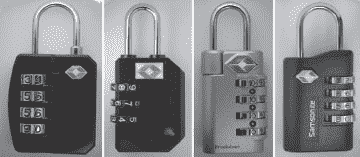

TSA 锁(与马克·韦伯·托比亚斯合作)

由于 911 事件后加强了航空安全措施,交通安全管理局(TSA)禁止在行李上使用标准锁。但是,他们允许使用“TSA 锁”,乘客可以锁上并由 TSA 代理打开并重新锁定,而不影响乘客设定的组合。这些锁如下图所示,在全球各地的航空行李终端已经变得司空见惯。

本节中所有照片由马克·韦伯·托比亚斯(Marc Weber Tobias)提供。

马克·韦伯·托比亚斯对这些锁进行了审计,并在一篇名为“TSA 批准的行李锁”的论文中发布了结果(download.security.org/tsa_luggage_locks_report.pdf)。他的总结是一个非技术性黑客的梦想成真,概述了锁本身的弱点,但也指出大多数上锁的行李都很容易被打开,而不需要摆弄锁:

本报告中检查的每种机制都可以在几秒钟内轻松绕过,而无需任何特殊工具或专业知识。乘客不应依赖这些锁提供任何安全性。尽管行李处理专家指出行李可以通过切割外部材料或绕过拉链轻松打开,但在作者看来,真正的问题是第三方引入违禁品,或者对盗窃内容的延迟检测。本报告检查了每种类型的锁及其对秘密进入的脆弱性。

Marc 发现许多锁可以用像下面展示的简单金属或塑料条打开。

他的论文继续描述了如何使用门探测技术(就像用于打开 DEFCON CL 系列锁的技术)可以用于每个 TSA 锁。拿着像下面展示的这样一块塑料,对手可以逐个轮和值确定锁的组合。

在某些情况下,对手可能需要进行一点简单的加减法来确定锁的真实组合,但我们在这里讨论的是二年级的算术,而不是代数。

与 SploitCast 有关的 IT 专业人员 Ross Kinard 并不喜欢 TSA 锁:因为[TSA 锁]大多是“芝麻”锁,大多数继承了其他“芝麻”锁的问题。那些不是“芝麻”锁的可以被拆开以了解主钥匙的钥匙深度。根据我的经验,002 可以使用几乎任何可以放入钥匙孔并摇动的金属片打开,而随[…]一起提供的钥匙可以磨平以适用于[其他 001 锁]。004 只需要一个小而坚固的金属片来转动[内部凸轮],而随 007 一起提供的钥匙适用于所有其他 007。 Marc 的最终判断确实是毁灭性的:

很明显,没有一个经过 TSA 批准的锁提供任何对隐蔽进入的安全措施。用户的问题必须是“需要什么安全措施来保护我的行李免受偷窃?”答案显然不仅仅涉及锁,也许行李永远无法真正安全[…]。

这份报告的结论非常简单:不要依赖这些锁提供任何安全级别。它们只是一种昂贵的封条,可以重新设置。一个有知识的人可以通过解码组合来打开任何这些锁,几乎不需要什么培训或专业知识。而且,任何人都可以在任何地方购买这些锁,所以在盗窃之前练习并不是问题。当然,使用钥匙会使任务变得非常简单,并且几乎任何接触行李的人都可以打开它。

我们的建议与专家的观点一致:将托运行李中的内容视为任何有足够动机的人的公共财产,无论是机场员工还是其他人。携带你不舍得丢失的东西,并对你的行李离开你视线一段时间后保持怀疑。

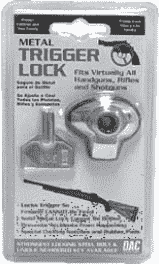

枪扳机锁与吸管 (与马克·托比亚斯和马特·菲德勒)

当我开始考虑我将在本书中包括的物理无技术黑客攻击列表时,我从未考虑过针对枪扳机锁的攻击。简单的事实是,在我的工作中我很少遇到它们。但由于马克·托比亚斯和马特·菲德勒的良好声誉,我翻阅了他们的“枪锁报告”,可从download.security.org/gunlock_2007.pdf获得。我很惊讶地发现一个非常致命的无技术黑客攻击,我在这里粗略概述。虽然我认为在这里完全描述绕过技术不负责任,但我觉得有必要帮助马克和马特宣传他们报告中涵盖的劣质锁的危险。如果你有本节描述的任何锁,请立即用更安全的型号替换它们。

最荒谬的攻击集中在 DAC 扳机锁(如下所示),这种锁可以在包括沃尔玛和 K-Mart 在内的主要零售连锁店找到。

这把锁由一个典型的贝壳设计组成,它遮蔽了枪的扳机和护卫。这些半部分由一个螺纹螺栓固定在一起,该螺栓与提供的钥匙相配。在锁定位置时,螺栓的头部凹进锁体内。马克和马特发现,麦当劳的吸管可以相对容易地用于打开锁,如接下来的两张照片所示。

照片由马特·菲德勒提供

罗斯·基纳德补充说,随锁附带的钥匙可以被磨成一种方式,以便打开所有其他 DAC 品牌的枪锁。报告继续说,许多其他品牌的枪锁也容易受到威胁,包括某些万事达锁,雷明顿和 Winner International 锁,其中一些可以被一个孩子用冰锥或尖锐的螺丝刀打开。事实上,马克报告说,下面显示的每个扳机锁都存在严重的漏洞。其中包括但不限于美国司法部“儿童安全项目”枪电缆锁;万事达扳机锁型号 90、94 和 106;DAC MTL 100 扳机锁;弗兰岑组合锁;GSM 枪扳机锁和 Winchester 枪箱。

美国消费品安全委员会在其网站 www.cpsc.gov 上维护着一份召回产品的列表。许多负责任的供应商,如万事达锁,已经对他们的产品发布了召回通告;例如,下面所示的 Model 90 的某些版本。您应该搜索 cpsc.gov 网站以确保您的锁没有被召回。我在此克制自己不做任何关于枪支锁的俏皮评论。这个话题太严肃了。

枪支安全

如果您拥有枪支,它们应该使用高质量的扳机锁进行锁定,并存放在锁定的柜子内。注意负责任的钥匙控制,并对枪支的安全性保持警惕。最重要的是,请让专业锁匠评估您的安全安排。

入侵技术:Loiding (又名老式信用卡窍门)

看起来好像每个人都知道信用卡的窍门。实际上,这是一个普通人在合适的情况下可以毫不费力地完成的入侵技巧,甚至不需要训练。然而,我似乎总是碰巧遇到合适的情况,因为我用这个技巧的频率有点太高了。这种技术的技术术语是loiding。它的工作原理很简单。要通过锁定的窗户,攻击者可能会尝试在窗户框之间滑入一张信用卡(或一根薄而坚固的铁丝),以使插销转到解锁位置。要通过一扇门,攻击者将把卡片插入门击垫和门闩之间,试图将闩从门击垫上分离,这将打开门(假设门上只有一个已锁定的锁)。

门板和门框之间必须有一定的间隙才能使这种技术奏效。下图显示了夸张的间隙。

好吧,那更像是一道门的裂缝,如果不是那个聪明的安全装置(钢板)遮住了它的话,很容易把手指伸进去。这个钢板解决了信用卡问题,但是从下一张照片中可以看到(从门缝内向下拍摄的闩机构),门缝非常巨大,另一种类型的工具可以用来绕过门。

一个没有高科技的黑客不会因为这个错位的安全措施而感到畏缩。看一眼周围的环境,就会发现下一张照片中显示的垃圾桶。

在确保垃圾桶里没有有趣的文件之后,一个没有高科技的黑客很可能会拿起一小段网络电缆。如下图所示,它恰好可以完美地放入门缝中。

简单一拉,门就打开了,如下图所示。

我经常惊讶于这种技术经常奏效。我已经使用了无数次,而且客户很少高兴地听到他们的安全系统被一些垃圾打败了。在你关心的安全系统中,注意这种漏洞。现在,我知道这一章比其他许多章节都长,但物理安全不仅仅是锁。在下一节中,我们将看看其他经常被无技术黑客滥用的物理安全设备。所以拿些咖啡,尽量不要在去咖啡机的路上看到每个门或锁时感到恐惧。我们还有更多内容要讲。

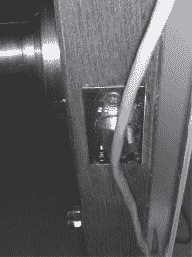

进入技术:运动传感器激活

尽力忽略本节标题中的 运动传感器 这几个字。从你的脑海中清除了吗?现在,清晰地看一下下面照片中的锁定入口。无技术攻击的选择有哪些?

照片由拉塞尔·汉多夫提供。

嗯,首先墙上安装了一个读卡器。技术攻击者可能会考虑克隆卡片或拿出工具来拆卸那个东西。我要对任何足够精英的人给予赞赏,他们可以用鳄鱼夹和螺丝刀绕过这个东西。但这不是我们感兴趣的攻击。

下一个要检查的可能是门和框架之间的容差。容差很小,尽管门闩清晰可见,但锁不易被开启。一个更温和的选项可能是以某种方式社会工程化地对员工进行操纵。尾随也是一个选择,但这两种更温和的选项可能会使员工意识到事情不太对劲,即使攻击最初成功。最好的选择是等待和观察。不可避免地,一个员工会出来,一个无技术黑客会看到出口程序的使用情况。

正如我在介绍中提到的,文斯教给了我一个经常比进入建筑更容易的建议。每次我闯入客户的安全建筑时,我都利用了这个简单的事实。在这种情况下,等待了几分钟后,这个建议得到了回报。一个员工通过门出去,发出了令人震惊的 shi-clack声。由于员工并没有刷卡或抓住门把手出去,问题就变成了:这个过程是如何进行的呢?通过窗户一瞥到门内部,几乎什么也没看到。看不到任何推杆,也没有任何锁或按钮的证据。门内侧的把手与外侧的完全相同。答案不在于所 看到 的,而在于所 听到 的,特别是 何时 听到的。

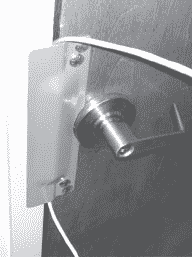

那声音是独特的哐当声,是一个磁锁解锁的声音。有很多方法可以禁用磁锁,但这不是这次特定攻击的目标。目标是解锁磁锁的运动传感器。这两者都显示在下一张照片中,从被锁定区域内部拍摄。

Russell Handorf 提供的照片

对于一个非技术黑客来说,运动传感器的存在是显而易见的,有两个原因:员工到达门前时门就打开了,并且通过窗户看到,员工没有采取特定的动作来解锁门。运动传感器完成了所有工作。允许员工在没有特殊钥匙或程序的情况下离开区域不仅仅是为了方便。在火灾中,这种设置可以挽救生命。

一个熟练的非技术黑客可以简单地绕过这个系统,而且方式多种多样。向文斯致敬,我们选择使用下一张照片中展示的垃圾。

Russell Handorf 提供的照片

将毛巾固定在直挺挺的衣架上,用一点牙线,一个非技术攻击者可以制作一个旗帜,可以滑入门底并挥舞。最终它会触发运动传感器,解锁这扇门。测试你的退出程序。你的出路可能是对手最好的入口。

用玩具击败运动传感器?

当然可以。如果你能够将一张简单的白纸滑入门上方并让其在传感器旁边飘动,那么这些传感器可能会被绊倒。折叠成纸飞机会更有趣。将它折叠平,从门缝中塞入,然后让它飞起来。甚至气球——用来做气球动物的那种长长的、扭曲的气球——也是很好的非技术工具。只需将其塞入门底,然后充气并开始挥舞。只要确保事先告诉每个人你正在测试安全系统。被门撞到头可不好玩。

绕过被动红外(PIR)运动传感器

被 passivr infrared(PIR)运动传感器用在许多复杂的警报系统中,但基本系统相对容易绕过。你看不到 passivr infrared 领域,因为它们不发射红外线(见侧栏)。相反,它们检测红外能量,比如从人体辐射出的能量,或者至少是比 93° 华氏度更暖的人体。

观察红外光

如果你需要检测红外光,试试使用数码相机的取景器。这张照片显示了通过数码相机取景器看到的通常看不见的红外光,它来自于电视遥控器发出的红外光。

这种类型的传感器对其监视的红外领域的突然变化很敏感,这意味着它们可以通过缓慢地进入并穿过其监视领域来绕过。Ross Kinard 给我发来了这张照片,显示了一个入口,上面有一个 PIR 传感器安装在左门口上方。

Ross Kinard 提供的照片

Ross 在下面的图表中描述了他成功绕过传感器系统的过程。

照片由罗斯·基纳德提供

由于传感器被设置在图表左上角的两扇门上,对他通过对角门的入口视而不见。他走到对面的墙边,沿着墙边前进,大部分时间都不在传感器的范围内。到达范围边缘时,他聪明地直接转向红外光束。通过这样做,他能够保持每四到十二秒迈出一步的轻快步伐。据罗斯说:“那部分相当容易。困难的部分是穿过去到门那边。然后我走得非常缓慢,每次移动大约两到四英寸,每次移动之间间隔约六秒。这是我一直搞砸的地方。我没有意识到我需要走得多慢,但最终我成功了。”

在我最喜欢的电影之一《鬼影特工》(1992 年)中,马丁·毕晓普(罗伯特·雷德福德饰)穿着氯丁橡胶服,以应对运动传感器。他的同伴(里弗·菲尼克斯饰)事先通过提高房间温度来匹配毕晓普的体温。毕晓普痛苦地迈出缓慢的步伐,达到了目标而没有触发警报。根据令人敬畏的节目《神话破解者》的工作人员,这个场景的许多元素是真实的。在《犯罪与神话》的第二部分(shopping.discovery.com/index.html),神话破解者——卡里、格兰特和托里——对抗了几种安全设备,包括 PIR 和超声波运动传感器。他们发现“缓慢低调”的技术对超声波传感器也很有效,后者使用高频声音而不是红外光。他们还发现氯丁橡胶服会暂时隐藏入侵者的热签名,使其对 PIR 传感器不可见。但最终,服装会吸收入侵者的体热,使其再次对传感器可见。他们还尝试将房间温度提高到 98°F 以欺骗 PIR 传感器,但这个测试失败了——传感器立即触发。他们通过在传感器前放置一块玻璃片来绕过 PIR 传感器,但这只有在玻璃的温度接近房间温度时才有效。在最令人惊讶的测试中,卡里在穿越超声波场时在自己前面铺了一张床单,警报没有触发。

红外传感器在重大抢劫中被黑客入侵

在一次重大抢劫中,详细记录在www.crimelibrary.com/gangsters_outlaws/outlaws/major_heists/2.html,一个聪明的小偷在营业时间内向红外传感器喷洒硅喷雾。这有效地使传感器失明,无法检测到硅涂层以外的热变化。

相机闪光

监控摄像头是我遇到的最常见的物理安全设备之一。但许多摄像头安装配置得如此糟糕,以至于一个业余人士可以轻松绕过它们。闪烁就是简单地使相机失明或过载,以至于无法记录任何有意义的东西。业余小偷多年来一直知道这种技术,但我很惊讶地发现它仍然对许多现代系统有效。来自费城地区的 CISSP Russell Handorf 提供了下一张典型相机安装照片。

照片由 Russell Handorf 提供

无技术黑客可能注意到的第一件事是相机的数据和电源电缆是裸露的。然而,在这个特定的安装中,电缆是装甲的,使其难以切断。此外,相机背面的电缆连接器是锁定的,使其难以拆卸。相机本身非常高端:Topica(索尼芯片组)型号 TP-936WIR-30C,配备 20 个 LED 红外夜视灯。

这个系统捕获的典型静止图像如下所示。

照片由 Russell Handorf 提供

那么什么是无技术黑客?我们称之为相机闪烁,其实就是用极其明亮的光线使相机失明。在下一张照片中,Russ 用 SureFire x300 LED 灯光闪烁。正如你所看到的(或者看不到的),相机被这束极其明亮的光线直接击中而完全失明。

照片由 Russell Handorf 提供

这种技术为攻击者提供了出错的余地。来自 SureFire 的间接击中或者来自较弱光线的直接击中都会产生不错的效果,就像下一张照片所示。

照片由 Russell Handorf 提供

其他光源也可以起到作用,即使距离很远。看看下一个图像捕获。这是我的“逮捕我”的脸。

用廉价激光笔快速划过会使我的脸难以辨认,就像下一个捕获所示。

下一个捕获显示了对镜头的直接击中的效果。正如你所看到的,图像中什么也看不清——相机完全失明。

你的监控系统容易受到这些攻击,你可能考虑使用更好的设备,安装额外的摄像头以覆盖多个角度,或考虑安装滤镜或反射罩以保护相机镜头。但请记住,放在镜头前的任何物体都会影响图像质量。在使用红外滤镜时要格外小心。它们可能会阻挡夜间照明所需的光线,从而有效破坏相机的夜视能力。

现实世界:机场受限区域 Simplex 锁绕过

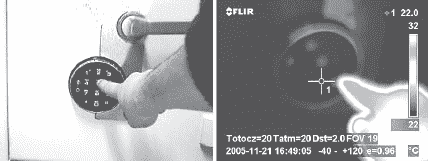

简单锁(如下所示的锁)有着恶名昭彰的声誉。

著名的安全研究员米哈尔·扎列夫斯基对这样的锁进行了高科技攻击,他的结果简直令人瞠目结舌。在他的论文“使用热成像破解保险柜”(lcamtuf.coredump.cx/tsafe)中,米哈尔表明,用户指纹残留的热量可以在几分钟后通过热成像设备检测到,如下图所示。

像《细胞分裂》这样的流行视频游戏也加入了这一行动。游戏中的照片显示了一个组合锁,就像山姆·费舍的热成像眼镜在一个卫兵输入组合后的片刻间隔之后看到的那样。

在我看来,米哈尔的真相比视频游戏的虚构更酷,但不管怎样,热成像都是一种相当棒的高科技攻击。但这本书是关于无技术的,所以让我们来看看无技术的选项。由于最常用的按钮上可能有一层薄薄的指纹油渍残留物,你可以用婴儿爽身粉洒在面板上,吹掉多余的部分,以找到组合按钮。或者你可以欺骗一个知道组合的用户触摸一些紫外线反应物质,这样当他或她触摸按钮时,你稍后可以用紫外线灯来看到哪些按钮被触摸了,有点像《国家宝藏》中的那个场景。你甚至可以用你强大的手眼协调能力和不易患上腕管综合症的特点来强行打开这些东西。

但到目前为止,我讨论的技术并不真正是无技术的。这些攻击需要实际的工具和一些装备,至少需要一些婴儿爽身粉。让我们完全放下技术,来进行一次真正的现实攻击吧。跟着我去机场,这里是一些最偏执和先进的安全系统的家园,我只带着我的眼睛和一个可选的数字相机,寻找一个理想的偷窥机会。

走过安检检查点后,我发现了几把 Simplex 锁,但它们看起来都像是管家的储物间。不过最终,我找到了一把 Simplex 锁,保护着一个看起来是办公室门的东西。门旁边是一个检查闸机的区域,当我走近时,一名飞行员走到门前,输入了数字并推开了门,露出了一个俯瞰跑道和一个计算机系统的有窗办公室。看到这把锁真的保护着一个真正的办公室,但很遗憾我错过了组合,我找了一个好地方坐下等待另一个飞行员再次输入密码。完美的座位应该相对靠近门,并且能够清楚地看到输入的按钮。我找到了完美的座位,就在我要坐下的时候,我看到了这个标志:

我忠实地无视了标志,坐在“受限区域”,拿出了我的笔记本电脑。我把相机放在键盘上,确保它不会被路过的人看到,并等待。我等待的时间不长。几秒钟之内,一个飞行员经过并按下了组合键。下面的静止图像可以说明问题。

尽管我已经以随机顺序呈现了这些静止图像(甚至可能删除了一两张),但信息仍然很清晰:肩窥监视很重要,特别是当你把热成像仪留在了其他裤子里时。飞行员推开门,让门敞开着。我举起相机继续拍摄。下一张照片显示了肩窥监视,第二轮。

我有意模糊了图像以保护无辜者,但即使如此,你能看到我看到的吗?我希望你能,因为这意味着这本书正在教会你一些东西。我知道你在照片中看不到任何东西,但你应该能够至少找出五个非技术型黑客会关注的项目以获取更多信息。你看到了吗?继续阅读之前试试看吧。

你觉得怎么样?显示器是个小事。我们在肩窥监视器上有一个完整的章节。那么显示器上的便签呢——一个小的,一个超大的?一个可能是条形码,另一个可能是任何东西。让我们深入一点。显示器的品牌呢?结合条形码,它可能会给你一个线索,关于谁负责机场的技术支持。社会工程学,有人感兴趣吗?那激光打印机呢?再次看到另一个可能列出打印机指令、IP 地址、打印队列名称等的便签。打印机的品牌可能会给我们提供另一个社会工程学的小花招。我们可以假装是打印机维修工。这里还有其他东西。你有没有注意到那台非常古老且变色的点阵打印机?它也有便签——不止一个。看看电话上方的标志。它可能有重要的分机号码吗?你有没有注意到海报?它可能包含对社会工程学攻击重要的行业术语吗?尽管我们也可以在办公室外做这个,但在这里也可以对航站楼的飞行员进行视觉解剖。他结婚了还是单身?前军人还是平民?整洁还是凌乱?这个列表可以继续下去。

下一张照片概括了这个现实场景的成功,因为我捕捉到了肩窥监视会话和一个充满潜在信息的房间,还有一个飞行员的挂绳和一串徽章。一张照片中有这么多选项。

这里的重点不是批评机场的安全措施,也不是批评飞行员的缺乏意识,或者批评 TSA 对整个事件的无动于衷。相反,重点是,即使在安全是头等大事的环境中,非技术型黑客也可以大显身手。如果在机场能够在短时间内收集到所有这些信息,那么在任何地方都是可能的。

^(1) M.W. Tobias。锁、保险柜与安全:国际警察参考手册两卷,Charles C Thomas Pub Ltd,2000。

^(2) 同前。

第五章:社会工程:我是如何闯入他们的大楼的

社会工程是一个无技术黑客工具箱中最重要的武器,但作为一个社会,我们对于那些擅长这门艺术的人有一种爱恨关系。我们喜欢“社会工程好人”如扎罗、克拉克·肯特和斯卡雷特·品潘尼尔;我们讨厌其他人,如罗伯特·汉森(电影《裂缝》的主题)、奥尔德里奇·埃姆斯或那些作弊的人。

重要的另一半。无论你对社会工程师有何看法,你至少应该了解这种心态,并学会如何保护自己和身边的人,因为社会工程师有一个巨大的优势:他们在你还没有意识到有游戏需要玩之前就已经在玩弄你了。

介绍

到这个时候,你可能已经注意到一个无技术黑客是机会主义者、演员和骗子的等量部分。安全专家将所有这些都汇总到一个术语社会工程师中。一个黑客尝试使用一种技术来看看他是否可以从中获得其创造者从未想过的有用结果。社会工程师与人际关系做同样的事情。

本章的第一部分由杰克·怀尔斯撰写。杰克是一名安全专业人员,在计算机安全、网络犯罪预防、灾难恢复和物理安全方面拥有三十多年的经验。他曾经培训过数百名联邦特工、企业律师、首席执行官和内部审计员,涉及计算机犯罪和安全相关主题。他难以忘怀的演讲充满了来自信息安全和物理安全战线的三十年个人“战争故事”。因为社会工程是无技术黑客的核心,而杰克了解社会工程,我将你交给他的有能力的手中。接管吧,杰克!

有多容易?

作为一名内部渗透团队的领队,我学习了我能够掌握的每一种利用方法来进行成功的内部渗透测试。就是在那些年里,我获得了大部分的社会工程经验。这些技能帮助我最终放下了我在垃圾场挖掘渗透团队的球衣,从“老虎队”世界中退休了,不败。尽管我有过几次险情,但我从未被阻止或被报告给安全人员,可能是潜在的盗贼或企业间谍代理人,尽管那是我扮演的角色 —— 实际上,那就是我。

1988 年,我是一家大公司的内部安全团队的一员。在几个场合,我有机会听到“黑帽子”(或恶意)组织在电话中针对受害者的对话。黑帽子们正在使用社会工程技能来获取专有信息,包括密码。我听到一名资深黑帽子对一个新手说的话至今仍然成立:“社会工程是入侵系统的最简单方法。”

攻击者为什么更喜欢社会工程作为他们的攻击向量?假设你是一名精英黑客,一家国际企业向你提供了巨额报酬,如果你能为他们提供其主要竞争对手公司网络的有效登录凭证。简而言之,他们想要一个或多个用户名和密码。

让我们称目标公司为国际缩写。作为一个“leet”黑客,你根本不觉得学习 Acronym 网络用户名称有任何挑战。大多数大型公司都会系统地分配用户名称,这些名称都是从员工姓名派生出来的。如果 Joe Doaks 为 Acronym 工作,他的用户名可能是几种变体之一:joedoaks、jdoaks、JDoaks@Acronym,或者类似的。如果你能学会员工姓名,你就能够找出用户名称。其中一个明显的方法是获取一本打印的企业电话簿(稍后会详细介绍)。但由于你是一个聪明而有能力的高科技攻击者,所以,你转而在 Acronym 的网站上搜索并找到了一些姓名。你有很多选择:高管、公关人员、技术支持经理、在采访中被引用的市场人员……一些电子邮件地址在这里和那里表明用户名称的结构可能是什么样的。太好了!现在你只需要一个密码。

我即将比较一个高科技黑客获取目标有效密码的步骤和一个无技术黑客获取密码的步骤。准备好了吗?以下是高科技步骤:

扫描 Acronym 的网络,看看是否有端口在互联网上监听。你可以在几秒钟内扫描整个 65,000 个端口的范围,但 Acronym 的入侵检测系统会像戴着汽车报警器的圣诞树一样响起。你太聪明了,所以你以隐身模式进行扫描。你必须低调缓慢地行动,每隔几秒钟扫描一个端口,最好是从你控制的庞大僵尸网络中的各个 IP 地址进行扫描。

扫描 Acronym 的网络,看看是否有端口在互联网上监听。你可以在几秒钟内扫描整个 65,000 个端口的范围,但 Acronym 的入侵检测系统会像戴着汽车报警器的圣诞树一样响起。你太聪明了,所以你以隐身模式进行扫描。你必须低调缓慢地行动,每隔几秒钟扫描一个端口,最好是从你控制的庞大僵尸网络中的各个 IP 地址进行扫描。

*在受害者机器上安装恶意软件。*假设你的端口扫描成功显示了一个开放的端口,接下来你想要将你的 rootkit 悄悄地放到 Acronym 的网络中。你编写了一个小脚本,可以利用十几个最近修补的漏洞,希望 Acronym 没有跟上网络上每个应用程序的修补。你打包和加密了一个利用 Internet Explorer、Quicktime、Yahoo 工具栏、WinAmp 和其他流行应用程序漏洞的代码块,并将其发送出去。像赚取你的第一百万美元一样,获得第一个受害者是最困难的。但由于你是如此“leet”,我们将假定你成功地将你的代码安装到了 Acronym 的网络计算机之一上。

*在受害者机器上安装恶意软件。*假设你的端口扫描成功显示了一个开放的端口,接下来你想要将你的 rootkit 悄悄地放到 Acronym 的网络中。你编写了一个小脚本,可以利用十几个最近修补的漏洞,希望 Acronym 没有跟上网络上每个应用程序的修补。你打包和加密了一个利用 Internet Explorer、Quicktime、Yahoo 工具栏、WinAmp 和其他流行应用程序漏洞的代码块,并将其发送出去。像赚取你的第一百万美元一样,获得第一个受害者是最困难的。但由于你是如此“leet”,我们将假定你成功地将你的代码安装到了 Acronym 的网络计算机之一上。

枚举目标网络。 恭喜!你已经进入了 Acronym 的网络。但它有多大?它有多少子网?它使用路由器还是交换机?什么连接到什么?你必须仔细绘制出网络图,一直隐藏你的活动。而在今天的竞争激烈的网络环境中,你可能还需要抵御其他黑客的攻击,或者至少封堵你进入的安全漏洞,这样一个不够小心的黑客就不会擅自进入并暴露你的身份。

枚举目标网络。 恭喜!你已经进入了 Acronym 的网络。但它有多大?它有多少子网?它使用路由器还是交换机?什么连接到什么?你必须仔细绘制出网络图,一直隐藏你的活动。而在今天的竞争激烈的网络环境中,你可能还需要抵御其他黑客的攻击,或者至少封堵你进入的安全漏洞,这样一个不够小心的黑客就不会擅自进入并暴露你的身份。

找到并复制加密的密码文件。 让我们假设 Acronym 运行的是一个 Windows 网络。你可能会使用类似pwdump的工具来获取一个可用的密码哈希的副本,然后将其传输到你自己的网络,以尝试获取所有那些有价值的密码的明文。你必须从一个 Acronym 计算机移动到另一个,就像一系列的跳板,不断靠近主密码服务器。当然,你必须在隐匿你的活动的同时进行所有这些操作,修改日志和更改注册表键,以使某些文件不更新它们被访问的日期。

找到并复制加密的密码文件。 让我们假设 Acronym 运行的是一个 Windows 网络。你可能会使用类似pwdump的工具来获取一个可用的密码哈希的副本,然后将其传输到你自己的网络,以尝试获取所有那些有价值的密码的明文。你必须从一个 Acronym 计算机移动到另一个,就像一系列的跳板,不断靠近主密码服务器。当然,你必须在隐匿你的活动的同时进行所有这些操作,修改日志和更改注册表键,以使某些文件不更新它们被访问的日期。

运行自动破解工具来对加密的密码文件进行破解。 有了密码哈希在手,以及你在 Acronym 网络上的活动被谨慎隐藏,你启动 John the Ripper,并装载了你所有喜爱的字典和一个巨大的彩虹表。一旦这个过程开始,你可能在不到一个小时内就会有一些密码。(如果你想看到这个在实验室条件下运行的情况,请查看 SecurityWise 视频,“密码破丨解丨器的工作原理”,地址为

运行自动破解工具来对加密的密码文件进行破解。 有了密码哈希在手,以及你在 Acronym 网络上的活动被谨慎隐藏,你启动 John the Ripper,并装载了你所有喜爱的字典和一个巨大的彩虹表。一旦这个过程开始,你可能在不到一个小时内就会有一些密码。(如果你想看到这个在实验室条件下运行的情况,请查看 SecurityWise 视频,“密码破丨解丨器的工作原理”,地址为video.google.com/videoplay?docid=4683570944129697667)。

啊呀!那太牛了,但你成功了。而且只花了大约一个星期。现在让我们用同样的目标——在 Acronym 的网络上获取一个有效的密码——以非技术的方式来做。准备好了吗?数数这些步骤:

打一个电话。

打一个电话。

再打一个电话。在你聊天的时候,请求并收到有效的登录凭据。

再打一个电话。在你聊天的时候,请求并收到有效的登录凭据。

巴达-宾,巴达-完成。等一下,我会向你展示这是如何可能的。现在,把这两个过程并排放在一起,你就会明白为什么黑客觉得社会工程比高科技攻击更容易。

两步版本是困难版本。有时,社会工程学之神会把宝贵的信息直接送到你面前。有一天,我站在西雅图的一个街角等公交车,听到我附近的两名工人讨论他们公司的网络。一名员工向另一名员工描述了他酷炫的新密码,当众说出来。他可能认为这样做是安全的,因为他觉得匿名。但当我不可思议地回头看时,看到一个人在衣服口袋里挂着他的员工身份证。那上面写着他的名字。就在亚马逊公司的标志上方,而亚马逊公司的总部就在两栋楼的距离之内。太神奇了。

社会工程学可以如此简单。

更好的是:社会工程学不依赖于一件有问题的高科技设备来发动攻击。相反,它利用对手心理的熟练攻击。大多数情况下,只需一个剪贴板和一张廉价的名片就能完成。因此,除了简单外,社会工程学也可以非常便宜。(即使坏人也担心成本削减对利润率的影响。)

在过去的十五年里,我亲身体会到成为一名有效的骗子有多容易,因为我领导了几支内部渗透团队进入客户的建筑物,这些客户雇佣我们来测试他们的漏洞。我们在他们的建筑物里漫游,假装是员工,从未失败或被抓住。我们遇到的每个人都认为我们在那里是合理的。

那是怎么可能的?为什么?这就是人性。

人性,人的弱点

这当然不是第一部讨论社会工程的著作。你阅读越多关于这个主题的各种文章和书籍,共同的主线就越清晰地开始浮现。社会工程师将我们的同情心、乐于助人的人性转化为对我们的利用。

关于这个主题的最佳书籍之一来自被广泛认为是社会工程之王的凯文·米特尼克。他的书《欺骗的艺术:控制安全的人类因素》通过一个又一个故事展示了人类善良的可利用性。

米特尼克经常假装是一个有麻烦或问题的人,只要从他与之交谈的人那里得到一点点信息就能解决。通常,他请求的信息不会让目标人物觉得是敏感数据。例如,如果你在一个全国银行连锁的银行分行工作,有人打电话询问同一连锁中另一家银行的地址,这似乎不是你应该隐瞒的信息。所以人们回答了他的问题。在谈话中,他们无意中泄露了更多信息:只有内部人员才使用的行话术语。一种表格的官方名称。账号中有多少位数字。

米特尼克擅长组合这些无害的数据,并利用它们来获取更多数据。如果有人打电话给你,使用你的业务内部俚语,似乎熟悉你办公室独特的编号系统,甚至反映了你对管理层和客户的感受,你会认为那个人是“我们”,而不是“他们”。我们总是希望帮助“我们”。

我当然不反对善良。但它应该与警惕共存。针对这个讨论,让我们考虑从未成为员工且不属于你的建筑物的人的威胁。那种陌生人应该很容易识别,并且很容易停止,对吗?对吗?

喂?这个东西在吗?

“不属于建筑物的陌生人”是我内部渗透团队所属的类别。当我们在建筑物里自由行动时,我们绝对不属于那里(除了被雇佣去尝试进入那里之外,但员工们都不知道)。检查你的建筑物是否可能存在间谍活动或未来恐怖主义活动的人也属于这个类别。理论上,建筑物内部的一些员工应该最终意识到有一个木马在营地中。有人已经越过了围墙的任何安全措施,进入了内部。然而,这从未是我们遇到的情况。

当我以此为生计数年时,我们被雇佣时期望被抓住。我们的攻击设计成随着我在建筑物里的团队停留时间越来越大胆。几乎每次工作结束时,我们都会公开地四处走动,仿佛我们在那里工作一样,几乎希望被某人抓住。但我们从未被抓到!员工们一次又一次地表现出轻信的幸福。

拜托。善良和渴望帮助是一回事。当个傻瓜是另一回事。三十多年来,我观察到人们对这个问题的意识缺乏。多年来,我看到的有关这种无声但强大威胁的文章相对较少。

我们当时表现不错,但我怀疑外面有很多坏人比我们更擅长,而且他们不会像我们一样最终被抓住。我们当时也遵循了一些我们认为无关紧要的自我设定规则。对于我们来说,采用强行进入,使用撬棍来打开门或窗户是不允许的。我们的主要工具是冷静的头脑和社交工程技巧。因此,如果我们在这些自我设定的限制下从未被发现,想象一下,一个冷酷、狡猾的攻击者是多么容易攻击你,而且他们在玩的是高风险的游戏:财富与监狱。

你的组织需要警惕起来。为此,让我给你展示一个具体的例子,说明我是如何欺骗员工给我提供敏感信息的。然后我们可以开始加强你们的防御姿态。

一步胜过两步

有时,社会工程学之神会把机会送到你手上,正如约翰尼的朋友 bR00t 所说:“有一天,我站在西雅图的一个街角等车,我听到我附近的两名工人正在讨论他们的公司网络。一名员工向另一名员工描述了他的新密码,公然说了出来。他可能觉得这样做是安全的,因为他觉得匿名。但当我惊讶地回头看时,看到了一个怎样疯狂的人在街角大声说出他的密码,在他的工装裤口袋里晃动,挂着他的员工身份证。那上面有他的名字。就在亚马逊公司的标志上面,而他们的总部就在两栋楼外?令人惊讶。社会工程学就是这么简单。”

受害者的心理

我们中的任何一个人,在任何时候,都很容易成为某种形式的社会工程的受害者。完全消除风险是不可能的。有一些事情可以和应该做到尽可能地减少风险,我会在本章后面讨论其中一些。

如果没有一定形式的培训(和实践)来学习如何抵制社会工程师,你很容易成为受害者,甚至不自知。

我们的思维方式非常信任和可预测,这意味着与常态明显偏离的行为可能会让我们觉得如此不可能,以至于我们没有考虑到应对的方法。这就是社会工程师所依赖的。没有意识到这个问题,也没有理解到我们的思维如何会被愚弄,对抗社会工程几乎没有什么防御。

“社会工程学永远不可能对我们公司起作用!”

那是一个下午,我和一位亲密的朋友谈论总体安全和社会工程威胁时说的。我曾经讲述了我作为渗透测试者的一些冒险经历,但我的朋友认为她所在的组织对我的伎俩太敏锐了。“我们有良好的安全措施,我们的员工不会上当,不会向任何人透露电话中试图获取信息的人,”她坚持说道。

我说:“给我九十天的时间,这样你就不知道我什么时候会打电话,我会测试你的理论。”

她同意了,有一个条件。当攻击发生时,她希望我把它录音,并把录音带给她作为她与员工分享的培训辅助材料。我喜欢这个主意。比赛开始了!

几周后,我打了电话。

“下午好,”一个友好的声音回答道。“医疗集团,我是玛丽。我可以帮你吗?”

我立即戴上了我的医生帽子,“是的,我是威尔斯医生,”我开始说。(即使这完全是假的,说起来也很有趣)。 “我打电话是想求个帮忙。我们在里士满也有一个类似你们的诊所,我们正在考虑购买一个新的医疗账单系统。你们的会计部门是否使用全自动系统,如果是的话,你们喜欢吗?”我的友好声音没有引起她的怀疑。这是一个表面上无辜的问题。

“是的,我们提供支持,”她说。“它叫做医生数据库,我相信他们位于科罗拉多州丹佛。”

到目前为止,一切都很顺利。她似乎愿意再多聊一会儿,所以我问了更多的问题。“他们在你遇到问题时提供支持吗?我们从购买医疗计费系统的朋友那里听到了一些噩梦般的故事,他们支付后却得不到支持。”

“是的,我们对他们的支持非常满意,”玛丽回答道。

“关于升级和需要修复的事情呢?他们有本地派人去处理计费系统的事情吗?”

“不,他们所有的事情都是通过连接到系统的调制解调器完成的。我们从未遇到过他们需要来这里的问题。”

我继续追问。“在我们做出如此重要的决定之前,我想与医生数据库的某个人交谈,以确保这对我们来说是正确的计费系统。你能给我打电话时与之合作的技术支持人员的姓名和电话号码吗?有些技术人员非常难以理解。当问题出现时,我与我们的管理员将要合作的人交谈后,我总是感觉更加自在。”

玛丽显然与医生数据库有良好的工作关系,因为她似乎很乐意告诉我一个名字。“是的,我们与杰瑞·约翰逊合作,他真的很好说话。如果你在东海岸时间下午六点前打电话,他应该在办公室里。他们的电话号码是 800-555-1212,他们有人在电话上提供 24 小时支持。

她并不知道,我现在几乎已经得到了我所需要的一切。只剩下一个问题,我就可以礼貌地说声谢谢并告别了。“玛丽,感谢你抽出时间帮助我。在我们得到新的计费系统后,如果我们的管理员有任何用户问题,你介意我办公室的人给你们的数据库管理员打电话吗?向实际使用系统的人询问问题总比试图让供应商回答简单的问题容易得多。我保证我们不会打扰你。

她说她是数据库管理员,很乐意为我们解答一些问题。(生活在友好的阳光明媚的南方真是太美妙了。)

“非常感谢你帮助我,玛丽,”我礼貌地结束了。“只有在他真的遇到困难时,我们的管理员才会打电话给你。祝你周末愉快,再次感谢。”

我从玛丽那里得到了什么?

这个看似无辜的电话给了我最后进攻所需的一切。以下是我得到的:

她的名字是玛丽,她是医疗办公室的数据库管理员。

她的名字是玛丽,她是医疗办公室的数据库管理员。

他们使用的医疗计费系统来自位于科罗拉多州丹佛的一个叫做医生数据库的公司。

他们使用的医疗计费系统来自位于科罗拉多州丹佛的一个叫做医生数据库的公司。

他们在丹佛合作的技术支持人员叫杰瑞·约翰逊。

他们在丹佛合作的技术支持人员叫杰瑞·约翰逊。

杰瑞通过调制解调器访问他们的计算机进行工作

杰瑞通过调制解调器访问他们的计算机进行工作

对于一位漫不经心的观察者来说,这并不是很危险的信息。大部分似乎是大多数人愿意分享的常识。请注意,我没有询问她的电脑情况,当然也没有询问任何有关登录 ID、用户名或密码的信息。

最后的诈骗

两周后,星期五下班前的几分钟,电话在医疗组织响起。

约翰勉强在第三声铃响后接听电话,知道那么晚打来一个有问题的电话可能会让他错过一些宝贵的周末时光。“下午好,医疗组织,我是约翰。我能帮你吗?”

我假装用上了我最好的社交工程声音,开始了我的攻击。“你好,约翰,我是来自丹佛医生数据库的比尔·詹金斯。我们正在致电我们所有的客户,关于我们医疗账单系统出现严重问题的事情。似乎我们上次的更新中有一个我们直到今天下午才发现的病毒。这导致所有应收账款记录都被损坏。我们整个技术支持团队正在尽快致电我们的客户,告诉他们有关这个问题。我知道玛丽通常和杰瑞·约翰逊一起工作,但他目前正在为另一个客户工作,并要求我处理你的系统修复。我能和玛丽交谈吗?”

有片刻的沉默。我感觉到约翰对于浪费他三天周末的第一个晚上的可能性感到不安。他最终回答道。“随着假日周末的到来,玛丽今天休假了。当她不在时,我会充当她数据库工作的后备,并且如果可能的话,我会尝试帮忙。”

情况正在好转!我开始设下陷阱。“玛丽不在吗?”我试图在我的声音中传递一些恐慌。“约翰,我需要登录你的系统来修复这个问题,但我没有杰瑞的信息在我面前——你知道,你的调制解调器拨号号码、登录 ID 和密码。如果我们需要从玛丽那里得到这些,我们可能会有问题。那个病毒可能在你的网络中自由传播整个周末。”然后我闭嘴,让沉默来说服他。

成功了。我听到他在翻看一些文件。“我在她的笔记本上找到了。电话号码是 555-867-5309,登录 ID 是 doctor,密码也是 doctor。”

我进行了我的干得好例行公事,让他完全放心。“约翰,你帮了大忙,我可以接下来的事情了。清理这个问题大约需要四个小时,我知道今天是星期五下午。我觉得你没必要留下来。我会安装修复程序,当你周二回来时,一切都会恢复正常。再次感谢你的帮助。周末愉快!”

当松了口气的约翰挂断电话时,那可能是他最后想到“比尔·詹金斯”的时候了。你知道的,直到他的老板稍后给他播放录音为止。

为什么这个骗局会成功呢?

没有一点意识培训,以及在与电话中的陌生人交谈时保持一点怀疑,任何人都可能上当受骗。

许多听过这个两部分攻击的数百(也许成千上万)人告诉我,他们也会上当。那个最初无辜的电话打开了一个非常可信的第二个电话,其中王国的钥匙被泄露。从周五下午到周二早上,那台电脑可能发生了很多事情。真正的医生数据库(名称已更改 - 这不是他们的真名)知道这件事吗?绝对不知道!他们不会知道有黑客在拿他们的名字开玩笑。杰瑞·约翰逊是真正为医生数据库工作的人吗?绝对是!玛丽经常和他一起工作。但比尔·詹金斯是我想象出来的,精心放置在一个由大量真实事实构成的场景中,使之变得可信。这些事实是我从他的同事那里社会工程出来的。

除了社会工程攻击向量之外,医疗组织的密码也极其不安全。我不太喜欢基于字典中的单词的密码,但这个话题超出了本书的范围。如果你想深入了解,可以查看 Mark Burnett 的《完美密码》。

对抗社会工程攻击

对抗社会工程的最佳防御之一是意识。每个员工都应该接受关于社会工程如何轻易被利用、如果不被察觉会构成的巨大威胁以及一些简单的对策的教育。在这一部分,我们将看一些在计划防御可能的社会工程攻击时你需要考虑的最重要的事情。

愿意提问

如果有一件事是我在年幼时学到的,那就是永远不要害怕提问。如果你不知道答案,就问。这在我四年级的数学测试中并不奏效,但在其他地方却取得了很好的效果。提问显示出智慧。因为认为自己什么都知道而不提问是愚蠢的表现。即使你知道答案,提问也提供了一种巧妙地衡量他人对你可能正在讨论的话题的知识的方式。人们也喜欢假设事情。我可以假设因为你给我打电话问问题,你一定对这个主题有一些了解,否则你为什么会给我打电话呢?

面部和身体表情也是人们交流的方式,但当你在电话上进行对话时,这并没有什么帮助。通过向任何可疑的来电者提问,你将赶走大部分人。要求提供一个可以回拨的电话号码。这并不能保证什么,但我经常在这个问题之后看到潜在的社会工程师挂断电话。他们没有准备好一个无法追踪的号码。

提前决定,并写入政策中,关于公司电话将回答和不回答的问题种类。这是一个可以让员工参与的领域。在每月的会议上,你可以进行“社会工程攻击演练”。我从来不喜欢角色扮演的活动,但这是一个角色扮演既有趣又有效的领域。打进来的电话可能涉及工业间谍活动、竞争间谍活动、有意的破坏、简单的好奇心或任何其他事情。如果“保卫”公司的团队准备好可能会在电话中被问到的问题,他们很可能会涉及到大多数真正的社会工程师问的问题。当他们在角色扮演的情景中接电话时,他们受益于在回答问题前经过仔细考虑的演练。

一旦我们的员工意识到这种威胁,他们在稍微奇怪的电话来临时就会立即警惕起来。你的电话意识也会提高。当然,电话接线员不应该对来电者粗鲁或无礼,但完全有可能坚定和警觉而不显得无礼。如果来电者是合法的,他们甚至可能会欣赏你愿意保护公司信息的意愿。在一个收银员礼貌地要求看你的身份证照片的商店购买信用卡,你难道不觉得更安全吗?

安全意识培训

我惊讶地发现员工真的对提高公司的安全姿态感兴趣。但这是有道理的:如果公司成功,他们也会成功。至少,他们的薪水是有保证的。

经过一段时间的安全意识培训后,与会者成为了持续培训的积极参与者。他们会给我寄来与安全相关的文章。我惊讶地发现我的培训已经成了一个完整的循环。现在,我的学生们已经成为了老师,对我们所有人来说,最终结果都是极其有益的。随着非正式安全倡导者网络的扩大,安全变成了一个有趣的挑战,而不是一项繁重的任务。

海报

随着我的自制意识研讨会的开展,我的意识海报活动也开始起飞。我认为通过海报传播信息是个好主意,但我想制作的海报必须是有效的、引人注目的,而且价格便宜。我自己设定的标准还要求它们在标准复印机上易于复制。带着这些想法,我坐下来看了一本剪贴画书,发挥了一下稍微狂野的想象力。大约两个小时后,我有了足够的剪贴画图案和恰当的聪明话语,可以设计出未来两年的海报。我每三个月向一些特定的人群发送一张新海报。不久,其他人也打电话过来要求加入我的海报接收名单。有些人开始收集它们,把它们排列在墙上。

制作海报很容易,但你必须做对,否则你不会得到结果。请记住,绝大多数员工不在 IT 部门工作,因此不理解我们的专业术语、首字母缩略词和俚语。你不希望制作一张你认为很棒的海报,而你的目标受众认为它毫无意义、令人费解或者烦人。你知道的:“SB1386:这是法律!”如果你不是从事 IT 工作(而且不在加利福尼亚),你根本不会知道这张海报试图鼓励你记住强制企业保护客户个人身份信息的州法案。

这里是一些我对制作受欢迎且容易记住的安全海报的建议:

使用简单的语言,而不是非 IT 人员不懂的首字母缩略词和技术术语。

使用简单的语言,而不是非 IT 人员不懂的首字母缩略词和技术术语。

一个海报,一个想法。不要张贴五个、十个或二十个重要的要点的备忘录。那样既不容易记忆,也不容易阅读。没有全球范围的海报配给。如果你有更多要说的,你总可以再做一张海报。但是尽量每张海报只传达一个想法。理想情况下,简单明了并且用不到十五个字表达。

一个海报,一个想法。不要张贴五个、十个或二十个重要的要点的备忘录。那样既不容易记忆,也不容易阅读。没有全球范围的海报配给。如果你有更多要说的,你总可以再做一张海报。但是尽量每张海报只传达一个想法。理想情况下,简单明了并且用不到十五个字表达。

尽可能使用幽默。安全本身并不好笑,但是如果你想要获得同事们的注意,幽默比试图强迫或威胁要好得多。

尽可能使用幽默。安全本身并不好笑,但是如果你想要获得同事们的注意,幽默比试图强迫或威胁要好得多。

关注流行文化。基于海盗(加勒比海盗)、卡通角色(怪物史莱克,任何皮克斯相关的内容)等内容的海报更受欢迎。你只需要有丰富的想象力、一点点 Photoshop 技巧,以及对安全的了解(以及如何避免侵犯版权)。

关注流行文化。基于海盗(加勒比海盗)、卡通角色(怪物史莱克,任何皮克斯相关的内容)等内容的海报更受欢迎。你只需要有丰富的想象力、一点点 Photoshop 技巧,以及对安全的了解(以及如何避免侵犯版权)。

强调你想让用户采取的特定行动。你可以制作一张印有潜行人物的海报,上面写着:“记住:黑客想要你的密码!”但员工应该如何应对?更好的做法是:“密码越长越强大!选择超过 14 个字符的密码。”

强调你想让用户采取的特定行动。你可以制作一张印有潜行人物的海报,上面写着:“记住:黑客想要你的密码!”但员工应该如何应对?更好的做法是:“密码越长越强大!选择超过 14 个字符的密码。”

将海报用作加强。即使是世界上最好的安全意识海报,也无法改善你的安全文化。海报最好用作提醒,加强员工已接受的更深入的培训。

将海报用作加强。即使是世界上最好的安全意识海报,也无法改善你的安全文化。海报最好用作提醒,加强员工已接受的更深入的培训。

如果你喜欢制作经济实惠的海报但是却苦于没有吸引人的点子,你可以在网上找到很棒的口号。查看 Gary Hinson 在www.noticebored.com上的巧妙作品。或者在www.ussecu-rityawareness.org/highres/security-awareness.html上获取更传统的例子。

大约六个月后,我开始将这些海报寄给任何想要的人,有一天一个我从未在我们大楼里见过的陌生人来找我。他来到我的桌子前,打了个招呼,介绍自己是我们大楼里一个小组的企业外部审计员。我认识并与我们自己的内部审计员一起工作过,但这是我第一次见到真正的外部审计员。在我们握手的头几秒钟,我有种来自小学的感觉:“该死,校长来看我了;我做错了什么?”我不想经常感受到这种受到威胁的感觉。但他很快让我感到放松,告诉我他想见见设计这些海报的人。它们如此简单而有效,以至于他想把这个想法带回他的公司。我说谢谢,自便。(外部审计员难道不是想要什么就能得到什么吗?)这真的给我敲响了一记警钟。你可以张贴各种各样的海报,但对于审计员来说,它们都传达着同样的信息:尽职尽责。

我甚至开始了一个比赛,看看谁能提交最有趣的海报建议,用于明年的海报。我准备了奖品等一切。只需要一点点想象力,你就可以创造属于自己的海报。玩得开心!

视频

随着我内部安全意识研讨会的需求开始增加,我面临着一个不断增长的问题。越来越多的小组想要看这个演示文稿,而我不可能到达所有的小组。毕竟,给这些研讨会是我所在的小组根本不应该做的事情。我的下一步是建议制作一部视频,并由我无法到达的所有小组使用。最初的反应是这将会太昂贵。一个高质量的视频每分钟制作成本可以超过 1000 美元。以这样的价格,甚至一个 30 分钟的视频对于大多数小组的运营预算来说都是不可能的。

我心中构想的要简单得多。在一位朋友和一台视频摄像机的帮助下,我在不到两个小时的时间内几乎零成本地制作了视频。为了看看效果如何,我们在我向一个小组做 30 分钟演示的整个过程中一直运行摄像机。然后我们制作了一个只包含所用幻灯片的视频。剩下的一个小时用于将这两个视频剪辑在一起。我们的目的是尝试几次,直到做得好为止。我们试图想出一些既便宜(当时最重要的部分),又有效的东西。我们完全没有想到我们的第一次尝试会有多么成功。超过 100 份副本被寄到公司各处,并且大多数副本在接下来的一年中都被播放了多次,以确保每个人都有机会看到它。据我所知,它仍然在播放中。

视频创作工具

你可能想要查看一些软件解决方案,可以帮助你制作意识视频。来自 Techsmith 的基于 Windows 的Camtasia产品套件(www.techsmith.com)是一个很好的开始。它可以记录您在计算机屏幕上的任何操作,并将其渲染为视频 - 基本上是视频屏幕捕捉。配以配音,这是展示网络上应该做和不应该做的完美方式。Mac 用户可以考虑来自 Ambrosia Software 的 Snapz Pro X(www.ambrosiasw.com),也是一个很好的选择。这两种工具都允许您捕捉屏幕视频、演示文稿和实时音频。如果你有幸拥有 MacBook 或 MackBook Pro 笔记本电脑,你还可以使用内置的视频摄像头来录制视频素材,并使用 iMovie 来制作你的视频演示。巧妙地!不需要摄像机就可以制作视频!

我把这些都分享在这里是有原因的。如果我能做到,你或你公司的某个人也能。我发现自制视频相当受欢迎。从某种意义上讲,如果它们是‘真实生活’而不是过度商业化的,它们会获得某种额外的可信度。用来创建它们的设备正在变得越来越复杂,成本也越来越低廉。如果你自己尝试一下,我想你会对结果感到惊喜的。

对于一个几乎没有花费就制作出相当不错的自制安全意识视频的 IT 部门的示例,请查看 WatchGuard Technology 的 LiveSecurity 团队的工作:

WatchGuard Technologies 的“Drive-by Download”视频

video.google.com/videoplay?docid=-3351512772400238297&q=livesecurity “Syngress 作者的反直觉智慧"

这看起来很昂贵,但是它是在一个酒店房间里用两盏灯、一台摄像机和一块黑色天鹅绒带胶带拍摄的。

video.google.com/videoplay?docid=-2328105253826896657

如果你喜欢这些,你可以通过访问www.video.google.com并搜索“WatchGuard LiveSecurity”来看到更多。

如果你是美国公民,你也可以从国防部获得免费的信息保障培训视频。其中许多适合向非技术人员展示。有关信息,请访问iase.disa.mil/eta/iaetafaq.html。

证书

公司里的另一位员工对我的研讨会、海报和视频感到惊喜:内部审计员和律师。与外部审计员一样,内部人员认为所有这些工作提供了许多关于安全审慎尽职的例子。我们的努力表明我们的公司正在尽最大努力防止计算机安全违规行为,无论是内部还是外部的。为了帮助宣传研讨会的信息,并进一步证明我们对安全意识培训的承诺,我最终创建了一份“出席证书”,并发送给每位参与者。

尽管它们制作成本低廉,但最终产品看起来非常专业。事实上,当我在公司里四处走动时,我看到许多挂在前参与者桌子附近的证书。您可以像我一样轻松创建自己的公司证书。您只需要一些优质的证书纸(空白纸)、文字处理器和激光打印机。在尝试不同字体和字号后,您可以保留一个模板,只需合并名称即可创建文档。它们看起来与您见过的任何专业证书一样,您将拥有另一件内部审计员喜欢看到挂在墙上的东西。

对抗内部威胁

内部威胁是无处不在的。我所读过的关于安全违规概率的每一项统计数据都指向公司的“内部”。这种攻击向量如此复杂,以至于我无法在这里充分展示。欲了解更多信息,请参阅 Eric Cole 博士和 Sandra Ring 合著的内部威胁:保护企业免受破坏、监视和盗窃。这是一本关于非常重要主题的优秀书籍。

通过在线搜索,您还可以找到最有可能从事间谍活动或欺诈的人格类型的简介。美国军队准备了一份这样的文件,可在以下网址找到:

www.smdc.army.mil/ADR/emotion/emoteT1.htm#Behavior 与间谍活动相关的模式。

您和您的公司需要继续进行安全意识宣传多久?可能要一直持续到您继续工作和计算机继续存在。我远非末日论者,但随着计算机渗透到我们生活的方方面面,计算机安全问题变得更加重要。

安全意识和抵制社会工程学起初似乎是一种负担。 但实际上并非如此。 学会质疑陌生人并保持警惕很快就会变成第二天性。 想想你一生中学到的所有其他安全行为。 当你身处拥挤的地方时,你学会了不要炫耀一大把现金。 当你去厕所时,你学会了不要把钱包放在餐桌上不看管。 当你穿过城镇的不良地区时,你学会了迅速而有目的地走。 当你离开时,你学会了锁门。 这些已经根深蒂固地融入了你的习惯中,只有极少数有心理障碍的人会说:“因为所有的风险,我永远不会离开家。”

对社会工程学的抵制和非技术黑客的抵抗可以变得同样直观和根深蒂固。 关键是保持警觉,并在努力告知身边人有关风险和对策时保持警惕。

第六章:Google Hacking 展示

一个称职的无技术黑客可以通过观察周围的世界积累大量重要数据。但通常这些数据本身是完全无用的。当将数据转化为信息时,好莱坞告诉我们,黑客会在他的黑色墙壁、红灯光的房间里拥有三十二块等分的等离子屏幕,这会让北美航空防御司令部的计算机中心感到羞愧。在现实生活中,黑客甚至不需要自己的电脑来进行必要的研究。如果他能到达公共图书馆、金可的或者互联网咖啡馆,他就可以利用 Google 将所有数据加工成有用的东西。有时,黑客会利用 Google 搜索目标和敏感信息。

这一章节节选自我的书 Google Hacking for Penetration Testers, Volume Two,展示了当黑客仅凭借搜索引擎和一点创造力时的能力。但要注意——这并不是无技术含量的黑客行为,而是我所谓的低技术黑客行为。尽管如此,Google Hacking 是每个无技术黑客工具库中不可或缺的工具,一旦你看到本章的示例,我相信你会明白为什么。

引言

这一章节节选自我的书 Google Hacking for Penetration Testers, Volume 2. 在知道行内黑客中,Google 黑客技术可谓是最为知名的一种无技术黑客技术,已成为每个攻击者工具库中的标配。我通常不喜欢重新印刷,但有时候向你提供内容比指向内容更重要——并要求你为此付出更多的辛苦赚来的钱。所以,考虑到这一点,我呈现了这一章,从现在已经相当著名的 Google Hacking 书籍中精选而来。由于这是一次重新印刷,所以本章的格式和风格与你现在手中的书的其余部分不符。我希望你能理解。享受吧。-约翰尼

引言

一个自尊的 Google 黑客会花数小时在互联网上搜寻有趣的东西。他们不断地进行搜索,从中找到简洁、有效的查询,并因分享这些查询和交换他们的发现截图而感到兴奋。我知道,因为我亲眼见过。作为 Google Hacking 数据库(GHDB)和 johnny.ihackstuff.com 上的搜索引擎黑客论坛的创始人,我对 Google 黑客社区所创造的东西感到非常惊讶。事实证明,传闻是真的——创造性的 Google 搜索可以揭示医疗、金融、专有甚至机密信息。尽管有政府法令、法规和保护法案,如《医疗保险移植和责任法案》(HIPAA)、《萨班斯—奥克斯利法案》(Sarbanes-Oxley)和《格雷厄姆-利奇-布莱利法案》(Graham-Leach-Bliley),以及安全监管机构的不断呼吁,但这个问题仍然存在。东西仍然出现在网络上,而 Google 黑客迅速地将其抓取。

在我努力将威胁置于聚光灯下的过程中,我开始在诸如黑帽大会和 Defcon 等安全会议上谈论谷歌黑客的话题。此外,我被邀请撰写我的第一本书。经过几个月的写作,我以为我们的事业终于会引起广大社区的关注,并且变革即将到来。我只是知道人们会谈论谷歌黑客,并且对这个问题的认识会增加。

谷歌黑客,第一版,产生了一些影响。但没有什么能像“谷歌黑客展示”那样引起轰动,这是我臭名昭著的谷歌黑客会议演讲中的有趣部分。对我来说,展示并不是什么大不了的事情——它不过是我见过的一些疯狂的谷歌黑客截图而已。我从我创建的有趣的谷歌查询池中借用,以及社区中得到的大量查询;我捕捉了截图,一次呈现一个,一边做出俏皮的评论。每次我呈现展示,我都成功地把观众搞得笑声不断,因为只靠一个浏览器和一个搜索引擎武装的黑客的荒谬有效性。这很有趣,也很有效。每次演讲后,人们都会讨论那些截图几个月。毕竟,那些照片代表了谷歌黑客工作的火热中心。

将展示包含在Google Hacking的本版中是有道理的。为了保持展示的原始格式,本章将以照片为主,言辞为辅,因为照片可以说明一切。本章中的一些截图已经过时,有些在网络上已经不存在了,但这是个好消息。这意味着世界上某个地方,有人(也许是无意中)已经从googledork的级别毕业,并向更好的安全姿态迈进了一步。

无论如何,我保留了许多过时的照片,作为提醒那些负责保护在线资源的人的鲜明例证。这些照片证明了这种威胁是普遍存在的——它可能发生在任何人身上,历史已经证明它几乎发生在每个人身上。

所以,让我们毫不犹豫地享受这个由我自己和谷歌黑客社区的贡献带来的谷歌黑客展示的印刷版本。

极客东西

这一节是关于计算机东西的。它涉及技术东西,是极客的东西。我们将看看一些谷歌黑客发现的更有趣的技术发现。我们将首先看一下一些真正不应该在线上的实用工具,除非你的目标当然是帮助黑客。然后我们将看看开放的网络设备和开放的应用程序,都不需要进行任何真正的黑客攻击就可以访问。

实用工具

任何自重的黑客都有一套工具箱供其使用,但这一节中工具有趣的地方在于它们在线上——它们在一个 Web 服务器上运行,允许攻击者有效地将其侦察努力反弹到托管 Web 服务器上。更糟糕的是,这些应用托管服务器是通过巧妙的 Google 查询找到的。我们将从一个方便的 PHP 脚本开始,如 图 6.1 所示,它允许网页访客 ping 互联网上的任何目标。Ping 不一定是一件坏事,但为什么要向匿名访客提供这项服务呢?

图 6.1 Php-ping.cgi 提供免费的 Ping 弹跳

不像 ping 工具,finger 工具已经停用了很长一段时间。这个让人讨厌的服务允许攻击者查询 UNIX 机器上的用户,允许枚举各种信息,如用户连接时间、主目录、全名等等。进入 finger CGI 脚本,一个笨拙的尝试“网页化”这个令人讨厌的服务。如 图 6.2 所示,一个恰到好处的 Google 查询可以找到该脚本的安装,为网页访客提供一个允许他们在远程机器上查询服务的 finger 客户端。

图 6.2 Finger CGI 脚本允许远程 fingering

Pings 和 finger 查询相对无害;大多数系统管理员甚至不会注意到它们在网络中传输。另一方面,端口扫描 很少被认为是无害的,一个偏执的管理员(或防御软件)会注意到端口扫描的源头。尽管大多数现代端口扫描器提供了允许隐秘操作的选项,但一点点 Google 黑客技巧可以走很长一段路。图 6.3 揭示了吉米·纽特提交的一个 Google 搜索,它定位了允许网页访客对目标进行端口扫描的网站。

图 6.3 PHPPort Scanner- 一个巧妙的基于 Web 的端口扫描器

记住,以这种方式执行的扫描将源自 Web 服务器,而不是攻击者。即使是最偏执的系统管理员也会很难追踪以这种方式发起的扫描。当然,大多数攻击者不会止步于端口扫描。他们很可能选择继续使用各种网络实用工具来探测目标,这可能会揭示他们的真实位置。然而,如果攻击者找到一个类似于 图 6.4(由吉米·纽特提交)显示的网页,他可以通过托管在远程服务器上的 WebUtil Perl 脚本引导各种网络探测。再次强调,这些探测看起来是来自 Web 服务器,而不是攻击者。

图 6.4 WebUtil 让攻击者几乎可以做任何事情

在图 6.5 中列出的网页(由 Golfo 提交)列出了学校“学生注册”系统的名称、地址和设备信息。通过点击界面,可以了解网络架构的更多信息以及连接到它的设备。这个页面集中在一个易于阅读的界面中,通过 Google 搜索就可以找到,这使得攻击者的侦察工作变得轻而易举。

图 6.5 WhatsUp 状态屏幕为访客提供了丰富的信息。

开放的网络设备

为什么要入侵网络服务器或设备,当你可以简单地指点和点击进入一个开放的网络设备?管理设备,就像 Jimmy Neutron 在图 6.6 中提交的那样,经常列出各种设备的各种信息。

图 6.6 开放的 APC 管理设备

当 m00d 提交了图 6.7 中显示的查询时,我并没有对此多想。SpeedStream 路由器是由家庭用户安装的明显轻量级设备,但我惊讶地发现它们在互联网上敞开着。我个人喜欢点对点摘要列表中的按钮。你想断开谁的连接呢?

图 6.7 开放的 SpeedStream DSL 路由器允许远程断开连接。

Belkin 在家庭网络设备中是一个家喻户晓的名字。凭借他们易于使用的基于 Web 的管理界面,很明显,像图 6.8 中的页面最终会被 Google 爬取。即使没有登录凭据,该页面也透露了大量信息,可能对潜在的攻击者很有趣。我真的对页面上的功能部分笑了出来。防火墙已启用,但无线接口是敞开的且未加密。作为一个带有社会良心的黑客,我第一反应是在这个接入点上启用加密——试图保护这个可怜的家庭用户免受自身的伤害。

图 6.8 Belkin 路由器需要黑客的帮助。

Milkman 带来了图 6.9 中显示的查询,这个查询挖掘出了 Smoothwall 个人防火墙的配置界面。用 Google 黑掉别人的防火墙总觉得有点不对劲。

图 6.9 Smoothwall 防火墙需要更新。

正如 Jimmy Neutron 在接下来的两个图中揭示的那样,即使像 Cisco 这样的大型设备偶尔也会出现在 Google 的缓存中。虽然看起来不起眼,但在图 6.10 中显示的交换机界面几乎没有想象空间——所有的配置和诊断工具都列在主页面上。

图 6.10 开放的 Cisco 交换机

这个第二张 Cisco 的截图应该对 Cisco 爱好者来说很熟悉。我不知道为什么,但 Cisco 的命名法让我想起了一部烂片。我几乎能听到一个过度合成的计算机的刺耳声音招手,“欢迎来到第 15 级。”

图 6.11 欢迎来到 Cisco 15 级

图 6.12 中所示的搜索(由 Murfie 提交)定位到 Axis 网络打印服务器的接口。大多数打印机接口都很无聊,但这一个特别引起了我的兴趣。首先,有一个名为配置向导的按钮,我很确定它会启动一个配置向导。然后还有一个方便的链接标签为打印任务,列出了打印任务。如果你还没有猜到,谷歌黑客有时候留下的余地很小。

图 6.12 Axis 打印服务器带有晦涩的按钮

打印机并不是完全无聊的东西。考虑一下 图 6.13 中显示的Web 图像监视器。我特别喜欢最近的宗教工作这个文件。这是相当可敬的追求,除非与春药的文件结合在一起。我真希望这两个文件没有关联。话虽如此,这些天没有什么能让我惊讶了。

图 6.13 理光打印服务器结合了宗教与春药

CP 有一种找到让我笑的谷歌黑客的方法,图 6.14 也不例外。是的,这是一个市政喷泉的基于 web 的界面。

图 6.14 为了娱乐和利润而黑客市政喷泉

在看着水温在几秒钟内波动了几次令人厌倦的时候,点击控制链接看看是否可能实际控制市政喷泉是很合乎逻辑的。正如 图 6.15 所显示的,远程控制市政喷泉是可能的。

图 6.15 更多市政喷泉乐趣

不过有一个建议——如果你碰巧碰到其中之一,要友好点。不要把电源重新路由到水库系统中。我认为那肯定算是恐怖主义行为。

继续前进到一个更传统的网络装置,考虑在 图 6.16 中捕获的截屏。

图 6.16 酸性 IDS 管理器

现在,我在安全领域工作了很多年,我并不是在行业的任何一个特定领域特别出色。但我对很多不同事物都有一点了解,有一件事我可以确定的是,安全产品是设计用来保护东西的。这是事情的规律。但当我看到图 6.16 中显示的日志时,我感到很困惑。看,这是一个用于 Snort 入侵检测系统的基于 web 的界面。上次我检查时,这些数据应该被远离攻击者的眼睛,但我想我可能错过了一封电子邮件或者什么的。但我想这里可能有一些逻辑。也许如果攻击者在公共网页上看到他的错误,他会感到太羞愧而再也不会黑客了,然后过上正常有成效的生活。另一方面,也许他和他的黑客伙伴只会对他的好运气大笑。很难说。

开放应用程序

许多主流网络应用程序相对来说是傻瓜式的,专为对安全知之甚少的点一下鼠标的大众设计。即便如此,Google 黑客社区已经发现了数百个在线应用程序是敞开的,只等着一个点一下鼠标的脚本小子来控制它们。本节中的第一个由 Shadowsliv 提交,并在图 6.17 中显示。

图 6.17 棘手的 Pivot 黑客需要填写五个正确字段

坏消息是,如果黑客能够弄清楚在那些令人困惑的字段中输入什么,他将拥有自己的 Pivot 网志。好消息是,大多数技术娴熟的攻击者会放过这个网站,认为任何没有受到保护的软件 必须 是一个蜜罐。真的很悲哀,黑客(不是 真正的 黑客)可以被简化为点一下鼠标,但正如 Arrested 的搜索在图 6.18 中显示的那样,拥有整个网站可能是一个相对简单的事情。

图 6.18 通过填写四个正确字段实现 PHP-Nuke 控制

比起开放的 Pivot 安装,这个配置页面少了一个字段,将创建一个 PHP-Nuke 管理员账户,并允许任何访问者开始上传内容到页面,就好像这是他们自己的页面一样。当然,这需要访问者有一些恶意意图。毫无疑问,他或她正在创建一个不属于自己的网站上的管理员账户。然而,图 6.19 中页面的文本有点含糊不清。

图 6.19 攻击这个 PHP-Nuke 安装“出于安全考虑”

页面中间的粗体文本真的让我笑翻了。我可以想象到某个可怜的奶奶碰到这个页面,大声朗读着。“出于安全考虑,现在通过点击此处创建超级用户是最好的主意。” 我的意思是,谁会不为了安全原因而避免做某事呢?对于奶奶来说,她也许正在通过黑进某个可怜家伙的 PHP-Nuke 安装来拯救世界免受邪恶黑客的侵害。

而且,拥有一个网站还不够酷,图 6.20(由 Quadster 提交)显示了一个以 root 身份登录的 phpMyAdmin 安装,提供对 MySQL 数据库的无限访问。

图 6.20 打开 phpMyAdmin - MySQL 入侵指南

安装了网站和 SQL 数据库后,对于 Google 黑客来说,想要对系统拥有终极控制权是自然而然的进展。VNC 安装提供了对系统键盘和鼠标的远程控制。图 6.21,由莱斯特提交,显示了一个定位 RealVNC 的基于 Java 的客户端的查询。

图 6.21 黑客入侵 VNC,获取远程键盘

然而,找到客户端只是方程式的一部分。攻击者仍然需要知道 VNC 服务器的地址、端口和(可选)密码。正如图 6.22 所显示的,Java 客户端本身通常在一个方便的弹出窗口中提供了这个方程式的三分之二。

图 6.22 VNC 选项,搭配薯条一起上

如果黑客真的幸运地发现了一个没有密码保护的服务器,他将面临一个艰巨的任务,即弄清楚上面连接窗口中的四个按钮中的哪一个要点击。这里给那些想要在黑客世界中立足的脚本小子一个提示:不是取消按钮。

当然,没有密码运行只是愚蠢。但是密码很难记住,软件供应商显然意识到了这一点,正如图 6.23 中显示的密码提示所证明的那样。

图 6.23 方便的密码提醒,以防黑客忘记

在登录弹出窗口上发布默认的用户名/密码组合实在是太疯狂了。不幸的是,这并不是个案。看看由吉米·尼特龙提交的图 6.24,你能猜出默认密码吗?

图 6.24 如果你猜不出这个默认密码,你就失败了

晋升到黑客精英的下一个级别需要一些工作。查看丹·卡明斯基提交的图 6.25 中显示的用户界面。

图 6.25 欢迎使用访客访问

仔细观察,你会注意到 URL 包含一个名为ADMIN的特殊字段,其值为False。像黑客一样思考一下,想象一下你如何获得对页面的管理访问权限。剧透在图 6.26 中列出。

图 6.26 通过 URL 调整获取管理员访问权限

检查一下闪亮的新的退出管理员访问按钮。通过将ADMIN字段更改为True,应用程序将我们置于管理员访问模式下。我向你保证,黑客真的很难。

摄像头

我必须诚实地承认,和打印机查询一样,我真的厌倦了网络摄像头查询。有一段时间,GHDB 中每隔一次都会增加一个网络摄像头查询。尽管如此,一些网络摄像头发现还是相当有趣的,值得在展示中提到。我将从 Vipsta 提交的一个手机摄像头转储开始,如图 6.27 所示。

图 6.27 谷歌爬行的车祸

这不仅是一张关于一些看起来相当严重的车祸的有趣照片,而且谷歌搜查相机手机图片网站的想法也很有趣。谁知道世界各地的相机手机中隐藏着什么样的勒索材料。不过,没有人会因为这种信息而进行耸人听闻或经济利益的行为。咳咳。

继续往下看,看看 Klouw 提交的办公室安装的公开网络摄像头,如图 6.28 所示。

图 6.28 远程窥视入门

这真是一个有趣的网络摄像头。它不仅显示办公室的所有活动,而且似乎专门设计用于远程窥视。黑客过去必须出门才能参加这项经典运动。如今,他们只需要进行几次谷歌搜索。

图 6.29,由 Jimmy Neutron 提交,展示了战术美国核潜艇的 IT 基础设施。

图 6.29 不是真正的战术美国核潜艇

好吧,其实不是。这可能只是一个核反应堆,或者是一个电网控制中心,甚至是哥伦比亚(马里兰州)的一个毒贩仓库。或者也许我读了太多的《Stealing The Network》系列书籍。无论哪种方式,这都是一个很酷的发现。

然而,图 6.30(由 JBrashars 提交)是不会弄错的。它绝对是一个停车场摄像头。我不确定为什么一个摄像头会对着一个残疾人停车位,但我猜想可能已经有人报告残疾人停车位的滥用。想象一下成为能够目睹首席信息官停在这个地方,然后从他的敞篷车里跳出来跑进建筑物的保安的快乐。这些是保安传奇的故事。

图 6.30 残疾人停车位的格斯塔波摄像头

WarriorClown 向我发送了在图 6.31 中显示的捕获所使用的搜索。它显示了一个看起来是一个装载码头和一片白色爆炸容器的场景。

图 6.31 远程爆炸容器乐趣

虽然一开始看起来很无聊,但这个网络摄像头真的很有趣。查看捕获画面右上角的有趣按钮。我很确定点击该按钮会向爆炸性的白色容器发射激光束,造成最大的破坏,但只能做一次 - 除非你设置它们重新生成,这将自动将它们带回来。哦,等等。这只在《光环 3》的铸造模式中有效。好吧,所有这些网络摄像头都开始让我迷失方向。为了试图控制我的想象力,我呈现了图 6.32 中显示的相当直接的安全摄像头视图。

图 6.32 开放的 Web“安全”摄像头

我不可能是唯一一个认为在互联网上公开安全摄像头视频流很疯狂的人。当然,这种情况在好莱坞电影中经常发生。看起来雇佣黑客的第一个任务似乎就是窃取视频监控视频。但是电影使其看起来很复杂和技术性。我从未见过好莱坞黑客使用 Google 来入侵安全系统。不过,这看起来远不如使用光纤摄像头、剪线钳和鳄鱼夹鳄鱼夹酷。

接下来,由 JBrashars 提交的搜索显示了图 6.33 中显示的结果,返回了相当多的开放 Everfocus EDSR applets。

图 6.33 EDSR 听起来很温和

Everfocus EDSR 是一个多通道数字录像系统,具有基于 Web 的界面。这是一个不错的监控产品,因此默认情况下受密码保护,如图 6.34 所示。

图 6.34 密码保护:安全的黄金标准

不幸的是,正如一位匿名贡献者透露的那样,工厂默认的管理员用户名和密码可以访问许多这些系统,如图 6.35 所示。

图 6.35 欢迎来到监视中心

一旦进入,EDSR applet 提供对多个实时视频源和以前记录的任何活动的历史记录的访问。再次,就像好莱坞的魔法一样,没有所有的黑客智慧。

EDSR 并不是唯一一个被 Google 黑客攻击的多通道视频系统。正如 Murfie 所透露的,搜索 I-catcher CCTV 会返回许多像图 6.36 中所示的系统。

图 6.36 需要管家。在内应用

尽管界面看起来很简单,但它提供了对多个实时摄像头视图的访问,包括一个称为“Woodie”的视图,我个人害怕点击。

这些摄像头都很有趣,但我将我的最爱留到最后。查看图 6.37。

图 6.37 肩上冲浪遇到网络摄像头遇到密码贴纸

该摄像头为网站访客提供了开放访问。摄像头位于计算机实验室,其远程控制功能允许匿名访客四处张望,随心所欲地进行平移和缩放。这不仅允许进行一些很好的窥视,而且上述截图中的贴纸几乎让我从椅子上摔下来。贴纸上列出了实验室在线 FTP 服务器的用户名和密码。列出用户名和密码的贴纸已经够糟糕了,但我想知道是谁想到了把开放的网络摄像头对准它们?

电信设备

我从未是个电话黑客(phreaker),但多亏了 Google 搜索功能的深度,我不需要太多经验就能从事这种不光彩的工作。正如 JBrashar 的搜索在图 6.38 中所示,Voice over IP(VOIP)服务的激增导致了大量新的基于 Web 的电话界面。

图 6.38 使用 Google 黑客住宅电话系统

有趣的是,仅仅使用 Google,攻击者就可以获取电话历史信息,比如最后拨出的号码和最后的来电号码。通常,Sipura SPA 软件在保护这些信息方面做得更好,但是这个特定的安装配置错误。通过单击 Web 界面上的链接,还可以发现其他更技术性的信息,如图 6.39 所示。

图 6.39 重新上演

VOIP 设备太多了,不可能涵盖它们全部,但是 VOIP 服务器领域的新秀绝对是 Asterisk。查看了 Asterisk 管理门户的文档后,Jimmy Neutron 发现了图 6.40 中展示的有趣搜索。

图 6.40 Asterisk,VOIP 之王

从这个开放的入口,攻击者可以对 Asterisk 服务器进行更改,包括转发来电,如图 6.41 所示。

图 6.41 使用 Google 黑客 Asterisk 管理门户

不幸的是,黑客的乐趣并不一定就此结束。简单地重新路由分机、监视或重新路由语音信箱、启用或禁用数字接待员,甚至上传令人不安的等待音乐都是很简单的。但是 Jimmy 的 Asterisk VOIP 搜索并没有止步于此;他后来提交了图 6.42 中展示的搜索。

图 6.42 重新上演。HackenBush。呵

这个基于 Flash 的操作面板提供了类似的功能,而且再次发现界面对任何互联网访客都是开放的。

继续前进,Yeseins 提供了有趣的搜索结果,如图 6.43 所示,该搜索结果找到了视频会议管理系统。

图 6.43 黑客视频会议系统?

这个管理系统允许网站访客连接、断开和监视会议电话,拍摄会议参与者的快照,甚至更改线路设置,如图 6.44 所示。

图 6.44 重定向视频会议线路

一个恶意黑客甚至可以更改系统名称和密码,将合法管理员锁在自己的系统外,如图 6.45 所示。

图 6.45 视频会议系统拥有权

尽管我们看过所有新潮的网络界面,但谷歌黑客也能弥补到老系统,如图 6.46 所示。

图 6.46 谷歌老派骇客风格

这个前端设计旨在为旧 PBX 产品提供新面孔,但客户安全似乎是事后考虑的。请注意,界面要求用户“注销”界面,表明用户已经登录。另外,请注意那个标有开始管理设备的神秘按钮。在进行谷歌搜索后,一个恶意黑客所要做的就是弄清楚要按哪个按钮。这是一个难以置信的艰巨任务。

电源

当我谈论使用谷歌黑客电源系统时,我经常看到人们疑惑的眼神。大多数人认为我在谈论像 Yeseins 在图 6.47 中提交的 UPS 系统。

图 6.47 有什么事?

这是一个聪明的谷歌查询,但它只是一个不间断电源系统(UPS)监控页面。这可能很有趣,但正如 Jimmy Neutron 在图 6.48 中展示的那样,还有更有趣的电源黑客机会。

图 6.48 新手卧室黑客

AMX NetLinx 系统旨在允许控制电源系统。上面的图表似乎表明,一个网站访客可以控制住宅的剧院、家庭房间和主卧室的电源。问题在于谷歌搜索结果稀少,大部分受密码保护。作为替代方案,Jimmy 提供了图 6.49 中显示的搜索。

图 6.49 密码很棒,尤其是默认密码

尽管这个查询结果显示了很多受密码保护的网站,但许多网站仍使用默认密码,从而可以访问图 6.50 中显示的控制面板。

图 6.50 谷歌黑客灯插座?哦哟

这个控制面板列出了电源插座以及有趣的按钮电源和重新启动,即使是最愚蠢的黑客也肯定能够弄清楚。这个界面的问题在于它并不太有趣。黑客肯定会厌倦翻转未命名的电源开关 - 除非他同时找到一个开放的网络摄像头,这样他就可以观看有趣的事情。图 6.51 中显示的搜索似乎解决了这个问题,为每个设备命名以便参考。

图 6.51 远离圣诞灯

当然,即使是最狠毒的黑客也可能认为钉住别人的圣诞灯是不礼貌的,但是理智的黑客绝不会抵制图 6.52 中显示的开放的 HomeSeer 控制面板。

图 6.52 烟斗黑客。烟斗黑客

HomeSeer 控制面板使电源黑客变得有趣,为每个控件列出描述,以及适用元素的 开启、关闭 和滑动开关。该列表中的一些元素非常有趣,包括 Lower Motion 和 Bathroom。但最好的肯定是 Electric Bong。如果你是想抓捕这个系统的主人的特勤局成员,我建议在闯入家中之前先进行预先的谷歌搜索。先调暗灯光,然后锁定运动传感器。最后但同样重要的是,打开电动烟斗,以防其他指控不成立。

敏感信息

敏感信息是一个非常通用的术语,但这正是本节所包括的:在 Google 上冲浪时发现的各种敏感信息的大杂烩。我们将从 Jorokin 提交的 VCalendar 搜索开始,如图 6.53 所示。

图 6.53 让我查看他们的日历

这些日历文件至少有一定可能是故意公开的,但 Digital_Revolution 在图 6.54 中提交的 Netscape 历史文件不应该是公开的。

图 6.54 IBM 的火辣女孩?不是

首先,该文件包含用户的 POP 电子邮件用户名和编码密码。然后是他的 URL 历史记录,其中不仅包含非常受尊敬的 IBM.com,还有不那么受尊敬的 hotchicks.com,我相当确定这是 NSFW。

接下来是 Harry-AAC 提交的 MSN 联系人列表,显示在图 6.55 中。

图 6.55 想偷我的朋友?

这个文件列出了某人联系人列表中的联系人姓名和电子邮件地址。最好,这个文件是垃圾邮件的食物。网络上确实没有缺少电子邮件地址列表、电话号码列表等,但令人惊讶的是有多少包含这种信息的文档是有意创建的,目的是共享这些信息。考虑到 CP 提交的屏幕,显示在图 6.56 中。

图 6.56 给所有员工打电话和发电子邮件祝他们生日快乐

这个文档是一个员工目录,仅供内部使用。唯一的问题是它被发现在一个公共网站上。虽然这似乎并不构成严重的私人信息,但 Maerim 提交的搜索图 6.57 显示了稍微更敏感的信息:密码。

图 6.57 我认为这个 RCON 密码是用希腊语写的

这份文件列出了 Ghost Squad 的私人反恐精英远程管理控制台的明文密码。问问任何 GS 游戏玩家这可能有多尴尬。但是黑客攻击游戏服务器相对来说比较温和。但是,请考虑一下,由 Barabas 提交的图 6.58。

图 6.58 编码的 VPN 密码

这份文件列出了 Cisco 虚拟局域网(VLAN)的信息和编码后的密码。唯一比泄露 VLAN 编码密码更糟糕的是泄露 VLAN 的明文密码。有求必应。再次查看图 6.59,这次是来自 Barabas。

图 6.59 明文的 VPN 密码

是的,这是一个嵌入在大学配置文件中的明文密码。但是,有趣的密码可以在各种地方找到,比如在 Windows 无人值守安装文件中,就像 MBaldwin 提交的图 6.60 中所示。

图 6.60 在安装之前拥有 Windows 安装。1337

这份文件还显示了已安装软件的产品密钥,这可能被重新使用以非法安装软件。最后但并非最不重要的,请查看图 6.61,由 CP 提交。

图 6.61 嘿,我能得到你所有的网络密码吗?

这份文件列出了各种网站的用户名和密码。该文件存储在一个网站上,据推测是为了让所有者能够轻松远程访问它。然而,该文件的位置在某个时候被公开,谷歌也会主动爬取它。请记住,公共网站通常就是公共的。不要在没有充分考虑的情况下混合使用公共和私人数据。

警方报告

据我了解,大多数警方记录都是公开记录。因此,当我看到像图 6.62 中所示的警方报告时,我并不感到惊讶。

图 6.62 警方报告是公开记录。好的

但是,当我发现像图 6.63 中所示的警方报告时,我开始质疑发布未经过滤的警方记录的理智性。

图 6.63 这意味着你的维多利亚的秘密账户信息也泄露了

这份警方报告记录了一起女性钱包被盗案的细节。问题在于,女性钱包的内容被详细列出,包括她维多利亚的秘密卡的账号!这不是在网络上发现的唯一一份如此详细的警方报告。图 6.64 展示了另一份更具启发性的报告。

图 6.64 被盗两次,多亏了公开的警方报告

这份报告详细介绍了另一起小偷行为,这次列出了被盗的 Visa 和 MasterCard 信用卡的账户号码。很可能在被报失后立即取消了这些卡,但图 6.65 中列出的个人号码却不那么容易替换。

图 6.65 警方报告三起抢劫案或“妈妈,我有坏消息”

在这种情况下,受害者的驾驶执照号码不仅被发布了,而且他们的社会安全号码也与他们母亲的驾驶执照号码一起列出了——所有这些都发布在一个公共网站上,正等待身份盗窃者的选择。^(1)

社会安全号码

社会安全号码(SSN)是美国公民拥有的最敏感的信息。即使是一个没有经验的罪犯也可以使用窃取的社会安全号码来建立银行账户,开立信用额度,甚至更多——全部都是以受害者的名义进行的。在本节中,我们将看一下个人的社会安全号码可能会以何种方式出现在网上的一些方式。请注意,就像本书中的其他敏感搜索一样,我们已经尽一切努力掩盖所选文档,并遮蔽了用于定位它们的谷歌搜索。

在大多数教育机构中,为了保护学生的成绩和个人信息,通常会给学生分配一个身份证号码。然而,正如图 6.66 所示,最常用的身份证号码通常是学生的社会安全号码。

图 6.66 社会安全号码作为学生身份证号

单独看社会安全号码并不一定是件大事,而且当与学生的成绩一起发布时(如图 6.67 所示),这个系统可以很好地保护学生的进度隐私。

图 6.67 “匿名”学生编号和成绩发布

然而,在许多情况下,学生的姓名就会与他们的社会安全号码一起发布,就像图 6.68 所示的那样。当然,这会破坏使用身份证号码而不是姓名获得的匿名性。

图 6.68 再次将姓名和社会安全号码放在一起

在某些情况下,这些文件并不是供公众查看的,但却不知何故出现在面向互联网的网站上。这当然是一种不安全的处理方式,这些文件最终会进入谷歌的缓存中。图 6.69 中显示的文档是通过一个匿名的谷歌黑客在一个开放目录中发现的。请注意,它列出了学生的姓名、社会安全号码等信息。更糟糕的是,这份文件是在美国政府的培训机构网站上发现的。此后,该文件已被删除。

图 6.69 社会安全号码和姓名,身份盗窃者的生日礼物

社会安全号码以其他方式出现在网络上,最明显的是用户的无知。图 6.70 显示的简历请求在消息组帖子中列出了一个人的社会安全号码。

图 6.70 雇用这个家伙。这是他的社会安全号码

图 6.71 中展示的文档被称为简历,或简称 CV。我不太确定什么是 CV,但经过一番研究后,我发现它是一种给非常聪明的人准备的一种简历。

图 6.71 我很聪明。想看我的简历吗?

至于我,我想我会继续使用我的普通简历,特别是如果维护 CV 意味着我必须公开我的生日和社会安全号码的话。最后,看一下图 6.72 所示的电子表格,其中列出了公司员工的姓名、出生日期、性别、入职日期和社会安全号码。

图 6.72 员工走出柜子的日子

信用卡信息

信用卡号显然非常有价值,应该妥善保护。然而,正如我们将在本节中看到的,这些数字可以很容易地在网络上找到。图 6.73 显示了一个相对较小的文档,其中列出了 Visa 信用卡号及其相关的到期日期。

图 6.73 谷歌黑客信用卡信息

图 6.74 显示了一个更大的文档,不仅列出了信用卡号及其相关的到期日期,还列出了卡验证值(CVV)号码,这通常用于验证卡是否在合法持有人手中。

图 6.74 谷歌黑客获取更多信用卡信息

图 6.75 显示了一个非常大的文档,其中包含数百个关于受害者的个人信息,包括姓名、地址、电话号码、信用卡信息、CVV 代码和到期日期。

图 6.75 谷歌黑客大量信用卡信息

然而,在网络上,信用卡号和到期日期并不是唯一的财务敏感信息,就像图 6.76 所示的那样。

这些东西是如何出现在网络上的呢?

大多数情况下,这样的信息是由网络钓鱼者收集的——这些罪犯使用电子通信来索取个人信息,并将其保存在在线列表或数据库中。在许多情况下,调查人员会找到这些列表或数据库,并在在线讨论组中发布链接。当谷歌的爬虫程序跟踪链接时,捕获的数据就会暴露给谷歌黑客。在其他情况下,卡盗(信用卡号交易者)会在网络上的公开讨论中发布这些数据,然后谷歌会对其进行爬取和缓存。有关网络钓鱼的更多信息,请参阅 Syngress Publishing 的网络钓鱼曝光。

图 6.76 神圣的东西还有吗?

这些样本是从各种网站收集而来的,包括银行路由号码、PayPal 用户名和密码、eBay 用户名和密码、银行账号和路由号码等,很可能是由网络钓鱼者收集的。

超越 Google

在某些情况下,Google 是更长的黑客链中的第一步。优秀的黑客经常会超越 Google。在本节中,我们将快速查看一些需要额外几步才能完成的有趣的 Google 黑客攻击。尽管执行简单,但这些例子展示了黑客愿意付出的创造性努力。

这张首张截图,显示在图 6.77 中(由 CP 提交),报告了由于隐私原因而从网站上移除了员工目录。

图 6.77 员工联系列表已移除?

这并不是一个坏主意,但问题在于旧文件也必须从网站上删除,否则像 archive.org 这样的网站将无限期保留文件的链接。图 6.78 显示了从原始网站中提取的员工联系文件,感谢 archive.org 提供的链接。

图 6.78 恢复的员工联系列表

在下一个例子中,一个 Google 黑客注意到一个 PDF 文档中存在密码参考,如图 6.79 所示。

图 6.79 PDF 文件密码参考

下载后,PDF 文件确实包含密码参考。在这种情况下,它以链接到受密码保护的 PDF 文档的形式呈现,如图 6.80 所示。

图 6.80 链接到受保护文档,并附带密码

正如图 6.81 中所示,引用的 PDF 文件确实受密码保护。

图 6.81 受密码保护的 PDF 文件

输入密码即可打开文档,如图 6.82 所示。

图 6.82 使用盗窃密码打开的敏感文件

将文档设为受密码保护然后提供密码毫无意义,但在这种情况下问题发生在原始文件包含密码参考的文件不应该是公开的。在这种情况下,失误导致了敏感政府文件的泄露。

摘要

本章主要介绍了当忽视 Google 黑客威胁时可能出现的严重问题。每当你在传达威胁的严重性时遇到困难时,请使用本章。帮助传播这一信息,并成为解决问题的一部分,而不是问题的一部分。在你发送停止和解文件给 Google 之前,请记住——如果你的敏感数据泄露到网络上,这并不是 Google 的错。

^(1) 很明显,我们在这里面临着棘手的问题,因为这些搜索确实很危险。 这些和后续搜索中的所有识别信息都已经模糊处理,任何可能导致重新创建谷歌查询的信息也已被删除。此外,本章中发现的大部分敏感文件已经从网络上删除。

第七章:P2P 黑客

在我们继续暂停严格的无技术黑客活动的同时,我们将介绍另一种低技术技能:点对点(P2P)黑客。 符合无技术精神,让我们假设一个人没有预算,没有商业黑客软件,没有有组织犯罪的支持,也没有花哨的装备。 实际上,让我们甚至连谷歌都拿走。 在所有这些限制下,这个人对你仍然构成威胁吗?看看这一章,自行判断。

理解 P2P 黑客

点对点(P2P)网络由一些想要共享文件或数据的客户(称为对等方)组成。 大多数情况下,点对点网络承载由加入网络的用户共享的音频、视频或程序文件。 P2P 网络的运作超出了本书的范围,但就我们的目的而言,让我们简单地说 P2P 是目前存在的最常见的文件共享服务之一。 要加入 P2P 网络,您只需下载一个 P2P 客户端(例如 Mac 上的 Acquisition,如下所示),运行它并开始搜索要下载的文件。

对贝多芬的搜索,就像上面的那个“神奇”地返回了其他 P2P 用户共享的包含贝多芬一词的文件列表。 结果通常按热门程度排序。 在上面的示例中,前三个结果包括一部被错误列为贝多芬作品的巴赫钢琴协奏曲,以及贝多芬的第七和第九交响曲。 这带来了一个有趣的观点——在 P2P 网络上共享的文件并不总是看起来的样子。 一个被列为由贝多芬演奏的巴赫协奏曲是一个相当温和的例子,但由于任何用户都可以共享任何类型的文件,这部协奏曲也可能是任何东西:关于蛋黄酱的电影,一个泡菜的图片,或者包含计算机病毒的文件。 一个恶意用户可以轻松共享任何类型的恶意文件。 但恶意文件并不像我所关注的那样多,我更关注意外共享的文件。

正如无技术黑客已经知道的那样,有成千上万的互联网用户下载并安装了 P2P 软件,并意外共享了敏感文件。

获得这些文件的访问权限就像安装一个 P2P 客户端并提交创意搜索一样简单。 在这一章中,我们将看看我在各种点对点网络中发现的一些文件。

我们将从一些基础知识开始,逐步深入一些真正有趣的内容。 下一张照片显示了一个相对简单的 Word 文档,列出了一家公司的企业客户。

下一张照片的质量很糟糕,但我会按照我找到的样子呈现它。 我认为这是一个被扫描成图像的屏幕截图。 希望它不是看起来的样子——一张在报纸上印刷的照片。

无论这张照片是如何产生的,它都透露了大量信息。底部的任务栏是肩窥者的梦想,但 Access 数据库屏幕是信息的宝库。屏幕显示了一个大公司的成本节约报告,列出了关于一个项目的非常具体的细节,包括费用和年度成本节约。这些信息非常陈旧,但基于公司的可识别名称;某人肯定会对类似信息感兴趣。

寻找一个,搜索更多

一旦你找到一个有趣的文件,就很容易从同一台计算机找到更多。大多数 P2P 客户端允许你浏览 P2P 用户计算机上的所有共享文件。如果攻击者找到一个稍微敏感的文件,他几乎肯定会浏览共享该文件的计算机,以寻找更多文件。尽管他的搜索仅限于用户正在分享的文件,但如果用户分享了一个敏感文件,他几乎肯定也分享了其他文件。

下一张照片展示了一份客户发票。

这张发票也是陈旧的,但它透露了客户信息和定价数据。对我来说最有趣的是,发票列出了物品描述,似乎布置了一个非常高端的安全系统。它列出了视频服务器(支持多达四十台摄像机)、视频编码器、电源供应等。看起来很讽刺的是,这个高科技安全系统的发票竟然被放在 P2P 网络上供全世界看到。

这里是另一份有趣的文件:一个手机账单。

我个人不认为我想与世界分享这些信息。这份 24 页的文件列出了客户的姓名、地址和电话号码,然后列出了一个月的手机通话记录。它列出了每次拨打和接听的电话。它继续列出了一个月通话的时间、持续时间和费用。如果一个高科技黑客试图通过电子方式获取这些数据,那将是一项困难的任务。但对于一个非技术黑客来说,只需要一个快速的 P2P 黑客会话或一轮垃圾箱搜寻。

如果一个黑客盯上我会怎么样?

想象一个黑客盯上你的个人信息是可怕的,但要明白 P2P 黑客并不是针对特定个人的。P2P 黑客是根据特定关键词寻找有趣信息的。如果一个黑客盯上你,他或她可能不会登录 P2P 客户端搜索你的信息,因为这意味着你正在运行 P2P 客户端并且在那里分享了个人数据。这两者都是相当荒谬的假设。因此,如果你运行 P2P 软件,请确保你知道自己在分享什么,然后专注于确保你的个人防火墙和反病毒/间谍软件/广告软件是最新的并且配置正确的。

P2P 网络上充斥着 Word 文档,其中许多是个人信息的重要来源。下面的文件列出了比大多数文件更多的信息。

姓名、出生日期和社会安全号码是有趣的信息,但这份文件还透露了保险政策信息。所有这些都相形见绌于财务信息。看看下面的文件。

这份税务文件很可能是计算机税务准备程序的一部分。它提供了这个个人财务信息的摘要。像下面这样的文件中可能包含更多的财务信息,这份文件真的引起了我的注意,因为标题中有直接借记这样的词。

这份文档的所有者首先在浏览器中查看了它,然后可能将其保存为本地硬盘上的文件。不幸的是,它被保存在一个点对点软件用作共享文件夹的目录中,保存的文档被分享到了世界上。对于这位用户来说,他的姓名、银行账号和分行代码现在已成为公开记录。

其他银行信息也很容易获得,如下一张照片所示。

这份多页文件列出了包括账号信息、余额、费用和取款在内的信息。报告中包含了文件的一页又一页,如下所示。

这对于一个非技术黑客来说是很棒的东西,但它只描述了一个账户。像下面这样的文件列出了关于多个账户的信息。现在我们开始进入一些真正疯狂的东西。

这是一个完整的信用报告。它列出了账户名称、银行信息、余额、贷款等等——几乎是一个人可以积累的所有财务信息。身份盗贼需要的信息远远少于这些,就可以完全接管一个人的身份。不幸的是,正如下一个截图所示,这种信息并不缺乏。

我可以列举出成百上千这样的事情,但让我们再看一个。查看下一个报告。

其他更简单的文件,像下面这份,只列出了敏感的部分。就像是信用报告浓缩液(无果肉)。

我可以继续下去,但实际上没有必要。P2P 网络上敏感信息并不缺乏,而且根本不需要太多技巧就能找到它。让我们看看一个真实世界的 P2P 黑客会话。

真实世界的点对点黑客:淘气的脊椎按摩师案例

当我发现下面的文件时,我清楚地记得想到“多可爱啊”。这并不是一个有趣的文件——它只是欢迎新的脊椎按摩病人,并稍微谈到了肌肉、脊椎等等的重要性。

但是仔细考虑了一下,我开始怀疑我是否偶然发现了一位医生的家用电脑。我在我的 P2P 客户端中右键单击文件,选择浏览以查看该计算机上的其他文件。结果显示在下一张照片中。

我点击文本链接查看基于文本的文件,比如 Microsoft Word 文档,当结果在屏幕上滚动时,我几乎不敢相信自己的眼睛。我看到一遍又一遍的记录、私人病人数据和药物请求文件。我正在查看私人病人数据。我正在浏览一份包含一些极其敏感的病人医疗数据的文件列表,而 P2P 网络中的其他人很可能已经下载了这些文件。这些数据已经传播到世界的任何地方。这些信息让我意识到这很可能不是一台个人电脑,很可能是医生用于业务的机器。我决定再多浏览一下这台机器。我点击 P2P 屏幕顶部的电影链接,浏览结果,显示在下一个屏幕中。

这些视频的名称如此恶劣,以至于我本能地回头看看是否有人看到我看到的东西。大多数色情视频集中在性感护士、少女和穿着丝袜的女性身上。一些视频标题如此恶心,以至于我不得不模糊大部分标题,甚至才能展示照片。最令人不安的视频描述了与动物发生性行为,并提到了“白人奴隶”之类的术语。这些视频已经够恶心了,但我突然想起这很可能是一位医生的电脑。如果这是医生的电脑,我想知道他的病人是否知道他不仅对他们的记录完全不负责任,而且还是一个彻头彻尾的淫秽之徒。我知道我不希望一个收集这种东西的医生接触我在乎的任何人。

我翻回文本列表,读到一个看起来不太敏感的文件名。我下载了这个文件,显示在下一张照片中。

这份文件本来不是为了好笑,但它还是让我笑了。这是一份医生的员工应该签署并注明日期的保密协议,同意他们不会在没有签署同意书的情况下泄露病人信息。文件继续声明员工有某些道德和职业义务来保护病人的机密性,并且对未经授权泄露病人信息有处罚。我简直无法相信这份文件竟然和私人病人数据以及性感护士色情内容放在同一个文件夹中。但是无技术的黑客看到各种有趣的东西。

分。它提供了这个个人财务信息的摘要。像下面这样的文件中可能包含更多的财务信息,这份文件真的引起了我的注意,因为标题中有直接借记这样的词。

[外链图片转存中…(img-OcggCJum-1713687293677)]

这份文档的所有者首先在浏览器中查看了它,然后可能将其保存为本地硬盘上的文件。不幸的是,它被保存在一个点对点软件用作共享文件夹的目录中,保存的文档被分享到了世界上。对于这位用户来说,他的姓名、银行账号和分行代码现在已成为公开记录。

其他银行信息也很容易获得,如下一张照片所示。

[外链图片转存中…(img-87TeH0nt-1713687293677)]

这份多页文件列出了包括账号信息、余额、费用和取款在内的信息。报告中包含了文件的一页又一页,如下所示。

[外链图片转存中…(img-9nB1lRIV-1713687293677)]

这对于一个非技术黑客来说是很棒的东西,但它只描述了一个账户。像下面这样的文件列出了关于多个账户的信息。现在我们开始进入一些真正疯狂的东西。

[外链图片转存中…(img-wgtO6cFQ-1713687293677)]

这是一个完整的信用报告。它列出了账户名称、银行信息、余额、贷款等等——几乎是一个人可以积累的所有财务信息。身份盗贼需要的信息远远少于这些,就可以完全接管一个人的身份。不幸的是,正如下一个截图所示,这种信息并不缺乏。

[外链图片转存中…(img-5BJisbKP-1713687293677)]

我可以列举出成百上千这样的事情,但让我们再看一个。查看下一个报告。

[外链图片转存中…(img-KVUSX3wU-1713687293678)]

其他更简单的文件,像下面这份,只列出了敏感的部分。就像是信用报告浓缩液(无果肉)。

[外链图片转存中…(img-6sgFgAaN-1713687293678)]

我可以继续下去,但实际上没有必要。P2P 网络上敏感信息并不缺乏,而且根本不需要太多技巧就能找到它。让我们看看一个真实世界的 P2P 黑客会话。

真实世界的点对点黑客:淘气的脊椎按摩师案例

当我发现下面的文件时,我清楚地记得想到“多可爱啊”。这并不是一个有趣的文件——它只是欢迎新的脊椎按摩病人,并稍微谈到了肌肉、脊椎等等的重要性。

[外链图片转存中…(img-9eDxQdw8-1713687293678)]

但是仔细考虑了一下,我开始怀疑我是否偶然发现了一位医生的家用电脑。我在我的 P2P 客户端中右键单击文件,选择浏览以查看该计算机上的其他文件。结果显示在下一张照片中。

[外链图片转存中…(img-dIzo7KTB-1713687293678)]

我点击文本链接查看基于文本的文件,比如 Microsoft Word 文档,当结果在屏幕上滚动时,我几乎不敢相信自己的眼睛。我看到一遍又一遍的记录、私人病人数据和药物请求文件。我正在查看私人病人数据。我正在浏览一份包含一些极其敏感的病人医疗数据的文件列表,而 P2P 网络中的其他人很可能已经下载了这些文件。这些数据已经传播到世界的任何地方。这些信息让我意识到这很可能不是一台个人电脑,很可能是医生用于业务的机器。我决定再多浏览一下这台机器。我点击 P2P 屏幕顶部的电影链接,浏览结果,显示在下一个屏幕中。

[外链图片转存中…(img-R54KhZeb-1713687293678)]

这些视频的名称如此恶劣,以至于我本能地回头看看是否有人看到我看到的东西。大多数色情视频集中在性感护士、少女和穿着丝袜的女性身上。一些视频标题如此恶心,以至于我不得不模糊大部分标题,甚至才能展示照片。最令人不安的视频描述了与动物发生性行为,并提到了“白人奴隶”之类的术语。这些视频已经够恶心了,但我突然想起这很可能是一位医生的电脑。如果这是医生的电脑,我想知道他的病人是否知道他不仅对他们的记录完全不负责任,而且还是一个彻头彻尾的淫秽之徒。我知道我不希望一个收集这种东西的医生接触我在乎的任何人。

我翻回文本列表,读到一个看起来不太敏感的文件名。我下载了这个文件,显示在下一张照片中。

[外链图片转存中…(img-HdLUTFBO-1713687293678)]

这份文件本来不是为了好笑,但它还是让我笑了。这是一份医生的员工应该签署并注明日期的保密协议,同意他们不会在没有签署同意书的情况下泄露病人信息。文件继续声明员工有某些道德和职业义务来保护病人的机密性,并且对未经授权泄露病人信息有处罚。我简直无法相信这份文件竟然和私人病人数据以及性感护士色情内容放在同一个文件夹中。但是无技术的黑客看到各种有趣的东西。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?