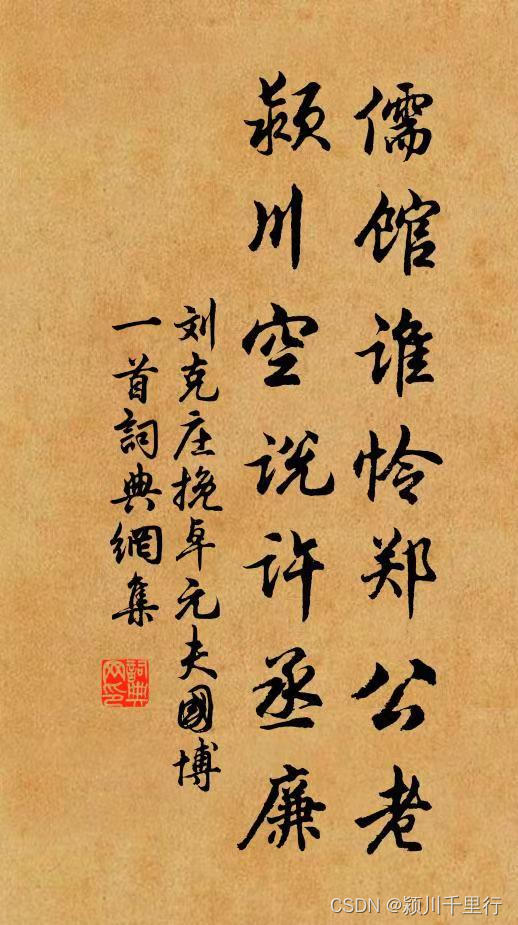

主角叫郑国,韩国水利专家,是生长在溱、洧河畔的新郑人。溱、洧是颍河支流,就是《诗经》描述过的两条河流,“溱与洧,方涣涣兮。士与女,方秉蕑兮。”多么浪漫的情调!谁曾想,竟然出了一个双面大间谍呢? 战国末年,韩国岌岌可危,韩王想出一条“疲秦之计”,派郑国给秦国修建大水渠。郑国说服了秦王始皇,庞大工程依计实施。不料,中途被识破,勃然大怒的秦王要杀了他,郑国说:“我是来作间谍的,但是,水渠修成,不过为韩延数岁之命,为秦却建万世之功。”

战国末年,韩国岌岌可危,韩王想出一条“疲秦之计”,派郑国给秦国修建大水渠。郑国说服了秦王始皇,庞大工程依计实施。不料,中途被识破,勃然大怒的秦王要杀了他,郑国说:“我是来作间谍的,但是,水渠修成,不过为韩延数岁之命,为秦却建万世之功。” 秦始皇很赞同,让他继续。10年完工,民工多达10万人,全长300多里,灌溉面积280万亩,使干旱的关中平原变成了秦军的大粮仓,并且造福千秋。疲秦之计变成了强秦之计。为纪念郑国的功绩,秦国命名该渠为郑国渠。

秦始皇很赞同,让他继续。10年完工,民工多达10万人,全长300多里,灌溉面积280万亩,使干旱的关中平原变成了秦军的大粮仓,并且造福千秋。疲秦之计变成了强秦之计。为纪念郑国的功绩,秦国命名该渠为郑国渠。 在郑国渠建成6年后,秦军灭韩;在建成15年后,秦灭六国,天下统一。

在郑国渠建成6年后,秦军灭韩;在建成15年后,秦灭六国,天下统一。

郑国,有功于天下,有过与韩国,功大还是过大呢?

评论

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?

查看更多评论

添加红包