流量分析是安服仔们必备的一个技能,up其实接触的全流量设备不多,也就用过科莱的,产品级的全流量设备最大的特征就是简化了很多查询语句和查询条件,以及优化了界面、逻辑等,这次虽然是用小鲨鱼来展示,就不具体到查询语句上了,主要为研究流量特征。

冰蝎马流量特征研究

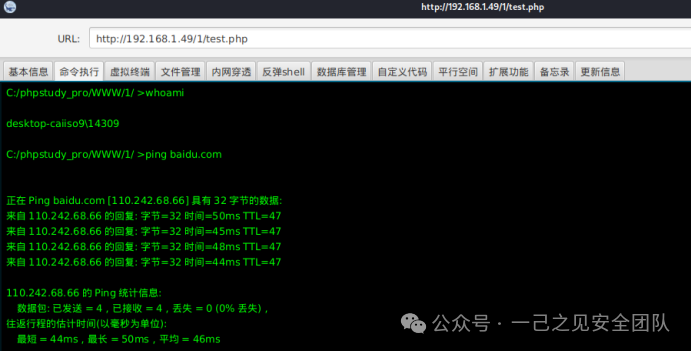

①先挂上冰蝎马随便执行点命令(没额外做流量加密,只是简单的静态加密):

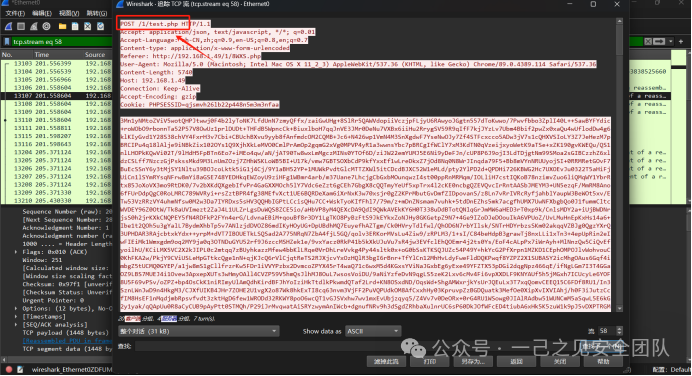

②筛出数据包:

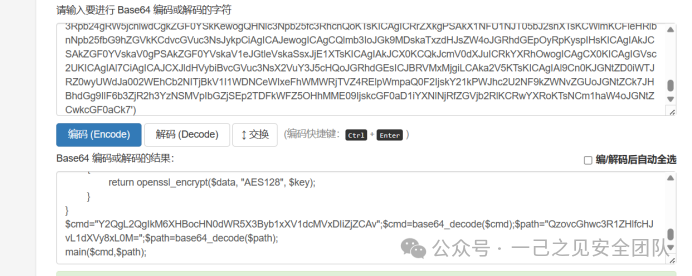

③把加密内容扒拉下来先AES解密(抄了一下作业查了一下偏移量)

④显而易见还要再进行一次base64解码:

⑤最后再对传入的cmd进行一次base64解码:

小总结:

正常来说在态势感知看到告警之后得到的数据包可能不够完全或者条件不足无法判断,这时候全流量设备的用处就显现出来了,针对威胁IP进行流量回溯,把可疑数据包抓出来也大差不差了。。

文件上传

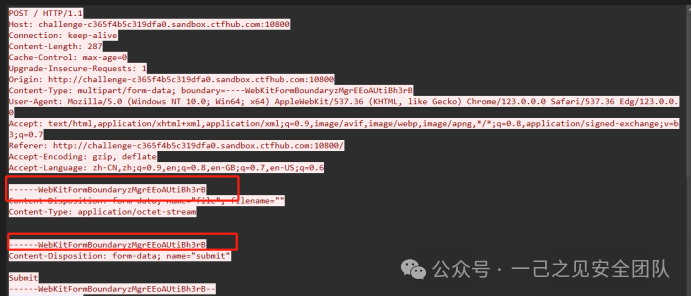

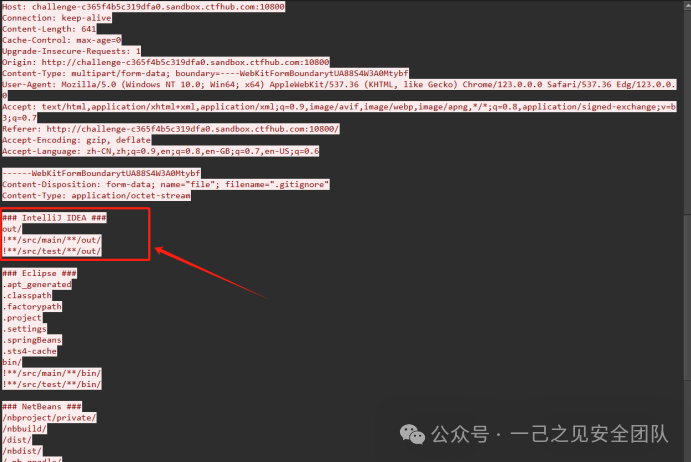

这里再给个例子,随手找了个桌面上的文件夹丢了个东西到靶场,先找到上传包:

标准的文件上传数据包,再往下看看:

随手丢的ide生成的配置文件。

以上两个例子简单的给出一点思考空间而已,毕竟只是初入流量分析,更重要的是学会怎么使用设备,以下就大致给出流量分析的步骤供各位师傅参考。

确认攻击类型

正常来说都是态感先入,针对异常行为的数据包无法判断或者先置条件不足等情况下,关于不同类型攻击如何确认,大家可以看看我关于研判的那期,这里就不赘述了。

确认源/目的IP,进行协议筛选

上述的确认攻击类型主要为了这一点的协议、内容筛选,针对关键字、关键内容。

追踪数据流,分析数据

对筛选出的可疑数据包进行分析,主要是以告警为前提,还要进行一定的资料收集(毕竟大部分师傅不可能把所有漏洞背的下来嘛),根据具体利用方式反推攻击过程,以特征点为标记,判断是否能把所有标记收集齐全,构成漏洞利用链。

大总结:

总的来说全流量分析设备确实是个好东西,初入浅尝流量分析基本是以健全的安全拓扑为前提,综合利用而已,主要为掌握攻击行为的具体数据流向和特征,这里小师傅们想深度联系的推荐去各大靶场找流量分析的包打一打,或者历年真题,题目不难,还挺有意思,在实践中去体会更容易理解。

诚邀您关注一己之见安全团队公众号!我们会不定期发布网络安全技术分享和学习笔记,您的关注就是给予我们最大的动力!

本文介绍了流量分析在安全领域的应用,通过实例展示了如何使用全流量设备如小鲨鱼进行特征研究,包括数据包筛选、解密和追踪,强调了全流量设备在态势感知中的作用。作者还给出了确认攻击类型和分析数据流的步骤,鼓励读者通过实践加深理解。

本文介绍了流量分析在安全领域的应用,通过实例展示了如何使用全流量设备如小鲨鱼进行特征研究,包括数据包筛选、解密和追踪,强调了全流量设备在态势感知中的作用。作者还给出了确认攻击类型和分析数据流的步骤,鼓励读者通过实践加深理解。

939

939

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?