网络知识

- 物理层:光纤、网线(就是双绞线)或无线电波等(含有UDP及TCP两条路) 功能:传输 0 - 1 点信号

- 数据链路层:交换机(常用于局域网) 功能:管理链路上的数据

- 网络层:路由器(可用于广域网或局域网) 功能:路由与寻址

家用模式:光猫(modern)–》交换机(或者路由器)–》通过网线或无线网,连入互联网

ISP:网络运营商,管理国家(及城市)的网络设置

路由器:包括内网与外网两种IP

网关:电脑无线连接路由器的内网IP,可理解为管理网络的关卡,想发数据出去,就要通过该关卡

arp:交换机使用的表。记录所连接网络设备物理地址与网络地址的映射。使用 cmd 命令arp -a 可以查询。

网络地址分类:

数据传输过程:与寄信的过程没什么区别。每到下一层封装一次

ISO协议栈,TCP/IP协议栈

木马制作及绕过waf

小马与大马的使用

避免WAF(25课):

- 使用包含文件执行的方式,来避免waf(Web App Firewall)检测。

- 加密一句话木马过waf

- 过狗一句话

- 木马成功注入后,使用菜刀工具(其实自己也能设计,但是工具更全面与方便)连接,获取与木马等级对应的权限。

服务器解析漏洞(26课):

-

目的:绕过其上传限制,且让服务器能执行一句话代码。

-

iis5.x/6.0:

-

目录漏洞:目录xx.asp目录下的文件,全部解析为asp文件执行(即使文件本来是jpg)。

-

文件漏洞:上传xx.asp;.jpg图片木马,服务器将其解析为asp执行。

-

-

Apache/Linux:

- xx.php.xxxx,从文件名最末尾开始解析后缀,直到遇到apache能够识别的后缀名

上传漏洞(27课):

netstat -ano|findstr “3306”:查找对应端口的PID in windows10

tasklist | findstr 3306:查看对应端口服务

taskkill /pid 18216 -t -f :f 代表强制执行

3306进程杀不掉,杀了又会自己重新建立一个PID

MYSQL常用语句学习:

命令行:mysql -u root -p 登录,输入密码 123456(指代的是最高权限用户root)。进入sql系统。

如上代码是以某种权限连接数据库。数据库里面可以创建多个数据库名称,直接create database name;即可。

show databases;会列出当前用户权限下所有能看到的数据库,每个数据库可以创建多个表。

一个3306端口只能创建一个连接。

XSS攻击

分类:

- 反射型:某个用户可访问到xss木马,该用户一旦打开,便可劫持其会话

- 储存型:将xss漏洞上传至服务器,全体使用该服务的用户,全部受害

绕过xss攻击

- 绕过php的安全策略限制,使用 ,其中里面会被函数执行变成alert(“xss”)

- HEX(16进制编码)

- 改变大小写

使用online xss平台

- 在线平台,注入含木马的src链接。可监控对方的cookie等信息

- 使用别人搭建的工具,不易被发现。

使用beef劫持用户会话(仅能在linux及macos上使用)

- 运行beef,打开其服务网页。

- 将其提供的xss木马链接(hook.js)上传至服务器

- 便能控制对方的浏览器,比如实现页面重定向。

metasploit使用(漏洞利用)

beef加metasploit漏洞利用,或可得到对方的系统权限。

sqlmap使用说明

不能翻墙使用。

命令:

get注入(使用sqlmap)

假设 http://www.test.com/fu?id=111 是存在注入点的url

①sqlmap注入爆数据库

python sqlmap.py -u “http://www.test.com/fu?id=111” --dbs

②爆出对应数据库中所有的表

python sqlmap.py -u “http://www.test.com/fu?id=111” -D 库名 --tables

③爆出对应表的列名

python sqlmap.py -u “http://www.test.com/fu?id=111” -D 库名 -T 表名 --columns

④爆出表的所有记录

python sqlmap.py -u “http://www.test.com/fu?id=111” -D 库名 -T 表名 -C “字段1,字段2,字段3,字段4” --dump

上述语法中 `-u` 可以省略

post注入(配合使用burp)

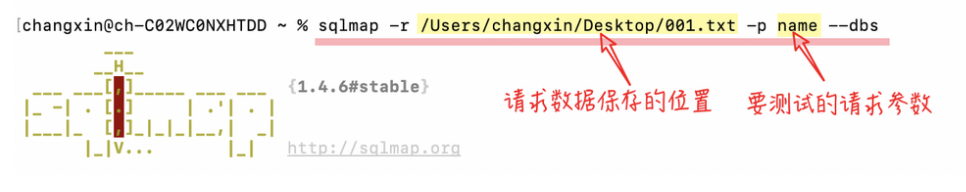

爆数据库语句 sqlmap -r POST文件的位置 -p 请求参数 --dbs

获取库名后,爆表、字段、记录其它用法和get类型的请求一致

其他漏洞的利用

文件包含漏洞

定义:是代码注入的一种,以此绕过waf。例如php:include()

分类

- 包括本地包含与远程包含。

- 上传文件包含与上传错误日志包含。

Tips

- waf检测是有局限性的,只能检测些运行过程的代码是否有漏洞,文件包含可能就会是漏网之鱼。

- 可将大马后门上传至服务器,使用txt这种无威胁的后缀,以此绕过waf检测。

命令注入攻击

使用echo shell_exec($x)也行,加上echo "

"使输出更规范化

下载页面漏洞,通过此漏洞下载配置文件及数据库文件,获取权限密码。

暴力破解密码,使用burp中的intruder模块,以获取webshell

获取webshell,通过利用漏洞,注入已准备的大马,放入脚本文件夹,混淆用户视听。

存中…(img-kLw5W0mm-1639708953138)]

下载页面漏洞,通过此漏洞下载配置文件及数据库文件,获取权限密码。

暴力破解密码,使用burp中的intruder模块,以获取webshell

获取webshell,通过利用漏洞,注入已准备的大马,放入脚本文件夹,混淆用户视听。

短文件利用,使用images1/backup1可以获得包含images的文件夹下的第一个,包含backup的文件名

4784

4784

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?