实验室师兄的安全顶会论文

Ying Dong, Wenbo Guo, Yueqi Chen, Xinyu Xing, Yuqing Zhang, Gang Wang:

Towards the Detection of Inconsistencies in Public Security Vulnerability Reports. USENIX Security Symposium 2019: 869-885

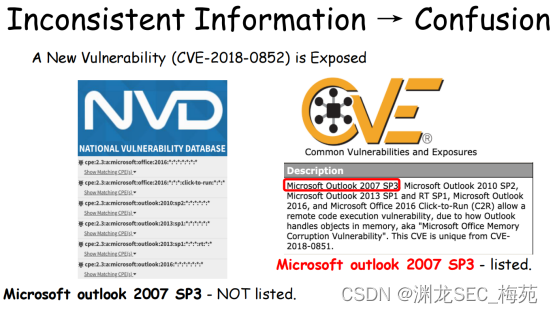

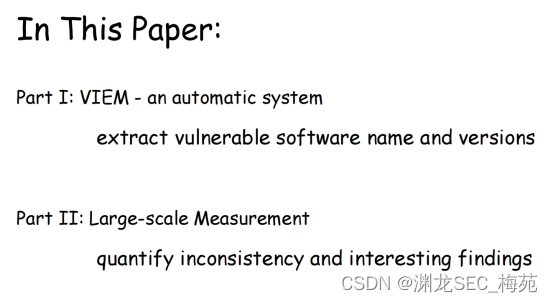

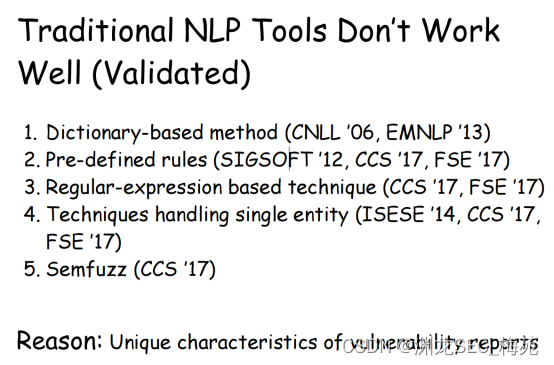

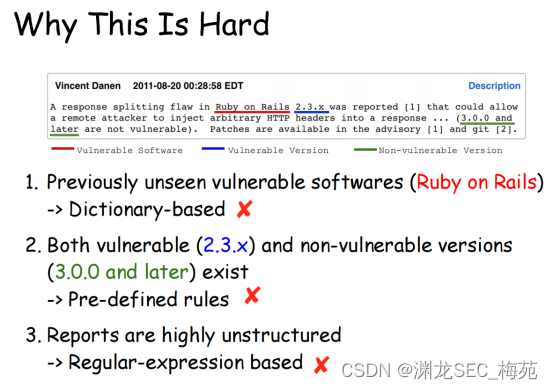

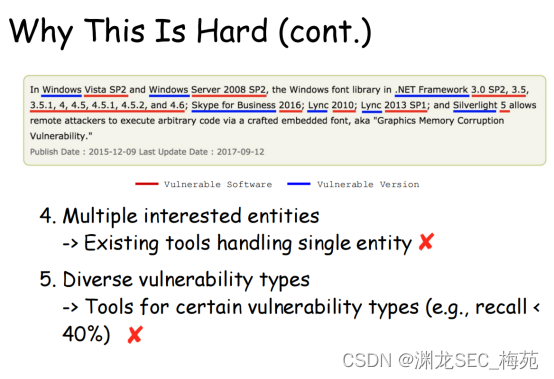

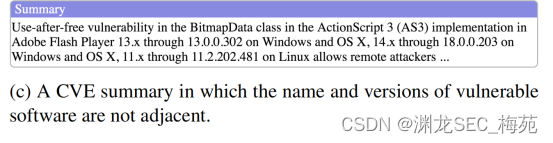

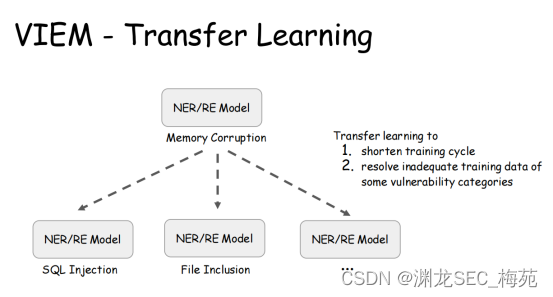

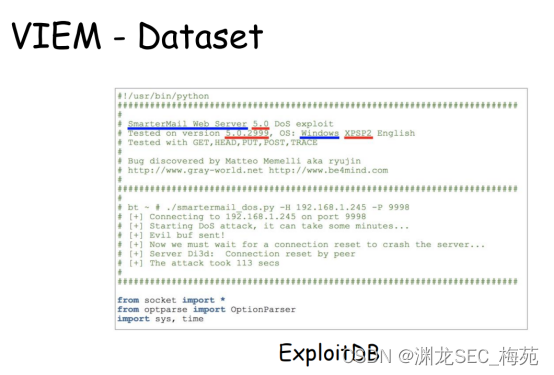

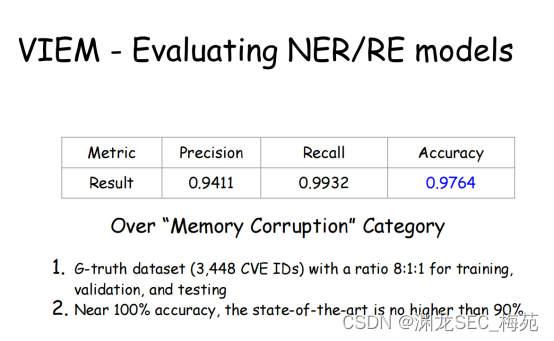

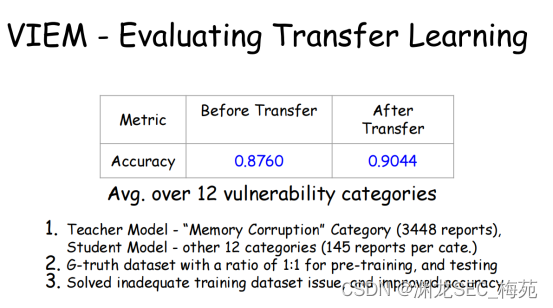

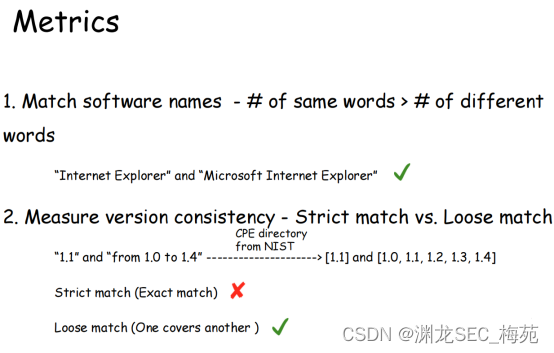

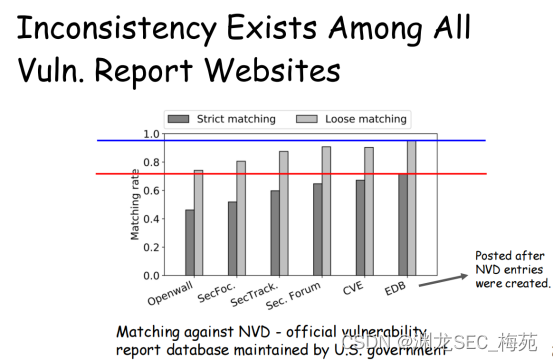

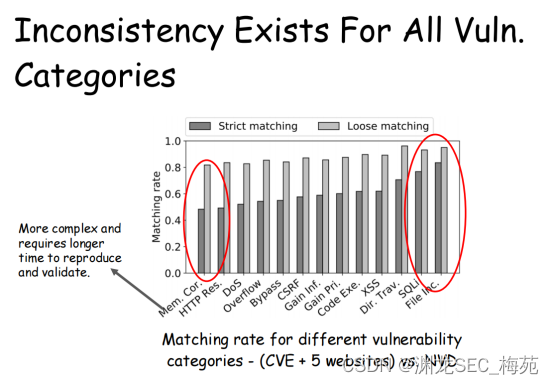

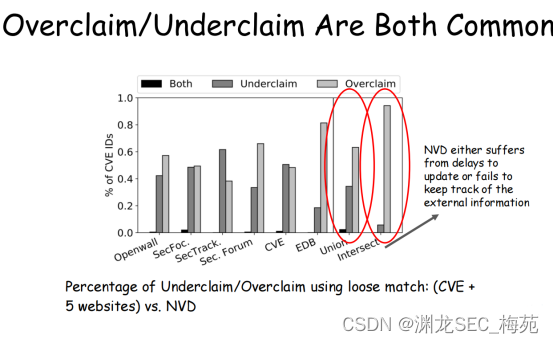

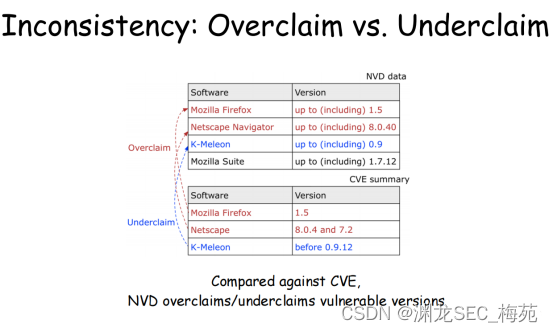

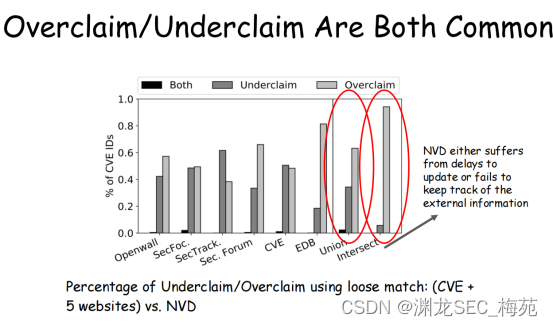

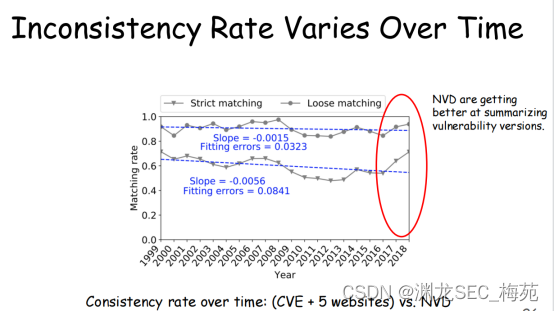

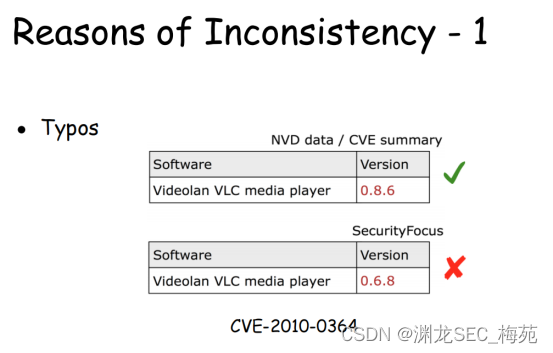

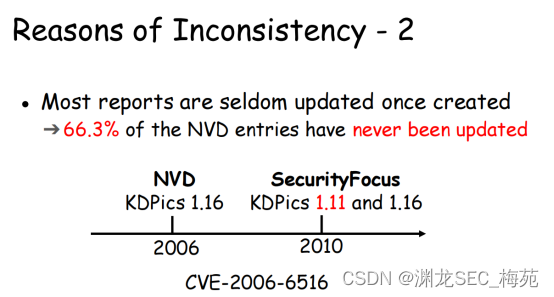

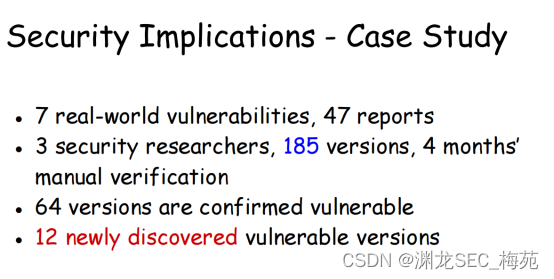

总的来说,这是首次针对公开漏洞信息一致性的大规模调研,其结果表明,易受攻击软件的版本信息不一致问题非常普遍。只有 59.82% 的漏洞报告/CVE摘要与结构化的NVD条目完全匹配。此外,作者也通过案例证实了NVD存在高估或低估易受攻击的软件版本的问题。但是,该文并没有给出一种方法来确定到底是NVD的数据有问题还是漏洞描述和漏洞报告中的信息有问题,或者说如何找到被漏报的软件版本。

针对这一问题的扩展,ACM CCS 21的一篇论文(Facilitating Vulnerability Assessment through PoC Migration)给出其思路:结合已有的PoC使用基于模糊测试的方法对其他版本进行攻击以求发现被遗漏的具有相同漏洞的版本。

CCS 2021的Facilitating Vulnerability Assessment through PoC Migration。最近的研究表明,即使是由MITRE/NIST等高信誉组织发布的漏洞报告同样也无法保证包含100%正确的易受攻击版本信息,这会导致部分用户面临被攻击的危险。在本篇论文中,作者引入基于模糊测试的方法试图这个问题。作者构建了一个名为VulScope的自动化工具,通过跟踪并引导已有PoC输入发生变异,并将变异后的PoC迁移至其它版本的软件中以观察是否软件存在相同的漏洞。

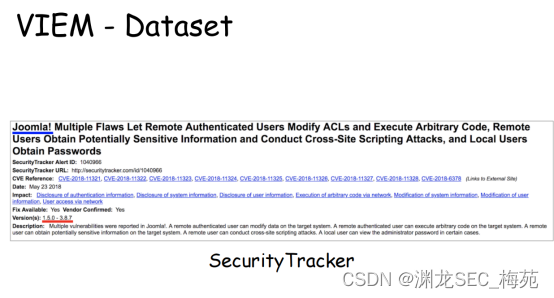

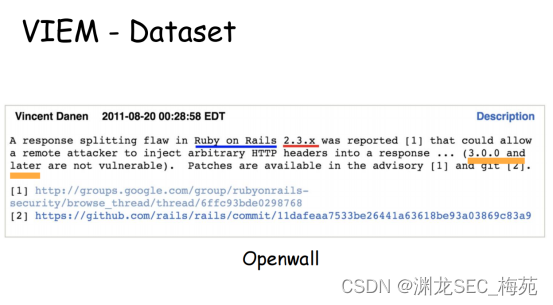

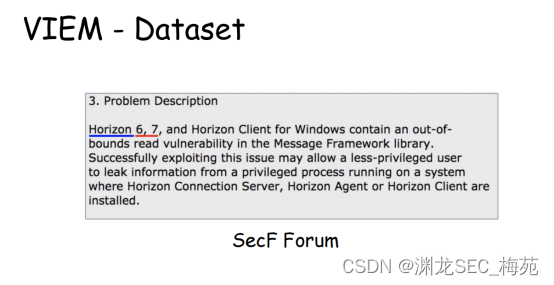

论文阅读Towards the Detection of Inconsistencies in Public Security Vulnerability Reports

于 2023-05-06 22:36:46 首次发布

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?