一、文章主要内容总结

1. 研究背景与问题

- 背景:Web应用漏洞频发,但近半数CVE缺乏可复现的PoC,传统PoC生成工具依赖漏洞代码、专家模板,难以覆盖全披露周期。

- 核心问题:LLM能否利用公开披露信息(描述、补丁、代码)自动生成有效PoC,且在不同披露阶段(新披露、1-day、N-day)的表现如何。

2. 研究设计

- 评估对象:2个代表性LLM(GPT-4o、DeepSeek-R1)。

- 测试集:100个可复现的真实CVE,覆盖5类高危Web漏洞(CWE-78/79/89/352/434)。

- 披露阶段划分:

- S1(新披露):仅提供漏洞描述。

- S2(1-day):提供描述+补丁。

- S3(N-day):提供描述+补丁+漏洞文件代码。

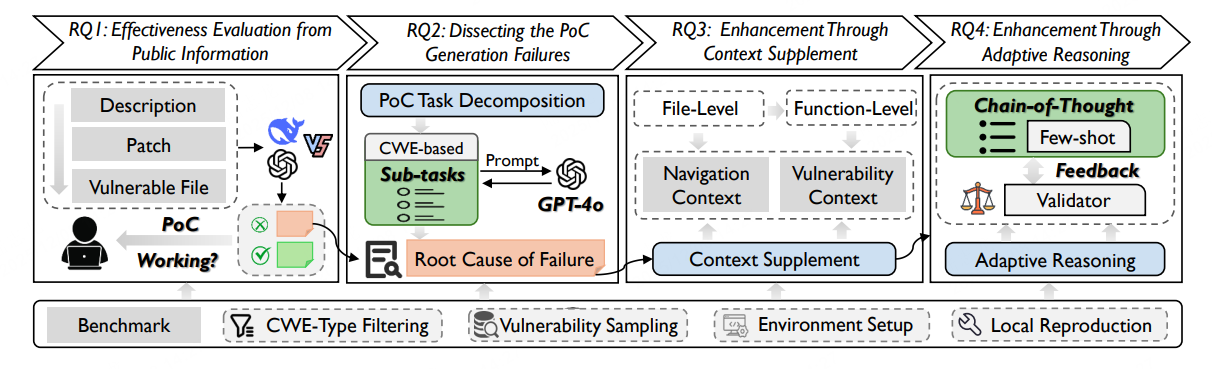

- 研究维度:通过4个研究问题(RQ1-4)逐步探索,从基础效果评估→失败原因分析→上下文补充优化→自适应推理优化。

3. 核心研究结果

- 基础效果(RQ1):仅用公开信息时,LLM生成有效PoC的成功率为8%-34%,DeepSeek-R1表现

订阅专栏 解锁全文

订阅专栏 解锁全文

15万+

15万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?