非线性磁链观测器+PLL(源码+参考文献+仿真模型)

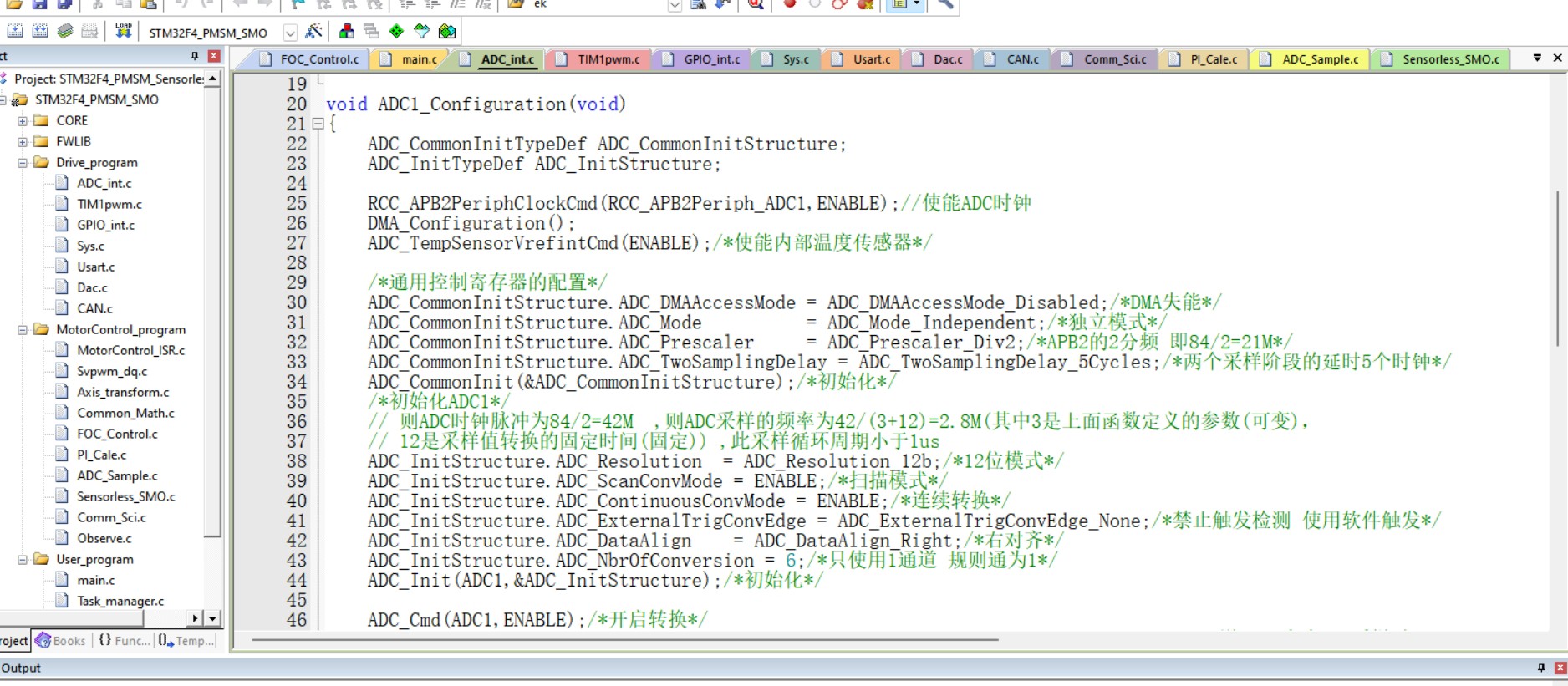

①源码:VESC的无感非线性观测器代码,并做了简单的调试,可以做到0速启动。

代码注释非常详细,快速入门!!

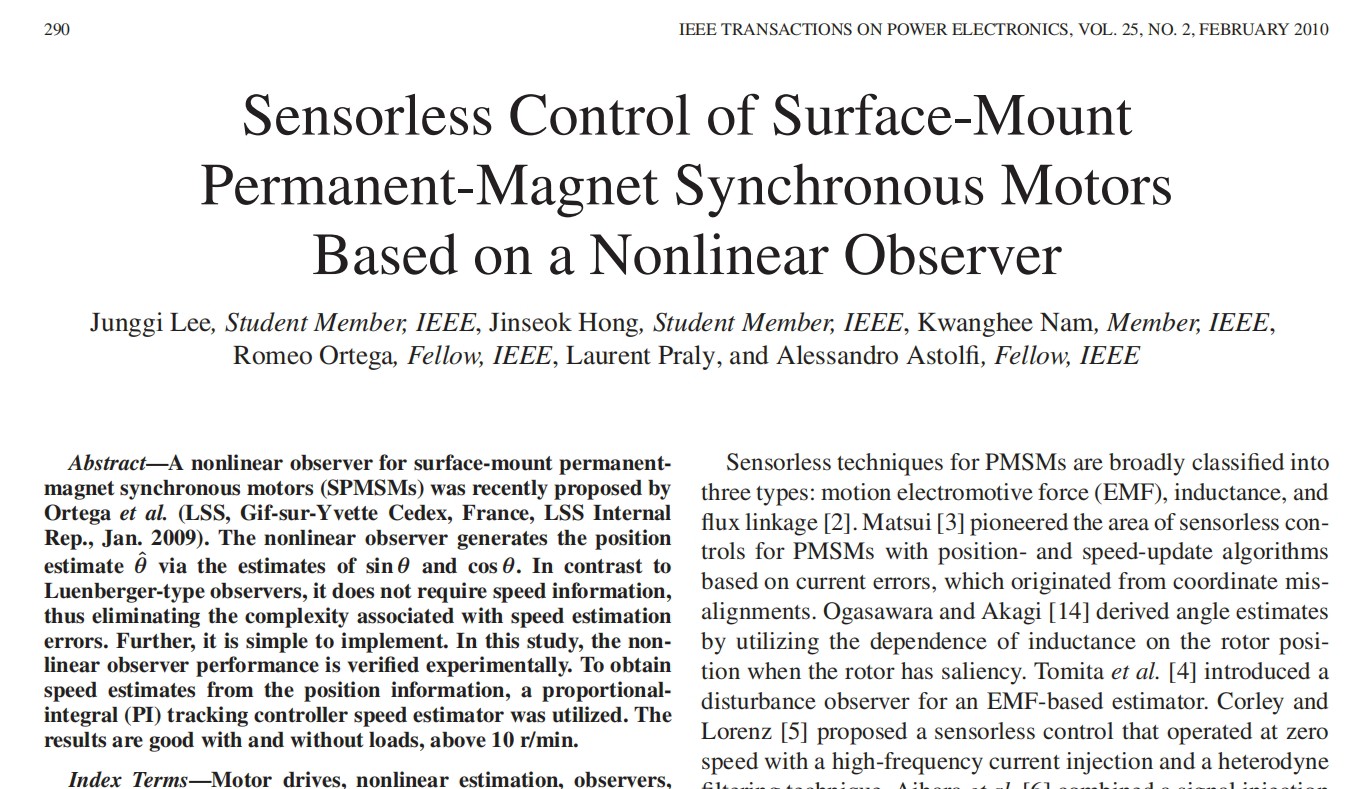

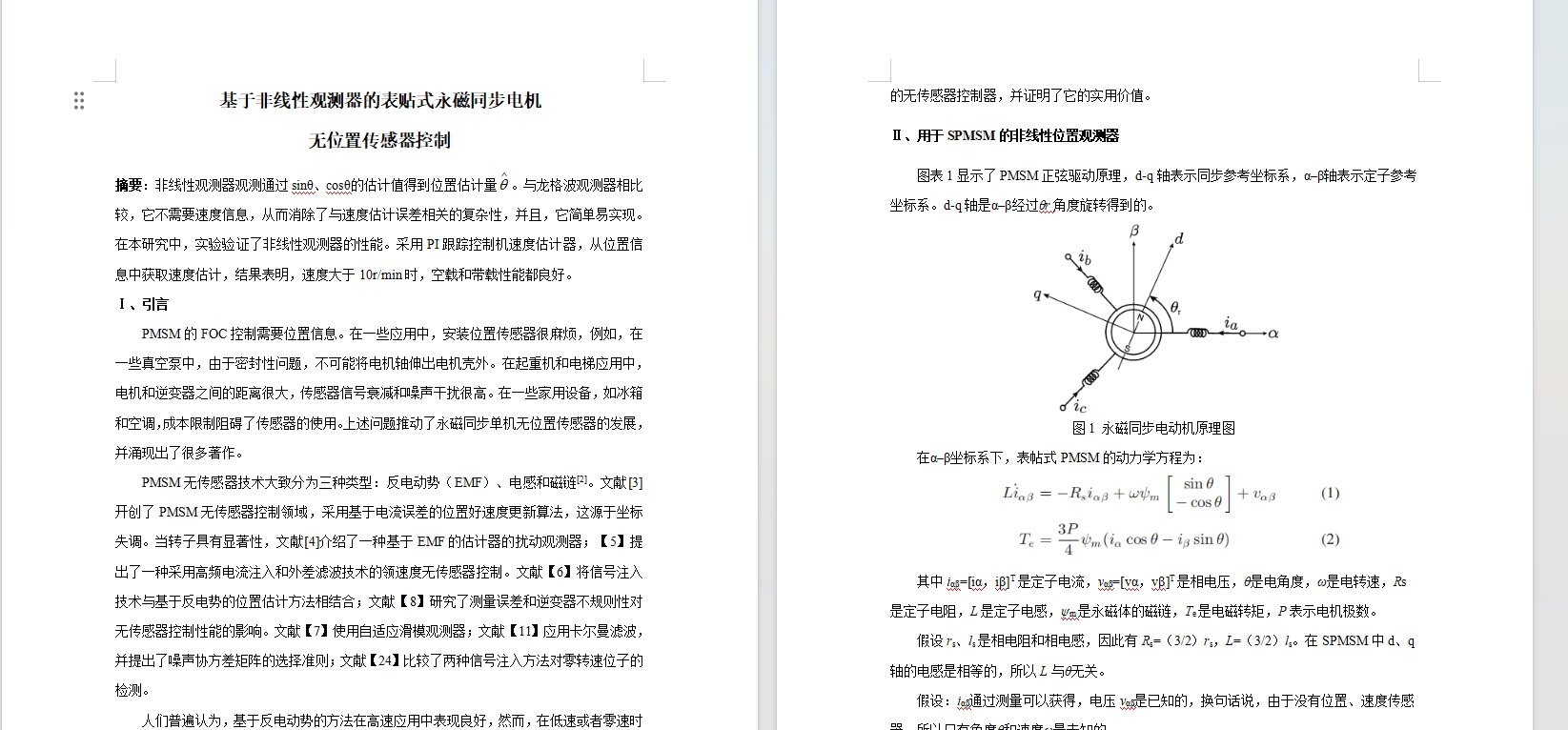

②参考文献(英文+翻译):为VESC非线性观测器的论文出处

③对应的simulinK仿真

大名鼎鼎的VESC里面的观测器。

对学习非线性观磁链测器有很大帮助

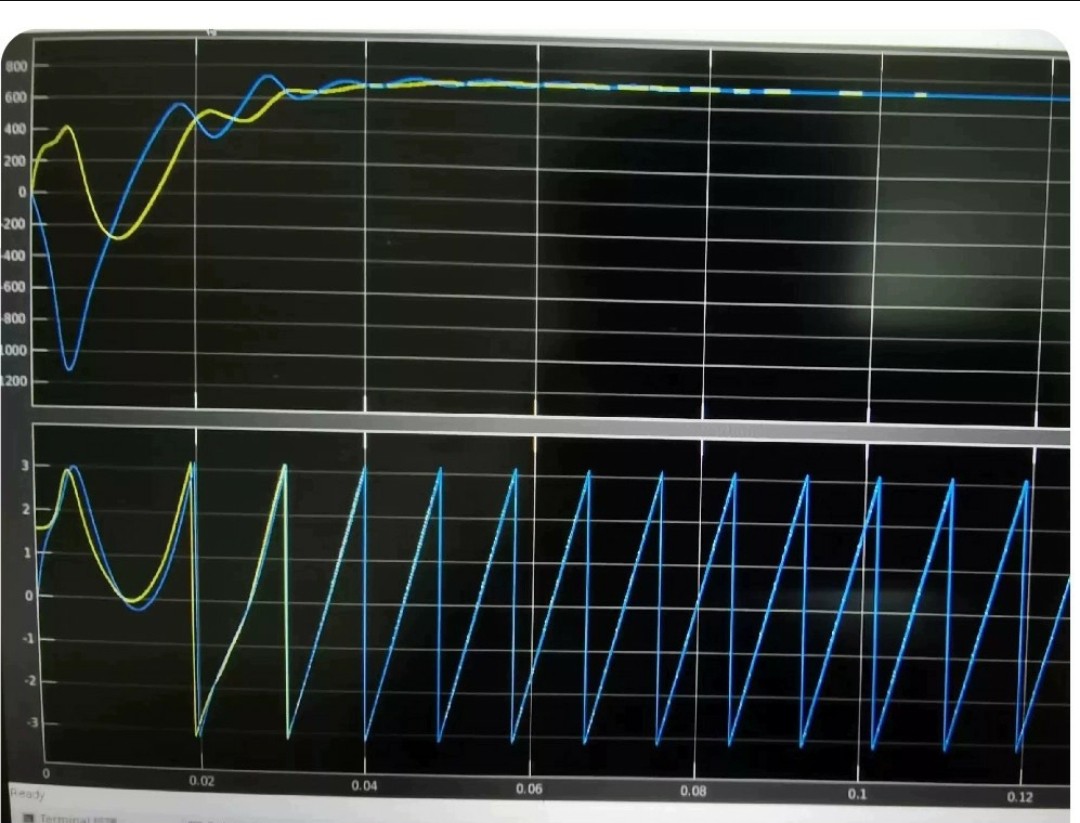

图一:为观测位置角度与真实角度波形。

ID:3215757442857177

tbNick_j26fq

非线性磁链观测器+PLL(源码+参考文献+仿真模型)

在电力电子和电机控制领域,磁链观测器是一种常用的技术,它能够准确地测量电机的磁链,从而实现电机的无感控制。而在一些特殊情况下,电机的磁链可能呈现非线性变化,这就需要使用非线性磁链观测器来进行精确的测量。本文将介绍一种非线性磁链观测器的源码、相关的参考文献以及对应的仿真模型。

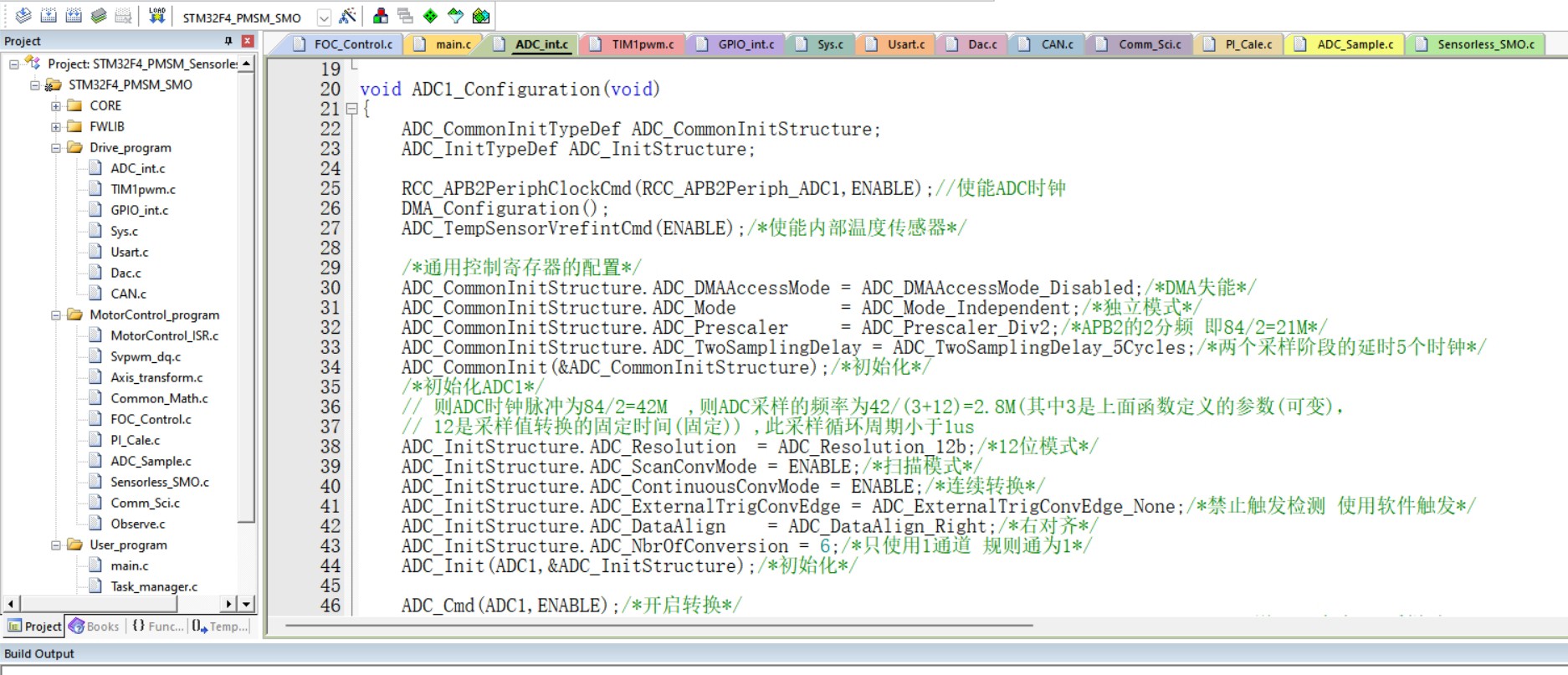

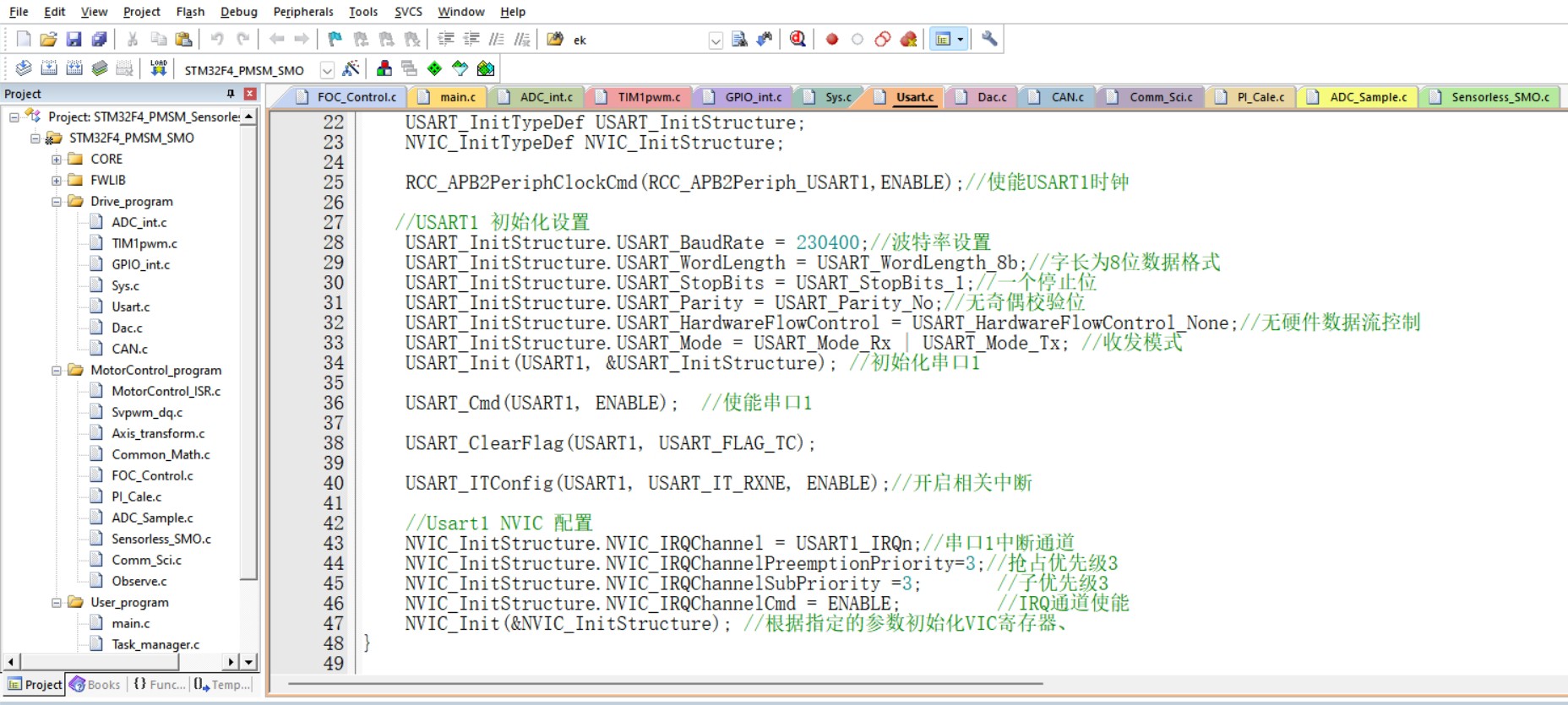

首先,我们将介绍源码部分。本文提供的源码是VESC的无感非线性观测器代码,并已经进行了简单的调试,可以实现电机的0速启动。该源码的注释非常详细,适合快速入门,能够帮助读者快速理解代码的实现原理和功能。

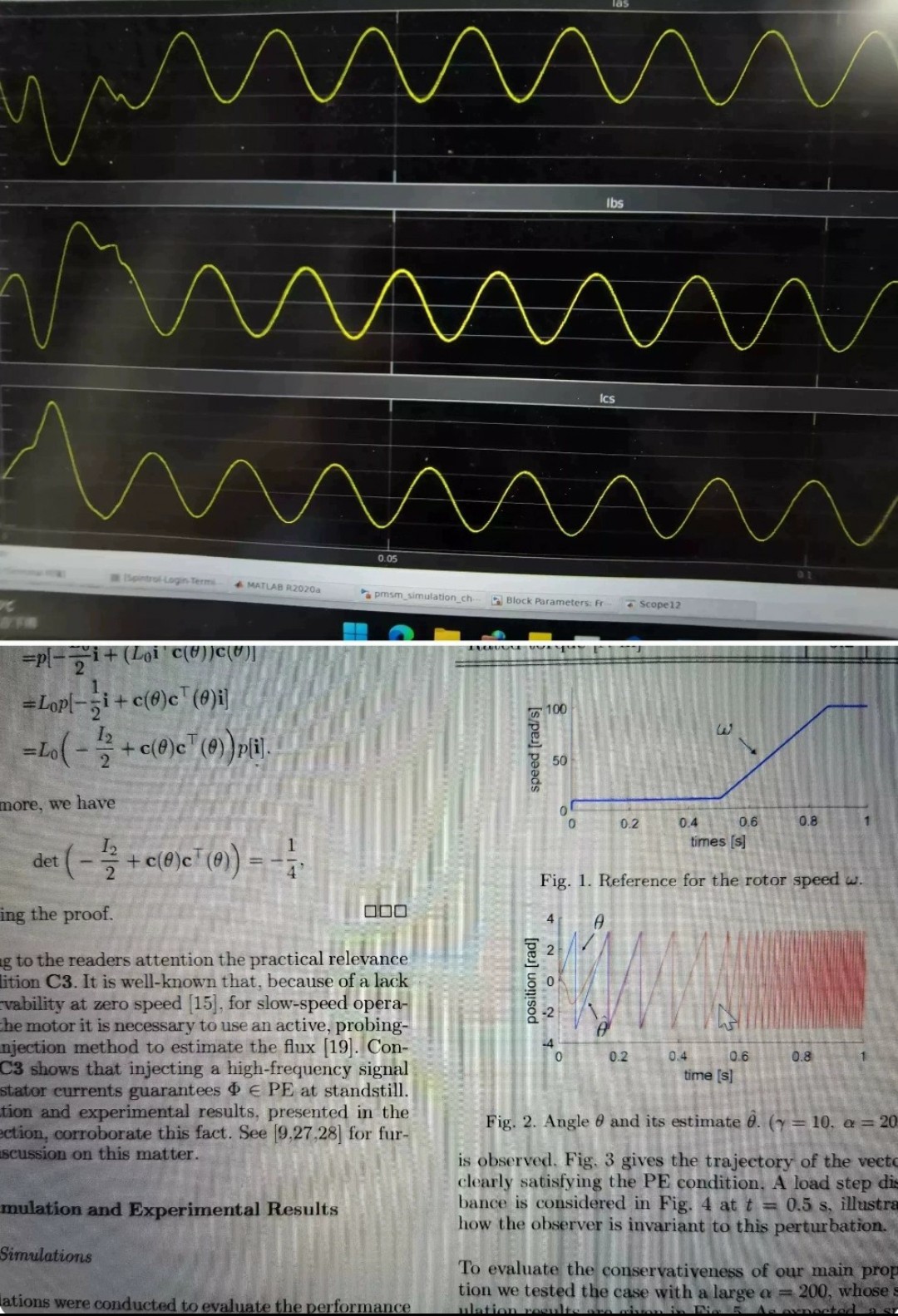

接下来,我们将介绍相关的参考文献。在研究非线性磁链观测器的过程中,参考文献是不可或缺的资源。本文提供了一些关于VESC非线性观测器的论文出处,包括英文原文和翻译版本。这些参考文献提供了深入了解非线性磁链观测器原理和应用的重要资料,对于学习非线性磁链观测器具有很大帮助。

最后,我们将介绍对应的仿真模型。大名鼎鼎的VESC里面的观测器被广泛应用于电机控制领域,仿真模型是学习和验证观测器性能的重要工具。本文提供了一个基于Simulink的仿真模型,用于模拟观测器的工作原理和效果。通过图一中观测位置角度与真实角度波形的对比,读者可以直观地了解观测器的性能和精度。

综上所述,本文围绕非线性磁链观测器+PLL这一主题,提供了源码、参考文献和仿真模型三个方面的内容。通过阅读本文,读者可以深入了解非线性磁链观测器的原理和应用,并通过仿真模型验证其性能。这些内容对于从事电力电子和电机控制相关工作的技术人员来说具有重要的参考价值和应用意义。

以上相关代码,程序地址:http://fansik.cn/757442857177.html

663

663

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?